OpenVPN - keine Verbindung mit Windows Server 2022

Hallo liebe Community,

ich arbeite seit etwa 3 Wochen an einem OpenVPN Verbindungsproblem und konnte jetzt hoffentlich eingrenzen worum es geht.

Ich habe auf einem Asus RC86U Router einen OpenVPN Server eingerichtet. Verbindung von MacOS Monterey, Windows 10 Pro, Windows Server 2019 und sogar iOS funktionieren tadellos, Egal welche Clientsoftware (Tunnelblick, OpenVPN Connect V3, OpenVPN GUI).

Ich habe bei Strato einen dedizierten Windows Server gemietet, Firewall seitens Strato ist korrekt konfiguriert, dort werden aber auch nur eingehende Verbindungen gefiltert. Firewall auf dem Server ist aus Testzwecken deaktiviert.

Gestern habe ich testweise bei AWS EC2 einen virtuelle Maschine mit Windows Server 2022 eingerichtet... Auch dort funktioniert die Verbindung nicht. Nun drängt sich der Verdacht auf, dass Windows Server 2022 Standard der Übeltäter ist. Ich habe über VPN Verbindungsfehler gelesen, OpenVPN wurde jedoch dabei nicht erwähnt. Ich habe alle Updates installiert und bin einfach nur noch ratlos.

Vielleicht habt ihr eine Idee?

Ich danke euch im Vorraus

ich arbeite seit etwa 3 Wochen an einem OpenVPN Verbindungsproblem und konnte jetzt hoffentlich eingrenzen worum es geht.

Ich habe auf einem Asus RC86U Router einen OpenVPN Server eingerichtet. Verbindung von MacOS Monterey, Windows 10 Pro, Windows Server 2019 und sogar iOS funktionieren tadellos, Egal welche Clientsoftware (Tunnelblick, OpenVPN Connect V3, OpenVPN GUI).

Ich habe bei Strato einen dedizierten Windows Server gemietet, Firewall seitens Strato ist korrekt konfiguriert, dort werden aber auch nur eingehende Verbindungen gefiltert. Firewall auf dem Server ist aus Testzwecken deaktiviert.

Gestern habe ich testweise bei AWS EC2 einen virtuelle Maschine mit Windows Server 2022 eingerichtet... Auch dort funktioniert die Verbindung nicht. Nun drängt sich der Verdacht auf, dass Windows Server 2022 Standard der Übeltäter ist. Ich habe über VPN Verbindungsfehler gelesen, OpenVPN wurde jedoch dabei nicht erwähnt. Ich habe alle Updates installiert und bin einfach nur noch ratlos.

Vielleicht habt ihr eine Idee?

Ich danke euch im Vorraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3099761996

Url: https://administrator.de/forum/openvpn-keine-verbindung-mit-windows-server-2022-3099761996.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

21 Kommentare

Neuester Kommentar

Wie soll man dir helfen wenn du keinerlei Infos wie OpenVPN Logs, OVPN Konfig Dateien der Windows Server schickst. Du schaffst es ja nicht einmal die "Verbindungsfehler" genauer zu spezifizieren. Was hast du also für eine Erwartung an eine Hilfe die nicht in Kristallkugelei ausarten soll? Kollege @michi1983 hat es oben schon gesagt. Hellsehen kann man auch in einem Admin Forum (noch) nicht.

Ein OVPN Log Auszug des OVPN Clients beim Verbindungsaufbau wäre also das Minimum um hier zielführend helfen zu können.

Nur soviel: Bei einem Server musst du beachten das der OVPN Client auch mit entsprechenden Admin Rechten gestartet wird. Die lokale Firewall ist nur die halbe Miete und die auf einem im Internet offenen Windows Server zu deaktivieren ist eh fatal.

Weitere Infos findest du im hiesigen OVPN Tutorial und seinen weiterführenden Links.

Ein OVPN Log Auszug des OVPN Clients beim Verbindungsaufbau wäre also das Minimum um hier zielführend helfen zu können.

Nur soviel: Bei einem Server musst du beachten das der OVPN Client auch mit entsprechenden Admin Rechten gestartet wird. Die lokale Firewall ist nur die halbe Miete und die auf einem im Internet offenen Windows Server zu deaktivieren ist eh fatal.

Weitere Infos findest du im hiesigen OVPN Tutorial und seinen weiterführenden Links.

Lasse mal alle überflüssigen und kontraproduktiven Parameter wie

dev tun

proto udp4

remote xx.xxx.xxx.xxx 1194

ca CA.crt

cert Client1.crt

key Client1.pem

cipher AES-256-CBC

auth SHA256

auth-nocache

tls-client

remote-cert-tls server

persist-tun

persist-key

mute-replay-warnings

pull

Was sagt da das Log?

Die "ca" Tags oben sind vermutlich die Platzhalter der Zertifikate, richtig?

- float

- nobind

- sndbuf 0

- rcvbuf 0

- client

dev tun

proto udp4

remote xx.xxx.xxx.xxx 1194

ca CA.crt

cert Client1.crt

key Client1.pem

cipher AES-256-CBC

auth SHA256

auth-nocache

tls-client

remote-cert-tls server

persist-tun

persist-key

mute-replay-warnings

pull

Was sagt da das Log?

Die "ca" Tags oben sind vermutlich die Platzhalter der Zertifikate, richtig?

Zumindestens gibt es keinen harten Absturz mehr des Clients.

Du hast jetzt lediglich noch ein TLS Problem das das Handshaking da nicht klappt.

Das liegt entweder an falschen Keys oder aber der Server ist nicht erreichbar.

Ist der o.a. Log Auszug vom Server oder Client??

Wichtig ist der vom Server! Zeigt das server Log eine eingehende OVPN Verbin dung an kommt der Client zumindestens schonmal durch zum Server und es scheitert dann nur am TLS Handshaking.

Kommt der Client nicht durch liegt das häufig an Firewalls im Pfad. In einer Router Kaskade wird z.B. oft vergessen vorab ein Port Forwarding für UDP 1194 einzurichten usw.

Eine Reihenfolge gibt es bei der Angabe der Zertifikate nicht, ist also egal.

Du hast jetzt lediglich noch ein TLS Problem das das Handshaking da nicht klappt.

Das liegt entweder an falschen Keys oder aber der Server ist nicht erreichbar.

Ist der o.a. Log Auszug vom Server oder Client??

Wichtig ist der vom Server! Zeigt das server Log eine eingehende OVPN Verbin dung an kommt der Client zumindestens schonmal durch zum Server und es scheitert dann nur am TLS Handshaking.

Kommt der Client nicht durch liegt das häufig an Firewalls im Pfad. In einer Router Kaskade wird z.B. oft vergessen vorab ein Port Forwarding für UDP 1194 einzurichten usw.

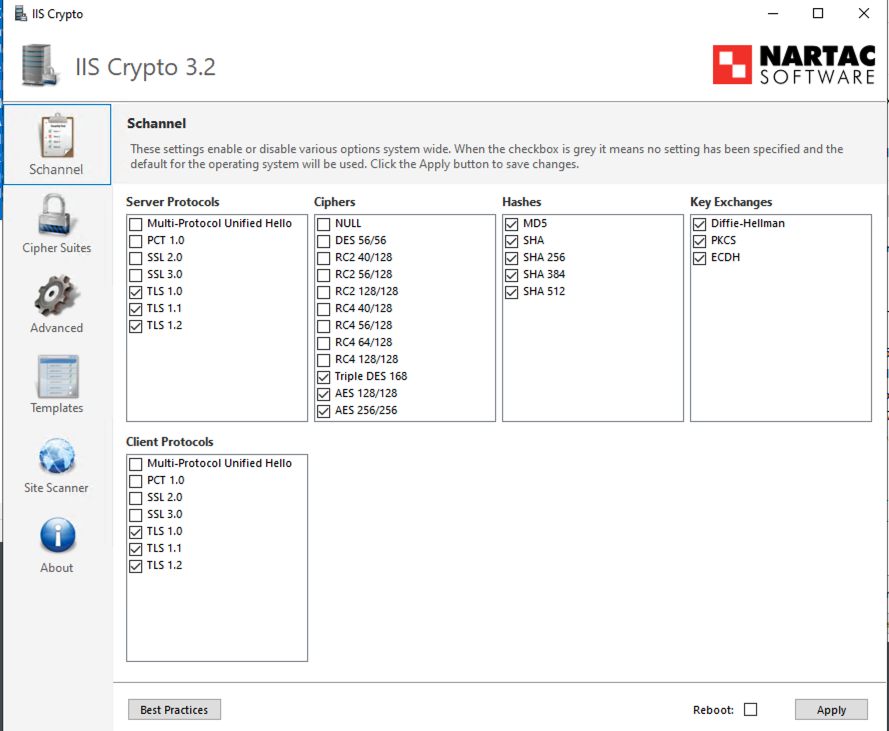

TLS hab ich via IIS Crypto bereitgestellt:

Irgendwie etwas sinnbefreit weil man das bei OpenVPN gar nicht muss und völlig überflüssig ist. Ist ja mit den OpenVPN Tutorial.Eine Reihenfolge gibt es bei der Angabe der Zertifikate nicht, ist also egal.

der Server gibt mir für diese Verbindung gar nix aus.

Eigentlich sehr ungewöhnlich. Zumindestens sollte im Setup die Möglichkeit einer Syslog Konfig sein so das man Logging Daten dann auf einem freien Syslog Server schreiben kann wie Kiwi Syslog usw.Hat der Server einen Shell Zugang über Telnet oder SSH??

Ggf. kann man darüber auch die Log Dateien abfragen.

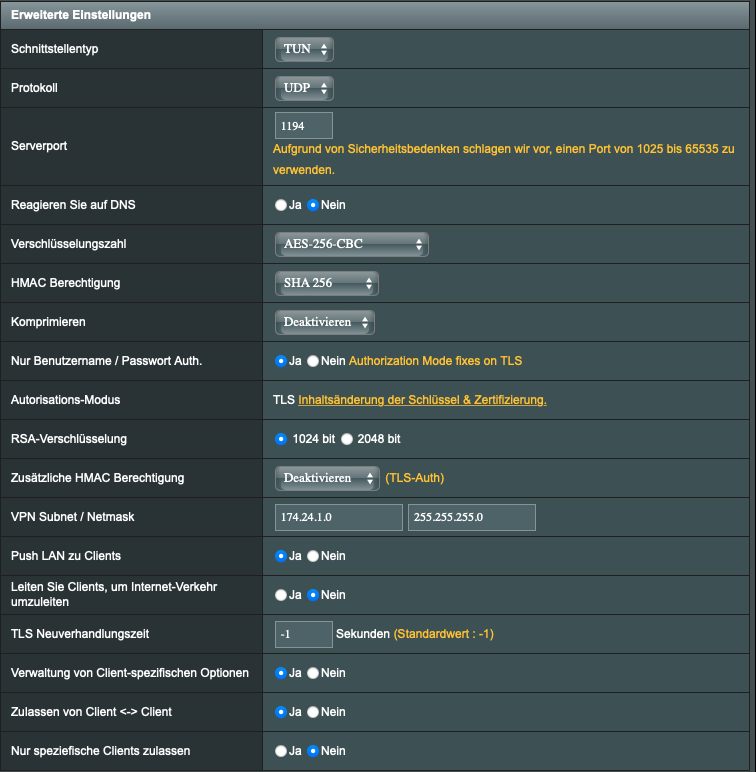

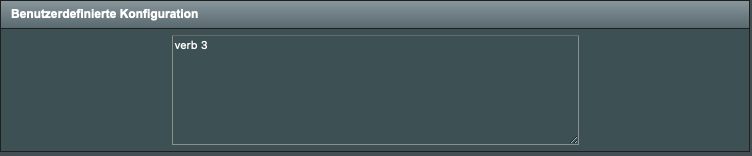

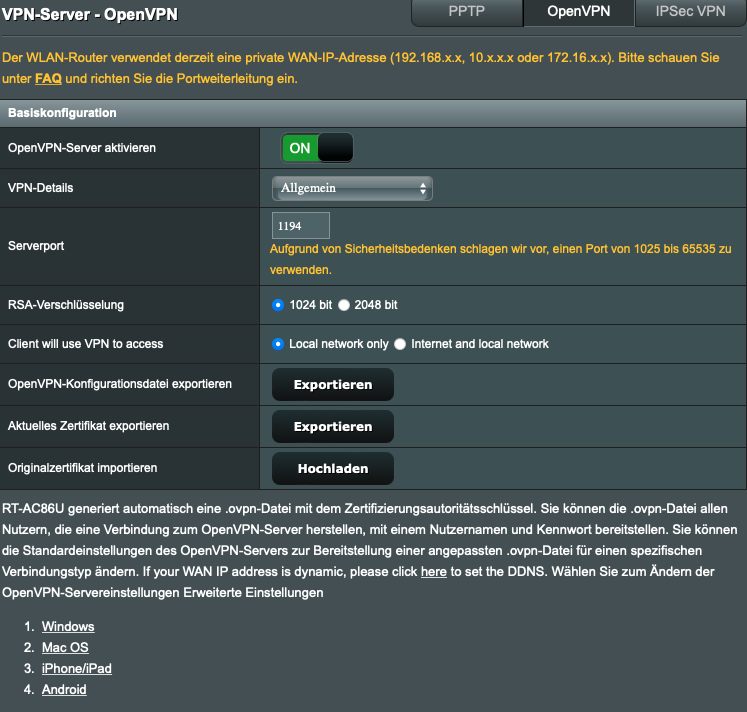

Die o.a. Konfig ist soweit OK jedenfalls vom GUI aus. Ohne ein Logging oder Debugging und ohne die wirkliche Konfig Datei des Servers zu kennen ist aber einen zielführende Hilfe immer auch Kristallkugelei.

Die Frage die bleibt ist was diese sinnfreie Nartac Software für einen tieferen Sinn hat?

Wenn man auf einem Router wie deinem einen OpenVPN Server installieren kann MUSS es dort auch immer eine Option geben die dazu passenden Client Zertifikats und Key Dateien zu exportieren.

Die Software dient nur dazu um in Windows TLS 1.1 und 1.2 zu aktivieren

Sinnfrei und überflüssig zumindestens für OVPN, denn das TLS kommt vom OVPN selber.ich kann eine cert Datei exportieren. Mehr aber auch nicht

Nicht nur wie man sieht! Entscheident ist der Export der Konfig Datei. Das wird mit Sicherheit eine .ovn Datei sein oder auch .p12 die alle Zertifikate und die Keys enthält.Man sieht hier aber den gravierenden Nachteil herstellerproprietärer OVPN Implementationen in Produkte die einem beim VPN Konfigurieren der einfachsten Dinge beraubt zur Konfig und zum Troubleshooting die bei einer klassischen OpenVPN Installation absoluter Standard sind.

Betreibst du den Asus Router in einer Kaskade oder ist das dein zentraler Internet Router?

Wie sieht es mit dem Syslog Export aus?

dann sollte doch sowohl die Client als auch die Server Config in Ordnung sein, oder sehe ich das falsch?

Nein, das siehst du richtig. Das liegt dann also ganz speziell nur an diesem einen Client und definitiv nicht an der OpenVPN Konfig.Strato Cloud Server mit Win Server 2022 und der Fritzbox, bzw. dem Asus Router die Verbindung via UDP geblockt werden.

Dann setze den OpenVPN Tunnel doch testweise mal auf einen der Ephemeral Ports zwischen 49152–65535 die werden in der Regel nie geblockt. Z.B. 51194 oder 61194Der Asus-Router steht hinter einer Fritzbox

Die Frage die sich da auftut ist dann warum dieses Konstrukt wenn du mit der FB und deren VPN Funktion es auch direkt machen kannst?! Zumal die FB in der aktuellen FW auch Wireguard supportet was allemal besser und performanter ist als das betagte OpenVPN.Noch viel sinnvoller wäre natürlich ein IKEv2 oder ein L2TP VPN Server was dir dann nicht nur auf dem Windows Server sondern auch bei allen anderen Endgeräten die Frickelei mit dem extra VPN Client ersparen würde

Scheitern am IPsec VPN mit MikroTik

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Allemal die deutlich stressfreiere und performantere Lösung als mit der Asus Gurke die immer und immer wieder negativ auffallen:

heise.de/security/meldung/Asus-Router-koennen-beim-Vorbeisurfen- ...

heise.de/security/meldung/Asus-Router-schutzlos-bei-Angriffen-au ...

Vielleich einmal ein Denkanstoß für eine sinnvollere Alternative?!

Warum das ganze?

DU hast es SELBER vorgeschlagen wegen deines geäußerten Verdachts das der Provider ggf. filtert auf Consumer Anschlüssen und VPN Funktionen so nur teureren Business Anschlüssen vorhält!!Da die Fritzbox OpenVPN nicht unterstützt, ist der Asus Router im Prinzip der Client.

Warum lässt du denn statt eines vorgeschalteten OpenVPN Servers da nicht eine vorgeschaltete Firewall wie die oben genannten pfSense oder OPNsense laufen?? Damit klappts dann auch mit der FritzBox direkt!Wäre doch deutlich sinnvoller als deine Frickelei mit dem Asus und einer nicht Standard konformen OpenVPN Implementation dort.

Nun braucht der Server eine Verbindung in unser Firmennetz

Warum ihn dann nicht als VPN Client auf der Firmen FritzBox oder Firmenfirewall einwählen lassen? Wäre auch deutlich einfacher. Zum Thema FritzBoxen im Firmeneinsatz ist hier im Forum ja schon alles gesagt worden. Sowas ist normalerweise ein NoGo und zeigt leider welches Niveau die IT dort hat. Aber anderes Thema...Jetzt mal eine andere Frage: Könnte das auch über die Fritzbox gehen?

Ja natürlich. Ist ja eben genannt worden. Entweder FB wählt sich per VPN ein oder Server als Client an der FB.Womit man dann aber wieder beim Thema FBs in Firmen ist was eher dillettantisch und fachfremd ist.

Dann würde der Server via Wireguard auf die Fritzbox connecten

Auch das würde gehen. Idealerweise nimmt man die bordeigenen VPN Clients des Servers mit IKEv2 oder L2TP. Die können das am besten und man muss nicht mit zusätzlicher Software rumfrickeln.Sieht nicht wirklich so aus das ihr da fachlich fundiert an das Thema rangeht...

Wenn es das denn nun war bitte dann auch deinen Thread hier als erledigt schliessen!