OpenVPN Server - Kein Zugriff auf Server LAN

Hallo,

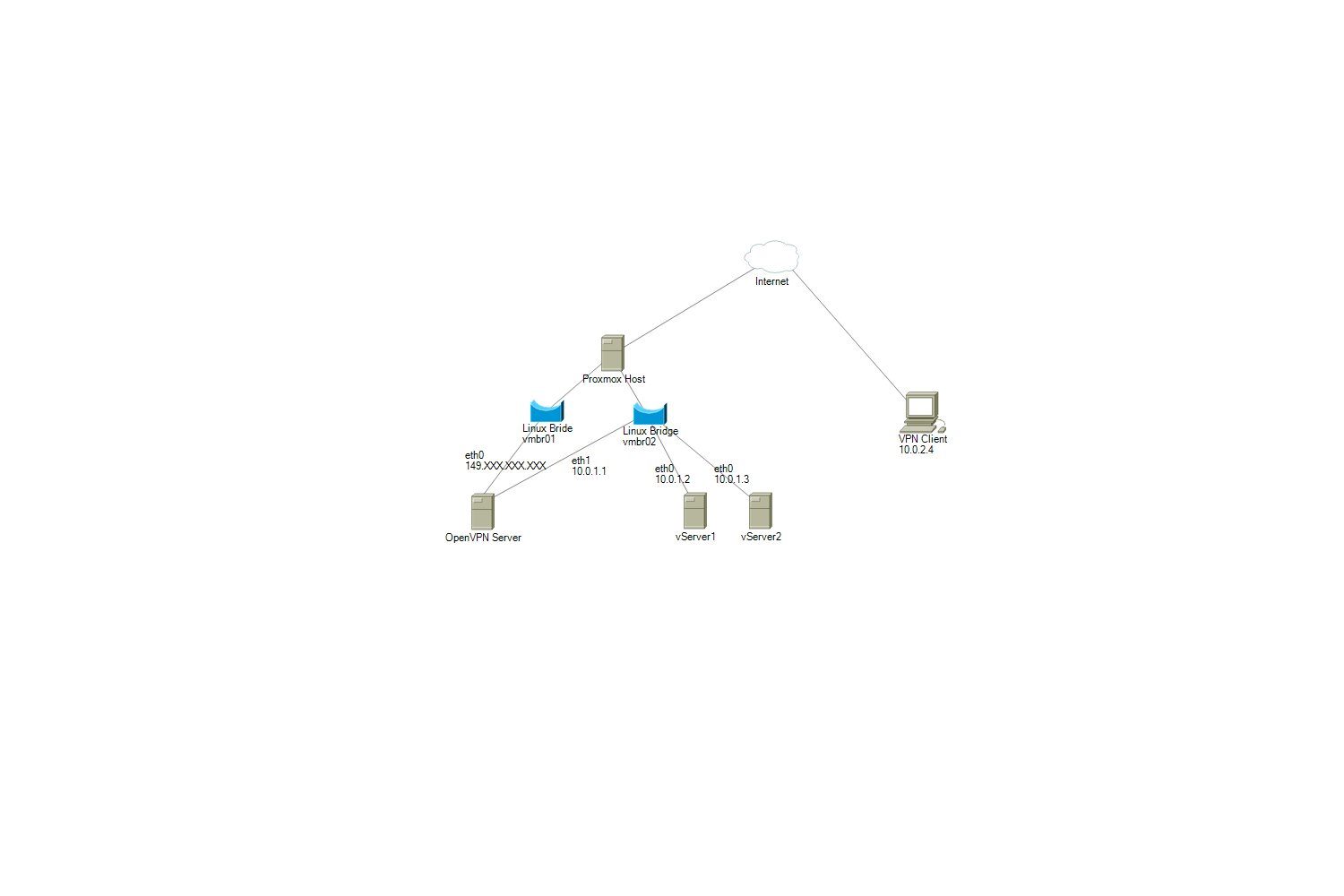

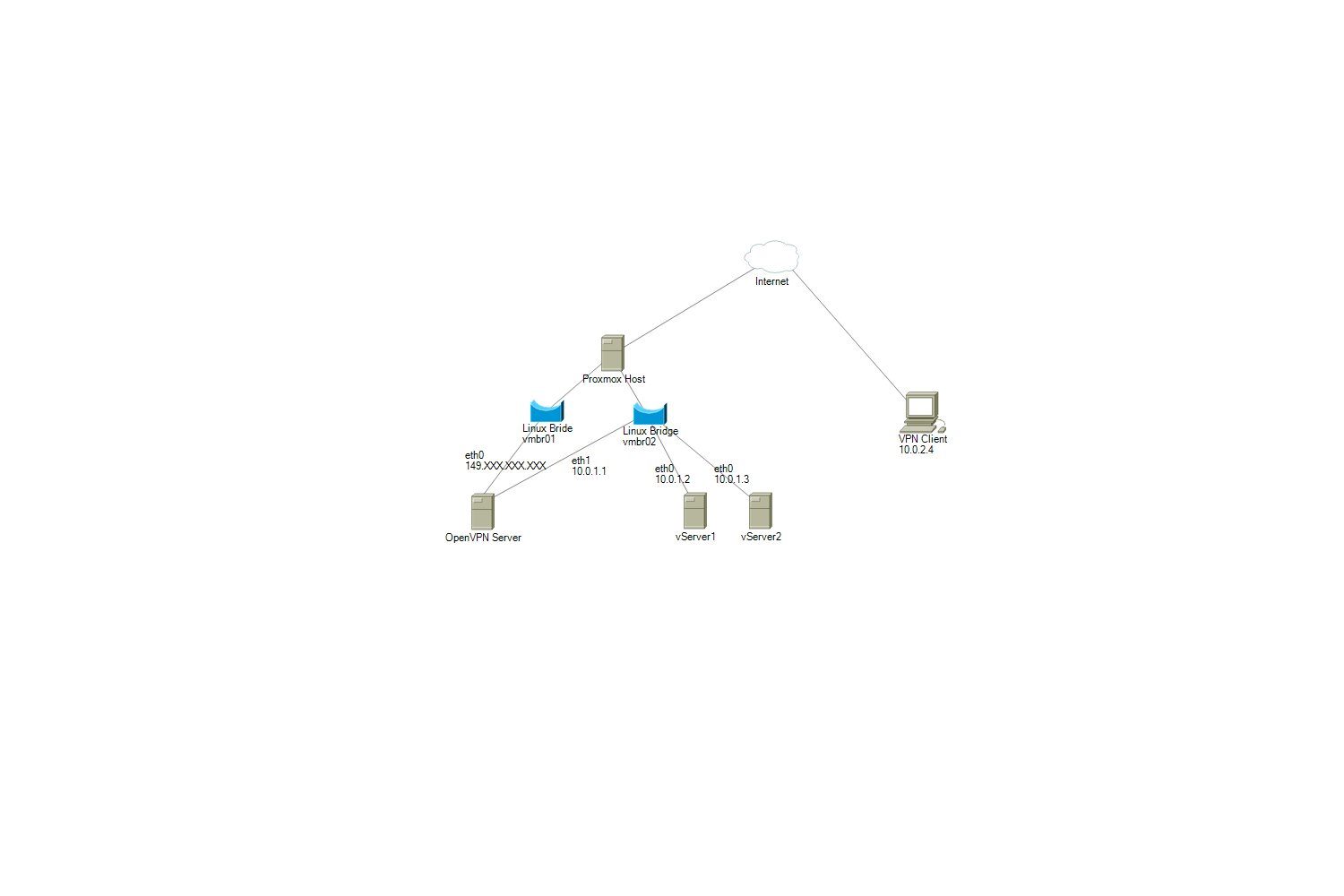

ich habe einen OpenVPN Server auf meinem Proxmox Host installiert. Dieser ist mit einer öffentlichen IP an das Internet angebunden, hat aber eine 2. Linux Bridge (vmbr2) an welche auch 2 andere VMs angebunden sind.

Die 2 Server an der Linux Bridge (vmbr2) haben das Subnetz 10.0.1.0/24

Das Problem ist nun aber, dass ich als Client zwar den OpenVPN Server (10.0.1.1) über das 2. Interface (vmbr2) anpingen kann, die 2 anderen Server 10.0.1.2 und 10.0.1.3 aber nicht.

Ich habe mal versucht, das anhand einer Grafik besser sichtbar zu machen:

Wenn ich z.B. einen Ping zu 10.0.1.2 absetze, dann sehe ich im TCPDUMP von Interface tun0 folgendes:

Also eine Anfrage aber keine Antwort.

Ein Ping zum VPN Server (10.0.1.1) ist aber möglich...

Hier ist die ServerConfig:

Weiß jemand woran das liegen kann?

Vielen Dank im Voraus.

ich habe einen OpenVPN Server auf meinem Proxmox Host installiert. Dieser ist mit einer öffentlichen IP an das Internet angebunden, hat aber eine 2. Linux Bridge (vmbr2) an welche auch 2 andere VMs angebunden sind.

Die 2 Server an der Linux Bridge (vmbr2) haben das Subnetz 10.0.1.0/24

Das Problem ist nun aber, dass ich als Client zwar den OpenVPN Server (10.0.1.1) über das 2. Interface (vmbr2) anpingen kann, die 2 anderen Server 10.0.1.2 und 10.0.1.3 aber nicht.

Ich habe mal versucht, das anhand einer Grafik besser sichtbar zu machen:

Wenn ich z.B. einen Ping zu 10.0.1.2 absetze, dann sehe ich im TCPDUMP von Interface tun0 folgendes:

18:08:56.842676 IP 10.0.2.4 > 10.0.1.2: ICMP echo request, id 1, seq 11771, length 40Also eine Anfrage aber keine Antwort.

Ein Ping zum VPN Server (10.0.1.1) ist aber möglich...

Hier ist die ServerConfig:

port 442

proto tcp

dev tun

topology subnet

comp-lzo

keepalive 10 120

persist-key

persist-tun

user nobody

group nogroup

chroot /etc/openvpn/easy-rsa/keys/crl.jail

crl-verify crl.pem

ca /etc/openvpn/easy-rsa/keys/ca.crt

dh /etc/openvpn/easy-rsa/keys/dh2048.pem

tls-auth /etc/openvpn/easy-rsa/keys/ta.key 0

key /etc/openvpn/easy-rsa/keys/server.key

cert /etc/openvpn/easy-rsa/keys/server.crt

ifconfig-pool-persist /var/lib/openvpn/server.ipp

client-config-dir /etc/openvpn/server.ccd

status /var/log/openvpn/server.log

verb 4

# virtual subnet unique for openvpn to draw client addresses from

# the server will be configured with x.x.x.1

# important: must not be used on your network

server 10.0.2.0 255.255.255.0

# push routes to clients to allow them to reach private subnets

push "route 10.0.1.0 255.255.255.0" Weiß jemand woran das liegen kann?

Vielen Dank im Voraus.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 312270

Url: https://administrator.de/forum/openvpn-server-kein-zugriff-auf-server-lan-312270.html

Ausgedruckt am: 02.08.2025 um 14:08 Uhr

2 Kommentare

Neuester Kommentar

Hi,

you either have to NAT the traffic from the OpenVPN-Clients on the OpenVPN-Server (iptables masquerade rule), or better set a static route on the gateway for the second subnet (10.0.1.0/24), which routes traffic for the OpenVPN subnet to the OpenVPN-Server so that the packets find their way back to the clients. Simple routing rules

Regards

you either have to NAT the traffic from the OpenVPN-Clients on the OpenVPN-Server (iptables masquerade rule), or better set a static route on the gateway for the second subnet (10.0.1.0/24), which routes traffic for the OpenVPN subnet to the OpenVPN-Server so that the packets find their way back to the clients. Simple routing rules

Regards

Folge dem hiesigen Tutorial, dann klappt das auf Anhieb:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router