OPNSense Mikrotik WG Internet, Lokal kein Zugriff

Hallo zusammen,

Habe vor ein paar Monaten diese Frage in dieses Forum gestellt.

OPNSense Mikrotik WG Internet über eine Seite

Das funktioniert auch ohne Probleme.

Was mir jetzt erst aufgefallen ist (warum auch immer) das ich z.B. lokal auf den Mikrotik nicht Zugreifen kann.

Wenn ich im Routing die Wireguard Route (via WG) deaktiviere wie im obigen Beitrag angegeben dann, kann ich wieder auf den Mikrotik zugreifen aber, das Internet wird dann lokal verwendet was ich aber nicht möchte sondern über die Wireguardverbindung. Im Peer ist bei AllowIPs: 0.0.0.0/0 gestetzt.

Hat hier jemand eine Lösung?

Bin mit Mikrotik nicht so fit.

PS. Habe noch ein 2tes Subnetz eingerichtet. Das hätte ich gerne so das es immer das lokale Internet verwendet.

Vielen Dank.

Grüße

Habe vor ein paar Monaten diese Frage in dieses Forum gestellt.

OPNSense Mikrotik WG Internet über eine Seite

Das funktioniert auch ohne Probleme.

Was mir jetzt erst aufgefallen ist (warum auch immer) das ich z.B. lokal auf den Mikrotik nicht Zugreifen kann.

Wenn ich im Routing die Wireguard Route (via WG) deaktiviere wie im obigen Beitrag angegeben dann, kann ich wieder auf den Mikrotik zugreifen aber, das Internet wird dann lokal verwendet was ich aber nicht möchte sondern über die Wireguardverbindung. Im Peer ist bei AllowIPs: 0.0.0.0/0 gestetzt.

Hat hier jemand eine Lösung?

Bin mit Mikrotik nicht so fit.

PS. Habe noch ein 2tes Subnetz eingerichtet. Das hätte ich gerne so das es immer das lokale Internet verwendet.

Vielen Dank.

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670307

Url: https://administrator.de/forum/opnsense-mikrotik-wg-internet-lokal-kein-zugriff-670307.html

Ausgedruckt am: 22.07.2025 um 04:07 Uhr

11 Kommentare

Neuester Kommentar

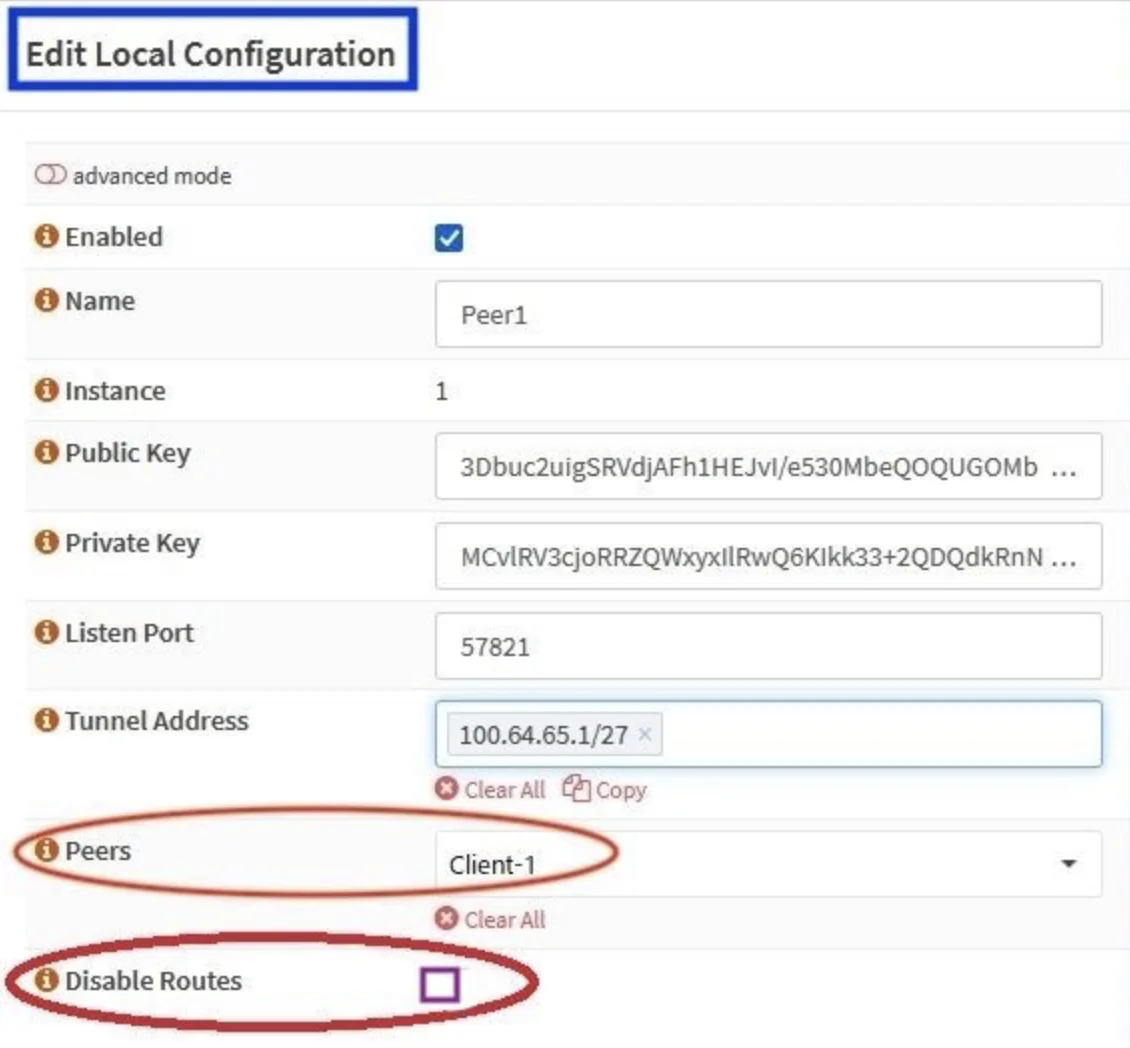

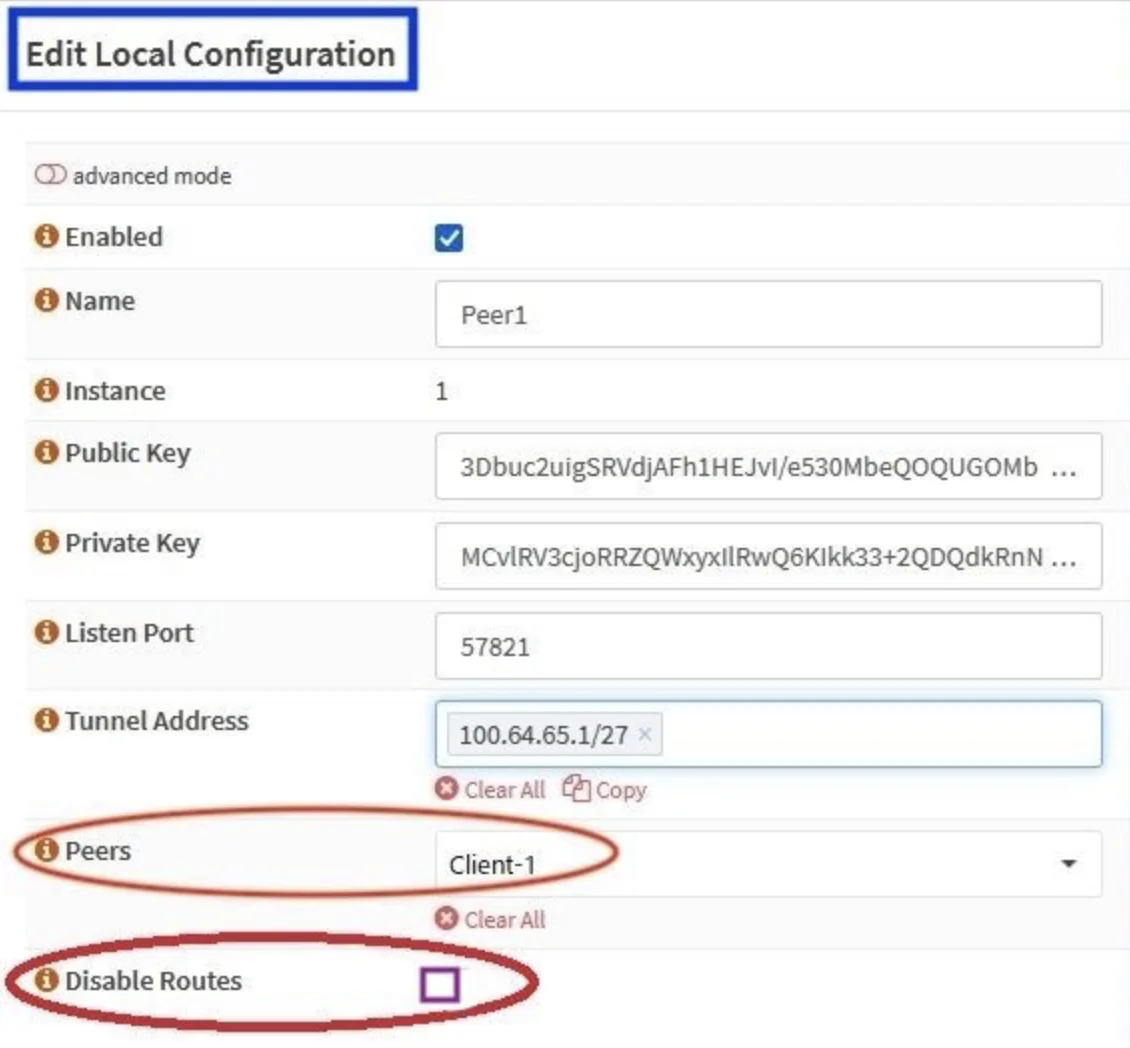

Bei OPNsense braucht es im Gegensatz zur pfSense keine statische Route wenn man den Haken bei "Disable Routes" NICHT setzt.

Dieser Forenthread beschreibt dir en Detail so ein Setup wie deins.

Wie du das dann analog auf der OPNsense (als VPN Responder (Server) umsetzt erklärt das OPNsense WG Tutorial.

Über die IP Adresse kommt man damit dann auch mit der WinBox auf den Mikrotik. WebGUI natürlich auch. Lesen und verstehen...

Im Peer ist bei AllowIPs: 0.0.0.0/0 gestetzt.

Ist das gewollt?? Bei einer Site to Site VPN Umsetzung ist sowas immer höchst kontraproduktiv und man sollte dort niemals mit Redirect arbeiten sondern IMMER mit Split Tunneling!Bin mit Mikrotik nicht so fit.

Das muss ja nicht so bleiben. Dieser Forenthread beschreibt dir en Detail so ein Setup wie deins.

Wie du das dann analog auf der OPNsense (als VPN Responder (Server) umsetzt erklärt das OPNsense WG Tutorial.

Über die IP Adresse kommt man damit dann auch mit der WinBox auf den Mikrotik. WebGUI natürlich auch. Lesen und verstehen...

Hi.

Entferne die Routing-Rule und ersetze sie durch folgende Firewall-Settings auf dem Mikrotik

Man beachte das Ausrufezeichen vor dem Listennamen, das ist korrekt, da die Liste ja negiert werden soll, die Regel soll also nur bei Zieladressen greifen die nicht im RFC1918 Bereich liegen!

Alternativ kann man die Routing-Rule nicht entfernen und darüber (wichtig, first match wins) weitere Regeln anlegen die als Zieladressen die lokalen Netze beinhaltet die du über die Main-Routing-Table erreichen willst.

Was du davon nutzt ist egal, ich persönlich mache es ausschließlich über Mangle-Rules weil man da mehr Kontrolle hat was über den Tunnel gehen soll oder nicht.

Gruß gastric

Entferne die Routing-Rule und ersetze sie durch folgende Firewall-Settings auf dem Mikrotik

/ip firewall address-list

add address=10.0.0.0/8 list=RFC1918

add address=192.168.0.0/16 list=RFC1918

add address=172.16.0.0/12 list=RFC1918

/ip firewall mangle

add chain=prerouting dst-address-list=!RFC1918 src-address=192.168.100.0/24 dst-address-type=!local action=mark-routing new-routing-mark=viaWGAlternativ kann man die Routing-Rule nicht entfernen und darüber (wichtig, first match wins) weitere Regeln anlegen die als Zieladressen die lokalen Netze beinhaltet die du über die Main-Routing-Table erreichen willst.

Was du davon nutzt ist egal, ich persönlich mache es ausschließlich über Mangle-Rules weil man da mehr Kontrolle hat was über den Tunnel gehen soll oder nicht.

Gruß gastric

Ja, ist so gewollt.

Wie bereits gesagt... Bei Site-to-Site ist das eigentlich kontraproduktiver Unsinn denn wozu sollte das gut sein bei statischen Netzen? Das ist eine reine Client VPN Funktion. Aber nundenn...wenn du meinst das muss so sein dann ist es halt so.Masquerade ist auf dem WAN Interface gesetzt.

Sinnvoller wäre das nativ zu routen in so einer Kaskade, es sei denn das Netz davor ist nicht vertraulich oder der Router davor supportet kein statisches Routing?! (Siehe dazu auch hier)Zitat von @larsvomdach:

Das habe ich so umgesetzt. Auf dem Mikrotik komme ich jetzt. Nur ins Internet nicht mehr.

Tja, arbeitet hier aber einwandfrei, vorher immer alle existierenden States in der FW löschen. Vermutlich hast du es falsch an deine Umgebung angepasst. Wir kennen deine Geamtconfig leider nicht, also mal wieder Rätselraten ohne einen vorliegenden Export. Immer wieder das selbe hier 🫤.Das habe ich so umgesetzt. Auf dem Mikrotik komme ich jetzt. Nur ins Internet nicht mehr.

Und ich muss mich Entschuligen. Habe vergessen zu erwähnen das aktuell der Mikrotik hinter einem anderen Router sitz und eine Private IP: 10.1.1.25 bekommt.

Macht keinen Unterschied.Masquerade ist auf dem WAN Interface gesetzt.

Unsinnig und Performance technischer Unsinn wenn man auf dem vorgelagerten Router ne statische Route setzen kann.Danke an euch beiden und schöne Weihnachtstage..

Danke ebenso, frohe Festtage🎄

Autsch

Erstens der Punkt src-address-list gehört mit "unset" eliminiert und die Routing-Table ist nicht "main" sondern jene in der du die Default Route auf den Tunnel gelegt hast im Beispiel oben "viaWG"!

src-address-list=""

new-routing-mark=main

Beides falsch !! Schau dir meins oben nochmal ganz genau an!!new-routing-mark=main

Erstens der Punkt src-address-list gehört mit "unset" eliminiert und die Routing-Table ist nicht "main" sondern jene in der du die Default Route auf den Tunnel gelegt hast im Beispiel oben "viaWG"!

Funktioniert doch nicht so ganz.

Doch, wunderbar und hier schon jahrelang, musst es nur richtig machen 😉Zitat von @larsvomdach:

Noch eine kleine Frage.

Wenn ich jetzt eine zweite/dritte VPN Verbindung zu anderen Standorten anlege, müsste es ja auch klappen.

Was soll klappen? Du kannst so viele VPN Verbindungen anlegen wie du willst. Du selbst bestimmst mit deinen angelegten Routen und Routing-Tabellen und Markierungen über Mangle-Rules was zu welchem Standort über welchen Tunnel geht Noch eine kleine Frage.

Wenn ich jetzt eine zweite/dritte VPN Verbindung zu anderen Standorten anlege, müsste es ja auch klappen.

Vielleicht statt zu viel Festbraten etwas Grundlagenwissen über die Feiertage, das hilft die Knoten zu lösen

help.mikrotik.com/docs/spaces/ROS/pages/328084/IP+Routing

help.mikrotik.com/docs/spaces/ROS/pages/48660587/Mangle

Schöne Festtage.

Gleichfalls, und ein gutes Neues schon mal.Fehlt dann nur noch der Haken am Beitrag. 🖖