Clients hinter Mini Reise router mit openVPN

Hallo zusammen,

ich habe bei mir daheim eine PFSense am laufen, auf dieser wiederum läuft ein OpenVPN Server (IP 192.168.81.0/24) zudem ist dort ein NEtzwerk angelegt, in dem Mein PC hängt (192.168.101.0/24).

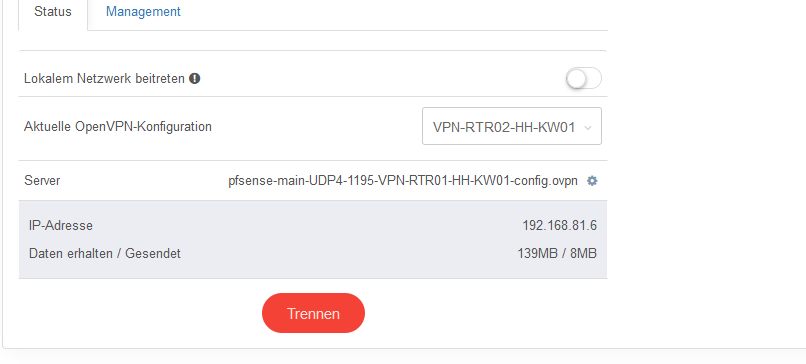

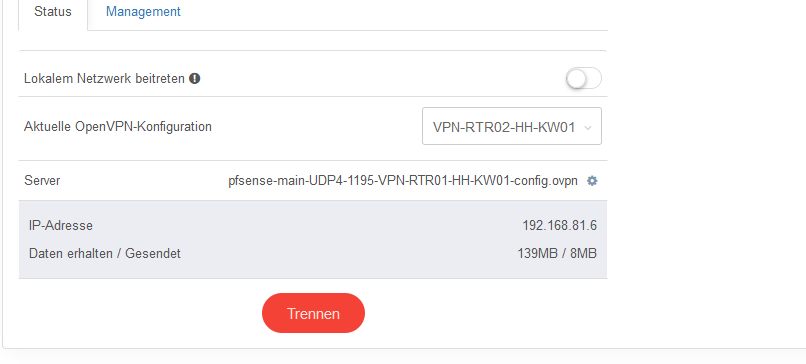

Ich habe mir nun von GL.iNet den Beryl Reiserouter gekauft, dieser unterstützt OpenVPN, der Reise Router steht an einem andren Standort, am Reiserouter soll nun ein Drucker angeschlossen werden, über das Netzwerk 192.168.101.0/24 möchte ich nun auf den Drucker zugreifen, jedoch ist dies aktuell nocht nicht möglich. Die Config des Routers sieht so aus, muss der Haken gesetzt werden bei "Lokalem Netzwerk beitreten" ?

Oder muss in der Client Config etwas angepasst werden?

Ich hoffe mir kann hier jemand weiterhelfen.

LG Leonard

ich habe bei mir daheim eine PFSense am laufen, auf dieser wiederum läuft ein OpenVPN Server (IP 192.168.81.0/24) zudem ist dort ein NEtzwerk angelegt, in dem Mein PC hängt (192.168.101.0/24).

Ich habe mir nun von GL.iNet den Beryl Reiserouter gekauft, dieser unterstützt OpenVPN, der Reise Router steht an einem andren Standort, am Reiserouter soll nun ein Drucker angeschlossen werden, über das Netzwerk 192.168.101.0/24 möchte ich nun auf den Drucker zugreifen, jedoch ist dies aktuell nocht nicht möglich. Die Config des Routers sieht so aus, muss der Haken gesetzt werden bei "Lokalem Netzwerk beitreten" ?

Oder muss in der Client Config etwas angepasst werden?

Ich hoffe mir kann hier jemand weiterhelfen.

LG Leonard

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2959502662

Url: https://administrator.de/forum/clients-hinter-mini-reise-router-mit-openvpn-2959502662.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

24 Kommentare

Neuester Kommentar

Oder muss in der Client Config etwas angepasst werden?

Nein, denn der GL.inet erledigt ja schon fix und fertig deine Netzwerk VPN Kopplung.Was du machen solltest ist statt des Druckers dort zuallererst einmal einen Test PC anzuschliessen und dort mit Ping usw. wasserdicht checken das deine OpenVPN Site-to-Site Kopplung auch sauber funktioniert.

Der Test PC muss bei so einer Site-to-Site Kopplung alle Geräte im .101.0er Netz pingen können und vice versa auch alle .101.0er Geräte den Test PC.

Erst wenn das gegeben ist weisst du ganz sicher das die LAN zu LAN Kopplung wasserdicht funktioniert und kannst dann den Drucker einhängen und über den auch problemlos drucken.

Das ist ein simpler Klassiker und so tausendfach im Einsatz.

Du solltest noch bedenken das ALLE Auto Erkennungsverfahren des Druckers in so einem Setup logischerweise nicht funktionieren. Das ist klar weil das ein geroutetes Netz ist und diese Verfahren immer auf Broad- oder Multicast Verfahren basieren die über geroutete Netze prinzipbedingt nicht übertragen werden. Weist du ja als Netzwerk Admin auch selber.

Du musst im Drucker Setup im Endgerät also immer dediziert die Ziel IP Adresse des Druckers abgeben. Dann funktioniert das sofort und vollkommen problemlos.

Jedes Unternehmen mit VPN Standorten druckt so, also simpler Standard.

Weitere Infos zu dem Thema, wie immer, hier:

Merkzettel: VPN Installation mit OpenVPN

Zugriff auf Gerät an LTE Router via VPN

OpenVPN - Erreiche Netzwerk hinter Client nicht

Das kommt drauf an...

Bei einem Site-to-Site ist ein iroute Eintrag zwingend. (Siehe unten Kollege @orcape und hier.)

Leider ist zu vermuten das dieser wie (fast) alle Chinesen Billorouter mit onboard OpenVPN Funktion dann Masquerading (NAT, Adress Translation) im Tunnel machen.

Solche Anbieter gehen fast immer davon aus das nur Traffic vom Client zum Server relevant ist aber nicht andersrum. Mit dieser Sichtweise ist NAT/masquerading auch unkritisch.

Aber eigentlich ist das großer Unsinn denn so endest du in einer routingtechnischen Einbahnstrasse.

Logisch, denn IP Verbindungen AUS dem Server Netz IN das Client Netz scheitern dann also an der NAT Firewall im VPN Tunnelnetz auf der OpenVPN Client Seite (GL.inet).

Das würde auch deine Druckersession aus dem Servernetz betreffen, denn du willst ja AUS dem Servernetz auf dem Drucker im Client Netz drucken.

Siehe oben das Site-to-Site to Site Tutorial mit der OpenWRT Firewall wo das NAT/Masquerading explizit im Tunnel (OpenVPN Interface) deaktiviert ist.

Das Masquerading dort musst du also bei dir auch zwingend deaktivieren sofern NAT im Tunnel aktiv ist.

Das kannst du sehen wenn du beim GL.inet in das Advaced Menü (OpenWRT Menü) gehst und dort dir die Firewall Setups ansiehst.

Alternativ machst du mit PuTTY eine SSH Shell Session auf den GL.inet auf und siehst dir das dort mit iptables -L an.

Unter /etc/openvpn siehst du dort übrigens auch die Client Konfig Datei die genaue Aufschlüsse darüber gibt wie das onboard VPN dort konfiguriert ist.

Alternativ hast du ja noch Wireguard wenn alle Stricke reissen...

Bei einem Site-to-Site ist ein iroute Eintrag zwingend. (Siehe unten Kollege @orcape und hier.)

Leider ist zu vermuten das dieser wie (fast) alle Chinesen Billorouter mit onboard OpenVPN Funktion dann Masquerading (NAT, Adress Translation) im Tunnel machen.

Solche Anbieter gehen fast immer davon aus das nur Traffic vom Client zum Server relevant ist aber nicht andersrum. Mit dieser Sichtweise ist NAT/masquerading auch unkritisch.

Aber eigentlich ist das großer Unsinn denn so endest du in einer routingtechnischen Einbahnstrasse.

Logisch, denn IP Verbindungen AUS dem Server Netz IN das Client Netz scheitern dann also an der NAT Firewall im VPN Tunnelnetz auf der OpenVPN Client Seite (GL.inet).

Das würde auch deine Druckersession aus dem Servernetz betreffen, denn du willst ja AUS dem Servernetz auf dem Drucker im Client Netz drucken.

Siehe oben das Site-to-Site to Site Tutorial mit der OpenWRT Firewall wo das NAT/Masquerading explizit im Tunnel (OpenVPN Interface) deaktiviert ist.

Das Masquerading dort musst du also bei dir auch zwingend deaktivieren sofern NAT im Tunnel aktiv ist.

Das kannst du sehen wenn du beim GL.inet in das Advaced Menü (OpenWRT Menü) gehst und dort dir die Firewall Setups ansiehst.

Alternativ machst du mit PuTTY eine SSH Shell Session auf den GL.inet auf und siehst dir das dort mit iptables -L an.

Unter /etc/openvpn siehst du dort übrigens auch die Client Konfig Datei die genaue Aufschlüsse darüber gibt wie das onboard VPN dort konfiguriert ist.

Alternativ hast du ja noch Wireguard wenn alle Stricke reissen...

Zitat von @ILeonard:

Muss ich dazu in der PFsense noch die Client Specific overrides konfigurieren mit iroute?

Richtig, um das Remote-Netzwerk, (beim Beryl 192.168.8.0/24) zu erreichen, musst Du in die CCD (pfSense/ Client-Spezific-Overrides) einen iroute Eintrag machen. (iroute 192.168.8.0 255.255.255.0;)Muss ich dazu in der PFsense noch die Client Specific overrides konfigurieren mit iroute?

Heißt der PC/Drucker bekommt eine .8.x IP

Richtig, der Drucker bekommt eine IP aus dem Bereich des Beryl-LAN. Du solltest diese Drucker-Ip im Beryl auch als statische-IP ausserhalb des IP-DHCP Range festlegen, denn auch das ist auf dem Beryl machbar.Gruß orcape

Hallo zusammen,

ich plan ein etwas ähnliches Setup. Hab bereits schon meine Pfsense und eine VPN eingerichtet. Auf meinem Mac und Win Client funktioniert die einwahl. Jedoch auf meinem GLI.Net Ac1200 bekomm ich keine Einwahl hin.

Kann mir jemand ein Setup Anleitung für diesen Fall erklären oder welche Settings ich beim VPN Server in Pfsense einstellen muss ?

Vielen Dank und ein Mega cooles Forum hier.

ich plan ein etwas ähnliches Setup. Hab bereits schon meine Pfsense und eine VPN eingerichtet. Auf meinem Mac und Win Client funktioniert die einwahl. Jedoch auf meinem GLI.Net Ac1200 bekomm ich keine Einwahl hin.

Kann mir jemand ein Setup Anleitung für diesen Fall erklären oder welche Settings ich beim VPN Server in Pfsense einstellen muss ?

Vielen Dank und ein Mega cooles Forum hier.

Vergiss den GL.inet, der ist wegen der proprietären OpenWRT Installation nicht geeignet dafür. (Nicht abschaltbares NAT im Tunnel, keine Route Injection usw.)

Besoge dir besser einen 25 Euro Mikrotik hAP lite Router und löse das damit. Damit klappt das fehlerlos auf Anhieb.

Du kannst dir mit dem Mikrotik dann auch das VPN Protokoll frei aussuchen. Wireguard, OpenVPN oder IPsec mit allen ist das problemlos umsetzbar.

Besoge dir besser einen 25 Euro Mikrotik hAP lite Router und löse das damit. Damit klappt das fehlerlos auf Anhieb.

Du kannst dir mit dem Mikrotik dann auch das VPN Protokoll frei aussuchen. Wireguard, OpenVPN oder IPsec mit allen ist das problemlos umsetzbar.

Zitat von @aqui:

Vergiss den GL.inet, der ist wegen der proprietären OpenWRT Installation nicht geeignet dafür. (Nicht abschaltbares NAT im Tunnel, keine Route Injection usw.)

Besoge dir besser einen 25 Euro Mikrotik hAP lite Router und löse das damit. Damit klappt das fehlerlos auf Anhieb.

Du kannst dir mit dem Mikrotik dann auch das VPN Protokoll frei aussuchen. Wireguard, OpenVPN oder IPsec mit allen ist das problemlos umsetzbar.

Vergiss den GL.inet, der ist wegen der proprietären OpenWRT Installation nicht geeignet dafür. (Nicht abschaltbares NAT im Tunnel, keine Route Injection usw.)

Besoge dir besser einen 25 Euro Mikrotik hAP lite Router und löse das damit. Damit klappt das fehlerlos auf Anhieb.

Du kannst dir mit dem Mikrotik dann auch das VPN Protokoll frei aussuchen. Wireguard, OpenVPN oder IPsec mit allen ist das problemlos umsetzbar.

Gibts hierfür eine Anleitung oder kann ich da die OpenVPN Config importieren?

Gibts hierfür eine Anleitung oder kann ich da die OpenVPN Config importieren?

Einfach mal lesen was oben gepostet wurde! Clientverbindung OpenVPN Mikrotik

Die Lösung ist mit Wireguard oder auch IKEv2 deutlich einfacher zu realisieren weil du dir die ganze Zertifikatsfrickelei damit ersparst! Zudem ist die Bandbreiten Performance mit diesen VPN Protokollen zusätzlich deutlich höher.

L2TP:

MikroTik Router als VPN Client

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IKEv2:

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Wireguard:

Merkzettel: VPN Installation mit Wireguard

help.mikrotik.com/docs/display/ROS/WireGuard

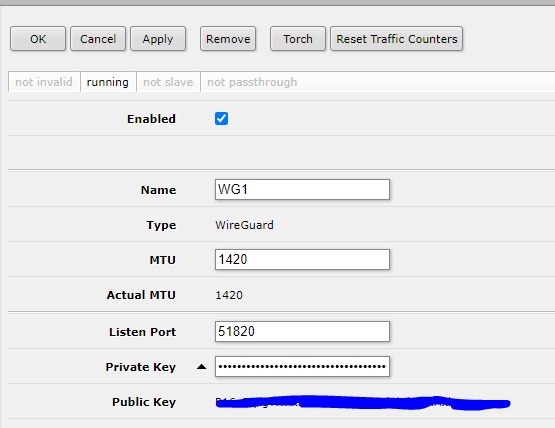

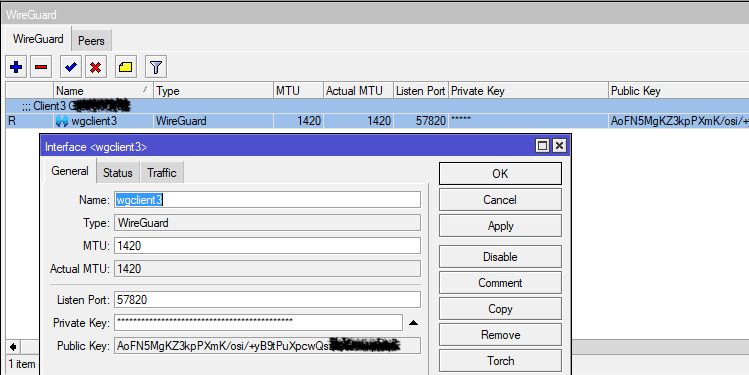

Vielen Dank erstmals. Ich hab mir jetzt mal den alten Mikrotik hAP Lite aus der Versenkung geholt und nach den Anleitungen versucht eine Verbindung herzustellen.

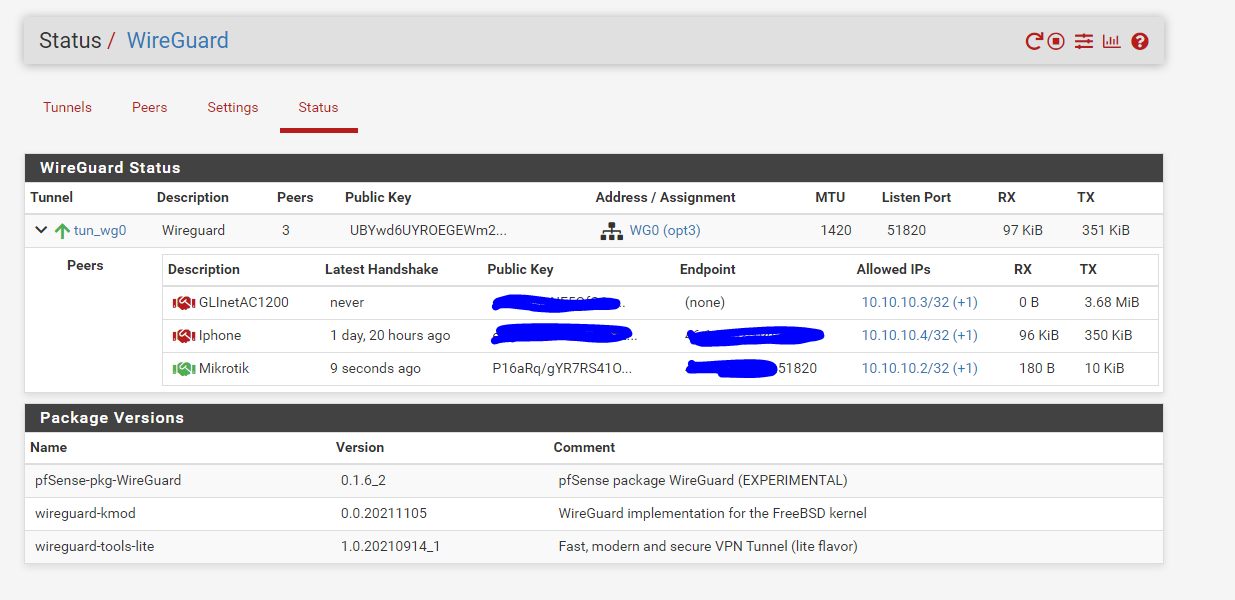

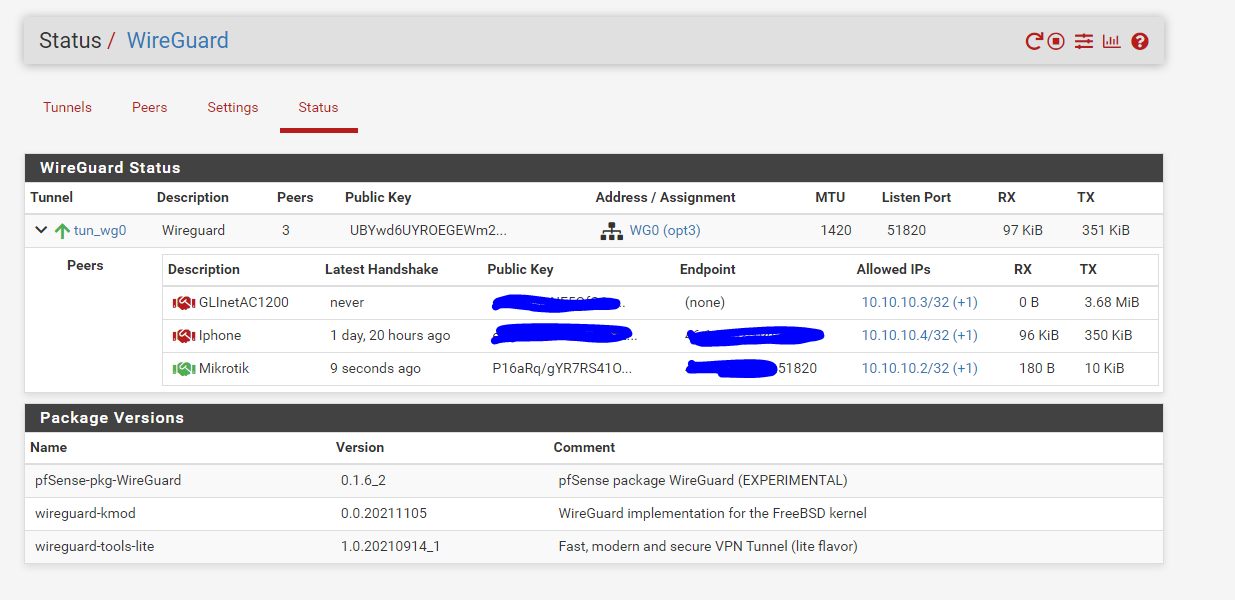

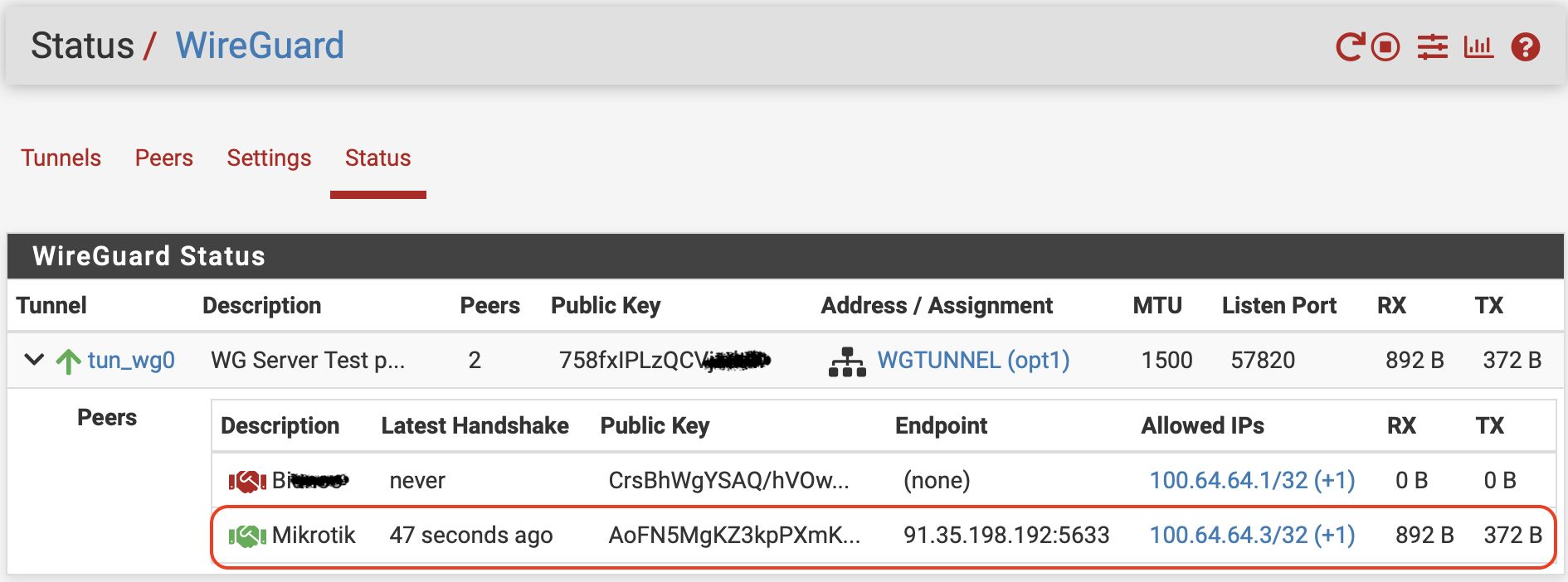

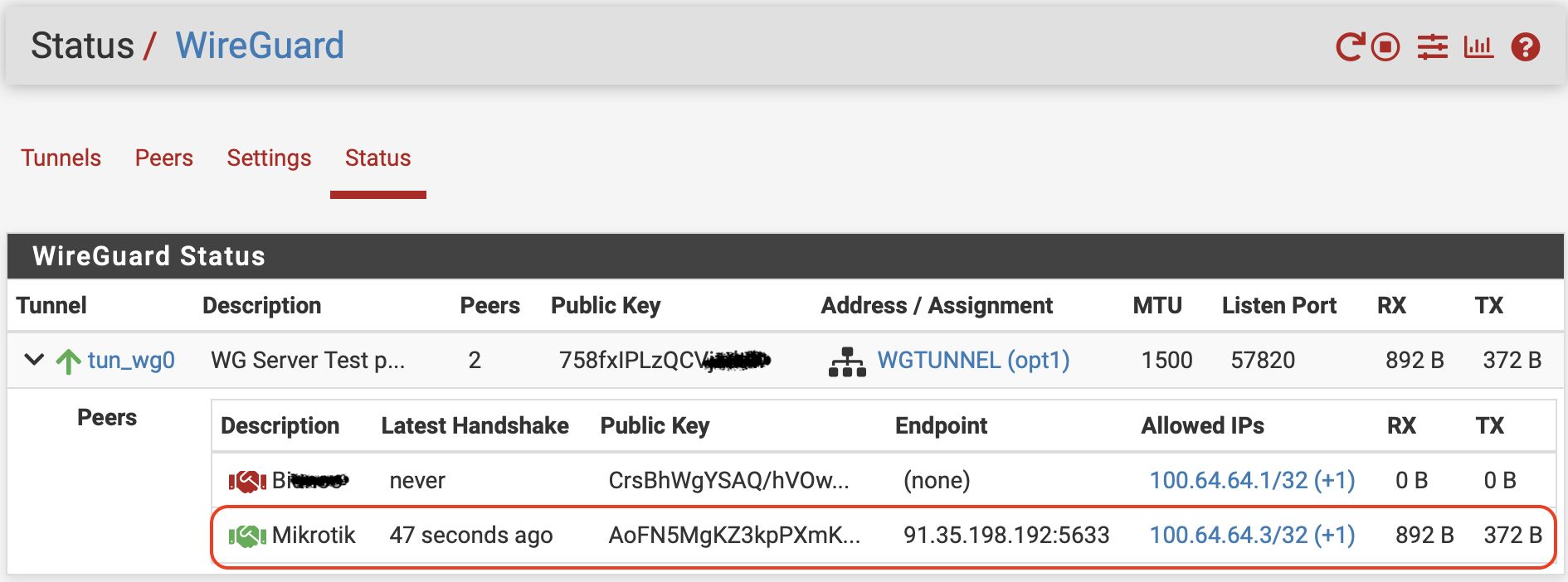

Aus irgendeinem Grund baut sich keine Verbindung auf. In Pfsense und WireGuard wird ein Handshake und ein grünes Symbol angezeigt. Aber ich kann keine Interfaces pingen, obwohl alle FW regeln mal auf Any gesetzt wurden zum Test.

In Mikrotik sehe ich auch bei TX/RX Bytes Datenpakete übertragen. Irgendwie komm ich mit dem Mikrotik am meine Grenzen.

Mit der WireGuard App habe Ich mit dem selben Setup vollen Zugang zur Pfsense.

(Separater Peer)

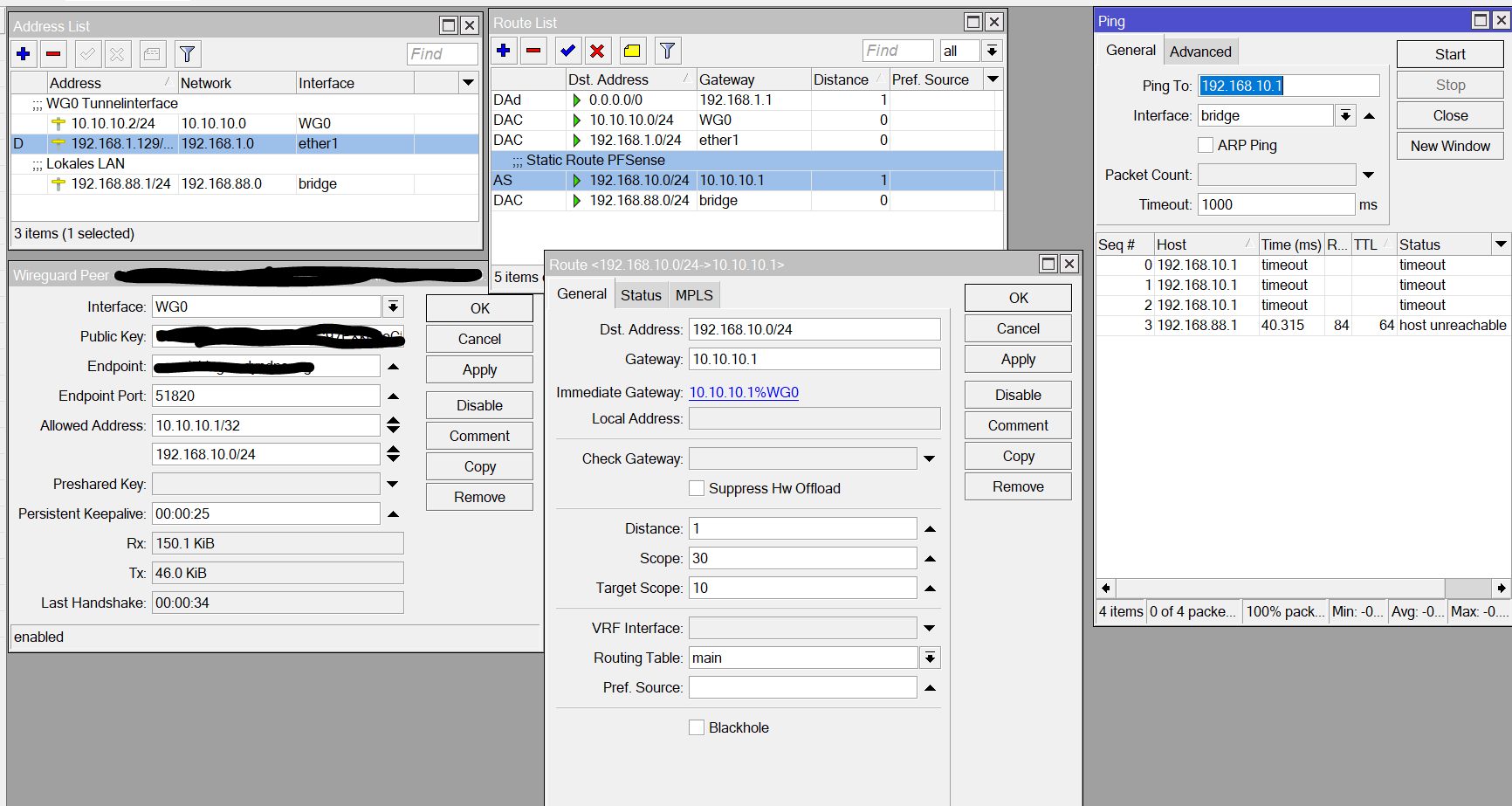

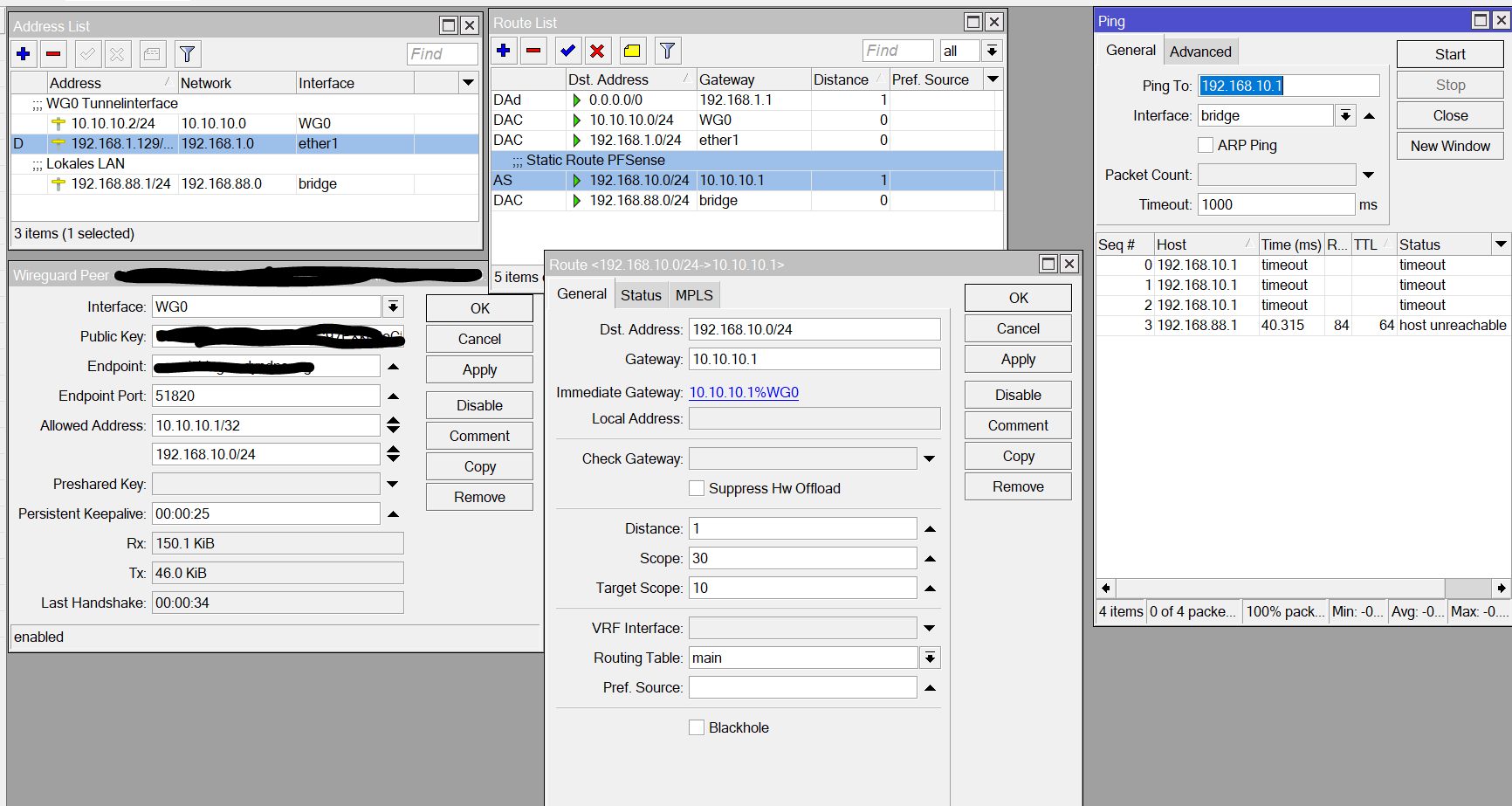

Mein Setup:

Mikrotik auf Default ( Auslieferung) aktuelle Software 7.x und einfaches NAT so das auf Eth1 eine Internetverbindung aufgebaut wird.

ETH2-4 LAN mit der 192.168.88.0/24 Belegung. Internet soweit möglich an den Clients.

Internet kommt aus einer Fritzbox (192.168.0.0/24) Netz.

Fehlen hier auf der MK Firewall noch entsprechende Regeln oder übersehen ich hier dauernd etwas ?

Aus irgendeinem Grund baut sich keine Verbindung auf. In Pfsense und WireGuard wird ein Handshake und ein grünes Symbol angezeigt. Aber ich kann keine Interfaces pingen, obwohl alle FW regeln mal auf Any gesetzt wurden zum Test.

In Mikrotik sehe ich auch bei TX/RX Bytes Datenpakete übertragen. Irgendwie komm ich mit dem Mikrotik am meine Grenzen.

Mit der WireGuard App habe Ich mit dem selben Setup vollen Zugang zur Pfsense.

(Separater Peer)

Mein Setup:

Mikrotik auf Default ( Auslieferung) aktuelle Software 7.x und einfaches NAT so das auf Eth1 eine Internetverbindung aufgebaut wird.

ETH2-4 LAN mit der 192.168.88.0/24 Belegung. Internet soweit möglich an den Clients.

Internet kommt aus einer Fritzbox (192.168.0.0/24) Netz.

Fehlen hier auf der MK Firewall noch entsprechende Regeln oder übersehen ich hier dauernd etwas ?

Aber ich kann keine Interfaces pingen

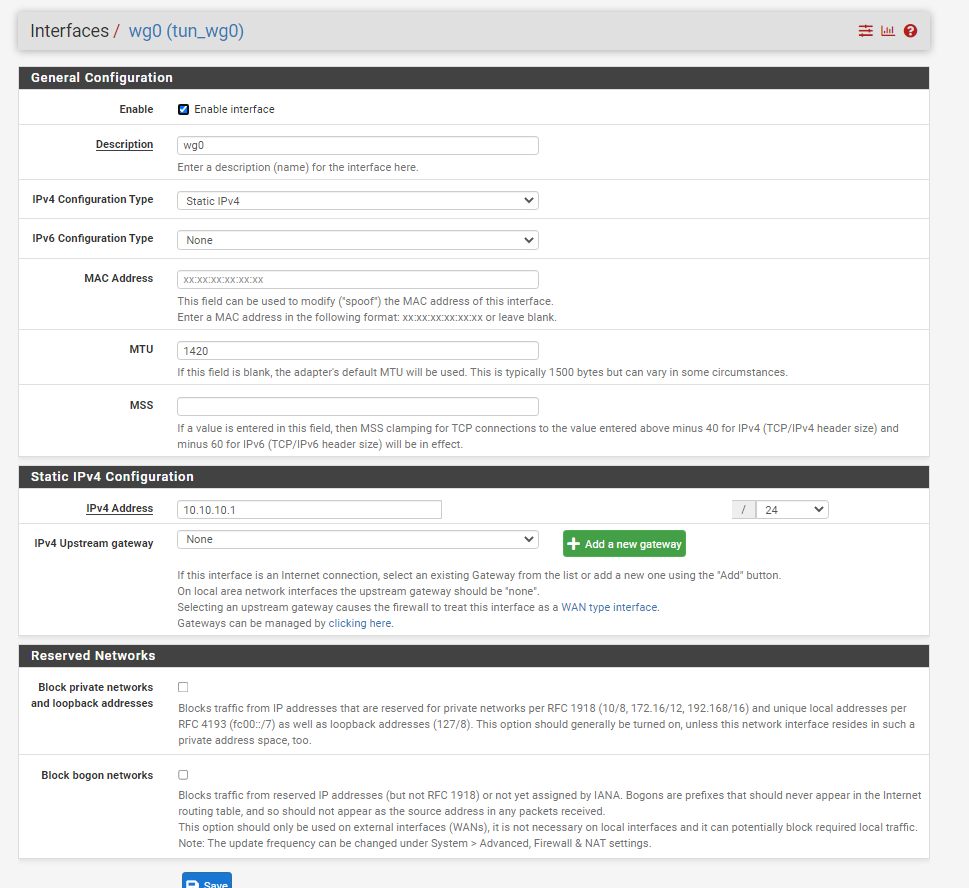

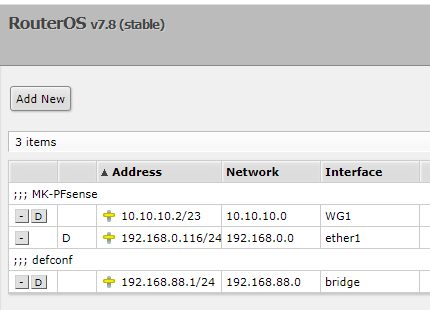

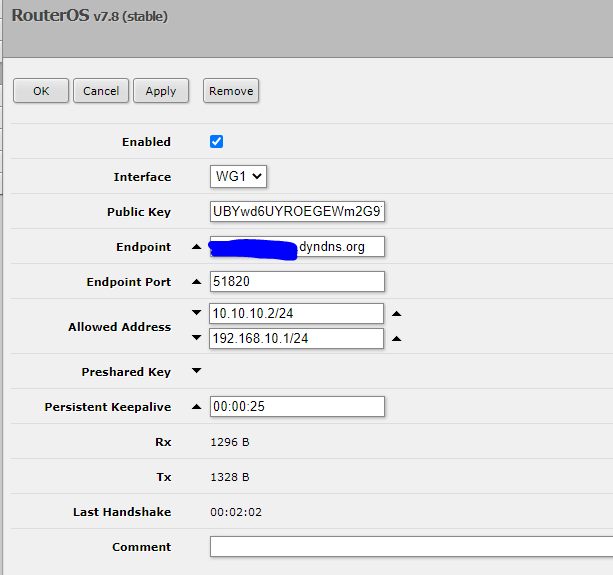

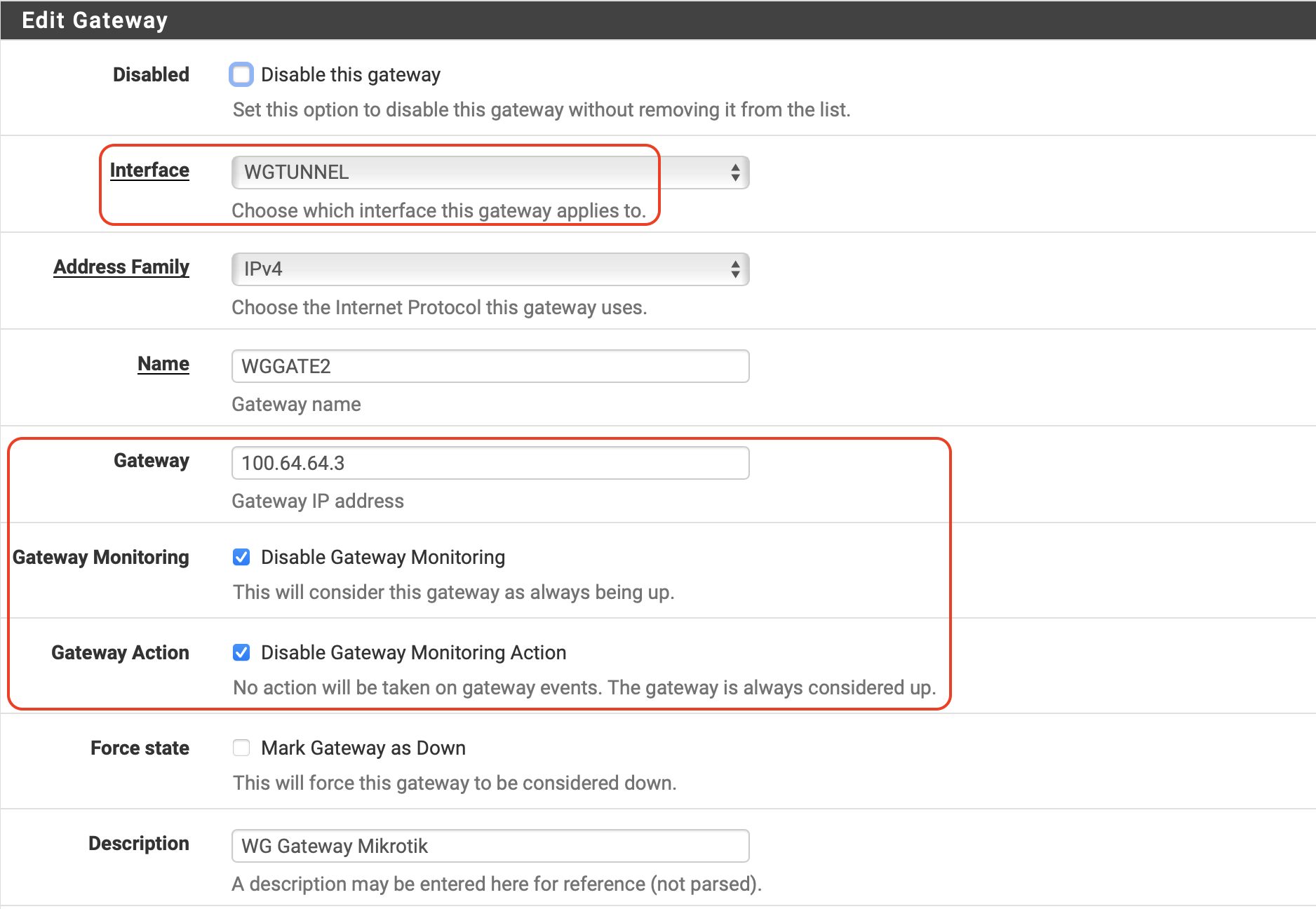

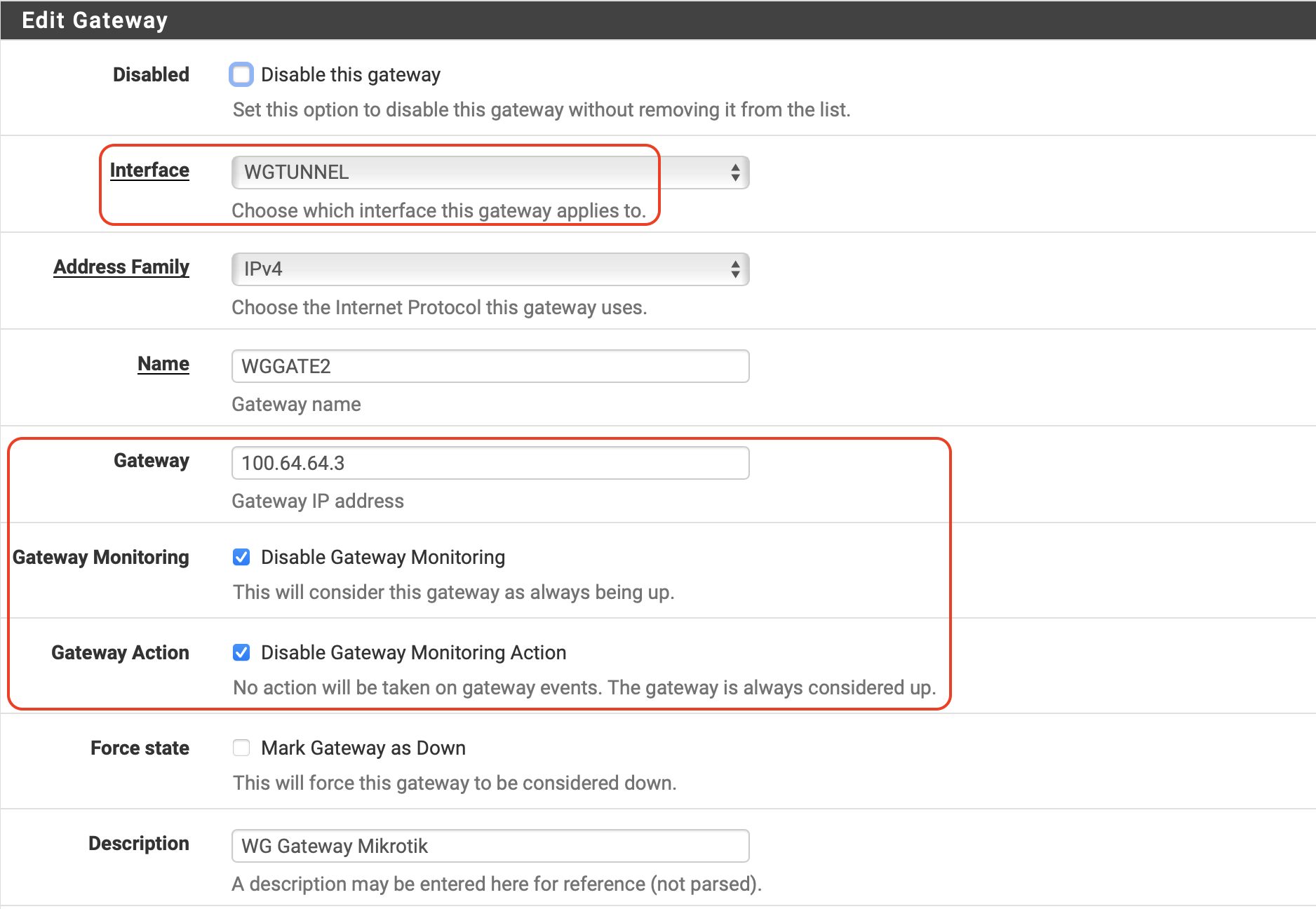

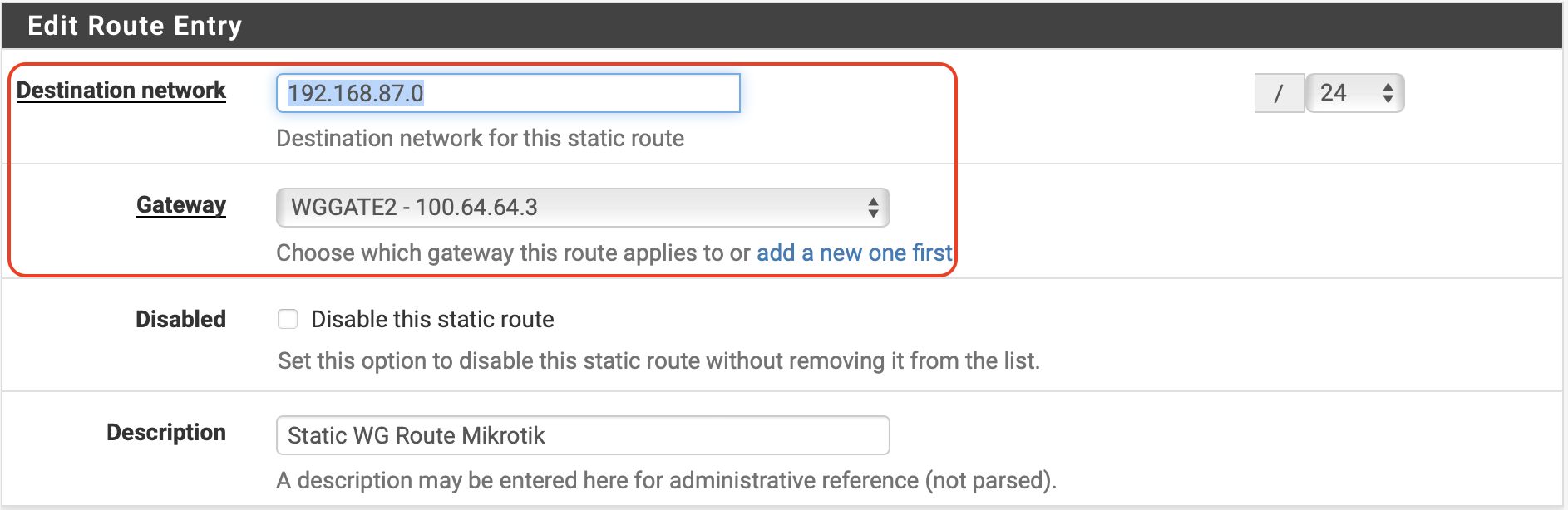

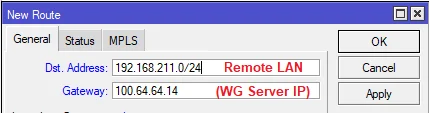

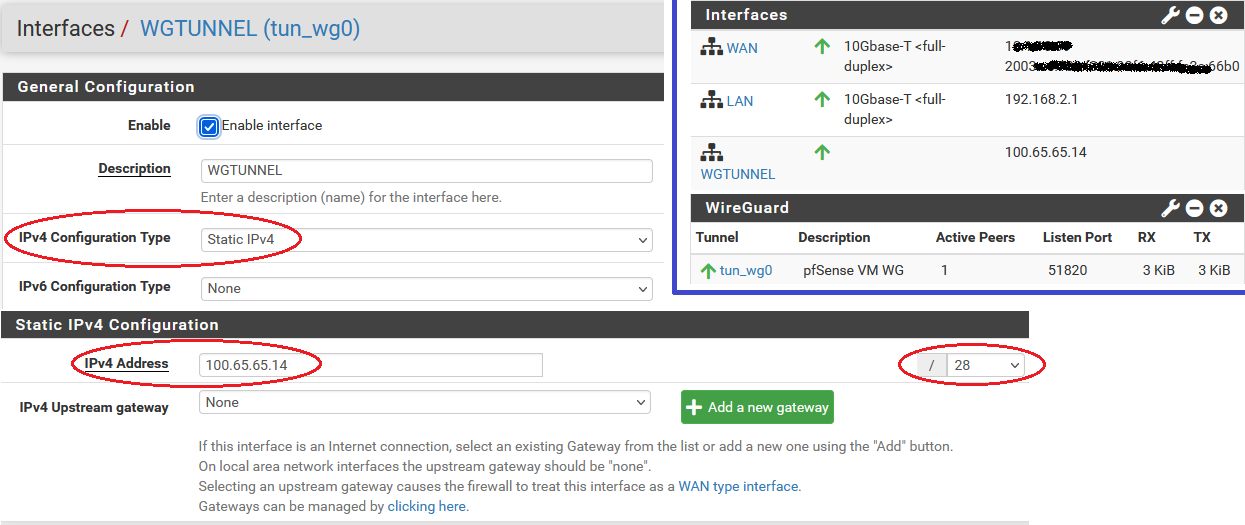

Du hast sehr wahrscheinlich vergessen das sowohl pfSense als auch der Mikrotik zwingend statische Routen erfordert. Beide Geräte supporten keine automatische Route Injection wie du es vielleicht von Windows Clients her kennst.Bei der pfSense sind das die folgenden ToDos:

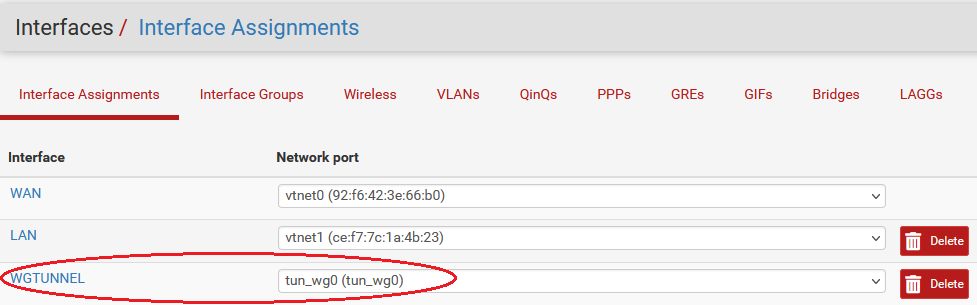

- Tunnel Interface über das Interface Assignment den Interfaces hinzufügen

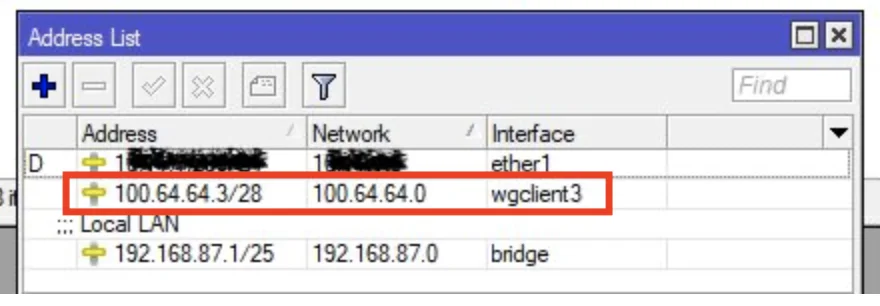

- Das Interface auf Static IP setzen und eine IP und Maske aus dem internen WG Netz konfigurieren

- Im Routing Menü ein Gateway mit Source WG Tunnelinterface einrichten mit der Gateway IP des Mikrotik

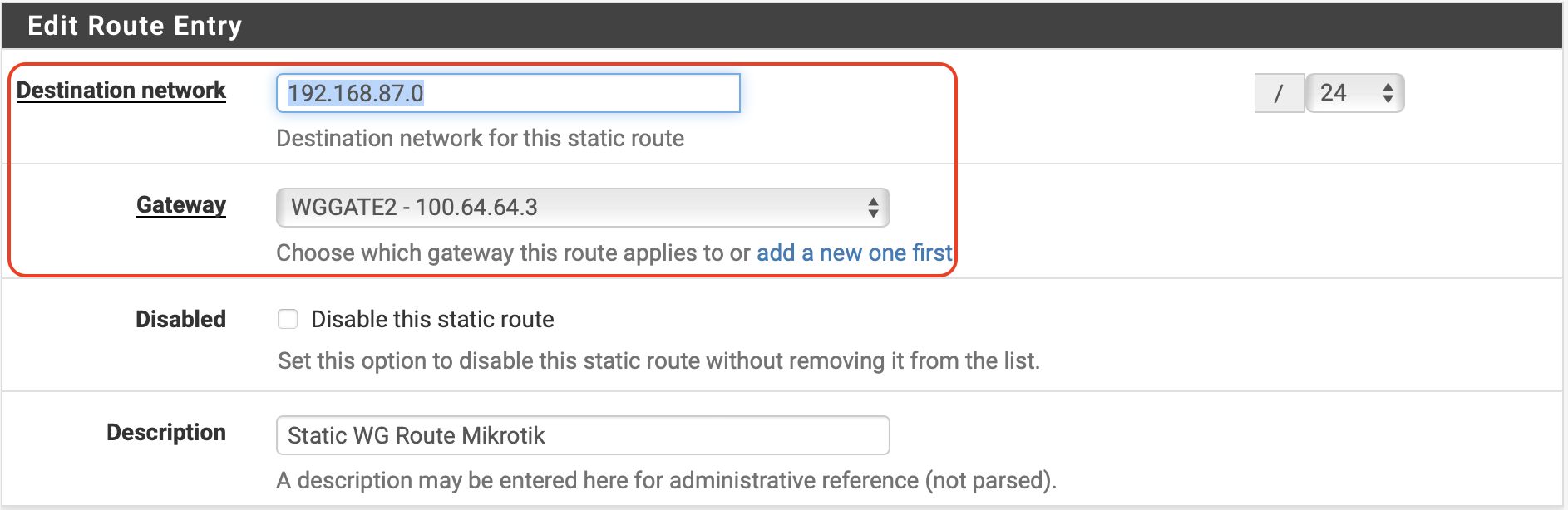

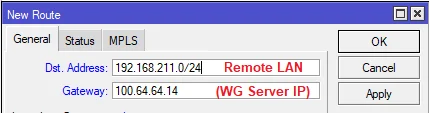

- Dann statische Route auf das lokale MT Netz setzen mit diesem Gateway als next Hop

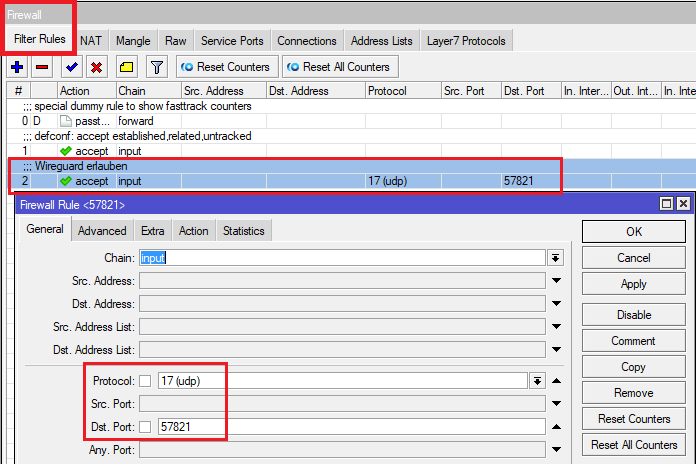

- WinBox unter IP - Routes eine statische Route auf das lokale pfSense LAN setzen mit next Hop auf das Wireguard Interface der pfSense.

- Sollte der MT der Responder (Server sein) muss du eine Freigabe in der Firewall installieren das der Wireguard UDP Port auf die WAN Port IP erlaubt ist. Wenn der MT Intiator ist (WG Client) ist das NICHT erforderlich. Leider beschrebst du nicht wer wen kontaktiert (Endpoint)

Irgendeinen dieser Schritte hast du vermutlich vergessen.

Sorry das ich es vorher ungenau beschrieben habe.

So wie du es mir beschreibst hab ich es auch getan. Ich habe aber das Problem das ich die IP‘s aus dem „Transfernetz“ nicht pingen kann.

sprich Pfsense ( 10.10.10.1/24 ) kann die 10.10.10.2/24 ( Mikrotik) nicht erreichen.

Eine statistische Router bringt mir da noch nicht viel, weil die müssten sich ja gegenseitig sehen und erreichen sobald der Tunnel auf ist.

So wie du es mir beschreibst hab ich es auch getan. Ich habe aber das Problem das ich die IP‘s aus dem „Transfernetz“ nicht pingen kann.

sprich Pfsense ( 10.10.10.1/24 ) kann die 10.10.10.2/24 ( Mikrotik) nicht erreichen.

Eine statistische Router bringt mir da noch nicht viel, weil die müssten sich ja gegenseitig sehen und erreichen sobald der Tunnel auf ist.

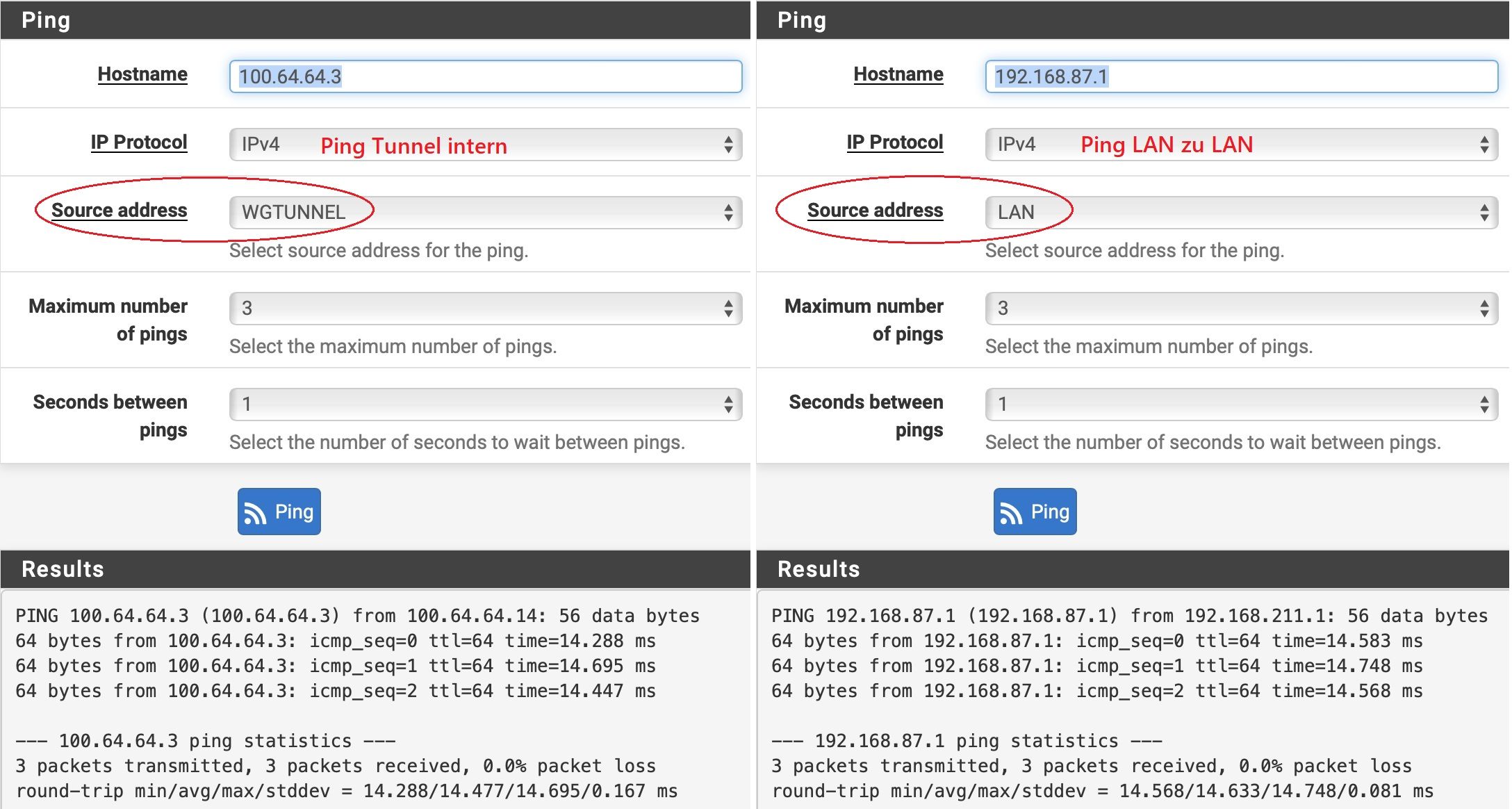

das ich die IP‘s aus dem „Transfernetz“ nicht pingen kann.

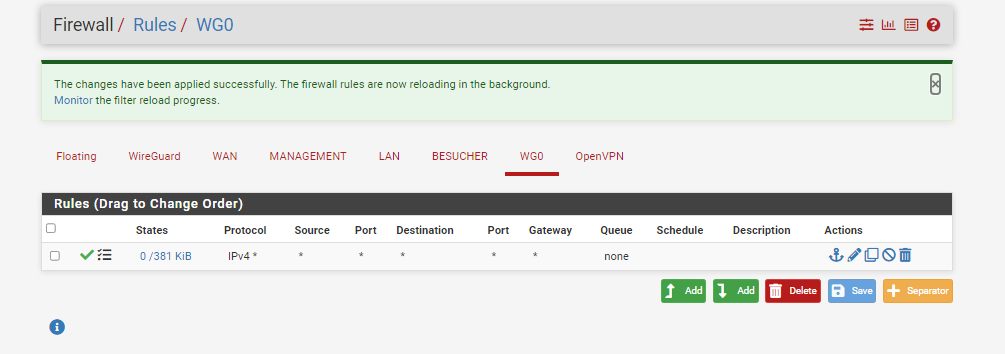

Auf dem assignten WG Interface hast du eine any to any Scheunentorregel eingerichtet?!die müssten sich ja gegenseitig sehen und erreichen sobald der Tunnel auf ist.

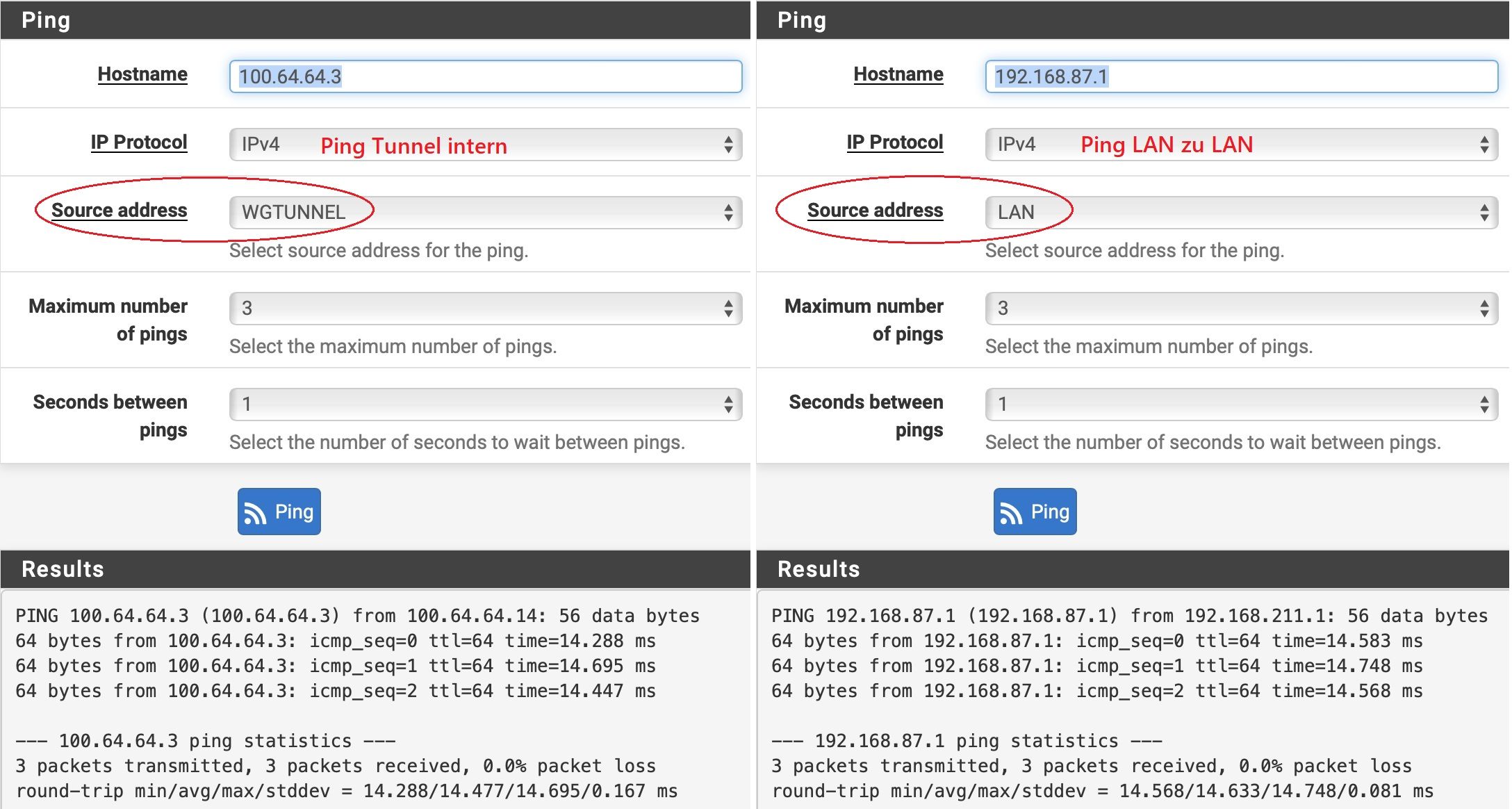

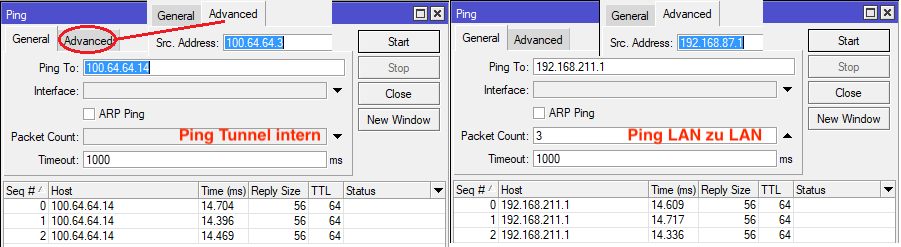

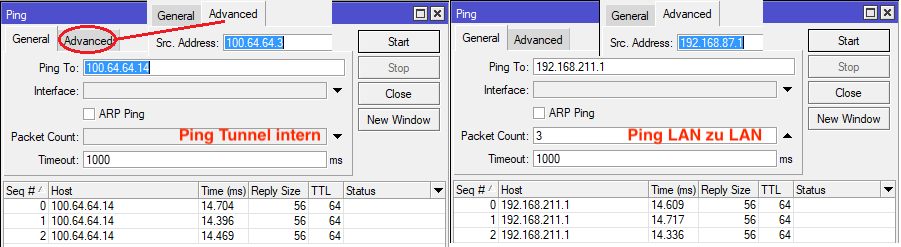

Das ist natürlich richtig. Der Tunnel ist dann auch established und offen?? Log Mikrotik? Status pfSense?Tunnel IP des MT muss im Diagnostics Menü der pfSense pingbar sein wenn man das Absender Interface auf ihr Tunnelinterface setzt.

Ebenso im Ping Tool des MT wenn man unter Advanced dort auch die Source IP auf ihre Tunnel Interface IP setzt. Hast du das so probiert?

Was bei dir fehlt auf der pfSense ist der Gateway Eintrag für den Tunnel zum Mikrotik und die statische Route ins lokale Mikrotik LAN. Ebenso fehlt auf dem Mikrotik die statische Route ins pfSense LAN.

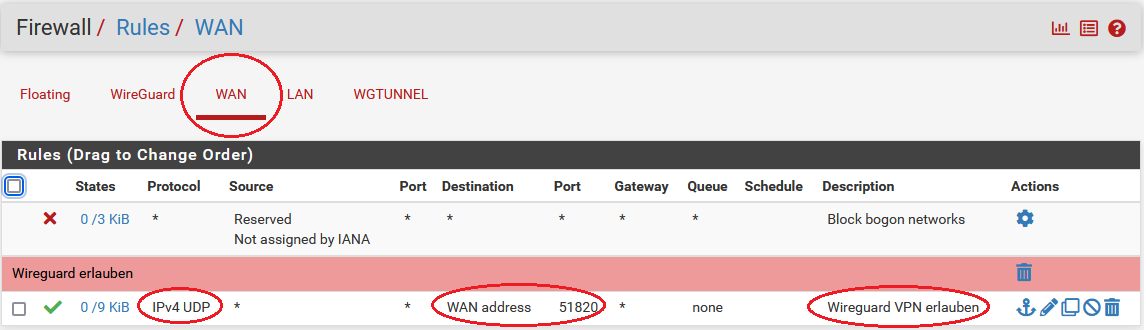

Deine Regeln auf dem statischen WG Interface sind soweit richtig. Das WG System Interface hat keine Regeln definiert!

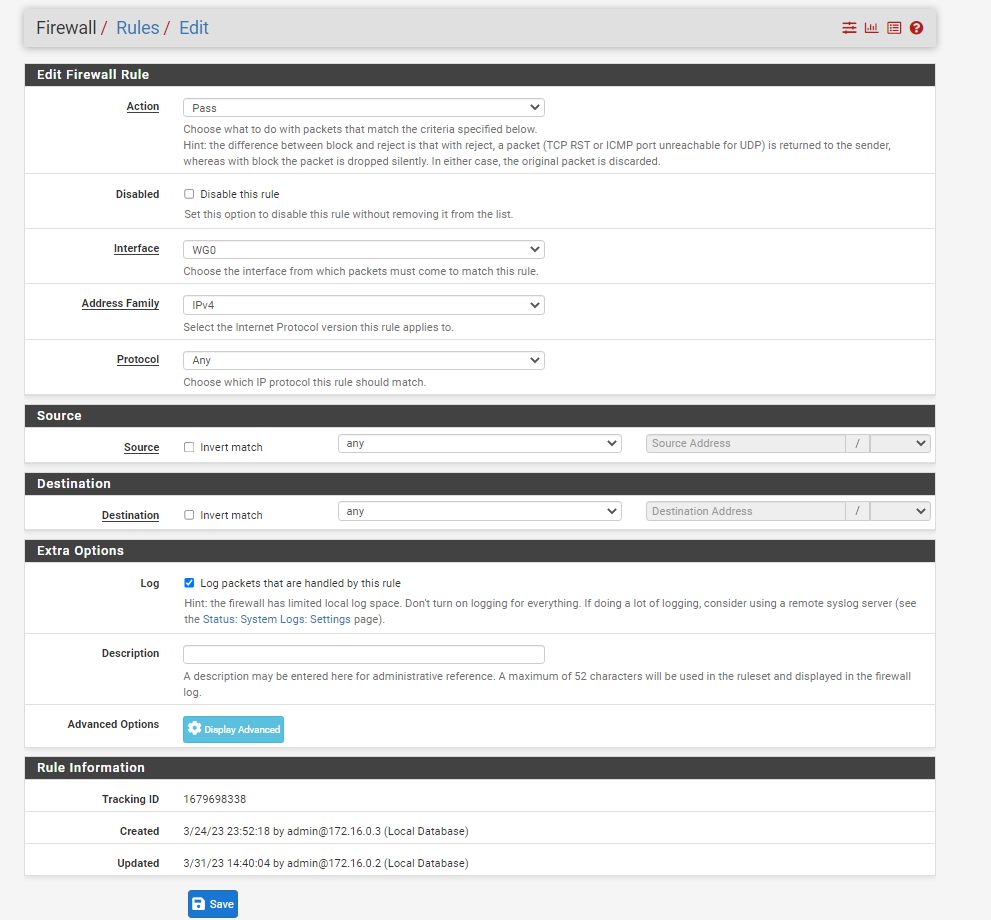

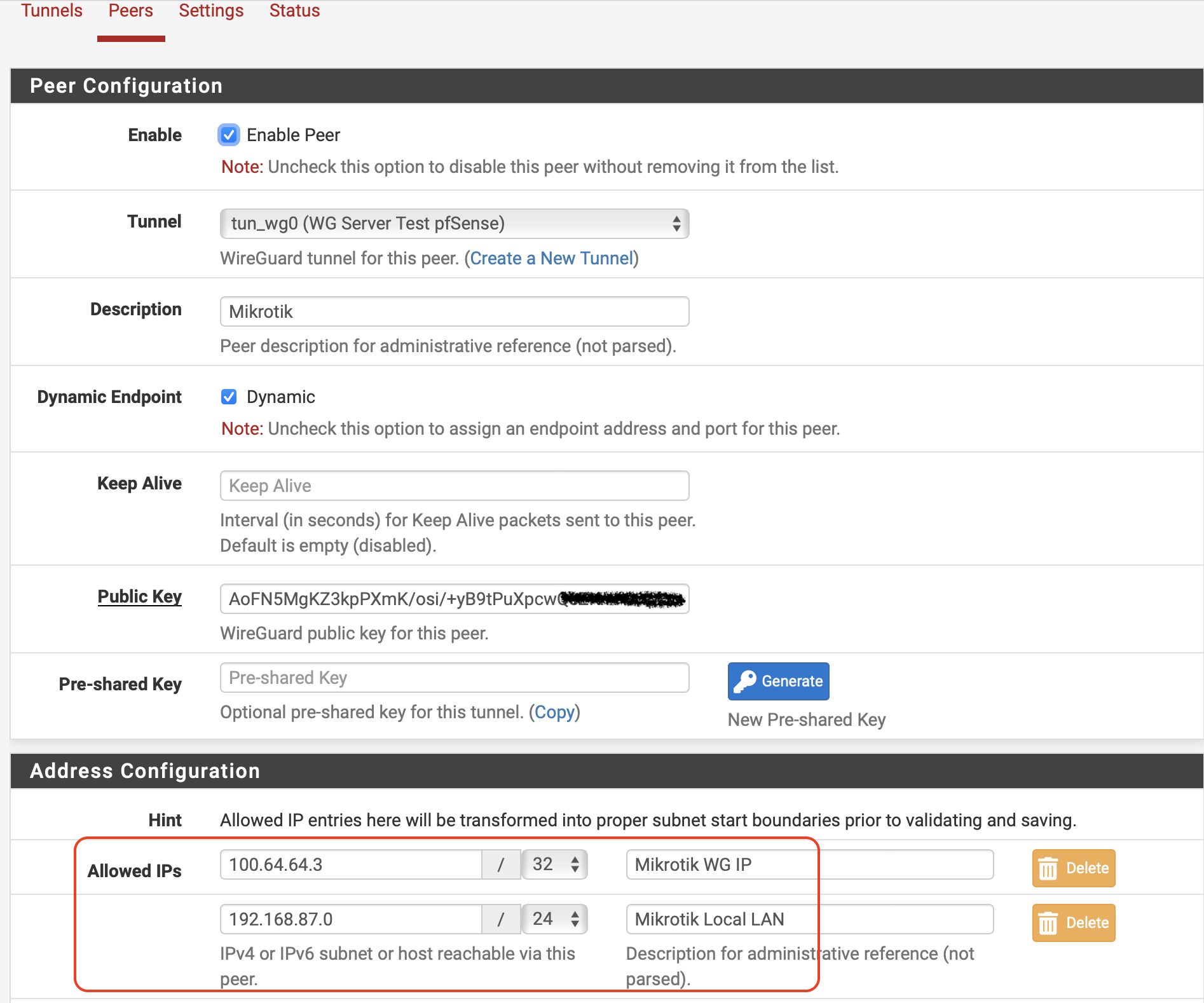

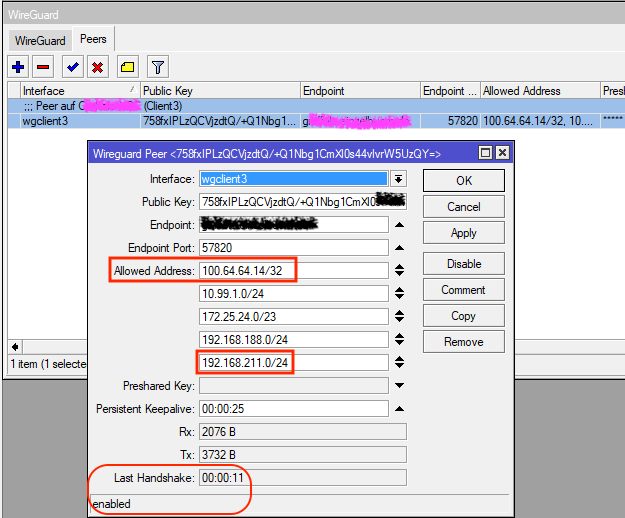

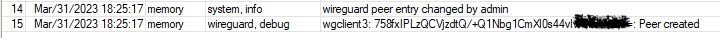

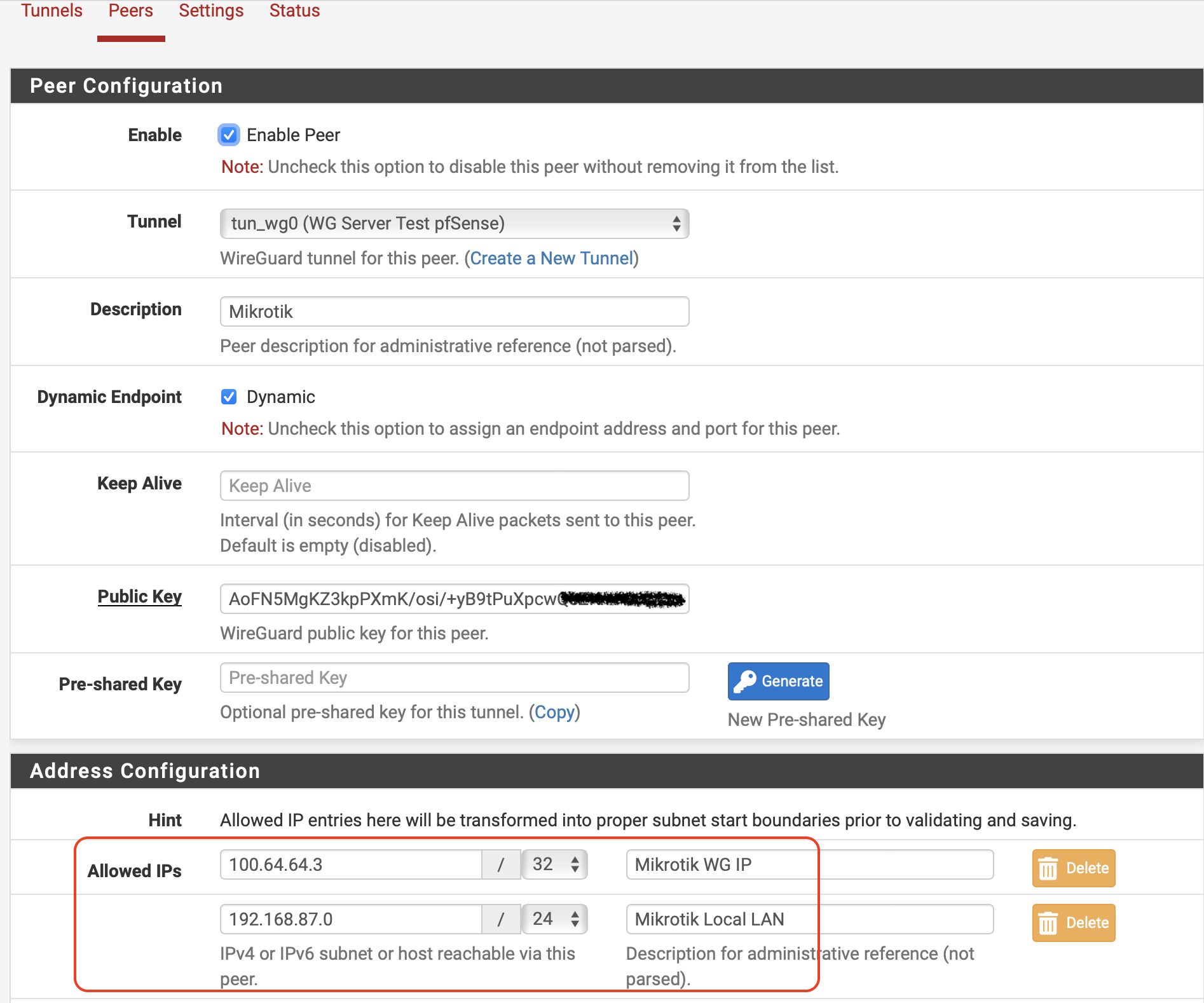

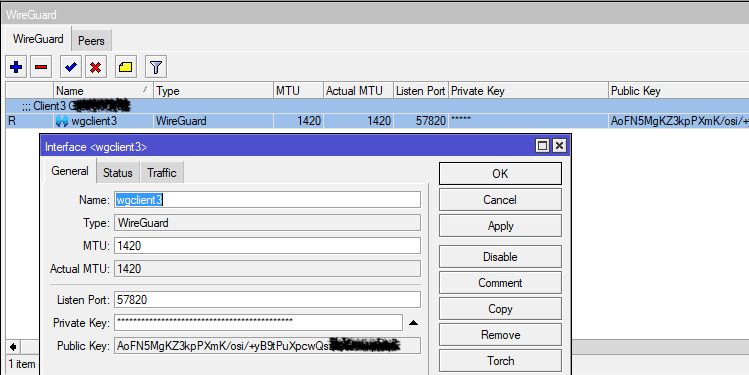

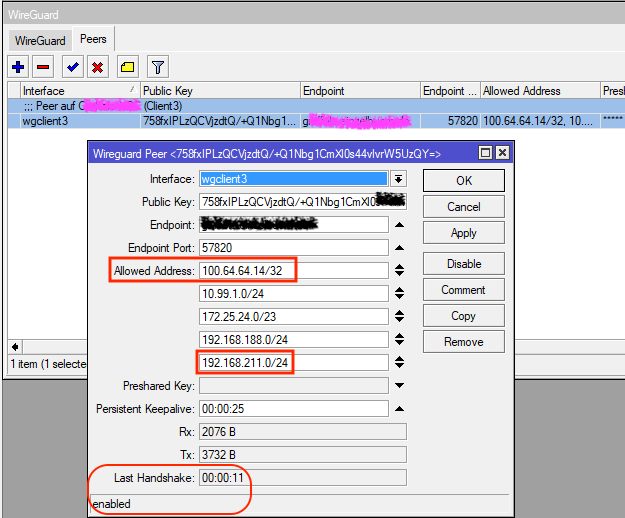

Hier einmal ein funktionierendes Setup mit einer pfSense Firewall (Ver. 2.6.0) als Wireguard Server (Responder) und einem Mikrotik Router RB750GR3 (RouterOS Ver. 7.8) als Wireguard Client (Initiator).

Die pfSense Firewall arbeitet zusätzlich als IKEv2 VPN Client Dialin, damit man auf den Client Endgeräten nicht auch noch unnötig mit überflüssiger VPN Client Software rumfrickeln muss. Das erleichtert das Client VPN Setup deutlich und erhöht die Sicherheit.

Die Wireguard Verbindungen realisieren lediglich die LAN zu LAN Tunnel!

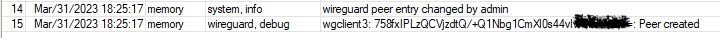

Log Eintrag das der WG Peer zur pfSense aufgebaut ist!

Log Eintrag das der WG Peer zur pfSense aufgebaut ist!

Diese Thematik beschreibt ein separater Forenthread im Detail!

Works as designed! 😉👍

Mehr Silbertablett zum Wochenende geht jetzt nicht! 🙂

Deine Regeln auf dem statischen WG Interface sind soweit richtig. Das WG System Interface hat keine Regeln definiert!

Hier einmal ein funktionierendes Setup mit einer pfSense Firewall (Ver. 2.6.0) als Wireguard Server (Responder) und einem Mikrotik Router RB750GR3 (RouterOS Ver. 7.8) als Wireguard Client (Initiator).

Die pfSense Firewall arbeitet zusätzlich als IKEv2 VPN Client Dialin, damit man auf den Client Endgeräten nicht auch noch unnötig mit überflüssiger VPN Client Software rumfrickeln muss. Das erleichtert das Client VPN Setup deutlich und erhöht die Sicherheit.

Die Wireguard Verbindungen realisieren lediglich die LAN zu LAN Tunnel!

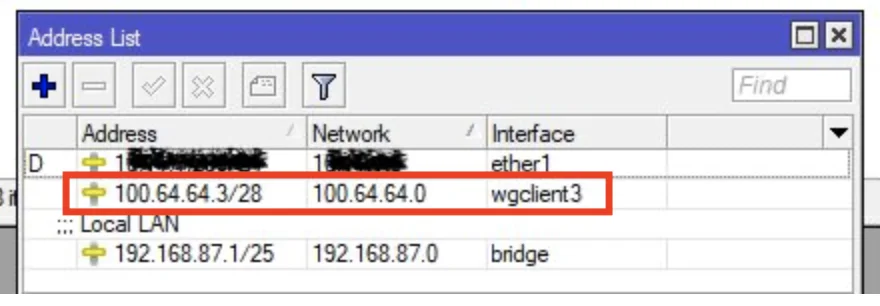

- Lokales LAN pfSense: 192.168.211.0 /24

- Interne WG IP pfSense: 100.64.64.14 /28

- Lokales LAN Mikrotik: 192.168.87.0 /25

- Interne WG IP Mikrotik: 100.64.64.3 /28

- WG Port beidseitig: UDP 57820

Inhaltsverzeichnis

Diese Thematik beschreibt ein separater Forenthread im Detail!

Works as designed! 😉👍

Mehr Silbertablett zum Wochenende geht jetzt nicht! 🙂

Kein Feedback ist ja auch ein Feedback...

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!!

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!!

Hallo Zusammen,

heute habe ich mir Zeit genommen und mich nochmal um dieses Thema zu kümmern.

Ich habe alles so nach der Anleitung eingerichtet. Ich kann aber immer noch kein Ping vom MK-LAN auf das Pfsense LAN und zurück absetzen.

Von den WG Interfaces sind die LAN Interfaces erreichbar.

Hier mal die Settings von mir. Irgendetwas muss ich hier noch übersehen haben.

heute habe ich mir Zeit genommen und mich nochmal um dieses Thema zu kümmern.

Ich habe alles so nach der Anleitung eingerichtet. Ich kann aber immer noch kein Ping vom MK-LAN auf das Pfsense LAN und zurück absetzen.

Von den WG Interfaces sind die LAN Interfaces erreichbar.

Hier mal die Settings von mir. Irgendetwas muss ich hier noch übersehen haben.

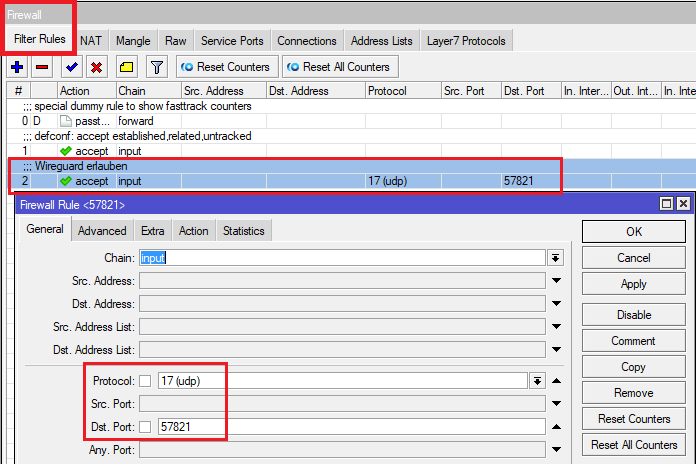

Ein paar Dinge noch im Setup auf die du achten musst und die in der Aufstellung oben im Eifer des Gefechts leider vergessen wurden. Sorry...

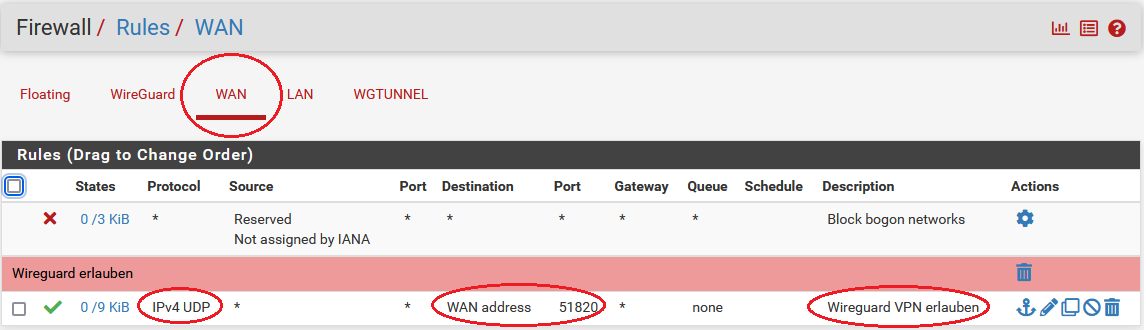

Wenn der Mikrotik Wireguard Responder ist (Server der eingehende WG Verbindungen annimmt) musst du eine Firewall Regel auf dem WAN Port erstellen damit eigehende Wireguard Verbindungen zugelassen werden.

Wenn der Mikrotik Intitiator ist (baut als VPN Client ausgehend den Tunnel zum Server (Responder) auf) dann entfällt diese Regel!

Ansonsten ist deine o.a. Mikrotik Konfig soweit fehlerfrei!

Ansonsten ist deine o.a. Mikrotik Konfig soweit fehlerfrei!

Der Fehler kann dann nur noch im pfSense Setup liegen.

Hier fehlen in der o.a. Anleitung noch ein paar wichtige Schritte

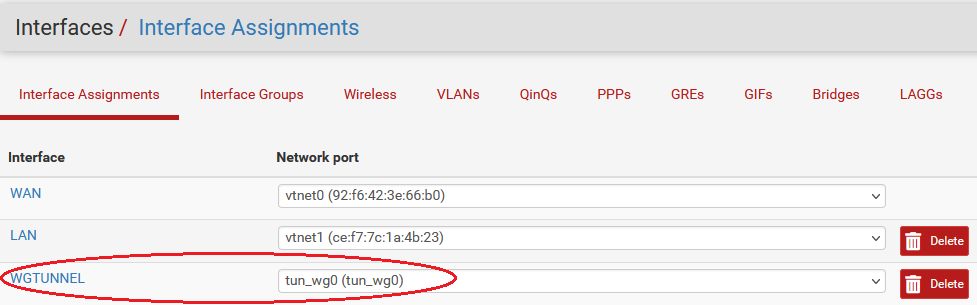

Wichtig ist zuallererst das du das interne Wireguard Tunnel Interface über das Interface Assignment korrekt in die Firewall Interface aufnimmst:

Das o.a. Tunnel Interface bekommt immer eine statische IPv4 Adresse und Maske zugewiesen und zwar exakt die gleiche die du schon beim Wireguard Local Setup eingegeben hast!

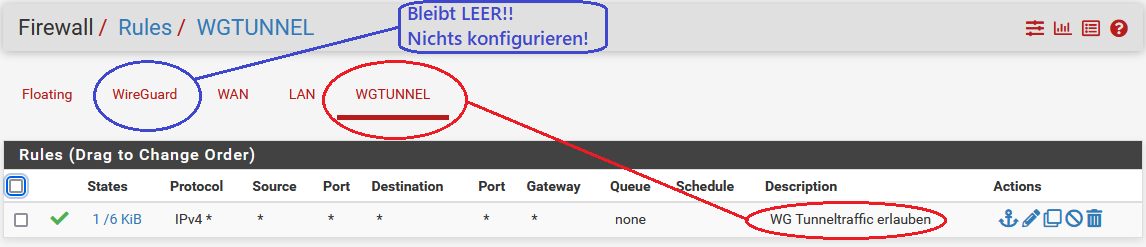

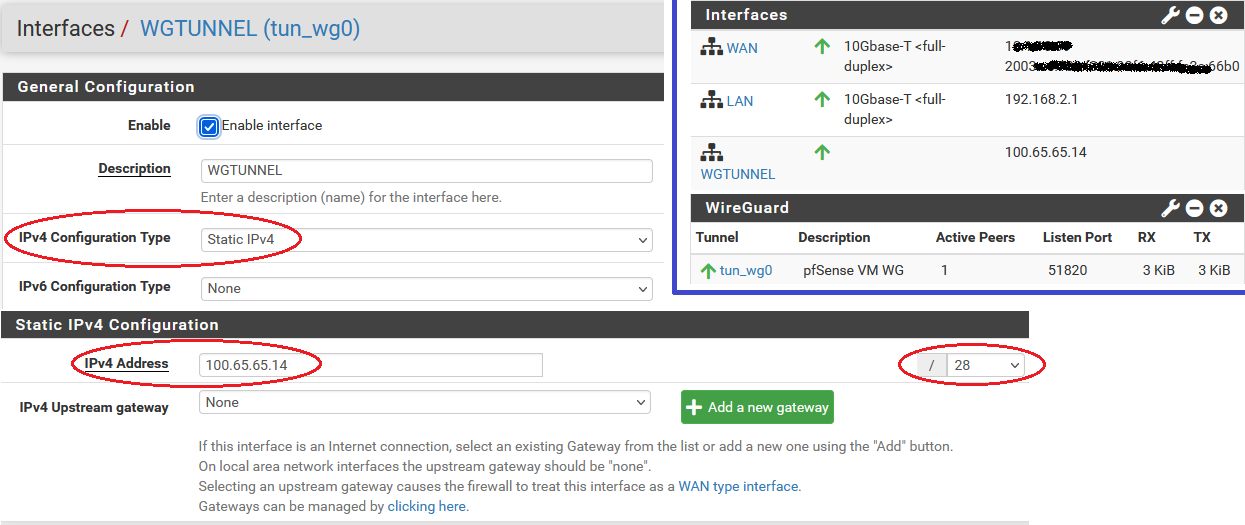

Im Regelwerk hast du jetzt verwirrenderweise 2 Wireguard Interfaces. Das Systemeigene Interface "WireGuard" fasst du nicht an, das ist Tabu!

Du konfigurierst das Tunnel Regelwerk ausschliesslich nur auf dem Interface was du oben über das Assignment angelegt hast!

Hier mit einer any any Scheunentorregel:

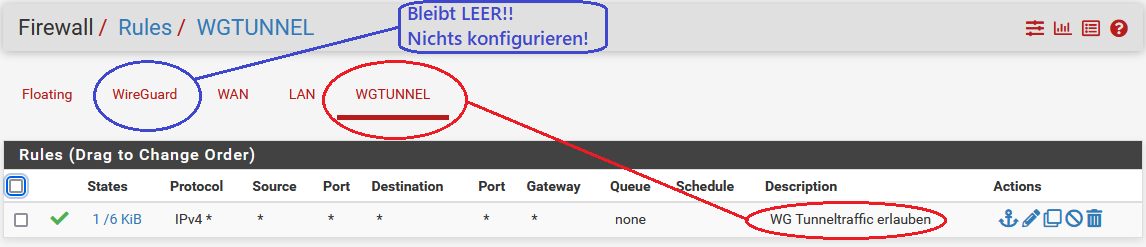

Hier gilt das gleiche wie oben schon für den Mikrotik gesagt. Wenn deine pfSense Responder (Server) sein sollte. Hier musst du eine Regel aktivieren die eingehenden WG UDP Traffic auf die Firewall WAN Adresse (pfSense System Name WAN address verwenden!) mit dem WG UDP Port erlaubt.

Im Initiator Mode entfällt diese Regel.

Hast du alles richtig gemacht wird dir das Tunnel Interface und der Status im Dashboard über das Interface und Wireguard Widget angezeigt. Siehe oben im Interface Screenshot, rechts.

Wenn der Mikrotik Wireguard Responder ist (Server der eingehende WG Verbindungen annimmt) musst du eine Firewall Regel auf dem WAN Port erstellen damit eigehende Wireguard Verbindungen zugelassen werden.

Wenn der Mikrotik Intitiator ist (baut als VPN Client ausgehend den Tunnel zum Server (Responder) auf) dann entfällt diese Regel!

Der Fehler kann dann nur noch im pfSense Setup liegen.

Hier fehlen in der o.a. Anleitung noch ein paar wichtige Schritte

Wichtig ist zuallererst das du das interne Wireguard Tunnel Interface über das Interface Assignment korrekt in die Firewall Interface aufnimmst:

Das o.a. Tunnel Interface bekommt immer eine statische IPv4 Adresse und Maske zugewiesen und zwar exakt die gleiche die du schon beim Wireguard Local Setup eingegeben hast!

Im Regelwerk hast du jetzt verwirrenderweise 2 Wireguard Interfaces. Das Systemeigene Interface "WireGuard" fasst du nicht an, das ist Tabu!

Du konfigurierst das Tunnel Regelwerk ausschliesslich nur auf dem Interface was du oben über das Assignment angelegt hast!

Hier mit einer any any Scheunentorregel:

Hier gilt das gleiche wie oben schon für den Mikrotik gesagt. Wenn deine pfSense Responder (Server) sein sollte. Hier musst du eine Regel aktivieren die eingehenden WG UDP Traffic auf die Firewall WAN Adresse (pfSense System Name WAN address verwenden!) mit dem WG UDP Port erlaubt.

Im Initiator Mode entfällt diese Regel.

Hast du alles richtig gemacht wird dir das Tunnel Interface und der Status im Dashboard über das Interface und Wireguard Widget angezeigt. Siehe oben im Interface Screenshot, rechts.

Kein Feedback ist ja auch wieder mal ein Feedback...

Wenn es das denn nun war, bitte deinen Thread hier dann auch als erledigt schliessen!!

Wenn es das denn nun war, bitte deinen Thread hier dann auch als erledigt schliessen!!