149680

02.08.2022

OPNsense mit Lets Encrypt Zertifikaten

Hallo IT Communitiy,

ich baue aktuell ein kleines Heimnetz mit einigen Sercices auf Basis von Docker Container auf. Als FW nutze ich OPNsense. Aktuell hader ich etwas mit dem Thema Zertifikaten, da ich auch im Heimnetz SSL verwenden möchte. Da ich einge Tablets, Smartphones aber auch diverse Notebooks etc. im LAN haben werde möchte ich nicht überall die Self-Sign Zerts. einspielen mit allem was dazu gehört. SSL möhte ich insb. für die OPnsense, AdGuard (direkt auf OPNsense), Portainer, Unifi, Nextcloud, Bitwarden nutzen. Aktuell Plane ich nicht irgendwelhe Service auch von Extern erreichbar zu machen. Dies soll später allerdings durch ein OPNvpn oder Wireguard erledigt werden.

Das bringt mich zu dem Gedanken Let`s Encrypt zu verwenden. Dazu habe ich allerdings noch einige Fragen die ich mir bisher nicht vollständig beantworten konnte.

Meine Idee ist:

Hier verstehe ich nicht ganz. Bei einer TLD würde ich als DNS Record meine Public IP eintragen was ich meinem Fall nciht mahen möchte / brauche da dieser case aktuell nicht vorhanden ist. Benötige ich überhaupt eine IP? Habe etwas von DNS challange gehört, was mit TXT records arbeitet, bekomme es aber nicht zusammen.

Dann ist noch die Frage wo erledige ich die Verwaltung und Verteilung der Zerts. Aufmerksam gerworden bin ich dadurch, dass OPNsense als Plugin ACME mitbringt mit dem ich die Verwaltung direkt auf der OPNsense erledigen könnte was natürlich super wäre.

Was ich eignetlich vorhattte war ein Nginx Proxy Manager insb. für die Docker Container Zerts zu nutzen. Dies hätte den "Vorteil", dass ich auf den COntainern keine Ports publizieren müsste. Nachteil aber, dass ich damit nicht die OPNsense und ADGuard versorgen kann, wenn ich es richtig verstanden habe. Erstellungs- Wartungsaufwand ist natürlich auch größer als mittels PlugIn direkt auf OPNsense.

Im Grunde stelle ich mir das so vor:

Vielleicht kann mir jemand etwas bei der Sortierung der Gedanken und richtigen Stichwörter helfen.

ich baue aktuell ein kleines Heimnetz mit einigen Sercices auf Basis von Docker Container auf. Als FW nutze ich OPNsense. Aktuell hader ich etwas mit dem Thema Zertifikaten, da ich auch im Heimnetz SSL verwenden möchte. Da ich einge Tablets, Smartphones aber auch diverse Notebooks etc. im LAN haben werde möchte ich nicht überall die Self-Sign Zerts. einspielen mit allem was dazu gehört. SSL möhte ich insb. für die OPnsense, AdGuard (direkt auf OPNsense), Portainer, Unifi, Nextcloud, Bitwarden nutzen. Aktuell Plane ich nicht irgendwelhe Service auch von Extern erreichbar zu machen. Dies soll später allerdings durch ein OPNvpn oder Wireguard erledigt werden.

Das bringt mich zu dem Gedanken Let`s Encrypt zu verwenden. Dazu habe ich allerdings noch einige Fragen die ich mir bisher nicht vollständig beantworten konnte.

Meine Idee ist:

- TLD kaufen

- Subdomain mit int.XYX.de oder lan.xyz.de etc. erstellen

- Wild Card Zert für die TLD erstellen und dies auch intern nutzen

- Brauche ich auch ein WIld Card für die Sub, als die int oder lan? Sollte doch eigtl. abgedeckt sein

Hier verstehe ich nicht ganz. Bei einer TLD würde ich als DNS Record meine Public IP eintragen was ich meinem Fall nciht mahen möchte / brauche da dieser case aktuell nicht vorhanden ist. Benötige ich überhaupt eine IP? Habe etwas von DNS challange gehört, was mit TXT records arbeitet, bekomme es aber nicht zusammen.

Dann ist noch die Frage wo erledige ich die Verwaltung und Verteilung der Zerts. Aufmerksam gerworden bin ich dadurch, dass OPNsense als Plugin ACME mitbringt mit dem ich die Verwaltung direkt auf der OPNsense erledigen könnte was natürlich super wäre.

Was ich eignetlich vorhattte war ein Nginx Proxy Manager insb. für die Docker Container Zerts zu nutzen. Dies hätte den "Vorteil", dass ich auf den COntainern keine Ports publizieren müsste. Nachteil aber, dass ich damit nicht die OPNsense und ADGuard versorgen kann, wenn ich es richtig verstanden habe. Erstellungs- Wartungsaufwand ist natürlich auch größer als mittels PlugIn direkt auf OPNsense.

Im Grunde stelle ich mir das so vor:

- OPNsense hält alle Zerts (max. wohl 2)

- Alle Anfragen laufen eh über die OPNsense

- OPNsense übernimmt dann die "Vergabe" der Zerts für die Docker Container wie es der Nginx Proxy Manager tun würde

Vielleicht kann mir jemand etwas bei der Sortierung der Gedanken und richtigen Stichwörter helfen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator colinardo am 02.08.2022 um 14:42:07 Uhr

Title eingedeutscht, deutlicher formuliert (für mehr Suchtreffer).

Content-ID: 3522202493

Url: https://administrator.de/forum/opnsense-mit-lets-encrypt-zertifikaten-3522202493.html

Ausgedruckt am: 16.07.2025 um 08:07 Uhr

16 Kommentare

Neuester Kommentar

Servus @149680 .

letsencrypt.org/de/docs/challenge-types/

Bietet dein Domain-Hoster keine API an bekommst du diese z.B. über desec.io/ kostenlos. Dabei leitest du dann deine Domain per NS Eintrag beim Anbieter bei den du die Domain hostest auf die DNS-Server von descec.io um und verwaltest dann dort die DNS-Einträge für diese Domain. Let's Encrypt hat die API von desec.io schon implementiert so das eine Validierung automatisch über das kurzzeitige Eintragen der TXT-Records bei desec.io geschieht. Gibt natürlich auch noch andere Anbieter wie Cloudflare & Co. die das anbieten.

Bedenke das ein Wildcard-Zertifikat nur für eine Subdomain Ebene gilt, also gültig für ein Wildcard von *.domain.tld wären

Ungültig dagegen wären weitere Ebenen

Dafür bräuchtest du dann ein Wildcard für

Ein ein internes Split-DNS leitet dann Anfragen an diese Domain direkt an die internen Systeme.

Hoffe das klärt einige deiner Fragen.

Grüße Uwe

Zitat von @149680:

Hier verstehe ich nicht ganz. Bei einer TLD würde ich als DNS Record meine Public IP eintragen was ich meinem Fall nciht mahen möchte / brauche da dieser case aktuell nicht vorhanden ist.

Musst du auch nicht. Bei einem Wildcard Zertifikat musst nur auf dem NS der Domain ein dynamisch generierter TXT Record für die Validierung hinterlegt werden, wofür aber eine API nötig ist.Hier verstehe ich nicht ganz. Bei einer TLD würde ich als DNS Record meine Public IP eintragen was ich meinem Fall nciht mahen möchte / brauche da dieser case aktuell nicht vorhanden ist.

Benötige ich überhaupt eine IP? Habe etwas von DNS challange gehört, was mit TXT records arbeitet, bekomme es aber nicht zusammen.

Wenn du Wildcard Zertifikate bei LE generieren willst brauchst du für die DNS-Validierungsmethode bei deinem DNS-Hoster eine API, denn Wildcard Zertifikate lassen sich nicht über die Web-Validierung ausstellen.letsencrypt.org/de/docs/challenge-types/

Bietet dein Domain-Hoster keine API an bekommst du diese z.B. über desec.io/ kostenlos. Dabei leitest du dann deine Domain per NS Eintrag beim Anbieter bei den du die Domain hostest auf die DNS-Server von descec.io um und verwaltest dann dort die DNS-Einträge für diese Domain. Let's Encrypt hat die API von desec.io schon implementiert so das eine Validierung automatisch über das kurzzeitige Eintragen der TXT-Records bei desec.io geschieht. Gibt natürlich auch noch andere Anbieter wie Cloudflare & Co. die das anbieten.

Dann ist noch die Frage wo erledige ich die Verwaltung und Verteilung der Zerts. Aufmerksam gerworden bin ich dadurch, dass OPNsense als Plugin ACME mitbringt mit dem ich die Verwaltung direkt auf der OPNsense erledigen könnte was natürlich super wäre.

Wenn du sowieso auf ein Wildcard Zertifikat setzt, kannst du das das System deiner Wahl erledigen lassen du brauchst dann ja nur dieses eine Zertifikat, und nicht mehrere, denn du hast ja den privaten Schlüssel und kannst dieses dann auf so vielen deinen Systemen nutzen wie du willst.Bedenke das ein Wildcard-Zertifikat nur für eine Subdomain Ebene gilt, also gültig für ein Wildcard von *.domain.tld wären

sub1.domain.tld = OKsub2.domain.tld = OKUngültig dagegen wären weitere Ebenen

deeper.sub1.domain.tld = UNGÜLTIGDafür bräuchtest du dann ein Wildcard für

*.sub1.domain.tld.Im Grunde stelle ich mir das so vor:

Wenn du die OPNSense als Reverse-Proxy nutzt musst du diese wie gesagt keine weiteren Zertifikate generieren lassen das Wildcard-Zertifikat kannst du problemlos auch intern auf so vielen Systemen einsetzen wie du willst. Private- und Public Key kannst von der OPNSense auf die Systeme deiner Wahl kopieren und auch dort einsetzen.- OPNsense hält alle Zerts (max. wohl 2)

- Alle Anfragen laufen eh über die OPNsense

- OPNsense übernimmt dann die "Vergabe" der Zerts für die Docker Container wie es der Nginx Proxy Manager tun würde

Ein ein internes Split-DNS leitet dann Anfragen an diese Domain direkt an die internen Systeme.

Hoffe das klärt einige deiner Fragen.

Grüße Uwe

Zitat von @149680:

Kurz eine Frage zu der ReverseProx Funktion der OPNsense. Das wildcard Cert wird auf der opnsense gehalten. Wie bekommt denn ein Docker Container das Cert? Beispiel UniFi oder Nextcloud?

Gar nicht, das ist ja der Vorteil eines Reverse Proxy der Client-Browser bekommt nur das Zertifikat des Reverse Proxies zu Gesicht, auf welchen Host dahinter weitergeleitet wird interessiert ihn nicht.Kurz eine Frage zu der ReverseProx Funktion der OPNsense. Das wildcard Cert wird auf der opnsense gehalten. Wie bekommt denn ein Docker Container das Cert? Beispiel UniFi oder Nextcloud?

Der Proxy vermittelt nur anhand des Host-Headers zwischen Client und Hosts und das kann zwischen Proxy und Container/VM auch unverschlüsselt geschehen, was bei der Containerisierung in der Regel Standard ist.

wird z.B. auch eine Erneuerung automatisch ausgeführt?

Das ist Standard bei Let's Encrypt, ich will ja nicht alle 2-3 Monate immer wieder selbst Hand anlegen.Der Angina Proxy Manager übernimmt nach meinem Verständnis ja die Erneuerung und auch Verteiung der Certs an die Container.

Es gibt viele Proxies-Varianten, welchen du nutzt bleibt dir überlassen 🙂.Wie sieht das mit dem internen DNS aus? Aktuell arbeite ich mit Host overrides und Aliases da ich ja nur eine IP von Host habe aber mehrer Container laufen habe. Im LAN möchte ich eben mit DNS Namen statt IP arbeiten. Dieses Konzept und Vorgehen bleibt doch mit einem WildCard und Let’s Encrypt identisch oder ändert sich da was?

Bleibt gleich, du konfigurierst intern deine genutzte Domain, dazu deine A-Records die auf deine(n) Host(s) zeigen, fertig.Die Verteilung an die Container übernimmt ja der Proxy anhand des Host-Headers (genutzter Domainname in der Adresszeile) wie gehabt.

Zitat von @149680:

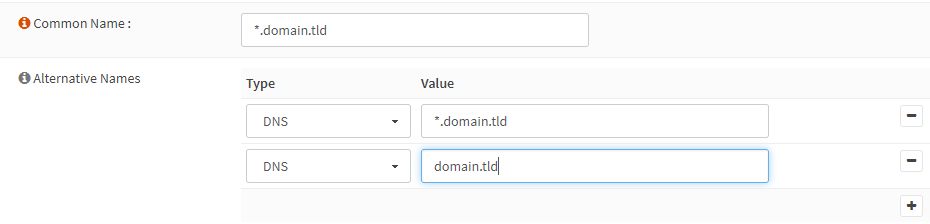

Kann ich denn nicht eigentlich ein Wild Card direkt selber mit OPNsense erstellen und dennoch als Reverse Proxy nutzen?

Natürlich. Eine selbstsignierte CA kannst du jederzeit nutzen, den Aufwand sie bei den Clients vertrauenswürdig zu machen und die Erneuerung und Erstellung musst du dann aber in Kauf nehmen. Wenn das kein Problem ist, jederzeit. Der Common Name für das Server-Zertifikat lautet dann auf den Domain Namen (domain.de) und die SANs enthalten dann den Wildcard Eintrag(*.domain.tld) und zusätzlich auch den Common Name(domain.de).Kann ich denn nicht eigentlich ein Wild Card direkt selber mit OPNsense erstellen und dennoch als Reverse Proxy nutzen?

Bsp.

Anders rum geht es natürlich auch

Wenn du den reinen Domain-Namen nicht nutzt kannst du diesen auch im SAN weglassen, nur wenn du ihn im Common-Name nutzt muss er auch in den SANs stehen, ansonsten ist das Zertifikat ungültig.

Dann blieben wohl die Browser Warnungen da der eigenen CA nicht vertraut wird?

Jepp, hier musst du dann das CA Zertifikat bei allen Geräten in die vertrauenswürdigen Stammzertifizierungsstellen importieren, dann ist die Meldung weg.Die Frage ist doch, brauchst du intern SSL wirklich wenn du alles sowieso nur intern nutzt? Vertraust du deinem eigenen Netz nicht? Hast du intern Angst vor MitM und ARP Poisening? Willst du dich nur den Warnungen der Browser entledigen?

Denn nur für einen Zugriff über einen Domainnamen brauchst du logischerweise keine Zertifikate, hier reicht ein korrekt eingerichtetes DNS völlig aus.

Zitat von @149680:

Das ist genau die Frage die ich mir auch gerade stelle. Brauch ich es wirklich?

Tja das musst am Ende du mit deinen persönlichen Anforderungen wissen Das ist genau die Frage die ich mir auch gerade stelle. Brauch ich es wirklich?

Ich persönlich fahre schon lange mit der Devise, alles was über den auch "produktiv" genutzt wird wird auch per SSL/TLS abgesichert, der Aufwand ist heute so gering da stellt sich eigentlich die Frage nicht mehr ob ja oder nein.

Ich denke ich schaue mir die Option mit den Self-signed wildcards mal näher an. Gerätschaften bei denen ich ein CERT brauche kann ich ggf auch überdenken. Problem ist glaube ich das z.B. iOS keine eigenen Root ca akzeptiert, wie man die dazu wohl nötige critical=true Option setzt habe ich noch nicht herausfinden können. Hauptnutzer sind allerdings 3,4 iOS Geräte.

Doch auch bei iOS Geräten kann man selbstsignierte CAs nutzen, man muss sie dann aber über eigenes Device-Profile (.mobilconfig) importieren, auch wieder einmalige Mehrarbeit für jedes dieser Geräte bei einer eigenen CA.Ich dachte immer, dass SSL auch im Home lan insb dann über wlan sicherer ist, aber dem scheint nicht so?

Wenn du dein LAN als protentiell unsicher betrachtest, klar, das schützt immer vor neugierigen Schnüfflern in deinem Netz. Der Traffic und damit persönliche Daten und Kennwörter werden damit immer PtP verschlüsselt übertragen. Ein Angreifer innerhalb deines Netzes der deinen Traffic über sich umleitet kann dann nichts mitlesen. Er müsste dann das Zertifikat des remote-Endpunkt fälschen was dann aber am Client sofort durch eine Warnung im Browser aufpoppen würde. Hat der Angreifer jedoch den privaten Key deiner CA ergattert kann er deine Kommunikation leise im Klartext mitschnüffeln ohne das du es mitbekommst, das sollte dir klar sein.Macht es denn bei einem geplanten VPN Access einen Unterschied? Public vs self-signed cert?

Abgesehen vom Aufwand und der Fälschungssicherheit, nein. Den private Key deiner CA musst du natürlich sicher aufbewahren sonst ist das ganze nutzlos.Gelernt habe ich aufjeden Fall das ich mit opnsense direkt einen Reverse Proxy nutzen kann. Würde hier nach HA Proxy oder Nginx via Plugin schauen.

os-nginx heist das Plugin.Hier zu noch eine Frage. Wenn ich den Nginx Proxy Manager nutzen würde kommt der in mein Docker Netz. Dort, so mein Verständnis kann er ja direkt mit den anderen Containern kommunizieren ohne dass ich dedizierte beim einzelnen Container Ports freigeben muss. Geht das mit den beiden Optionen auf der opnsense ebenfalls?

Das geht auf vielfältige Weisen:- Proxy auf der OPNSense, Container dann bspw. in eigenem VLAN.

- Proxy auf dem Virtualisierungshost.

- ...

Einem Proxy ist es in der Regel egal wo die Systeme dahinter laufen, Hauptsache sie sind vom Proxy aus erreichbar.

Zitat von @149680:

Zu den iOS Geräten: Für mein synology nas hatte ich das mal probiert. CERT mit OpenSSL und entsprechend eigener CA. Ich habe dann beide Files als Profile auf den iOS Geräten installiert. Warnung kam trotzdem. Ist das von dir erwähnte Mobileconfig noch was anderes?

Ja das ist was anderes, die lassen sich per Apple Configurator erstellen, sind aber in Endeffekt am Ende nur XML-Dateien die die Zertifikate und Einstellungen in Textform enthalten. Die *.mobileconfig Dateien sind unter iOS aber ausführbar und konfigurieren das Endgerät nach Anweisung in der Config.Zu den iOS Geräten: Für mein synology nas hatte ich das mal probiert. CERT mit OpenSSL und entsprechend eigener CA. Ich habe dann beide Files als Profile auf den iOS Geräten installiert. Warnung kam trotzdem. Ist das von dir erwähnte Mobileconfig noch was anderes?

Zitat von @149680:

Nur ein iPhone wird zur konfig nicht reichen?

Nein. Außer du erstellst die Datei selbst per Text-Editor is wie gesagt nur eine XML-Datei, aber davon gehe ich bei dir erst mal nicht aus Nur ein iPhone wird zur konfig nicht reichen?

Meinen Mac wollt ich eigentlich ausmustern.

Gibt auch noch eine Windows-Version des Configurator in den Untiefen des Web. Mit entsprechendem Wissen reicht aber auch ein Texteditor ;-PBeispiel findest du hier

Den Aufwand treibt man ja ehrlich gesagt auch eher als Unternehmen denn als Privatmann. Die Mobileconfig-Files sind in erster Linie fürs Massendeployment von Geräten gedacht.

Ideen habe ich dazu viele im Kopf, ohne weitere Informationen zur Konfiguration ein Himmelsfahrtskommando. Das Sprengt jetzt aber den Rahmen dieses Threads. Bei spezifischen Fragen zu bestimmten Diensten/Produkten bitte einen neuen Thread erstellen.

Wenns das dann war, den Beitrag bitte noch auf gelöst setzen, und Lösungen markieren. Merci.

Grüße Uwe

Wenns das dann war, den Beitrag bitte noch auf gelöst setzen, und Lösungen markieren. Merci.

Grüße Uwe

Ein ReverseProxy kann selbstverständlich auch andere Ports verfügbar machen, das ist reine Konfigurationsfrage. Die Hauptaufgabe eines Reverse-Proxies ist es ja anhand der Domain (host-headers) der Anfrage die Requests intern an die container zu verteilen. Innerhalb des Docker-Network muss der Container natürlich den entsprechenden Port öffnen, auf die der proxy dann den Traffic routet. Nach extern muss der Proxy natürlich auch auf dem jeweiligen Port lauschen.

Befasse dich mal mit den NGINX Direktiven direkt dann siehst du auch die Möglichkeiten die es als Reverse-Proxy bietet. Also am besten gleich mal einen nginx manuell selbst aufsetzen und konfigurieren davon lernst du am meisten und deine Fragen lösen sich von selbst in Luft auf . Diese fertigen Container-Lösungen waschen einem nur das Gehirn weil sie vieles automatisieren, aber was dahinter tatsächlich passiert ist viel interessanter als das man es verpassen sollte. Mit dem Wissen bewaffnet lassen sich dann auch Fehler in der Regel viel schneller verorten und beheben .

. Diese fertigen Container-Lösungen waschen einem nur das Gehirn weil sie vieles automatisieren, aber was dahinter tatsächlich passiert ist viel interessanter als das man es verpassen sollte. Mit dem Wissen bewaffnet lassen sich dann auch Fehler in der Regel viel schneller verorten und beheben .

Viel Erfolg.

Grüße Uwe

Befasse dich mal mit den NGINX Direktiven direkt dann siehst du auch die Möglichkeiten die es als Reverse-Proxy bietet. Also am besten gleich mal einen nginx manuell selbst aufsetzen und konfigurieren davon lernst du am meisten und deine Fragen lösen sich von selbst in Luft auf

Viel Erfolg.

Grüße Uwe