OPNsense Port forwarding (5432)

Hallo Leute,

ich habe einen Hetzner-Server (dedicated) auf welchem ich Proxmox installiert habe.

Dort habe ich eine OPNsense VM installiert. Da ich nur eine public IP-Adresse habe, habe ich eingehende und ausgehende Verbindungen über den Hostadapter maskiert. (siehe Config)

Bin Neuling mit OPNsense, deshalb fehlt mir vielleicht zum Teil einfach das Verständnis, wie es mit dieser gehandelt wird.

WAN Port OPNsense: 10.10.10.2/30 GW 10.10.10.1/30

LAN Port: 172.16.0.1/24

Mein Problem ist nun, dass ich gerne eine Postgre DB (testweise) nur von meiner Public IP-Adresse verfügbar machen möchte.

Dafür wollte ich ein NAT Port forwarding einrichten.

Zum Testen habe ich das einmal mit einer Apache Standard Seite über Port 80 durchgespielt, das hat ohne Probleme funktioniert.

Die selbe Regel habe ich dann für Port 5432 und die Verbindung dann mit telnet getestet, welche in einem timeout verläuft.

Nun ist meine Frage an welcher Stelle man eventuell noch etwas einstellen muss, dass es möglich ist, ein Forwarding für Port 5432 zu erstellen.

Die Firewall Rules werden automatisch mit dem NAT Port forwarding erstellt.

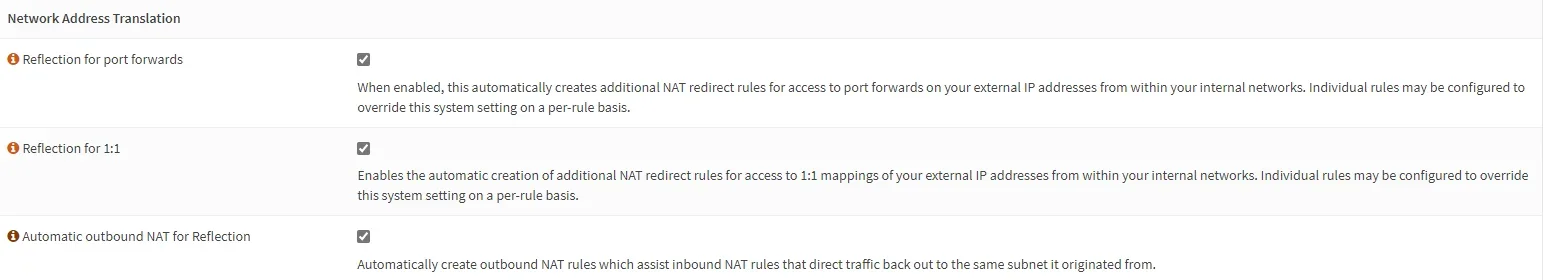

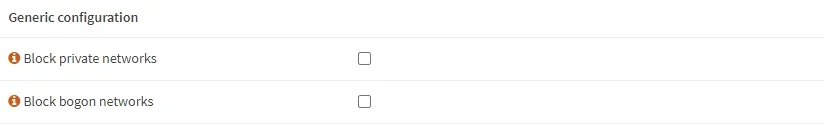

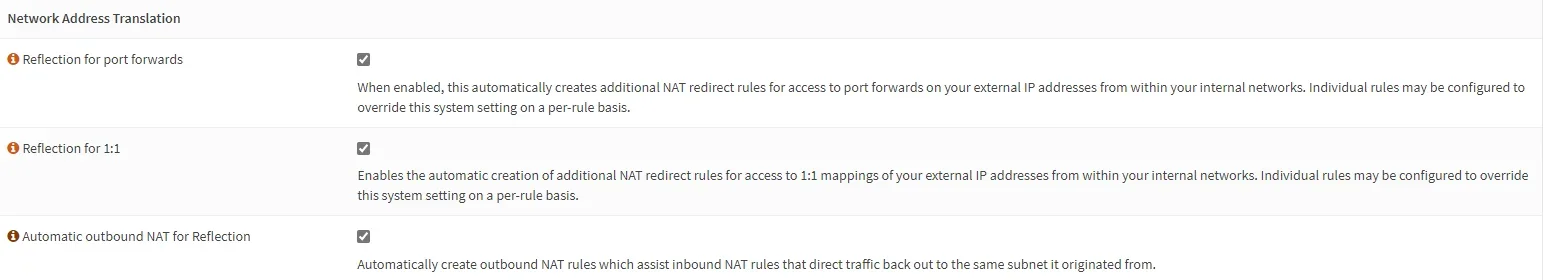

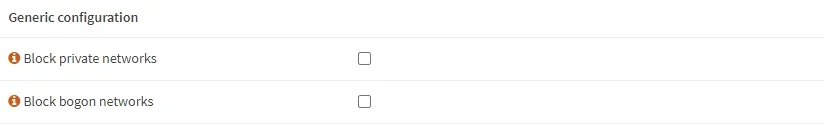

Zusätzlich habe ich noch folgendes angepasst:

Viele Grüße

dankoon

ich habe einen Hetzner-Server (dedicated) auf welchem ich Proxmox installiert habe.

Dort habe ich eine OPNsense VM installiert. Da ich nur eine public IP-Adresse habe, habe ich eingehende und ausgehende Verbindungen über den Hostadapter maskiert. (siehe Config)

Bin Neuling mit OPNsense, deshalb fehlt mir vielleicht zum Teil einfach das Verständnis, wie es mit dieser gehandelt wird.

auto eno1

iface eno1 inet static

address 123.123.123.123/26

gateway 123.123.123.122

up route add -net 123.123.123.123 netmask 255.255.255.192 gw 123.123.123.122 dev eno1

post-up echo 1 > /proc/sys/net/ipv4/ip_forward

post-up iptables -t nat -A PREROUTING -i eno1 -p tcp -m multiport ! --dport 22,8006 -j DNAT --to 10.10.10.2

post-up iptables -t nat -A PREROUTING -i eno1 -p udp -j DNAT --to 10.10.10.2

iface eth0 inet manual

iface eth1 inet manual

iface eno2 inet manual

iface enxf2e978079c82 inet manual

auto vmbr0

iface vmbr0 inet static

address 10.10.10.1/30

bridge-ports none

bridge-stp off

bridge-fd 0

post-up iptables -t nat -A POSTROUTING -s '10.10.10.0/30' -o eno1 -j MASQUERADE

post-down iptables -t nat -D POSTROUTING -s '10.10.10.0/30' -o eno1 -j MASQUERADE

auto vmbr1

iface vmbr1 inet static

address 172.16.0.2/24

bridge-ports none

bridge-stp off

bridge-fd 0

#VM-LANWAN Port OPNsense: 10.10.10.2/30 GW 10.10.10.1/30

LAN Port: 172.16.0.1/24

Mein Problem ist nun, dass ich gerne eine Postgre DB (testweise) nur von meiner Public IP-Adresse verfügbar machen möchte.

Dafür wollte ich ein NAT Port forwarding einrichten.

Zum Testen habe ich das einmal mit einer Apache Standard Seite über Port 80 durchgespielt, das hat ohne Probleme funktioniert.

Die selbe Regel habe ich dann für Port 5432 und die Verbindung dann mit telnet getestet, welche in einem timeout verläuft.

Nun ist meine Frage an welcher Stelle man eventuell noch etwas einstellen muss, dass es möglich ist, ein Forwarding für Port 5432 zu erstellen.

Die Firewall Rules werden automatisch mit dem NAT Port forwarding erstellt.

Zusätzlich habe ich noch folgendes angepasst:

Viele Grüße

dankoon

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668671

Url: https://administrator.de/forum/opnsense-port-forwarding-5432-668671.html

Ausgedruckt am: 06.08.2025 um 14:08 Uhr

5 Kommentare

Neuester Kommentar

Hallo,

sieht für mich nicht schlecht aus.

Die DB liegt doch dann auf einer VM? Wo ist die? IP?

Wo liegt der Apache? Es wirft doch erstmal alles auf den WAN Port der OPNsense ab. Du müsstest dann ja die Anfrage im Live Firewall Log sehen. Oder war der Apache Test ohne OPNsense? Mit Mini-Installation?

Wie kommst du zur Zeit denn an die GUI der OPNsense ran? SSH + Portforwarding? Oder über WAN Port?

Etwas "teilweise" verfügbar machen klingt komisch! Datenbanken, Apache etc. sind alles Services auf irgendwelchen Servern. In deinen Fall dann rein virtuelle VMs auf dem Proxmox.

Wie schauen denn deine anderen VMs aus? Korrektes Netz vmbr1 hinzugefügt? Die Firewall ist doch erstmal dazwischen. Im ersten Schritt prüft man doch ob man von der OPNsense auf die Dienste der anderen VMs zugreifen kann. Im einfachsten Fall noch ggf. Ping, ob der Server überhaupt erreichbar ist.

Einige Distris haben von Haus aus die Firewall aktiv. Die DB wird doch nicht nur auf der OPNsense laufen. Welche VMs sind denn noch dahinter?

Sorry, aber ich finde hier fehlt doch was.

mfg Crusher

sieht für mich nicht schlecht aus.

Die DB liegt doch dann auf einer VM? Wo ist die? IP?

Wo liegt der Apache? Es wirft doch erstmal alles auf den WAN Port der OPNsense ab. Du müsstest dann ja die Anfrage im Live Firewall Log sehen. Oder war der Apache Test ohne OPNsense? Mit Mini-Installation?

Wie kommst du zur Zeit denn an die GUI der OPNsense ran? SSH + Portforwarding? Oder über WAN Port?

Etwas "teilweise" verfügbar machen klingt komisch! Datenbanken, Apache etc. sind alles Services auf irgendwelchen Servern. In deinen Fall dann rein virtuelle VMs auf dem Proxmox.

Wie schauen denn deine anderen VMs aus? Korrektes Netz vmbr1 hinzugefügt? Die Firewall ist doch erstmal dazwischen. Im ersten Schritt prüft man doch ob man von der OPNsense auf die Dienste der anderen VMs zugreifen kann. Im einfachsten Fall noch ggf. Ping, ob der Server überhaupt erreichbar ist.

Einige Distris haben von Haus aus die Firewall aktiv. Die DB wird doch nicht nur auf der OPNsense laufen. Welche VMs sind denn noch dahinter?

Sorry, aber ich finde hier fehlt doch was.

mfg Crusher

VPN werde ich für den Use case einrichten.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichtenBesser ist das!