136892

14.02.2021, aktualisiert 20.02.2021

OPNsense VLAN vergibt keine DHCP IP

Hallo,

ich habe das Problem das ich bei einem VLAN Netz, welches ich erstellt habe, keine IP zugewiesen bekomme.

Ich nutzte eine OPNsense Firewall die auf meinem Proxmox läuft.

Ein Interface hängt an der FritzBox fürs WAN und das andere Interface LAN, ist mit dem Cisco SG-200 Switch direkt auf Port 1 verbunden.

Das funktioniert soweit auch gut und bekomme in meinem "normalen" VLAN 1 Netzwerk IPs zugewiesen.

Als Access Point nutze ich einen UniFi-AC-Pro.

Ich habe ein VLAN 10 auf der OPNsense und auf dem Cisco Switch erstellt. Das VLAN 10 soll für Gäste sein.

Davor hatte ich pfSense laufen, damit ging es mit dem VLAN...

So bin ich vorgegangen:

Hier sind ein paar Screenshots:

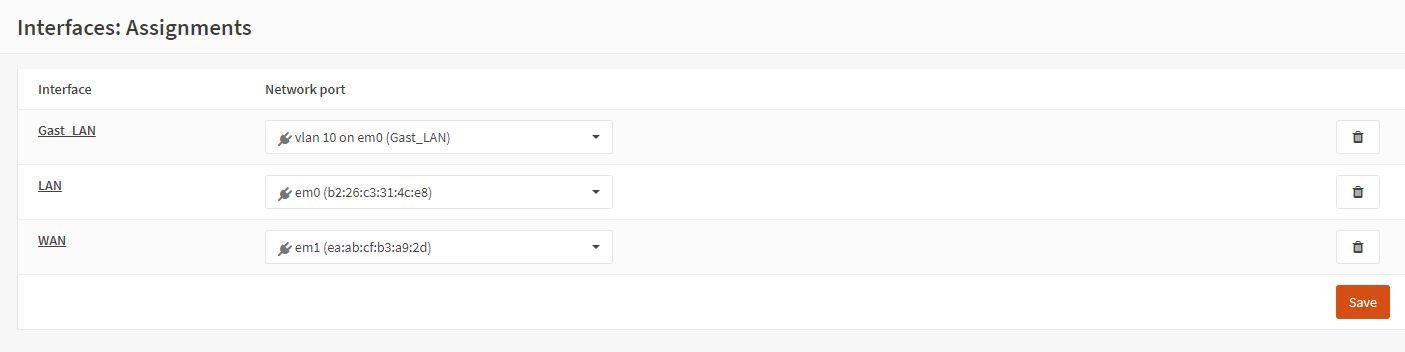

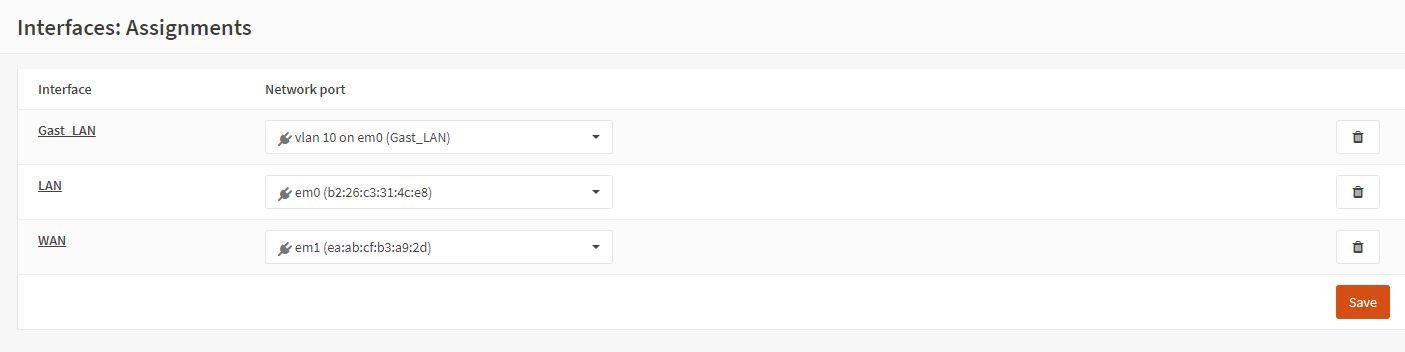

Das VLAN erstellt und dem Interface zugewiesen.

Dann das Interface aktiviert und eine Statische IP gegeben (192.168.10.1/24)

![2021-02-14 18_07_27-[gast_lan] _ interfaces _ opnsense.localdomain - ff31541cba76580c4734518a714cd4ff - Klicke auf das Bild, um es zu vergrößern 2021-02-14 18_07_27-[gast_lan] _ interfaces _ opnsense.localdomain](/images/c/2021/02/14/ff31541cba76580c4734518a714cd4ff.jpg)

Dann den DHCP-Server für das VLAN 10 Interface aktiviert

![2021-02-14 18_08_45-[gast_lan] _ dhcpv4 _ services _ opnsense.localdomain - 76b6884d706b01d09a6ce9517280d31c - Klicke auf das Bild, um es zu vergrößern 2021-02-14 18_08_45-[gast_lan] _ dhcpv4 _ services _ opnsense.localdomain](/images/c/2021/02/14/76b6884d706b01d09a6ce9517280d31c.jpg)

Auf dem Cisco Switch habe ich das VLAN 10 als Tagged mal testweise auf allen Ports aktiviert:

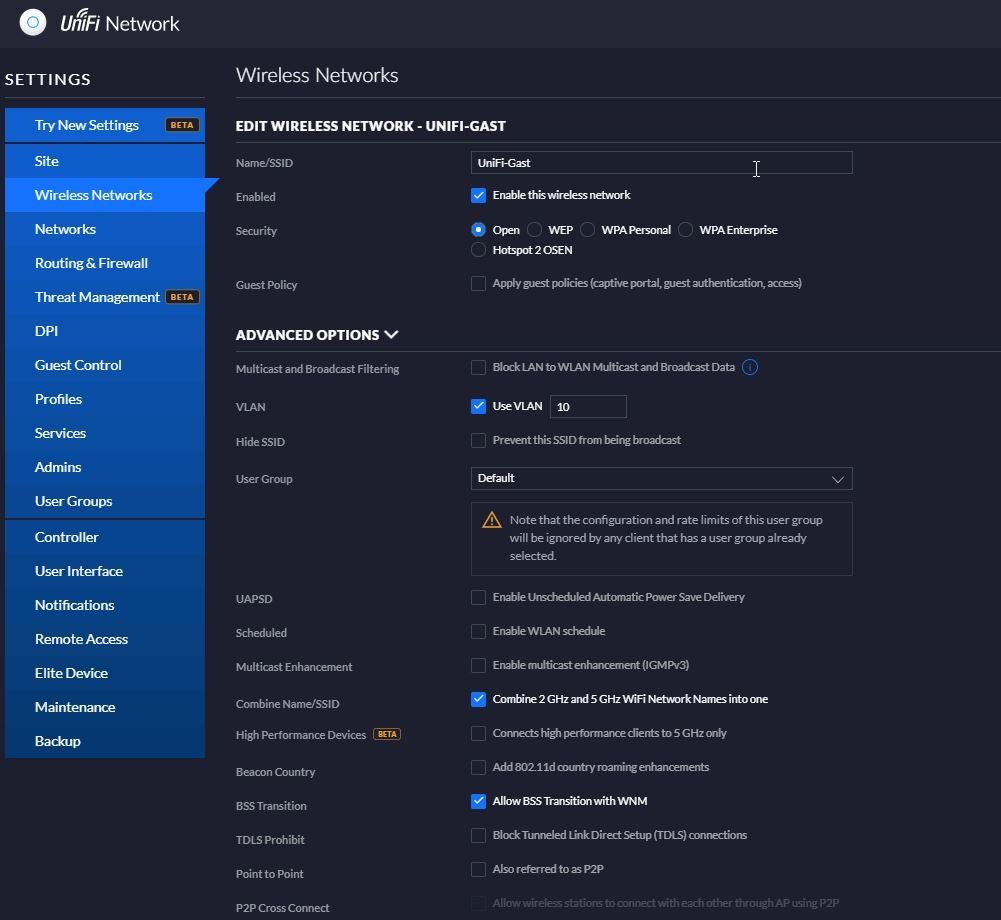

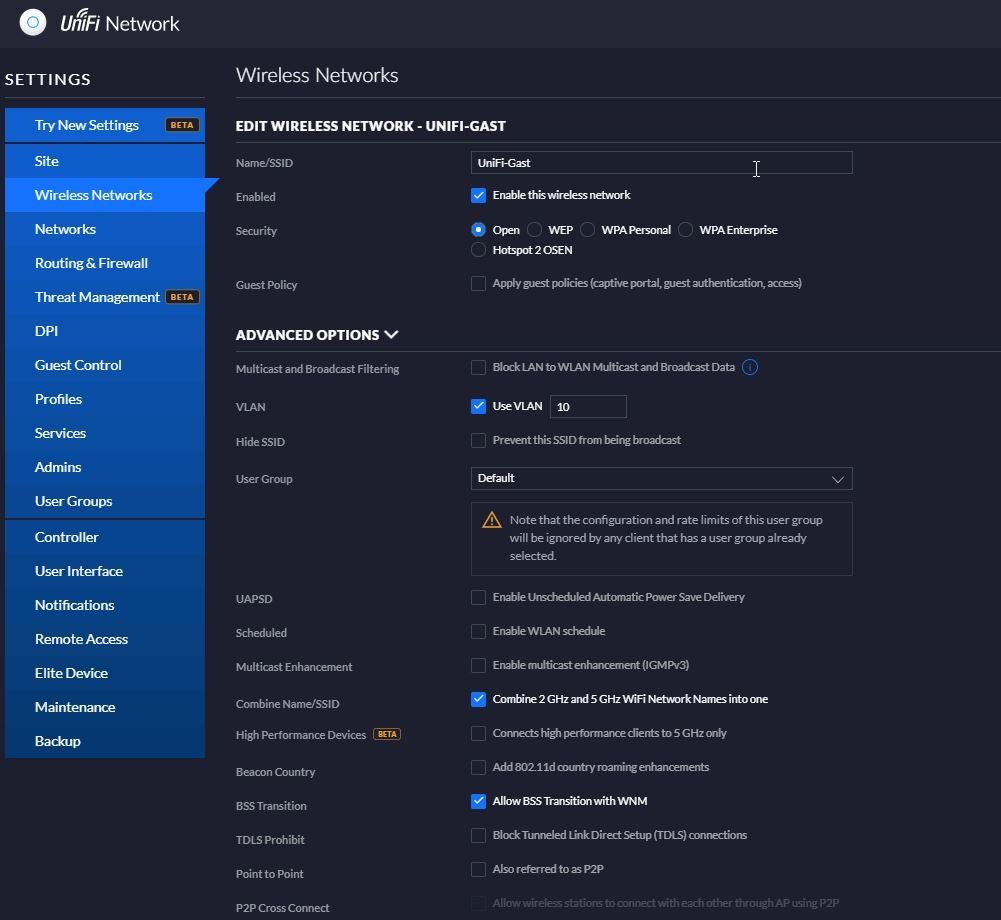

Dann bin ich auf meinen UniFi AP gegangen.

Zum Test habe ich das WLAN zurzeitig offen gelassen:

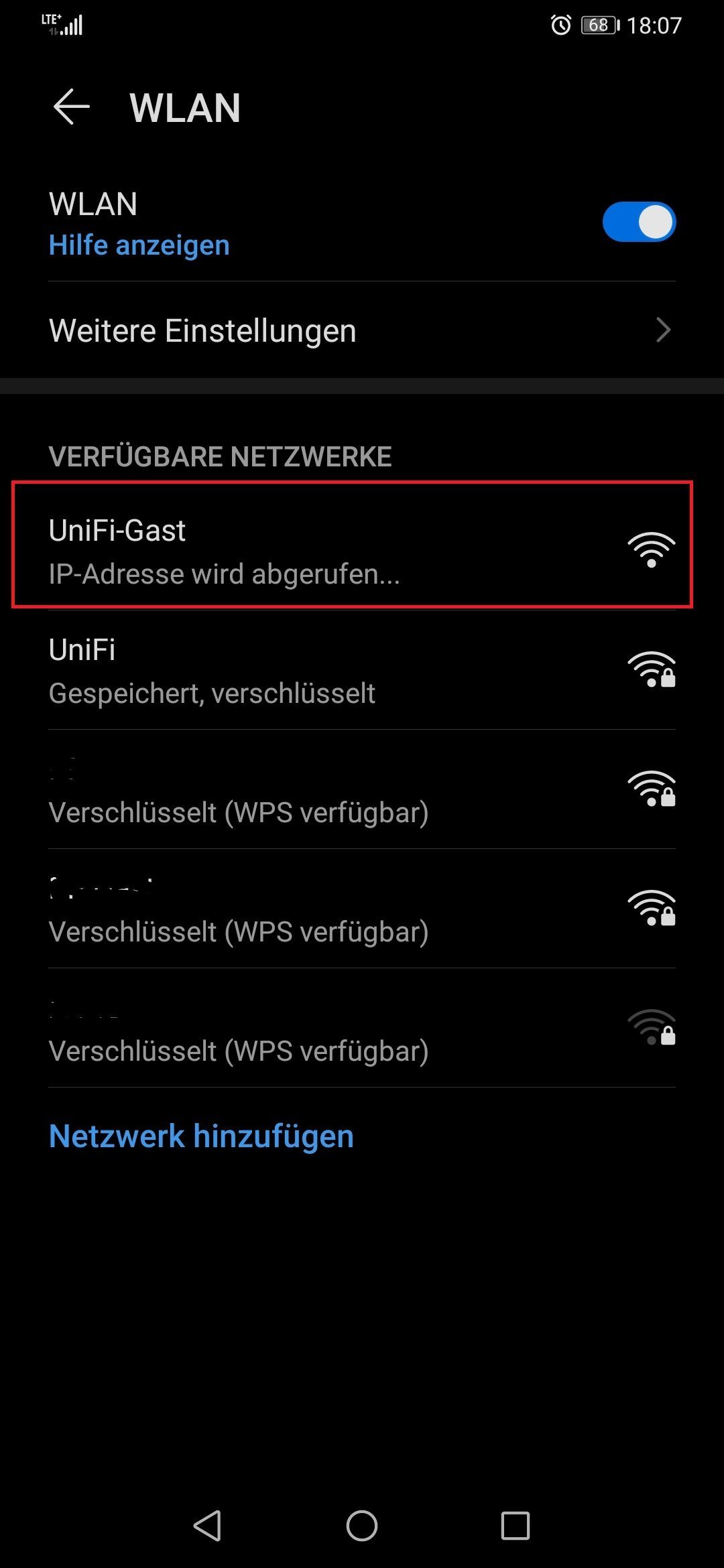

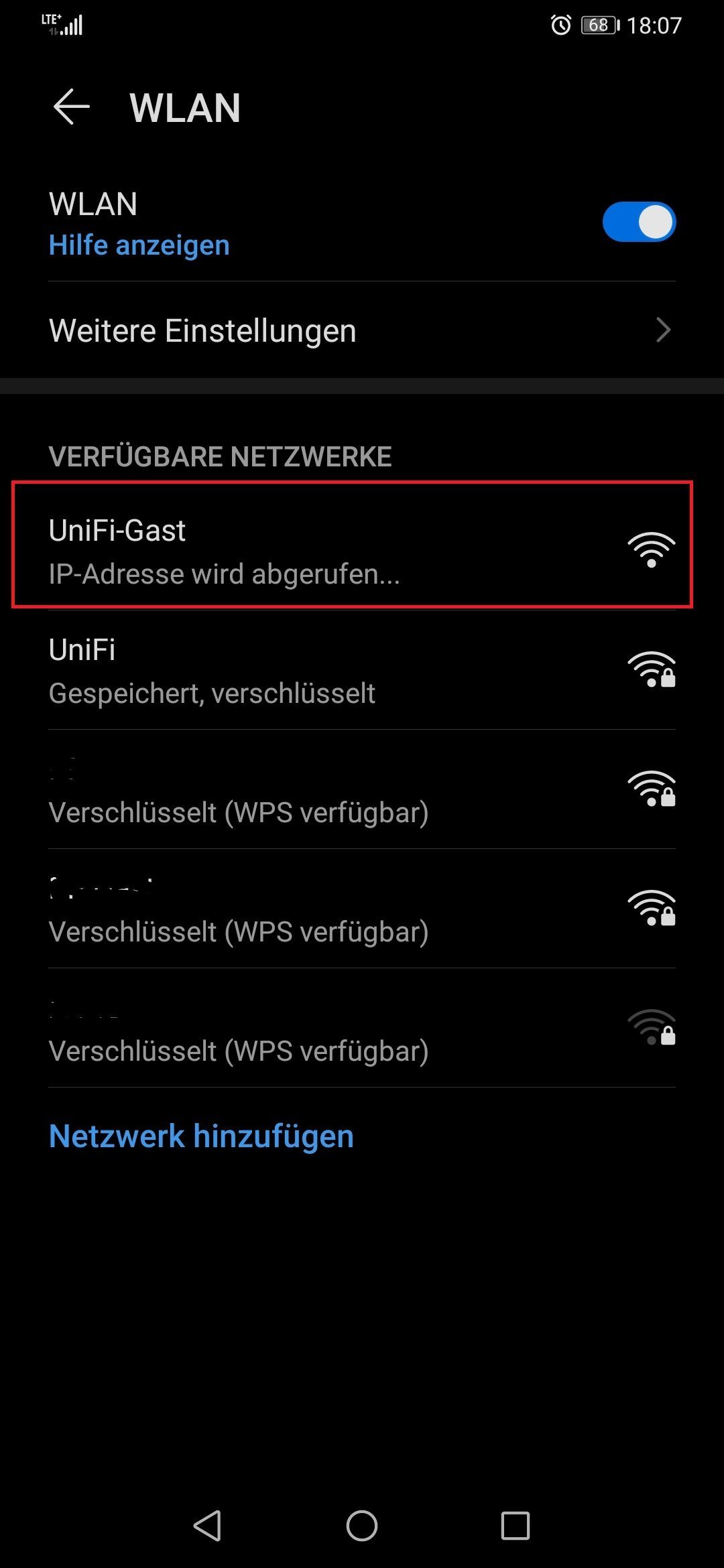

Hier ist ein Screenshot wo ich mich auf das UniFi-Gast verbinden möchte:

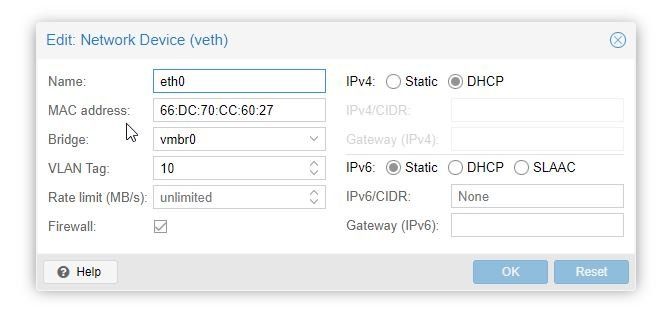

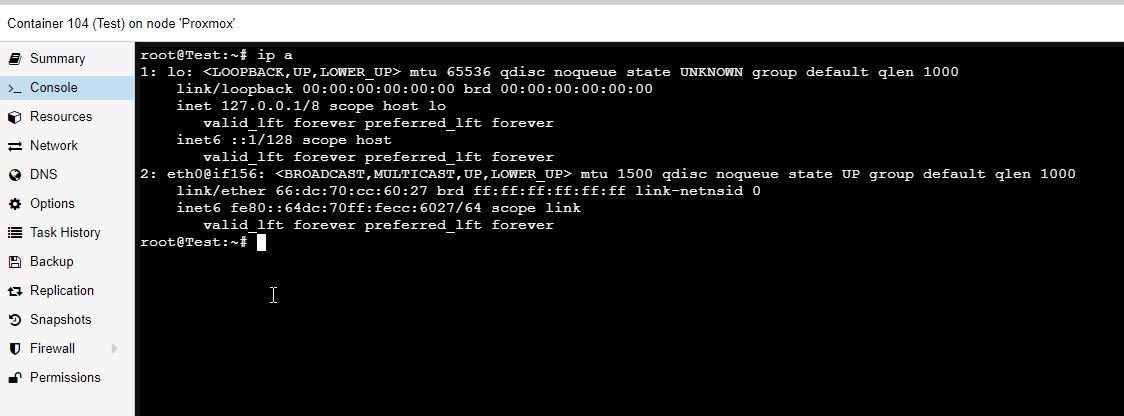

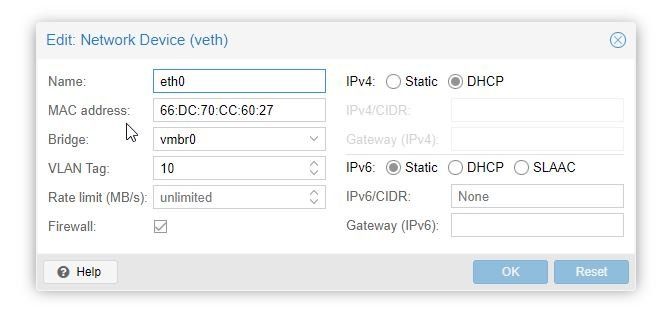

Hier habe ich auf meinem Proxmox einen Test-Container erstellt, leider zieht er sich auch eine IP:

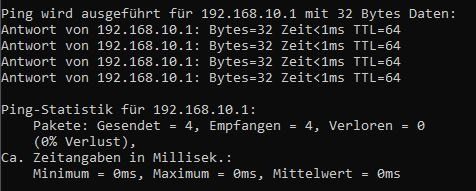

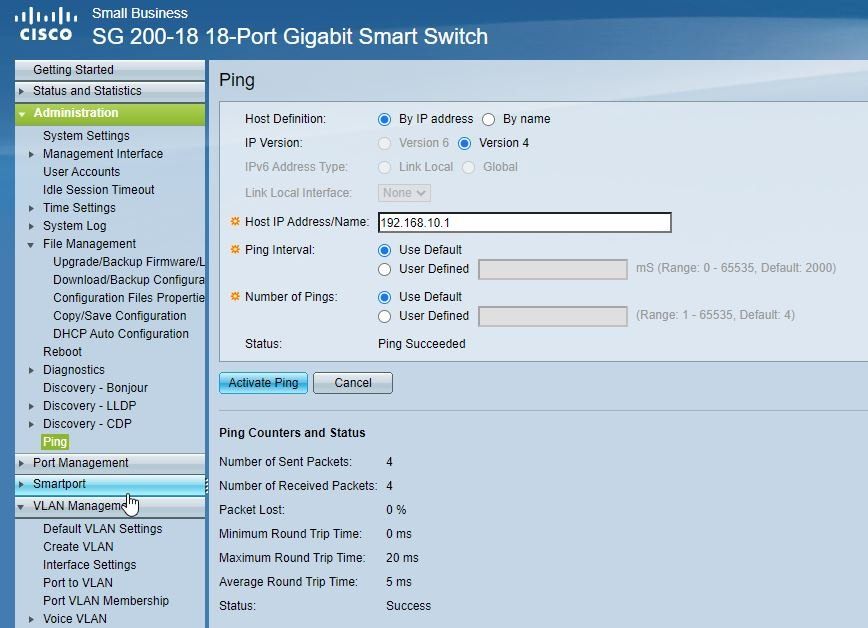

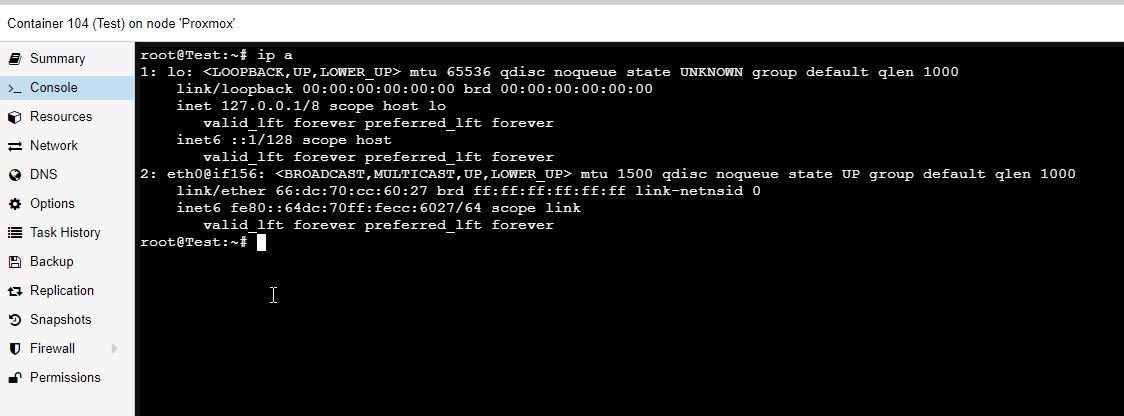

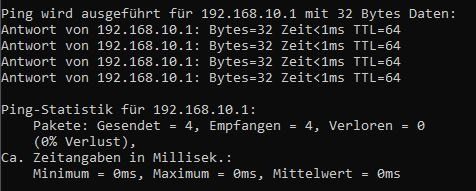

Hier habe ich noch Ping versuche von meinem PC und vom Cisco Switch, das ging:

Habt ihr eine Idee an was das liegen könnte?

Bestimmt habe ich etwas übersehen oder falsch konfiguriert..

Das wäre nett

![2021-02-14 18_07_46-[gast_lan] _ interfaces _ opnsense.localdomain - f4ea004721e6f9af8ebf4b3307310ce3 - Klicke auf das Bild, um es zu vergrößern 2021-02-14 18_07_46-[gast_lan] _ interfaces _ opnsense.localdomain](/images/c/2021/02/14/f4ea004721e6f9af8ebf4b3307310ce3.jpg)

ich habe das Problem das ich bei einem VLAN Netz, welches ich erstellt habe, keine IP zugewiesen bekomme.

Ich nutzte eine OPNsense Firewall die auf meinem Proxmox läuft.

Ein Interface hängt an der FritzBox fürs WAN und das andere Interface LAN, ist mit dem Cisco SG-200 Switch direkt auf Port 1 verbunden.

Das funktioniert soweit auch gut und bekomme in meinem "normalen" VLAN 1 Netzwerk IPs zugewiesen.

Als Access Point nutze ich einen UniFi-AC-Pro.

Ich habe ein VLAN 10 auf der OPNsense und auf dem Cisco Switch erstellt. Das VLAN 10 soll für Gäste sein.

Davor hatte ich pfSense laufen, damit ging es mit dem VLAN...

So bin ich vorgegangen:

Hier sind ein paar Screenshots:

Das VLAN erstellt und dem Interface zugewiesen.

Dann das Interface aktiviert und eine Statische IP gegeben (192.168.10.1/24)

![2021-02-14 18_07_27-[gast_lan] _ interfaces _ opnsense.localdomain - ff31541cba76580c4734518a714cd4ff - Klicke auf das Bild, um es zu vergrößern 2021-02-14 18_07_27-[gast_lan] _ interfaces _ opnsense.localdomain](/images/c/2021/02/14/ff31541cba76580c4734518a714cd4ff.jpg)

Dann den DHCP-Server für das VLAN 10 Interface aktiviert

![2021-02-14 18_08_45-[gast_lan] _ dhcpv4 _ services _ opnsense.localdomain - 76b6884d706b01d09a6ce9517280d31c - Klicke auf das Bild, um es zu vergrößern 2021-02-14 18_08_45-[gast_lan] _ dhcpv4 _ services _ opnsense.localdomain](/images/c/2021/02/14/76b6884d706b01d09a6ce9517280d31c.jpg)

Auf dem Cisco Switch habe ich das VLAN 10 als Tagged mal testweise auf allen Ports aktiviert:

Dann bin ich auf meinen UniFi AP gegangen.

Zum Test habe ich das WLAN zurzeitig offen gelassen:

Hier ist ein Screenshot wo ich mich auf das UniFi-Gast verbinden möchte:

Hier habe ich auf meinem Proxmox einen Test-Container erstellt, leider zieht er sich auch eine IP:

Hier habe ich noch Ping versuche von meinem PC und vom Cisco Switch, das ging:

Habt ihr eine Idee an was das liegen könnte?

Bestimmt habe ich etwas übersehen oder falsch konfiguriert..

Das wäre nett

![2021-02-14 18_07_46-[gast_lan] _ interfaces _ opnsense.localdomain - f4ea004721e6f9af8ebf4b3307310ce3 - Klicke auf das Bild, um es zu vergrößern 2021-02-14 18_07_46-[gast_lan] _ interfaces _ opnsense.localdomain](/images/c/2021/02/14/f4ea004721e6f9af8ebf4b3307310ce3.jpg)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 652103

Url: https://administrator.de/forum/opnsense-vlan-vergibt-keine-dhcp-ip-652103.html

Ausgedruckt am: 24.07.2025 um 06:07 Uhr

18 Kommentare

Neuester Kommentar

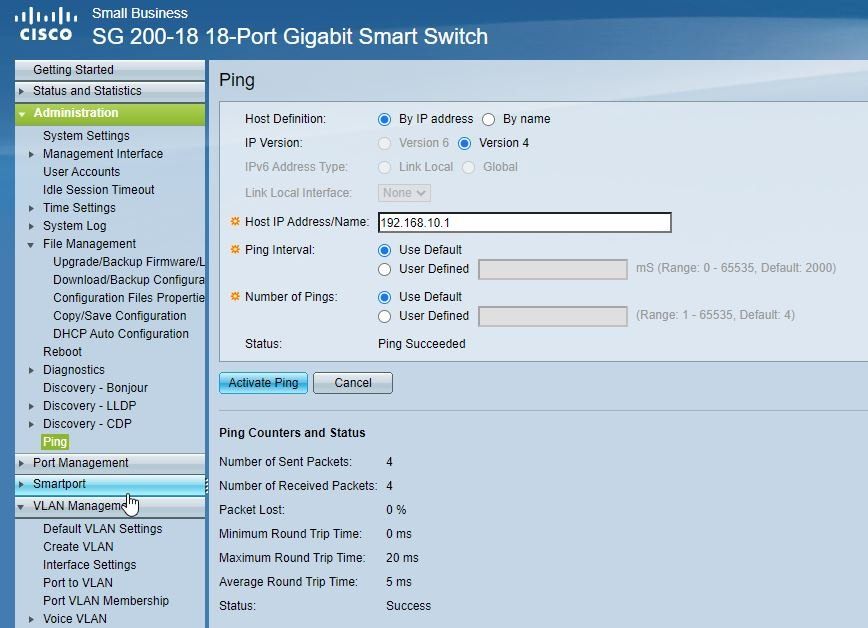

Deine Available DHCP Range von .1 bis .254 ist Unsinn und auch auch gefährlich, denn sie inkludiert die IP Port Adresse der Firewall selber. Dadurch ist ein IP Adresschaos durch Doppelvergabe quasi vorbestimmt.

Als Netzwerker sollte man eigentlich wissen das die Range immer Puffer zum Anfang und Ende haben sollte da dort in der Regel immer die statischen Infrastruktur IP Adressen liegen um so sicher eine Überschneidung zu verhindern.

Setze die Range also von .10 bis .240 und dann wir das auch klappen.

Als Netzwerker sollte man eigentlich wissen das die Range immer Puffer zum Anfang und Ende haben sollte da dort in der Regel immer die statischen Infrastruktur IP Adressen liegen um so sicher eine Überschneidung zu verhindern.

Setze die Range also von .10 bis .240 und dann wir das auch klappen.

Davor hatte ich pfSense laufen, damit ging es mit dem VLAN...

Und warum bist du dann nicht bei pfSense geblieben ?! Wäre doch die sinnvollste Entscheidung, oder ?! Never touch a running system !

Läuft Deine OPNSense als VM? (Gerade erst gesehen) Prüfe mal die Einstellungen für die VM. Diese muss auch in beiden VLAN hängen!

Um einen Client über einen AP in ein anderes VLAN zu schieben, brauchst Du (vorrausgesetzt es ist korrekt konfiguriert) keine Firewallregeln.

passen die Firewallregeln der OPNSense?

Um einen Client über einen AP in ein anderes VLAN zu schieben, brauchst Du (vorrausgesetzt es ist korrekt konfiguriert) keine Firewallregeln.

Hallo,

Grüße

lcer

Zitat von @Looser27:

Läuft Deine OPNSense als VM? (Gerade erst gesehen) Prüfe mal die Einstellungen für die VM. Diese muss auch in beiden VLAN hängen!

Um einen Client über einen AP in ein anderes VLAN zu schieben, brauchst Du (vorrausgesetzt es ist korrekt konfiguriert) keine Firewallregeln.

DHCP-Server ist die OPNSense, Der Client zieht keine IPs - Natürlich braucht man da Firewallregeln.Läuft Deine OPNSense als VM? (Gerade erst gesehen) Prüfe mal die Einstellungen für die VM. Diese muss auch in beiden VLAN hängen!

passen die Firewallregeln der OPNSense?

Um einen Client über einen AP in ein anderes VLAN zu schieben, brauchst Du (vorrausgesetzt es ist korrekt konfiguriert) keine Firewallregeln.

Grüße

lcer

Zitat von @Looser27:

Nope. Ist bei mir auf der pfSense ohne Firewall Regeln konfiguriert. Ebenso im Büro auf der UTM 300.

Nun, beides ist keine OPNSense.DHCP-Server ist die OPNSense, Der Client zieht keine IPs - Natürlich braucht man da Firewallregeln.

Nope. Ist bei mir auf der pfSense ohne Firewall Regeln konfiguriert. Ebenso im Büro auf der UTM 300.

Also bei mir habe ich auf der OPNsense nur das DHCP-Relay aktiviert. Dabei sind manuelle Firewallregeln erforderlich, sonst werden die tatsächlich geblockt. Automatische DHCP-Regeln sind nicht eingerichtet. Ob das beim "richtigen" DHCP-Server anders ist, kann ich gerade nicht testen.

Grüße

lcer

Zumindest bei der pfSense ist es so. Der eigene Onboard DHCP Server funktioniert immer auch ohne zusätzliche Regeln am Interface. Das mag aber natürlich bei OPNsense anders sein ?!

Sehr wahrscheinlich ist der Fehler aber das falsche oder fehlende VLAN 10 Tag Handling auf dem internen vSwitch des Hypervisors. Die getaggten VLAN 10 Pakete kommen nicht durch den vSwitch und damit dann auch nicht aus der physischen NIC zum physischen Switch.

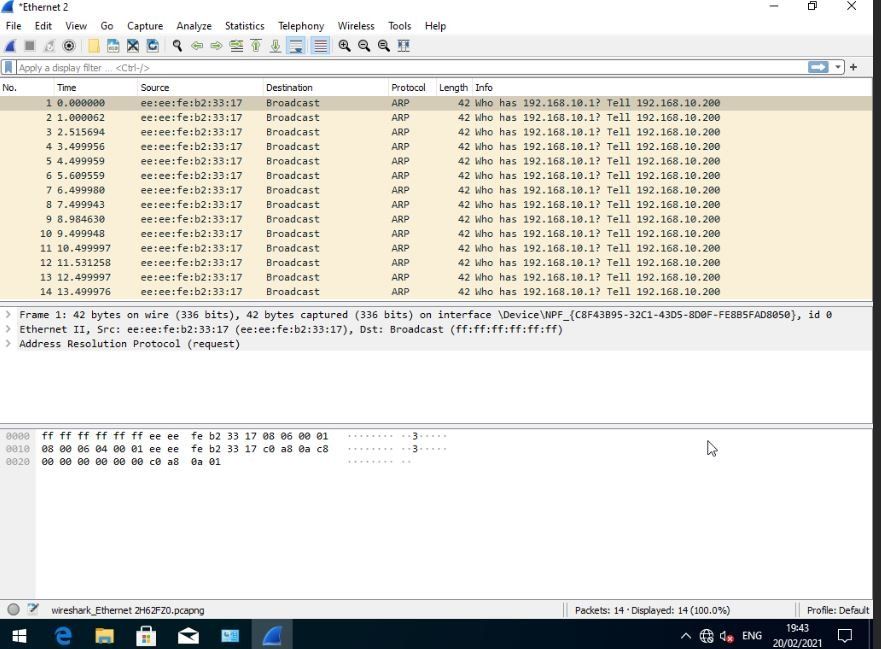

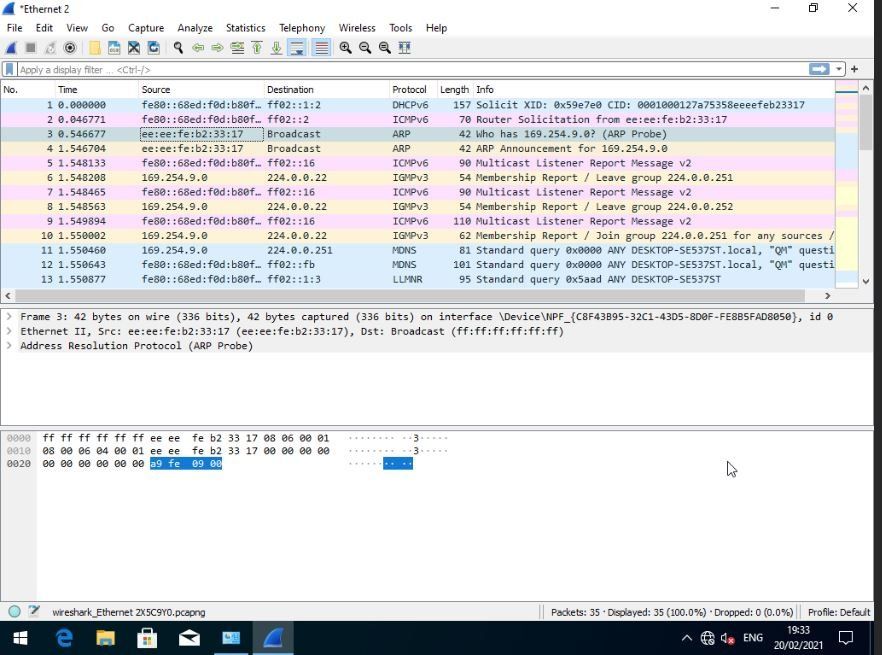

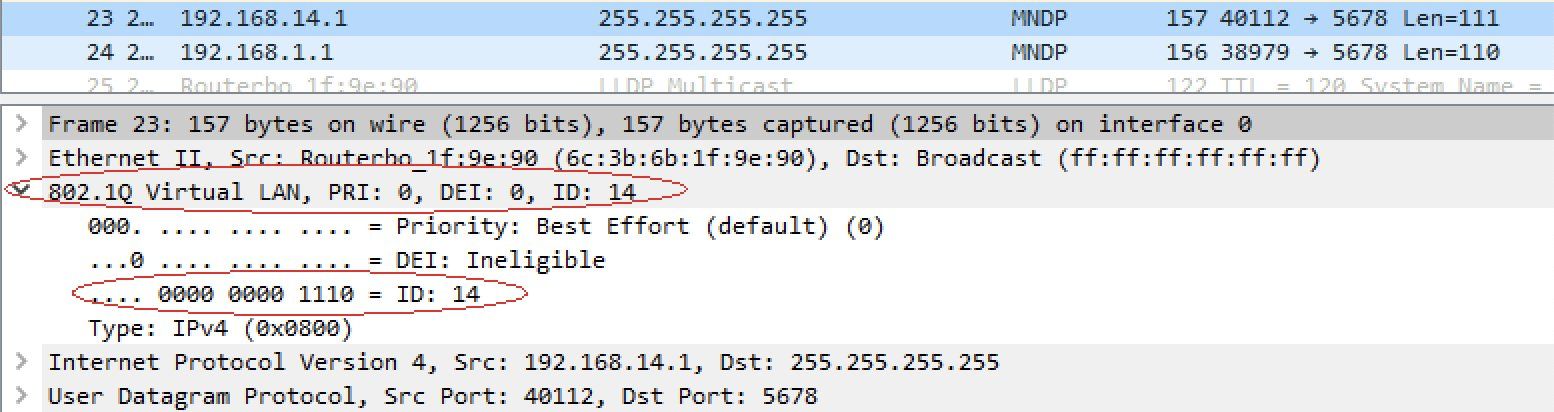

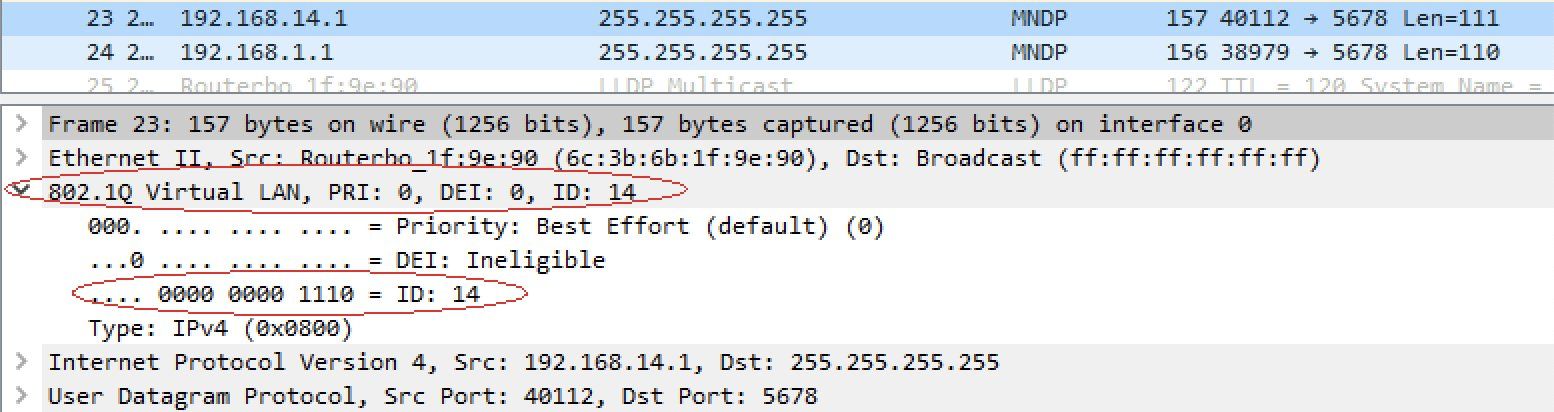

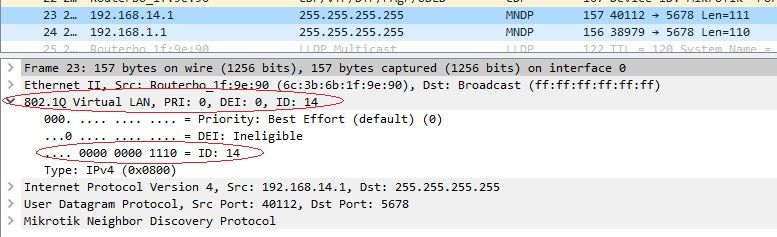

Ein einfacher Wireshark Trace hätte das dem TO auf Anhieb ohne lange Rumeierei auch gezeigt ob das VLAN 10 Tag vorhanden ist oder nicht und ob dort überhaupt VLAN 10 getaggte Frames an dem Port auftauchen.

(Wireshark Beispiel hier mit der VLAN Tag ID 14 statt 10)

(Wireshark Beispiel hier mit der VLAN Tag ID 14 statt 10)

Im folgenden Thread sieht man einmal am Beispiel von VmWare was dabei im vSwitch Setup zu beachten ist:

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Sehr wahrscheinlich ist der Fehler aber das falsche oder fehlende VLAN 10 Tag Handling auf dem internen vSwitch des Hypervisors. Die getaggten VLAN 10 Pakete kommen nicht durch den vSwitch und damit dann auch nicht aus der physischen NIC zum physischen Switch.

Ein einfacher Wireshark Trace hätte das dem TO auf Anhieb ohne lange Rumeierei auch gezeigt ob das VLAN 10 Tag vorhanden ist oder nicht und ob dort überhaupt VLAN 10 getaggte Frames an dem Port auftauchen.

Im folgenden Thread sieht man einmal am Beispiel von VmWare was dabei im vSwitch Setup zu beachten ist:

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

In den Frames ich kein VLAN Tag 802.1Q zu sehen. Sieht so aus das er keinen VLAN Tag bekommt.

Das kann sein und ist vermutlich auch der Fall.Das liegt daran das du sehr wahrscheinlich deine LAN Netzwerkkarte nicht so eingestellt hast das sie VLAN Tags anzeigt bzw. an den Wireshark weiterreicht !

Das ist bei den verschiedenen Netzwerkkarten Chipsätzen auch leider sehr unterschiedlich. In der Wireshark Knowledgebase gibt es diverse Einträge dazu:

wiki.wireshark.org/CaptureSetup/VLAN#Windows

Bei Intel basierten Karten muss man etwas in der Registry fummeln das es klappt:

intel.com/content/www/us/en/support/articles/000005498/network-a ...

Vermutlich hast du das vergessen zu aktivieren.

Ein VLAN Capture sollte dann so aussehen. Hier mit VLAN ID 14:

Nur nochmal zur Klarstellung das du auch keinen Mist misst oben....

Wenn du einen untagged Wireshark Client an einen Firewall Tag Port klemmst dann wirst du VLAN Tags nur dann sehen wenn die Firewall selber Frames aussendet. Dein UNtagged Client kann ja niemals auf Tagged Frames antworten.

Du kannst provozieren das die Firewall etwas auf den getaggten VLANs sendet indem du im "Diagnostics" Menü den Punkt "Ping" klickst und dort einen Ping z.B. auf irgendeine IP in dem VLAN sendest. Wichtig ist das du die Absender IP auf eines der VLAN Interfaces setzt !

Dann solltest du ICMP Echo Request Paket an dem Port mit entsprechendem VLAN Tag sehen sofern dein Rechner richtig customized ist das er diese auch anzeigt. Siehe oben !

Wenn du einen managebaren Switch am Firewall Port hast kannst du dort auch einen Mirror (Spiegel) Port einrichten und den Tagged Switchport an dem die Firewall angeschlossen ist spiegeln.

Das Auswerten des 802.1q Tags am Woireshark Rechner musst du aber natürlich trotzdem machen, denn der Siwtch Mirrorport reicht die Tags ja weiter.

Das oben die ARP Frames nicht beantwortet werden ist komisch. Das darf nicht sein, denn die sind rein Layer 2 und filtert auch keine Firewall.

Das ist eher ein Indiz dafür das du falsch snifferst und (untagged) im falschen VLAN hängst was eigentlich Tags erwartet.

Das ist sehr wahrscheinlich ein UNtagged ARP Request deines Wireshark Rechners der nach der Mac Adresse der Firewall .10.1 fragt.

Der Frame kommt vermutlich niemals bei der Firewall an, weil die diesen ARP Frame mit einem VLAN 10 Tag erwartet um ihm dem VLAN 10 Interface zuordnen zu können. Folglich antwortet sie nicht bzw. kann gar nicht antworten weil sie den Frame ohne den VLAN Tag gar nicht "sieht".

UNgetaggte Frames gehen normal immer per Default nur auf das physische Interface (Parent). Wenn du dort keine IP Adresse gesetzt hast und nur mit getaggten VLANs Interfaces dort arbeitest, werden UNgetaggte Frames an der Firewall generell verworfen ! Klar, denn sie kann dann diese Frames keinem Interface zuordnen.

Es macht also auch immer Sinn dem Parent Interface eine IP zu setzen. Zumindestens fürs Testen des richtigen Taggings.

Ob dein Sniffer VLAN Tags anzeigt oder auch nicht kannst du auch ganz einfach nur mit deinem VLAN Switch checken.

Generiere dir einfach ein Test VLAN z.B. 99 da drauf und ordne dem einen Tagged und einen UNtagged Port zu.

Den UNtagged Port steckst du in dein bestehendes Heimnetz und am Tagged Port misst du mit dem Wireshark.

Den gesamten Broad- und Multicast Traffic deines Heimnetzes muss der Switch dann auch auf den Tagged Port fluten und dort kannst du dann alle diese Broad- und Multicast Pakete des Heimnetzes immer mit einem VLAN 99 Tag sehen.

Wird der Tag nicht angezeigt, dann ist dein Wireshark Rechner bzw. seine Karte nicht richtig customized zur Anzeige des VLAN Tags. (Siehe oben)

pfSense als VM laufen was unter Proxmox nicht ging.

Das ist aber schon sehr merkwürdig, denn unter VmWare und Hyper V rennt das vollkommen fehlerlos wie du ja hier nachlesen kannst:VLAN mit Cisco SG220, ESXIund Pfsense

Da fällt es verdammt schwer deine Behauptung zu glauben das es gerade unter dem weit verbreiteten Proxmox nicht laufen soll. Zumal das pfSense Forum und auch das Proxmox voll von erfolgreichen pfsense VLAN Setups mit Proxmox ist.

forum.netgate.com/topic/157489/kvm-vm-s-vlan-durchreichen

forum.netgate.com/topic/110091/solved-proxmox-pfsense-vlan-trunk ...

forum.proxmox.com/threads/pfsense-setup.66865/

usw. usw.

Vermutlich hast du den internen OpenvSwitch nicht auf VLAN Support gesetzt ?! Aber, egal, du hast es ja nun eh anders gelöst.

Wenn's das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

den Thread auf gelöst setzen !

![2021-02-14 20_00_42-[gast_lan] _ dhcpv4 _ services _ opnsense.localdomain - c39eb61f41f8e9f191b49489396f8031 - Klicke auf das Bild, um es zu vergrößern 2021-02-14 20_00_42-[gast_lan] _ dhcpv4 _ services _ opnsense.localdomain](/images/c/2021/02/14/c39eb61f41f8e9f191b49489396f8031.jpg)