OPNsense VPN IPsec (received proposals unacceptable)

Guten Morgen,

aktuell konfiguriere ich den IPsec VPN Zugang (verschiedene externe iPhones mit IPsec und vorher exportiertem Cert) meiner OPNsense.

Ich bekomme beim connected immer "received proposals unacceptable".

Ich habe folgende Anleitung benutzt und ebenso 1:1 konfiguriert.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Könnt ihr mit die obige Fehlermeldung erklären?

Firewall ist kontrolliert und entsprechend für die Ports offen.

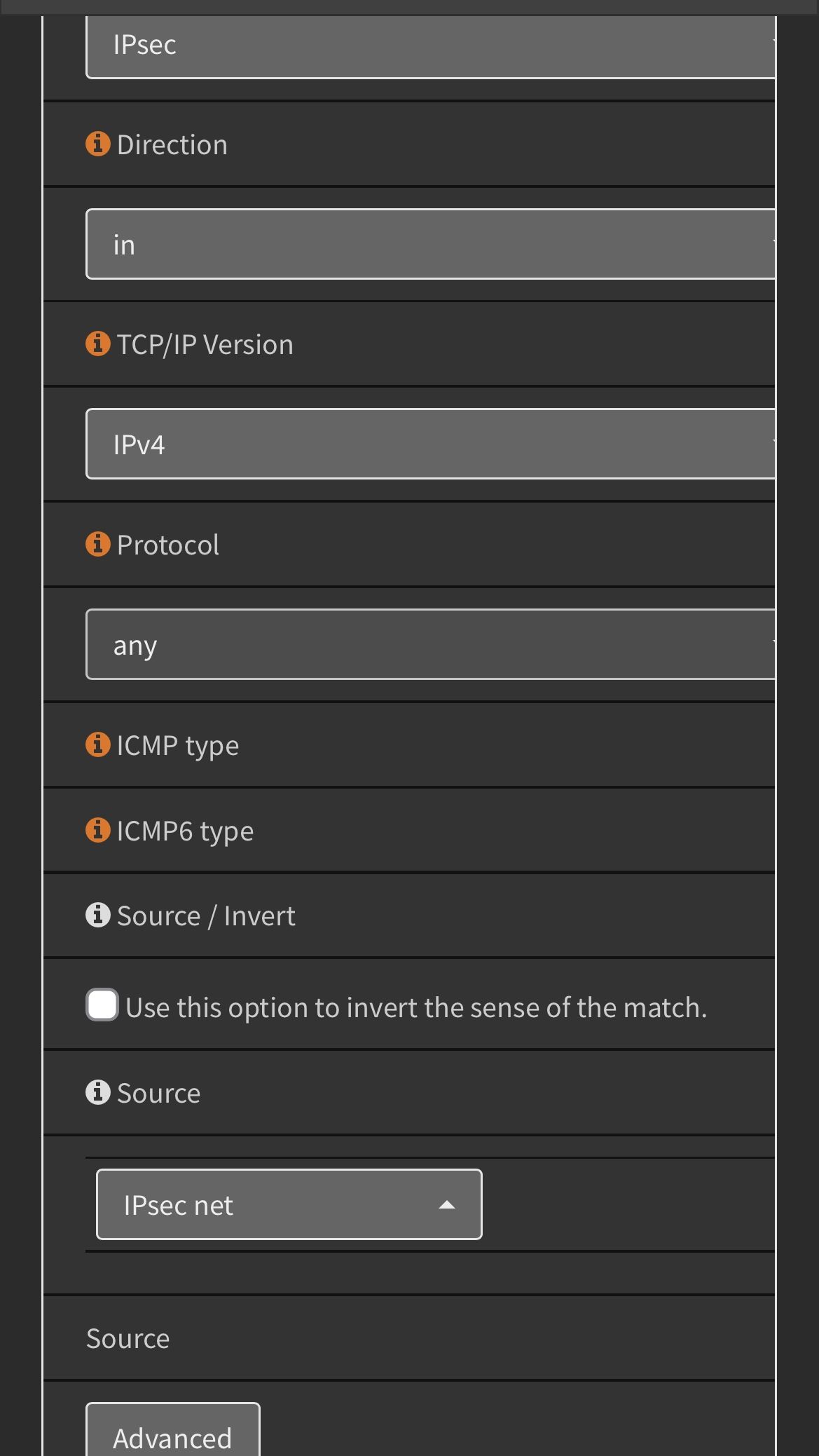

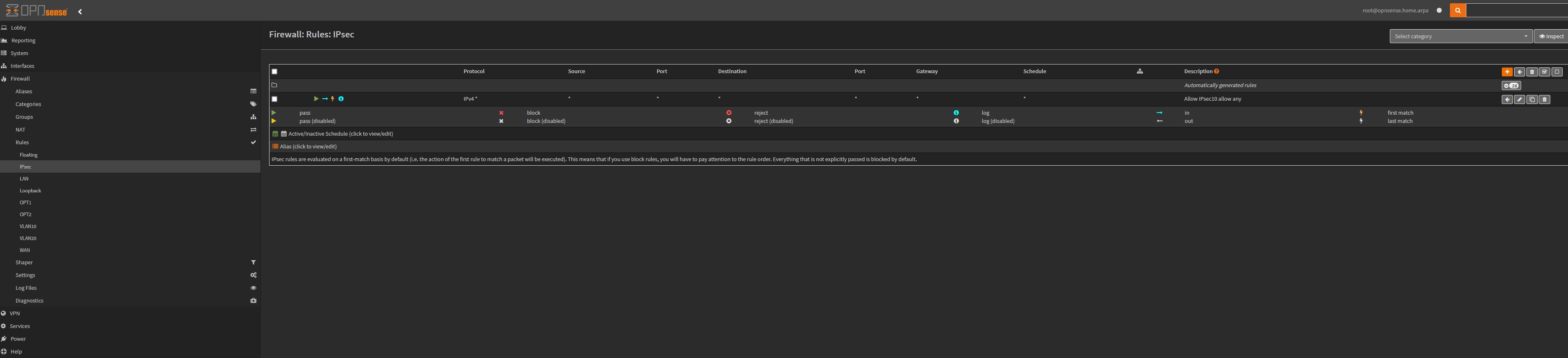

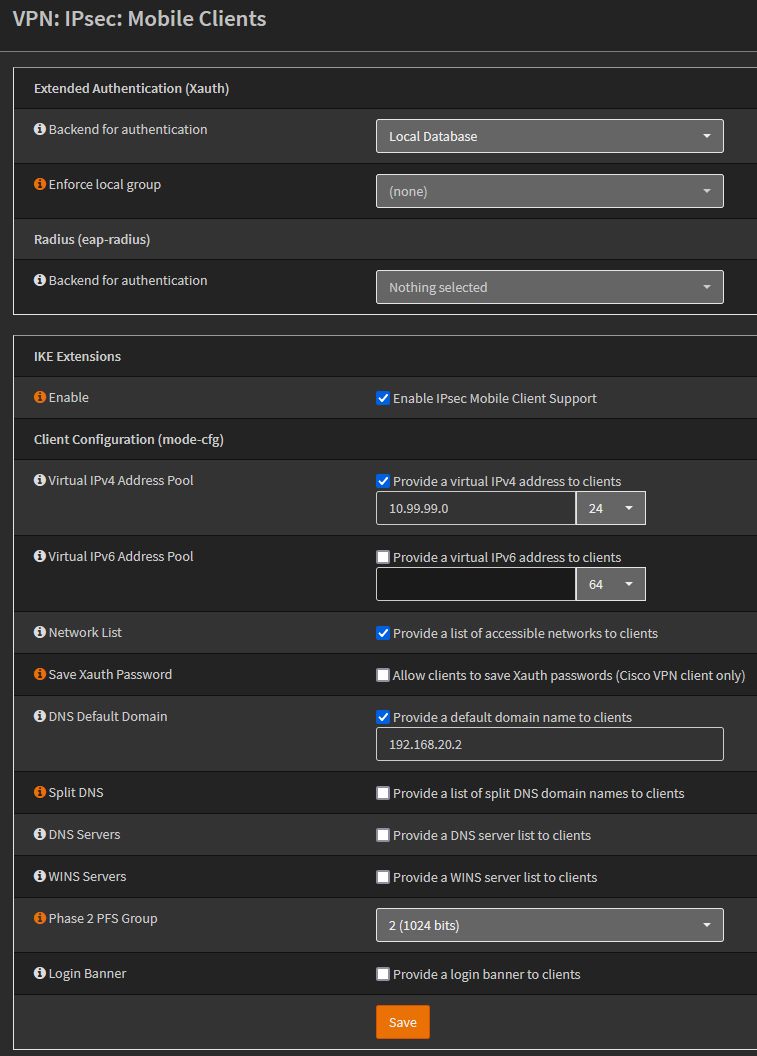

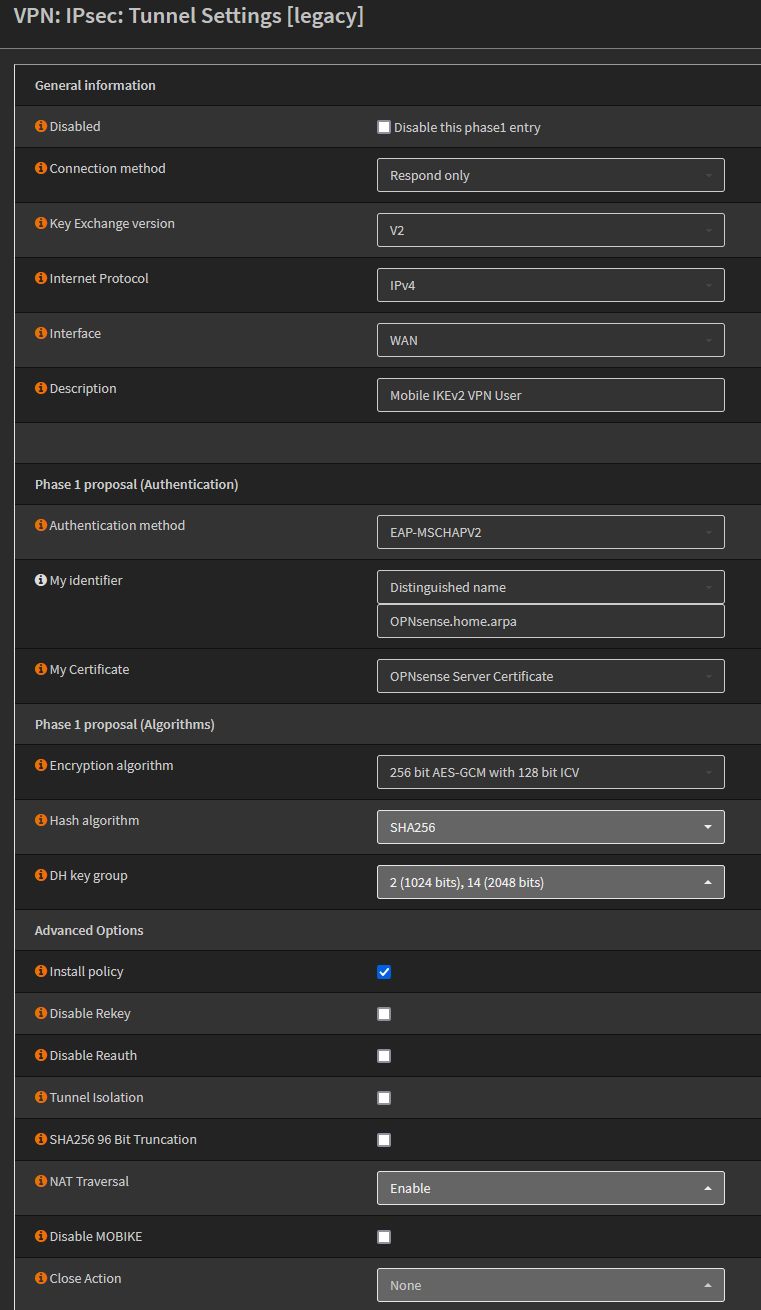

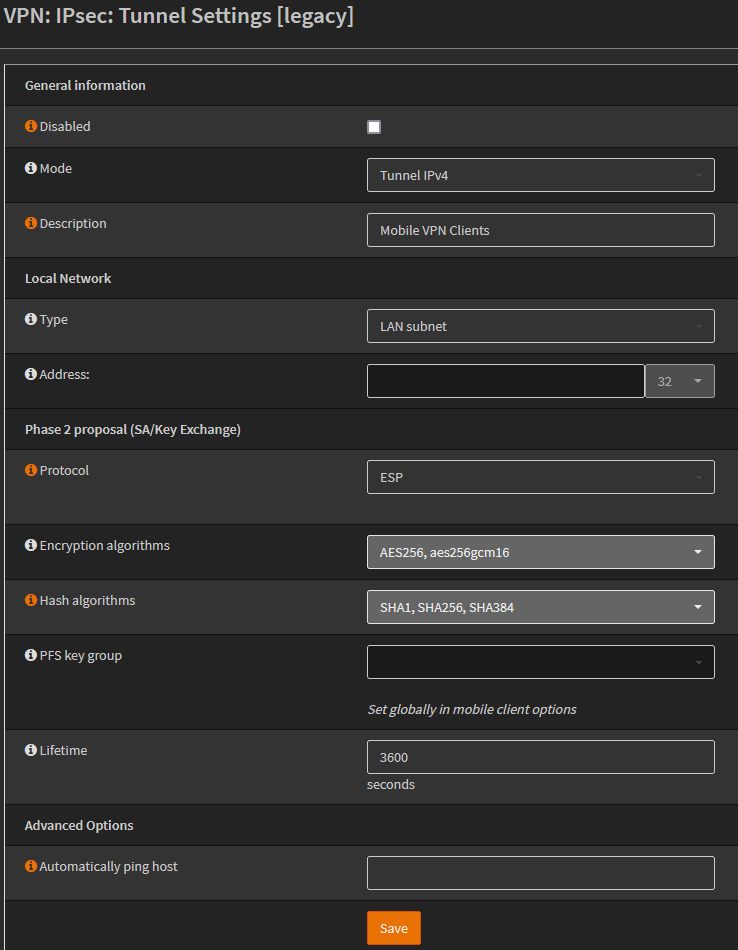

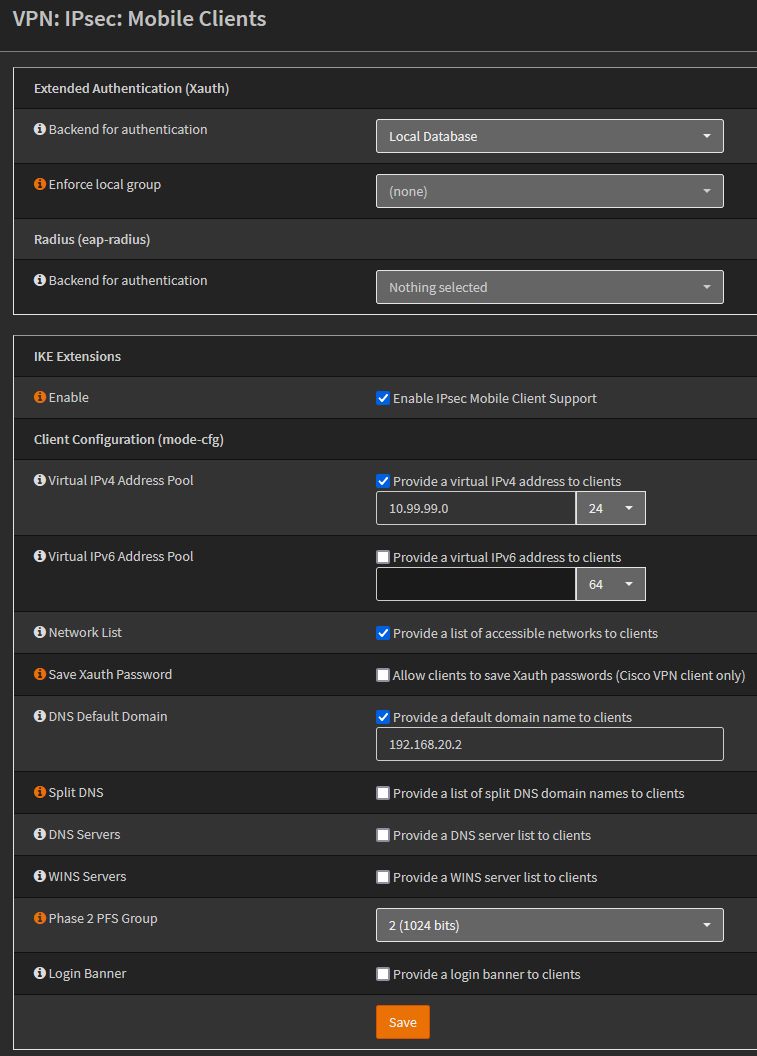

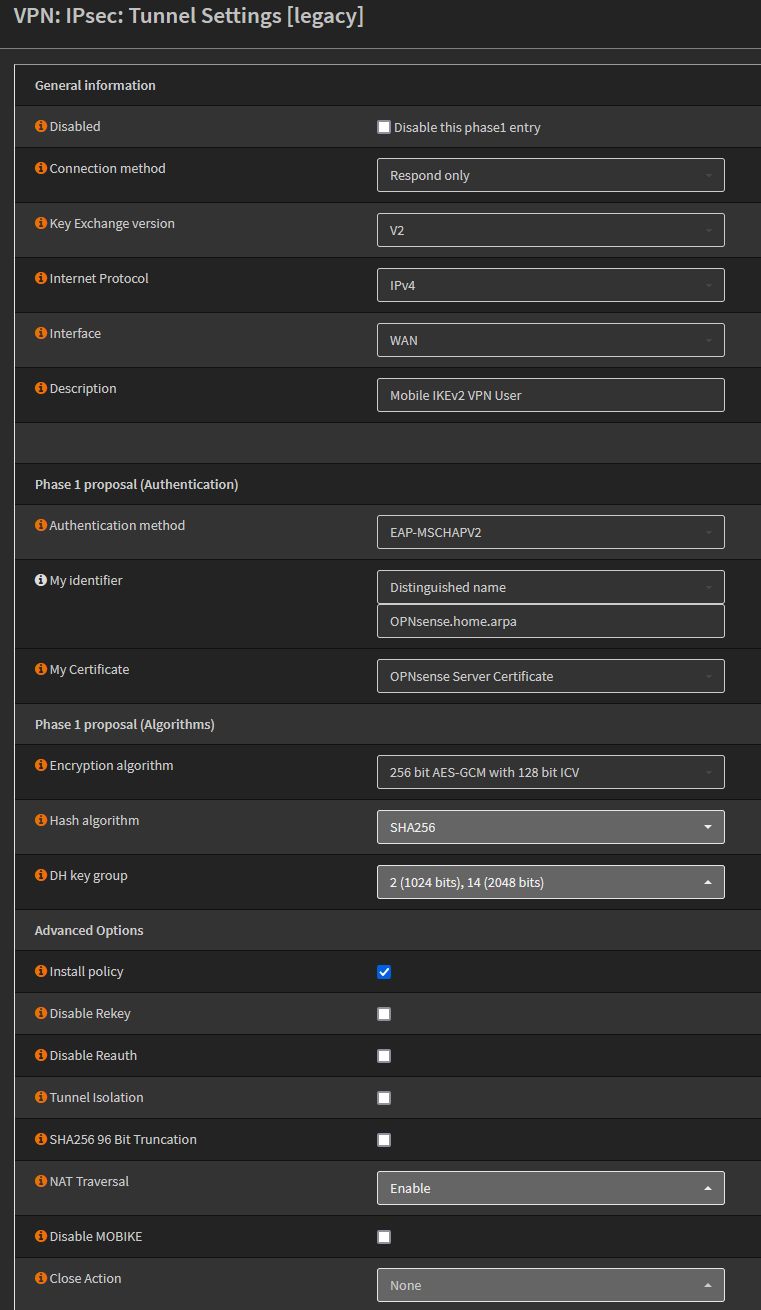

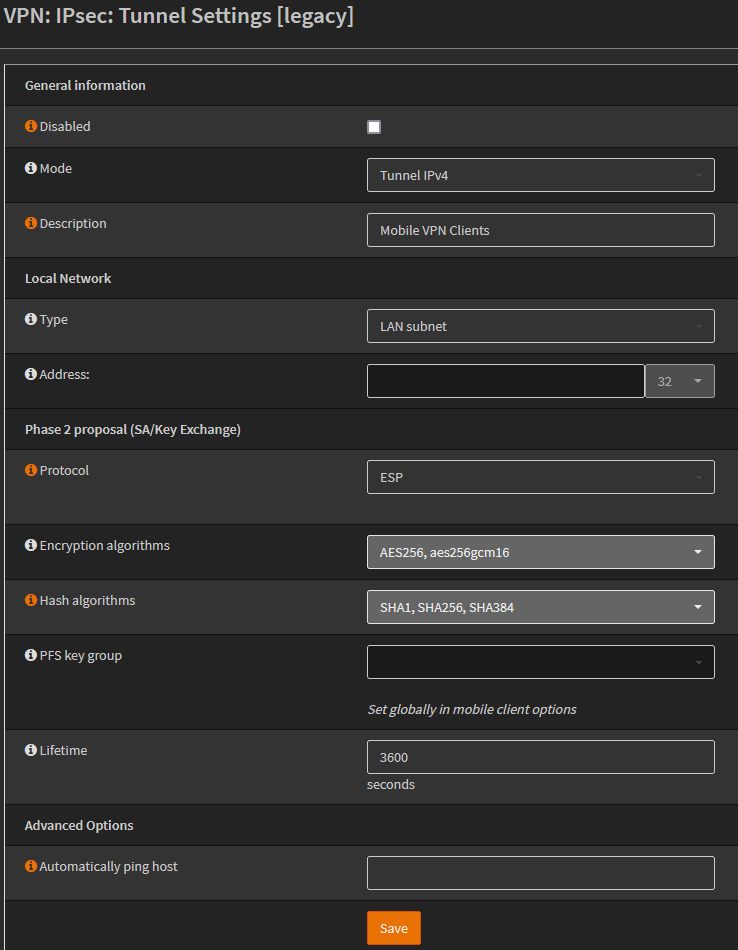

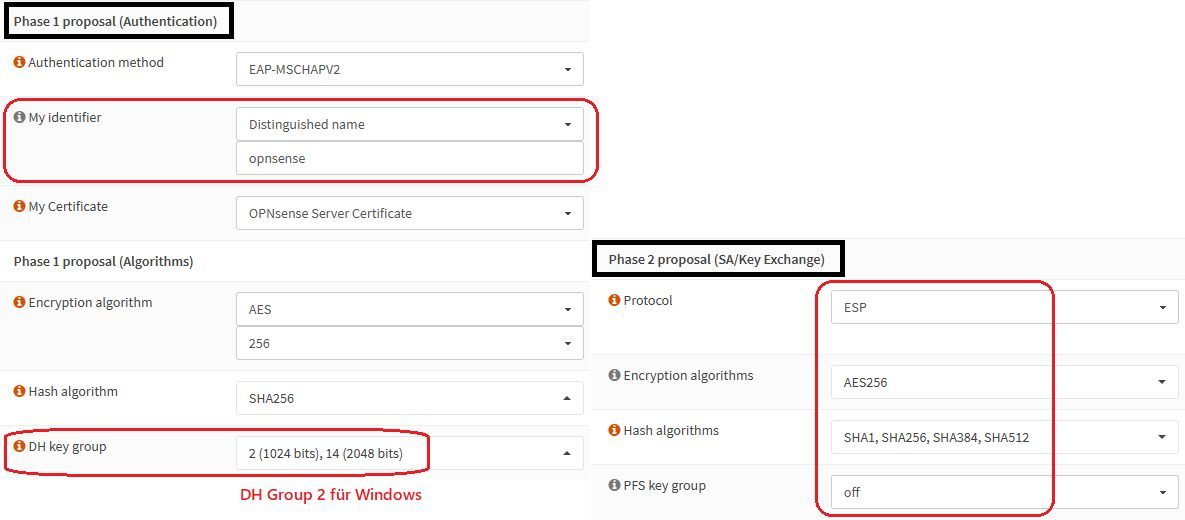

Hier noch schnell die konfig der OPNsense.

Cert entfernt

aktuell konfiguriere ich den IPsec VPN Zugang (verschiedene externe iPhones mit IPsec und vorher exportiertem Cert) meiner OPNsense.

Ich bekomme beim connected immer "received proposals unacceptable".

Ich habe folgende Anleitung benutzt und ebenso 1:1 konfiguriert.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

2023-09-13T05:51:49 Informational charon 14[NET] <8> sending packet: from xxx.xxx.xxx.xxx[500] to xxx.xxx.xxx.xxx[8687] (36 bytes)

2023-09-13T05:51:49 Informational charon 14[ENC] <8> generating IKE_SA_INIT response 0 [ N(NO_PROP) ]

2023-09-13T05:51:49 Informational charon 14[IKE] <8> received proposals unacceptable

2023-09-13T05:51:49 Informational charon 14[IKE] <8> remote host is behind NAT

2023-09-13T05:51:49 Informational charon 14[CFG] <8> configured proposals: IKE:AES_GCM_16_256/PRF_HMAC_SHA2_256/MODP_2048, IKE:AES_GCM_16_256/PRF_HMAC_SHA2_256/MODP_1024

2023-09-13T05:51:49 Informational charon 14[CFG] <8> received proposals: IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048, IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/ECP_256, IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1536, IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

2023-09-13T05:51:49 Informational charon 14[IKE] <8> xxx.xxx.xxx.xxx is initiating an IKE_SA

2023-09-13T05:51:49 Informational charon 14[ENC] <8> parsed IKE_SA_INIT request 0 [ SA KE No N(REDIR_SUP) N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) ]

2023-09-13T05:51:49 Informational charon 14[NET] <8> received packet: from xxx.xxx.xxx.xxx[8687] to xxx.xxx.xxx.xxx[500] (604 bytes)Könnt ihr mit die obige Fehlermeldung erklären?

Firewall ist kontrolliert und entsprechend für die Ports offen.

Hier noch schnell die konfig der OPNsense.

Cert entfernt

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5370794975

Url: https://administrator.de/forum/opnsense-vpn-ipsec-received-proposals-unacceptable-5370794975.html

Ausgedruckt am: 02.08.2025 um 14:08 Uhr

17 Kommentare

Neuester Kommentar

Unacaptable Proposals bedeutet das die zur Aushandlung vorgeschlagenen Schlüsselverfahren nicht akzeptiert werden.

In "configured proposals" kannst du immer sehen was lokal konfiguriert wurde und "receiveded proposals" ist das was das Gegenüber vorschlägt.

Zwischen diesen Auswahlvorschlägen (Proposals) gibt es dann keine Gemeinsamkeiten so das kein Schlüsselverfahren ausgewählt werden konnte und deshalb bricht der VPN Tunnelaufbau verständlicherweise ab.

Soviel zur Fehlermeldung... Die, wenn man sie einmal nur liest und etwas nachdenkt, auch selbsterklärend ist.

Wie die Fehlermeldung auch schon selbst sagt hat das mit dem Zertifikat per se rein gar nichts zu tun und das hier zu exponieren wäre nicht nötig gewesen!

(Nebenbei: Solltest du besser auf 3 oder 5 Jahre Gültigkeit setzen. Sonst bist du gleich nächstes Jahr wieder am Zertifikate generieren und importieren für die Clients wenn nach dem 14. Oktober nix mehr geht im VPN! 😉)

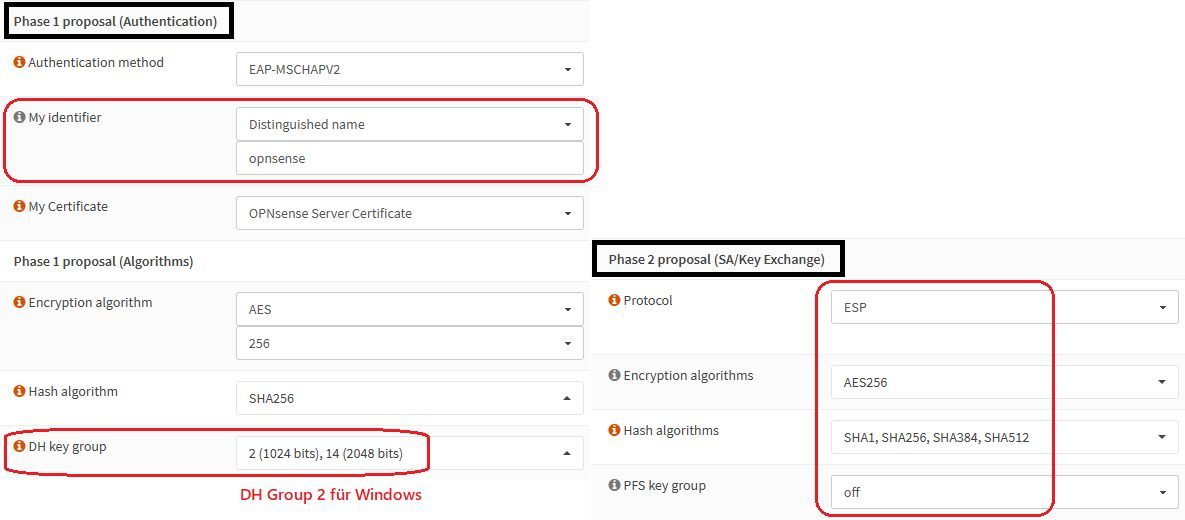

Mit anderen Worten: Du hast einen Konfig Fehler begangen und das Tutorial nicht richtig gelesen, denn bei den ein gestellten Schlüsselverfahren hast du einen Fehler gemacht! (Phase 2) 🧐

Fazit:

Tutorial in dem Punkt noch einmal wirklich genau lesen und dann korrigieren, dann klappt das auch sofort!!

Diese Schlüsselauswahl aus dem Tutorial ist richtig:

Das vergleichst du jetzt einmal mit deinem obigen Screenshot!!

Finde den Fehler...!! 😉

In "configured proposals" kannst du immer sehen was lokal konfiguriert wurde und "receiveded proposals" ist das was das Gegenüber vorschlägt.

Zwischen diesen Auswahlvorschlägen (Proposals) gibt es dann keine Gemeinsamkeiten so das kein Schlüsselverfahren ausgewählt werden konnte und deshalb bricht der VPN Tunnelaufbau verständlicherweise ab.

Soviel zur Fehlermeldung... Die, wenn man sie einmal nur liest und etwas nachdenkt, auch selbsterklärend ist.

Wie die Fehlermeldung auch schon selbst sagt hat das mit dem Zertifikat per se rein gar nichts zu tun und das hier zu exponieren wäre nicht nötig gewesen!

(Nebenbei: Solltest du besser auf 3 oder 5 Jahre Gültigkeit setzen. Sonst bist du gleich nächstes Jahr wieder am Zertifikate generieren und importieren für die Clients wenn nach dem 14. Oktober nix mehr geht im VPN! 😉)

Mit anderen Worten: Du hast einen Konfig Fehler begangen und das Tutorial nicht richtig gelesen, denn bei den ein gestellten Schlüsselverfahren hast du einen Fehler gemacht! (Phase 2) 🧐

Fazit:

Tutorial in dem Punkt noch einmal wirklich genau lesen und dann korrigieren, dann klappt das auch sofort!!

Diese Schlüsselauswahl aus dem Tutorial ist richtig:

Das vergleichst du jetzt einmal mit deinem obigen Screenshot!!

Finde den Fehler...!! 😉

Hi Timo!

Kleine Ursache große.... aber klasse das du das gefixt bekommen hast. 👍 👏

Generell kann man sagen wenn der Debug Output oben bei der Zerifikatsabfrage hängen bleibt und es gar nicht zur MSCHAPv2 Userabfrage kommt stimmt oft irgendwas mit dem Zertifikat und dann meistens mit dem CN dadrin, nicht.

In der Regel braucht es keine Regeln, weil die pfSense und auch die OPNsense diese am WAN Port immer automatisch erstellen bei IKEv2. Zumindestens bei der OPNsense kanst du das im Regelwerk hinten mit Klick auf die Info für die Autorules die unterdrückt werden dir anzeigen lassen.

In der Beziehung wäre deine o.a. Regel falsch , da überflüssig und auch sicherheitstechnsich kontraproduktiv. Solltest du also besser wieder löschen!

Schreibst ja leider nicht wo du diese Regel gesetzt hast.

Wenn ja, gilt das hier auch für dich.

Kleine Ursache große.... aber klasse das du das gefixt bekommen hast. 👍 👏

Generell kann man sagen wenn der Debug Output oben bei der Zerifikatsabfrage hängen bleibt und es gar nicht zur MSCHAPv2 Userabfrage kommt stimmt oft irgendwas mit dem Zertifikat und dann meistens mit dem CN dadrin, nicht.

Ich hab eine Testregel Allow IPsec to any.

WO?? 🤔In der Regel braucht es keine Regeln, weil die pfSense und auch die OPNsense diese am WAN Port immer automatisch erstellen bei IKEv2. Zumindestens bei der OPNsense kanst du das im Regelwerk hinten mit Klick auf die Info für die Autorules die unterdrückt werden dir anzeigen lassen.

In der Beziehung wäre deine o.a. Regel falsch , da überflüssig und auch sicherheitstechnsich kontraproduktiv. Solltest du also besser wieder löschen!

Schreibst ja leider nicht wo du diese Regel gesetzt hast.

Aber ein Ping zum LAN Subnet aus dem VPN geht nicht.

Sind das Windows Rechner die du anpingst??Wenn ja, gilt das hier auch für dich.

Ist das nun einen Schneunentor? Sollte ich dir Regel feiner definieren?

OK, dann hattest du die Regel am Tunnelinterface selber vergessen einzurichten. Gut, das ist dann klar das das nicht klappen kann, denn damit blockt die Firewall, wie üblich, alles.Any, Any ist erstmal Scheunentor aber jetzt auch nicht tragisch da es ja nur ein internes, von dir kontrollieres Interface ist.

Wenn du es etwas sicherer machen willst und das 10.99.99.0/24 er Netz das interne Tunnelnetz für die VPN Clients ist, änderst du die o.a. Regel noch um statt Source "*" dann 10.99.99.0 Mask: /24 was dann dort nur Traffic mit 10.99.99.0er Absender IPs passieren lässt.

Wenn du das VPN Client Netz einzig nur für den Zugang auf deine internen LANs begrenzen willst dann kannst du die Regel noch weiter dichtziehen

PASS Source: 10.99.99.0 Mask: /24 Destination: 192.168.0.0 Mask: /16

Was dann nur Traffic von den VPN Clients in alle 192.168er Netze erlaubt.

Wenn du den VPN Zugang aber auch für die Clients zum sicheren Internet Zugang an öffentlichen Hostspots, Hotelnetzen usw. nutzen willst dann muss die Destination natürlich weiter "Any" bleiben.

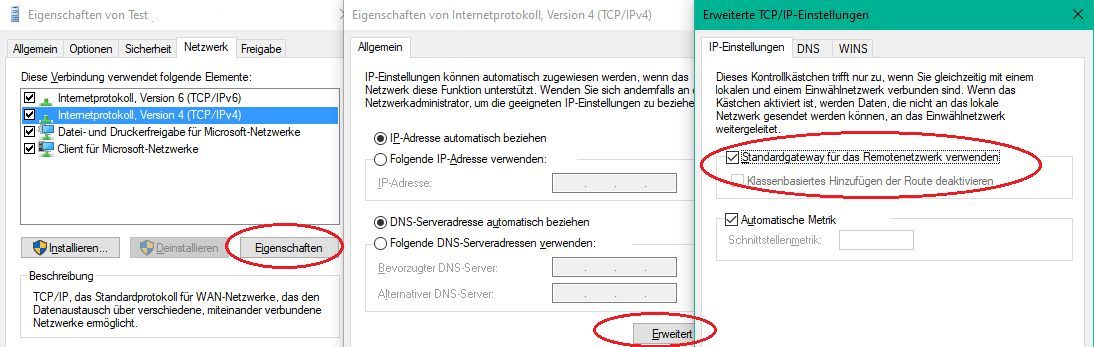

Wenn ich z.B. im Internet surfe mit verbundenen VPN, dann geht das am VPN vorbei.

Nein, nicht zwingend!Es hängt davon ab ob du Split Tunneling machst oder Gateway Redirect.

Beim Windows Client kannst du das z.B. auch am Client einstellen:

Ist das folgender Hinweis aus deinem Tut?

Jepp, ganz genau.Bei einigen Clients ist das aber nicht customizebar. iPhones machen immer Redirect.

Viel wichtiger ist das du die Krypto Hardware Beschleunigung (AES NI) bei VPN in deinem Proxmox zwingend an die Firewall VM durchreichen solltest!!

AES-NI bei Proxmox auf VM durchreichen