OPNSense, VPN und das passende Netzwerk

Hi!

Ich bin's, der Michael.

Bitte entschuldigt, so sehr spannend wird's für Euch nicht werden. Für mich ist's allerdings spannend genug und ich bitte höflich um Hilfe und Unterstützung.

"Gegeben sei..."

OK.

Es gibt zwei Netzwerke: 192.168.2.0/24 und 192.168.100.0/24.

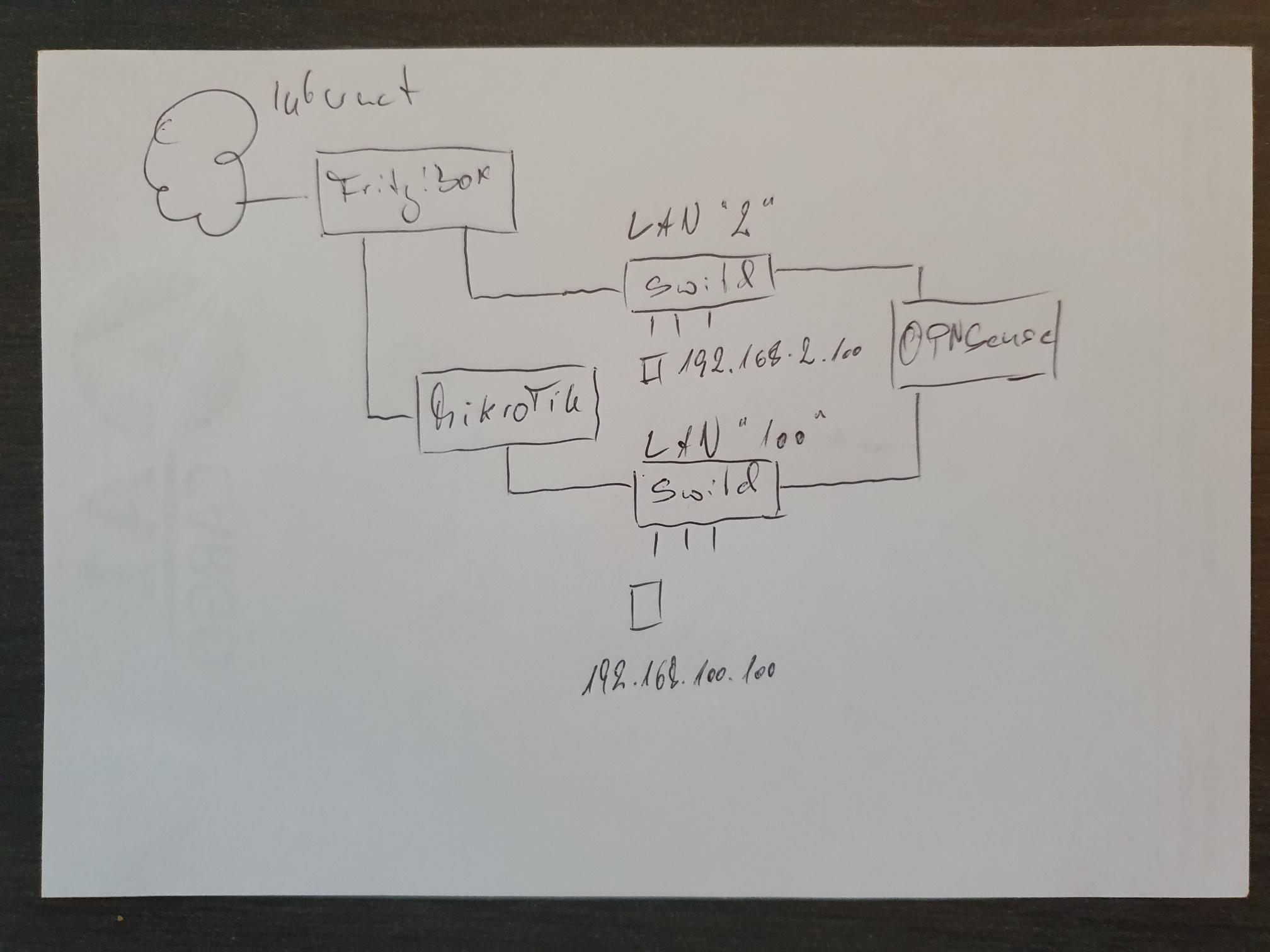

Ich male mal eben den grundsätzlchen Aufbau auf:

Internet

|

Fritz!Box

|

192.168.2.0/24

| |

| 192.168.2.0/24 -> Switch "LAN_2"

|

MikroTik (Hölle! Nicht mein Kumpel! Bin ich zu blöd für...)

|

192.168.100.0/24 -> Switch "LAN_100"

Rechner im Netzwerk 2.x dürfen über die FB ins Internet, Rechner im Netzwerk über den MikroTik 100.x halt nicht. Steht so im MikroTik drin. Irgendwie.

Jetzt ist aber das neue Ziel, von extern zwei Rechner im "bösen" Netzwerk 100.x via VPN zu erreichen. Und da stehe ich nun, ich Depp.

Es gibt eine OPNSense, die an WAN im Netzwerk 2.x und an LAN in Netzwerk 100.x hängt, jeweils an den Switches. War meine Idee.

OpenVPN-Einrichtung gemacht, die Einwahl von extern funktioniert einwandfrei! Netzwerk: 10.10.10.0/24

Ich sitze extern, wähle mich ein, bekomme eine IP-Adresse, kann mich auf die OPNSense aufschalten und dort jede Menge Blödsinn verzapfen. Die Kisten aus Netzwerk 2.x erreiche ich auch. Bravo.

Nur an die Rechner im Netzwerk 192.168.100.0/24 komme ich nicht. Was blöd ist, weil das ja eigentlich das Ziel ist. Hihi.

Der MikroTik kann nicht das Problem sein, da ich ja mit der OPNSense einbeinig auf je einem Switch der beiden Netzwerke hänge. Der MikroTik wird auch bald vollständig duch die OPNSense ersetzt. Aber bald erst. Erst mal soll diese Zwischenlösung ans Laufen gebracht werden. Ist halt so.

Habe mir also SSH auf sämtlichen Interfaces freigeschalten (jaja: mache ich später wieder rückgängig!). VPN > PuTTY > OPNSense > "8" > Ping auf 100.x läuft einwandfrei, 2.x auch. Das heißt, dass die OPNSense alle Clients in beiden Netzwerken erreichen kann. Von der OPNSense aus läuft alles perfekt in sämtliche Richtungen. Bravo!

Versuche ich das aber vom VPN-Client aus, erreiche ich die Rechner in 100.x nicht (Anschluss LAN). Wohl aber die Kisten aus dem Netzwerk 2.x (Anschluss WAN).

Es fehlt mir "nur" der Weg in das Netzwerk 192.168.100.0/24.

Jetzt meine große Frage: WIE?

Mag mir jemand helfen, bitte?

Sicher und ohne wacklige Experimente?

Kann nur eine Kleinigkeit sein, die ich übersehe... Hab' (auch) hier viel gelesen, aber nichts gefunden - ehrlich!

Bitte ohne Hinweis auf etwaige Rechtschraipfehler und ohne Hinweis auf die große Dokumentation, wenn es sich irgendwie umgehen lässt?

Habt schon mal vielen Dank, das Ihr Euch das hier durchgelesen habt!

Und viele Grüße!

Michael

Ich bin's, der Michael.

Bitte entschuldigt, so sehr spannend wird's für Euch nicht werden. Für mich ist's allerdings spannend genug und ich bitte höflich um Hilfe und Unterstützung.

"Gegeben sei..."

OK.

Es gibt zwei Netzwerke: 192.168.2.0/24 und 192.168.100.0/24.

Ich male mal eben den grundsätzlchen Aufbau auf:

Internet

|

Fritz!Box

|

192.168.2.0/24

| |

| 192.168.2.0/24 -> Switch "LAN_2"

|

MikroTik (Hölle! Nicht mein Kumpel! Bin ich zu blöd für...)

|

192.168.100.0/24 -> Switch "LAN_100"

Rechner im Netzwerk 2.x dürfen über die FB ins Internet, Rechner im Netzwerk über den MikroTik 100.x halt nicht. Steht so im MikroTik drin. Irgendwie.

Jetzt ist aber das neue Ziel, von extern zwei Rechner im "bösen" Netzwerk 100.x via VPN zu erreichen. Und da stehe ich nun, ich Depp.

Es gibt eine OPNSense, die an WAN im Netzwerk 2.x und an LAN in Netzwerk 100.x hängt, jeweils an den Switches. War meine Idee.

OpenVPN-Einrichtung gemacht, die Einwahl von extern funktioniert einwandfrei! Netzwerk: 10.10.10.0/24

Ich sitze extern, wähle mich ein, bekomme eine IP-Adresse, kann mich auf die OPNSense aufschalten und dort jede Menge Blödsinn verzapfen. Die Kisten aus Netzwerk 2.x erreiche ich auch. Bravo.

Nur an die Rechner im Netzwerk 192.168.100.0/24 komme ich nicht. Was blöd ist, weil das ja eigentlich das Ziel ist. Hihi.

Der MikroTik kann nicht das Problem sein, da ich ja mit der OPNSense einbeinig auf je einem Switch der beiden Netzwerke hänge. Der MikroTik wird auch bald vollständig duch die OPNSense ersetzt. Aber bald erst. Erst mal soll diese Zwischenlösung ans Laufen gebracht werden. Ist halt so.

Habe mir also SSH auf sämtlichen Interfaces freigeschalten (jaja: mache ich später wieder rückgängig!). VPN > PuTTY > OPNSense > "8" > Ping auf 100.x läuft einwandfrei, 2.x auch. Das heißt, dass die OPNSense alle Clients in beiden Netzwerken erreichen kann. Von der OPNSense aus läuft alles perfekt in sämtliche Richtungen. Bravo!

Versuche ich das aber vom VPN-Client aus, erreiche ich die Rechner in 100.x nicht (Anschluss LAN). Wohl aber die Kisten aus dem Netzwerk 2.x (Anschluss WAN).

Es fehlt mir "nur" der Weg in das Netzwerk 192.168.100.0/24.

Jetzt meine große Frage: WIE?

Mag mir jemand helfen, bitte?

Sicher und ohne wacklige Experimente?

Kann nur eine Kleinigkeit sein, die ich übersehe... Hab' (auch) hier viel gelesen, aber nichts gefunden - ehrlich!

Bitte ohne Hinweis auf etwaige Rechtschraipfehler und ohne Hinweis auf die große Dokumentation, wenn es sich irgendwie umgehen lässt?

Habt schon mal vielen Dank, das Ihr Euch das hier durchgelesen habt!

Und viele Grüße!

Michael

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 44027276148

Url: https://administrator.de/forum/opnsense-vpn-und-das-passende-netzwerk-44027276148.html

Ausgedruckt am: 17.07.2025 um 13:07 Uhr

8 Kommentare

Neuester Kommentar

Zitat von @NordicMike:

Da wird die eine Firewallregel fehlen im OPNsense.

Oder die Route zu 10.10.10.0/24 im Mikrotik.

Alles nur dahin geraten, ohne Details zu kennen.

Da wird die eine Firewallregel fehlen im OPNsense.

Oder die Route zu 10.10.10.0/24 im Mikrotik.

Alles nur dahin geraten, ohne Details zu kennen.

Ich gehe auch davon aus, dass eine Rückroute auf dem Mikrotik fehlt. Die OPNSense kann alles pingen, da sie jeweils ein Beinchen in den beiden Netzen hat.

Hier wird auch für Laien erklärt wie es genau geht:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Vermutlich in der Tat wie so oft fehlt die Default Route im MT 0.0.0.0/0 auf die OPNsense Firewall und/oder die statische Router auf der Firewall zum Netz hinter dem MT.

Eine kurze Skizze WAS genau WIE in deinen Netzwerken werkelt wäre für alle hier sehr hilfreich!

Du redest von einer Firewall die in deiner rumpelhaften Skizze mit der Fritzbox gar nicht auftaucht.

Letztlich ist also das wirkliche Netzdesign unklar was bekanntlich keine gute Voraussetzung für eine zielführende Hilfe ist.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Vermutlich in der Tat wie so oft fehlt die Default Route im MT 0.0.0.0/0 auf die OPNsense Firewall und/oder die statische Router auf der Firewall zum Netz hinter dem MT.

Eine kurze Skizze WAS genau WIE in deinen Netzwerken werkelt wäre für alle hier sehr hilfreich!

Du redest von einer Firewall die in deiner rumpelhaften Skizze mit der Fritzbox gar nicht auftaucht.

Letztlich ist also das wirkliche Netzdesign unklar was bekanntlich keine gute Voraussetzung für eine zielführende Hilfe ist.

meine schönen Leerstellen sind leider wegrationalisiert worden.

Keine Code Tags verwendet! Nur nochmal zum Verständnis:

Die 2 benutzen Anschlüsse an der Fritzbox sind einmal einer der normalen LAN Ports und einmal der Gastport LAN4, richtig?

Andernfalls ginge das Konzept oben so nicht, denn du hättest dann einen fatalen Routing Loop weil die Uplink Ports das gleiche Zielnetz .2.0 /24 nutzen. Das würde auch jedem Laien einleuchten...

Einer der Uplinks MT oder OPNsense WAN muss zwangsweise den Fritzbox Gastport LAN4 nutzen damit die Uplinks L3 routingtechnisch sauber getrennt sind.

Wichtig wäre auch in der Skizze zu wissen WO bei der OPNsense der WAN/Internet Port ist und wo der des lokalen LANs liegt und WAS genau mit diesem etwas wirren Design erreicht werden soll?

Frei geraten ist zu vermuten das die Clients im "LAN 100" positioniert sind und dann vermutlich je nach Gateway Eintrag entweder über die OPNsense oder den Mikrotik ins Internet gehen.

Ist das eine Labor Spielerei zum Lernen oder hat das einen sinnvollen Anwendungsgrund?

Der MikroTik hat mit der Sache nichts zu tun.

Er hat mit folgendem was zu tun:Ein Client im VLAN100 bekommt eine Anfrage von einem Rechner aus dem VPN Bereich 10.10.10.0/24. Diese Client (seine Standardgateway ist der Mikrotik) möchte zu diesem Rechner im Bereich 10.10.10.0/24 zurück antworten. Da es nicht in seinem eigenen Netzwerk (192.168.100.0/24) ist, geht das über seine Standardgateway zum Mikrotik. Der Mikrotik kennt den OPNsense und die Route zu 10.10.10.0/24 auch nicht, also schickt er es auch zu seiner Standardwareway raus, also zur Fritzbox. Auch die Fritzbox kennt die Route zu 10.10.10.0/24 nicht und würde es am liebsten ins WAN schicken. Das Internet routet jedoch keine lokalen Bereiche (10..... und 172.... und 192....), also Sackgasse für alle Pakete, die 10.10.10.0/24 als Ziel haben.

Fazit:

Alle routenden Geräte benötigen einen Weg zu 10.10.10.0/24.

geht das über seine Standardgateway zum Mikrotik.

Aber nur wenn der Client den auch als Gateway hat! Dazu hat der TO sich ja leider noch nicht geäußert WIE das in VLAN100 gehandhabt wird, auch wie MT und OPNsense routingtechnisch interagieren ist völlig unklar, deshalb auch die detailierte Nachfrage. 😉

Warum man auf der OPNsense bei einem Client VPN überhaupt noch mit OpenVPN und zusätzlicher, überflüssiger Client Software rumfrickelt obwohl man es viel bequemer mit den onboard Clients lösen kann ist noch eine ganz andere Frage...

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten