OPNsense WAN Internetzugang

Hallo,

Ich habe folgendes Problem.

Ich habe einen Mini PC welchen ich mit meinem OPNsense Gerät angeschlossen habe.

LAN und WAN sind an meinem Netzwerk angeschlossen und beziehe für beide jeweils eine IP-Adresse vom OPNsense DHCP-Server.

OPNsense Gerät Schnittstellen:

WAN - igc0

LAN - igc1

OPT1 - igc2

OPT2 - igc3

Mein Mini PC ist an der igc2 Schnittstelle Verbunden.

Mein Ziel:

Ich möchte mit meinem Mini PC über das WAN ins Internet gelangen können.

Ich kann mit dem Mini PC die WAN Adresse anpingen, jedoch nicht z.B. 8.8.8.8 oder im Browser Google öffnen.

Vielen Dank

it797979

Ich habe folgendes Problem.

Ich habe einen Mini PC welchen ich mit meinem OPNsense Gerät angeschlossen habe.

LAN und WAN sind an meinem Netzwerk angeschlossen und beziehe für beide jeweils eine IP-Adresse vom OPNsense DHCP-Server.

OPNsense Gerät Schnittstellen:

WAN - igc0

LAN - igc1

OPT1 - igc2

OPT2 - igc3

Mein Mini PC ist an der igc2 Schnittstelle Verbunden.

Mein Ziel:

Ich möchte mit meinem Mini PC über das WAN ins Internet gelangen können.

Ich kann mit dem Mini PC die WAN Adresse anpingen, jedoch nicht z.B. 8.8.8.8 oder im Browser Google öffnen.

Vielen Dank

it797979

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669686

Url: https://administrator.de/forum/opnsense-wan-internetzugang-669686.html

Ausgedruckt am: 05.07.2025 um 06:07 Uhr

12 Kommentare

Neuester Kommentar

Zitat von @IT797979:

Hallo Tezzla,

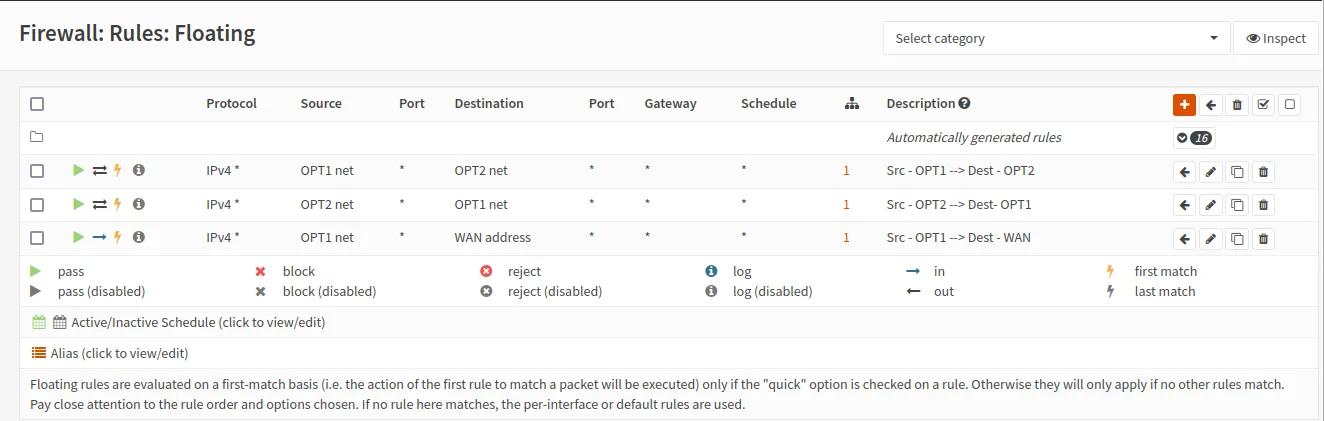

bei OPT1 habe ich keine Regeln, jedoch bei Floating die besagt:

Was genau meinst du mit DNS und Standart-Gateway korrekt verteilen?

grüße

Hallo Tezzla,

bei OPT1 habe ich keine Regeln, jedoch bei Floating die besagt:

Was genau meinst du mit DNS und Standart-Gateway korrekt verteilen?

grüße

Den Regeln nach darfst du von OPT1 zu OPT2 und umgekehrt - und von OPT1 an die WAN Adresse der Firewall.

Also funktioniert es so, wie du es eingestellt hast.

Damit du ins Internet darfst, brauchst du eine Regel, die dies auch erlaubt. Das lässt sich mit einer Nicht-RFC1918 Regel (vorher als Alias definieren) oder einer Kombination aus Deny- und Allow-All Regeln am Einfachsten lösen, z.B.:

Verbiete alles das, was du nicht möchtest und erlaube dann alles, was du möchtest.

Da die Firewall die Regeln von oben nach unten abarbeitet, kannst du danach surfen, aber nicht auf deine verbotenen Inhalte zugreifen.

VG

Ich möchte mit meinem Mini PC über das WAN ins Internet gelangen können.

Ich kann mit dem Mini PC die WAN Adresse anpingen, jedoch nicht z.B. 8.8.8.8 oder im Browser Google öffnen.

Ich kann mit dem Mini PC die WAN Adresse anpingen, jedoch nicht z.B. 8.8.8.8 oder im Browser Google öffnen.

Per default dürfen die OPT-Netze nirgendwo hin. Es müssen also erst einmal Regeln erstellt werden.

Angenommen der Client in OPT1 soll Richtung Internet alles dürfen, dann sollte das mit einer Regel wie etwa

- Action: pass

- Interface: OPT1

- Direction: In

- Protocol: Any

- Source: OPT1 net

- Destination: any

- Destination Port: any

Manuel

Oder muss ich die "Destination: Any" - Regel anwenden und so den Rest den ich blocken möchte, blockieren? Aber das ist ja eigentlich auch nicht der Sinn einer Firewall.

Destination Any meint bei der OpnSense "gesamtes Internet".

Das könntest du bspw. auf eine bestimmte IP beschränken (oder auch mehrere). Oder per GeoIP auf Ziele in Deutschland. In den meisten Fällen will man aber eher auf bestimmte Dienste/Ports beschränken. Das würde dann etwa mit Destination Port HTTPS gemacht.

Meiner Meinung nach am sinnvollsten ist es an der Stelle mit Aliasen zu arbeiten. Dazu erstellst du einen Alias OPT1ErlaubtePorts und gibst unter Content die einzelnen Ports an. Danach kannst du in der Regel unter Destination Port diesen Alias auswählen und damit das erlauben was im Alias angegeben wurde. Ansonsten müsste nämlich für jeden einzelnen Port eine Regel erstellt werden.

Mit Aliasen kannst du auch mehrere IPs zusammenfassen. Wenn also die Clients aus OPT1 nur mit drei IPs kommunizieren sollen, erstellst du einen Alias mit diesen drei IPs. Dieser Alias wird dann bei Destination angegeben.

Manuel

Ich habe auch das Gefühl das ich einfach ein Routing Problem habe.

Wieso sollte es ein Routing-Problem geben? Die OpnSense kennt ihre eigenen Netzwerke und das WAN und kümmert sich damit hervorragend um das Routing in dieser einfachen Konstellation. Zumindest wenn die Clients ihre IP per DHCP bekommen. Sollte die IP statisch vergeben sein, dann müssen halt Gateway und DNS-Einträge passen.

Manuel

Dann fang doch mal bei den Basics an und mach eine "Alles erlauben" Regel in deinen Interfaces mit Ziel Any.

Damit darfst du dann von deinen Subnetz auf alles. Wenn du dann surfen kannst, taste dich mal ran.

- Destination: WAN net (oder WAN address)

Das wird dir nicht helfen, da das WAN net nicht gleichbedeutend mit "Ich kann surfen" ist.

VG