PFSense - DNS nur über die PFSense Server

Hallo,

Ich wollte sicherstellen das jegliche DNS Anfragen über die Server laufen, die ich in der PFSense eingetragen haben. Es sollen also nicht die von meinem ISP bereitgestellten verwendet werden noch die, die man in einem PC manuell konfigurieren kann.

Dazu erstmal meine Settings

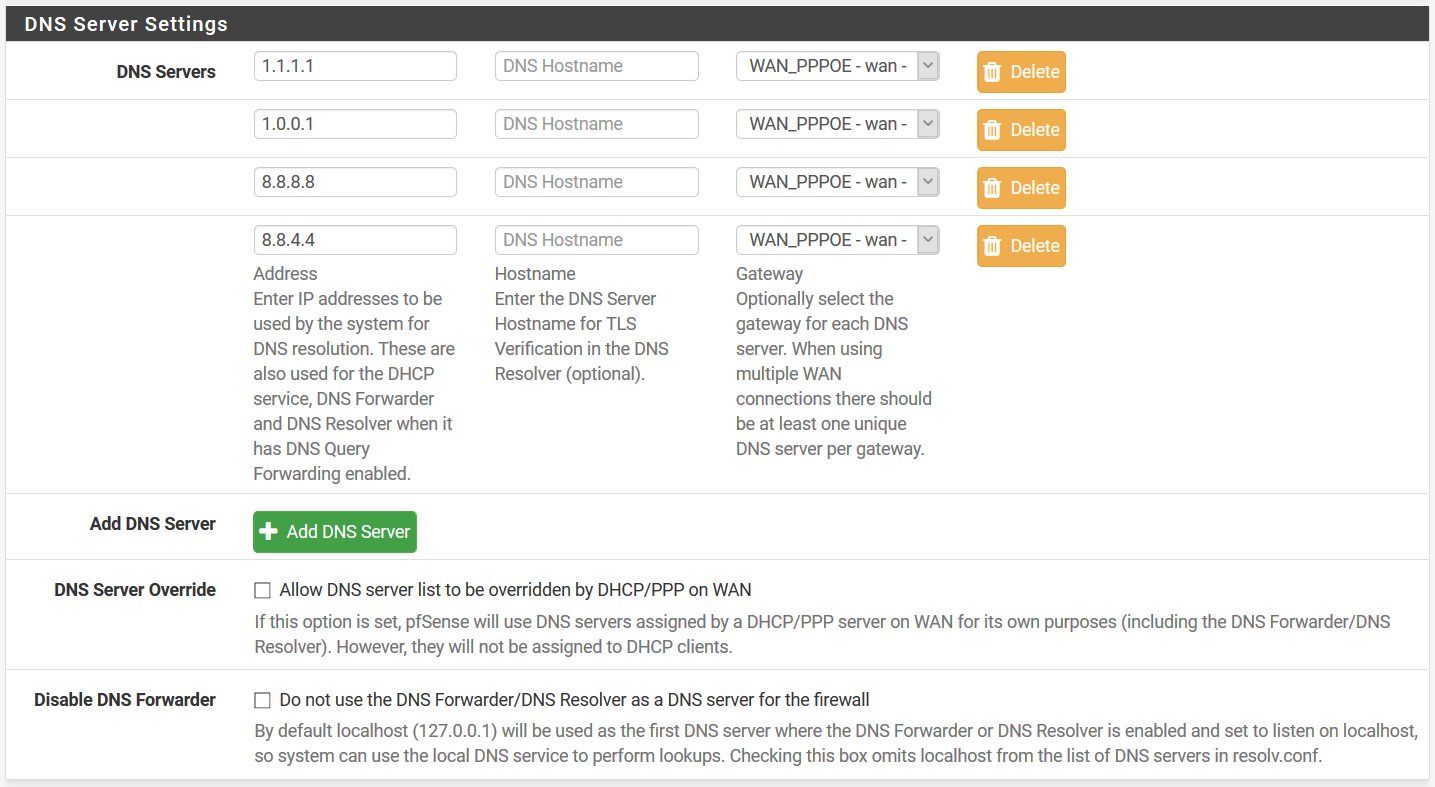

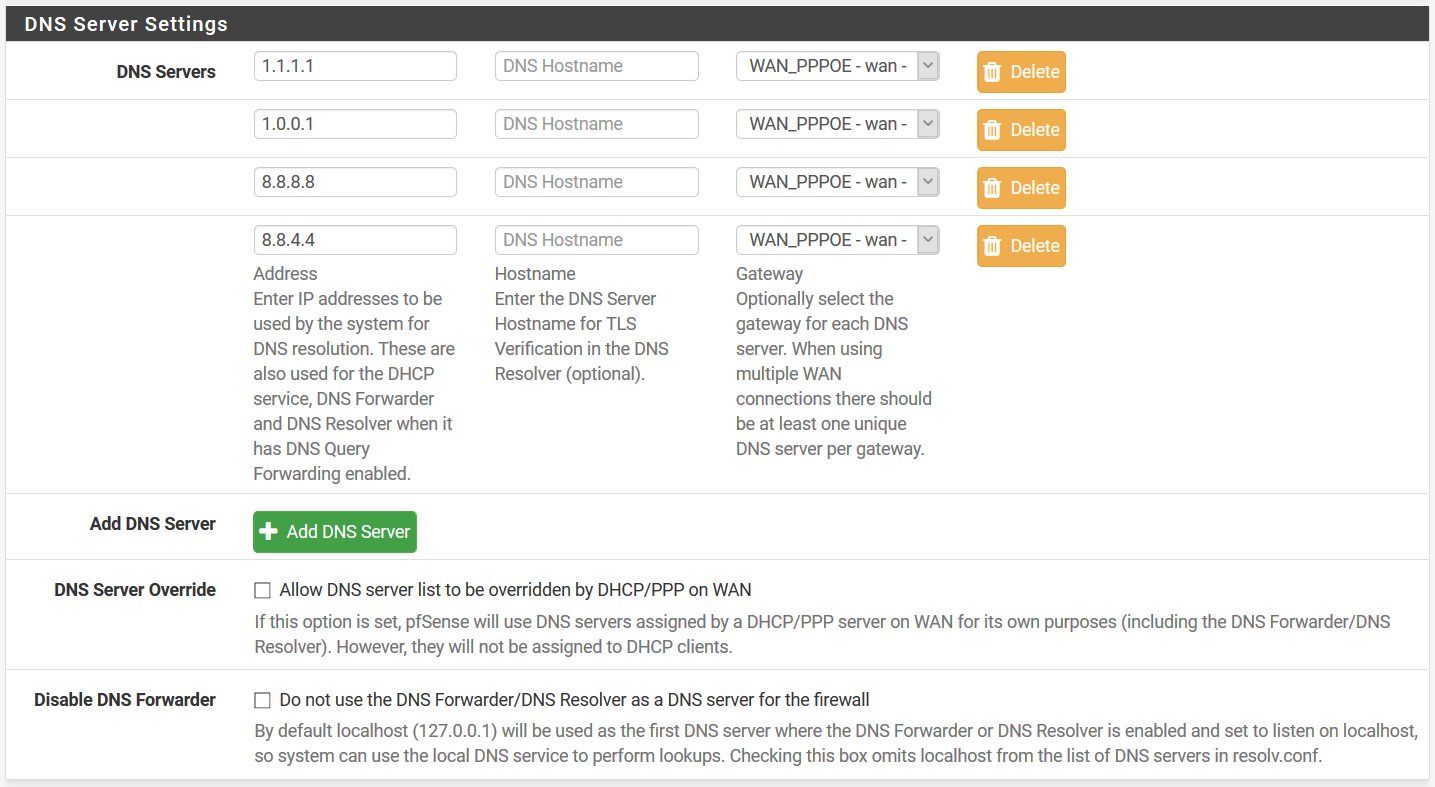

1. DNS Server eingetragen und "DNS Server overide" abgeschaltet.

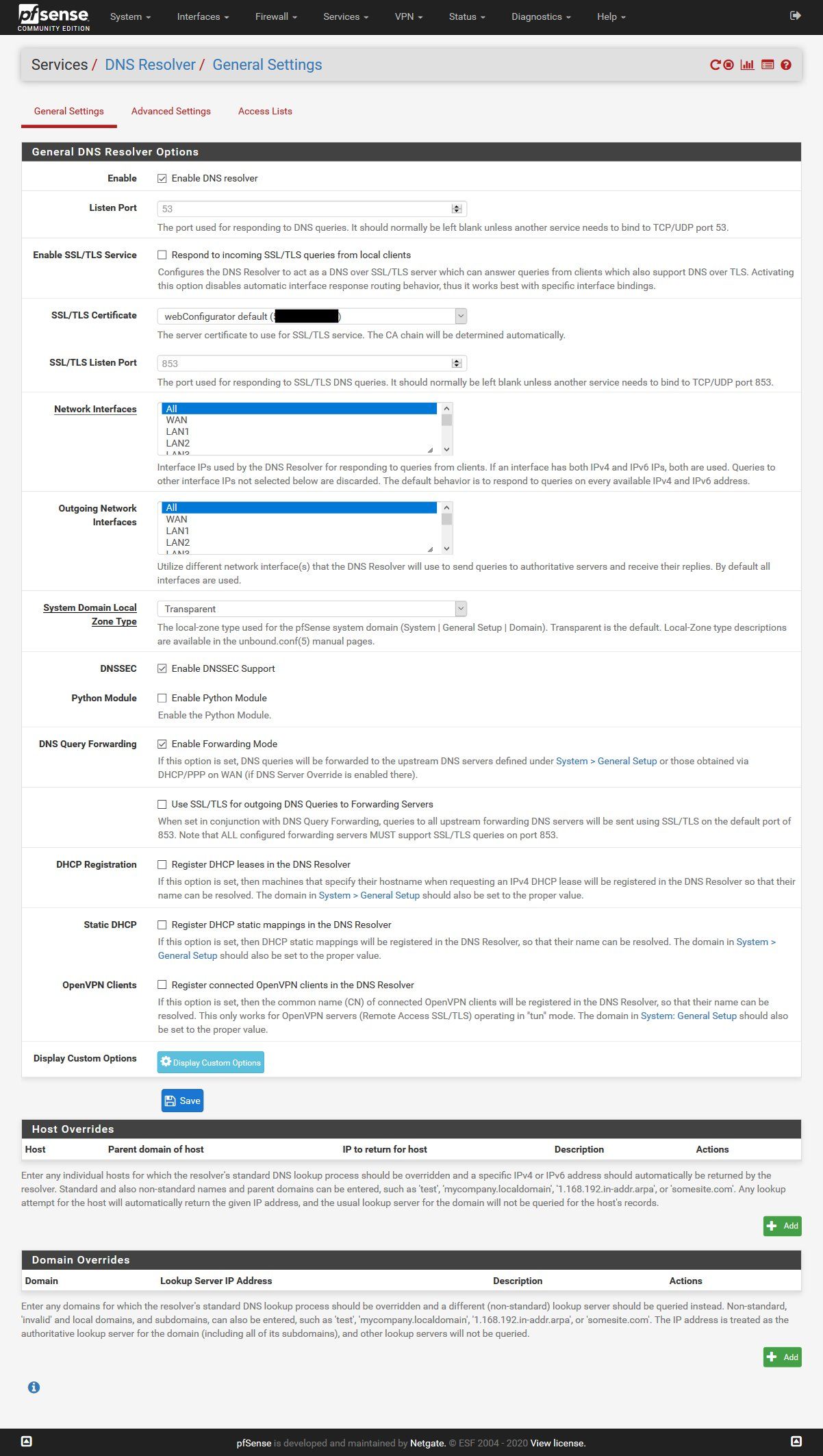

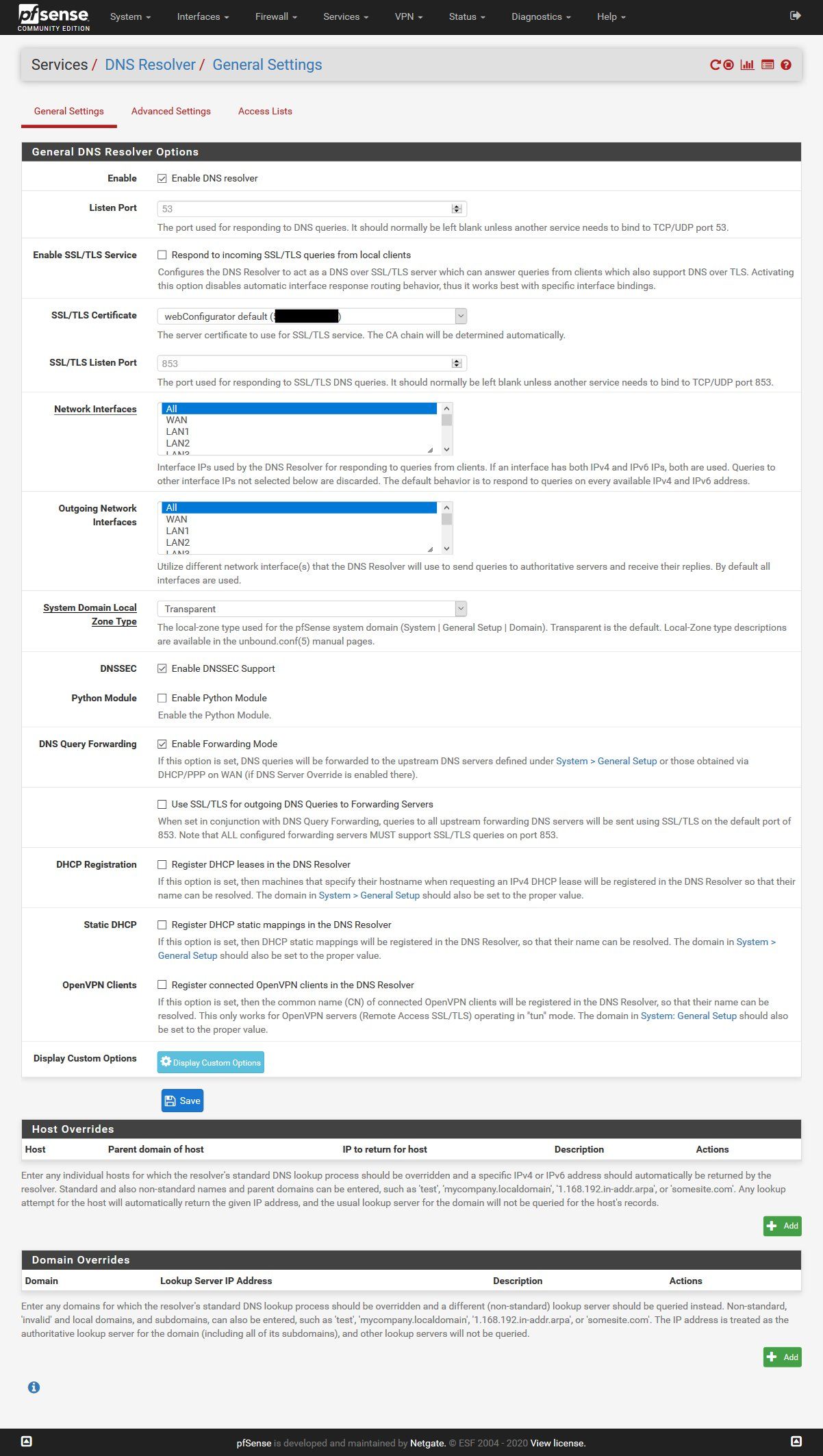

2. DNS Resolver konfiguriert (der soll ja auch als Cache dienen was wohl mit dem DNS Server über 127.0.0.1 zusammenhängt. Verstehe ich noch nichts ganz,)

"DNS Query Forwarding gesetzt. Das soll die DNS Anfragen auf die unter "Generel Settings" eingetragenen DNS Server leiten."

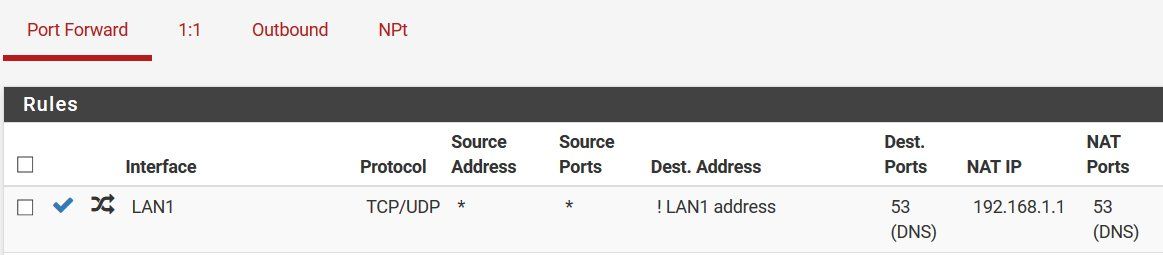

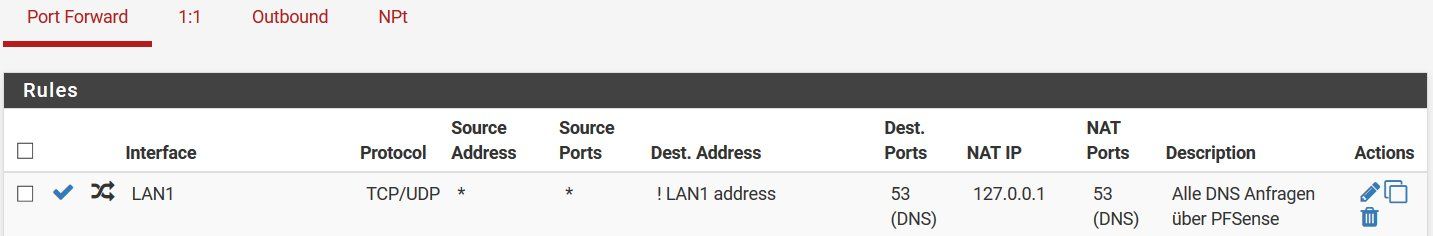

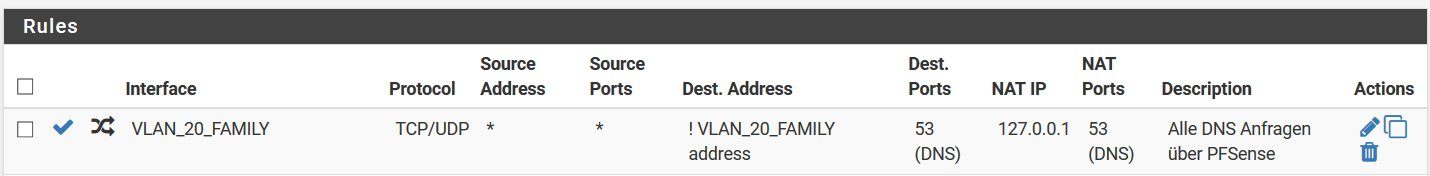

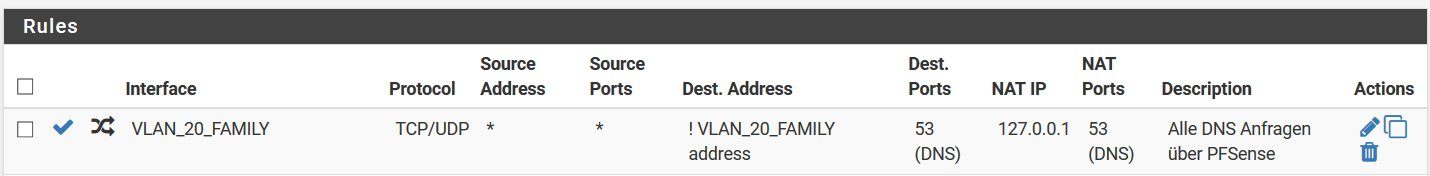

3. NAT eingerichtet damit Anfragen an externe DNS Server immer auf die PFSense geleitet werden. Über DIESEN LINK TUTORIAL

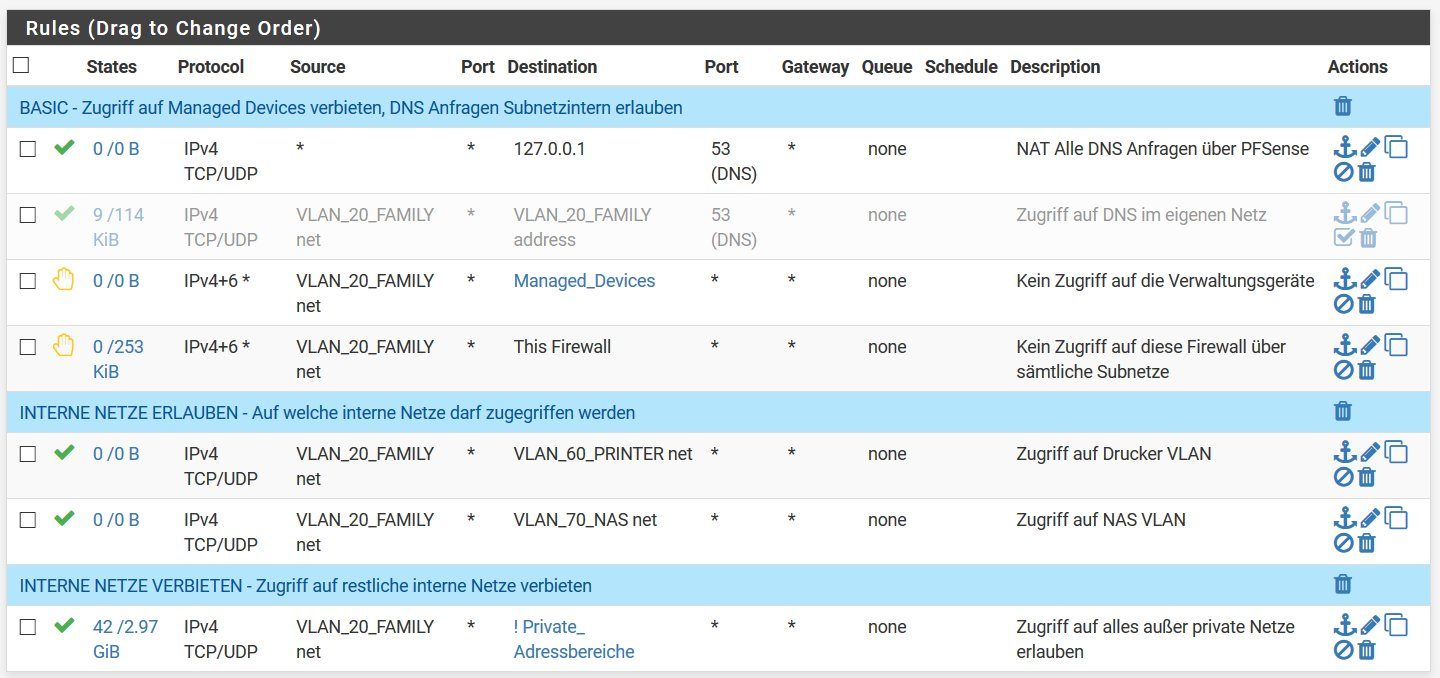

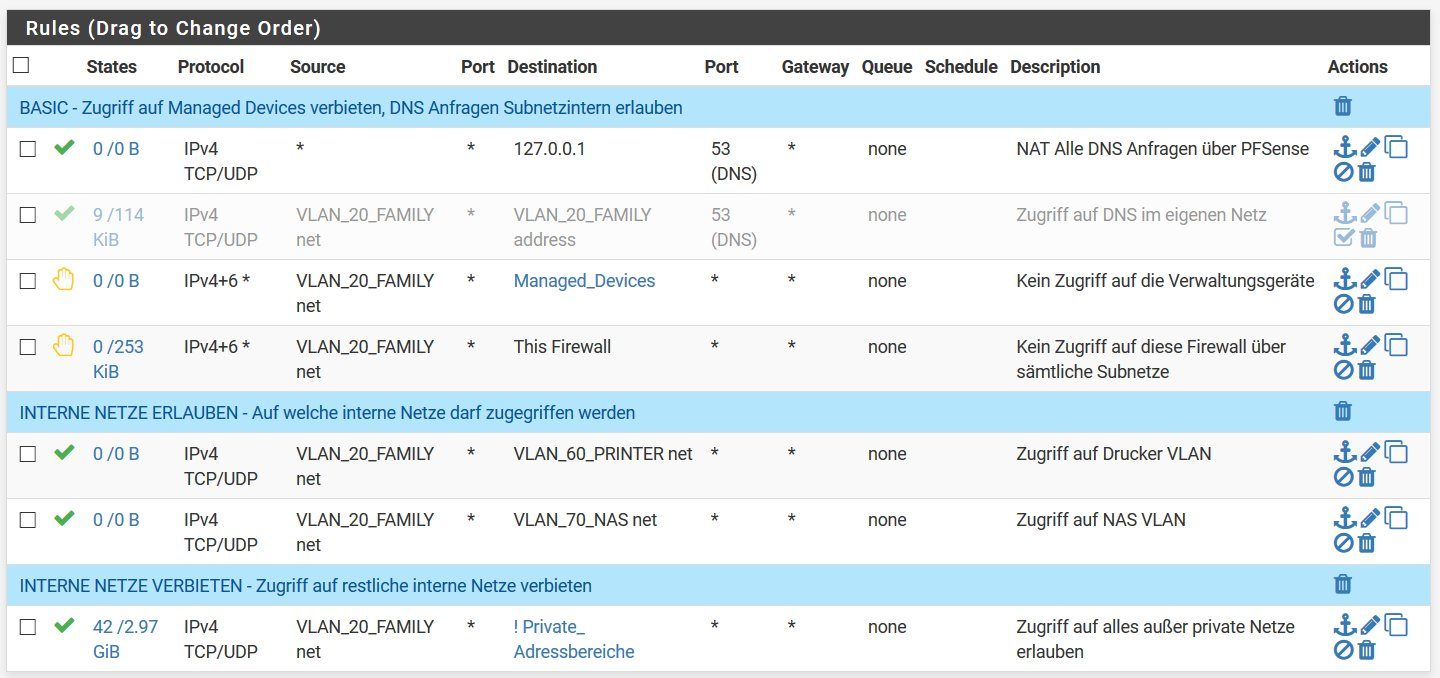

4. In der NAT Regel kann man ganz unten wählen das automatisch eine Firewall Regel erstellt wird. Diese sieht so aus. (Funktioniert nur nicht)

Das ist hier der oberste Eintrag der automatisch erzeugt wird.

Fragen

Ich wollte sicherstellen das jegliche DNS Anfragen über die Server laufen, die ich in der PFSense eingetragen haben. Es sollen also nicht die von meinem ISP bereitgestellten verwendet werden noch die, die man in einem PC manuell konfigurieren kann.

Dazu erstmal meine Settings

1. DNS Server eingetragen und "DNS Server overide" abgeschaltet.

2. DNS Resolver konfiguriert (der soll ja auch als Cache dienen was wohl mit dem DNS Server über 127.0.0.1 zusammenhängt. Verstehe ich noch nichts ganz,)

"DNS Query Forwarding gesetzt. Das soll die DNS Anfragen auf die unter "Generel Settings" eingetragenen DNS Server leiten."

3. NAT eingerichtet damit Anfragen an externe DNS Server immer auf die PFSense geleitet werden. Über DIESEN LINK TUTORIAL

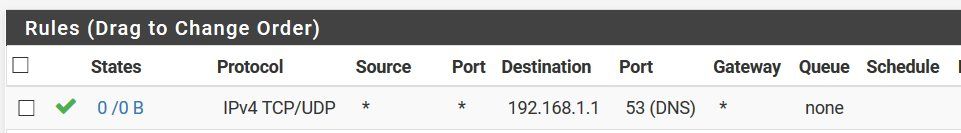

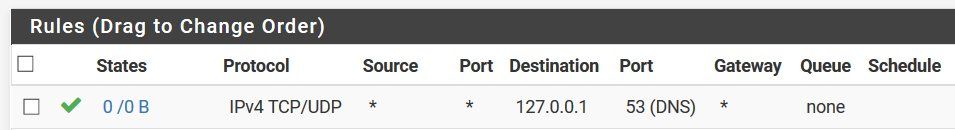

4. In der NAT Regel kann man ganz unten wählen das automatisch eine Firewall Regel erstellt wird. Diese sieht so aus. (Funktioniert nur nicht)

Das ist hier der oberste Eintrag der automatisch erzeugt wird.

Fragen

- Bei 1. kann man unten "Disable DNS Forwarder" wählen. Das entfernt den 127.0.0.1 aus der Liste der DNS Server. Was macht der 127.0.0.1 da eigentlich genau? Da hab ich auch ein Problem mit bei der automatischen Firewall Regel Erstellung.

- Wie nutzt man den Cache des PFSense DNS Resolvers? Habe gelesen das wenn als erstes 127.0.0.1 unter den verfügbaren DNS Servern steht das er dann im Cache schaut und ohne den IMMER die externen DNS Server anfragt.

- Die Funktion das DNS Anfragen nach extern unterbunden werden und stattdessen über die PFSense geleitet werden finde ich in zweierlei Ausführungen bei Netgate

- Bei 4. funktioniert es mit der automatisch erstellen Regel mit Pass nach Destination 127.0.0.1 nicht. Da geht keine Webseite auf. Erst wenn ich wie in der deaktivierten zweiten Regel erkennbar, die Interface IP Adresse für DNS öffne.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 561961

Url: https://administrator.de/forum/pfsense-dns-nur-ueber-die-pfsense-server-561961.html

Ausgedruckt am: 07.07.2025 um 06:07 Uhr

10 Kommentare

Neuester Kommentar

Dass pfSense sowohl DNS Forwarder als auch DNS Server sein kann, hast du verstanden?

nicht die von meinem ISP bereitgestellten verwendet werden noch die, die man in einem PC manuell konfigurieren kann.

So, so und du meinst dann mit den Google DNS machst du das richtig. Nur noch Dummies konfigurieren diese DNS IPs, denn jeder Hansel weiss ja mittlerweile das die damit von deinem gesamten Internet Verhalten und besuchten Seiten ein Profil erstellen und das mit Dritten weltweit vermarktet.Ein NoGo für alle denen Datensicherheit noch etwas wert ist...aber egal.

Letztlich hast du das aber richtig gemacht. Durch entfernen des Hakens beim Override werden nur noch die statisch von dir konfigurierten DNS der Reihe nach verwendet.

Sinnvoller wären hier mehr Datenschutz freundlichere Alternativen wie Quad DNS.

Noch viel sinnvoller wäre ein PiHole DNS, denn der schützt dich und dein gesamtes Netz wirklich vor Malware Seiten und lästiger Werbung:

Raspberry Pi Zero W als Pi-hole Adblocker

Zitat von @aqui:

Noch viel sinnvoller wäre ein PiHole DNS, denn der schützt dich und dein gesamtes Netz wirklich vor Malware Seiten und lästiger Werbung:

Raspberry Pi Zero W als Pi-hole Adblocker

Noch viel sinnvoller wäre ein PiHole DNS, denn der schützt dich und dein gesamtes Netz wirklich vor Malware Seiten und lästiger Werbung:

Raspberry Pi Zero W als Pi-hole Adblocker

Hallo.

Oder den in PFSense eingebauten PFBlocker verwenden. Da ist zwar etwas mehr Detailarbeit gefragt, kommt aber aufs Selbe hinaus, zumal die Blocklisten für den Pi-Hole hier auch hinterlegt werden können.

Einziger Wermutstropfen ist, wenn man Geo-Blocking betreiben möchte, muss man sich kostenlos registrieren um eine Lizenz zu erhalten.

Gruß

Radiogugu

Stromkosten sind hier zwar nicht der Casus Knacktus, aber das zusätzliche Gerät war für mich damals der springende Punkt dem PI diese Aufgabe zu entziehen.

Aber als Zabbix Monitoring Server leistet er nun woanders gute Dienste

Gruß

Radiogugu

Ein DNS Forwarder ist das was z. B. eine Fritzbox oder ein Speedport macht, wenn sie DNS Anfragen erhält, die sie nicht Auflösen kann. Die Anfragen, werden weitergeleitet. Im Falle der genannten Geräte, zu den DNS Server, die die Geräte über die Einwahl erhalten haben, wenn du keine abweichenden Server konfigurierst.

Ein DNS Server hat einen vergrößerten Funktionsumfang. Z. B. Eine eigene Datenbank. Unbekannte Anfragen, werden an die Weiterleitungsziele des DNS Servers weiter geleitet.

Wenn du also, abweichende DNS Server konfigurierst, dann wird für die pfSense und die Clients die die pfSense nutzen, nicht die DNS Server deines Providers nutzen.

Die pfSense hat diverse Gründe selbst was Auflösen zu müssen. Das macht sie per default über 127.0.0.1.

Wenn du die Auswahl deiner Server getroffen hast, kannst du zusätzlich die Firewall konfigurieren, dass deine Netzwerke nur die beabsichtigten Server Nutzen können. Es gibt Software, die eigene DNS Auflösung betreibt und die Einstellungen des Systems, auf dem sie läuft ignoriert.

Ein DNS Server hat einen vergrößerten Funktionsumfang. Z. B. Eine eigene Datenbank. Unbekannte Anfragen, werden an die Weiterleitungsziele des DNS Servers weiter geleitet.

Wenn du also, abweichende DNS Server konfigurierst, dann wird für die pfSense und die Clients die die pfSense nutzen, nicht die DNS Server deines Providers nutzen.

Die pfSense hat diverse Gründe selbst was Auflösen zu müssen. Das macht sie per default über 127.0.0.1.

Wenn du die Auswahl deiner Server getroffen hast, kannst du zusätzlich die Firewall konfigurieren, dass deine Netzwerke nur die beabsichtigten Server Nutzen können. Es gibt Software, die eigene DNS Auflösung betreibt und die Einstellungen des Systems, auf dem sie läuft ignoriert.

Die 127.0.0.1 ist bekanntermaßen ja immer die interne Loopback Adresse bei unixoiden OS. (Glaube bei Winblows auch ?!) Wenn er sich also selber fragt dann immer über diese IP Adresse und nie über eine der externen, denn da bist du logischerweise von der Verfügbarkeit abhängig. Ist eine physische NIC mal weg oder nur der Link weg wärs dann aus mit DNS. Macht also wenig Sinn.

Eine Loopback IP ist immer erreichbar solange die Kiste Strom hat !

Eine Loopback IP ist immer erreichbar solange die Kiste Strom hat !