Pfsense Einrichtung WAN und LAN trennen

Hallo alle zusammen,

ich bin Azubi (Sysint) im zweiten Lehrjahr und wechsle an der Arbeit bald vom Helpdesk zur Administration. Dort haben wir PfSense im Einsatz. Da ich mich gerne in PfSense einarbeiten möchte, habe ich mir zuhause ein kleines Projekt aufgetan.

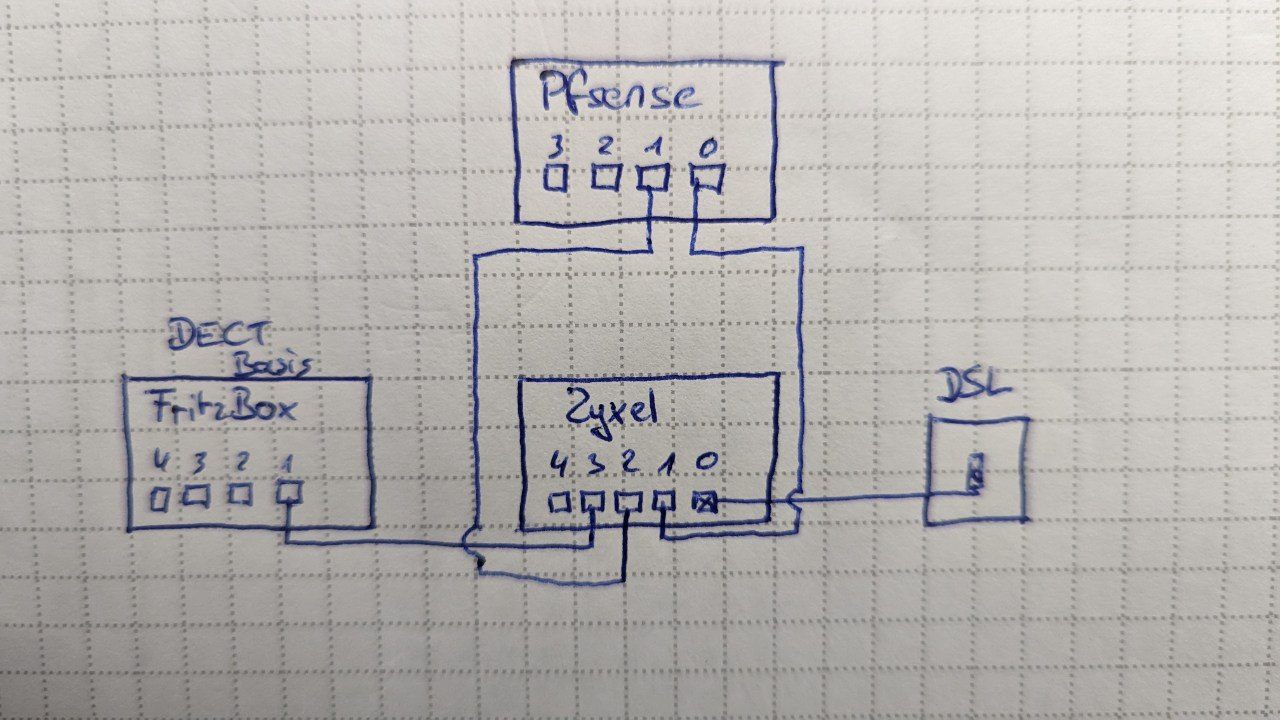

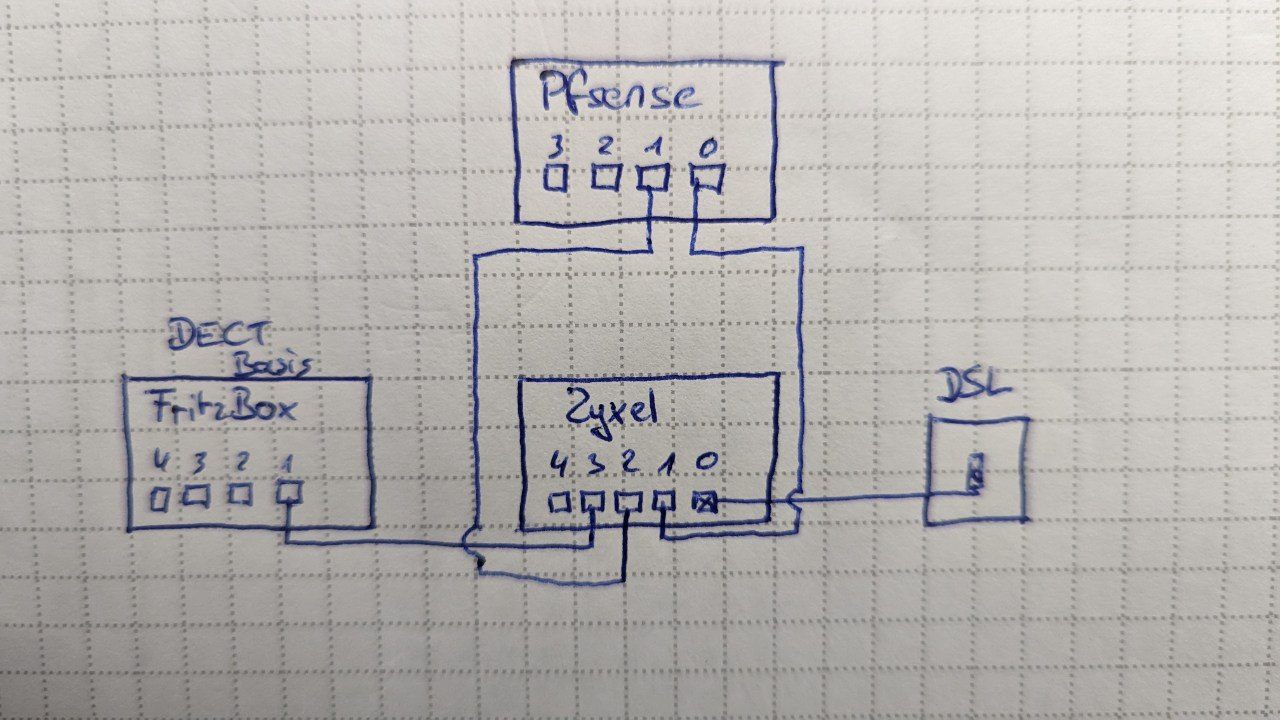

Ich habe folgendes Setup:

DSL 1&1 kommt aus der Telefondose und geht in meinen Zyxel DX3301-T0 an den DSL Port.

Zyxel als Modem über Port 1 an der Pfsense Port 0 (minipc).

Zyxel als LAN-Schnittstelle über Port 2 an der Pfsense Port 1.

FritzBox (als IP-Client) als DECT-Basis an Zyxel Port 3.

Das Zyxel soll als Modem sowie auch als AP/LAN-Schnittstelle fungieren.

Ich kann am Zyxel WAN spezifisch über Port 1 leiten.

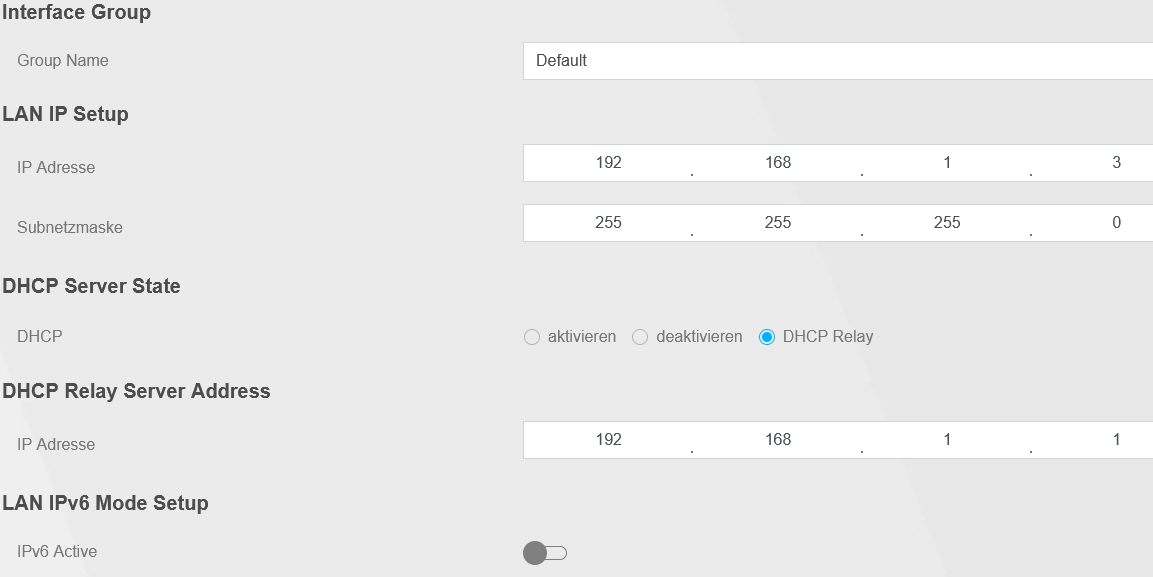

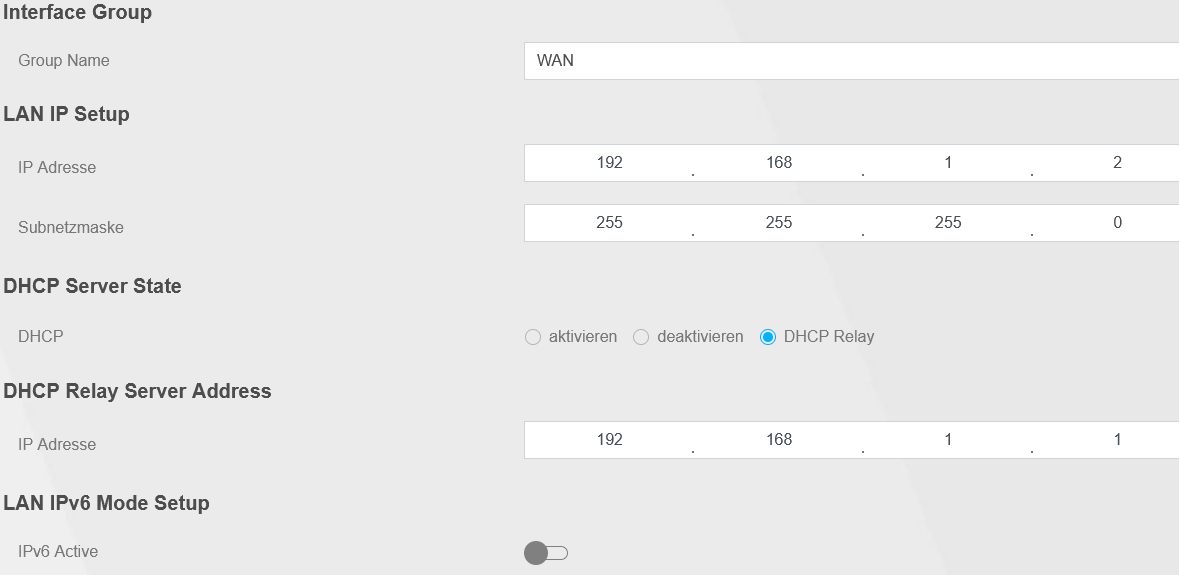

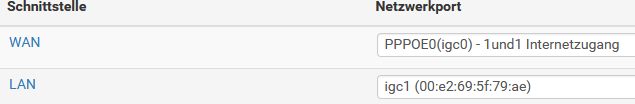

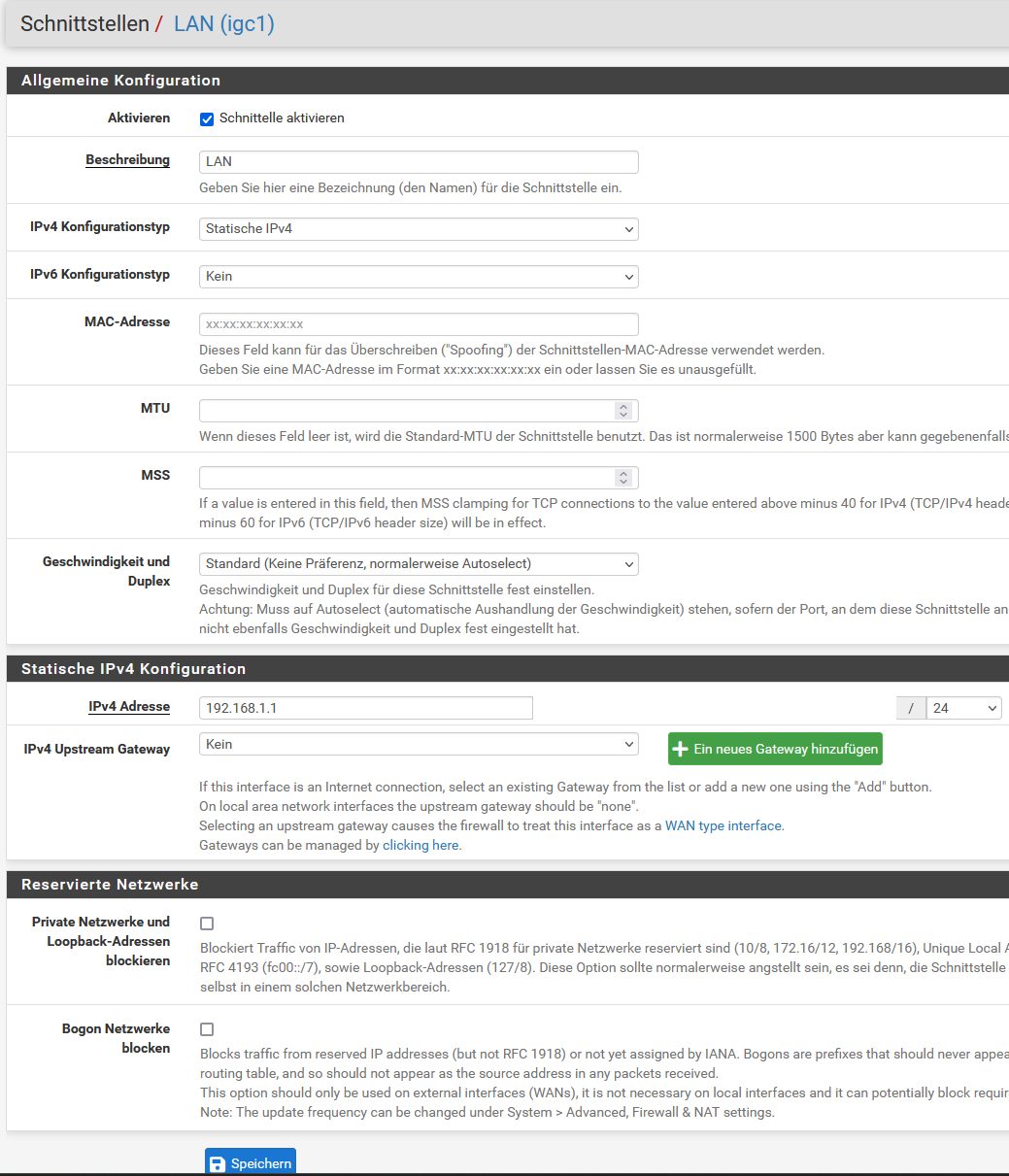

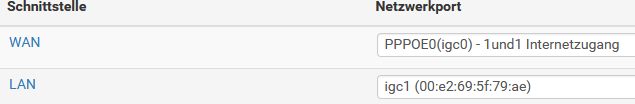

Auf der Pfsense sieht das folgendermaßen aus:

(WAN config lass ich mal weg, das ist nicht das Problem)

(WAN config lass ich mal weg, das ist nicht das Problem)

Die Pfsense macht die Einwahl über das Zyxel "Modem".

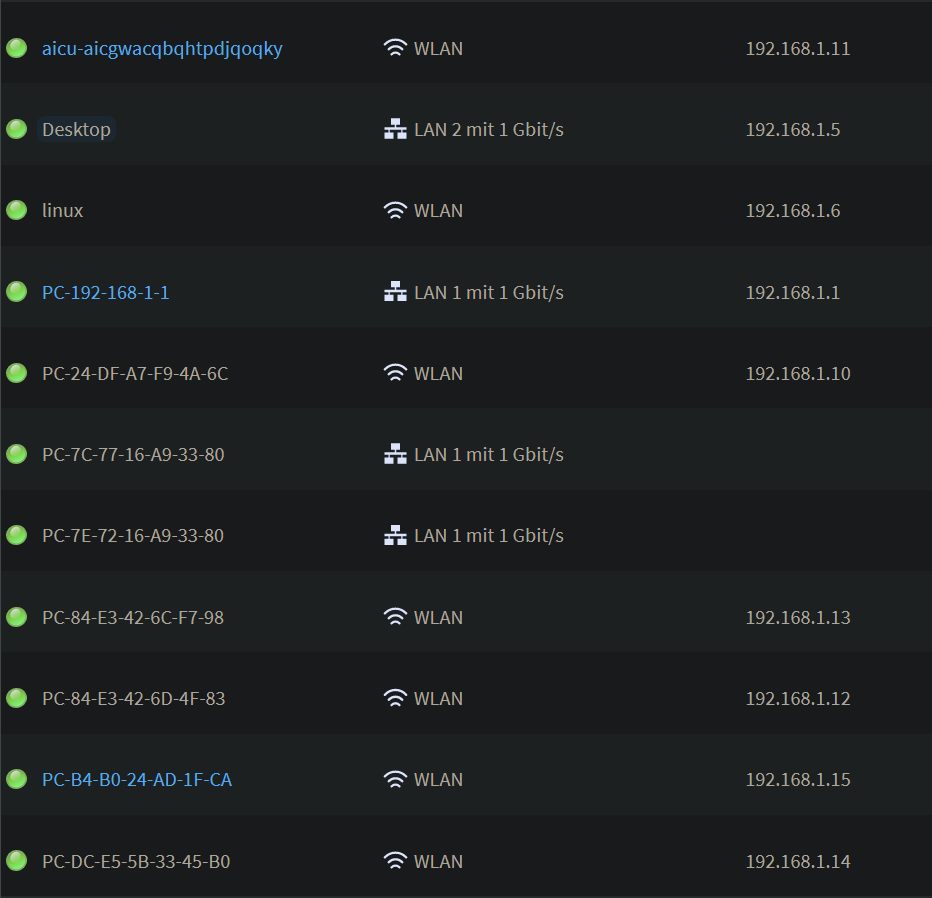

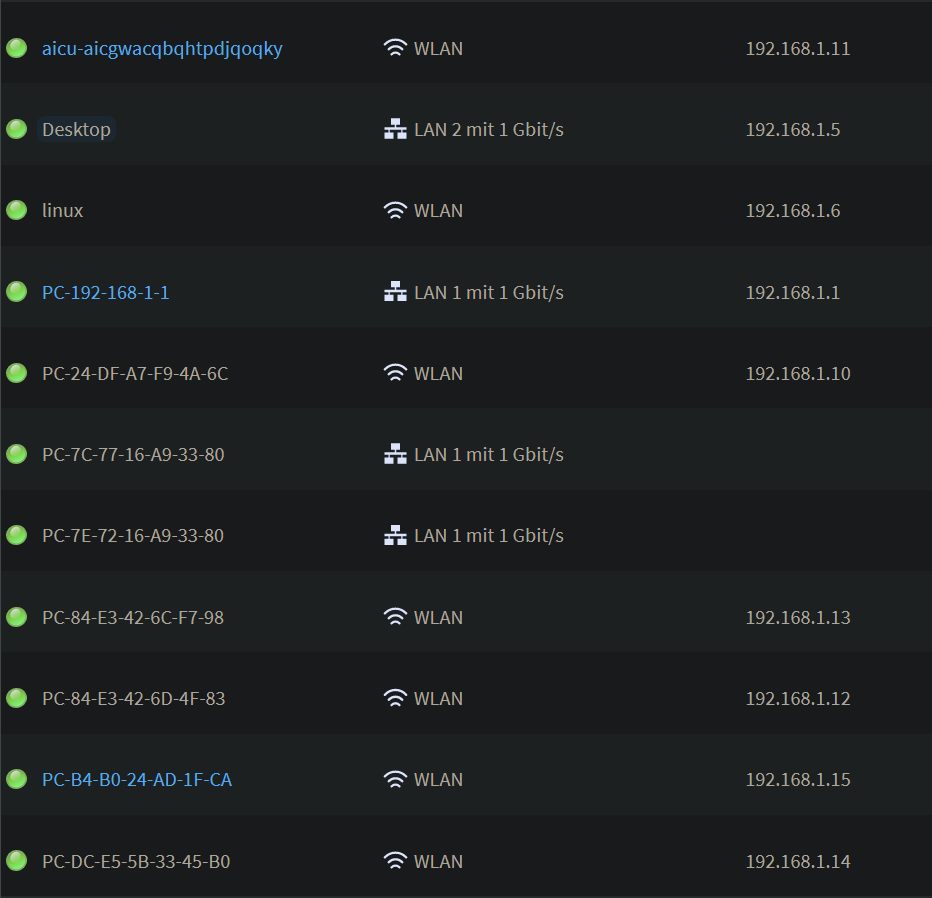

Auf der Fritzbox (nur der Übersicht halber) werden mir dann folgende Geräte auf LAN 1 (Zyxel) angezeigt:

Warum habe ich mehr als 2 Verbindungen am LAN 1 hängen?

Der Zyxel hat die .1.2 (WAN) und .1.3 (LAN)

Die Fritte die .1.4

Die Pfsense die .1.1

Ich möchte (wenn möglich) das Zyxel-Gerät nicht nur als Modem, sondern wie schon erwähnt auch als AP/LAN-Schnittstelle nutzen. Lassen sich die WAN und LAN Verbindung also anständig voneinander trennen?

Ist es möglich Zyxel Port 2 auf bspw. VLAN 10 zu stellen, sowie PfSense Port 1 VLAN 10?

(Leider hatte ich dann kein Zugriff mehr auf die PfSense, vielleicht ein Einstellungsfehler?)

Das WAN ist von 1&1 und mit einem VLAN 7 getaggt, kann ich an der PfSense auf Port 0 einfach VLAN 7 setzen?

(Noch nicht getestet, gerade eingefallen ^^)

Das ganze läuft auch soweit, habe Netz/Internet am Endgerät, bin mir aber unsicher, was jetzt über das WAN läuft und wie genau das ganze jetzt im "Hintergrund" miteinander kommuniziert.

Danke schonmal fürs Durchlesen, ich hoffe wir finden gemeinsam eine geeignete Lösung, vielleicht ist es auch einfach kein Problem, ich bin mir unsicher.

Grüße

David

ich bin Azubi (Sysint) im zweiten Lehrjahr und wechsle an der Arbeit bald vom Helpdesk zur Administration. Dort haben wir PfSense im Einsatz. Da ich mich gerne in PfSense einarbeiten möchte, habe ich mir zuhause ein kleines Projekt aufgetan.

Ich habe folgendes Setup:

DSL 1&1 kommt aus der Telefondose und geht in meinen Zyxel DX3301-T0 an den DSL Port.

Zyxel als Modem über Port 1 an der Pfsense Port 0 (minipc).

Zyxel als LAN-Schnittstelle über Port 2 an der Pfsense Port 1.

FritzBox (als IP-Client) als DECT-Basis an Zyxel Port 3.

Das Zyxel soll als Modem sowie auch als AP/LAN-Schnittstelle fungieren.

Ich kann am Zyxel WAN spezifisch über Port 1 leiten.

Auf der Pfsense sieht das folgendermaßen aus:

Die Pfsense macht die Einwahl über das Zyxel "Modem".

Auf der Fritzbox (nur der Übersicht halber) werden mir dann folgende Geräte auf LAN 1 (Zyxel) angezeigt:

Warum habe ich mehr als 2 Verbindungen am LAN 1 hängen?

Der Zyxel hat die .1.2 (WAN) und .1.3 (LAN)

Die Fritte die .1.4

Die Pfsense die .1.1

Ich möchte (wenn möglich) das Zyxel-Gerät nicht nur als Modem, sondern wie schon erwähnt auch als AP/LAN-Schnittstelle nutzen. Lassen sich die WAN und LAN Verbindung also anständig voneinander trennen?

Ist es möglich Zyxel Port 2 auf bspw. VLAN 10 zu stellen, sowie PfSense Port 1 VLAN 10?

(Leider hatte ich dann kein Zugriff mehr auf die PfSense, vielleicht ein Einstellungsfehler?)

Das WAN ist von 1&1 und mit einem VLAN 7 getaggt, kann ich an der PfSense auf Port 0 einfach VLAN 7 setzen?

(Noch nicht getestet, gerade eingefallen ^^)

Das ganze läuft auch soweit, habe Netz/Internet am Endgerät, bin mir aber unsicher, was jetzt über das WAN läuft und wie genau das ganze jetzt im "Hintergrund" miteinander kommuniziert.

Danke schonmal fürs Durchlesen, ich hoffe wir finden gemeinsam eine geeignete Lösung, vielleicht ist es auch einfach kein Problem, ich bin mir unsicher.

Grüße

David

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6655494337

Url: https://administrator.de/forum/pfsense-einrichtung-wan-und-lan-trennen-6655494337.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

10 Kommentare

Neuester Kommentar

Hi,

etwas verwirrend, Dein Setup.

Das Zyxel müsste dann auf dem Switch in VLAN 's unterteilt werden. Wenn das so überhaupt funktioniert, denn ob Du den Switch des Zyxel als managed Switch betreiben kannst, kann ich nicht sagen.

Du hast ja praktisch außer dem Zyxel noch ein weiteres Gerät, das Modem, WLAN und Telefonfunktion integriert hat.

Das Zyxel in den Bridge-Modus zu versetzen und die pppoE-Einwahl die pfSense machen lassen, wäre eigentlich der richtige Weg.

Oder du nutzt das Zyxel als Modem-Router und machst doppeltes NAT mit pfsense als kaskadierende Firewall.

Dann kannst Du die Fritzbox ins LAN der pfSense hängen.

Gruß orcape

etwas verwirrend, Dein Setup.

Das Zyxel müsste dann auf dem Switch in VLAN 's unterteilt werden. Wenn das so überhaupt funktioniert, denn ob Du den Switch des Zyxel als managed Switch betreiben kannst, kann ich nicht sagen.

Du hast ja praktisch außer dem Zyxel noch ein weiteres Gerät, das Modem, WLAN und Telefonfunktion integriert hat.

Das Zyxel in den Bridge-Modus zu versetzen und die pppoE-Einwahl die pfSense machen lassen, wäre eigentlich der richtige Weg.

Oder du nutzt das Zyxel als Modem-Router und machst doppeltes NAT mit pfsense als kaskadierende Firewall.

Dann kannst Du die Fritzbox ins LAN der pfSense hängen.

Gruß orcape

Hi,

ließ Dir das mal durch....

Zyxel

Das unter Bedienung klingt zumindest nicht Vertrauen erweckend, was Dein Vorhaben betrifft.

Gruß orcape

ließ Dir das mal durch....

Zyxel

Das unter Bedienung klingt zumindest nicht Vertrauen erweckend, was Dein Vorhaben betrifft.

Gruß orcape

Zyxel als Modem

Ist dein Zyxel wirklich ein NUR Modem, reicht also die PPPoE Verbindung direkt an die pfSense durch, oder hast du hier leider wieder die Begriffe Modem und Router verwechselt und der Zyxel ist in Wirklichkeit ein NAT Router und arbeitet mit der pfSense in einer Router Kaskade mit doppeltem NAT und Firewalling mit der pfSense?!Das solltest du noch einmal wasserdicht klären, denn aus solchen nicht genauen Beschreibungen entstehen häufig Missverständnisse.

Laut deiner Beschreibung (geraten) arbeitet dein Zyxel eher als Router denn als reines Modem.

Fehler sind folgende:

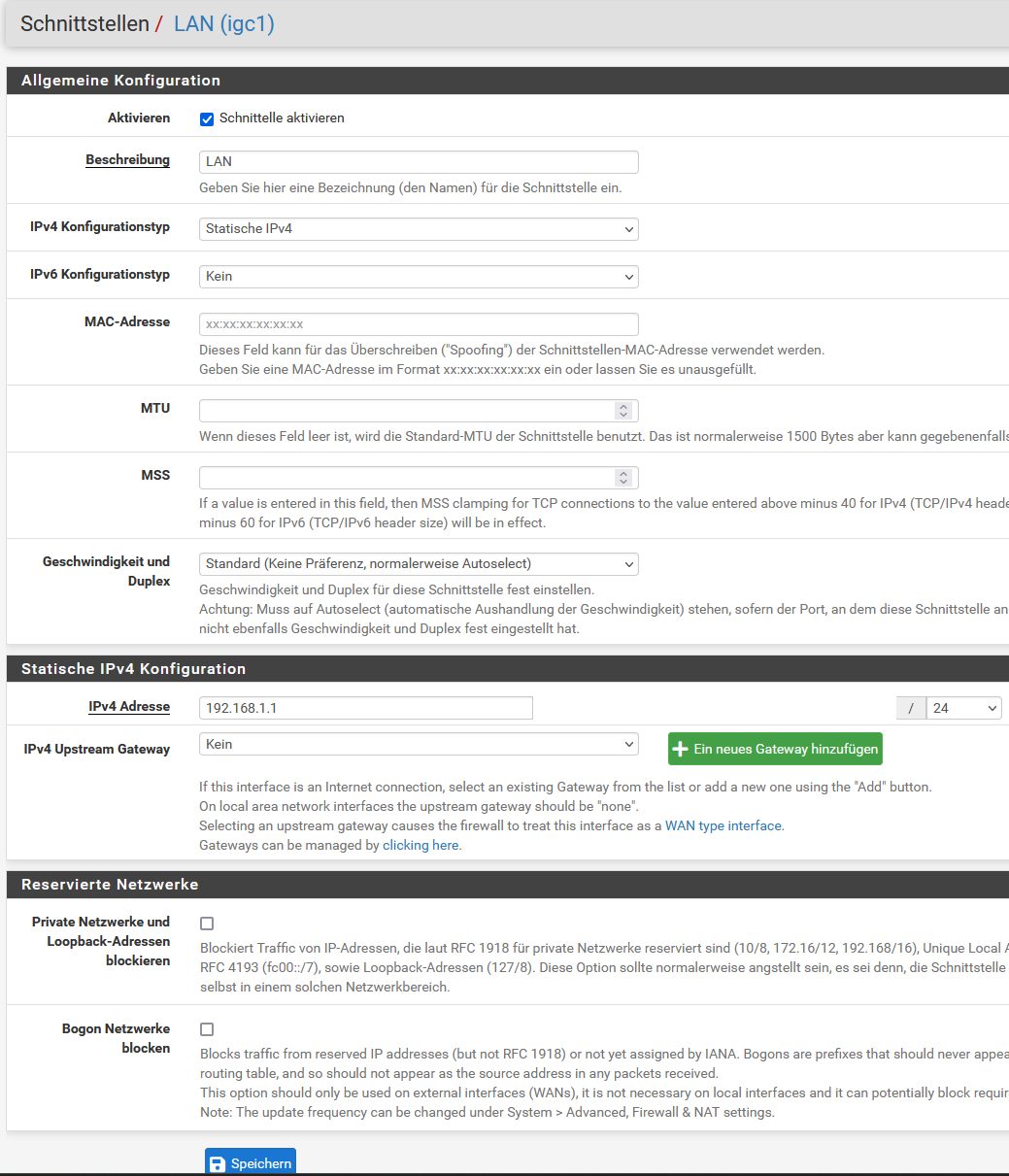

- Das Setup kann so niemals funktionieren wenn der Zyxel ein normaler NAT Router ist. Wie du ja selber sehen kannst hast du oben WAN und LAN Port mit 2 zwingend unterschiedlichen IP Netzen der pfSense beide fälschlicherweise auf den Zyxel Router gesteckt. Das kann so niemals klappen!

Sieh dir das obige Tutorial zur Router Kaskade an, dort sind die Schritte für so ein Setup genau beschrieben.

Weitere Fehler sind wie folgt:

- Konfig ist vermutlich eine normale Kaskade und kein Modem (siehe oben)

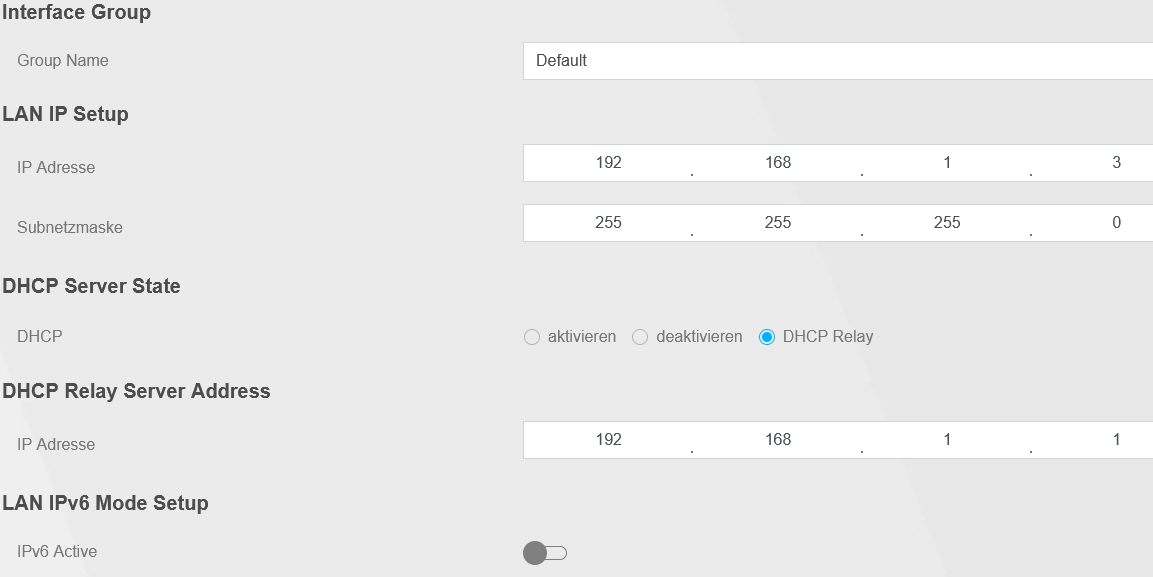

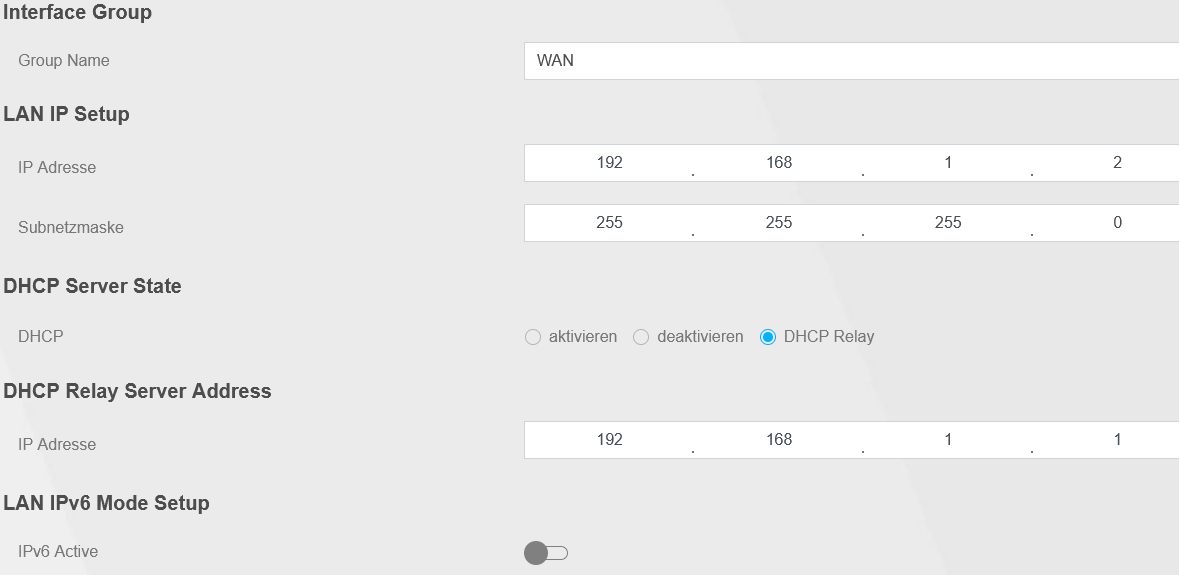

- Wozu das DHCP Relay? Das ist falsch und kontraproduktiv, denn Relay gibt es hier nicht

- Die pfSense arbeitet, wenn du keine statische IP Adressierung nutzt im Koppelnetz, als normaler DHCP Client am WAN Port. Zieht sich also wie ein Client eine IP Adresse vom Zyxel. Relay ist hier nicht erforderlich. Siehe Tutorial oben!

- Dynamische IP Adressen sind generell keine gute Idee weil die sich ändern können. Wenn du unbedingt meinst dynmaische IPs nutzen zu müssen dann immer mit einer festen Reservierung über die Mac Adresse im DHCP Server so das die WAN IP damit quasi statisch wird weil anhand der Mac immer fest und gleich vergeben

- Besser wäre eine statische Adressierung am WAN. Z.B. 192.168.1.254 und eine Default Route auf die 192.168.1.1 (Zyxel LAN Port) DNS ebenfalls auf die Zyxel IP

- Die Wahl des IP Netzes 192.168.1.0 ist aber wenig intelligent und gut aus 2 Gründen:

- Auch das Default LAN Interface der pfSense ist in dem IP Netz. Du musst also zwangsweise immer umkonfigurieren

- Wenn du mal mit VPN arbeitet sind solche dummen Allerwelts IP Netze keine gute Idee. Den Grund dafür findest du HIER beschrieben.

Wenn du das korrigierst funkltioniert das alles sofort auf Anhieb.

Die FritzBox bindest du dann lediglich nur einbeinig ins lokale LAN als reine VoIP Anlage an. (IP Client)

Ein klassisches Kaskaden Standard Setup.

Also es reicht so wie du beschrieben hast die PPPOE Verbindung an die PfSense weiter

OK, aber dann darfst du erst recht niemals den LAN Port der Firewall zurück auf den Zyxel stecken, das ist ein absolutes NoGo, denn dann hast du dein LAN was die Firewall ja eigentlich schützen soll direkt auf dem WAN Port was dann fatal ist.Der Zyxel ist ja dann rein ein dedizieretes nur Modem und darf keinesfalls mehr für andere Netzwerk Verbindungen genutzt werden. Er hat lediglich einzig und allein nur die Punkt zu Punkt Verbindung zwischen WAN Port der pfSense und der xDSL Dose. Nicht mehr und nicht weniger!

Das DHCP Relay werde ich wohl deaktivieren, habe da falsch gedacht. Geht natürlich auch ohne.

DHCP Relay hat in dem Umfeld auch gar nichts zu suchen. Das ist de facto falsch und muss weg aus der Konfig!Wäre es sinnvoller wenn ich die WAN Verbindung / die LAN -Schnittstelle über ein anderes Subnet laufen lasse?

Routing Grundlagen sind dir bekannt?? Die pfSense arbeitet im Router Mode! Über die Einzigartigkeit von IP Netzen muss man dir als gestandener Azubi im 2ten Lehrjahr sicher nichts erklären. Das lernt man schon in der IP Grundschule erste Klasse. habe auf der PfSense bereits ein Wireguard eingerichtet

Ist wie immer unsinnig, denn die pfSense supportet alle onboard VPN Clients in jedem Endgerät was deutlich eleganter ist als mit zusätzlicher VPN Software rumzufrickeln. Guckst du hier:PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Auch bei Site-to-Site VPNs ist IPsec deutlich im Vorteil weil das auch ausnahmslos alle Fremdgeräte supporten inklusive der FritzBox wie du HIER sehen kannst.

Aber man kann ja auch immer beides parallel installieren. Für die pfSense ein Klacks...

und die wan Verbindung nur über Port 1 weiter gibt und auch ja im Zyxel keine ISP Daten eingetragen sind

Darauf sollte man sich bekanntlich an einem völlig offenen Internet Port niemals verlassen. Alles andere wäre fahrlässig. Die WAN Modemverbindung ist aus guten Grunden ausschliesslich Point to Point wenn man auf Nummer sicher gehen will.Beschaffe dir für das LAN zum Testen und Spielen IMMER lieber einen kleinen 20 Euro VLAN Switch vom Taschengeld:

amazon.de/TP-Link-TL-SG105E-Unmanaged-Metallgehäuse-Lifetim ...

So blebst du da in jedem Falle sicher.

sollte es keine Probleme oder ungewollte wan Zugriffe geben.

So so...du und alle die du gefragt hast kennen die interne Firmware und das Verhalten des embeddeten Switches im Bridge oder PPPoE Passthrough Mode ganz genau um das wirklich sicher auszuschliessen?! Dann ist ja gut.Sorry aber kein verantwortungsbewusster Netzwerker macht sowas. Es wäre ja auch Sinnfrei bei einer Firewall wo es ja eigentlich genau um eine wirklich strike physische Trennung geht was du wieder aushebelst.

Aber gut, wenn du damit leben kannst, es ist ja immer deine persönliche Entscheidung wie du es machst und man kann dir immer nur raten.