PfSense OpenVPN-Client Export

Hallo,

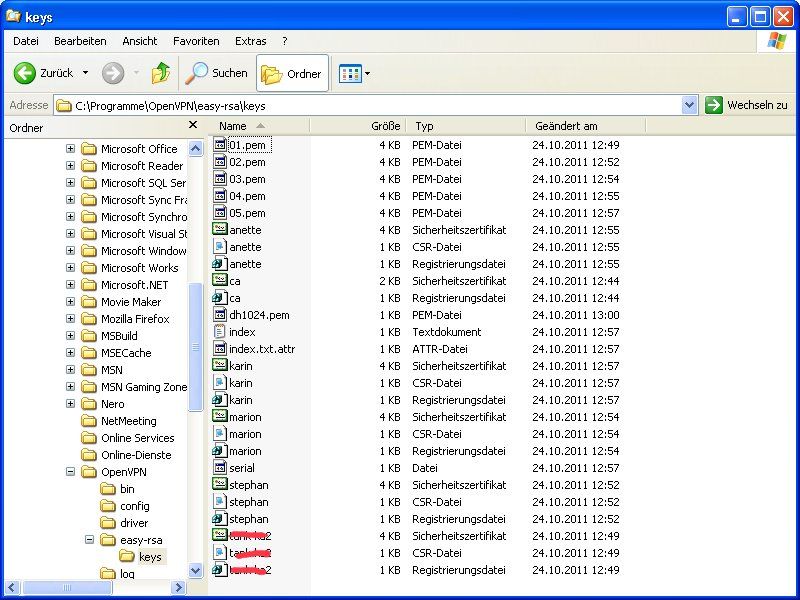

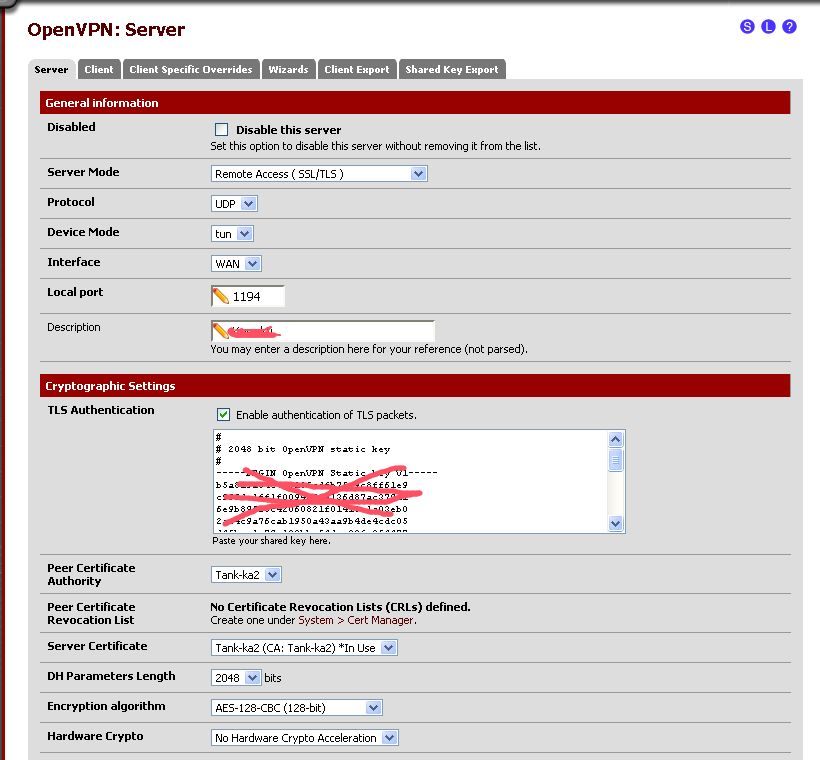

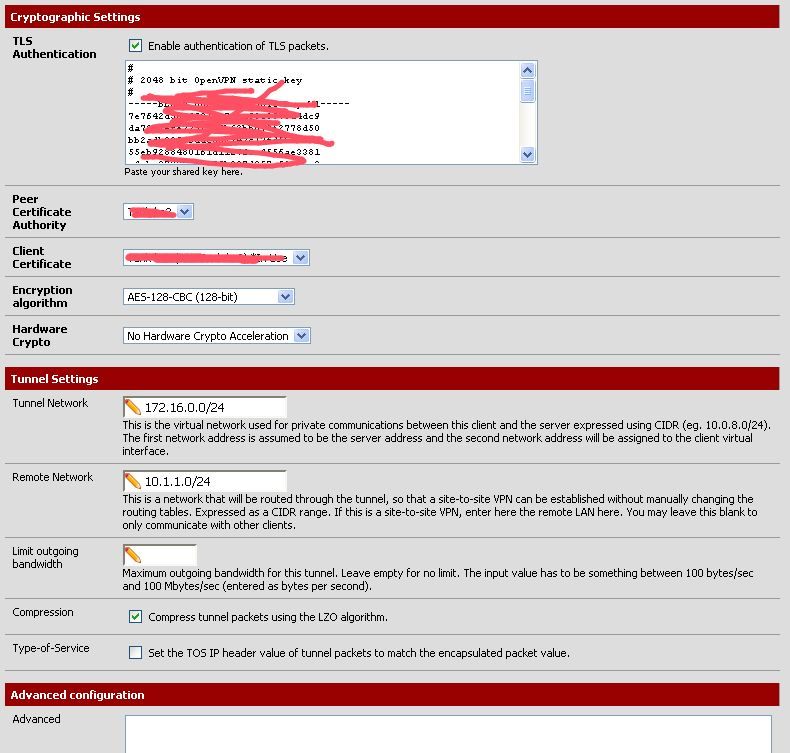

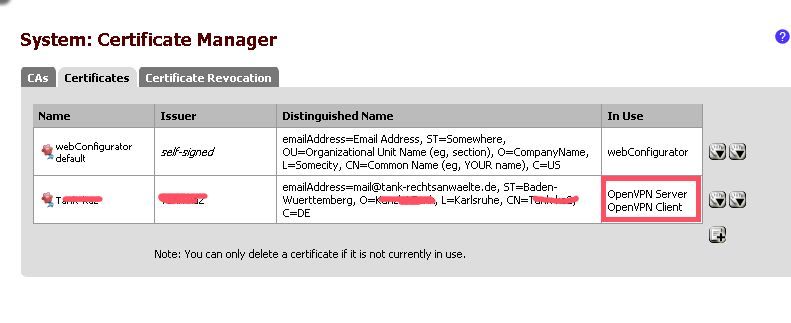

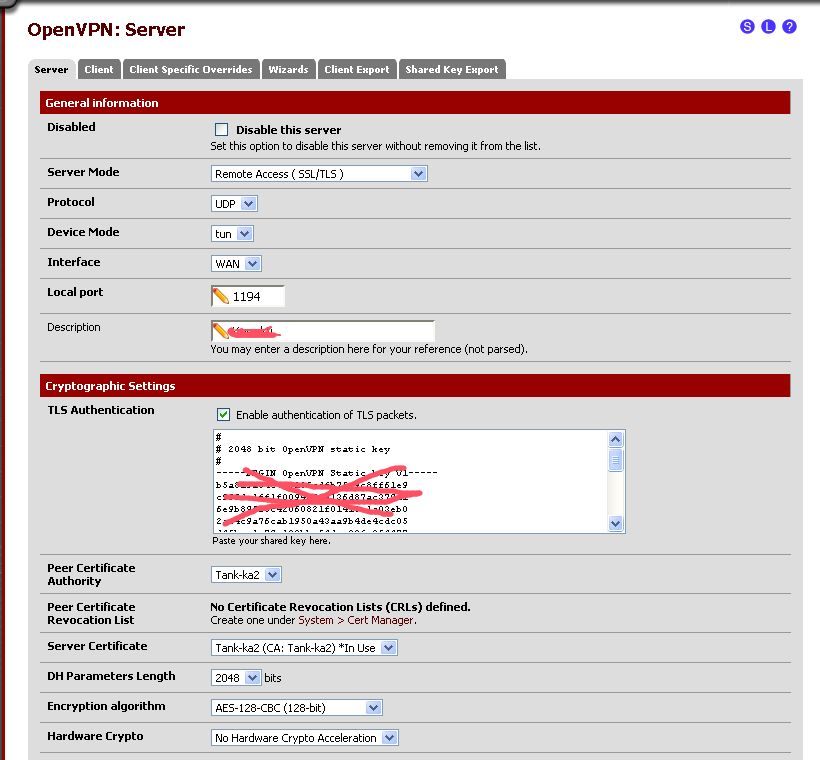

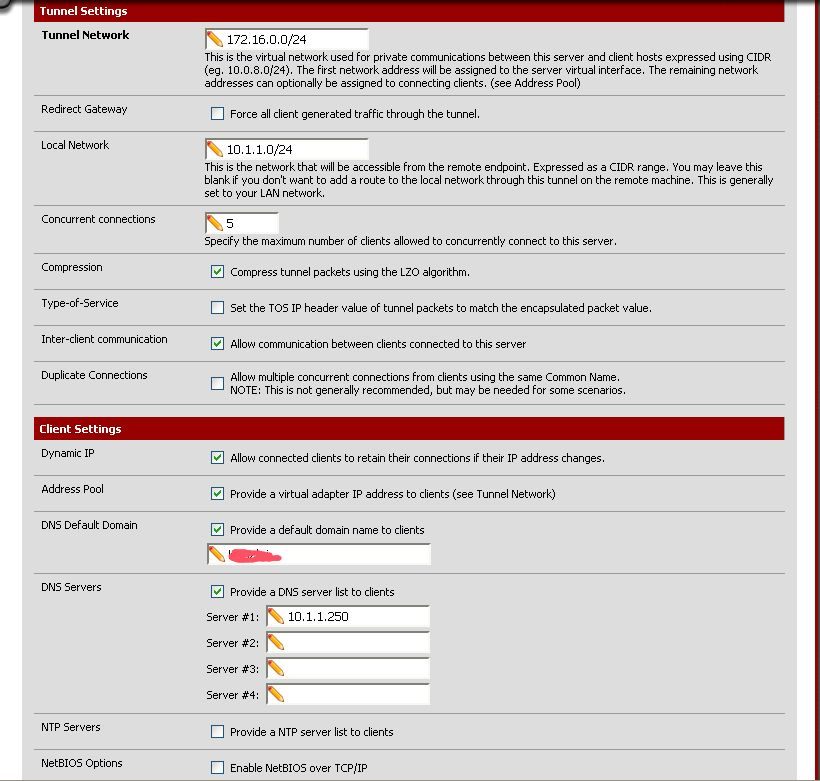

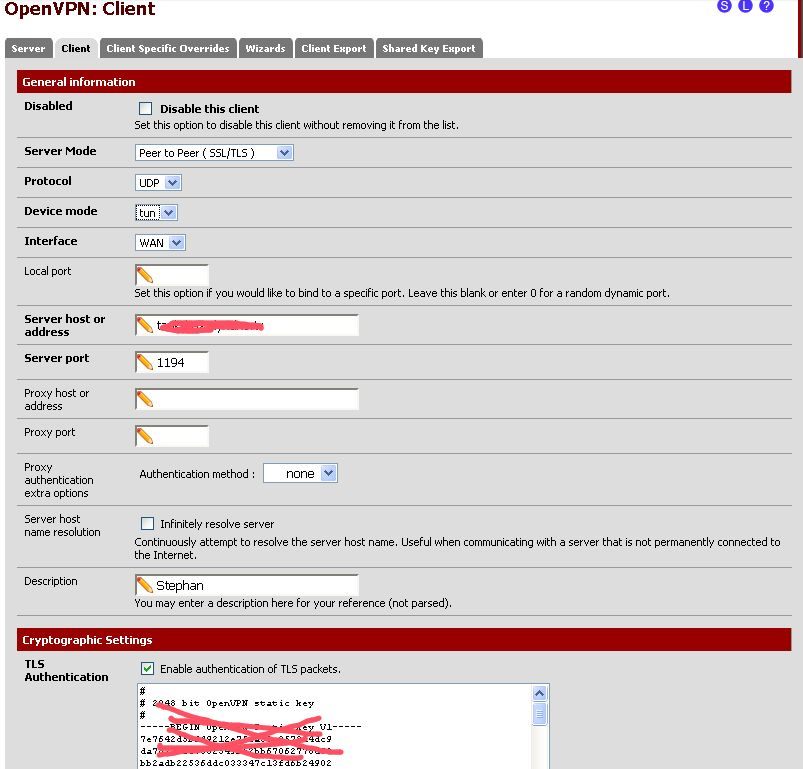

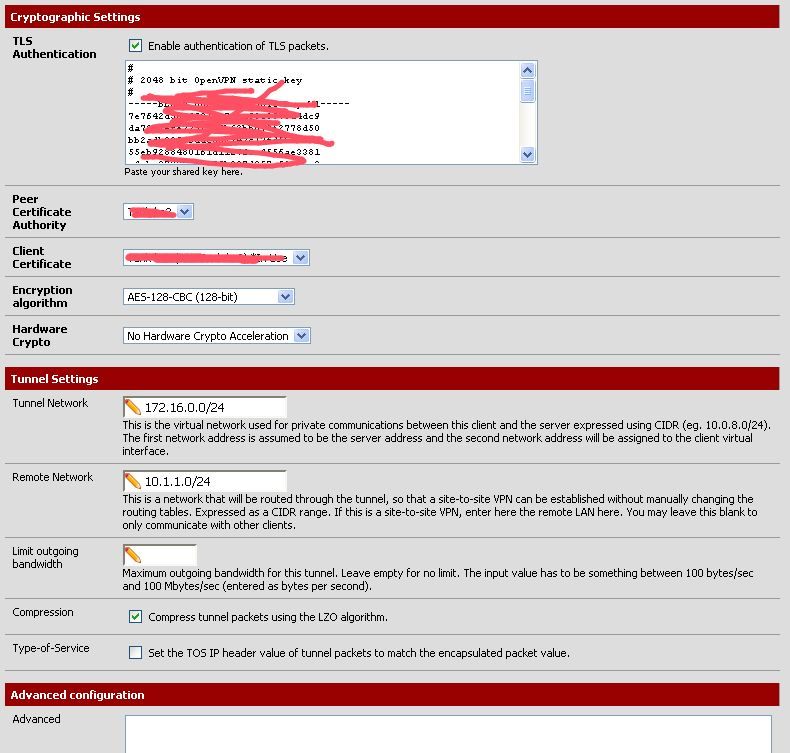

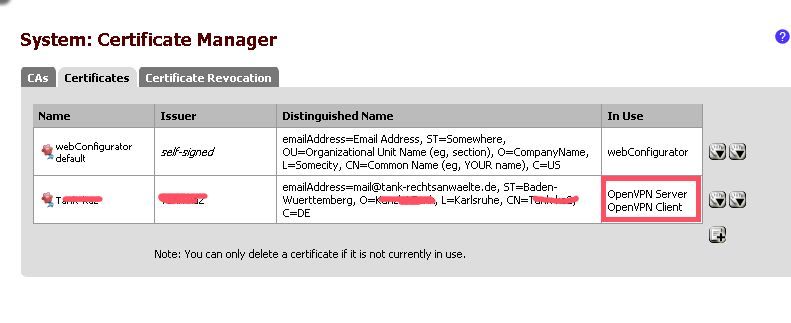

ich habe auf pfSense einen OpenVPN-Server eingerichtet. Cert-Erstellung und generell alles war prinzipiell sehr einfach und intuitiv. Als ich allerdings versuchte die Clients zu exportieren, stehen sie nicht zur Auswahl zur Verfügung.

Bemerkung im WebGUI:

"NOTE: If you expect to see a certain client in the list but it is not there, it is usually due to a CA mismatch between the OpenVPN server instance and the client certificates found in the User Manager."

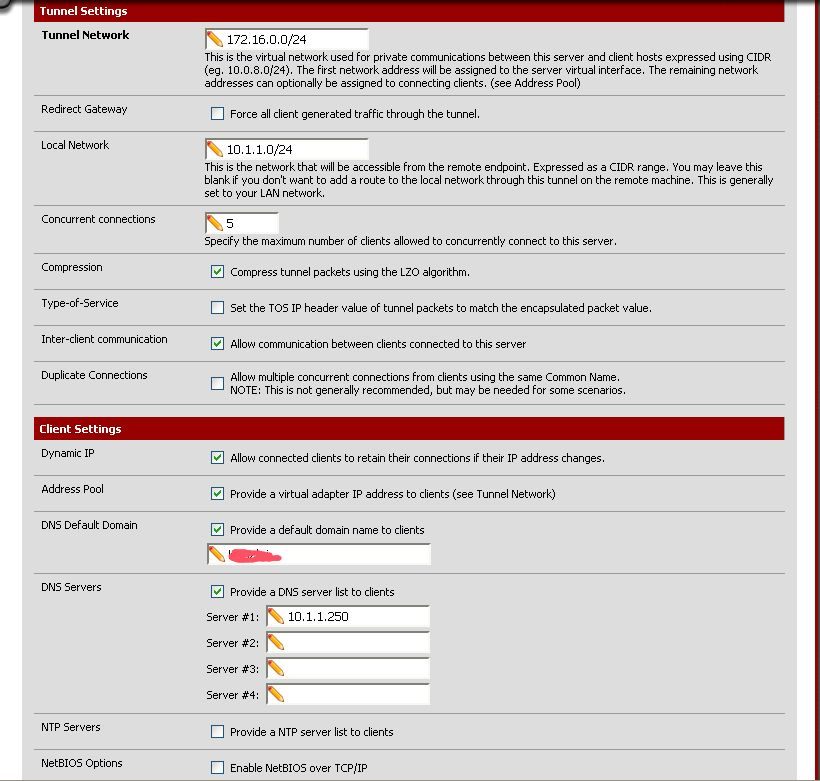

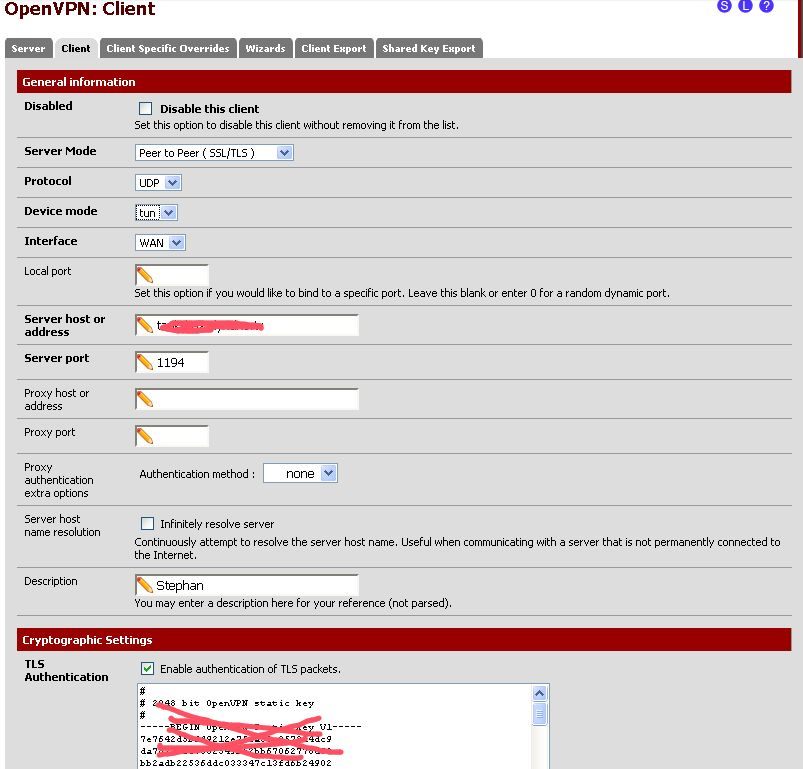

Ich habe sowohl die Server- wie auch die Client-Einstellungen merhmals kontrolliert. Ich finde persönlich leider nichts was nicht in Ordnung wäre. Sieht jemand was "unpassendes"?

Anbei findet ihr die Certs und die Einstellungen.

Danke für die Hilfe.

Gr. I.

ich habe auf pfSense einen OpenVPN-Server eingerichtet. Cert-Erstellung und generell alles war prinzipiell sehr einfach und intuitiv. Als ich allerdings versuchte die Clients zu exportieren, stehen sie nicht zur Auswahl zur Verfügung.

Bemerkung im WebGUI:

"NOTE: If you expect to see a certain client in the list but it is not there, it is usually due to a CA mismatch between the OpenVPN server instance and the client certificates found in the User Manager."

Ich habe sowohl die Server- wie auch die Client-Einstellungen merhmals kontrolliert. Ich finde persönlich leider nichts was nicht in Ordnung wäre. Sieht jemand was "unpassendes"?

Anbei findet ihr die Certs und die Einstellungen.

Danke für die Hilfe.

Gr. I.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 175189

Url: https://administrator.de/forum/pfsense-openvpn-client-export-175189.html

Ausgedruckt am: 06.06.2025 um 04:06 Uhr

9 Kommentare

Neuester Kommentar

Was mainst du mit "Clients exportieren" ?? Das ist etwas kryptisch, denn damit muss man ja nix exportieren.

Halt dich doch ganz einfach an dieses Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dann funktioniert alles wasserdicht wie von selbst....

Nun gehts erstmal an dein NAT "Problem".... ist ja recht anstrengend heute...

Halt dich doch ganz einfach an dieses Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dann funktioniert alles wasserdicht wie von selbst....

Nun gehts erstmal an dein NAT "Problem".... ist ja recht anstrengend heute...

Hallo I,

lustig, ich bastl mir das auch grade hin und freue mich, dass ich endlich meine alten Scripts ad Acta legen kann.

Auf den Screenshots konnte ich nichts verdächtiges sehen. Außer natürlich, was du mit dem OpenVPN Client bezwecken willst (mir scheint es ja bei dir um Remote Access zu gehen).

Wichtig ist aber die CA. Du brauchst eine eigene. ich hatte mir damals nur das Cert unserer Firmen-CA importiert. Das Upgrade auf 2.0 hat das schön ordentlich in den Cert Manager abgelegt. Aber eben eine richtige CA war ja nie vorgesehen, weshalb dir sicher der Key für die CA fehlt - und ohne den können ja keine neuen ausgestellt werden.

Entweder du machst dir eine eigene neue CA (sicher einfacher, wenn du nicht so viele existierende User hast) oder eben eine Intermediate (musste dann von deiner CA delegieren, dit war mir denn aber doch zu viel Aufwand heute Abend). Ich habe mir eine neue angelegt und werde morgen einfach neue Configs verteilen.

Also der Reihe nach:

Im Cert Manger eine eigene CA erstellen.

Dazu am Besten noch die CRL anlegen.

Ein Cert für deinen OpenVPN Server anlegen

Weitere Certifikate für deine User anlegen

Im OpenVPN Server-Tab:

Nun die eben erstellte CA, die CRL und das Cert für den Server im OpenVPN Server angeben.

Den TA Key automatisch generieren lassen.

Falls du nun noch AD am laufen hast, kannste dir auch gleich die LDAP oder Radius auth dazu einrichten. Ich mach das über Windows NPS (Radius).

Wenn du alles beisammen hast, dann tauchen beim Client - Expot alle Zertifikate der CA des Servers auf. Daneben kannst du dir dann mit einem simplen Klick die Configs generieren lassen. Wir benutzen Viscosity, den Client gibts für Mac und Win und die Configs sind austauschbar.

Einfach der Wahnsinn, und ich sage an dieser stelle noch mal ein dickes Danke an das pfsense Dev Team!

Grüße aus Berlin,

Helge

lustig, ich bastl mir das auch grade hin und freue mich, dass ich endlich meine alten Scripts ad Acta legen kann.

Auf den Screenshots konnte ich nichts verdächtiges sehen. Außer natürlich, was du mit dem OpenVPN Client bezwecken willst (mir scheint es ja bei dir um Remote Access zu gehen).

Wichtig ist aber die CA. Du brauchst eine eigene. ich hatte mir damals nur das Cert unserer Firmen-CA importiert. Das Upgrade auf 2.0 hat das schön ordentlich in den Cert Manager abgelegt. Aber eben eine richtige CA war ja nie vorgesehen, weshalb dir sicher der Key für die CA fehlt - und ohne den können ja keine neuen ausgestellt werden.

Entweder du machst dir eine eigene neue CA (sicher einfacher, wenn du nicht so viele existierende User hast) oder eben eine Intermediate (musste dann von deiner CA delegieren, dit war mir denn aber doch zu viel Aufwand heute Abend). Ich habe mir eine neue angelegt und werde morgen einfach neue Configs verteilen.

Also der Reihe nach:

Im Cert Manger eine eigene CA erstellen.

Dazu am Besten noch die CRL anlegen.

Ein Cert für deinen OpenVPN Server anlegen

Weitere Certifikate für deine User anlegen

Im OpenVPN Server-Tab:

Nun die eben erstellte CA, die CRL und das Cert für den Server im OpenVPN Server angeben.

Den TA Key automatisch generieren lassen.

Falls du nun noch AD am laufen hast, kannste dir auch gleich die LDAP oder Radius auth dazu einrichten. Ich mach das über Windows NPS (Radius).

Wenn du alles beisammen hast, dann tauchen beim Client - Expot alle Zertifikate der CA des Servers auf. Daneben kannst du dir dann mit einem simplen Klick die Configs generieren lassen. Wir benutzen Viscosity, den Client gibts für Mac und Win und die Configs sind austauschbar.

Einfach der Wahnsinn, und ich sage an dieser stelle noch mal ein dickes Danke an das pfsense Dev Team!

Grüße aus Berlin,

Helge

@Istike

Was du noch machen solltest: In den Advanced Settings kannst du den AMD Geode Crypto Chip aktivieren den das ALIX Board onboard hat

System --> Advanced --> Miscellaneous --> Crypto Accleration

Zudem sollte man das Gateway Monitoring deaktivieren wenn man einen öffentlichen Anschluss hat den sonst pingt die FW permanent den Provider Router

System --Routing --> Gateway e wie edit und Haken bei Disable Gateway Monitoring

@helge000

Dank für dein Feedback. Ich werde die Tage das Tutorial hier entsprechend auf die neue 2.0er Option anpassen.

Mit deinem Dank ans pfsense Dev Team kann man sich nur anschliessen. Es ist der Hammer was an neuen Funktionen zugekommen ist sogar Policy Based Routing auf ACL Basis ist auch dabei.

Was du noch machen solltest: In den Advanced Settings kannst du den AMD Geode Crypto Chip aktivieren den das ALIX Board onboard hat

System --> Advanced --> Miscellaneous --> Crypto Accleration

Zudem sollte man das Gateway Monitoring deaktivieren wenn man einen öffentlichen Anschluss hat den sonst pingt die FW permanent den Provider Router

System --Routing --> Gateway e wie edit und Haken bei Disable Gateway Monitoring

@helge000

Dank für dein Feedback. Ich werde die Tage das Tutorial hier entsprechend auf die neue 2.0er Option anpassen.

Mit deinem Dank ans pfsense Dev Team kann man sich nur anschliessen. Es ist der Hammer was an neuen Funktionen zugekommen ist sogar Policy Based Routing auf ACL Basis ist auch dabei.

Das pfSense #comment-toc7 Open-VPN_Tutorial ist nun angepasst an die aktuelle 2.0er Firmware !

Wenns das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenns das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !