PfSense ping von Firewall auf Device geht nicht - Ping in anderes VLAN geht nicht

Hallo Liebe Leute,

Ich habe gerade ein Problem mit meiner pfSense bei dem ich einfach nicht weiterkomme.

Ich habe insgesamt 5 VLANs und mit 2 Stück ein Problem.

Also,

Ich will von meinem ADMIN VLAN auf alle Geräte im HEIMNETZ VLAN pingen können. klingt nach einer einfachen Sache aber eine Regel ganz oben in der Liste (Protocol: ICMP Source: ADMIN net Destination: HEIMNETZ net) brachte nichts.

Weder Ping aus dem Heimnetz -> Admin ging, noch Admin -> Heimnetz.

Danach habe ich einfach mal über pfSense unter Diagnostics die Ping Funktion genutzt und versucht jeweils die Beiden Geräte zu erreichen, ging komischerweise auch nicht.

Ping auf die Firewall und das Gateway geht von beiden Geräten problemlos.

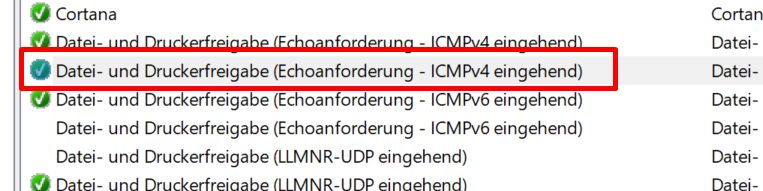

Ich dachte erst das es eventuell an der Windows Firewall liegt, aber als die deaktiviert war und pfSense das Gerät immer noch nicht erreichen konnte wusste ich auch nichts anderes als einfach mal in beiden VLANs alle Regeln außer (allow (jeweiliges vlan) to any) deaktivieren.

Nachdem alle Tore offen waren das die VLANs untereinander problemlos kommunizieren können, ging es nach wie vor nicht. Normalerweise habe ich eine Regel mit einem Alias der die Subnetze von anderen VLANs beinhaltet die blockiert werden sollen, das eigene VLAN wo die Regel angewendet wird ist da nicht enthalten. Die Regel funktioniert auch problemlos, auch die Ausnahmen für zB. RDP funktionieren Top. nur eben nicht ICMP.

Ich hatte auch schon versucht alle Regeln die irgendwas blocken auf ''Logging'' zu stellen um zu sehen woran es hängt, aber auch da kam nichts mit ICMP rein.

Ich habe eventuell im verdacht das es daran liegt, das die VLANs alle ein unterschiedliches Gateway haben. Kann es daran liegen?

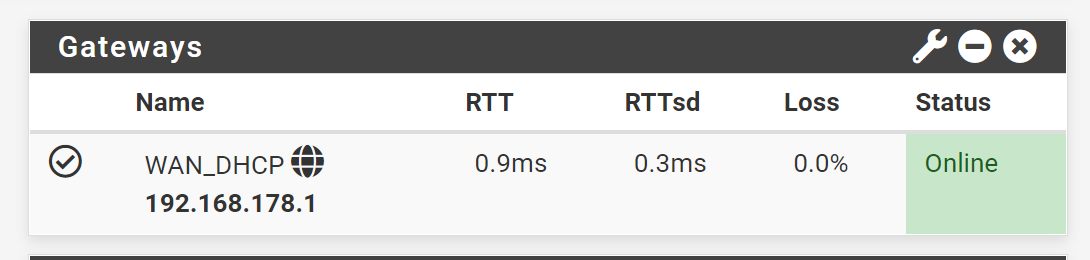

Vielleicht noch erwähnenswert ist, das die pfSense hinter einer Fritzbox hängt weil ich die pfSense erst ''fertig konfigurieren'' möchte, und sichergehen will das alles geht wenn da Clients dran hängen.

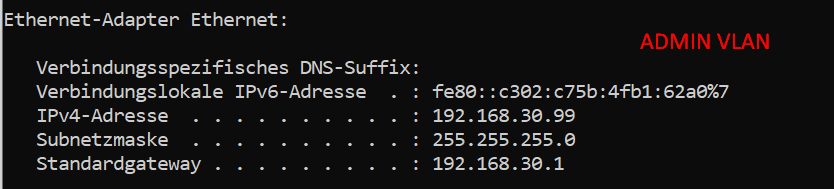

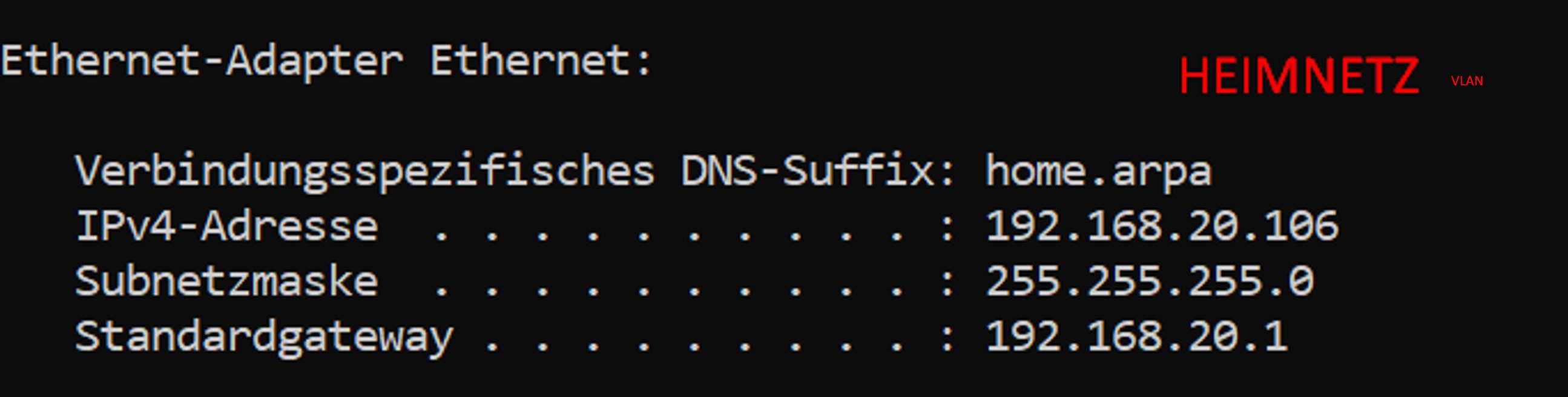

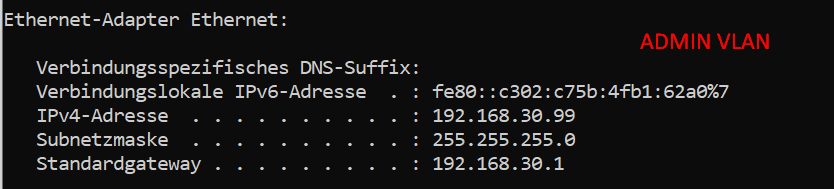

Hier mal die ipconfig aus beiden Subnetzen:

Leider weiß ich nicht weiter und hoffe das ihr mir helfen könnt.

MfG.

Ich habe gerade ein Problem mit meiner pfSense bei dem ich einfach nicht weiterkomme.

Ich habe insgesamt 5 VLANs und mit 2 Stück ein Problem.

Also,

Ich will von meinem ADMIN VLAN auf alle Geräte im HEIMNETZ VLAN pingen können. klingt nach einer einfachen Sache aber eine Regel ganz oben in der Liste (Protocol: ICMP Source: ADMIN net Destination: HEIMNETZ net) brachte nichts.

Weder Ping aus dem Heimnetz -> Admin ging, noch Admin -> Heimnetz.

Danach habe ich einfach mal über pfSense unter Diagnostics die Ping Funktion genutzt und versucht jeweils die Beiden Geräte zu erreichen, ging komischerweise auch nicht.

Ping auf die Firewall und das Gateway geht von beiden Geräten problemlos.

Ich dachte erst das es eventuell an der Windows Firewall liegt, aber als die deaktiviert war und pfSense das Gerät immer noch nicht erreichen konnte wusste ich auch nichts anderes als einfach mal in beiden VLANs alle Regeln außer (allow (jeweiliges vlan) to any) deaktivieren.

Nachdem alle Tore offen waren das die VLANs untereinander problemlos kommunizieren können, ging es nach wie vor nicht. Normalerweise habe ich eine Regel mit einem Alias der die Subnetze von anderen VLANs beinhaltet die blockiert werden sollen, das eigene VLAN wo die Regel angewendet wird ist da nicht enthalten. Die Regel funktioniert auch problemlos, auch die Ausnahmen für zB. RDP funktionieren Top. nur eben nicht ICMP.

Ich hatte auch schon versucht alle Regeln die irgendwas blocken auf ''Logging'' zu stellen um zu sehen woran es hängt, aber auch da kam nichts mit ICMP rein.

Ich habe eventuell im verdacht das es daran liegt, das die VLANs alle ein unterschiedliches Gateway haben. Kann es daran liegen?

Vielleicht noch erwähnenswert ist, das die pfSense hinter einer Fritzbox hängt weil ich die pfSense erst ''fertig konfigurieren'' möchte, und sichergehen will das alles geht wenn da Clients dran hängen.

Hier mal die ipconfig aus beiden Subnetzen:

Leider weiß ich nicht weiter und hoffe das ihr mir helfen könnt.

MfG.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4908404781

Url: https://administrator.de/forum/pfsense-ping-von-firewall-auf-device-geht-nicht-ping-in-anderes-vlan-geht-nicht-4908404781.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

13 Kommentare

Neuester Kommentar

Können die Teilnehmer die richtigen Mac Adressen sehen?

Die Macs der IPs, der Hosts die du Pingen willst, im richtigen VLAN.

Moinsen,

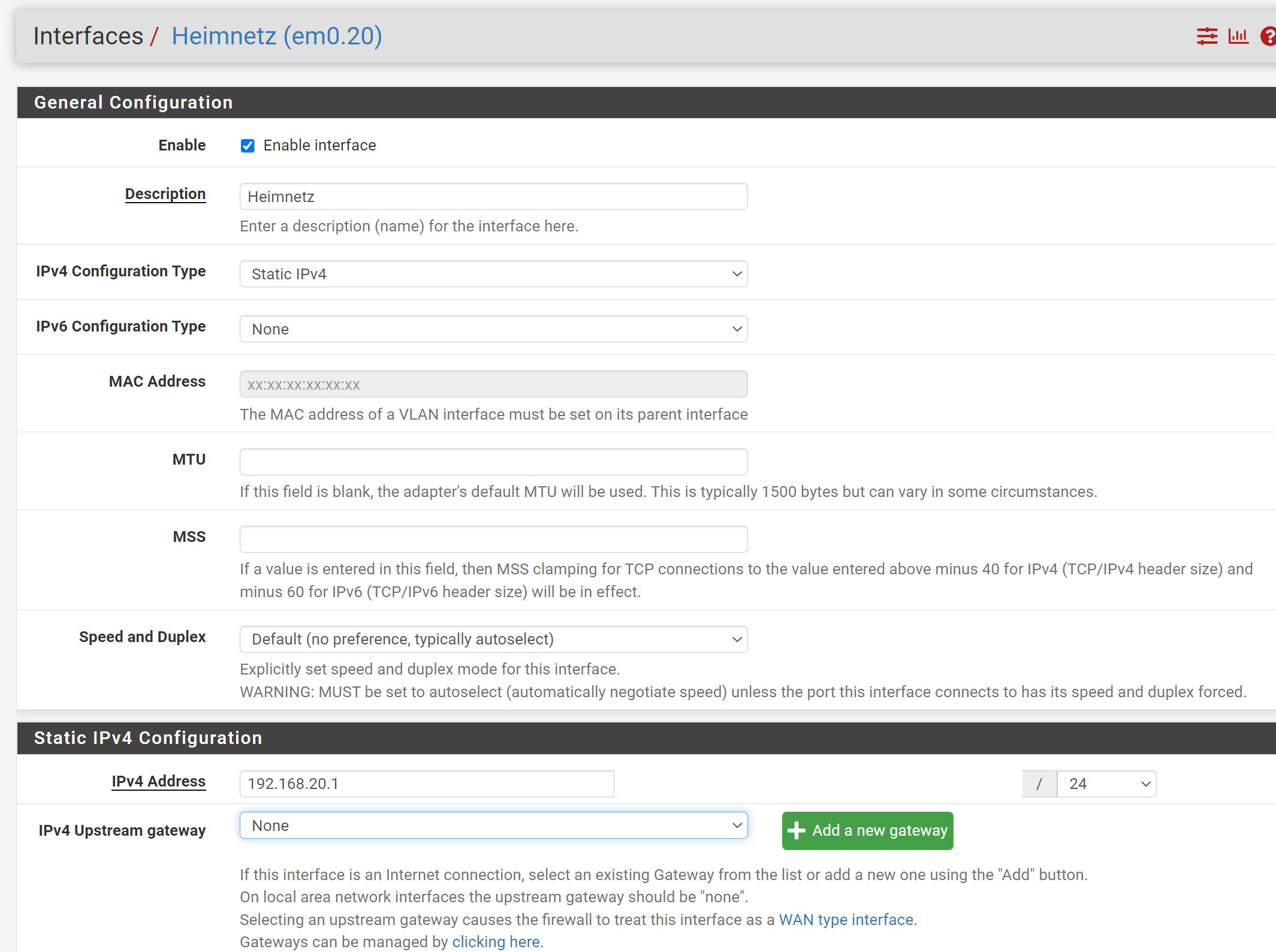

warum haben denn die VLANS alle ein Gateway eingetragen?

Hier ist es so:

VLANs haben KEIN Upstream gateway (none)

LAN hat KEIN Upstream Gateway

WAN hat ein Gateway (auch hier hängt eine Fritzbox VOR der pfsense, deren IP ist das Gateway für das WAN Interface)

Alle Pings gehen...

Hab auch immer gelesen, dass normalerweise keine expliziten Gateways für die (V)LAN Interfaces eingetragen werden müssen...

warum haben denn die VLANS alle ein Gateway eingetragen?

Hier ist es so:

VLANs haben KEIN Upstream gateway (none)

LAN hat KEIN Upstream Gateway

WAN hat ein Gateway (auch hier hängt eine Fritzbox VOR der pfsense, deren IP ist das Gateway für das WAN Interface)

Alle Pings gehen...

Hab auch immer gelesen, dass normalerweise keine expliziten Gateways für die (V)LAN Interfaces eingetragen werden müssen...

eine Regel ganz oben in der Liste (Protocol: ICMP Source: ADMIN net Destination: HEIMNETZ net) brachte nichts.

Pingst du mit einem Windows Rechner??In Windows ist bekanntlich per Default das ICMP Protokoll in der lokalen Windows Firewall deaktiviert und du must das immer erst zulassen:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Auserdem musst du in der Regel zulassen das ICMP auch von fremden IP Adressen zugelassen wird ansonsten akzeptiert die Windows Firewall nur Absender IPs aus dem lokalen Netz.

Kannst du den obigen Fehler sicher ausschliessen ist es dann meist ein fehlendes Gateway in den pingenden Endgeräten (ipconfig) oder ein Fehler in der Logik des Regelwerkes das die Grundregel "First match wins" nicht beachtet wurde. Z.B. das du IP erst geblockt hast und dann ICMP freigegeben usw.

Ggf. tastest du dich da erstmal mit einer Scheunentorregel Permit IP, lokales.net -> any auf beiden Seiten ran die dann erstmal jeglichen Traffic erlauben. Damit sollte es dann in jedem Falle klappen. Dann sukzessive deine Regeln addieren.

Warum die VLANs ein eigenes Gateway habe versuche ich gerade auch rauszufinden.

Das kannst du ignorieren bzw. dort ist nichts einzutragen. So wie es aussieht betreibst du die Firewall ja in einer Router Kaskade und da gilt dann so oder so nur das Default Gateway was übers Routing definiert ist.

Wenn die Gateways der PCs stimmen und sich die PCs in einem gemeinsamen lokalen LAN pingen lassen bleibt dann nur noch ein Fehler im Regelwerk der Firewall.

Deshalb das testweise mal mit einer beidseitigen Scheunentor Regel betreiben und rantasten...

Die Firewall ist ja per se ein Router mit x Netzwerk Interfaces. Für jedes VLAN ist dann logischerweise immer das dortige VLAN IP Interface der Firewall das Gateway für die Endgeräte. Wie sollte es auch anders sein? Die FW ist ja immer deren Default Router in dem Layer 2 Netzwerk Segment!

Deshalb das testweise mal mit einer beidseitigen Scheunentor Regel betreiben und rantasten...

das die VLANs alle ein unterschiedliches Gateway haben

Das ist doch logisch sofern du damit die Gateway Adressen der Endgeräte in den jeweiligen VLANs meinst!Die Firewall ist ja per se ein Router mit x Netzwerk Interfaces. Für jedes VLAN ist dann logischerweise immer das dortige VLAN IP Interface der Firewall das Gateway für die Endgeräte. Wie sollte es auch anders sein? Die FW ist ja immer deren Default Router in dem Layer 2 Netzwerk Segment!

Moinsen,

sorry, da habe ich wohl für Verwirrung gesorgt:

natürlich hat jedes LAN/VLAN seine Interface IP als Gateway für die im Subnetz befindlichen Clients. Muss ja auch, wie @aqui ja bereits angemerkt hat.

Ich meinte dagegen nur, dass für LAN / VLANs bei deinem setting KEINE Upstream Gateways eingetragen werden sollten!

Sorry, wenn das noch mehr Verwirrung gestiftet haben sollte...

Auf der windows Maschine mal die Firewall nicht vollständig ausgemacht, sondern nur Pings erlaubt?

sorry, da habe ich wohl für Verwirrung gesorgt:

natürlich hat jedes LAN/VLAN seine Interface IP als Gateway für die im Subnetz befindlichen Clients. Muss ja auch, wie @aqui ja bereits angemerkt hat.

Ich meinte dagegen nur, dass für LAN / VLANs bei deinem setting KEINE Upstream Gateways eingetragen werden sollten!

Sorry, wenn das noch mehr Verwirrung gestiftet haben sollte...

Auf der windows Maschine mal die Firewall nicht vollständig ausgemacht, sondern nur Pings erlaubt?

Moinsen,

Afaik reagiert windows da etwas seltsam, wenn die firewall einfach komplett ausgeschaltet wird. Wenn ich den Beitrag recht erinnere, dann ist das vollständige ausstellen der Firewall ein Grund dafür, dass gar keine Verbindung mehr möglich ist (weil windows dann davon ausgeht, dass etwas ganz ganz Schröckliches passiert ist)...also bessermit expliziten regeln arbeiten, hat damit ja bei dir scheinbar funktioniert...

Afaik reagiert windows da etwas seltsam, wenn die firewall einfach komplett ausgeschaltet wird. Wenn ich den Beitrag recht erinnere, dann ist das vollständige ausstellen der Firewall ein Grund dafür, dass gar keine Verbindung mehr möglich ist (weil windows dann davon ausgeht, dass etwas ganz ganz Schröckliches passiert ist)...also bessermit expliziten regeln arbeiten, hat damit ja bei dir scheinbar funktioniert...