Domainjoin aus anderem VLAN nicht möglich

Hallo zusammen

Leider bekomme ich aus einem anderen VLAN keinen vernünftigen Domainjoin hin, nachdem ich dazu aufgefordert werde mich mit einem AD Konto zu verifizieren erhalte ich den Error das der RPC Server nicht verfügbar sei.

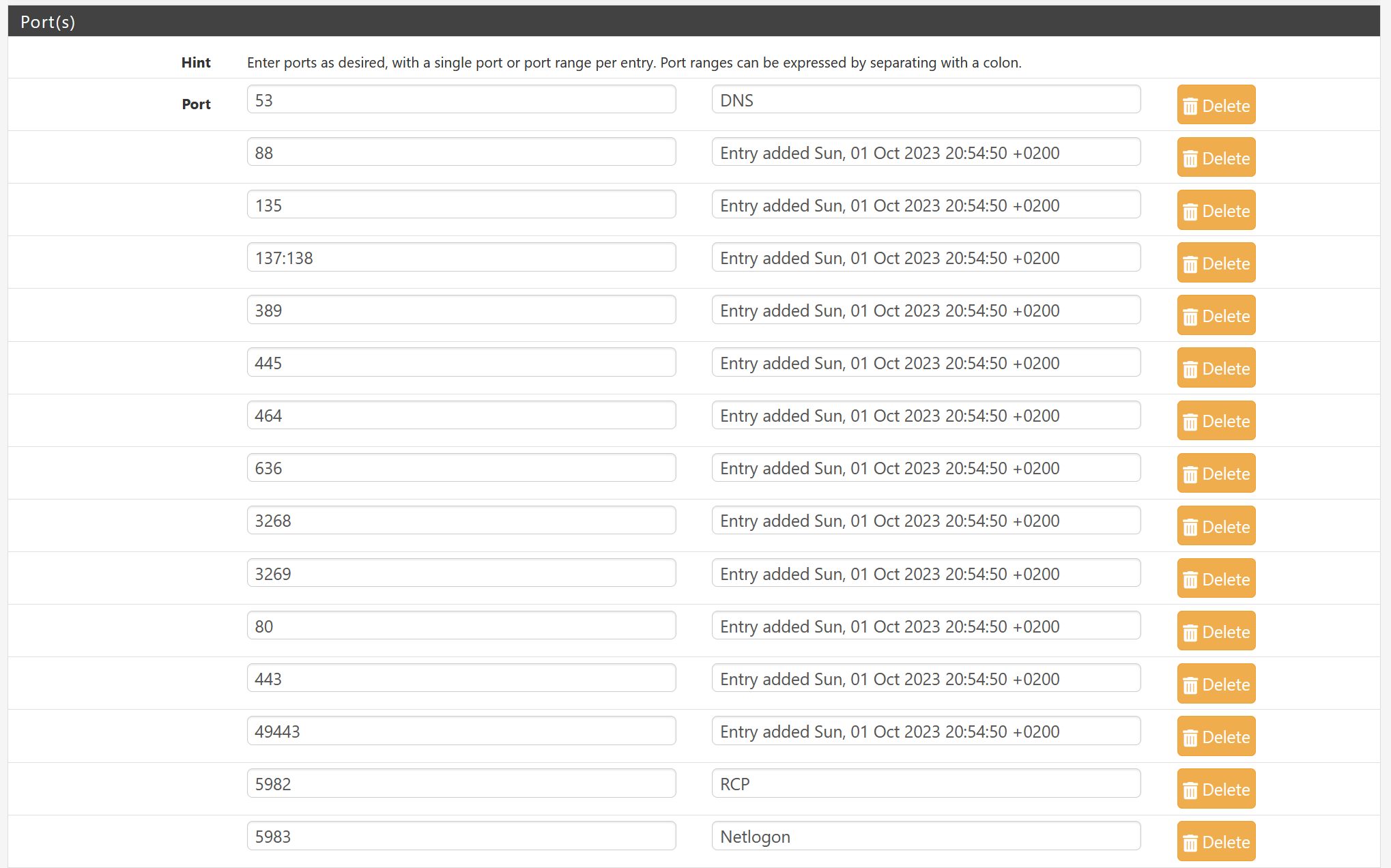

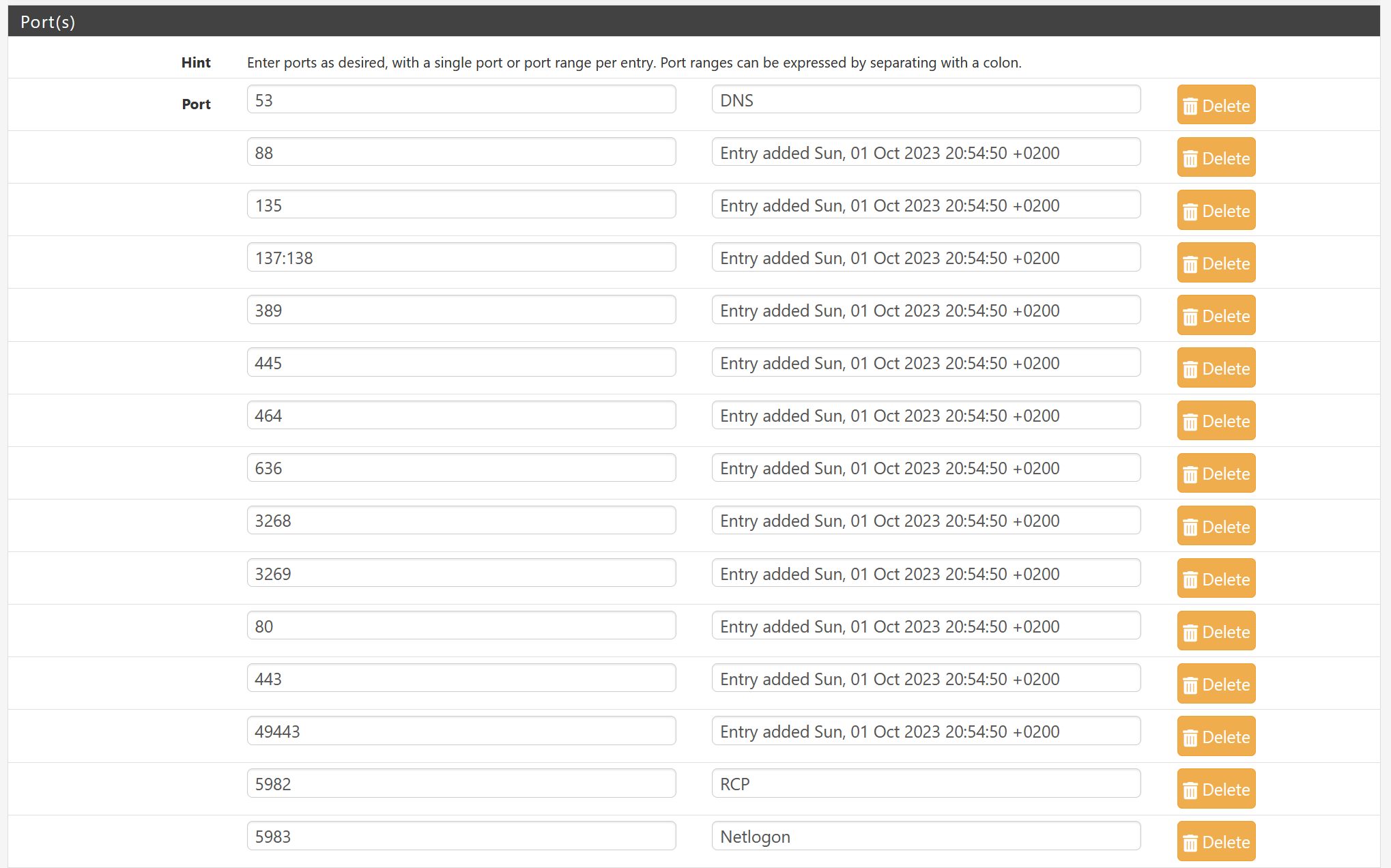

Nach etwas googeln habe ich gelesen das wohl die RPC Ports dynamisch und nicht fest sind, per Registry habe ich diese auf feste Werte gesetzt. (5982 für RPC und 5983 für Netlogon)

(learn.microsoft.com/de-DE/troubleshoot/windows-server/identity/r ..)

Dies hat leider nichts gebracht

Was mir jedoch aufgefallen ist, ist dass im AD der Computer angelegt wird. Jedoch wenn ich die fehlermeldung mit dem RPC Server einfach wegdrücke macht er komischerweise den Join weiter, jedoch kann ich mich dann nicht mit AD Konten anmelden weil dann die Meldung kommt das kein Computereintrag in der Datenbank vorhanden sei.

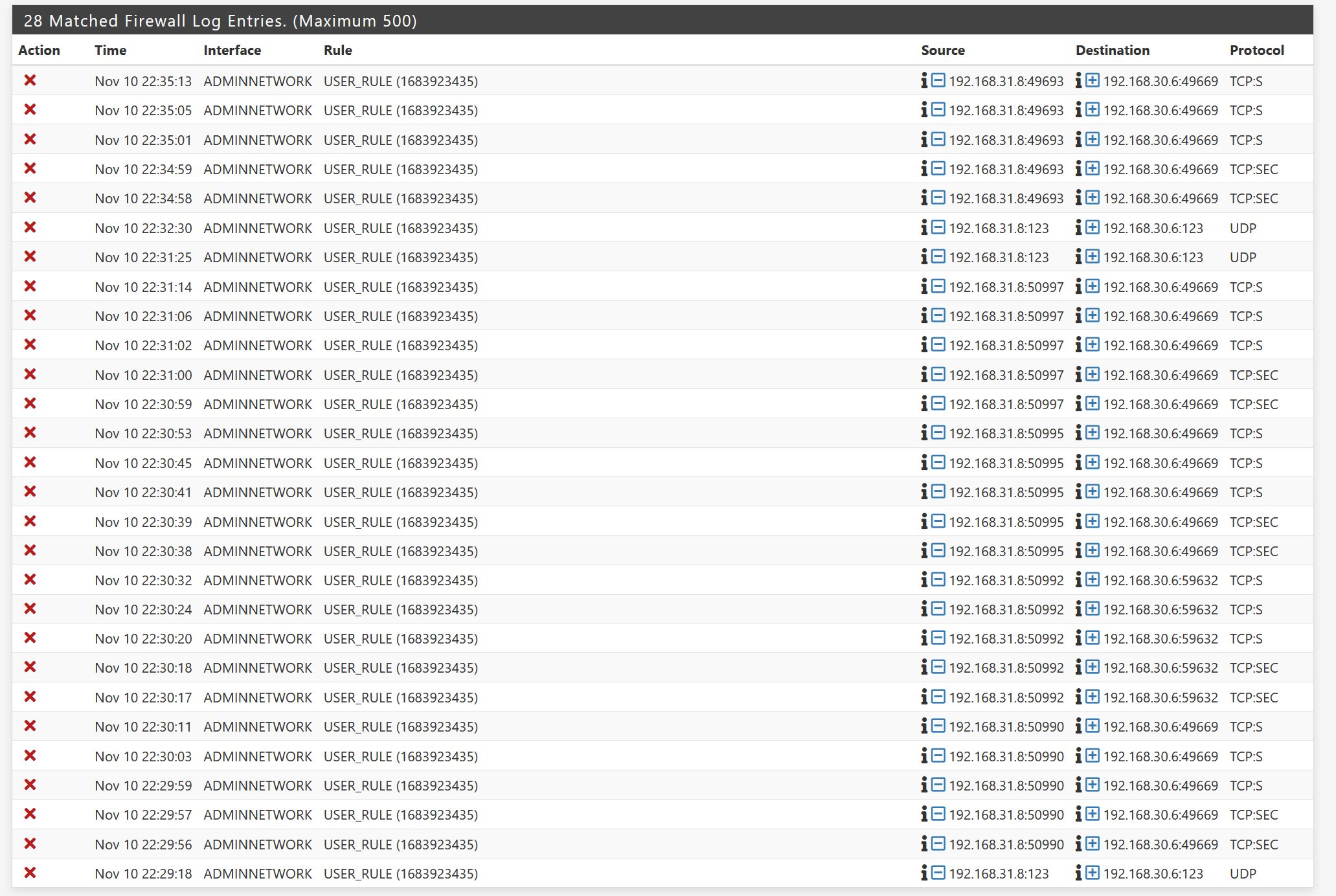

Der RPC Dienst auf dem DC läuft, in den Firewall logs (pfsense) sehe ich auch keine blockierten verbindungen vom DC aus oder umgekehrt.

Vom Client aus lässt sich der Dc auch erreichen und auflösen (ping, nslookup) das gleiche funktioniert auch umgekehrt.

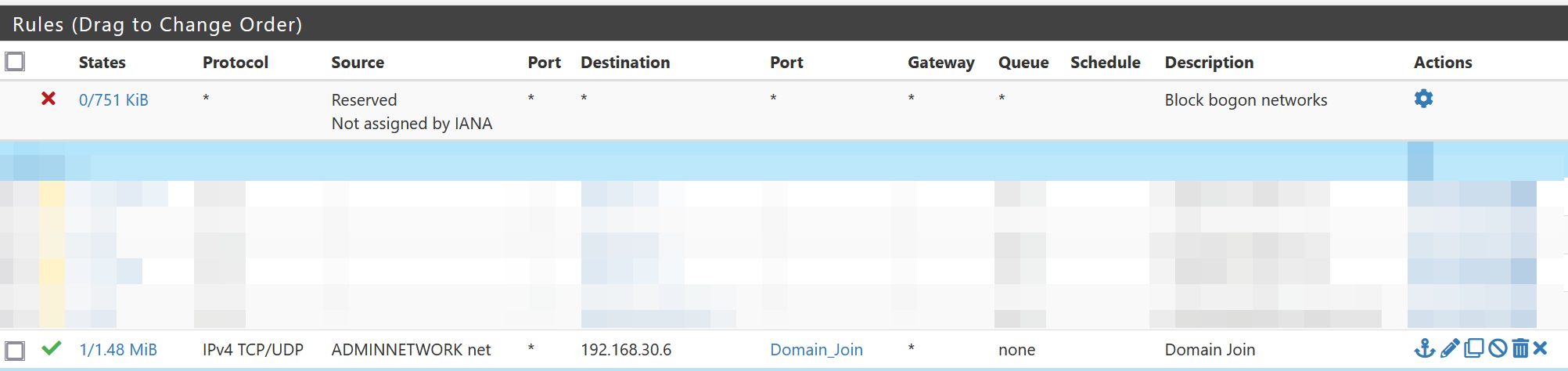

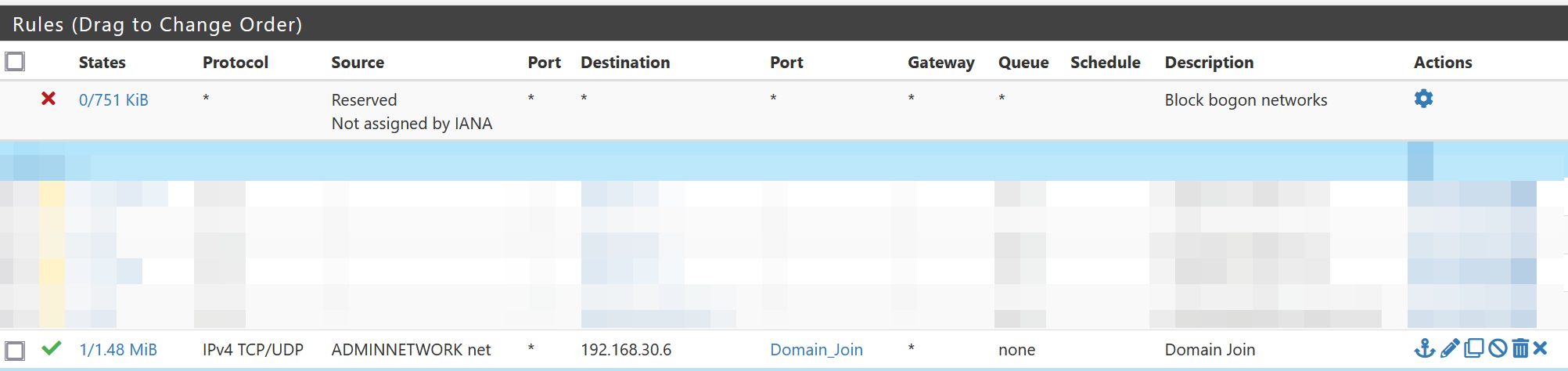

Im anhang ein Bild von der Firewallregel und den Ports im Alias.

Zum Verständnis: im Adminnetwork (192.168.32.0) ist der PC der der Domäne beitreten soll, 192.168.30.6 ist der Domaincontroller.

Hat irgendjemand ne Idee was hier falsch läuft?

Danke für eure Hilfe

Leider bekomme ich aus einem anderen VLAN keinen vernünftigen Domainjoin hin, nachdem ich dazu aufgefordert werde mich mit einem AD Konto zu verifizieren erhalte ich den Error das der RPC Server nicht verfügbar sei.

Nach etwas googeln habe ich gelesen das wohl die RPC Ports dynamisch und nicht fest sind, per Registry habe ich diese auf feste Werte gesetzt. (5982 für RPC und 5983 für Netlogon)

(learn.microsoft.com/de-DE/troubleshoot/windows-server/identity/r ..)

Dies hat leider nichts gebracht

Was mir jedoch aufgefallen ist, ist dass im AD der Computer angelegt wird. Jedoch wenn ich die fehlermeldung mit dem RPC Server einfach wegdrücke macht er komischerweise den Join weiter, jedoch kann ich mich dann nicht mit AD Konten anmelden weil dann die Meldung kommt das kein Computereintrag in der Datenbank vorhanden sei.

Der RPC Dienst auf dem DC läuft, in den Firewall logs (pfsense) sehe ich auch keine blockierten verbindungen vom DC aus oder umgekehrt.

Vom Client aus lässt sich der Dc auch erreichen und auflösen (ping, nslookup) das gleiche funktioniert auch umgekehrt.

Im anhang ein Bild von der Firewallregel und den Ports im Alias.

Zum Verständnis: im Adminnetwork (192.168.32.0) ist der PC der der Domäne beitreten soll, 192.168.30.6 ist der Domaincontroller.

Hat irgendjemand ne Idee was hier falsch läuft?

Danke für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2579887286

Url: https://administrator.de/forum/domainjoin-aus-anderem-vlan-nicht-moeglich-2579887286.html

Ausgedruckt am: 17.07.2025 um 15:07 Uhr

13 Kommentare

Neuester Kommentar

Und any:any würde den Join ermöglichen?

Moin..

135 tcp rpc-portmapper

389 tcp + udp ldap

636 tcp ldap ssl

3268 tcp ldap gc

326 tcp ldap gc ssl

53 tcp + udp dns

88 tcp + udp kerberos

445 tcp smb

137-139 tcp + udp (smb für Windows NT)

Für Remotemanagement u.a.m. (DCOM) müssten außerdem alle UDP-Ports geöffnet werden (sie werden dynamisch vergeben).

Frank

135 tcp rpc-portmapper

389 tcp + udp ldap

636 tcp ldap ssl

3268 tcp ldap gc

326 tcp ldap gc ssl

53 tcp + udp dns

88 tcp + udp kerberos

445 tcp smb

137-139 tcp + udp (smb für Windows NT)

Für Remotemanagement u.a.m. (DCOM) müssten außerdem alle UDP-Ports geöffnet werden (sie werden dynamisch vergeben).

Frank

Also mit Any:Any funktioniert es...

Unter Diagnostics und Paket Capture hat die pfSense Firewall eine schöne Sniffer Funktion.Capture Filter auf die Host IP des PCs und AD IP setzen und einmal mitsniffern was da beim Join abgeht.

Die gesicherte .pcap Datei kannst du dir bequem mit dem Kabelhai ansehen.

So weisst du sofort welche TCP/UDP Ports verwendet bzw. geblockt werden und welche Regel dir das Bein stellt...

Dr. Google und Microsoft hat auch einiges zu der Thematik:

learn.microsoft.com/de-de/troubleshoot/windows-server/identity/c ...

devopstales.github.io/linux/pfsense-ad-join/

encryptionconsulting.com/ports-required-for-active-directory-and ...

Usw. usw.