PfSense routing OpenVPn und IPSec

Hallo zusammen,

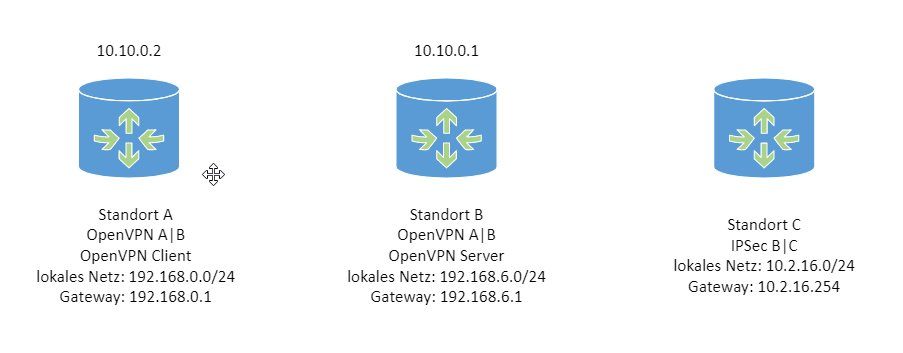

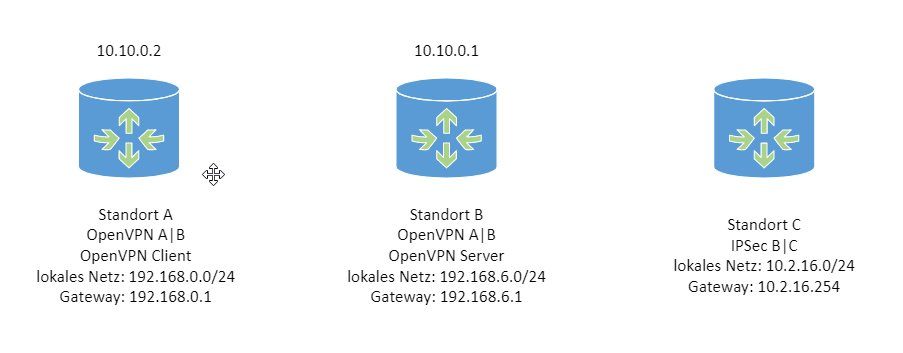

ich habe 3 Standorte die per VPN miteinander verbunden sind. (siehe Bild)

Nun stehe ich vor der Herausforderung von Standort A aus auf den Standort C über den Standort B zuzugreifen.

Standort A & B sind PfSense, Standort C nur eine FritzBox.

Standort A&B sind über einen OpenVPN Tunnel miteinander verbunden. Standort B&C über einen IPSec.

In der OpenVPn Config an Standort A habe ich das Remote Netz 10.2.16.0/24 von Standort C ebenfalls angegeben.

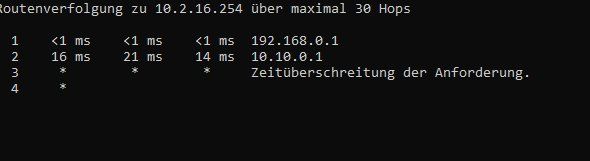

Ein Trace zeigt mir auf jeden Fall schon mal das er Richtung Standort B geht, er dort allerdings keinen weiteren Weg findet.

Schau ich mir an Standort B die "routes" an, so fällt auf das dort keine route für das 10.2.16.0/24 Netz existiert.

Nachdem die FritzBox kein VTI IPSec versteht stehe ich auf dem Schlauch wie ich das ganze angehen soll?

Muss ich am Standort B eine statische Route setzen?

Danke euch!

ich habe 3 Standorte die per VPN miteinander verbunden sind. (siehe Bild)

Nun stehe ich vor der Herausforderung von Standort A aus auf den Standort C über den Standort B zuzugreifen.

Standort A & B sind PfSense, Standort C nur eine FritzBox.

Standort A&B sind über einen OpenVPN Tunnel miteinander verbunden. Standort B&C über einen IPSec.

In der OpenVPn Config an Standort A habe ich das Remote Netz 10.2.16.0/24 von Standort C ebenfalls angegeben.

Ein Trace zeigt mir auf jeden Fall schon mal das er Richtung Standort B geht, er dort allerdings keinen weiteren Weg findet.

Schau ich mir an Standort B die "routes" an, so fällt auf das dort keine route für das 10.2.16.0/24 Netz existiert.

Nachdem die FritzBox kein VTI IPSec versteht stehe ich auf dem Schlauch wie ich das ganze angehen soll?

Muss ich am Standort B eine statische Route setzen?

Danke euch!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 485489

Url: https://administrator.de/forum/pfsense-routing-openvpn-und-ipsec-485489.html

Ausgedruckt am: 02.08.2025 um 14:08 Uhr

13 Kommentare

Neuester Kommentar

Sorry, Tomaten auf den Augen, bzw. zu spät (Änderungs Timeout des Threads)... 🥺

Du musst die IP Netze am Server mit dem "push" Kommando an die Clients propagieren. Die jeweiligen Client Netze dann mit dem "route" und "iroute" Kommando. Das kann man mit den Prifil Interfaces Client bezogen machen nach dem Common Name des Client Zertifikats.

Guckst du hier:

openvpn.net/vpn-server-resources/site-to-site-routing-explained- ...

und auch hier für die praktische Lösung:

Problem mit site 2 site VPN

Du musst die IP Netze am Server mit dem "push" Kommando an die Clients propagieren. Die jeweiligen Client Netze dann mit dem "route" und "iroute" Kommando. Das kann man mit den Prifil Interfaces Client bezogen machen nach dem Common Name des Client Zertifikats.

Guckst du hier:

openvpn.net/vpn-server-resources/site-to-site-routing-explained- ...

und auch hier für die praktische Lösung:

Problem mit site 2 site VPN

natürlich wird der trace erlaubt und nicht von der Firewall geblockt.

Nur zur Erinnerungs das das immer sowohl für das lokale LAN als auch für das virtuelle OpenVPN Interface in den Firewalls gilt !Dem Standort B fehlt aber eine Route in das Netz vom Standort C

Kein Wunder. Da fehlt vermutlich dann auch "route 10.2.16.0 255.255.255.0" und "iroute 192.168.8.0 255.255.255.0" ?!Eins setzt die Kernel Routing Tabelle und das andere die OVPN Route.

Siehe auch geposteten Thread oben !!

Er hat einmal OpenVPN und einmal IPsec in Serie. Am äußeren OpenVPN-Knoten A braucht er eine Route, die A sagt, dass C über B via OpenVPN erreichbar ist, und auf der IPsec-Verbindung B-C eine Phase 2 entsprechend für den gleichen Zweck. Er hat sogar gesehen, dass es nur mit Routen und VTI eleganter wäre, aber halt mit der Fritzbox nicht geht.

Er hat einmal OpenVPN und einmal IPsec in Serie.

Sorry, stimmt, hatte ich im Eifer des Gefechts überlesen.Dann ist die Lösung aber ganz einfach....

- OVPN Server an Standort B bekommt die Einträge "push route 192.168.6.0 255.255.255.0" und auch "push route 10.2.16.0 255.255.255.0" um diese Netze Standort A bekannt zu geben.

- Im Standort C wird in der Phase 2 das 192.168er Netz mit einer 16 Bit Maske in die Konfig eingetragen ! Damit wandern dann alle 192.168.er IP Netze in den IPsec VPN Tunnel. Sprich also aller Traffic für A und B

Die große Frage ist jetzt WIE ist der OpenVPN Server installiert an Standort B ???

- Ist er mit auf dem Router installiert

- Ist es ein separater Server im lokalen Netz von B ?

wird es hacken schlagen oder?

Bahnhof ?? Ägypten ??Was soll uns dieser kryptische Satz sagen ??

de.wikipedia.org/wiki/Hacke_(Werkzeug)

de.wikipedia.org/wiki/Ferse

Versteht leider kein Mensch. (Und auch kein ITler)

Alles was du zu konfigurieren hast ist oben erklärt. Die remote Netz Definition muss lediglich eine 16 Bit Maske bekommen und gut iss...