PFSense und FreeRadius3 Authentifizierungsproblem

Hallo Zusammen hier im Forum,

ich habe ein Problem bei der Einrichtung von FreeRadius und PfSense.

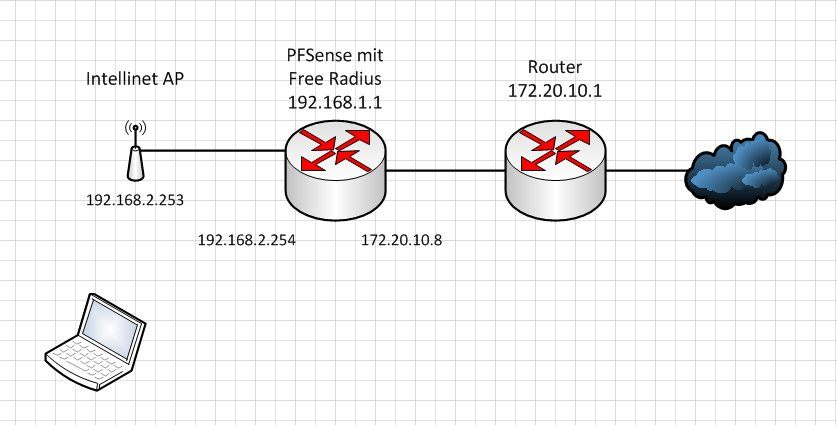

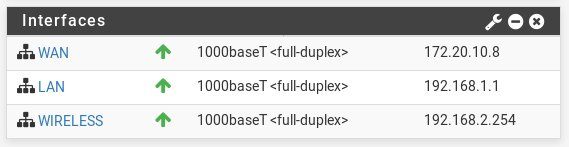

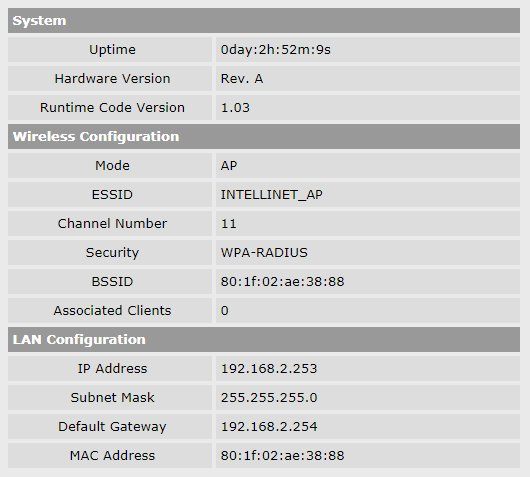

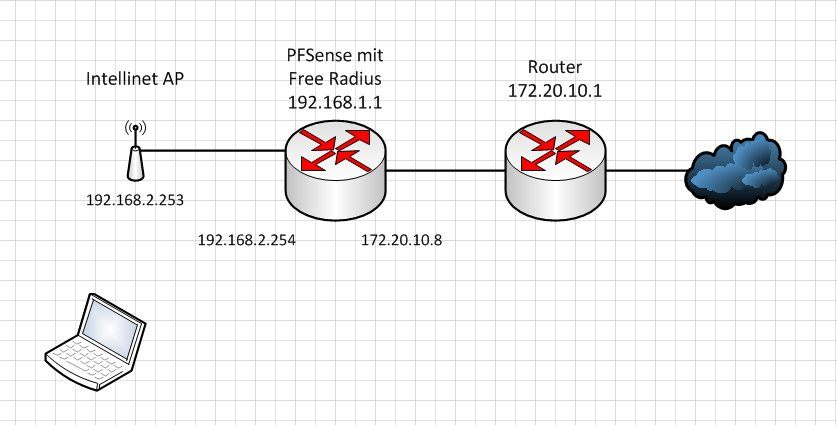

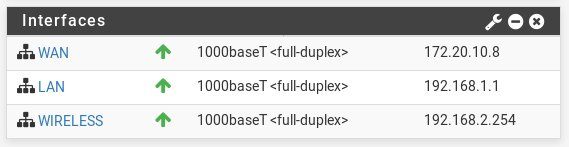

Da ein Bild mehr als 1000 Worte sagt habe ich mein Lab mal dargestellt.

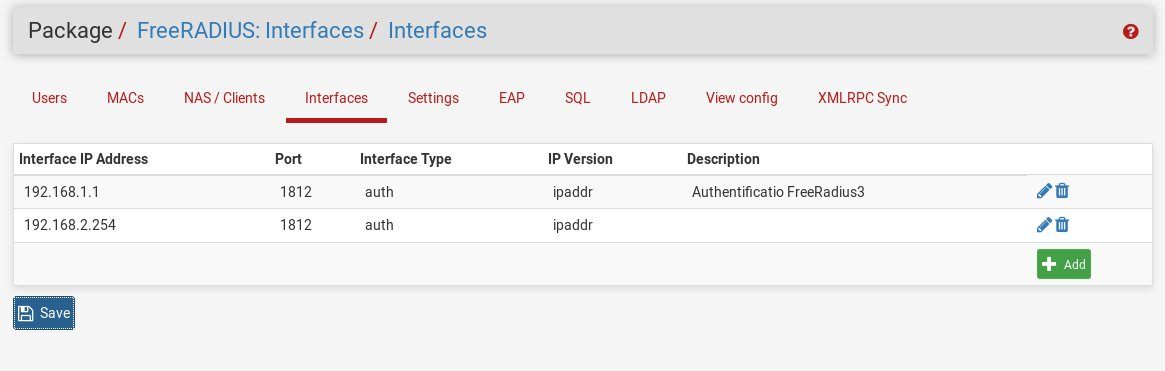

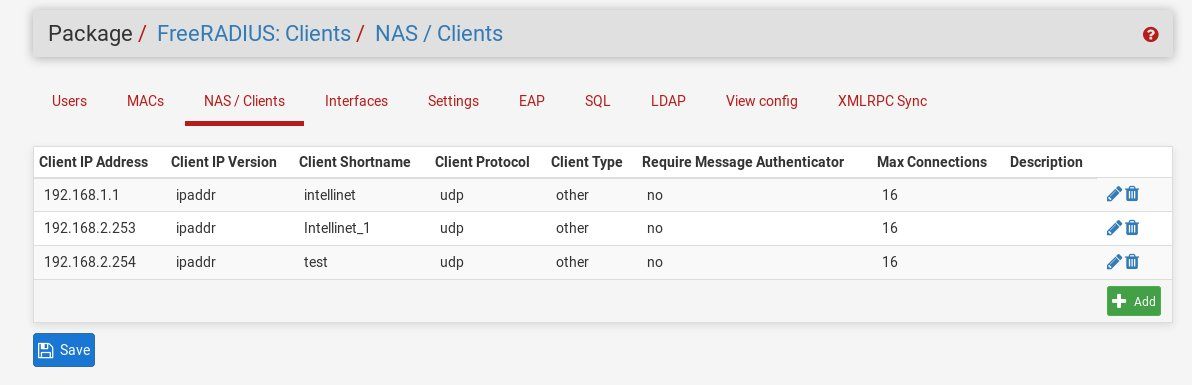

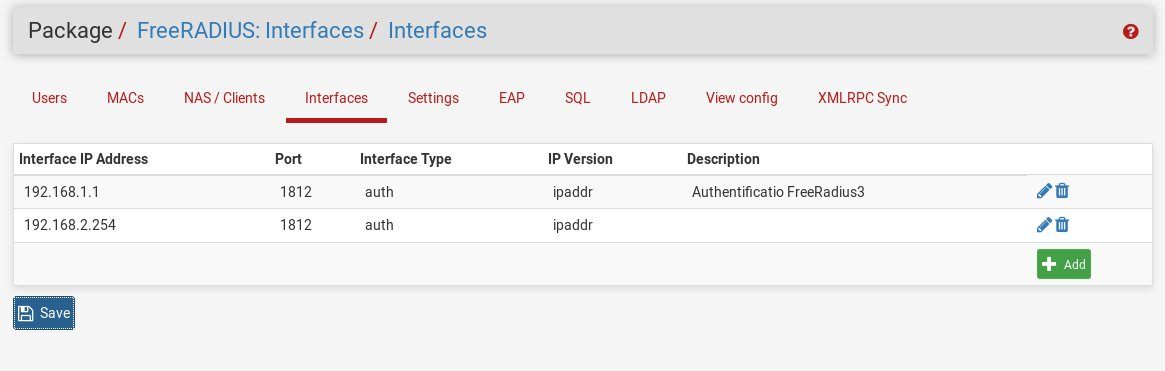

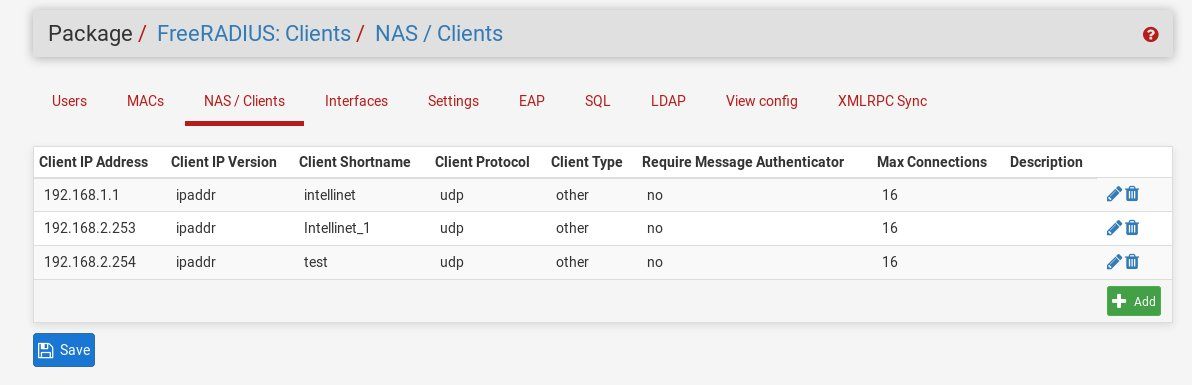

Die Konfiguration des FreeRadius schaut folgend aus:

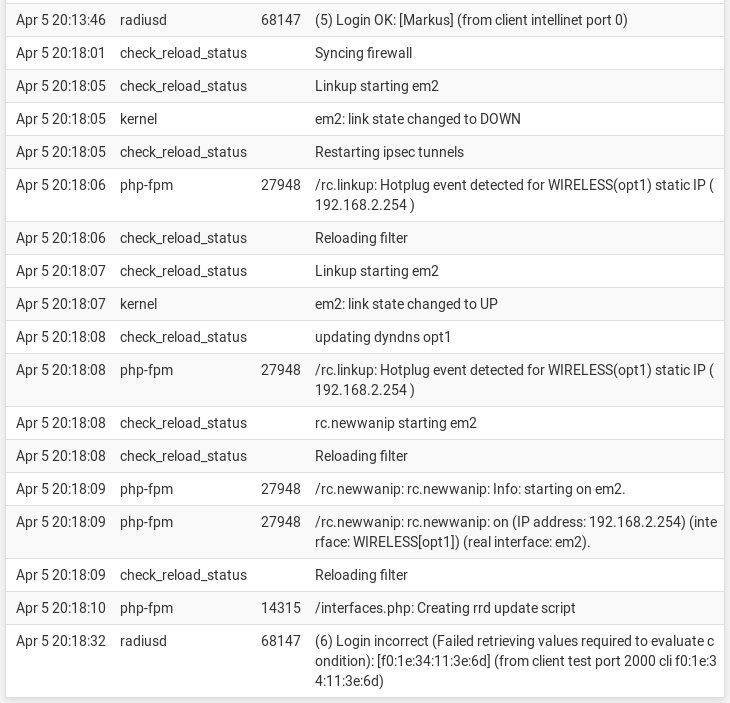

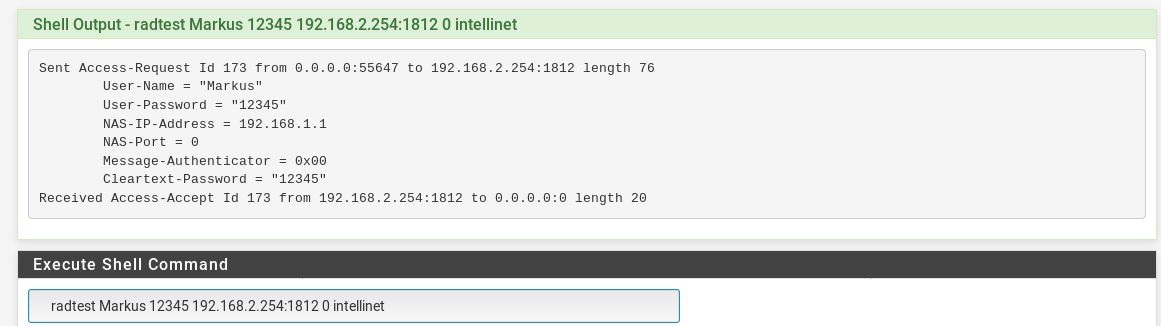

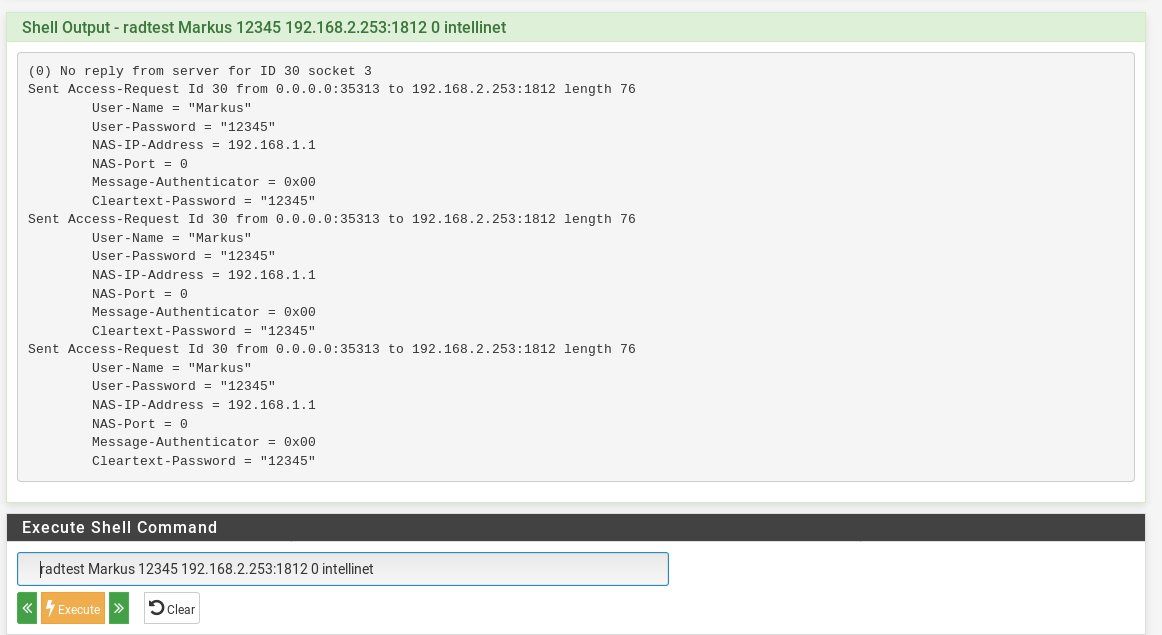

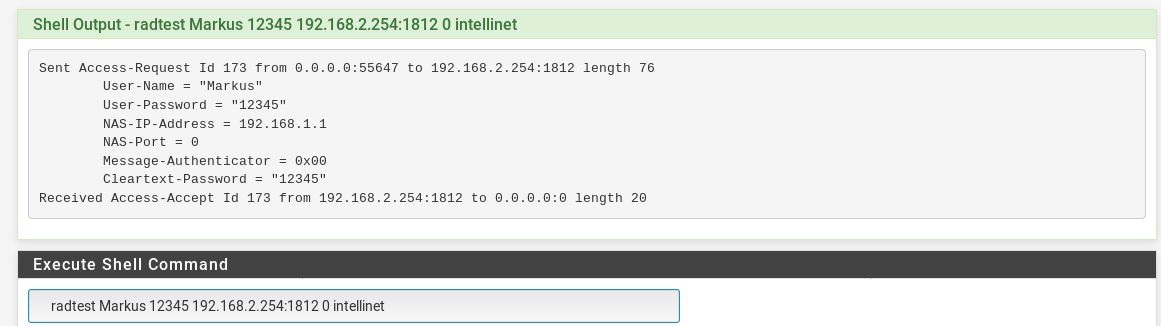

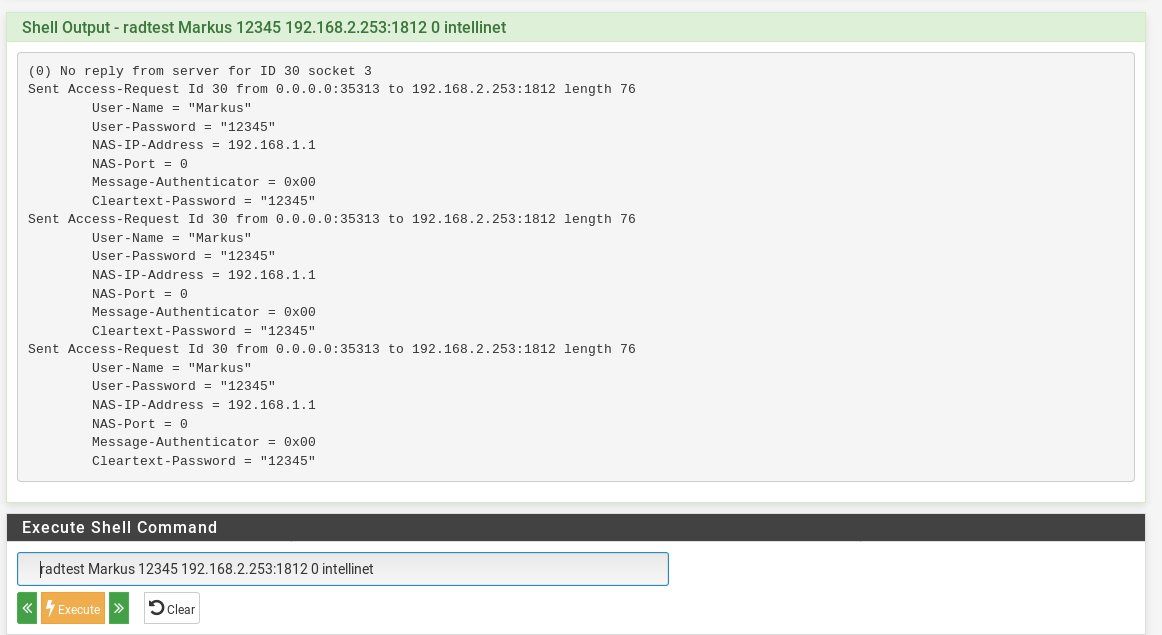

Teste ich nun die Auth mit einem Shell Skript bekomme ich folgende Ausgabe:

Über diese Schnittstelle geht es also.

Da ich nun den AP ins spiel bringen möchte habe ich einen weiteren NAS Client hinzugefügt (192.168.2.253)

Teste ich aber die Auth damit bekomme ich folgenden Fehler:

(Für mich irgendwie unlogisch da der Radius auf der .254 hört und der .253 als Client bekannt ist)

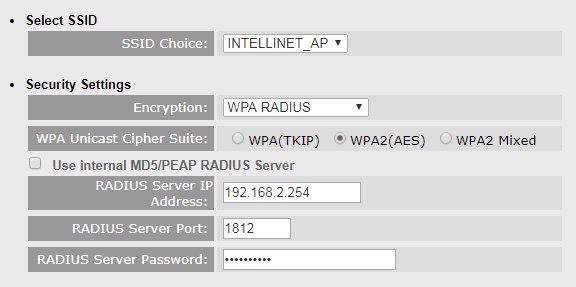

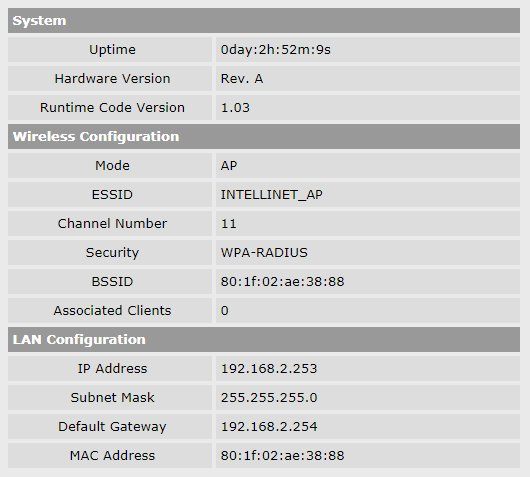

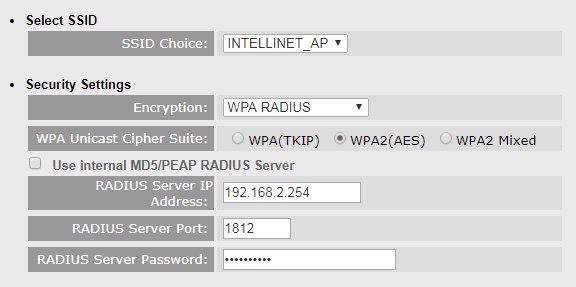

Die Konfig vom AP schaut folgend aus: (Aber soweit bin ich gar nicht gekommen, da der Test fehlschlug)

Wo liegt hier der Hase im Pfeffer ?

Vielen Dank schon mal für euren Hirnschmalz.

(PS Außer dem Intellinet ist alles virtuell in der VBox gebaut, daher auch die komischen IP Adressen und die Passwörter )

ich habe ein Problem bei der Einrichtung von FreeRadius und PfSense.

Da ein Bild mehr als 1000 Worte sagt habe ich mein Lab mal dargestellt.

Die Konfiguration des FreeRadius schaut folgend aus:

Teste ich nun die Auth mit einem Shell Skript bekomme ich folgende Ausgabe:

Über diese Schnittstelle geht es also.

Da ich nun den AP ins spiel bringen möchte habe ich einen weiteren NAS Client hinzugefügt (192.168.2.253)

Teste ich aber die Auth damit bekomme ich folgenden Fehler:

(Für mich irgendwie unlogisch da der Radius auf der .254 hört und der .253 als Client bekannt ist)

Die Konfig vom AP schaut folgend aus: (Aber soweit bin ich gar nicht gekommen, da der Test fehlschlug)

Wo liegt hier der Hase im Pfeffer ?

Vielen Dank schon mal für euren Hirnschmalz.

(PS Außer dem Intellinet ist alles virtuell in der VBox gebaut, daher auch die komischen IP Adressen und die Passwörter )

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 370052

Url: https://administrator.de/forum/pfsense-und-freeradius3-authentifizierungsproblem-370052.html

Ausgedruckt am: 22.07.2025 um 21:07 Uhr

11 Kommentare

Neuester Kommentar

habe ich mein Lab mal dargestellt.

Das ist un heimlich schlecht zu lesen, da du die Bilder FALSCH einsortiert hast !Du musst nachdem du das Bild mit dem Klick auf das Kamewra Symbol importiert hast unten das **"+"++ klicken um das Bild RICHTIG in den Text einzubinden.

Das hast du vergessen (oder die FAQs nicht gelesen) deshalb tauchen alle Bilder nur kumuliert am Schluß auf und keiner weiß welches Bild zu welchem Abschnitt deiner Beschreibung passt

Das macht dann wenig Spaß.

(Kannst du nachträglich korrigieren !)

Zum Thema findest du hier noch wichtige Tips:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Netzwerk Management Server mit Raspberry Pi

Hilfreich wäre mal wenn du mit dem Tool NT-RadPing mal einen Test auf den Radius machst:

novell.com/coolsolutions/tools/14377.html

Läuft der durch ?

Es sieht ja so aus als ob die pfSense LAN seitig nicht erreichbar ist für die Radius Requests ?

Hast du ggf. entspr. Firewall regeln am LAN Port die das verhindern ?

Was sagt das FreeRadius Log in der pfSense (Logs) ?? Kannst du dort eingehenden Radius Requests sehen ?

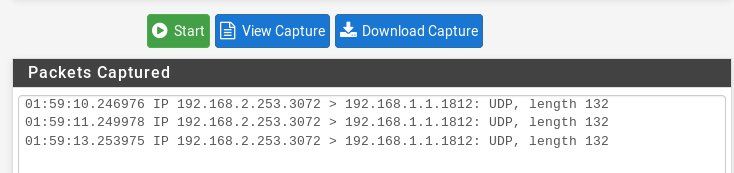

Mal mit Diagnostics -> Packet Capture am LAN Port gessniffert nach eingehenden Radius Requests ? Kommt da was ?

2 Dinge sind unverständlich in der Zeichnung von oben !

Du benutzt eine Router Kaskade mit der pfSense, was soweit ja auch OK ist.

Der AP erreicht den Radius Server auf der pfSense über das lokale LAN 192.168.2.0 /24

Was bitte hat die Bezeichnung "pfSense mit FreeRadius 192.16.1.1" dort für eine Bewandnis ??

Das netzwerk 192.168.1.0 /24 gibt es doch nirgendwo bei dir ??

leider ist die Quali nicht besser geworden.

Die Quali ist schon perfectly OK. Es ging um die Struktur !Das 192.168.1.0/24 ist eigentlich nur ein Management Netz für die PfSense

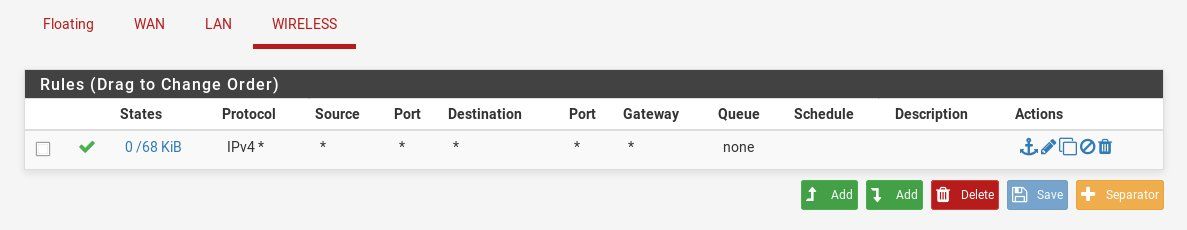

OK, dann leugt das 192.168.2.0 /24 auf einem anderen Interface ?Beachte das das eine Firewall ist. Auf allen Interfaces die NICHT Default sind also eine Default Regel haben gilt deny any any (alles verboten) wie es bei einer FW ja üblich ist.

Hast du diese regel an dem Port entsprechend angepasst ?

Die Firewall ist zu Testzwecken komplett offen

OK, dann ist es das schonmal nicht.Das 192.168.1.1er Interface kannst du pingen aus dem .2.0er Netz ?

Beim zweiten Aufruf über die Schnittstelle WIRELESS

Wieso Schnittstelle Wireless ???Der AP bzw. die Clients dort authentisieren sich nur über den Kupferport mit dem Radius ! Wireless spielt da keine Rolle !

Nur mal doof nachgefragt. Das Schlüsselpasswort im Radius ist identisch zu dem im AP und enthält keine Umlaute ?

In der FreeRadius Konf ist das als "secret" in der client.conf definiert !

client 192.168.2.0/24 {

secret = Geheim123

shortname = Testnetz

} WAS sagt der Test mit NTRadPing ??

Die Firewall regeln habe ich auch angpasst. (Also allow any any)

Sollte man nicht so machen Besser ist Source auf LAN_network zu setzen also das lokale Netz. Ist aber kosmetisch und hat mit dem eigentlichen Fehler nichts zu tun.

aber Auth funktioniert noch nicht.

Deshalb ja einen Rechner mit NTRadPing ins selbe Netz und die Authentisierung simulieren jedoch ein Fehler wie oben angezeigt.

Das liegt am Binding des Radius Servers zur NIC.Vermutlich hat der Radius nur ein Binding auf die NIC ins .1.0er Netz aber nicht ins .2.0er Netz. Das ist ein Konfig Fehler.

Aber auch egal. Du kannst bei den Devices im .2.0er Netz als Radius Ziel ja auch die .1.1 angeben !! Warum machst du das denn nicht ? Dann sollte es doch klappen.

Dieser funktionier ohne Probleme:

Ist das möglich das du hier einen Fatalen Denkfehler machst ??Als Ziel für den radius MUSS doch immer die IP auf der pfSense angegeben werden also die .1.1 oder die .2.254 wenn die .245 die FW IP im .2.0er Netz ist !!

Da die AP Adresse anzugeben wäre ja Blödsinn ! Sorry. Der AP ist ja nicht der Radius ! Der AP ist der Client der zum Radius will und der Radius liegt auf der FW, hat also folglich eine FW IP als Ziel.

Hallo Markus,

im Befehl "radtest" gibt man das Ziel des Access-Request an, die Source-IP kann man nicht angeben. Es ist also alles korrekt, wenn ich deine Ausführungen richtig verstanden habe.

BB

im Befehl "radtest" gibt man das Ziel des Access-Request an, die Source-IP kann man nicht angeben. Es ist also alles korrekt, wenn ich deine Ausführungen richtig verstanden habe.

NAME

radtest - send packets to a RADIUS server, show reply

SYNOPSIS

radtest [-d raddb_directory] [-P tcp/udp] [-t pap/chap/mschap/eap-md5] [-x

] [-4 ] [-6 ] user password radius-server nas-port-number secret [ppphint]

[nasname]BB

über diese Netzwerkkarte mit Ihrer MAC den Radius Server an ?

Die Mac Adresse ist für den Request nur in sofern interessant das sie für die Layer 2 Kommunikation benötigt wird:- Je nach Ziel IP .2.254 oder .2.2 ARPt der Client mit einem Broadcast danach um die Mac rauszubekommen

- Es sollte immer der die FW mit ihrer Interface Mac antworten. Das kannst du auch selber ganz einfach mit einem arp -a sehen !

Ausnahme jetzt mal 802.1x Port Authentisierung mit Mac Passthrough wo Client Macs authentisiert werden.

Wenn dann prüft der Radius nur die IP des Clients ob die erlaubt ist einen Request zu senden. Nicht aber die Mac.

und auch kein Image um mir eine zu basteln.

Ein popeliger 30 Euro Raspberry Pi wäre dein Freund jetzt !!! Der Radius hört auf der 192.168.1.1 und auf der 192.168.2.254

Das wäre auch zu erwarten...aber nicht an der 192.168.1.1

Dann hast du wohl doch noch irgendwo ein Problem mit den Firewall Regeln.Obwohl der AP so konfiguriert ist dass der Radius auf der 192.168.1.1 erreichbar ist.

Warum konfigurierst du ihm die .2.254 nicht ?? Da klappt doch der Radius Zugang ?? Das würde doch das Problem sofort lösen. Abgesehen davon müsste man das Paket nicht einmal innerhalb der Firewall im Kreis schicken was ja auch überflüssig ist ?!Aber ich muss doch innerhalb der PfSense nicht routen ?

Wie kommst du darauf ? Du musst intern routen vom .2.0er Interface zum .1.0er Interface. Einmal "Durchlauferhitzer" der gar nicht sein müsste.