PFsense + Unifi - Wlan in Vlan

Hallo zusammen,

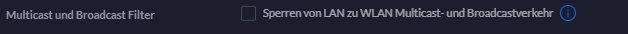

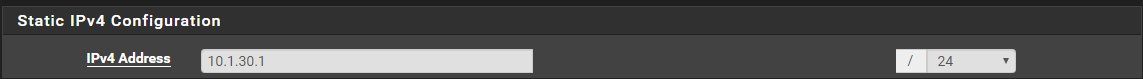

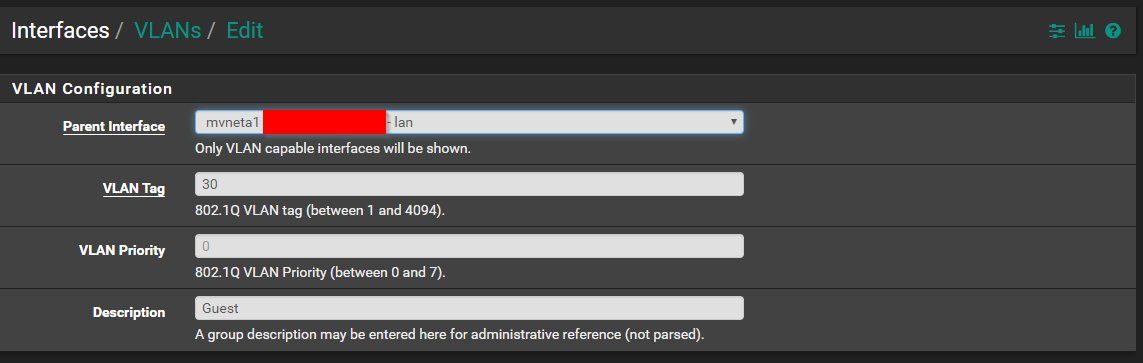

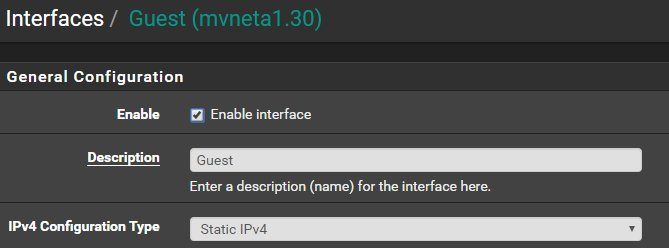

ich verliere langsam die Nerven. Ich versuche mit Pfsense und Unifi über einen Unifi AP das Gastnetz in ein Vlan zu bekommen und scheitere. Vielleicht hat ja jemand von euch eine Idee oder sieht etwas was ich übersehen habe.

Aufbau:

PFsense auf der Netgate 3100 über PPPOE an ein Draytek Vigor im Bridgemode

Netgate an Unifi Switch an Unifi AP

Unifi Controller auf einer Ubuntu VM

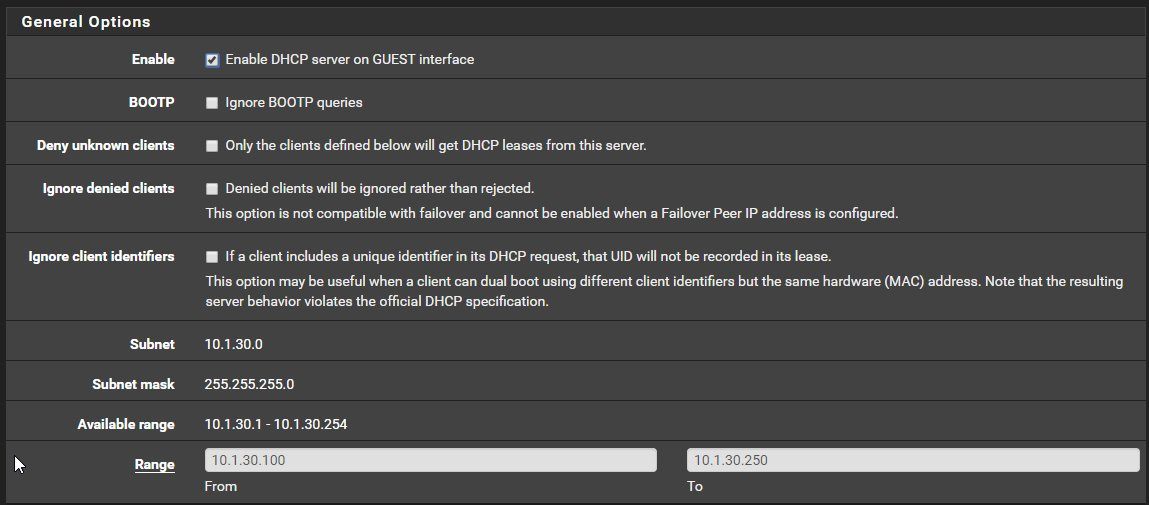

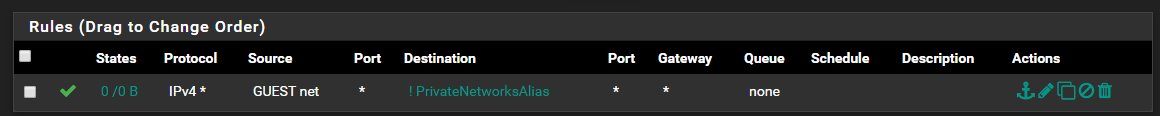

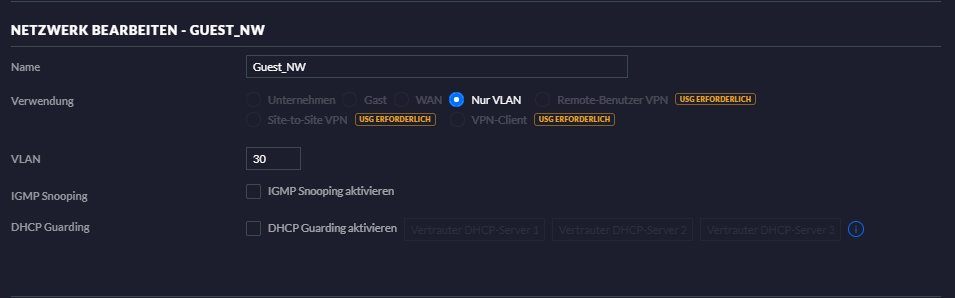

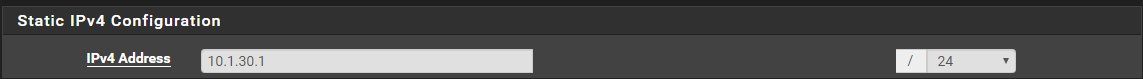

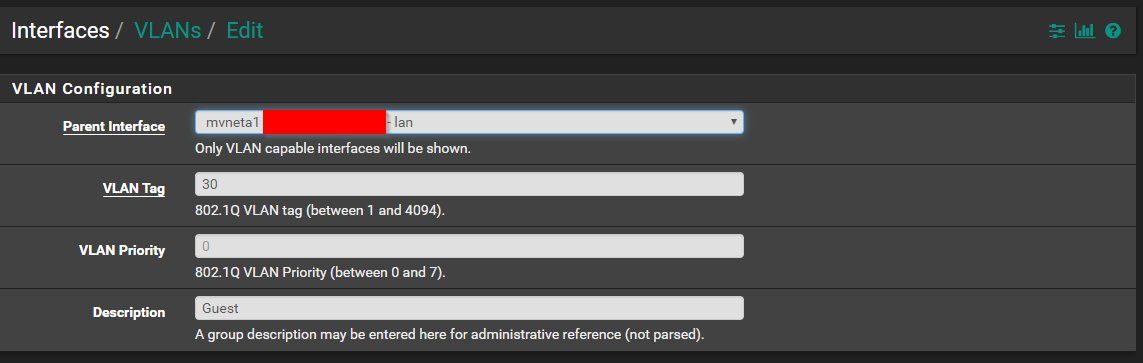

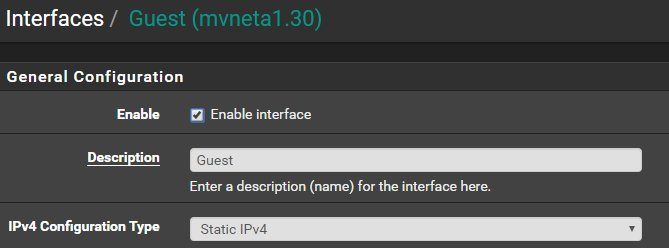

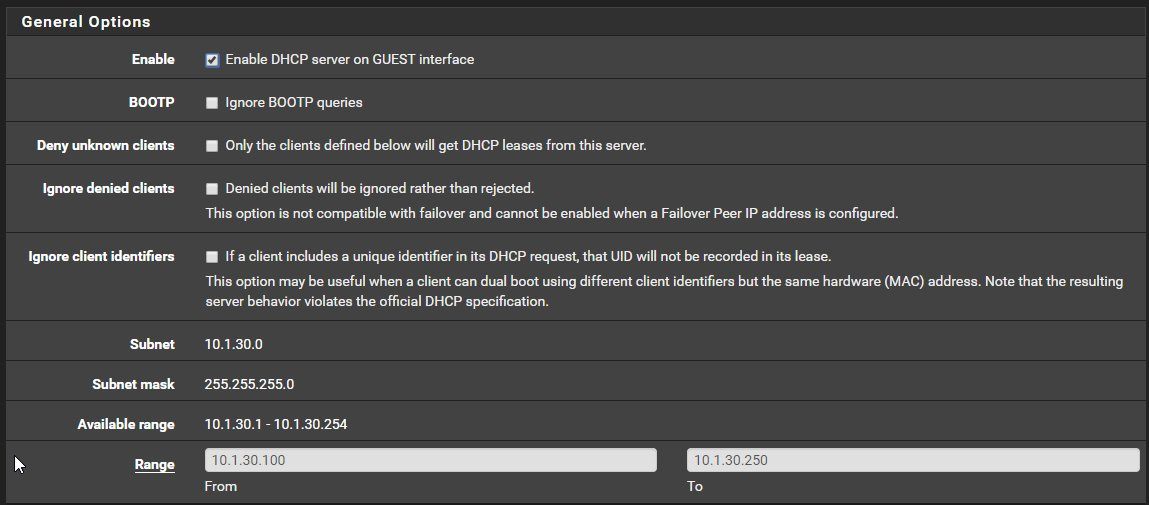

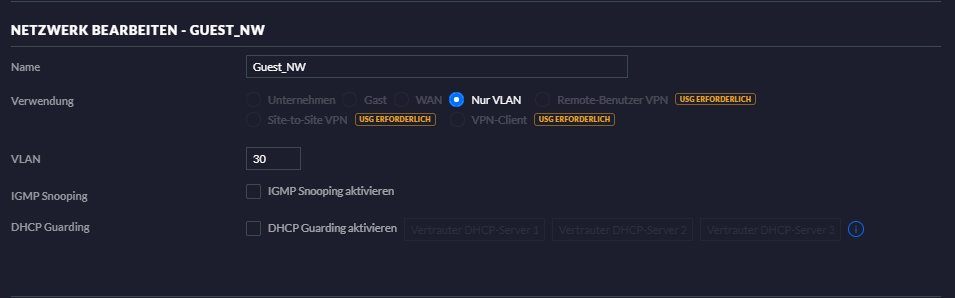

Derzeitige Konfiguration:

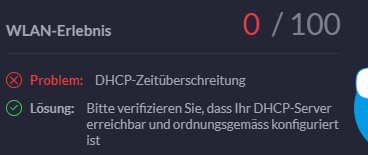

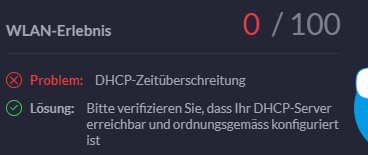

Ich kann mich mit der SSID (Schmarotzer) verbinden bekomme jedoch keinen Zugang zum Internet und der Client bekommt keine Adresse aus dem definierten Adressbereich.

Sieht jemand meinen Denkfehler?

Vielen Dank

Finius

ich verliere langsam die Nerven. Ich versuche mit Pfsense und Unifi über einen Unifi AP das Gastnetz in ein Vlan zu bekommen und scheitere. Vielleicht hat ja jemand von euch eine Idee oder sieht etwas was ich übersehen habe.

Aufbau:

PFsense auf der Netgate 3100 über PPPOE an ein Draytek Vigor im Bridgemode

Netgate an Unifi Switch an Unifi AP

Unifi Controller auf einer Ubuntu VM

Derzeitige Konfiguration:

Ich kann mich mit der SSID (Schmarotzer) verbinden bekomme jedoch keinen Zugang zum Internet und der Client bekommt keine Adresse aus dem definierten Adressbereich.

Sieht jemand meinen Denkfehler?

Vielen Dank

Finius

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 513549

Url: https://administrator.de/forum/pfsense-unifi-wlan-in-vlan-513549.html

Ausgedruckt am: 04.08.2025 um 08:08 Uhr

11 Kommentare

Neuester Kommentar

Das dazu korrespondierende VLAN Tutorial hast du gelesen ??

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort werden eigentlich alle Details zu diesem Setup erklärt. Ganz besonders nochmal im Praxis_Beispiel das ja exakt deinem Setup entspricht !

Um das wasserdicht zu testen solltest du am VLAN Switch erstmal einen Untagged Kupfer Testport einrichten in diesem Gast VLAN. Dort dann einen PC oder Laptop aufstecken und checken das er in diesem Gast VLAN auch sauber eine IP Adresse von der pfSense bekommt und auch ins Internet kommt.

Dann weisst du sicher das die Adressierung usw. in diesem Gast VLAN sauber und sicher funktioniert.

Ggf. kannst du auch dort gleich ein Captive_Portal einrichten und das ebenfalls wasserdicht testen für die Gäste.

Achtung !!

Die VLAN Interfaces haben Firewall üblich eine DENY any any Regel aktiv blocken also ALLEN Verkehr ! Nur das du das auf dem Radar hast und hier eine entsprechende regel einrichtest. Das Praxis Tutorial weist explizit auf diese Falle hin !!

Erst wenn das alles sauber klappt machst du dich an den Access Point und checkst dort die SSID zu VLAN ID Zuweisung im Setup usw.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort werden eigentlich alle Details zu diesem Setup erklärt. Ganz besonders nochmal im Praxis_Beispiel das ja exakt deinem Setup entspricht !

Um das wasserdicht zu testen solltest du am VLAN Switch erstmal einen Untagged Kupfer Testport einrichten in diesem Gast VLAN. Dort dann einen PC oder Laptop aufstecken und checken das er in diesem Gast VLAN auch sauber eine IP Adresse von der pfSense bekommt und auch ins Internet kommt.

Dann weisst du sicher das die Adressierung usw. in diesem Gast VLAN sauber und sicher funktioniert.

Ggf. kannst du auch dort gleich ein Captive_Portal einrichten und das ebenfalls wasserdicht testen für die Gäste.

Achtung !!

Die VLAN Interfaces haben Firewall üblich eine DENY any any Regel aktiv blocken also ALLEN Verkehr ! Nur das du das auf dem Radar hast und hier eine entsprechende regel einrichtest. Das Praxis Tutorial weist explizit auf diese Falle hin !!

Erst wenn das alles sauber klappt machst du dich an den Access Point und checkst dort die SSID zu VLAN ID Zuweisung im Setup usw.

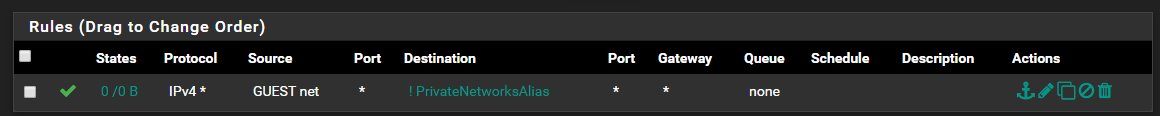

Die Firewallregel besteht auch (siehe erster Post)

Und ist falsch.Sie dir die mal genau an !!!

Als Destination steht da ein Netzwerk Alias deines Privat Netzes drin ! Sprich die Regel lässt einzig und allein nur IP Pakete durch dessen Quellnetzadresse das Gastnetz ist und dessen Zieladresse das Private Netz ist.

Mal abgesehen das diese Regel für ein Gastnetz völliger Unsinn ist (man will Gäste ja gerade NICHT im Privatnetz haben !!!) ist sie auch falsch. DHCP hat als Source 0.0.0.0 und als Destination 255.255.255.255.

Ändere deine Gastenetz Adresse testweise erstmal ab in:

PASS, Source: <Gast_net>, Port: ANY --> Destination: ANY, Port: ANY

Danach sollt es klappen !

Um das Gastnetz nachher zu sperren vom Privatnetz wäre:

DENY, Source: <Gast_net>, Port: ANY --> Destination: <Privat_net>, Port: ANY

PASS, Source: <Gast_net>, Port: ANY --> Destination: ANY, Port: ANY

dann das richtige Regelwerk.

Oder...

Wenn du den Gästen rein nur surfen erlauben willst dann:

DENY, Proto: IP, Source: <Gast_net>, Port: ANY --> Destination: <Privat_net>, Port: ANY

PASS, Proto: UDP/TCP, Source: <Gast_net>, Port: ANY --> Destination: ANY, Port: 53

PASS, Proto: TCP, Source: <Gast_net>, Port: ANY --> Destination: ANY, Port: 80

PASS, Proto: TCP, Source: <Gast_net>, Port: ANY --> Destination: ANY, Port: 443

Wenn du dein Gastnetz mit einem [ Captive_Portal] auf der pfSense ausgerüstet hast musst du im Regelwerk auch die Portalseite erlauben:

DENY, Proto: IP, Source: <Gast_net>, Port: ANY --> Destination: <Privat_net>, Port: ANY

PASS, Proto: UDP/TCP, Source: <Gast_net>, Port: ANY --> Destination: ANY, Port: 53

PASS, Proto: TCP, Source: <Gast_net>, Port: ANY --> Destination: <Gast_address>, Port: 8000-8003

PASS, Proto: TCP, Source: <Gast_net>, Port: ANY --> Destination: ANY, Port: 80

PASS, Proto: TCP, Source: <Gast_net>, Port: ANY --> Destination: ANY, Port: 443

Das wars...

Wie gesagt erstmal alles wasserdicht an einem LAN Kupferport testen.