13523530998

12.06.2024, aktualisiert 17.06.2024

Physisch getrennte Netzwerke zwecks Backup (kein VLAN)

Moin, unser Backup läuft, die Firewall (OPNsense) steht ... und Ransomewareattacken sollten mich nicht jucken. Tun sie aber.

Daher die Frage : gibt es eine Appliance oder irgendein 'Gimmick', dass die tägl. Backups nochmal in ein physisch getrenntes Netzwerk packt, ohne dass man jeden Tag selbst Hand anlegen muss?

Unser VoIP läuft über ein VLAN. Und VLANs sind nun mal so sicher wie alle Systeme mit Passwortschutz - also auch unsicher. Daher kein logisch sondern ein physisch getrenntes Netzwerk.

Wir haben virtualisierte Server (qemu/KVM), zwei lokale NAS-Backups sowie Remotesicherungen. Für zumindest eines dieser Backups möchte ich ein physisch getrenntes Netzwerk, in das dann tägl. ne Kopie des einen NAS erfolgt.

Jmd ne Idee?

Danke

Daher die Frage : gibt es eine Appliance oder irgendein 'Gimmick', dass die tägl. Backups nochmal in ein physisch getrenntes Netzwerk packt, ohne dass man jeden Tag selbst Hand anlegen muss?

Unser VoIP läuft über ein VLAN. Und VLANs sind nun mal so sicher wie alle Systeme mit Passwortschutz - also auch unsicher. Daher kein logisch sondern ein physisch getrenntes Netzwerk.

Wir haben virtualisierte Server (qemu/KVM), zwei lokale NAS-Backups sowie Remotesicherungen. Für zumindest eines dieser Backups möchte ich ein physisch getrenntes Netzwerk, in das dann tägl. ne Kopie des einen NAS erfolgt.

Jmd ne Idee?

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 63979974221

Url: https://administrator.de/forum/physisch-getrennte-netzwerke-zwecks-backup-kein-vlan-63979974221.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

51 Kommentare

Neuester Kommentar

Hi

nun du kannst dir ja ein Script machen für dein Backup das vorher per Befehl am Switch den Lanport X Aktiviert und so der Netzwerk Zugriff auf dein Backupsystem möglich ist.

Nach dem Backup wird der Lanport am Switch wieder Offline geschaltet und so hast du halt dein Netz "Getrennt".

Ginge ja auch mit ner USB Platte oder am PC ein 2ten Lanport ect....

Würde die Automatischen Scripte halt so nicht drankommen...

jedoch einer der Zugriff auf des System hat würde es Finden....

nun du kannst dir ja ein Script machen für dein Backup das vorher per Befehl am Switch den Lanport X Aktiviert und so der Netzwerk Zugriff auf dein Backupsystem möglich ist.

Nach dem Backup wird der Lanport am Switch wieder Offline geschaltet und so hast du halt dein Netz "Getrennt".

Ginge ja auch mit ner USB Platte oder am PC ein 2ten Lanport ect....

Würde die Automatischen Scripte halt so nicht drankommen...

jedoch einer der Zugriff auf des System hat würde es Finden....

Hallo,

anbei eine Idee wie ich das bei einem Kunden umgesetzt habe.

Server (ESXi)

ein LAN-Port ist nur für die ESXi-Verwaltung konfiguriert.

Backup-Server (Windows Server mit Windows Firewall ohne Zugriffe von Außen, Altaro als Backup-Software)

Ein LAN-Port nur für die Verbindung zum ESXi

Ein LAN-Port nur für die Verbindung zum NAS

NAS (QNAP)

Nur ein LAN-Port für die Verbindung zum Backup-Server

Stefan

anbei eine Idee wie ich das bei einem Kunden umgesetzt habe.

Server (ESXi)

ein LAN-Port ist nur für die ESXi-Verwaltung konfiguriert.

Backup-Server (Windows Server mit Windows Firewall ohne Zugriffe von Außen, Altaro als Backup-Software)

Ein LAN-Port nur für die Verbindung zum ESXi

Ein LAN-Port nur für die Verbindung zum NAS

NAS (QNAP)

Nur ein LAN-Port für die Verbindung zum Backup-Server

Stefan

Willst du jetzt was gegen Ransomware oder gegen Hacker?

Bei Ransomware ist zweite NIC (virtuell/physisch) eigentlich Mittel zur Wahl. Man muss halt das Backup vorher auch durchscannen, weil sonst bringt dir das beste Backup nix, wenn da schon was käferartiges drauf schläft.

Alles, was irgendwie automatisiert ist, wird auch der böse Hax0r finden. Von daher bleibt wohl nur das manuelle physische Abtrennen. Tape oder auch nur irgendwas anderes, was man abklemmen kann und nur für das Wegsichern dran blebt.

Nur jetzt mal meine bescheidene Meinung.

Bei Ransomware ist zweite NIC (virtuell/physisch) eigentlich Mittel zur Wahl. Man muss halt das Backup vorher auch durchscannen, weil sonst bringt dir das beste Backup nix, wenn da schon was käferartiges drauf schläft.

Alles, was irgendwie automatisiert ist, wird auch der böse Hax0r finden. Von daher bleibt wohl nur das manuelle physische Abtrennen. Tape oder auch nur irgendwas anderes, was man abklemmen kann und nur für das Wegsichern dran blebt.

Nur jetzt mal meine bescheidene Meinung.

Zitat von @13523530998:

@nachgefragt: die Bemerkung "ohne Hilfe auf die Daten" ist es, was mich so umtreibt. Denn unsere Ransomwarefreunde "helfen" hier gerne.

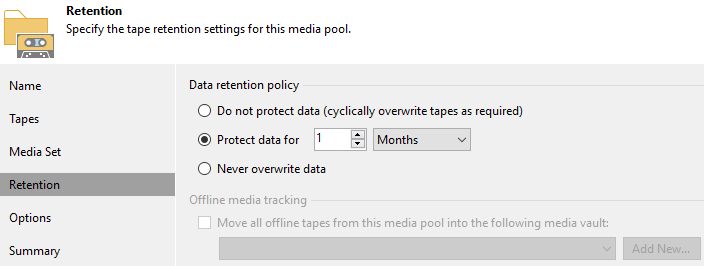

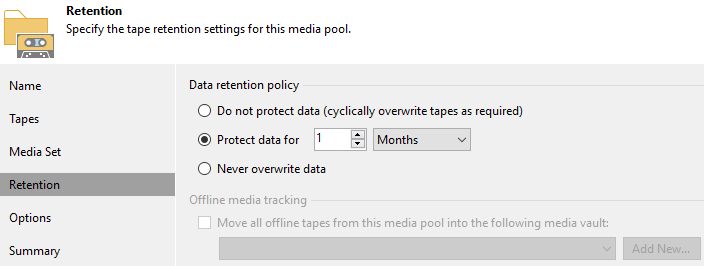

Nach Generationenprinzip und 3-2-1 Regel sichern wir die Backups auf Band, je nach LTO-Standard passt da auch eine ganze Menge drauf. Zudem kannst du die Dinger ewig lagern, kein Strom, kein Netzwerk, kein Verschleiß.@nachgefragt: die Bemerkung "ohne Hilfe auf die Daten" ist es, was mich so umtreibt. Denn unsere Ransomwarefreunde "helfen" hier gerne.

Und man weiß ja nie wann man den Wurm aufweckt, siehe gestern.

Patchday: Schadcode kann sich auf Windows-Servern wurmartig ausbreiten

heise.de/news/Patchday-Schadcode-kann-sich-auf-Windows-Servern-w ...

Ich hab auch Umgebungen da reicht den Kunden eine Spiegelung der NAS, die ist aber immer immer Netz, und damit nie "so sicher" wie ein dediziert gelagertes Band. Zudem wird dann nochmal auf eine externe Platte gesichert, aber auch die bleibt meist eingesteckt. Da ist mir ein Tape lieber, auch ein Single Drive spuckt das Tape nach dem Backup aus, wenn man es so einstellt.

Moin,

die Antwort passt zwar nicht ganz zur Frage, aber evtl hilft dir das trotzdem weiter...

Bei Backupappliances wird der Ransomwareschutz über nicht löschbare Snapshots gewährleistet.

Diese können dann auch mit Bordmitteln über ein anderes Netz die Daten replizieren.

Gibt es virtuell und physisch. z.B. DELL Datadomain oder Quantum DXI

Gruß und viel Erfolg

die Antwort passt zwar nicht ganz zur Frage, aber evtl hilft dir das trotzdem weiter...

Bei Backupappliances wird der Ransomwareschutz über nicht löschbare Snapshots gewährleistet.

Diese können dann auch mit Bordmitteln über ein anderes Netz die Daten replizieren.

Gibt es virtuell und physisch. z.B. DELL Datadomain oder Quantum DXI

Gruß und viel Erfolg

Moin,

wichtig ist doch, dass niemand die Datensicherung löschen kann.

In meinem Beispiel.

Wenn Jemand den ESXi gehackt hat kann er von keiner VM auf den Backup-Server zugreifen.

Er kann den ESXi umkonfigurieren. Um auf den Backup-PC zuzugreifen muss er die IP erraten (der antwortet nicht auf Ping) und ihn dann hacken (Einen Windows PC mit Updates, aktivierter Firewall) ist schon schwierig.

Dann muss er auf dem gehackten PC aus dem Backup-Programm die Zugangsdaten vom NAS extrahieren und das NAS Hacken.

Und dann gibt es noch das Cloud-Backup mit wieder anderen Zugangsdaten und nicht löschbaren Instanzen und die USB-HDD/Band im Schrank als nächster Level.

> Zitat von @StefanKittel:

wichtig ist doch, dass niemand die Datensicherung löschen kann.

In meinem Beispiel.

Wenn Jemand den ESXi gehackt hat kann er von keiner VM auf den Backup-Server zugreifen.

Er kann den ESXi umkonfigurieren. Um auf den Backup-PC zuzugreifen muss er die IP erraten (der antwortet nicht auf Ping) und ihn dann hacken (Einen Windows PC mit Updates, aktivierter Firewall) ist schon schwierig.

Dann muss er auf dem gehackten PC aus dem Backup-Programm die Zugangsdaten vom NAS extrahieren und das NAS Hacken.

Und dann gibt es noch das Cloud-Backup mit wieder anderen Zugangsdaten und nicht löschbaren Instanzen und die USB-HDD/Band im Schrank als nächster Level.

> Zitat von @StefanKittel:

Server (ESXi)

ein LAN-Port ist nur für die ESXi-Verwaltung konfiguriert.

Backup-Server (Windows Server mit Windows Firewall ohne Zugriffe von Außen, Altaro als Backup-Software)

Ein LAN-Port nur für die Verbindung zum ESXi

Ein LAN-Port nur für die Verbindung zum NAS

NAS (QNAP)

Nur ein LAN-Port für die Verbindung zum Backup-Server

Stefan

ein LAN-Port ist nur für die ESXi-Verwaltung konfiguriert.

Backup-Server (Windows Server mit Windows Firewall ohne Zugriffe von Außen, Altaro als Backup-Software)

Ein LAN-Port nur für die Verbindung zum ESXi

Ein LAN-Port nur für die Verbindung zum NAS

NAS (QNAP)

Nur ein LAN-Port für die Verbindung zum Backup-Server

Stefan

Zitat von @13523530998:

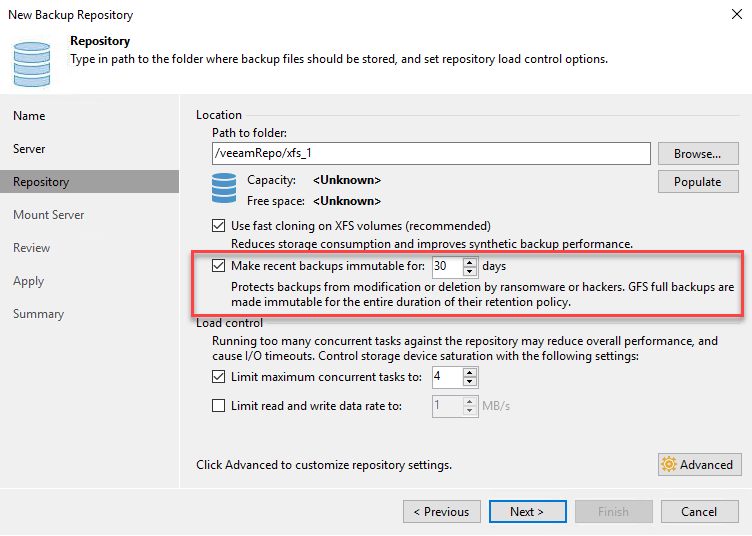

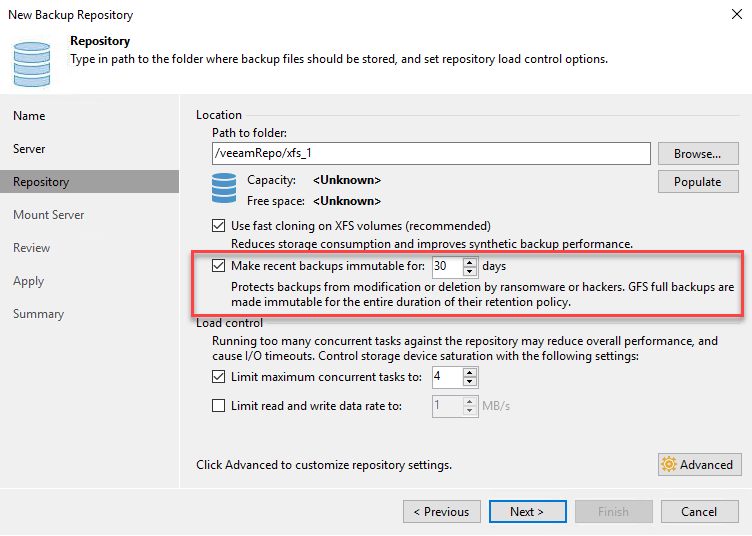

Zu Veeam: deren "Immutable-Backup" unter Linux finde ich lustig, denn das Immutable-Attribut (chattr +i Datei) gab es unter Linux schon in den 90ern. Und selbst ein echtes "Immutable"-System via Docker würde ja für das "Immutable-Backup" nichts bringen.

Zu Veeam: deren "Immutable-Backup" unter Linux finde ich lustig, denn das Immutable-Attribut (chattr +i Datei) gab es unter Linux schon in den 90ern. Und selbst ein echtes "Immutable"-System via Docker würde ja für das "Immutable-Backup" nichts bringen.

Vielleicht verstehe ich dein "Problem" nicht oder bin zu naiv aber ich sehe hier keinen Nachteil in diesem Vorgehen. Wir nutzen auch Veeam + Linux-Repo als erstes Backup-Ziel. Dazu noch ein Offsite-Copy und zusätzlich in eine S3-Cloud-Repo ebenfalls mit Immutablility.

Die Zugriffe/Schreibvorgänge innerhalb der Linux-Repo erfolgen mit einem User dessen Passwort nur innerhalb Veeam-Config bekannt ist. Die Veeam-Config ist verschlüsselt mit einem sehr langem und starkem Passwort. Einzig der Root wäre in der Lage das Passwort des Veeam-Users zu ändern, dazu müsste man aber eine SSH-Verbindung von genau DER einen IP-Adresse herstellen, das Root-Passwort kennen und dazu noch das TOTP.

Aus meiner Sicht ist hier genug Schutz vor Ransomware-Angriffen und selbst ein Hacker würde nach einfacheren Zielen suchen anstatt dem Backup.

Guten Morgen,

das ist ja bei Deiner engen Definition klar: wenn physisch getrennt, dann mit klassischen Methoden unmöglich. Du benötigst logischerweise zwingend, ob temporär oder dauerhaft, einen Übergangspunkt. Ob der möglichst stark abgesicherte ist, ist bei Deiner Vorgabe egal, da jede Absicherung theoretisch überwunden werden kann.

Aus meiner Sicht nur - theoretisch - lösbar durch Datenträgeraustausch: in Netz A Datenträger bespielen, diesen in Netz B bringen, dort auslesen. Etwaiger Müll würde natürlich mit übertragen, daher darf in B nichts auf dem Datenträger ausgeführt werden (nur lesen). Umsetzung: ohne menschlichen Eingriff kenne ich keine Lösung, müsste so eine Art Roboter sein, der entnimmt und einlegt.

Gruß

DivideByZero

PS: daher würde ich ja empfehlen: Zugriff über separate Firewall nur von B auf NAS in A, nur ein Port, Backup als Pull. Zb Synology ABB. Zugangsdaten gibt es dann keine in A. Angriffe theoretisch möglich, praktisch höchst unwahrscheinlich.

das ist ja bei Deiner engen Definition klar: wenn physisch getrennt, dann mit klassischen Methoden unmöglich. Du benötigst logischerweise zwingend, ob temporär oder dauerhaft, einen Übergangspunkt. Ob der möglichst stark abgesicherte ist, ist bei Deiner Vorgabe egal, da jede Absicherung theoretisch überwunden werden kann.

Aus meiner Sicht nur - theoretisch - lösbar durch Datenträgeraustausch: in Netz A Datenträger bespielen, diesen in Netz B bringen, dort auslesen. Etwaiger Müll würde natürlich mit übertragen, daher darf in B nichts auf dem Datenträger ausgeführt werden (nur lesen). Umsetzung: ohne menschlichen Eingriff kenne ich keine Lösung, müsste so eine Art Roboter sein, der entnimmt und einlegt.

Gruß

DivideByZero

PS: daher würde ich ja empfehlen: Zugriff über separate Firewall nur von B auf NAS in A, nur ein Port, Backup als Pull. Zb Synology ABB. Zugangsdaten gibt es dann keine in A. Angriffe theoretisch möglich, praktisch höchst unwahrscheinlich.

man kann auch den Backupserver so konfigurieren das nur dieser Verbindungen ins Netz machen darf Firewall Technisch (Lokale Firewall des Backupservers), Aber rein connecten übers LAN darf sich nix. Kannst dann halt den Backupserver nicht mehr Remote steuern... musst dich immer in serverraum vor den Server setzen wenn du was machen willst.

Das wäre dann auch relativ sicher...

konkret macht man das dann z.B. mit Veeam so das der Backupserver ausserhalb der Domain installiert wird.

Eingehend nur RDP Port offen und mit Lokalem Account arbeitet man auf dem Server.

Optimaler weise hat man noch ne Tape Library und backupt auf Tape. Tapes entnimmt man immer Regelmässig, also meist einmal die Woche.

Somit im Schlimmen Falls hat man noch die Backups auf dem Backupserver von Gestern.

Sollte der Server auch erwischt worden sein hat man noch die Tape Backups von letzter Woche.

... bischen Schwund ist immer...

und wenn man nun End Paranoia hat kann man natürlich den RDP Port auch verrammeln und dann nur noch lokal per Console drauf gehen...

Das wäre dann auch relativ sicher...

konkret macht man das dann z.B. mit Veeam so das der Backupserver ausserhalb der Domain installiert wird.

Eingehend nur RDP Port offen und mit Lokalem Account arbeitet man auf dem Server.

Optimaler weise hat man noch ne Tape Library und backupt auf Tape. Tapes entnimmt man immer Regelmässig, also meist einmal die Woche.

Somit im Schlimmen Falls hat man noch die Backups auf dem Backupserver von Gestern.

Sollte der Server auch erwischt worden sein hat man noch die Tape Backups von letzter Woche.

... bischen Schwund ist immer...

und wenn man nun End Paranoia hat kann man natürlich den RDP Port auch verrammeln und dann nur noch lokal per Console drauf gehen...

+1 für Tape Library

Aber ok, wenn du eine offline-Variante erzeugen möchtest, geht das auch mit NAS, indem man es sich selbst an- und ausschalten lässt. (Bei SYNOLOGY machbar). Wenn du willst, hängst du das NAS an einen Switch, der mit einer Zeitschaltuhr gesteuert ist. Noch mehr Offline.

Das Backup im separaten Netzwerk bedarf eben zusätzliche Netzwerkkarten in allen zu sichernden Servern. (Oder wenn mehrere Netzwerkkarten vorhanden sind eben mindestens eine davon abgezweigt.)

Der Übersicht halber verkabelst du das Backup-Netz farblich, also meinetwegen alles in blau.

Ich habe gerade bei jemandem ein SYNOLOGY so konfiguriert, dass es nur dienstags an geht, dann Backup for Business durchführt als Spiegelung macht und wieder aus geht. Was aus ist kann in der zeit nicht angegriffen werden. (Wer es noch sicherer will könnte hier noch ein Tape von diesem Backup befüllen.)

Kreuzberger

Aber ok, wenn du eine offline-Variante erzeugen möchtest, geht das auch mit NAS, indem man es sich selbst an- und ausschalten lässt. (Bei SYNOLOGY machbar). Wenn du willst, hängst du das NAS an einen Switch, der mit einer Zeitschaltuhr gesteuert ist. Noch mehr Offline.

Das Backup im separaten Netzwerk bedarf eben zusätzliche Netzwerkkarten in allen zu sichernden Servern. (Oder wenn mehrere Netzwerkkarten vorhanden sind eben mindestens eine davon abgezweigt.)

Der Übersicht halber verkabelst du das Backup-Netz farblich, also meinetwegen alles in blau.

Ich habe gerade bei jemandem ein SYNOLOGY so konfiguriert, dass es nur dienstags an geht, dann Backup for Business durchführt als Spiegelung macht und wieder aus geht. Was aus ist kann in der zeit nicht angegriffen werden. (Wer es noch sicherer will könnte hier noch ein Tape von diesem Backup befüllen.)

Kreuzberger

Moin,

der Vollständigkeit werfe ich mal den Begriff "Monitoring" in den Raum.

Ich war schon bei so vielen, besonders kleinen, Kunden die Daten aus der Datensicherung haben wollten und wo die letzte erfolgreiche Datensicherung Monate alt war weil es eben kein Monitoring gab.

Das kann bei einem gestaffelten Backup durchaus aufwendig sein.

Primäres Backup: Super

Sync nach extern: Fehler weil der Mond gerade falsch steht...

Stefan

der Vollständigkeit werfe ich mal den Begriff "Monitoring" in den Raum.

Ich war schon bei so vielen, besonders kleinen, Kunden die Daten aus der Datensicherung haben wollten und wo die letzte erfolgreiche Datensicherung Monate alt war weil es eben kein Monitoring gab.

Das kann bei einem gestaffelten Backup durchaus aufwendig sein.

Primäres Backup: Super

Sync nach extern: Fehler weil der Mond gerade falsch steht...

Stefan

Hol mich mal ab,

bei mir meldet dich Backupsoftware und/oder der Bandroboter wenn es Probleme gibt. Meinst du das?

bei mir meldet dich Backupsoftware und/oder der Bandroboter wenn es Probleme gibt. Meinst du das?

Zitat von @nachgefragt:

Hol mich mal ab,

bei mir meldet dich Backupsoftware und/oder der Bandroboter wenn es Probleme gibt. Meinst du das?

Hol mich mal ab,

bei mir meldet dich Backupsoftware und/oder der Bandroboter wenn es Probleme gibt. Meinst du das?

Halb

Besonders bei KMUs gibt es Niemanden der solche Dinge überprüft. Wenn es dann kein IT-Systemhaus gibt was dafür bezahlt wird prüft das schlicht Niemand.

Und dann gibt es Lösungen wo z.B. das NAS die Daten in die Cloud synchronisiert und Niemand eine Benachrichtugn konfiguriert hat.

Stefan

@em-pie: als Hacker würde ich im OS das Routing einschalten und manuell ne Route legen: Hallo "weiteres Storage (oder ne Linux-Büchse".

aber genau das wolltest du doch: ein separates, physisches Netzwerk:gibt es eine Appliance oder irgendein 'Gimmick', dass die tägl. Backups nochmal in ein physisch getrenntes Netzwerk packt, ohne dass man jeden Tag selbst Hand anlegen muss?

Denn auch hier brauchst du "irgendwo" eine zusätzliche NIC im Backup-Server, der das "andere" Netzwerk ansprechen kann. Und auch hier kann sich der pöhse Pursche zum Backup-Target durchhangeln - sofern keine Firewall mit DPI etc. dazwischen hängt. Die muss dann aber auch ordentlich was wegschaufeln können, wenn man beide Ziele mit min. 10Gbit/s anbinden möchte...@ThePinky777

konkret macht man das dann z.B. mit Veeam so das der Backupserver ausserhalb der Domain installiert wird.

Eingehend nur RDP Port offen und mit Lokalem Account arbeitet man auf dem Server.

Das ist aber nicht Best Practice gemäß VEEAM (und streng genommen auch nicht von anderen Systemen)Eingehend nur RDP Port offen und mit Lokalem Account arbeitet man auf dem Server.

Eingehend wird maximal nur der Port für die VEEAM-Console erlaubt.

Ansonsten gilt das hier:

und wenn man nun End Paranoia hat kann man natürlich den RDP Port auch verrammeln und dann nur noch lokal per Console drauf gehen...

Hier könnte man überlegen, ob man den Server wenigstens per iDRAC, MMI, XClarity und wie die Dinger nicht alle heißen, administriert. Oder eben per IP-KVM...

+1 für Veeam Immutable Backup Repository

Zusätzlich hatten wir mal testweise einen VPN Client mit automatischer Einwahl nach Zeitplan auf der Linux-Box installiert. Die Idee war (ist), das die Box Remote steht und nur einmal die Woche sich aus eigenem Antrieb bootet und einwählt. Das Backup ist als reverse incremental angelegt. Leider ist das Projekt irgendwie eingeschlafen aber irgendwann dieses Jahr werde ich mir das wieder vornehmen.

Das ganze passiert zusätzlich zum bestehenden System, lokales Repository und Tape (ohne Library).

Zusätzlich hatten wir mal testweise einen VPN Client mit automatischer Einwahl nach Zeitplan auf der Linux-Box installiert. Die Idee war (ist), das die Box Remote steht und nur einmal die Woche sich aus eigenem Antrieb bootet und einwählt. Das Backup ist als reverse incremental angelegt. Leider ist das Projekt irgendwie eingeschlafen aber irgendwann dieses Jahr werde ich mir das wieder vornehmen.

Das ganze passiert zusätzlich zum bestehenden System, lokales Repository und Tape (ohne Library).

Zitat von @StefanKittel:

Halb

Besonders bei KMUs gibt es Niemanden der solche Dinge überprüft. Wenn es dann kein IT-Systemhaus gibt was dafür bezahlt wird prüft das schlicht Niemand.

Und dann gibt es Lösungen wo z.B. das NAS die Daten in die Cloud synchronisiert und Niemand eine Benachrichtugn konfiguriert hat.

Stefan

Halb

Besonders bei KMUs gibt es Niemanden der solche Dinge überprüft. Wenn es dann kein IT-Systemhaus gibt was dafür bezahlt wird prüft das schlicht Niemand.

Und dann gibt es Lösungen wo z.B. das NAS die Daten in die Cloud synchronisiert und Niemand eine Benachrichtugn konfiguriert hat.

Stefan

Meine Erfahrung ist ganz anders, zumindest bei den KMUs, bei denen ich in den letzten 20 Jahren beschäftigt war. Die IT-Teams waren unterschiedlich groß, von 3 bis 15 Personen und jede Warnung und Fehler im Backup wurden entweder via Email an ein IT-Postfach gesendet oder gleich in das IT-Ticketsystem. Kommerzielle Lösungen wie Veeam machen es ganz einfach mit dem Email-Versand der Backup-Ergebnisse.

In den meisten KMUs bis 50MA und Arztpraxen ist das IT-Team eher 0-0,1 Personen stark.

Zitat von @StefanKittel:

Wenn es dann kein IT-Systemhaus gibt was dafür bezahlt wird prüft das schlicht Niemand.

und Niemand eine Benachrichtugn konfiguriert hat.

Danke Stefan,Wenn es dann kein IT-Systemhaus gibt was dafür bezahlt wird prüft das schlicht Niemand.

und Niemand eine Benachrichtugn konfiguriert hat.

da habe ich Glück, Keiner und Niemand sind meine Kollegen, geht was schief wird eine E-Mail verschickt, die liest Keiner und auch Niemand.

Firmen mit keinem eigenen IT-Personal haben in der Regel irgendeinen IT-Service und wenn nicht, dann kein Mitleid, wenn Daten flöten gehen. Das nennt sich dann Unternehmerrisiko was jeder GF selbst ermitteln muss. Leider gibt es immer noch zu viele Chefs, die meinen in die IT einmal etwas zu investieren und dann 10+ Jahre nichts tun, weil läuft ja.

OFF-Topic | OFF-Topic | OFF-Topic

Hast du da zufällig Zahlen?

Beispiel

15TB Datenvolumen, Tages-Wochen-Monatssicherung, muss ich mit LTO7 mit ca. 45€ pro 15TB rechnen, sagen wir mal

5x Wochensicherung, zyklisch überschrieben

12x Monatssicherung, zyklisch überschrieben

1x Jahressicherung, 10-30 Jahre Aufbewahrung

1x Cleaning Tape

= 18x 45€ = 820€ der Satz, d.h. ~80€ pro Jahr

zzgl. Bandlaufwerk/-roboter natürlich

Für mich ist ein "Immutable Backup Repository" ein kleiner Bauernfänger, man müsste beim Tape einfach den roten Schutzschalter aktivieren, ebenso wie die WORM-Bänder.

--

Hat sich erledigt, kann man sich selbst ausrechnen, ich bleib beim Tape

community.veeam.com/vug-austria-79/de-neu-in-v11-hardened-unvera ...

Die Option ist im Prinzip nichts anders

wie beim Tape, einfach das der Datensatz einen Schreibschutz erhält. Aber beim Tape lege ich diese i.d.R. zyklisch in einen Tresor, Softwarefehler,... hätten hier also keinen Einfluss.

wie beim Tape, einfach das der Datensatz einen Schreibschutz erhält. Aber beim Tape lege ich diese i.d.R. zyklisch in einen Tresor, Softwarefehler,... hätten hier also keinen Einfluss.

Hast du da zufällig Zahlen?

Beispiel

15TB Datenvolumen, Tages-Wochen-Monatssicherung, muss ich mit LTO7 mit ca. 45€ pro 15TB rechnen, sagen wir mal

5x Wochensicherung, zyklisch überschrieben

12x Monatssicherung, zyklisch überschrieben

1x Jahressicherung, 10-30 Jahre Aufbewahrung

1x Cleaning Tape

= 18x 45€ = 820€ der Satz, d.h. ~80€ pro Jahr

zzgl. Bandlaufwerk/-roboter natürlich

Für mich ist ein "Immutable Backup Repository" ein kleiner Bauernfänger, man müsste beim Tape einfach den roten Schutzschalter aktivieren, ebenso wie die WORM-Bänder.

--

Hat sich erledigt, kann man sich selbst ausrechnen, ich bleib beim Tape

community.veeam.com/vug-austria-79/de-neu-in-v11-hardened-unvera ...

Die Option ist im Prinzip nichts anders

Zitat von @DerMaddin:

Leider gibt es immer noch zu viele Chefs, die meinen in die IT einmal etwas zu investieren und dann 10+ Jahre nichts tun

NIS2 ist eine Konsequenz dessen, mir hat nur niemand verraten wer die Einhaltung kontrolliert.Leider gibt es immer noch zu viele Chefs, die meinen in die IT einmal etwas zu investieren und dann 10+ Jahre nichts tun

Zitat von @nachgefragt:

NIS2 ist eine Konsequenz dessen, mir hat nur niemand verraten wer die Einhaltung kontrolliert.

Soweit ich weiß: Niemand.NIS2 ist eine Konsequenz dessen, mir hat nur niemand verraten wer die Einhaltung kontrolliert.

Nur wenn Du ein Problem hast (Ransomware) was Du melden musst und sich dann herrausstellt, dass Du die Richtlinien nicht umgesetzt hast, dann bitten die Sich zur Kassen. 2% des Jahresumsatzes habe ich gehört.

Stefan

Leute,

NIS2 gilt nur für bestimmte, „systemrelevante“ Unternehmen wie zb Energieversorger, jedoch aber nicht für die 5-Leute-Tischlerei an der Ecke.

Veeam ist für kleine Unternehmen meist viel zu teuer, vor allem dann, wenn einem die Community-Edition nichts nützt (Mailserver, Postfächer, O365, über 500GB Daten, etc.).

Und, ja: wenn sich in Kleinunternehmen niemand um Backup kümmert ist es dann eben in deren Verantwortung nicht klug. Auch ich kenne solche Leute, die diesen Ritt auf der Rasierklinge dauerhaft machen.

Und überhaupt: es geht ja um ein separates Backup-Netz.

Kreuzberger

NIS2 gilt nur für bestimmte, „systemrelevante“ Unternehmen wie zb Energieversorger, jedoch aber nicht für die 5-Leute-Tischlerei an der Ecke.

Veeam ist für kleine Unternehmen meist viel zu teuer, vor allem dann, wenn einem die Community-Edition nichts nützt (Mailserver, Postfächer, O365, über 500GB Daten, etc.).

Und, ja: wenn sich in Kleinunternehmen niemand um Backup kümmert ist es dann eben in deren Verantwortung nicht klug. Auch ich kenne solche Leute, die diesen Ritt auf der Rasierklinge dauerhaft machen.

Und überhaupt: es geht ja um ein separates Backup-Netz.

Kreuzberger

@13523530998

Nun, wenn du ein separates Netz willst ist eine separate Netzwerkkarte zwingend erforderlich. Telepathisch wirst du die Daten nicht von A nach B bekommen.

Eine Offline-Situation der Backup-Daten zu erzeugen geht, indem man das Kabel dann händisch aus der Verbindung trennt. Will man das automatisiert geht das wie ich schrieb zb. mit einer Zeitschaltuhr, die den Switch/Router-Firewall (was auch immer dazwischen ist) per Stromembargo in den Ruhestand zwingt.

Darüber hinaus liesse sich das Backup-Ziel, sofern es zb ein SYNOLOGY-NAS ist, zeitgesteuert ein-/ausschalten immer nur dann und für den Zweck, das Backup durchzuführen. Will man dann, was sinnvoll ist, das SYNOLOGY-Spiegel-Backup in mehreren Generationen auf Tape sichern geht das im separaten Netz natürlich auch, als Backup-To-Tape.

Ob man das dann mit SYNOLOGY Backup f. Business oder anderen Backup-Programmen macht ist chematisch Wurscht.

Aber wo fehlt dir da der Automatismus?

Kreuzberger

auch hier sehe ich einen Teil unserer Konfiguration. Allerdings bedarf es keiner weiteren NICs. Aber (s.o.) es fehlt eben noch der Automatismus - seufz.

Nun, wenn du ein separates Netz willst ist eine separate Netzwerkkarte zwingend erforderlich. Telepathisch wirst du die Daten nicht von A nach B bekommen.

Eine Offline-Situation der Backup-Daten zu erzeugen geht, indem man das Kabel dann händisch aus der Verbindung trennt. Will man das automatisiert geht das wie ich schrieb zb. mit einer Zeitschaltuhr, die den Switch/Router-Firewall (was auch immer dazwischen ist) per Stromembargo in den Ruhestand zwingt.

Darüber hinaus liesse sich das Backup-Ziel, sofern es zb ein SYNOLOGY-NAS ist, zeitgesteuert ein-/ausschalten immer nur dann und für den Zweck, das Backup durchzuführen. Will man dann, was sinnvoll ist, das SYNOLOGY-Spiegel-Backup in mehreren Generationen auf Tape sichern geht das im separaten Netz natürlich auch, als Backup-To-Tape.

Ob man das dann mit SYNOLOGY Backup f. Business oder anderen Backup-Programmen macht ist chematisch Wurscht.

Aber wo fehlt dir da der Automatismus?

Kreuzberger

Zitat von @13523530998:

Mein Gedanke ist/war, dass irgend jemand schon eine kleine aber feine Lösung für dieses Allerweltsproblem gefunden hätte.

Naja, es wurden dir ja einige genannt. Ein Allerweltsproblem seh ich da aber nicht. Das ist schon sehr spezifisch. Du bist halt sehr hart an der Grenze an "spring ins Wasser, werde aber nicht nass".Mein Gedanke ist/war, dass irgend jemand schon eine kleine aber feine Lösung für dieses Allerweltsproblem gefunden hätte.

Und immer bedenken: immer dann, wenn das Backup gerade verbunden ist, hast du das Problem, dass dein Hacker überall hinkommen kann.

Zitat von @13523530998:

@nachgefragt: klingt absolut nachvollziehbar. Aber nachdem ein Kunde von uns gut 120.000€ für die Wiederherstellung der IT-Struktur ausgeben musste und eine Woche nicht mal n Auftrag drucken konnte möchte ich MEHR bzw. andere (<>08/15-Lösungen) Sicherheit. Deshalb meine Anfrage.

Da sind wir wieder bei NIS2, u.a. solche Szenarien durchzuspielen und konzeptionell festzuhalten. In deinem Fall ist das Kind schon in den Brunnen gefallen, man ist also wach gerüttelt.@nachgefragt: klingt absolut nachvollziehbar. Aber nachdem ein Kunde von uns gut 120.000€ für die Wiederherstellung der IT-Struktur ausgeben musste und eine Woche nicht mal n Auftrag drucken konnte möchte ich MEHR bzw. andere (<>08/15-Lösungen) Sicherheit. Deshalb meine Anfrage.

Backup to Tape ist für mich das Mittel der Wahl, die Wiederherstellungszeit hängst von der Infrastruktur ab.

...mal gaaaaaanz losgelöst von allen bisherigen Vorschlägen:

Wie wäre es mit der pragmatischen Lösung, einfach ein kleines günstiges Switch zwischen NAS und Netzwerk zu schalten, was dann wiederum per Zeitschaltuhr mit Strom versorgt wird?

Wenn Strom da = Switch an, NAS kann sich mit dem Netzwerk verbinden.

Wenn Strom aus = Switch aus, Netzwerkverbindung futsch. NAS selbst kann weiter laufen und wird nicht unerwartet heruntergefahren, braucht halt nur genug Zeit zum Schreiben des Backups.

Je nach Paranoialevel könnte man das auch über Philips Hue oder anderweitige Smartsteckdosen schalten lassen...

Wie wäre es mit der pragmatischen Lösung, einfach ein kleines günstiges Switch zwischen NAS und Netzwerk zu schalten, was dann wiederum per Zeitschaltuhr mit Strom versorgt wird?

Wenn Strom da = Switch an, NAS kann sich mit dem Netzwerk verbinden.

Wenn Strom aus = Switch aus, Netzwerkverbindung futsch. NAS selbst kann weiter laufen und wird nicht unerwartet heruntergefahren, braucht halt nur genug Zeit zum Schreiben des Backups.

Je nach Paranoialevel könnte man das auch über Philips Hue oder anderweitige Smartsteckdosen schalten lassen...

Error-404

achja . . . . .

siehe oben:

seufz

Kreuzberger

achja . . . . .

siehe oben:

Aber ok, wenn du eine offline-Variante erzeugen möchtest, geht das auch mit NAS, indem man es sich selbst an- und ausschalten lässt. (Bei SYNOLOGY machbar). Wenn du willst, hängst du das NAS an einen Switch, der mit einer Zeitschaltuhr gesteuert ist. Noch mehr Offline.

Eine Offline-Situation der Backup-Daten zu erzeugen geht, indem man das Kabel dann händisch aus der Verbindung trennt. Will man das automatisiert geht das wie ich schrieb zb. mit einer Zeitschaltuhr, die den Switch/Router-Firewall (was auch immer dazwischen ist) per Stromembargo in den Ruhestand zwingt.

seufz

Kreuzberger

Zitat von @13523530998:

Geht das Ganze nicht smarter? Wir haben 2024 und nicht mehr 1960....

Moin,Geht das Ganze nicht smarter? Wir haben 2024 und nicht mehr 1960....

bis "Unfreundlichen" sind teilweise ja auch smart und fangen mit Warten und Beobachten an.

Wenn das NAS nur von 22:00 - 04:00 verbunden ist, dann wird es halt dann gelöscht.

Also den Zugriff so gestalten, dass der Backup-Server nur Zugangsdaten zum hinzufügen hat.

Oder ein 2. NAS was die Daten vom 1. NAS holt und vorab überprüft wieviel sich geändert hat.

Wenn sich bestimmte Key-Dateien oder zu viele Daten geändert haben schaltet sich NAS2 ab und fertig.

Dies Immutable S3 ist mir zu "komplex" und wenig einsichtbar. Eine einfache Lösung KISS die man durchschaut und überblickt ist mir einfacher.

Stefan

Aber es gibt auch inzwischen digitale Zeitschaltuhren.

Oder noch besser smarte WLAN Tasmota Stecker! Die machen es noch eleganter... 😉

Mikrotik (oder anderes) und dort per Script halt Lanport On/Off Schalten Zeitlich und zusätzlich wenn der Port Aktiv ist den Traffic dort Auswerten und wenn dieser <= x liegt den Port Abschalten...

Aber da hat er ja auch des Problem das ein Hacker zugriff auf sein System hat und wenn des Verbunden ist dort auch Zugang hat... was er ja nicht möchte.....

Aber da hat er ja auch des Problem das ein Hacker zugriff auf sein System hat und wenn des Verbunden ist dort auch Zugang hat... was er ja nicht möchte.....

Das macht man selbst, daher bitte noch: Wie kann ich einen Beitrag als gelöst markieren?

Gruß

DivideByZero

Gruß

DivideByZero