Pi-Hole und zusätzlich freier nicht protokollierter DNS

Hallo Zusammen,

ich bin heute über Pi-Hole und über unzensierte und freie DNS gestolpert.

Was haltet ihr von unzensierten und freien DNS?

Zudem bin ich sehr angetan von Pi-Hole. Da bei mir Zuhause sowieso ein Raspi immer läuft, könnte ich dem auch noch die Aufgabe geben.

Allerdings bin ich noch nicht wirklich Fit in Sachen Netzwerk und habe da etwas Problem das ganze zu verstehen.

Wie verhalten sich die Datenpakete innerhalb dem Netzwerk?

Momentan ist es so, dass meine Fritzbox DNS und zugleich Internetzugang ist. Sobald eine Anfrage gestellt wird (zb. www.administrator.de), geht es zur Fritzbox von dort aus wird die DNS Anfrage

gesendet und über die Fritzbox wieder zurück zum PC. Dann wird die eigentliche Anfrage ans Internet gestellt mit der IP Adresse die der DNS zurückmeldet.

Hier habe ich schon mal die erste Frage: "Merkt" sich der PC die IP Adresse, wenn ich eine Internetseite verlasse und nochmals aufrufe, oder muss wirklich jedes mal der DNS "befragt" werden?

Wenn jetzt allerdings noch ein Geräte dazwischen hängt, quasi Pi-Hole, muss dieser die Anfrage zusätzlich bearbeiten.

Zudem muss in der Fritzbox ein lokaler DNS eingetragen werden. Da bei mir ein bestehendes Netzwerk besteht, will ich nicht bei allen Clients den DNS ändern.

Hier erhöhe ich doch meinen Traffic im Netzwerk oder denke ich zu kompliziert? Die Anfrage (www.administrator.de) geht zur Fritzbox, diese schickt die Anfrage

zum lokalen DNS. Pi-Hole (lokaler DNS) schickt die Anfrage ins Internet (wieder über die Fritzbox) und bekommt die IP zurück (Fritzbox schickt die IP zum lokalen DNS).

Dann muss Pi-Hole wieder an die Fritzbox die IP schicken, damit dieser es im Netzwerk an den richtigen Client schickt.

Erhöhe ich mir hier auch wenn es sich im Millisekunden bereich abspielt, nicht den Traffic im Netzwerk?

Danke

ich bin heute über Pi-Hole und über unzensierte und freie DNS gestolpert.

Was haltet ihr von unzensierten und freien DNS?

Zudem bin ich sehr angetan von Pi-Hole. Da bei mir Zuhause sowieso ein Raspi immer läuft, könnte ich dem auch noch die Aufgabe geben.

Allerdings bin ich noch nicht wirklich Fit in Sachen Netzwerk und habe da etwas Problem das ganze zu verstehen.

Wie verhalten sich die Datenpakete innerhalb dem Netzwerk?

Momentan ist es so, dass meine Fritzbox DNS und zugleich Internetzugang ist. Sobald eine Anfrage gestellt wird (zb. www.administrator.de), geht es zur Fritzbox von dort aus wird die DNS Anfrage

gesendet und über die Fritzbox wieder zurück zum PC. Dann wird die eigentliche Anfrage ans Internet gestellt mit der IP Adresse die der DNS zurückmeldet.

Hier habe ich schon mal die erste Frage: "Merkt" sich der PC die IP Adresse, wenn ich eine Internetseite verlasse und nochmals aufrufe, oder muss wirklich jedes mal der DNS "befragt" werden?

Wenn jetzt allerdings noch ein Geräte dazwischen hängt, quasi Pi-Hole, muss dieser die Anfrage zusätzlich bearbeiten.

Zudem muss in der Fritzbox ein lokaler DNS eingetragen werden. Da bei mir ein bestehendes Netzwerk besteht, will ich nicht bei allen Clients den DNS ändern.

Hier erhöhe ich doch meinen Traffic im Netzwerk oder denke ich zu kompliziert? Die Anfrage (www.administrator.de) geht zur Fritzbox, diese schickt die Anfrage

zum lokalen DNS. Pi-Hole (lokaler DNS) schickt die Anfrage ins Internet (wieder über die Fritzbox) und bekommt die IP zurück (Fritzbox schickt die IP zum lokalen DNS).

Dann muss Pi-Hole wieder an die Fritzbox die IP schicken, damit dieser es im Netzwerk an den richtigen Client schickt.

Erhöhe ich mir hier auch wenn es sich im Millisekunden bereich abspielt, nicht den Traffic im Netzwerk?

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 367199

Url: https://administrator.de/forum/pi-hole-und-zusaetzlich-freier-nicht-protokollierter-dns-367199.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

33 Kommentare

Neuester Kommentar

Hi

Was bedeutet schon frei? Der grösste unterscheid ist die Datensammlung der Anbieter. Die DNS Daten selber sind oft identisch.

PC >> PI-Hole >> Externer DNS >> PI-Hole >> PC

Gruss PPR

Was haltet ihr von unzensierten und freien DNS?

Wir nutzen Provider DNS und Google als Backup, also keine Freien DNS Server.Was bedeutet schon frei? Der grösste unterscheid ist die Datensammlung der Anbieter. Die DNS Daten selber sind oft identisch.

Hier habe ich schon mal die erste Frage: "Merkt" sich der PC die IP Adresse, wenn ich eine Internetseite verlasse und nochmals aufrufe, oder muss wirklich jedes mal der DNS "befragt" werden?

Der sog. TTL einer Domain bestimmt wie lange sich der PC die IP merkt. Der TTL kann 1 Minute oder 24h betragen. Meistens beträgt dieser ca. 1 - 3 Stunden (zumindest bei uns).Die Anfrage (www.administrator.de) geht zur Fritzbox, diese schickt die Anfrage zum lokalen DNS

Kommt drauf an wie du den DHCP Server einstellst, dort könntest du auch den DNS Server direkt an die Clients verteilen, das resultiert dann in dieser Abfolge:PC >> PI-Hole >> Externer DNS >> PI-Hole >> PC

Erhöhe ich mir hier auch wenn es sich im Millisekunden bereich abspielt, nicht den Traffic im Netzwerk?

Millisekunden hätten höchstens etwas mit der Latenz zu tun, diese wird auch erhöht, aber ist meist zu vernachlässigen. Traffic ist die Menge der Daten. Klar, mehr Traffic generierst du schon aber der ist mengenmässig auch vernachlässigbar und Intern und kostet dich meistens sowieso nichts.Gruss PPR

Allerdings bin ich noch nicht wirklich Fit in Sachen Netzwerk und habe da etwas Problem das ganze zu verstehen.

Hier werden sie geholfen:Netzwerk Management Server mit Raspberry Pi

Zum Thema eigenen DNS und Datenschutz mit dem RasPi ist das hier lesenswert:

heise.de/ct/ausgabe/2017-20-Domain-Name-Service-Datenschutz-selb ...

heise.de/ct/ausgabe/2017-12-Namensaufloesung-inklusive-Datenschu ...

heise.de/ct/ausgabe/2017-21-Privater-Nameserver-und-Adblocker-im ...

heise.de/ct/ausgabe/2018-4-Update-zu-Unbound-als-privater-Namese ...

Hi

Warum fixe IPs für Clients? Was erhoffst du dir davon?

Ja du müsstest die Firewall entsprechend Konfigurieren. Geht aber bei der Fritzbox nicht wirklich..

Gruss PPR

Da ich nur WLAN Geräte mit DHCP versorge und alle anderen Clients intern feste IPs bekommen, denke ich läuft es nach dem Prinzip wie ich vermute?

Ja wenn die PCs den Standardgateway als DNS verwenden.Warum fixe IPs für Clients? Was erhoffst du dir davon?

Wenn mehrere IP Adressen im Netzwerk sind, dann müsste vermutlich in der Firewall ein Route gesetzt werden, damit alle IP Bereiche den selben Pi-Hole verwenden können? Das wäre denke ich auch nicht wirklich praktisch... oder man macht jeweils einen Pi-Hole pro Netzsegment?

Ein PI-Hole pro Segment macht ja nicht wirklich sinn, es sei den du hast Hardware rumliegen und Stromverbrauch ist egal;)Ja du müsstest die Firewall entsprechend Konfigurieren. Geht aber bei der Fritzbox nicht wirklich..

Gruss PPR

Oder halt einen Besseren Router holen zb Mikrotik dann kannst du zb den DNS Server Festlegen die die Clients nutzten müssen und andere werden einfach auf dein Angegeben umgeroutet.

VodafoneZensiert da ja zb per DNS Anfrage.

Aber bei der Fritzbox kannst du eh sagen welchen DNS die nutzten soll und die vom CCC nutzt die eh wenn du keinen einträgst.

VodafoneZensiert da ja zb per DNS Anfrage.

Aber bei der Fritzbox kannst du eh sagen welchen DNS die nutzten soll und die vom CCC nutzt die eh wenn du keinen einträgst.

Zitat von @wusa88:

Zitat von @fognet:

Der grösste unterscheid ist die Datensammlung der Anbieter. Die DNS Daten selber sind oft identisch.

Genau das wäre ein Grund einen freien DNS zu wählen. Dann kommen die großen zwar noch an die Daten nur vielleicht nicht mehr ganz so schnell.Der grösste unterscheid ist die Datensammlung der Anbieter. Die DNS Daten selber sind oft identisch.

Ich glaube nicht das dafür wirklich der DNS benutzt wird - weil die Daten uninteressant werden. Klar kann ich sehen das von IP xyz dann Administrator.de aufgerufen wird - während die andere IP meineSuperBombenbauplaeneUndAnschlagsIdeen.info aufruft (ich hoffe diese URL gibt es jetzt nicht wirklich ;) ). Das wäre ggf. für ne Strafverfolgung relevant - aber für Unternehmen eher egal... Unternehmen (bzw. Staaten) würden den DNS eher missbrauchen um Daten umzulenken / zensieren.

Jetzt nimmst du irgendeinen DNS (ggf. programmierst du sogar deinen eigenen um sicher zu sein). Dann gehst du auf Administrator.de - dort hast du schon mal ein paar Werbebanner. Für ein Unternehmen ist es doch jetzt viel einfacher an diese Daten zu kommen. Ich muss doch nur dafür sorgen das der Banner eine eindeutige ID bei jedem Aufruf bekommt und schon kann ich sogar rausfinden ob du länger auf ner Seite bist, ob du die Seite ggf. div. male neulädst bzw. darauf suchst oder ob das nur nen einmaliger Besuch war... Beim DNS erfahre ich das nicht - weil der Name ja im Cache steht - hier kein Ding... Wenn ich dazu noch irgendwie an ne Session-Variable komme kann ich sogar genau sagen das eine Person (die sich mit Benutzernamen/PW angemeldet hat) auf der Seite war und diese einmalig oder regelmässig Besucht. Gehst du dann auf die nächste Seite und hast auch nen Werbebanner von mir drauf - umso besser, so kann ich recht einfach nen Profil erstellen...

Von daher - wenn du wirklich was gegen das sammeln von Daten machen willst ist dein freier DNS relativ zwecklos. Dieser hilft dir (und anderen - je nach Netzwerk) "nur" um z.B. an freie Informationen zu kommen wenn der Staat/der Provider diese blockiert (natürlich nur versehentlich!).

Ich will nicht dass 192.168.3.x auf mein Netzwerk zugreifen kann.

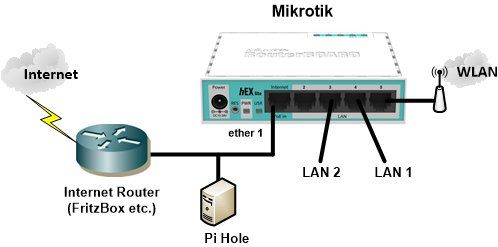

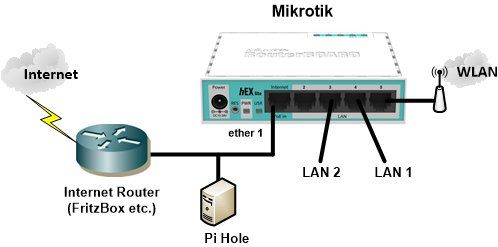

Betreibst du denn 2 oder mehr lokale IP Segmente ??Wenn ja wäre es besser du legst den DNS Server dann in ein separates IP Segment oder ganz einfach in das Koppelnetz was den Router der lokalen LAN Netze mit dem Internet Router verbindet.

So muss dann keiner mehr ins andere Netz per DNS wenn der Server in einem dieser lokalen Netze liegt.

Wie routetst du diese 3 Netze ?? Layer 3 Switch/VLANs oder separater Router/Router Kakade ?

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

OK, wenn es einen Kaskade ist dann ist es dieses Design:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Richtig ?

Damit hast du ja dann ein Punkt zu Punkt Koppelnetz mit deinem VOR dem Mikrotik liegenden Internet Router ?!

Den PiHole plazierst du dann in dieses Koppelnetz. Damit ist er aus allen lokalen Netzen raus, kann aber von jedem als DNS Server benutzt werden OHNE das der DNS Request in lokale Netze geroutet werden muss.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Richtig ?

Damit hast du ja dann ein Punkt zu Punkt Koppelnetz mit deinem VOR dem Mikrotik liegenden Internet Router ?!

Den PiHole plazierst du dann in dieses Koppelnetz. Damit ist er aus allen lokalen Netzen raus, kann aber von jedem als DNS Server benutzt werden OHNE das der DNS Request in lokale Netze geroutet werden muss.

Dann 2tes Netzwerk Interface via USB Adapter auf dem Pi:

reichelt.de/Netzwerkkarten/EDI-EU-4208/3/index.html?ACTION=3& ...

und einen Port in dein internes Netz. IPv4 Forwarding dann zwingend abgeschaltet lassen im RasPi und ggf. internen Port dann mit iptables wasserdicht absichern !

Oder...2ten Pi verwenden. Wenn du den einen nur als PiHole laufen lassen willst tuts auch ein Pi Zero oder ein RasPi 2

Wenn du den einen nur als PiHole laufen lassen willst tuts auch ein Pi Zero oder ein RasPi 2

reichelt.de/Netzwerkkarten/EDI-EU-4208/3/index.html?ACTION=3& ...

und einen Port in dein internes Netz. IPv4 Forwarding dann zwingend abgeschaltet lassen im RasPi und ggf. internen Port dann mit iptables wasserdicht absichern !

Oder...2ten Pi verwenden.

Guckst du auch hier:

heise.de/ct/ausgabe/2018-11-Schadcode-und-Werbung-mit-Raspberry- ...

Du solltest das aber so machen wie oben dann mit einem separaten Pi Hole im Zugangsnetz zum Internet Router.

Das wäre die sauberste Lösung.

Ein Pi Zero reicht dafür:

buyzero.de/collections/boards-kits/products/raspberry-pi-zero-v1 ...

OTG Adapter für den USB LAN Port:

buyzero.de/collections/raspberry-pi-zubehor/products/micro-usb-z ...

USB Ethernet Adapter:

buyzero.de/collections/raspberry-pi-zubehor/products/usb-etherne ...

Gehäuse:

buyzero.de/collections/raspberry-pi-zubehor/products/raspberry-p ...

Damit hast du dann eine dedizierte und saubere Lösung für ganz kleines Geld und musst nicht mehr frickeln.

heise.de/ct/ausgabe/2018-11-Schadcode-und-Werbung-mit-Raspberry- ...

Du solltest das aber so machen wie oben dann mit einem separaten Pi Hole im Zugangsnetz zum Internet Router.

Das wäre die sauberste Lösung.

Ein Pi Zero reicht dafür:

buyzero.de/collections/boards-kits/products/raspberry-pi-zero-v1 ...

OTG Adapter für den USB LAN Port:

buyzero.de/collections/raspberry-pi-zubehor/products/micro-usb-z ...

USB Ethernet Adapter:

buyzero.de/collections/raspberry-pi-zubehor/products/usb-etherne ...

Gehäuse:

buyzero.de/collections/raspberry-pi-zubehor/products/raspberry-p ...

Damit hast du dann eine dedizierte und saubere Lösung für ganz kleines Geld und musst nicht mehr frickeln.

Overkill....die 10 Euro für einen Pi Zero und die 6 Euro Stromkosten im Jahr wäre da erheblich effizienter. Aber musst du wissen...

Der MT ist kein DNS Cache Server, kennt also nix von DNS. In sofern stellt sich die Frage gar nicht !

ALLE Endgeräte inkl. FritzBüx in allen Netzen bekommen die IP Adresse des PiHole im Koppelnetz als DNS Server eingetragen ! Logisch, denn DAS ist ja dein zentraler DNS Server im Netz dann.

...und es sollte erledigt sein?

Yepp, Bingo !Oder muss die DNS Anfragen trotzdem der MT weitergeben?

Die Frage solltest du dir doch nun als MT Profi mittlerweile selbst beantworten können, oder ?! Der MT ist kein DNS Cache Server, kennt also nix von DNS. In sofern stellt sich die Frage gar nicht !

ALLE Endgeräte inkl. FritzBüx in allen Netzen bekommen die IP Adresse des PiHole im Koppelnetz als DNS Server eingetragen ! Logisch, denn DAS ist ja dein zentraler DNS Server im Netz dann.

Du hast doch aktuell gar keine Firewall im Betrieb, oder ?? Und auch kein NAT !

Dein MT routet doch nur zwischen den VLANs bzw. IP Subnetzen bzw. zentral dann via FritzBox ins Internet.

In diesem Setup ist es doch dann völlig egal wo du den Pi-Hole plazierst. Er kann ja in jedem Netz problemlos erreicht werden durch das Routing.

Ausnahme ist nur wenn du ein Netz mit einer IP Accessliste abgesichert hast und in diesem den Pi-Hole plazierst.

Dann musst du natürlich in der ACL eine Freigabe auf die IP Adresse des Pi-Hole einrichten, damit andere Endgeräte diesen als DNS Server erreichen können.

Mit Forwarding oder sowas muss man da nix fummeln.

Alles also ganz einfach. Immer nur mal nachdenken WIE die IP Kommunikation im Netzwerk abläuft, dann wird doch alles sofort klar !

Wenn nicht hilft immer der Wireshark

Dein MT routet doch nur zwischen den VLANs bzw. IP Subnetzen bzw. zentral dann via FritzBox ins Internet.

In diesem Setup ist es doch dann völlig egal wo du den Pi-Hole plazierst. Er kann ja in jedem Netz problemlos erreicht werden durch das Routing.

Ausnahme ist nur wenn du ein Netz mit einer IP Accessliste abgesichert hast und in diesem den Pi-Hole plazierst.

Dann musst du natürlich in der ACL eine Freigabe auf die IP Adresse des Pi-Hole einrichten, damit andere Endgeräte diesen als DNS Server erreichen können.

Mit Forwarding oder sowas muss man da nix fummeln.

Alles also ganz einfach. Immer nur mal nachdenken WIE die IP Kommunikation im Netzwerk abläuft, dann wird doch alles sofort klar !

Wenn nicht hilft immer der Wireshark

OK, also wie richtig vermutet nur IP ACLs was ja eben KEIN NAT ist !

Dann musst du in den regeln eben nur den Zugriff auf die IP Adresse des Pi Hole erlauben. Denk dran das das VOR den DENY Regeln passieren muss ! Du kannst nicht später was erlauben was du vorher verboten hast im Regelwerk.

So sähe das dann aus z.B. für ein Netzwerk 172.16.1.0 /24 und 172.16.2.0 /24 und der Pi-Hole steht in .2.0 mit der IP .2.222 Regel im .1.0er Netz:

PERMIT IP Source 172.16.1.0 /24 Destination: 172.16.2.222 --> Erlaubt Zugriff auf RasPi

DENY IP Source 172.16.1.0 /24 Destination: 172.16.2.0 /24 --> Verbietet Zugriff auf .2.0 Netz

PERMIT IP Source 172.16.1.0 /24 Destination: Any --> Erlaubt Internet

Dann musst du in den regeln eben nur den Zugriff auf die IP Adresse des Pi Hole erlauben. Denk dran das das VOR den DENY Regeln passieren muss ! Du kannst nicht später was erlauben was du vorher verboten hast im Regelwerk.

So sähe das dann aus z.B. für ein Netzwerk 172.16.1.0 /24 und 172.16.2.0 /24 und der Pi-Hole steht in .2.0 mit der IP .2.222 Regel im .1.0er Netz:

PERMIT IP Source 172.16.1.0 /24 Destination: 172.16.2.222 --> Erlaubt Zugriff auf RasPi

DENY IP Source 172.16.1.0 /24 Destination: 172.16.2.0 /24 --> Verbietet Zugriff auf .2.0 Netz

PERMIT IP Source 172.16.1.0 /24 Destination: Any --> Erlaubt Internet