Ping-Sequenzen fehlen im LAN sowie sporadische Zugriffsprobleme

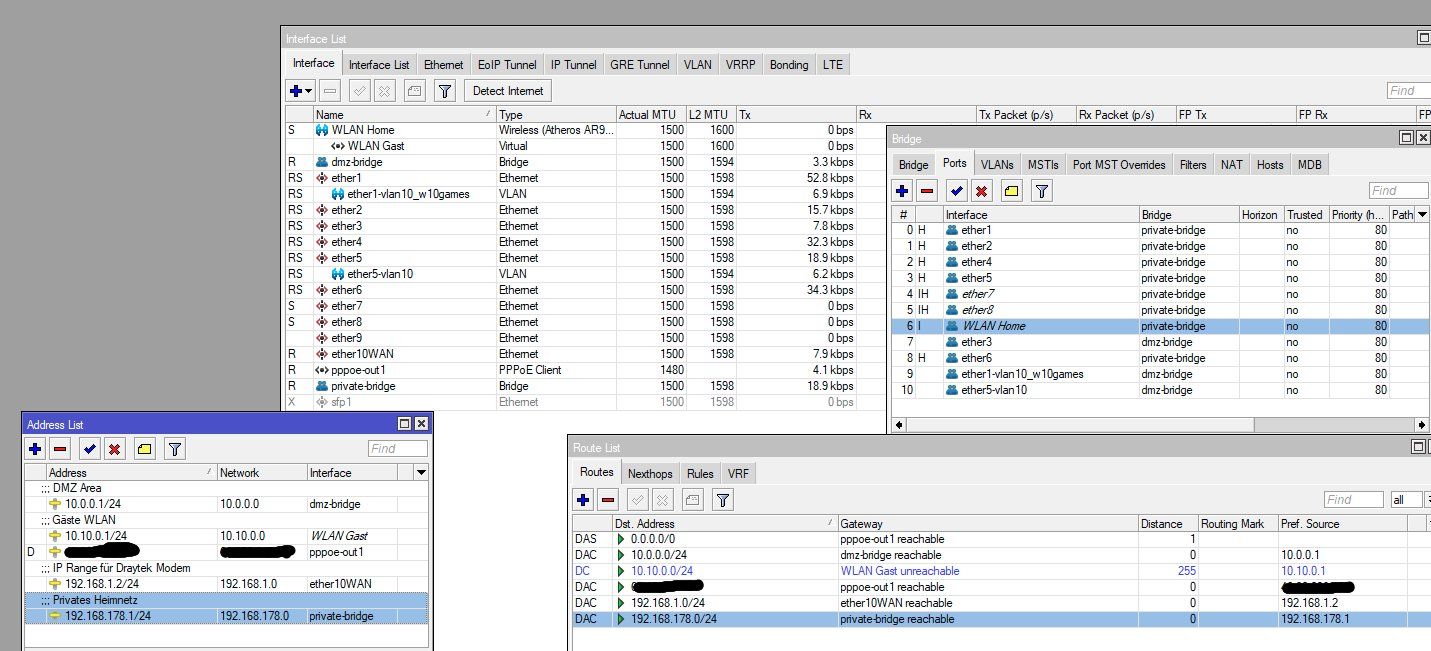

Mein LAN hat zwei Subnetze (192.168.178.0/24 und 10.0.0.0/24). In meinem Mikrotik Router (RB2011UiAS-2HnD) habe ich dazu zwei Bridges angelegt und beide mit einem DHCP-Server ausgestattet. Die Clients bekommen erfolgreich ihre IPs zugeordnet.

Neuerdings habe ich nach einem Router-Upgrade das Problem, dass ein Ping von dem 192er in das 10er Sequenzen verliert.

Auch der Zugriff auf die Clients vom 192er in das 10er Netz funktionieren nicht mehr zuverlässig. Der Firewall erlaubt alles von 192er nach 10er. Die Verbindung brechen immer wieder ab.

Allerdings funktioniert ein Ping von 192er auf 10.0.0.51, wo mein DNS-Server (pihole) läuft, ohne Probleme.

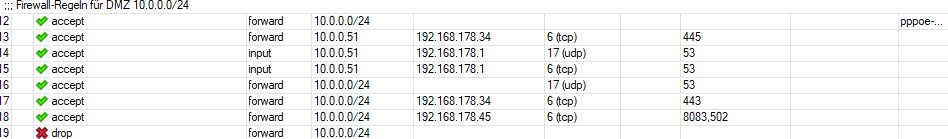

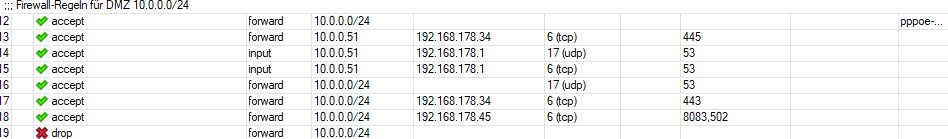

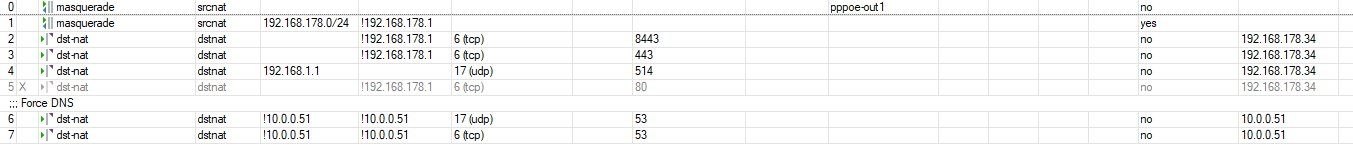

Hier ein Ausschnitt von den Firewall-Einstellungen.

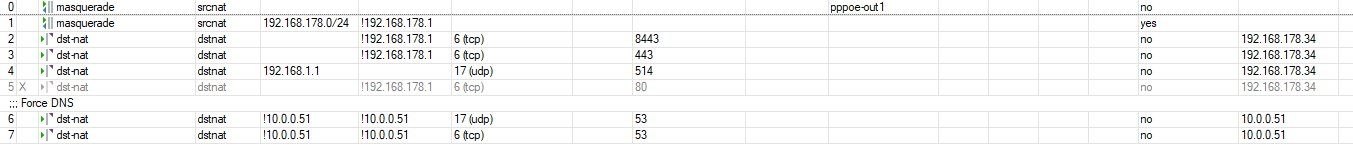

NAT-Regeln

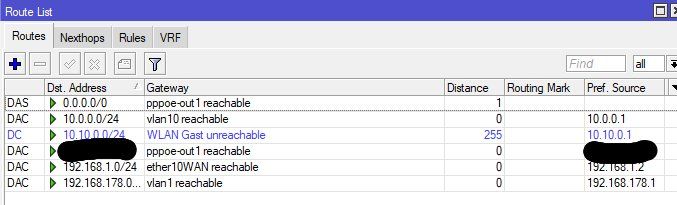

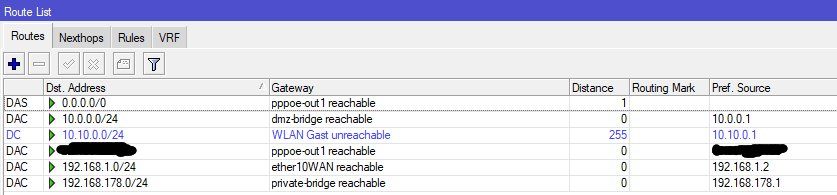

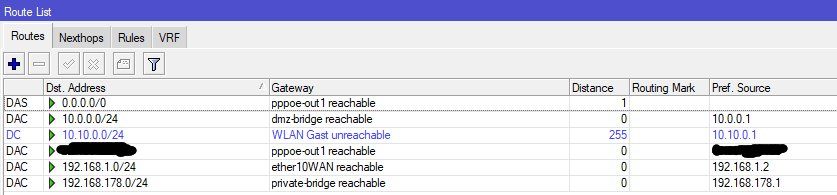

Route-Liste

Ich weiß irgendwie nicht mehr weiter, wie ich das Problem mit meinen "eingeschränkten" Kenntnisse weiter analysieren soll. Kann mir jemand dabei helfen? Danke

Neuerdings habe ich nach einem Router-Upgrade das Problem, dass ein Ping von dem 192er in das 10er Sequenzen verliert.

ping client.intranet

PING client.intranet (10.0.0.52) 56(84) Bytes Daten.

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=1 ttl=63 Zeit=5.30 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=2 ttl=63 Zeit=1.58 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=3 ttl=63 Zeit=4.22 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=4 ttl=63 Zeit=0.444 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=37 ttl=63 Zeit=1.50 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=38 ttl=63 Zeit=0.427 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=73 ttl=63 Zeit=3.17 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=74 ttl=63 Zeit=3.08 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=109 ttl=63 Zeit=1.65 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=110 ttl=63 Zeit=0.383 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=145 ttl=63 Zeit=2.98 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=146 ttl=63 Zeit=2.42 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=147 ttl=63 Zeit=1.42 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=181 ttl=63 Zeit=3.92 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=182 ttl=63 Zeit=3.19 ms

64 Bytes von 10.0.0.52 (10.0.0.52): icmp_seq=217 ttl=63 Zeit=1.93 msAuch der Zugriff auf die Clients vom 192er in das 10er Netz funktionieren nicht mehr zuverlässig. Der Firewall erlaubt alles von 192er nach 10er. Die Verbindung brechen immer wieder ab.

Allerdings funktioniert ein Ping von 192er auf 10.0.0.51, wo mein DNS-Server (pihole) läuft, ohne Probleme.

Hier ein Ausschnitt von den Firewall-Einstellungen.

NAT-Regeln

Route-Liste

Ich weiß irgendwie nicht mehr weiter, wie ich das Problem mit meinen "eingeschränkten" Kenntnisse weiter analysieren soll. Kann mir jemand dabei helfen? Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 598936

Url: https://administrator.de/forum/ping-sequenzen-fehlen-im-lan-sowie-sporadische-zugriffsprobleme-598936.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

11 Kommentare

Neuester Kommentar

Ist der 2011er in einer Kaskade mit einem anderen Router oder über ein reines Modem direkt am Internet ?

Gibt es in den lokalen LANs noch irgendwelche Switches die Spanning Tree sprechen ? Oder bedient der 2011er alle Ports ?

Leider ist deine MT Konfig Beschreibung arg oberflächlich was eine zielführende Hilfe nicht gerade leicht macht.

Gibt es in den lokalen LANs noch irgendwelche Switches die Spanning Tree sprechen ? Oder bedient der 2011er alle Ports ?

Leider ist deine MT Konfig Beschreibung arg oberflächlich was eine zielführende Hilfe nicht gerade leicht macht.

Der MT (PPPoE-Client) ist direkt mit dem Modem verbunden.

Ist das wirklich ein reines Modem (PPPoE Passthrough und Credentials auf dem Mikrotik) ? oder ein vollständiger Router davor ? Modell ?In den IP Settings steht was von "IP Ranges" was es bei einem Modem niemals geben kann, denn reine Modems sind immer passive und haben keinen Anteil am IP Forwarding.

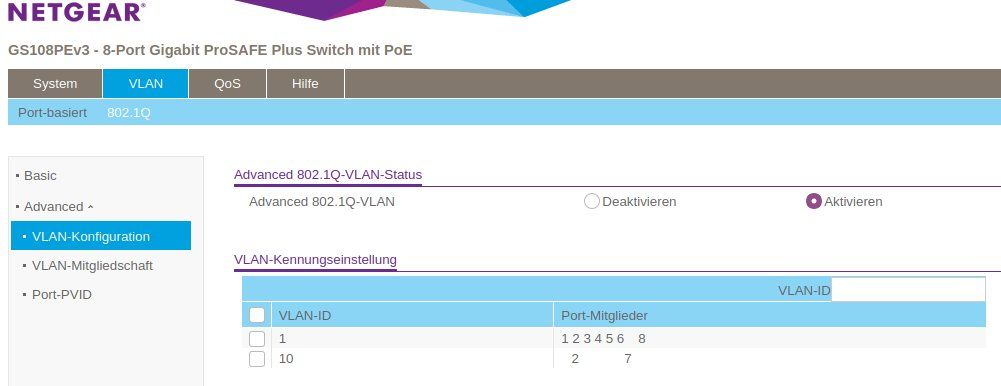

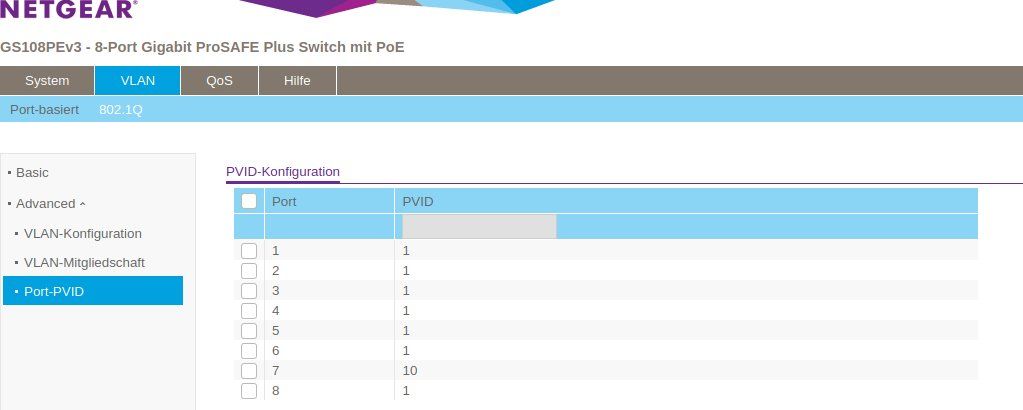

Der Switch (Port 2, VLAN 1 und VLAN 10) ist mit dem MT (Port 5) verbunden.

Ist auf dem Switch irgendeine Art von Spanning Tree aktiv ?Wenn ja sollte das immer RSTP sein und die Spanning Tree Priority des Switches sollte man auf 8192 erhöhen damit der Switch Spanning Tree Root Switch wird !

Der Mikrotik macht per Default immer RSTP mit 32768 Priority (hex 8000, niedrigerer Wert = höhere Prio)

Der Router hat die IP 192.168.1.1 und ich greife vom 192.168.178.x darauf zu.

Mit "Router" meinst du jetzt das Modem oder den MT. Sorry, aber die Termini sind da leider widersprüchlich.Der Switch kann, so weit ich die Anleitung durchgesehen habe, kein Spanning Tree

Stimmt. Damit kann man STP Probleme sicher ausschliessen.Hilfreich wäre es wenn du einmal ein anonymisiertes Konfig export (CLI mit PuTTY) des MT hier in Code Tags posten könntest.

Denke bitte daran es vorher zu anonymisieren und die PPPoE Credentials und andere Passwörter etc. zu überschreiben.

Damit ist dein Fehler schnell klar !

Du hast einen Kardinalsfehler bei der Einrichtung der VLAN Interfaces begangen. Die VLAN Interfaces die du im Reiter Interface -> VLAN anlegst sind einzig und allein die Layer 3 IP Interfaces.

Niemals werden dort alle Layer 2 Interfaces definiert die alle im VLANx arbeiten. Letzteres macht man immer in der Bridge mit den Memberport und der dortigen PVID im VLAN Reiter.

Das ist der Kardinalsfehler den du begangen hast und der dir das Problem beschert !

Das VLAN Interface unter "Interfaces" ist also immer nur ein einziges pro VLAN was dann auch die IP Adresse für dieses VLAN hält.

Halte dich genau an das hiesige VLAN Tutorial was dieses Setup detailiert beschreibt:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Du hast einen Kardinalsfehler bei der Einrichtung der VLAN Interfaces begangen. Die VLAN Interfaces die du im Reiter Interface -> VLAN anlegst sind einzig und allein die Layer 3 IP Interfaces.

Niemals werden dort alle Layer 2 Interfaces definiert die alle im VLANx arbeiten. Letzteres macht man immer in der Bridge mit den Memberport und der dortigen PVID im VLAN Reiter.

Das ist der Kardinalsfehler den du begangen hast und der dir das Problem beschert !

Das VLAN Interface unter "Interfaces" ist also immer nur ein einziges pro VLAN was dann auch die IP Adresse für dieses VLAN hält.

Halte dich genau an das hiesige VLAN Tutorial was dieses Setup detailiert beschreibt:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Alles richtig gemacht ! 👍

Details zum PPPoE Setup übrigens auch hier:

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Case closed !

Details zum PPPoE Setup übrigens auch hier:

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Case closed !