Powershell für User deaktivieren

Hallo Zusammen,

kurz zu meiner Umgebung:

Clients

- 90% Windows 11

- 10% Windows 10

Ich möchte die Nutzung von PowerShell/ISE auf den Clients für normale User einschränken, jedoch Admins weiterhin Zugriff darauf ermöglichen.

Folgendes habe ich bereits versucht:

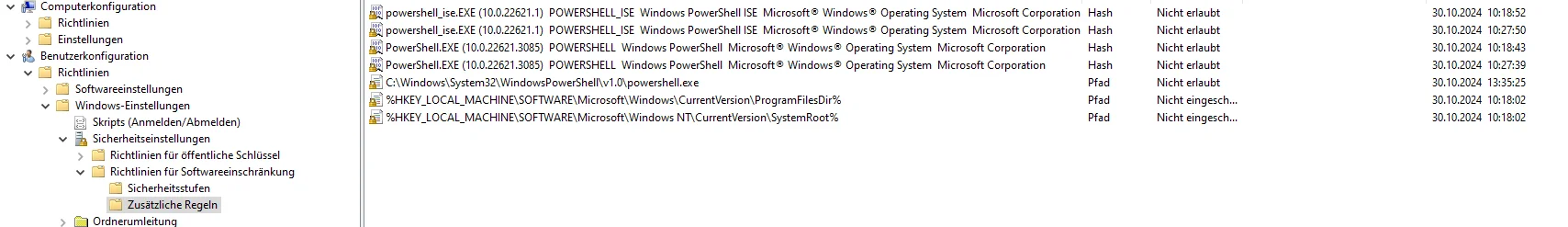

Über eine GPO habe ich die Datei powershell.exe blockiert, jedoch lässt sich PowerShell nach einem einfachen Umbenennen der Datei erneut starten.

Auch der Ansatz über Hash-Werte erwies sich als unzuverlässig, da die powershell.exe verschiedene Hash-Werte hat. Das Einpflegen dieser Werte ist zwar machbar, allerdings besteht die Gefahr, dass sich die Hash-Werte nach einem Windows-Update ändern und die Sperre damit umgangen werden kann.

Hat jemand eine Idee, wie man PowerShell dauerhaft und zuverlässig für User sperren kann, ohne dass nach jedem Update vielleicht eine Anpassung erforderlich ist?

P.S. Hat auch jemand einen Tipp, wie ich die PowerShell-Version auf allen Clients global aktualisieren kann? Derzeit ist Version 5.1 installiert, aber eine Aktualisierung auf die Version 7.x wäre sinnvoll, da ich mir davon mehr Sicherheit erhoffe.

Danke für eure Hilfe

kurz zu meiner Umgebung:

Clients

- 90% Windows 11

- 10% Windows 10

Ich möchte die Nutzung von PowerShell/ISE auf den Clients für normale User einschränken, jedoch Admins weiterhin Zugriff darauf ermöglichen.

Folgendes habe ich bereits versucht:

Über eine GPO habe ich die Datei powershell.exe blockiert, jedoch lässt sich PowerShell nach einem einfachen Umbenennen der Datei erneut starten.

Auch der Ansatz über Hash-Werte erwies sich als unzuverlässig, da die powershell.exe verschiedene Hash-Werte hat. Das Einpflegen dieser Werte ist zwar machbar, allerdings besteht die Gefahr, dass sich die Hash-Werte nach einem Windows-Update ändern und die Sperre damit umgangen werden kann.

Hat jemand eine Idee, wie man PowerShell dauerhaft und zuverlässig für User sperren kann, ohne dass nach jedem Update vielleicht eine Anpassung erforderlich ist?

P.S. Hat auch jemand einen Tipp, wie ich die PowerShell-Version auf allen Clients global aktualisieren kann? Derzeit ist Version 5.1 installiert, aber eine Aktualisierung auf die Version 7.x wäre sinnvoll, da ich mir davon mehr Sicherheit erhoffe.

Danke für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669116

Url: https://administrator.de/forum/powershell-fuer-user-deaktivieren-669116.html

Ausgedruckt am: 05.08.2025 um 11:08 Uhr

13 Kommentare

Neuester Kommentar

Moin,

learn.microsoft.com/de-de/powershell/scripting/install/installin ...

Hat auch jemand einen Tipp, wie ich die PowerShell-Version auf allen Clients global aktualisieren kann?

Die 7.4 von Microsoft herunterladen (MSI-Package) und per GPO/ Software-Deployment verteilen…learn.microsoft.com/de-de/powershell/scripting/install/installin ...

nach einem einfachen Umbenennen der Datei erneut starten

Deine User haben im Windows Verzeichnis oder anderen System-Verzeichnissen Schreibrechte???Das ist der erste massive Fehler.

Als erstes Admin-Rechte nehmen und mit Applocker nur die Anwendungen definieren die ausgeführt werden dürfen und vor allem "von wo".

Gruß catrell

Deine User haben im Windows Verzeichnis oder anderen System-Verzeichnissen Schreibrechte???

Mein Gedanke. Erstmal die Adminrechte vom User/Rechner nehmen und schon sollte es weniger Ängste bzgl. PS geben.mehr Sicherheit erhoffe.

Hä? Einerseits deaktivieren wollen, andererseits auf mehr Sicherheit nach Update hoffen? Klingt widersprüchlich./shrug

User ohne Adminrechte mit der Powershell großartig

Und das was suspekt wirkt (bspw. whoami-Abfragen; häufig erste Anlaufstelle fürn Eindringling) wird gefiltert und via Mail an den Admin geschubst.Sehe auch kein Sinn darin, PS direkt und vollständig zu verbieten. WinRM und WMI bspw. würden das uncool finden.

Gruß

Du meinst Schreibrechte, keine Lese-Rechte da würde dein Winblows nicht funktionieren ... 😄

Wenn man die Default-Rules anwendet können sie das nämlich sowieso nicht.

jedoch können Sie die Powershell.exe auf den Desktop kopieren und dort einfach Umbenennen, Doppelklick drauf und Powershell geht auf.

Und genau dafür lässt man via Applocker Execute-Rechte in solchen Verzeichnisse in die User schreiben dürfen nicht zu, dann können sie das auch nicht.Wenn man die Default-Rules anwendet können sie das nämlich sowieso nicht.

randfrage haste zugriff auf cmd DOS und vbs Scripts auch schon blockiert ?

wenn nicht würd ich mir um Powershell auch keine sorgen machen...

Also mit solchen massnahmen kann man bestens das System schrotten, ist meine Meinung dazu.

Ich will garnicht wissen wieviele Dinge dann nicht mehr korrekt ablaufen werden welche man so nutzt.

z.B. Scripts zur steuerung eines PC, sei es Login Script was im User Kontext läuft oder Startupscripts per GPO wenn man es einsetzt, oder softwareverteilungesmechanismen die im user kontext laufen (gewisse Settings anpassen im User Teil) etc....

klar wenn du stand alone produktions PCs hast ist das eventuell ne überlegung wert... aber für normale user im normalen büro wirst irgendwann auf probleme stossen...

wenn nicht würd ich mir um Powershell auch keine sorgen machen...

Also mit solchen massnahmen kann man bestens das System schrotten, ist meine Meinung dazu.

Ich will garnicht wissen wieviele Dinge dann nicht mehr korrekt ablaufen werden welche man so nutzt.

z.B. Scripts zur steuerung eines PC, sei es Login Script was im User Kontext läuft oder Startupscripts per GPO wenn man es einsetzt, oder softwareverteilungesmechanismen die im user kontext laufen (gewisse Settings anpassen im User Teil) etc....

klar wenn du stand alone produktions PCs hast ist das eventuell ne überlegung wert... aber für normale user im normalen büro wirst irgendwann auf probleme stossen...

Dafür gibt es ein offizielles Feature

devblogs.microsoft.com/powershell/powershell-constrained-languag ...

VBS sollte zusätzlich per Applocker auf admin-beschreibbare brauche beschränkt werden.

Zusätzlich würde ich mir die ASR-regeln anschauen.

devblogs.microsoft.com/powershell/powershell-constrained-languag ...

VBS sollte zusätzlich per Applocker auf admin-beschreibbare brauche beschränkt werden.

Zusätzlich würde ich mir die ASR-regeln anschauen.