Praxisnahe Segmentierung eines Netzwerks - Hilfe bei Übungsaufgabe

Hallo zusammen,

ich arbeite derzeit an einer Übungsaufgabe zum Thema Netzsegmentierung (ohne VLAN). Es handelt sich um ein fiktives Versicherungsunternehmen, das sein bisheriges Unternehmensnetzwerk (10.0.0.0/8) segmentieren möchte.

Das Unternehmen hat sechs Abteilungen: Schadensmanagement, IT und Helpdesk, Produktentwicklung, Finanzen und Controlling, Personalabteilung sowie Vertrieb und Marketing. Zusätzlich benötigt das Unternehmen verschiedene Server mit unterschiedlichen Zugriffsberechtigungen.

Hier sind die Details der Server und Zugriffsanforderungen:

Server 1: Fileserver (für Benutzerprofile und Heimatverzeichnisse) - Zugriff für alle Clients im Netzwerk, jedoch kein Zugriff vom WAN aus.

Server 2: Domaincontroller - Zugriff für alle Clients im Netzwerk, jedoch kein Zugriff vom WAN.

Server 3: E-Mail-Server - Zugriff vom WAN und vom gesamten lokalen Netzwerk.

Server 4: Entwicklungsserver (für digitale -Versicherungs-Apps) - Zugriff nur für Clients aus der Abteilung Produktentwicklung.

Server 5: Unternehmensportal - Zugriff für alle Mitarbeiter im lokalen Netz und für alle Kunden aus dem WAN. Enthält einen Java Application Server, der mit einem Datenbankserver (Server 6) verbunden ist, auf dem die Kundendaten abgelegt sind.

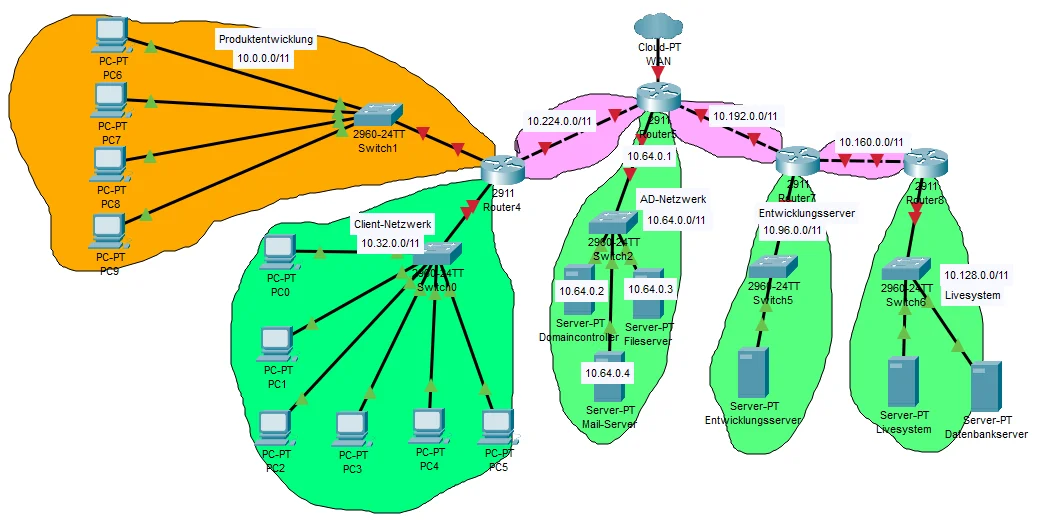

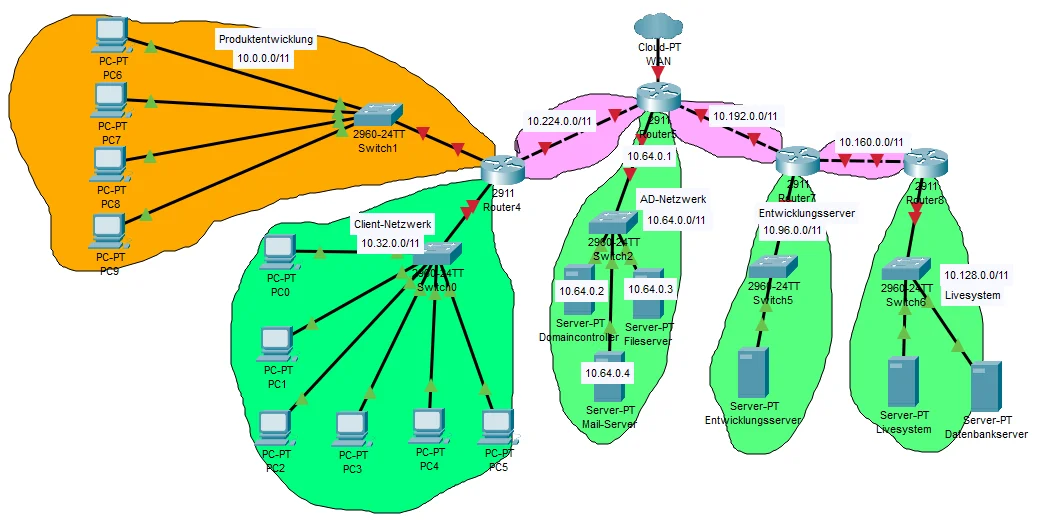

Meine bisherige Segmentierung sieht wie folgt aus (siehe auch Abbildung):

Client-Netzwerk (10.32.0.0/11): Alle Abteilungen außer Produktentwicklung.

Produktentwicklung (10.0.0.0/11): Eigenes Subnetz für die Abteilung Produktentwicklung.

AD-Netzwerk (10.64.0.0/11): Eigenes Subnetz für Domaincontroller, Fileserver und E-Mail-Server. Zugriff auf Domaincontroller und Fileserver vom Client-Netzwerk (10.32.0.0/11)) und Produktentwicklung (10.0.0.0/11) erlaubt, jedoch nicht vom WAN. E-Mail-Server erlaubt Pakete sowohl im LAN als auch ins WAN.

Entwicklungsserver (10.96.0.0/11): Eigenes Subnetz, Zugriff nur für Mitarbeiter aus dem Subnetz Produktentwicklung.

Unternehmensportal und Datenbankserver (10.128.0.0): Eigenes Subnetz, Pakete dürfen sowohl aus dem LAN als auch aus dem WAN passieren.

Meine Frage lautet: Ist die Netzeinteilung im Großen und Ganzen sinnvoll bzw. fachmännisch konzipiert oder würde man in der Praxis einen anderen Weg einschlagen?

ich arbeite derzeit an einer Übungsaufgabe zum Thema Netzsegmentierung (ohne VLAN). Es handelt sich um ein fiktives Versicherungsunternehmen, das sein bisheriges Unternehmensnetzwerk (10.0.0.0/8) segmentieren möchte.

Das Unternehmen hat sechs Abteilungen: Schadensmanagement, IT und Helpdesk, Produktentwicklung, Finanzen und Controlling, Personalabteilung sowie Vertrieb und Marketing. Zusätzlich benötigt das Unternehmen verschiedene Server mit unterschiedlichen Zugriffsberechtigungen.

Hier sind die Details der Server und Zugriffsanforderungen:

Server 1: Fileserver (für Benutzerprofile und Heimatverzeichnisse) - Zugriff für alle Clients im Netzwerk, jedoch kein Zugriff vom WAN aus.

Server 2: Domaincontroller - Zugriff für alle Clients im Netzwerk, jedoch kein Zugriff vom WAN.

Server 3: E-Mail-Server - Zugriff vom WAN und vom gesamten lokalen Netzwerk.

Server 4: Entwicklungsserver (für digitale -Versicherungs-Apps) - Zugriff nur für Clients aus der Abteilung Produktentwicklung.

Server 5: Unternehmensportal - Zugriff für alle Mitarbeiter im lokalen Netz und für alle Kunden aus dem WAN. Enthält einen Java Application Server, der mit einem Datenbankserver (Server 6) verbunden ist, auf dem die Kundendaten abgelegt sind.

Meine bisherige Segmentierung sieht wie folgt aus (siehe auch Abbildung):

Client-Netzwerk (10.32.0.0/11): Alle Abteilungen außer Produktentwicklung.

Produktentwicklung (10.0.0.0/11): Eigenes Subnetz für die Abteilung Produktentwicklung.

AD-Netzwerk (10.64.0.0/11): Eigenes Subnetz für Domaincontroller, Fileserver und E-Mail-Server. Zugriff auf Domaincontroller und Fileserver vom Client-Netzwerk (10.32.0.0/11)) und Produktentwicklung (10.0.0.0/11) erlaubt, jedoch nicht vom WAN. E-Mail-Server erlaubt Pakete sowohl im LAN als auch ins WAN.

Entwicklungsserver (10.96.0.0/11): Eigenes Subnetz, Zugriff nur für Mitarbeiter aus dem Subnetz Produktentwicklung.

Unternehmensportal und Datenbankserver (10.128.0.0): Eigenes Subnetz, Pakete dürfen sowohl aus dem LAN als auch aus dem WAN passieren.

Meine Frage lautet: Ist die Netzeinteilung im Großen und Ganzen sinnvoll bzw. fachmännisch konzipiert oder würde man in der Praxis einen anderen Weg einschlagen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670765

Url: https://administrator.de/forum/praxisnahe-segmentierung-eines-netzwerks-hilfe-bei-uebungsaufgabe-670765.html

Ausgedruckt am: 21.07.2025 um 22:07 Uhr

9 Kommentare

Neuester Kommentar

Moin @Enrixk,

ist das Übungsbuch eventuell noch aus dem letzten Jahrtausend?

OK

OK

😬 ... das wiederum ist nix OK.

Mache lieber ein kleines Subnetzt für die DC's, auf jeden Fall ein eigenes für den Mailserver und am Besten für den Fileserver auch noch ein separates.

Auch OK.

OK

Siehe obere Anmerkungen und mach das bitte um Himmels Willen mit VLAN's, den ohne macht das in diesem Jahrtausend so gut wie niemand mehr. 😉

Siehe auch.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

Gruss Alex

ich arbeite derzeit an einer Übungsaufgabe zum Thema Netzsegmentierung (ohne VLAN).

ist das Übungsbuch eventuell noch aus dem letzten Jahrtausend?

Meine bisherige Segmentierung sieht wie folgt aus (siehe auch Abbildung):

Client-Netzwerk (10.32.0.0/11): Alle Abteilungen außer Produktentwicklung.

Client-Netzwerk (10.32.0.0/11): Alle Abteilungen außer Produktentwicklung.

OK

Produktentwicklung (10.0.0.0/11): Eigenes Subnetz für die Abteilung Produktentwicklung.

OK

AD-Netzwerk (10.64.0.0/11): Eigenes Subnetz für Domaincontroller, Fileserver und E-Mail-Server. Zugriff auf Domaincontroller und Fileserver vom Client-Netzwerk (10.32.0.0/11)) und Produktentwicklung (10.0.0.0/11) erlaubt, jedoch nicht vom WAN. E-Mail-Server erlaubt Pakete sowohl im LAN als auch ins WAN.

😬 ... das wiederum ist nix OK.

Mache lieber ein kleines Subnetzt für die DC's, auf jeden Fall ein eigenes für den Mailserver und am Besten für den Fileserver auch noch ein separates.

Entwicklungsserver (10.96.0.0/11): Eigenes Subnetz, Zugriff nur für Mitarbeiter aus dem Subnetz Produktentwicklung.

Auch OK.

Unternehmensportal und Datenbankserver (10.128.0.0): Eigenes Subnetz, Pakete dürfen sowohl aus dem LAN als auch aus dem WAN passieren.

OK

Meine Frage lautet: Ist die Netzeinteilung im Großen und Ganzen sinnvoll bzw. fachmännisch konzipiert oder würde man in der Praxis einen anderen Weg einschlagen?

Siehe obere Anmerkungen und mach das bitte um Himmels Willen mit VLAN's, den ohne macht das in diesem Jahrtausend so gut wie niemand mehr. 😉

Siehe auch.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

Gruss Alex

Zitat von @Enrixk:

Unternehmensportal und Datenbankserver (10.128.0.0): Eigenes Subnetz, Pakete dürfen sowohl aus dem LAN als auch aus dem WAN passieren.

Unternehmensportal und Datenbankserver (10.128.0.0): Eigenes Subnetz, Pakete dürfen sowohl aus dem LAN als auch aus dem WAN passieren.

Wenn das Portal von extern erreichbar sein soll brauchst du noch eine DMZ auf der Firewall.

Anzumeckern wären die Punkt zu Punkt Links zwischen den 4 Routern. Dort ein /11er zu verschwenden wäre unsinnig. Üblicherweise löst man das bei einem sauberen IP Adressdesign mit /31er P2P Netzen bzw. /127er bei IPv6. Alternativ mit /30ern (/128) wenn die Router wider Erwarten den RFC 3021 Standard nicht supporten sollten.

Der Rest ist soweit OK.

Ein weiterer größerer Kritikpunkt wäre bei einer heutigen vorausschauenden Planung noch gewesen dieses IP Design auch auf IPv6 zu übertragen.

Eine moderne, zukunftsorientierte und praxisbezogene IP Adressplanung sollte in heutiger Zeit aus guten Gründen immer auch gleichzeitig eine IPv6 Adressierung vorsehen!

Der Rest ist soweit OK.

Ein weiterer größerer Kritikpunkt wäre bei einer heutigen vorausschauenden Planung noch gewesen dieses IP Design auch auf IPv6 zu übertragen.

Eine moderne, zukunftsorientierte und praxisbezogene IP Adressplanung sollte in heutiger Zeit aus guten Gründen immer auch gleichzeitig eine IPv6 Adressierung vorsehen!

Hallo,

wie zur vorherigen Frage angemerkt, ist die Praxisnähe solcher Aufgaben immer begrenzt.

Unter dieser Einschränkung ist die Gruppierung der Systeme weitgehend in Ordnung, mit Außnahme des Mail-Servers im DC-Netzwerk. Der Mail-Server kommuniziert zwangsläufig über den Perimeter und darf daher nicht mit einem sensiblen internen System kombiniert werden. Ein File-Server ist hingegen vertretbar (auch wegen des übereinstimmenden SMB-Protokolls). Die vereinfachte Annahme ist dabei immer, dass "lateral movement" einem Angreifer innerhalb eines Netzes leichter fällt als über Netzgrenzen hinweg.

Wenn man kein weiteres Netz nur für den Mail-Server verbrauchen will, wäre der treffendste Platz für ihn beim Live-System. Diese Option scheint auch in den Zugriffsanforderungen der Aufgabenstellung angelegt.

In der Praxis wäre zu bedenken, dass auch das zu einer Konzentration der Angriffsfläche führt, d.h. einem Angreifer wird ein erweitertes Spektrum an Protokollen für das Eindringen in dieselbe Servergruppe geboten. Das Konzept der DMZ sollte daher in der Praxis nicht automatisch zu einem einzelnen Netz "DMZ" führen; die Systeme dort verdienen ggf. auch Separation. Für die Aufgabe kann man das wahrscheinlich übergehen.

Würde man dieser Aufteilung genau ein weiteres Netz hinzufügen, so wäre das besser nicht in der Separation des Mail-Servers, sondern in der Trennung des DB-Servers von Anwendungs- und Mail-Server angelegt. Auf den DB-Server muss ja gerade nicht von außen, sondern nur vom Anwendungs-Server aus zugegriffen werden. Die Separation von Anwendungs-Tiers ist praktischer Standard, und evtl. weist die Aufgabe mit Erwähnung der Kundendaten darauf hin.

Die verwendeten Netzgrößen finde ich insgesamt unangebracht. Sofern der Aufgabensteller nicht bewusst eine (praxisferne) mathematische Aufteilung gewünscht, sollte nicht der gesamte Netzbereich verbraucht werden und 2 Mio. Adressen weder für Transit- noch kleine Server-Netze noch übliche Client-Netze verwendet werden. Die /11-er Maske wäre wahrscheinlich mehr als ausreichend für den ganzen Standort.

Grüße

Richard

wie zur vorherigen Frage angemerkt, ist die Praxisnähe solcher Aufgaben immer begrenzt.

Unter dieser Einschränkung ist die Gruppierung der Systeme weitgehend in Ordnung, mit Außnahme des Mail-Servers im DC-Netzwerk. Der Mail-Server kommuniziert zwangsläufig über den Perimeter und darf daher nicht mit einem sensiblen internen System kombiniert werden. Ein File-Server ist hingegen vertretbar (auch wegen des übereinstimmenden SMB-Protokolls). Die vereinfachte Annahme ist dabei immer, dass "lateral movement" einem Angreifer innerhalb eines Netzes leichter fällt als über Netzgrenzen hinweg.

Wenn man kein weiteres Netz nur für den Mail-Server verbrauchen will, wäre der treffendste Platz für ihn beim Live-System. Diese Option scheint auch in den Zugriffsanforderungen der Aufgabenstellung angelegt.

In der Praxis wäre zu bedenken, dass auch das zu einer Konzentration der Angriffsfläche führt, d.h. einem Angreifer wird ein erweitertes Spektrum an Protokollen für das Eindringen in dieselbe Servergruppe geboten. Das Konzept der DMZ sollte daher in der Praxis nicht automatisch zu einem einzelnen Netz "DMZ" führen; die Systeme dort verdienen ggf. auch Separation. Für die Aufgabe kann man das wahrscheinlich übergehen.

Würde man dieser Aufteilung genau ein weiteres Netz hinzufügen, so wäre das besser nicht in der Separation des Mail-Servers, sondern in der Trennung des DB-Servers von Anwendungs- und Mail-Server angelegt. Auf den DB-Server muss ja gerade nicht von außen, sondern nur vom Anwendungs-Server aus zugegriffen werden. Die Separation von Anwendungs-Tiers ist praktischer Standard, und evtl. weist die Aufgabe mit Erwähnung der Kundendaten darauf hin.

Die verwendeten Netzgrößen finde ich insgesamt unangebracht. Sofern der Aufgabensteller nicht bewusst eine (praxisferne) mathematische Aufteilung gewünscht, sollte nicht der gesamte Netzbereich verbraucht werden und 2 Mio. Adressen weder für Transit- noch kleine Server-Netze noch übliche Client-Netze verwendet werden. Die /11-er Maske wäre wahrscheinlich mehr als ausreichend für den ganzen Standort.

Grüße

Richard

Ich behaupte, dass in meinem Szenario im Vergleich zu LANs viel höhere Kosten für Hardware anfallen

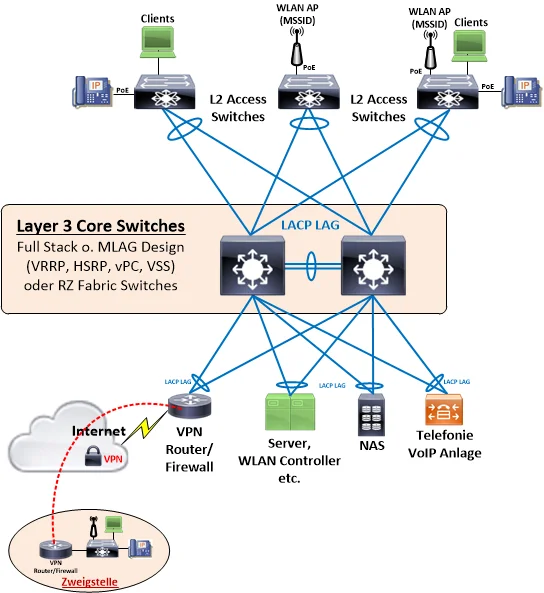

Nein, das ist eine recht irrige Behauptung und weisst du vermutlich auch selber.Das gesamte umständliche und kostenintensive Konstrukt mit den vielfachen Routern und ungemanagten LAN Switches oben könnte man an einem Campus Standort auf einen einzigen kompakten und redundanten Layer 3 Routing Core reduzieren an dem man dann ebenfalls redundant preiswerte Access Switches anbindet, was dann zu einer massiven Kosteneinsparung führt. Eine klassisches 2 stufiges Leaf Spine Design.

Ein weiterer massiver Schwachpunkt des o.a. Hardware Designs ist die fehlende Redundanz ohne die, aus guten Gründen, heutzutage kein Firmennetz mehr betrieben wird. Aber Hardware Design ist ja letztlich auch nicht die Aufgabe eines IP Adresskonzeptes.

Moin @Enrixk,

du meinst glaube ich eher, dass dein Szenario höhere Kosten verursacht, wie eins mit einem V-LAN Design und einem zentrallen Security-Gateway.

Mehr Sicherheit bieten dir V-LAN's im Vergleich zu wirklich dedizierter Hardware sicherlich nicht, jedoch ist ein V-LAN Design meist einfacher und kostengünstiger zu implementieren.

Sicherheitstechnisch nicht wirklich, weil du dadurch den Zugriff zwischen Clients und Server oder Server und Server, nicht wirklich filligran steuern kannst, ausser du fängst noch an die lokalen FireWalls an den Clients oder Server zu konfigurieren. Spättestens dann, bist du aber mit einem zentrallen Security Gateway, meiner Ansicht nach viel effizienter und auch sicherer dran, weil man damit eben vieles zentrall steuern kann und auch nur eine Stelle im Blick behalten musst.

Gruss Alex

Ich behaupte, dass in meinem Szenario im Vergleich zu LANs viel höhere Kosten für Hardware anfallen.

du meinst glaube ich eher, dass dein Szenario höhere Kosten verursacht, wie eins mit einem V-LAN Design und einem zentrallen Security-Gateway.

Ich sehe das aber so, dass VLANs nicht automatisch mehr Sicherheit als physikalische LANs, die durch Router voneinander getrennt sind, bieten. Ist das richtig?

Mehr Sicherheit bieten dir V-LAN's im Vergleich zu wirklich dedizierter Hardware sicherlich nicht, jedoch ist ein V-LAN Design meist einfacher und kostengünstiger zu implementieren.

Danke für den Hinweis. Ist wahrscheinlich völlig richtig, aber hör die mal folgende Argumentation an: Warum nicht den Domaincontroller in einem der beiden Subnetze 10.0.0.0/11 (Produktentwicklung) oder 10.32.0.0/11 (Client-Netzwerk) unterbringen, denn in diesen Subnetzen befinden sich ja auch die Clients der Mitarbeiter, die auf den Domaincontroller später zugreifen. Gleiches gilt für den Fileserver. Man hätte doch dann alles in einem Netz. Für das Subnetz, das den DC nicht enthält (eventuell Produktentwicklung), könnte man entsprechende Zugriffsregelungen definieren. Wäre das auch ein akzeptabler Ansatz?

Sicherheitstechnisch nicht wirklich, weil du dadurch den Zugriff zwischen Clients und Server oder Server und Server, nicht wirklich filligran steuern kannst, ausser du fängst noch an die lokalen FireWalls an den Clients oder Server zu konfigurieren. Spättestens dann, bist du aber mit einem zentrallen Security Gateway, meiner Ansicht nach viel effizienter und auch sicherer dran, weil man damit eben vieles zentrall steuern kann und auch nur eine Stelle im Blick behalten musst.

Gruss Alex