Problem mit Cisco Router für IPSEC mit VPN Client einzuwählen

Hallo Forum-Gemeinde,

ich probiere schon seit einigen Tagen, aber irgendwo hängt das Problem.............

ich will vom VPN-Client auf einem Cisco 881 Router einwählen. Das Einwählen funktioniert auch, der Router vergibt mir eine VPN IP. Ich kann aber Router Netzwerk nicht anpingen. z.B. 192.168.17.2 Woran liegt das? Ich habe schon verschiedene ACL´s versucht, aber immer ohne Lösung. Wie kann ich das auf den Router debuggen?

hier meine aktuelle config:

version 15.0

no service pad

service tcp-keepalives-in

service tcp-keepalives-out

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

service password-encryption

service sequence-numbers

!

hostname cccccccccccccccc

!

boot-start-marker

boot-end-marker

!

enable secret 5 xxxxxxxxxxx

enable password 7 yyyyyyyyyyyyy

!

aaa new-model

!

!

aaa group server radius rad_eap

!

aaa group server radius rad_mac

!

aaa group server radius rad_acct

!

aaa group server radius rad_admin

!

aaa group server tacacs+ tac_admin

!

aaa group server radius rad_pmip

!

aaa group server radius dummy

!

aaa authentication login eap_methods group rad_eap

aaa authentication login mac_methods local

aaa authentication login ciscocp_vpn_xauth_ml_1 local

aaa authorization network ciscocp_vpn_group_ml_1 local

aaa accounting network acct_methods

action-type start-stop

group rad_acct

!

!

!

!

!

!

aaa session-id common

memory-size iomem 15

!

crypto pki trustpoint TP-self-signed-1251739774

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1251739774

revocation-check none

rsakeypair TP-self-signed-1251739774

!

!

crypto pki certificate chain TP-self-signed-1251739774

certificate self-signed 01

30820254 308201BD A0030201 02020101 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 31323531 37333937 3734301E 170D3132 30363038 30383330

32365A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D31 32353137

33393737 3430819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281

8100BAF6 4E9F8EF9 67018550 7502504B 12B49801 8D813103 ED20E236 DDC5738E

34048CB2 D980D816 5EFDC76F 4261164F 0616C075 75E1D1BB 16AB88C6 57A1BFA2

7047A153 83814716 6EFB71C5 E037AC61 44A79889 472F1312 CF68E16E DC0234BF

D6CDA8F9 0CBCE8C2 BC0E57B7 45A4EA1E 90AAE632 E3811F66 6097E2C0 F1DC9E9B

FF290203 010001A3 7C307A30 0F060355 1D130101 FF040530 030101FF 30270603

551D1104 20301E82 1C636973 636F5F62 61757374 65747465 6E2E6178 73756E2E

6C6F6361 6C301F06 03551D23 04183016 801406EE 822198A4 2B7B6A43 1091D008

110A690F 5DA2301D 0603551D 0E041604 1406EE82 2198A42B 7B6A4310 91D00811

0A690F5D A2300D06 092A8648 86F70D01 01040500 03818100 289BC424 C13B6CC1

168F7C4B 6150B89B 57D44A0C 1B1C0EB0 B3E3F37A 9D5D6E4E 61110FF6 8FE407EA

7B4AB1AC 56047C27 CB6CD479 AC63A236 E605A93B 2F119AFA E8B24225 E7DC17CC

109B6E2F 413999D0 61A48020 7925FDE1 EE183D11 700D0492 2E110851 94BCA00D

BD7910FA 52CDC995 444A1EF7 A6CE6BB1 90C72424 400395DA

quit

ip source-route

!

!

!

!

ip cef

no ip bootp server

ip domain name test.local

ip name-server 194.25.2.129

no ipv6 cef

!

!

vpdn enable

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

l2tp tunnel timeout no-session 15

!

license udi pid CISCO881-K9 sn FCZ145290S6

!

!

username yyyyyyyy privilege 15 password 7 dddddddddddd

username cccccccccc password 7 rrrrrrrrrrrrrrrrr

username cccccc privilege 15 secret 5 cccccccccccccccc

!

!

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 1

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

!

crypto isakmp client configuration group test

key yyyyyyyyyyyyyyy

dns 10.0.0.10

pool vpnpool

acl 120

netmask 255.255.255.0

crypto isakmp profile ciscocp-ike-profile-1

match identity group test

isakmp authorization list ciscocp_vpn_group_ml_1

client configuration address respond

virtual-template 2

!

!

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

!

crypto ipsec profile CiscoCP_Profile1

set transform-set ESP-3DES-SHA

set isakmp-profile ciscocp-ike-profile-1

!

!

interface FastEthernet0

!

interface FastEthernet1

!

interface FastEthernet2

!

interface FastEthernet3

!

interface FastEthernet4

description Modem-Port

no ip address

no ip redirects

no ip unreachables

no ip proxy-arp

ip flow ingress

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

pppoe-client dial-pool-number 1 dial-on-demand

!

interface Virtual-Template2 type tunnel

description VPN-Tunnel extern

ip unnumbered Vlan1

tunnel mode ipsec ipv4

tunnel protection ipsec profile CiscoCP_Profile1

interface Vlan1

description internes LAN

ip address 192.168.17.1 255.255.255.0

no ip redirects

no ip unreachables

no ip proxy-arp

ip flow ingress

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Dialer0

description T-DSL-Line

ip address negotiated

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip flow ingress

ip nat outside

ip virtual-reassembly

encapsulation ppp

ip tcp adjust-mss 1452

no ip split-horizon

dialer pool 1

dialer hold-queue 10

dialer vpdn

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname yyyyyyyyyyyyyyyyyyy

ppp chap password 7 yyyyyyyyyyyy

ppp pap sent-username xxxxxxxxxxxx password 7 yyyyyyyyyyyy

no cdp enable

!

ip local pool vpnpool 192.168.17.240 192.168.17.242

ip forward-protocol nd

ip http server

ip http authentication local

ip http secure-server

!

ip nat inside source static tcp 192.168.17.2 443 interface Dialer0 443

ip nat inside source static tcp 192.168.17.2 1723 interface Dialer0 1723

ip nat inside source static tcp 192.168.17.2 25 interface Dialer0 25

ip nat inside source static tcp 192.168.17.2 80 interface Dialer0 80

ip nat inside source static tcp 192.168.17.2 987 interface Dialer0 987

ip nat inside source static tcp 192.168.17.9 7578 interface Dialer0 7578

ip nat inside source list 1 interface Dialer0 overload

ip route 0.0.0.0 0.0.0.0 Dialer0

!

access-list 120 permit ip any host 192.168.17.0

dialer-list 1 protocol ip permit

!

!

!

!

!

radius-server attribute 32 include-in-access-req format %h

radius-server vsa send accounting

!

control-plane

!

!

line con 0

logging synchronous

no modem enable

line aux 0

line vty 0 4

privilege level 15

logging synchronous

transport input telnet ssh

!

scheduler max-task-time 50000

end

ich probiere schon seit einigen Tagen, aber irgendwo hängt das Problem.............

ich will vom VPN-Client auf einem Cisco 881 Router einwählen. Das Einwählen funktioniert auch, der Router vergibt mir eine VPN IP. Ich kann aber Router Netzwerk nicht anpingen. z.B. 192.168.17.2 Woran liegt das? Ich habe schon verschiedene ACL´s versucht, aber immer ohne Lösung. Wie kann ich das auf den Router debuggen?

hier meine aktuelle config:

version 15.0

no service pad

service tcp-keepalives-in

service tcp-keepalives-out

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

service password-encryption

service sequence-numbers

!

hostname cccccccccccccccc

!

boot-start-marker

boot-end-marker

!

enable secret 5 xxxxxxxxxxx

enable password 7 yyyyyyyyyyyyy

!

aaa new-model

!

!

aaa group server radius rad_eap

!

aaa group server radius rad_mac

!

aaa group server radius rad_acct

!

aaa group server radius rad_admin

!

aaa group server tacacs+ tac_admin

!

aaa group server radius rad_pmip

!

aaa group server radius dummy

!

aaa authentication login eap_methods group rad_eap

aaa authentication login mac_methods local

aaa authentication login ciscocp_vpn_xauth_ml_1 local

aaa authorization network ciscocp_vpn_group_ml_1 local

aaa accounting network acct_methods

action-type start-stop

group rad_acct

!

!

!

!

!

!

aaa session-id common

memory-size iomem 15

!

crypto pki trustpoint TP-self-signed-1251739774

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1251739774

revocation-check none

rsakeypair TP-self-signed-1251739774

!

!

crypto pki certificate chain TP-self-signed-1251739774

certificate self-signed 01

30820254 308201BD A0030201 02020101 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 31323531 37333937 3734301E 170D3132 30363038 30383330

32365A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D31 32353137

33393737 3430819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281

8100BAF6 4E9F8EF9 67018550 7502504B 12B49801 8D813103 ED20E236 DDC5738E

34048CB2 D980D816 5EFDC76F 4261164F 0616C075 75E1D1BB 16AB88C6 57A1BFA2

7047A153 83814716 6EFB71C5 E037AC61 44A79889 472F1312 CF68E16E DC0234BF

D6CDA8F9 0CBCE8C2 BC0E57B7 45A4EA1E 90AAE632 E3811F66 6097E2C0 F1DC9E9B

FF290203 010001A3 7C307A30 0F060355 1D130101 FF040530 030101FF 30270603

551D1104 20301E82 1C636973 636F5F62 61757374 65747465 6E2E6178 73756E2E

6C6F6361 6C301F06 03551D23 04183016 801406EE 822198A4 2B7B6A43 1091D008

110A690F 5DA2301D 0603551D 0E041604 1406EE82 2198A42B 7B6A4310 91D00811

0A690F5D A2300D06 092A8648 86F70D01 01040500 03818100 289BC424 C13B6CC1

168F7C4B 6150B89B 57D44A0C 1B1C0EB0 B3E3F37A 9D5D6E4E 61110FF6 8FE407EA

7B4AB1AC 56047C27 CB6CD479 AC63A236 E605A93B 2F119AFA E8B24225 E7DC17CC

109B6E2F 413999D0 61A48020 7925FDE1 EE183D11 700D0492 2E110851 94BCA00D

BD7910FA 52CDC995 444A1EF7 A6CE6BB1 90C72424 400395DA

quit

ip source-route

!

!

!

!

ip cef

no ip bootp server

ip domain name test.local

ip name-server 194.25.2.129

no ipv6 cef

!

!

vpdn enable

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

l2tp tunnel timeout no-session 15

!

license udi pid CISCO881-K9 sn FCZ145290S6

!

!

username yyyyyyyy privilege 15 password 7 dddddddddddd

username cccccccccc password 7 rrrrrrrrrrrrrrrrr

username cccccc privilege 15 secret 5 cccccccccccccccc

!

!

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 1

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

!

crypto isakmp client configuration group test

key yyyyyyyyyyyyyyy

dns 10.0.0.10

pool vpnpool

acl 120

netmask 255.255.255.0

crypto isakmp profile ciscocp-ike-profile-1

match identity group test

isakmp authorization list ciscocp_vpn_group_ml_1

client configuration address respond

virtual-template 2

!

!

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

!

crypto ipsec profile CiscoCP_Profile1

set transform-set ESP-3DES-SHA

set isakmp-profile ciscocp-ike-profile-1

!

!

interface FastEthernet0

!

interface FastEthernet1

!

interface FastEthernet2

!

interface FastEthernet3

!

interface FastEthernet4

description Modem-Port

no ip address

no ip redirects

no ip unreachables

no ip proxy-arp

ip flow ingress

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

pppoe-client dial-pool-number 1 dial-on-demand

!

interface Virtual-Template2 type tunnel

description VPN-Tunnel extern

ip unnumbered Vlan1

tunnel mode ipsec ipv4

tunnel protection ipsec profile CiscoCP_Profile1

interface Vlan1

description internes LAN

ip address 192.168.17.1 255.255.255.0

no ip redirects

no ip unreachables

no ip proxy-arp

ip flow ingress

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Dialer0

description T-DSL-Line

ip address negotiated

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip flow ingress

ip nat outside

ip virtual-reassembly

encapsulation ppp

ip tcp adjust-mss 1452

no ip split-horizon

dialer pool 1

dialer hold-queue 10

dialer vpdn

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname yyyyyyyyyyyyyyyyyyy

ppp chap password 7 yyyyyyyyyyyy

ppp pap sent-username xxxxxxxxxxxx password 7 yyyyyyyyyyyy

no cdp enable

!

ip local pool vpnpool 192.168.17.240 192.168.17.242

ip forward-protocol nd

ip http server

ip http authentication local

ip http secure-server

!

ip nat inside source static tcp 192.168.17.2 443 interface Dialer0 443

ip nat inside source static tcp 192.168.17.2 1723 interface Dialer0 1723

ip nat inside source static tcp 192.168.17.2 25 interface Dialer0 25

ip nat inside source static tcp 192.168.17.2 80 interface Dialer0 80

ip nat inside source static tcp 192.168.17.2 987 interface Dialer0 987

ip nat inside source static tcp 192.168.17.9 7578 interface Dialer0 7578

ip nat inside source list 1 interface Dialer0 overload

ip route 0.0.0.0 0.0.0.0 Dialer0

!

access-list 120 permit ip any host 192.168.17.0

dialer-list 1 protocol ip permit

!

!

!

!

!

radius-server attribute 32 include-in-access-req format %h

radius-server vsa send accounting

!

control-plane

!

!

line con 0

logging synchronous

no modem enable

line aux 0

line vty 0 4

privilege level 15

logging synchronous

transport input telnet ssh

!

scheduler max-task-time 50000

end

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 233419

Url: https://administrator.de/forum/problem-mit-cisco-router-fuer-ipsec-mit-vpn-client-einzuwaehlen-233419.html

Ausgedruckt am: 03.08.2025 um 00:08 Uhr

10 Kommentare

Neuester Kommentar

Dieses Tutorial hat die Lösung:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Leider finde ich dem Tutorial die Lösung nicht!

Schon komisch, denn dort sind lauffähige Konfigs zum Abtippen geschildert.Hilfreich für uns wäre noch wenn du uns aufklären könntest welchen VPN Client du verwendest ?! Und....

Wenn du einmal einen Logg (show logg) des Ciscos postetst bei Einwahl. Dort steht explizit was schiefläuft bei dir. Für Details hilft es den Debugger auf dem Router zu aktivieren (debug xyz) um zu sehen wo der Fehler im Detail liegt !

Nach deiner Konfig zu urteilen machst du gar kein IPsec sondern PPTP (GRE Protokoll und TCP 1723) !?!

Für IPsec fehlen komplett die dazu korrespondierenden Ports (ESP Protokoll, UDP 500 und UDP 4500) in der Firewall.

Irgendwas ist also Murks in deiner Router Konfig ?!

Vielleicht orientierst du dich vorab einmal an dem folgenden Forums Tutorial, das solch eine wasserdichte funktionierende Konfig beschreibt:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Erstmal ein paar kosmetische Anmerkungen zur Router konfig:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

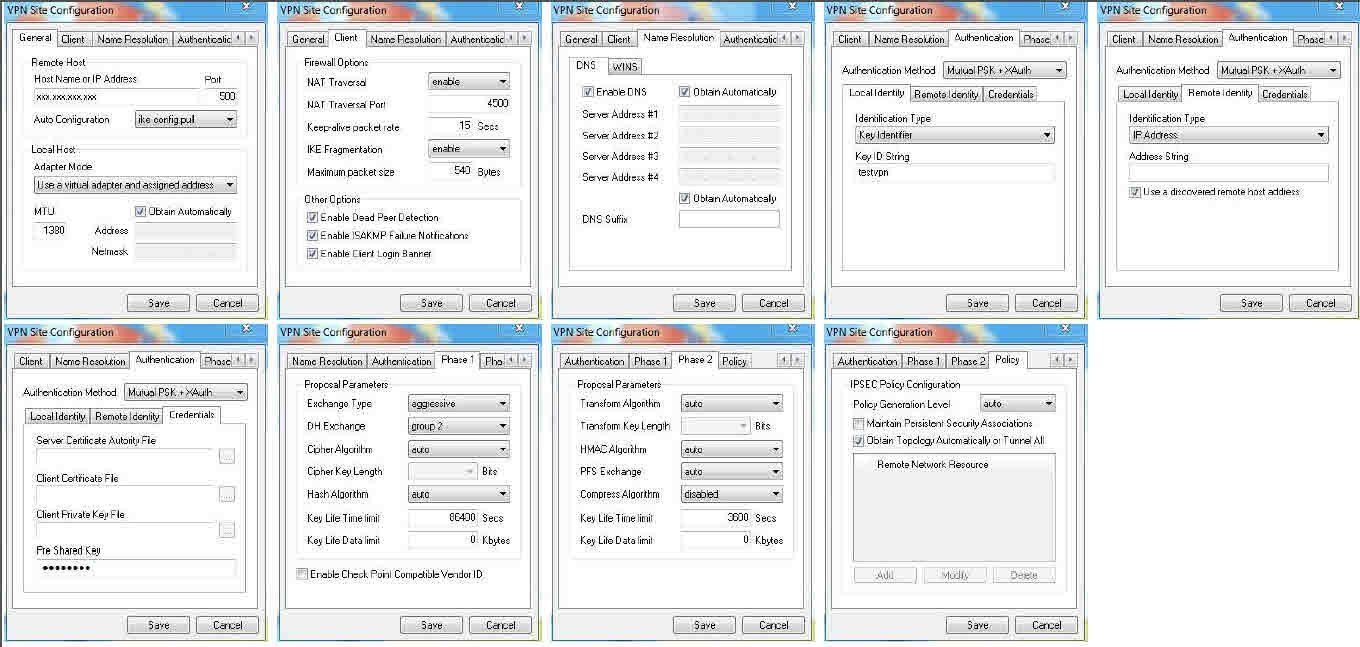

Für den zweiten Schritt wäre es wichtig zu wissen mit WELCHEM VPN Client du arbeitest ?? Shrew ??

Bedenke das dein VPN Client eine zum lokalen LAN fremde IP Adresse hat !! Damit verhindern die lokalen Firewalls auf den Endgeräten wie PCs usw. eine Zugriff, da sie alles blocken was NICHT aus dem lokalen LAN kommt.

Vergiss das nicht !

Pingen musst du aber IMMER die lokale Router IP können also die 192.168.17.1 und die 172.16.17.1 !! Das muss in jedem Falle klappen.

Für ein tieferes Troubleshooting wäre es äußerst hilfreich für die Community hier wenn du mit show logg auf dem Cisco mal einen VPN Login Vorgang hier postest. Ggf. das Logg vorher mit clear logg löschen um überflüssigen Overhead zu entfernen !

Noch viel sinnvoller wäre es den IPsec Debugger mit "debug ipces xyz" mal zu aktivieren auf dem Cisco und so detailiert mal den VPN Dialin Vorgang mitzutracen.

Dort sieht man dann sofort inenrhalb von 3 Sekunden WO es kneift !!

Achtung: Wenn du mit einer Telnet oder SSH Session drauf bist statt der Konsole musst du ein "term mon" vorher eingeben !

Nach dem Debuggen unbedingt ein undebug all nicht vergessen, denn sonst rennt der Router im Schneckentempo !

Bitte lies dir nochmals das IPsec Tutorial hier durch:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Dort ist eine wasserdichte und lauffähige IPsec VPN Client Konfig inklusive das Setup für den Shrew Client abtippfertig dokumentiert !

Eigentlich ist das ein Kinderspiel auf dem Cisco und rennt fehlerlos auf Anhieb !

- Flow Controll solltest du generell abschalten auf einem Router und Switch ! Solltest du besser entfernen !

- Wenn du sinnvollerweise ppp ipcp route default konfigurierst dann ist ein ip route 0.0.0.0 0.0.0.0 Dialer0 2 überflüssiger Unsinn und macht den Vorteil des ppp ipcp Kommandos wieder

- Kein .local als DNS Rootdomains, denn das kollidiert mit mDNS Multicast DNS die diese Domain im Default benutzt !

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Für den zweiten Schritt wäre es wichtig zu wissen mit WELCHEM VPN Client du arbeitest ?? Shrew ??

Bedenke das dein VPN Client eine zum lokalen LAN fremde IP Adresse hat !! Damit verhindern die lokalen Firewalls auf den Endgeräten wie PCs usw. eine Zugriff, da sie alles blocken was NICHT aus dem lokalen LAN kommt.

Vergiss das nicht !

Pingen musst du aber IMMER die lokale Router IP können also die 192.168.17.1 und die 172.16.17.1 !! Das muss in jedem Falle klappen.

Für ein tieferes Troubleshooting wäre es äußerst hilfreich für die Community hier wenn du mit show logg auf dem Cisco mal einen VPN Login Vorgang hier postest. Ggf. das Logg vorher mit clear logg löschen um überflüssigen Overhead zu entfernen !

Noch viel sinnvoller wäre es den IPsec Debugger mit "debug ipces xyz" mal zu aktivieren auf dem Cisco und so detailiert mal den VPN Dialin Vorgang mitzutracen.

Dort sieht man dann sofort inenrhalb von 3 Sekunden WO es kneift !!

Achtung: Wenn du mit einer Telnet oder SSH Session drauf bist statt der Konsole musst du ein "term mon" vorher eingeben !

Nach dem Debuggen unbedingt ein undebug all nicht vergessen, denn sonst rennt der Router im Schneckentempo !

Bitte lies dir nochmals das IPsec Tutorial hier durch:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Dort ist eine wasserdichte und lauffähige IPsec VPN Client Konfig inklusive das Setup für den Shrew Client abtippfertig dokumentiert !

Eigentlich ist das ein Kinderspiel auf dem Cisco und rennt fehlerlos auf Anhieb !

nicht aber Router zum Client.

Das liegt wie immer an der lokalen Winblows Firewall.Die VPN Tunneladapter (kannst du mit ipconfig -all sehen) bekommen bei Windows immer den Status bzw. das Profil Öffentlich / Public und blocken damit jeglichen eingehenden Traffic wie du ja auch bei dir siehst.

Du musst lediglich das Firewall Profil umstellen auf dem virtuellen VPN Adapter und dann klappt das auch sofort

der Ping vom Router zum Client mit Shrew zwar nicht klappt

Dann hast du de facto die Firewall NICHT oder nicht koplett deaktiviert. Ping ist ICMP Protokoll. Das muss in der FW am virtuellen TAP VPN Adapter aktiviert sein.Windows setzt das Firewall Profil solcher virtueller Adapter immer auf "Öffentlich" und dann werden alle eingehenden Pakete geblockt...natürlich auch dein Ping.

Sieh dir das Firewall Log an das wird das bestätigen !

Aber egal.... wenns nun klappt ist ja alles gut