Problematik Debug-Privilegien

Hallo Zusammen,

weiß jemand wieso Microsoft per default die Lokale Richtlinie "Debuggen von Programmen" für Admins aktiviert hat?

Jetzt Abgesehen von einer Entwicklungs-Umgebung, welches Programm benötigt das auf einem normalen User Client PC, oder Server?

MS selbst schreibt dazu paar Zeilen und hält es für bedenklich.

"Das Benutzerrecht Debugprogramme kann ausgenutzt werden, um vertrauliche Geräteinformationen aus dem Systemspeicher zu erfassen oder auf Kernel- oder Anwendungsstrukturen zuzugreifen und diese zu ändern. Einige Angriffstools nutzen dieses Benutzerrecht aus, um Hash-Kennwörter und andere private Sicherheitsinformationen zu extrahieren oder Schadsoftware einzufügen. Standardmäßig wird das Benutzerrecht Debugprogramme nur Administratoren zugewiesen, wodurch das Risiko dieser Sicherheitsanfälligkeit verringert wird."

Ich habe aus Sicherheitsgründen per GPO sowohl für Clients und Server das Recht für Debuggen für Admins rausgenommen.

weiß jemand wieso Microsoft per default die Lokale Richtlinie "Debuggen von Programmen" für Admins aktiviert hat?

Jetzt Abgesehen von einer Entwicklungs-Umgebung, welches Programm benötigt das auf einem normalen User Client PC, oder Server?

MS selbst schreibt dazu paar Zeilen und hält es für bedenklich.

"Das Benutzerrecht Debugprogramme kann ausgenutzt werden, um vertrauliche Geräteinformationen aus dem Systemspeicher zu erfassen oder auf Kernel- oder Anwendungsstrukturen zuzugreifen und diese zu ändern. Einige Angriffstools nutzen dieses Benutzerrecht aus, um Hash-Kennwörter und andere private Sicherheitsinformationen zu extrahieren oder Schadsoftware einzufügen. Standardmäßig wird das Benutzerrecht Debugprogramme nur Administratoren zugewiesen, wodurch das Risiko dieser Sicherheitsanfälligkeit verringert wird."

https://learn.microsoft.com/de-de/windows/security/threat-protection/security-policy-settings/debug-programsIch habe aus Sicherheitsgründen per GPO sowohl für Clients und Server das Recht für Debuggen für Admins rausgenommen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5064406056

Url: https://administrator.de/forum/problematik-debug-privilegien-5064406056.html

Ausgedruckt am: 06.08.2025 um 04:08 Uhr

8 Kommentare

Neuester Kommentar

Windows hat eine Geschichte. Es gab Mal Zeiten... Da hätte jede Sekretärin Adminrechte usw...

N'Abend.

Das einzige Szenario, von dem mir bekannt ist, dass dieses Recht benötigt wird, ist die Installation von MS SQL bzw. das Einspielen von dessen CUs. Dafür haben wir das Recht einer DL-Gruppe zugewiesen (per GPO auf Server-OU). Die Gruppe ist leer und wird nur für diesen Zweck befüllt und nach Abschluss der Arbeiten wieder leergeräumt.

Cheers,

jsysde

Das einzige Szenario, von dem mir bekannt ist, dass dieses Recht benötigt wird, ist die Installation von MS SQL bzw. das Einspielen von dessen CUs. Dafür haben wir das Recht einer DL-Gruppe zugewiesen (per GPO auf Server-OU). Die Gruppe ist leer und wird nur für diesen Zweck befüllt und nach Abschluss der Arbeiten wieder leergeräumt.

Cheers,

jsysde

Das lustige ist ja das man dem Admin das Privileg fürs Debugging entzieht. Aber wenn der Angreifer lokaler Admin ist, dann kann er sich damit auch zum System machen. Und System hat immer Debugging Rechte.

Das recht auf Debugging zu entziehen bringt also nur was, wenn man parallel auch monitored ob sich Admins zum System erheben.

Das recht auf Debugging zu entziehen bringt also nur was, wenn man parallel auch monitored ob sich Admins zum System erheben.

Moin.

Der Vollständigkeit halber: Wir reden von den MS SQL Database Services. Ob und welchen Einfluss es auf Analysis und/oder Reporting Services hat, kann ich nicht sagen. Kann mir aber nicht vorstellen, dass das einen Unterschied macht.

Cheers,

jsysde

Zitat von @watIsLos:

Das heißt bei Server wo SQL und die Software schon selber installiert ist und läuft wird im normalen Betrieb keine Debugg funktion benutzt bzw. benötigt?

So schaut's aus. Ich konnte jedenfalls keinerlei Probleme oder Funktionseinschränkungen auf MS SQL Servern feststellen, wenn per GPO die Debug-Privilegien entzogen wurden. Zumal die per Default auf "Administratoren" festgelegt sind und dein SQL Service (hoffentlich!) sowieso niemals ein Administrator ist. Das heißt bei Server wo SQL und die Software schon selber installiert ist und läuft wird im normalen Betrieb keine Debugg funktion benutzt bzw. benötigt?

Der Vollständigkeit halber: Wir reden von den MS SQL Database Services. Ob und welchen Einfluss es auf Analysis und/oder Reporting Services hat, kann ich nicht sagen. Kann mir aber nicht vorstellen, dass das einen Unterschied macht.

Cheers,

jsysde

Moin.

Den CEIP-Service würd' ich deaktivieren, das ist der Telemetrie-Dienst, der "nach Hause telefoniert". CEIP = Customer Experience Improvement Program.

dbi-services.com/blog/sql-server-tips-deactivate-the-customer-ex ...

Seit 2012 (oder wars 2014?) erstellt der SQL Server beim Setup eigene Service-Accounts. Ich bevorzuge hingegen gMSA für den Betrieb von SQL-Diensten.

mssqltips.com/sqlservertip/5340/using-group-managed-service-acco ...

Damit hast du einen oder mehrere User im AD, deren Kennwort sich regelmäßig ändert, OHNE! dass es dabei zu einer Dienstunterbrechung kommt.

Cheers,

jsysde

Zitat von @watIsLos:

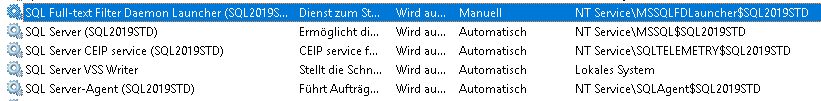

Ich habe gerade nachgeschaut, die SQL Dienste laufen alle über den NT-Service, ich denke mal das es so in Ordnung ist.

Klares Jein. Ich habe gerade nachgeschaut, die SQL Dienste laufen alle über den NT-Service, ich denke mal das es so in Ordnung ist.

Den CEIP-Service würd' ich deaktivieren, das ist der Telemetrie-Dienst, der "nach Hause telefoniert". CEIP = Customer Experience Improvement Program.

dbi-services.com/blog/sql-server-tips-deactivate-the-customer-ex ...

Seit 2012 (oder wars 2014?) erstellt der SQL Server beim Setup eigene Service-Accounts. Ich bevorzuge hingegen gMSA für den Betrieb von SQL-Diensten.

mssqltips.com/sqlservertip/5340/using-group-managed-service-acco ...

Damit hast du einen oder mehrere User im AD, deren Kennwort sich regelmäßig ändert, OHNE! dass es dabei zu einer Dienstunterbrechung kommt.

Cheers,

jsysde