Probleme mit Point-And-Print nach aktuellen Sicherheitsupdates

Hi zusammen,

ich habe gestern bei uns Sicherheitsupdates laufen lassen und dadurch Probleme mit der Treiberinstallation zwischen Printserver und Clients verursacht.

support.microsoft.com/de-de/topic/10-august-2021-kb5005076-monat ...

Wie hier im Artikel zu einem der aktuellen Updates zu sehen ist, wurden durch die Updates die Richtlinien zur Treiberinstallation auf Administratorrechte beschränkt.

Auf der Suche nach einer Lösung bin ich unter Anderem auf die Lösung von emeriks von 2018 gestoßen.

Windows 10 - Probleme mit Point-And-Print

Ich habe die Richtlinie in unseren GPOs verteilt und einige Male hin und her versucht, wegen dieser Art und Weise der Schreibung der Servernamen.

Letztlich funktioniert es bei uns noch am ehesten, wenn ich ausschließlich die FQDNs getrennt mit Semikolon schreibe und den NETBIOS Name nicht mit dazu schreibe.

Alles Andere ist exakt so wie emeriks es beschrieben hat.

Jetzt ist die Situation wie folgt: wir haben einen wichtigen Printserver um den es hier geht. Läuft auf 2012 R2.

Darauf greifen die Kollegen über deren Win10 Geräte zu, über SSL-VPN, IPsec-VPNs und direkt im Netzwerk.

Außerdem gibt es noch einige Kollegen die über MS Terminalserver auf 2012 R2 auf die Drucker zugreifen.

Nachdem ich die Richtlinie aktiviert habe, konnte ich bei meinen Test-Usern keine Probleme mehr feststellen.

Allerdings gibt es nach wie vor einige User, die auf der allergleichen Terminalserver-Sammlung arbeiten wie andere, dort sind in der Registry auch die Einträge der GPO verfügbar, aber bei Nutzer A kann der Drucker nicht installiert werden, während bei Nutzer B und C die Installation funktioniert.

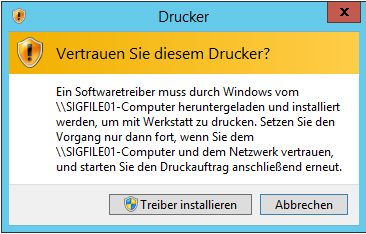

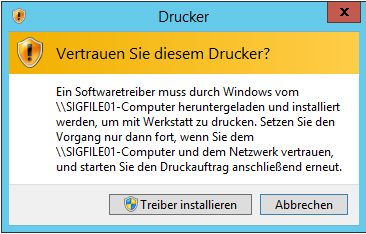

Ohne die Richtlinie konnte ich in der Ereignisanzeige Fehlermeldungen nach der Anmeldung sehen, dass der Treiber nicht verfügbar wäre und es kam beim manuellen verbinden immer der folgende Fehler im Screenshot. Hier kommt noch erschwerend hinzu, dass bei der Bestätigung der Installation nur eine Fehlermeldung kommt. Es kommt keine Windows-Sicherheitsabfrage der Administrator-Zugangsdaten.

Genau das gleiche auch auf Windows 10. Einige Nutzer können ein und den selben Drucker wieder nutzen ohne tätig zu werden. Bei anderen wiederum kommt nach wie vor diesen Meldung. Hier kann ich wenigstens mit Hilfe des Authentifizierungsfensters meinen Admin-Zugang eingeben und dann aktualisiert sich der Treiber.

Wie genau kann ich mir das jetzt erklären, dass ich die Details aus der Richtlinie überall identisch in der Registry finden kann, aber es bei einigen Benutzern einfach nicht greifen will. Bei Terminalserver scheint es eher die Minderheit zu sein, bei Windows 10 eher die Mehrheit.

Wo im Ereignisprotokoll könnte ich noch mehr Meldungen zum Problem finden?

Hat noch jemand sonst hier das Gleiche Problem durch die Sicherheitsupdates vom August?

ich habe gestern bei uns Sicherheitsupdates laufen lassen und dadurch Probleme mit der Treiberinstallation zwischen Printserver und Clients verursacht.

support.microsoft.com/de-de/topic/10-august-2021-kb5005076-monat ...

Wie hier im Artikel zu einem der aktuellen Updates zu sehen ist, wurden durch die Updates die Richtlinien zur Treiberinstallation auf Administratorrechte beschränkt.

Auf der Suche nach einer Lösung bin ich unter Anderem auf die Lösung von emeriks von 2018 gestoßen.

Windows 10 - Probleme mit Point-And-Print

Ich habe die Richtlinie in unseren GPOs verteilt und einige Male hin und her versucht, wegen dieser Art und Weise der Schreibung der Servernamen.

Letztlich funktioniert es bei uns noch am ehesten, wenn ich ausschließlich die FQDNs getrennt mit Semikolon schreibe und den NETBIOS Name nicht mit dazu schreibe.

Alles Andere ist exakt so wie emeriks es beschrieben hat.

Jetzt ist die Situation wie folgt: wir haben einen wichtigen Printserver um den es hier geht. Läuft auf 2012 R2.

Darauf greifen die Kollegen über deren Win10 Geräte zu, über SSL-VPN, IPsec-VPNs und direkt im Netzwerk.

Außerdem gibt es noch einige Kollegen die über MS Terminalserver auf 2012 R2 auf die Drucker zugreifen.

Nachdem ich die Richtlinie aktiviert habe, konnte ich bei meinen Test-Usern keine Probleme mehr feststellen.

Allerdings gibt es nach wie vor einige User, die auf der allergleichen Terminalserver-Sammlung arbeiten wie andere, dort sind in der Registry auch die Einträge der GPO verfügbar, aber bei Nutzer A kann der Drucker nicht installiert werden, während bei Nutzer B und C die Installation funktioniert.

Ohne die Richtlinie konnte ich in der Ereignisanzeige Fehlermeldungen nach der Anmeldung sehen, dass der Treiber nicht verfügbar wäre und es kam beim manuellen verbinden immer der folgende Fehler im Screenshot. Hier kommt noch erschwerend hinzu, dass bei der Bestätigung der Installation nur eine Fehlermeldung kommt. Es kommt keine Windows-Sicherheitsabfrage der Administrator-Zugangsdaten.

Genau das gleiche auch auf Windows 10. Einige Nutzer können ein und den selben Drucker wieder nutzen ohne tätig zu werden. Bei anderen wiederum kommt nach wie vor diesen Meldung. Hier kann ich wenigstens mit Hilfe des Authentifizierungsfensters meinen Admin-Zugang eingeben und dann aktualisiert sich der Treiber.

Wie genau kann ich mir das jetzt erklären, dass ich die Details aus der Richtlinie überall identisch in der Registry finden kann, aber es bei einigen Benutzern einfach nicht greifen will. Bei Terminalserver scheint es eher die Minderheit zu sein, bei Windows 10 eher die Mehrheit.

Wo im Ereignisprotokoll könnte ich noch mehr Meldungen zum Problem finden?

Hat noch jemand sonst hier das Gleiche Problem durch die Sicherheitsupdates vom August?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1173415390

Url: https://administrator.de/forum/probleme-mit-point-and-print-nach-aktuellen-sicherheitsupdates-1173415390.html

Ausgedruckt am: 05.08.2025 um 16:08 Uhr

16 Kommentare

Neuester Kommentar

Da gibt's schon diverse Threads zu, bspw.

Patch PrintNightmare

KB5005033 - Druckertreiber Abfrage Admin Eingabe

Such dir was aus.

Patch PrintNightmare

KB5005033 - Druckertreiber Abfrage Admin Eingabe

Such dir was aus.

Moin,

mir stellt sich ja gerade die Frage, wie hoch eure Fluktuation bei den Usern/ Druckern/ Clients oder Servern ist. Wenn doch die Treiber einer Druckerreihe (ich nehme am liebsten Universal-Treiber) auf einem Endgerät vorhanden ist, können doch alle User die Drucker nutzen, wie sie wollen.

Beim Terminalserver gehst du als Admin einmal hin, verbindest alle Drucker vom Printserver manuell, entfernst die Drucker wieder aus deinem Konto und die Treiber sind auf dem TS vorhanden. Fertig EIne Sache von 2 Minuten pro TS.

Bei 3000 Clients sieht die Sache anders aus, aber die User müssten doch mittlerweile mal ihre Standarddrucker haben oder wechseln die User ständig den Arbeitsplatz und haben täglich einen neuen in der Hand?

Gruß

em-pie

mir stellt sich ja gerade die Frage, wie hoch eure Fluktuation bei den Usern/ Druckern/ Clients oder Servern ist. Wenn doch die Treiber einer Druckerreihe (ich nehme am liebsten Universal-Treiber) auf einem Endgerät vorhanden ist, können doch alle User die Drucker nutzen, wie sie wollen.

Beim Terminalserver gehst du als Admin einmal hin, verbindest alle Drucker vom Printserver manuell, entfernst die Drucker wieder aus deinem Konto und die Treiber sind auf dem TS vorhanden. Fertig EIne Sache von 2 Minuten pro TS.

Bei 3000 Clients sieht die Sache anders aus, aber die User müssten doch mittlerweile mal ihre Standarddrucker haben oder wechseln die User ständig den Arbeitsplatz und haben täglich einen neuen in der Hand?

Gruß

em-pie

Beim Terminalserver gehst du als Admin einmal hin, verbindest alle Drucker vom Printserver manuell, entfernst die Drucker wieder aus deinem Konto und die Treiber sind auf dem TS vorhanden. Fertig EIne Sache von 2 Minuten pro TS.

Und genau das funktioniert bei mir nicht ...

Die HP Universal Treiber sind in identischer Version auf allen Terminalservern vorhanden.

Der Drucker ist ja auch schon seit Ewigkeiten beim User verbunden.

Dennoch kommt dieses "Vertrauen Sie diesem Drucker?" bei jedem Druck!

Nur, wenn ich den RegKey

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v RestrictDriverInstallationToAdministrators Ich blicke echt nicht mehr durch.

greetz

Der Rico

Zitat von @ITler7:

...

Jo genau so ist es bei uns auch. Das ist jetzt aber auch nicht so schlimm, ich habe den Registry Key gesetzt und um den Rest muss sich der Virenscanner kümmern ;)

...

So ein Schwachsinn. Wenn ein Angreifer ein System erfolgreich kompromittiert hat, was wird er wohl als erstes machen?...

Jo genau so ist es bei uns auch. Das ist jetzt aber auch nicht so schlimm, ich habe den Registry Key gesetzt und um den Rest muss sich der Virenscanner kümmern ;)

...

Richtig. Er wird den Virenscanner entweder deaktivieren oder seinen Programmpfad legitimeren. Und schon hast du den Salat…

Zitat von @148656:

So ein Schwachsinn. Wenn ein Angreifer ein System erfolgreich kompromittiert hat, was wird er wohl als erstes machen?

Es mag sein dass ich mich wiederhole und das ich die Thematik zur Lücke nach wie vor noch nicht 100%ig begriffen habe, aber... :DSo ein Schwachsinn. Wenn ein Angreifer ein System erfolgreich kompromittiert hat, was wird er wohl als erstes machen?

Wenn das ganze so schwerwiegend wäre, dann würde es diesen Registrykey wohl kaum geben.

Zudem lese ich immer von veränderten Treiberdateien und darüber wird das Clientsystem kompromittiert.

Nun sehe ich das ein, wenn der unbedarfte Nutzer einen Link erhält indem ein angeblicher Drucker aus dem Word Wide Web enthalten ist und darüber die kompromittierten Treiberdateien bezogen werden.

In einer Firmenumgebung gibt es aber doch auch Restriktionen hinsichtlich der vertrauenswürdigen Printserver und wenn man diese GPOs nutzt muss eine manipulierte Treiberversion sich auf genau diesem Printserver befinden.

Wie soll sie dahin kommen?

Bzw. wenn sie da ist dann hab ich den Schädling sowieso im Netz oder der Admin hat unbedarft rumgefummelt. ;)

Zitat von @Drohnald:

Du könntest so z.B. ein Skript schreiben, was den User kurzzeitig die Rechte zum Treiber installieren gibt und danach sofort wieder entzieht.

Du könntest so z.B. ein Skript schreiben, was den User kurzzeitig die Rechte zum Treiber installieren gibt und danach sofort wieder entzieht.

Klar, ich könnte auch zum Mond fliegen (theoretisch - praktisch verdient man in der IT nicht genug, zumindest ich nicht).

Wie gesagt es mag sein, dass ich das Thema falsch einschätze, aber bislang sehe ich das einfach nicht.

Was ist denn hinsichtlich der Restriktion von Printservern?

Welches Szenario gibt es das mich/die Firmenumgebung/den Client ernsthaft in Bedrängnis bringen für einen Treiberexploit wenn der User nur bestimmte Server ansprechen kann um von diesen Treiber zu beziehen?

Ich lasse mich da gern aufklären.

wenn der User nur bestimmte Server ansprechen kann um von diesen Treiber zu beziehen?

Das ist aber nicht in jeder Umgebung der Fall.Es kann zig Varianten geben, wie eine Firma aussieht. Da ist es doch besser, wenn man die Möglichkeit mit dem Regkey hat.

Du darfst gerne die Lücke als unkritisch in deiner Firma ansehen. Kann durchaus sein, dass es so ist.

Aber die Schlussfolgerung: "Es gibt den Regkey, also ist die Lücke kein Problem", ist nicht haltbar.

Zitat von @Drohnald:

Aber die Schlussfolgerung: "Es gibt den Regkey, also ist die Lücke kein Problem", ist nicht haltbar.

Das hab ich auch nicht gesagt.Aber die Schlussfolgerung: "Es gibt den Regkey, also ist die Lücke kein Problem", ist nicht haltbar.

Ich sagte nur, dass es den Regkey gibt um den Patch außer Kraft zu setzen, da es Szenarien gibt in denen auch andere Möglichkeiten sinnvoll helfen - sofern sich jemand damit beschäftigt.

Dass Microsoft den Regkey automatisch auf "sicher" setzt ist sinnvoll für nicht verwaltete Umgebungen oder um den Admin in die Verantwortung zu nehmen. ;)

Wasn das für ne Umgebung?

de.wikipedia.org/wiki/Fully-Qualified_Host_Name

War tatsächlich auch hier so nachzulesen... hab es auch nicht geglaubt, ist aber so.