Proxmox PfSense VLANs

Hallo zusammen,

ich hab echt nen Brett vorm Kopf und komme nicht weiter.

Meine Hardware:

Speedport

Proxmox-Host

Ziel:

Uplink vom Speedport über den Switch an den Proxmoxhost durchreichen (VLAN 666).

Der wird dann über LACP direkt an meine PfSense weitergereicht.

Irgendwie krieg ich das aber nicht hin und hab kein Plan woran es hängt......

PortConfig auf dem Switch:

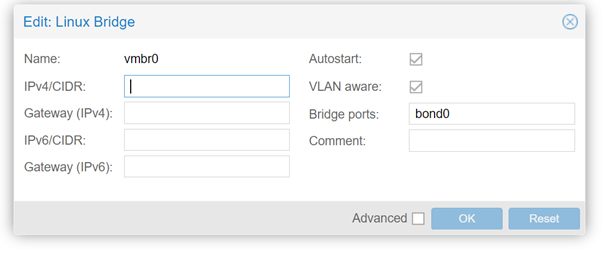

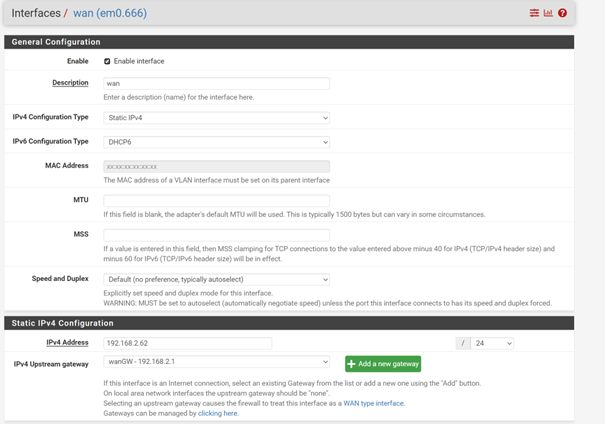

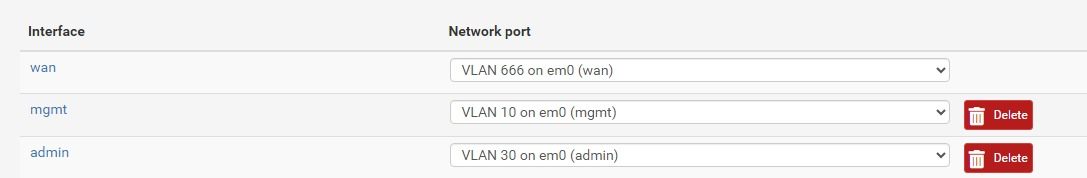

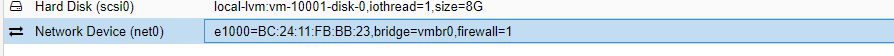

Restlichen Einstellungen in den Screenshots..

Private IP Adressen sind auf dem WAN zugelassen.

Kommunikation anderer VLANs funktioniert über den LACP Trunk.

Wäre klasse wenn jemand unterstützen könnte.

ich hab echt nen Brett vorm Kopf und komme nicht weiter.

Meine Hardware:

Speedport

Proxmox-Host

Ziel:

Uplink vom Speedport über den Switch an den Proxmoxhost durchreichen (VLAN 666).

Der wird dann über LACP direkt an meine PfSense weitergereicht.

Irgendwie krieg ich das aber nicht hin und hab kein Plan woran es hängt......

PortConfig auf dem Switch:

vlan 666

name "wan"

untagged 7

tagged Trk1

no ip address

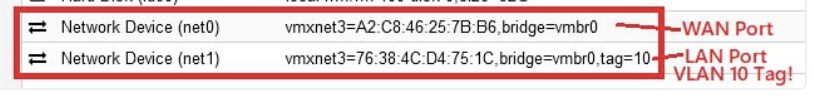

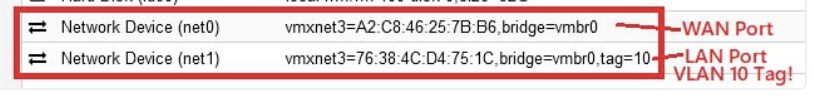

exitRestlichen Einstellungen in den Screenshots..

Private IP Adressen sind auf dem WAN zugelassen.

Kommunikation anderer VLANs funktioniert über den LACP Trunk.

Wäre klasse wenn jemand unterstützen könnte.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 51281088545

Url: https://administrator.de/forum/proxmox-pfsense-vlans-51281088545.html

Ausgedruckt am: 03.07.2025 um 23:07 Uhr

13 Kommentare

Neuester Kommentar

Restlichen Einstellungen in den Screenshots..

404

Guckst du auch hier:

Firewall unter Proxmox

Proxmox Settings für Firewall

Du meinst sicher das die Firewall mit einem LACP LAG an den VLAN Switch angebunden ist, richtig?!

Nebenbei:

Firewall oder Router haben aus guten Gründen bei einem intelligenten und vorausschauendem IP Adresskonzept immer die statischen IP Adressen an beiden "Enden" der Adresserange.

Bei einem /24er Prefix also .1 oder .254 und nicht "mittendrin". Sowas verringert Fehler und Überschneidungen mit dynamischen IPs wie DHCP Pools usw.

Firewall unter Proxmox

Proxmox Settings für Firewall

Der wird dann über LACP direkt an meine PfSense weitergereicht.

🤔 LACP?? Das hat aber irgendwie gar nichts mit VLAN Tags zu tun, ganz andere Baustelle?! (Siehe hier)Du meinst sicher das die Firewall mit einem LACP LAG an den VLAN Switch angebunden ist, richtig?!

Nebenbei:

Firewall oder Router haben aus guten Gründen bei einem intelligenten und vorausschauendem IP Adresskonzept immer die statischen IP Adressen an beiden "Enden" der Adresserange.

Bei einem /24er Prefix also .1 oder .254 und nicht "mittendrin". Sowas verringert Fehler und Überschneidungen mit dynamischen IPs wie DHCP Pools usw.

Ich vermute das Problem irgendwie bei meinem Speedport, dass der mit dem VLAN Tag nicht umgehen kann.

Muss er ja auch gar nicht wenn das dein Internet Router ist. Der hängt dann halt mit einem UNtagged Accessport in genau dem VLAN was du nachher tagged an den Proxmox weiterreichst.Du betreibst das ganze Konstrukt ja sehr wahrscheinlich in einer klassischen Router Kaskade, oder?!

Ist aber nicht gerade sinnvoll weil das Parent Interface auf einer OPNsense/pfSense per se immer untagged ist. Die Tagged Interfaces werden nur über virtuelle VLAN Interfaces realisiert. In sofern ist dein Konzept zwar nicht falsch aber etwas unglücklich.

Es wäre taktisch sicherlich klüger den NICs 2 internen vSwitches zuzuweisen so das du WAN und LAN sauber trennen kannst. Das verhindert dann aber einen LACP LAG, da der LAG (vermutlich) nicht vSwitch übergreifend funktioniert.

Wenn du also mit dem LAG arbeiten willst hat der Hypervisor damit ja quasi nur eine virtuelle NIC mit dem Bonding Interface und damit auch nur einen vSwitch.

Du bist damit dann zum Tagging gezwungen wie es auch das Schaubild mit nur einer NIC im o.a. Proxmox Thread zeigt. Nur eben das du das WAN Interface dann tagged auf den Switch durchreichst und das LAN dann als Native bzw. PVID VLAN untagged, was letztlich ja nur kosmetisch ist.

Mit dem Speedport hat das gar nichts zu tun wenn es eine Kaskade ist.

oder liegt da ein Missverständiss meinerseits vor,

Nein, das hast du alles richtig verstanden.Untagged Accessports werden ja statisch einem VLAN immer fest zugeordnet und haben damit keinen VLAN Tag. Den haben nur Trunk Ports. Ausnahme ist das Native oder PVID VLAN an einem Trunkport was parallel immer untagged gesendet wird dort.

Siehe auch VLAN Schnellschulung.

Vermutlich hast du vergessen in der Interface Zuweisung den WAN Port im Firewall Setup auf das VLAN 666 Interface zu umzulegen. Es sieht ja so aus als ob du keinerlei IP Connectivity also auch schon keinerlei Layer 2 Connectivity auf dem WAN Port hast. Ein Zeichen das da im Layer 2 schon was grundsätzlich nicht stimmt.

Warum machst du dir das Leben so schwer und legst die Firewall VM nicht mit 2 getrennten virtuellen NICs auf den internen vSwitch? Wäre ja deutlich einfacher und hätte keine Nachteile...

(Bei dir dann mit dem Tagging hier umgedreht)

(Bei dir dann mit dem Tagging hier umgedreht)

Übrigens auf einem Firewall Interface auch überflüssigerweise on top noch die Proxmox Firewall zu aktivieren ist ziemlicher Unsinn. Den Haken solltest du besser immer entfernen!

Warum machst du dir das Leben so schwer und legst die Firewall VM nicht mit 2 getrennten virtuellen NICs auf den internen vSwitch? Wäre ja deutlich einfacher und hätte keine Nachteile...

Übrigens auf einem Firewall Interface auch überflüssigerweise on top noch die Proxmox Firewall zu aktivieren ist ziemlicher Unsinn. Den Haken solltest du besser immer entfernen!

5 Neustarts später funktioniert es

Glückwunsch! 👏kann man das guten Gewissens produktiv ans WAN hängen?

Solange die WAN Koppelports zwischen Speedport und WAN Interface vollkommen isoliert sind in einem VLAN kann man das so machen wenn man denn generell mit einer virtualisierten Firewall leben kann. Bleibt ja dann zum Schluß nur noch:

Wie kann ich einen Beitrag als gelöst markieren?

Nein, das hat ja darauf keinen Einfluss. Du arbeitest ja auch so mit VLANs und was du getaggt und ungetagged durchreichst ist Geschmackssache.

Du hast aber Recht das WAN getagged durchzureichen in einem separaten VLAN verringert die Gefahr das der Traffic dann mit einmal im Default VLAN landet macht man mal einen Tagging Fehler. Hängt eben auch vom Netzwerk Admin etwas ab. 😉

Meist ist es etwas besser wenn man noch VMs hat die im lokalen LAN hängen weil die so sauber am vSwitch getrennt sind. Wenn du aber keine weiteren VMs hast und die FW die einzige VM ist dann ist es relativ egal.

Gibt halt viele Wege nach Rom...

Du hast aber Recht das WAN getagged durchzureichen in einem separaten VLAN verringert die Gefahr das der Traffic dann mit einmal im Default VLAN landet macht man mal einen Tagging Fehler. Hängt eben auch vom Netzwerk Admin etwas ab. 😉

Meist ist es etwas besser wenn man noch VMs hat die im lokalen LAN hängen weil die so sauber am vSwitch getrennt sind. Wenn du aber keine weiteren VMs hast und die FW die einzige VM ist dann ist es relativ egal.

Gibt halt viele Wege nach Rom...