RDS Remotedesktop Services Web Access URL und Zertifikat

Hi,

ich rolle grade neue Terminal Server aus und habe dazu unter Windows Server 2022 eine neue VM für Web Access, Lizenzserver und Broker auf gesetzt. Die Gateway-Rolle kommt wie bisher auch nicht zum Einsatz - Wir machen RDP nur mit VPN und ich habe bisher keinen Mehrwert erkennen können - korrigiert mich wenn ich falsch liege. Basis für die Einrichtung ist im Wesentlichen docs.microsoft.com/de-de/windows-server/remote/remote-desktop-se ... .

Soweit habe ich mich schnell wieder eingefunden aber eine Sache irritiert mich sehr und das auch schon auf der bestehenden Umgebung unter 2012 R2:

Die "RD Web Access"-URL und ihr Zertifikat passen (nachvollziehbar) nicht zusammen. Als Zertifikat habe ich (im Setup Assistent) host.domain.de als DNS-Name gewählt, der Host ist aber tatsächlich host.intern.domain.de . Der RD Web Access nutzt als URL host.intern.domain.de/RdWeb , host.domain.de/RdWeb kann als Seite nicht aufgerufen werden (im DNS ist beides korrekt hinterlegt). Wenn ich also host.intern.domain.de/RdWeb bekomme ich natürlich eine Zertifikatswarnung ERR_CERT_COMMON_NAME_INVALID.

Ich habe schon ein bisschen mit dem Binding der Site im IIS rum probiert, bin da aber echt ein DAA. Sowohl die URL für die Seite als auch ein anderes Zertifikat konnte ich hier nicht zum laufen bringen.

Die Zertifikatswarnung ist kein riesen Problem, die User gehen nicht über die Web Access-Seite. Ich möchte aber verstehen was hier best practice ist, auch falls mal ein Gateway dazu kommt:

a) Sollte ich das Zertifikat als host.intern.domain.de noch mal neu erzeugen?

b) Sollte ich ein Zertifikat mit alternate hostname erzeugen?

c) Sollte ich im IIS die URL manipulieren und wenn ja wie?

d) Oder gibt's einen anderen, sinnvolleren Weg?

Bitte erleuchtet mich...

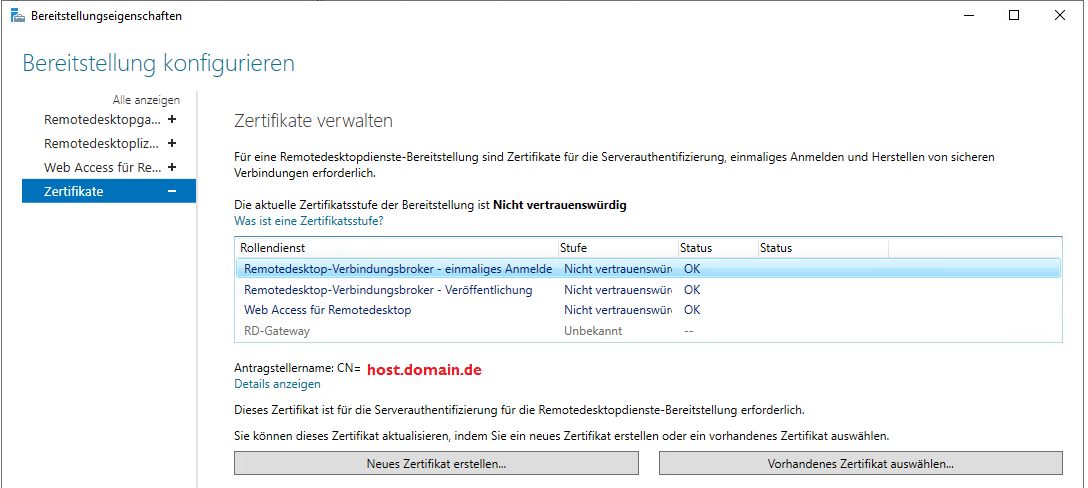

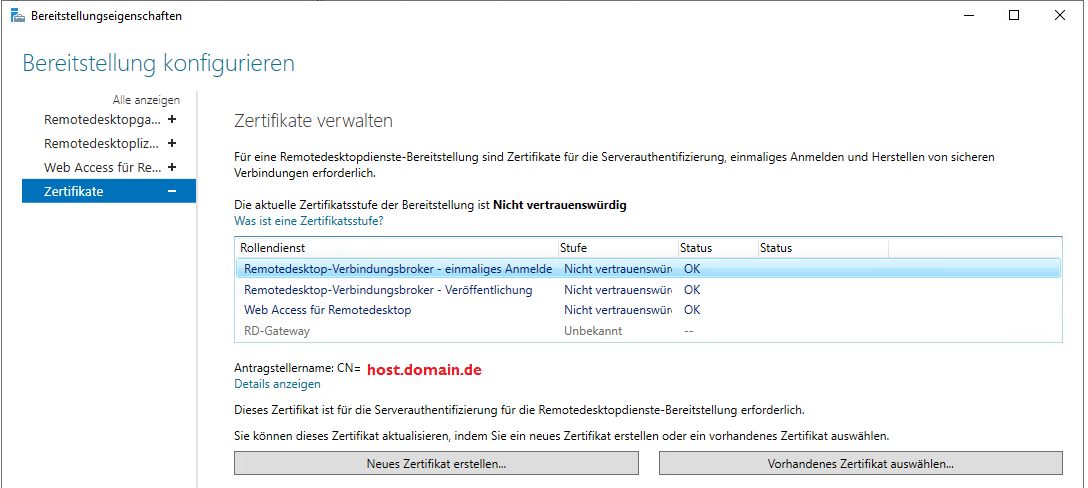

PS: Ich habe das Zertifikat in den Zertifikatsspeicher der VM importiert. Dennoch zeigt mir der Server in den Bereitstellungseigenschaften das verwendete Zertifikat als "nicht vertrauenswürdig" an. Das Zertifikat wurde wie in der Anleitung von Microsoft unter Punkt 6 beschrieben erstellt und dann in allen Rollen hinterlegt, ist das nicht richtig?

ich rolle grade neue Terminal Server aus und habe dazu unter Windows Server 2022 eine neue VM für Web Access, Lizenzserver und Broker auf gesetzt. Die Gateway-Rolle kommt wie bisher auch nicht zum Einsatz - Wir machen RDP nur mit VPN und ich habe bisher keinen Mehrwert erkennen können - korrigiert mich wenn ich falsch liege. Basis für die Einrichtung ist im Wesentlichen docs.microsoft.com/de-de/windows-server/remote/remote-desktop-se ... .

Soweit habe ich mich schnell wieder eingefunden aber eine Sache irritiert mich sehr und das auch schon auf der bestehenden Umgebung unter 2012 R2:

Die "RD Web Access"-URL und ihr Zertifikat passen (nachvollziehbar) nicht zusammen. Als Zertifikat habe ich (im Setup Assistent) host.domain.de als DNS-Name gewählt, der Host ist aber tatsächlich host.intern.domain.de . Der RD Web Access nutzt als URL host.intern.domain.de/RdWeb , host.domain.de/RdWeb kann als Seite nicht aufgerufen werden (im DNS ist beides korrekt hinterlegt). Wenn ich also host.intern.domain.de/RdWeb bekomme ich natürlich eine Zertifikatswarnung ERR_CERT_COMMON_NAME_INVALID.

Ich habe schon ein bisschen mit dem Binding der Site im IIS rum probiert, bin da aber echt ein DAA. Sowohl die URL für die Seite als auch ein anderes Zertifikat konnte ich hier nicht zum laufen bringen.

Die Zertifikatswarnung ist kein riesen Problem, die User gehen nicht über die Web Access-Seite. Ich möchte aber verstehen was hier best practice ist, auch falls mal ein Gateway dazu kommt:

a) Sollte ich das Zertifikat als host.intern.domain.de noch mal neu erzeugen?

b) Sollte ich ein Zertifikat mit alternate hostname erzeugen?

c) Sollte ich im IIS die URL manipulieren und wenn ja wie?

d) Oder gibt's einen anderen, sinnvolleren Weg?

Bitte erleuchtet mich...

PS: Ich habe das Zertifikat in den Zertifikatsspeicher der VM importiert. Dennoch zeigt mir der Server in den Bereitstellungseigenschaften das verwendete Zertifikat als "nicht vertrauenswürdig" an. Das Zertifikat wurde wie in der Anleitung von Microsoft unter Punkt 6 beschrieben erstellt und dann in allen Rollen hinterlegt, ist das nicht richtig?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3759181954

Url: https://administrator.de/forum/rds-remotedesktop-services-web-access-url-und-zertifikat-3759181954.html

Ausgedruckt am: 06.08.2025 um 04:08 Uhr

8 Kommentare

Neuester Kommentar

SAN-Zertifikat oder Wildcard ist das Stichwort.

en.wikipedia.org/wiki/Subject_Alternative_Name

en.wikipedia.org/wiki/Subject_Alternative_Name

Zitat von @2423392070:

SAN-Zertifikat oder Wildcard ist das Stichwort.

en.wikipedia.org/wiki/Subject_Alternative_Name

SAN-Zertifikat oder Wildcard ist das Stichwort.

en.wikipedia.org/wiki/Subject_Alternative_Name

Jupp

SSO Single-Sign-On to your onPremise RDS Remote Desktop Services 2016/2019 Environment

If you are not using a wildcard certificate, make sure to include the DNS names from your RD Web Access FQDN and your RD Connection Broker FQDN.

@beidermachtvongreyscull

@ukulele-7

Gruß,

Dani

Bei getrennten Hosts CB und RDWeb muss ich das Zertifikat immer händisch registrieren, so dass es die Namen beider Maschinen hat. Dann geht's.

wäre mir neu. Aus welchen Grund?@ukulele-7

Nun ich habe auf CB verzichtet weil ich die Notwendigkeit (noch) nicht sehe.

Oben schreibst du, dass CB installiert ist nun sagst du das Gegenteil. Aber mich irritiert sehr das ich die Webseite des RD Web Access nur über

Ist es möglich, dass im der Webseite im IIS ein Header eingetragen ist?!Gruß,

Dani

Zitat von @ukulele-7:

Aber was bleibt ist die Frage warum der Web Access auf dem IIS nicht auf beiden Hostnames zu erreichen ist. Ich habe keine Einschränkung gefunden @Dani

Aber was bleibt ist die Frage warum der Web Access auf dem IIS nicht auf beiden Hostnames zu erreichen ist. Ich habe keine Einschränkung gefunden @Dani

Ganz einfach, für die genutzten DNS Namen müssen die entsprechenden SPNs registriert sein, wegen Kerberos.

Alternative DNS Namen lassen sich mit netdom hinzufügen.

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...