Regelbasiertes Routing mit Switch möglich?

Hallo, gibt es auch Switche, wo man wie bei einem Router genau definieren kann, welches Endgerät wohin darf über welchen Port und IP/Mac Adresse?

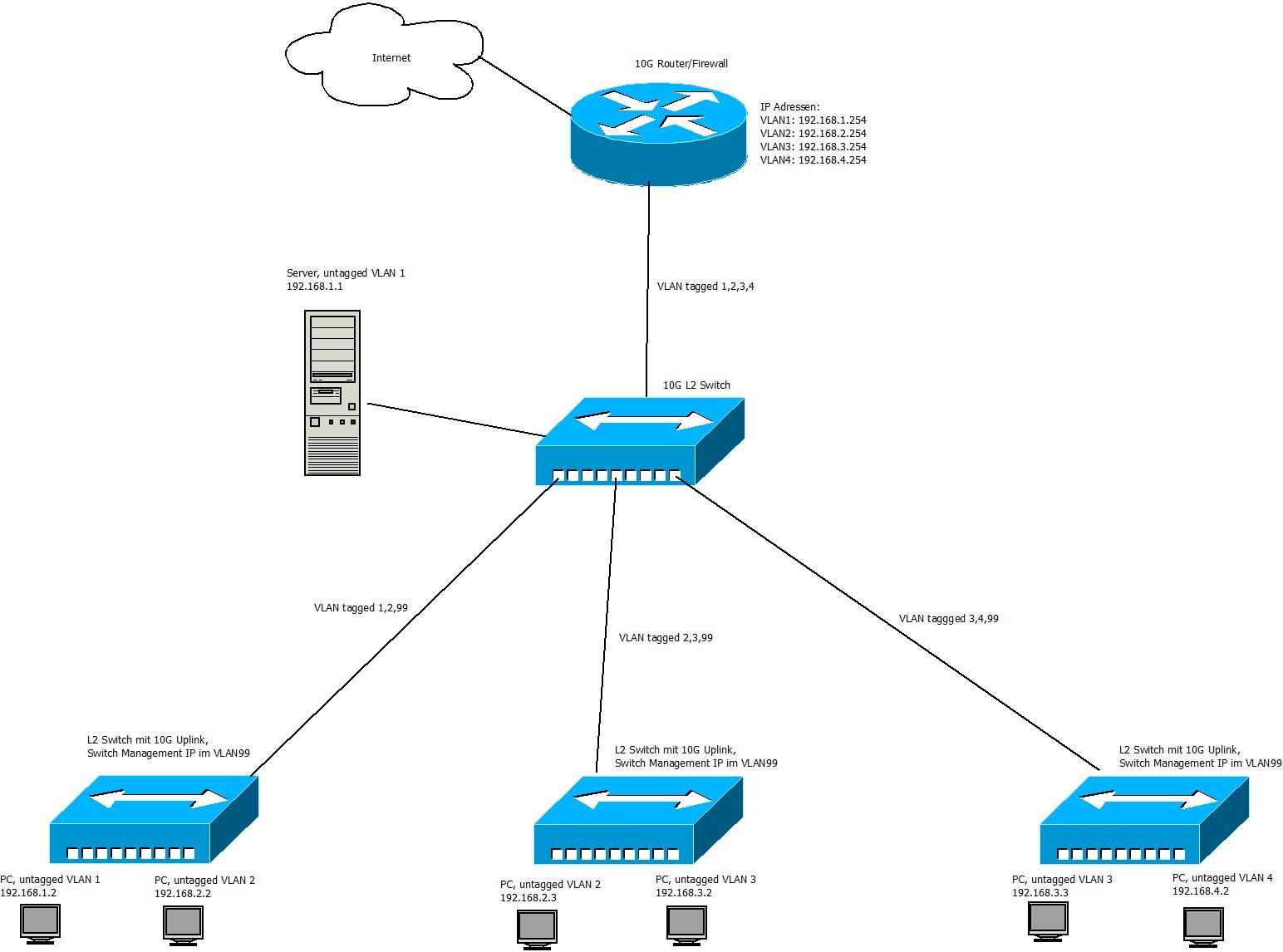

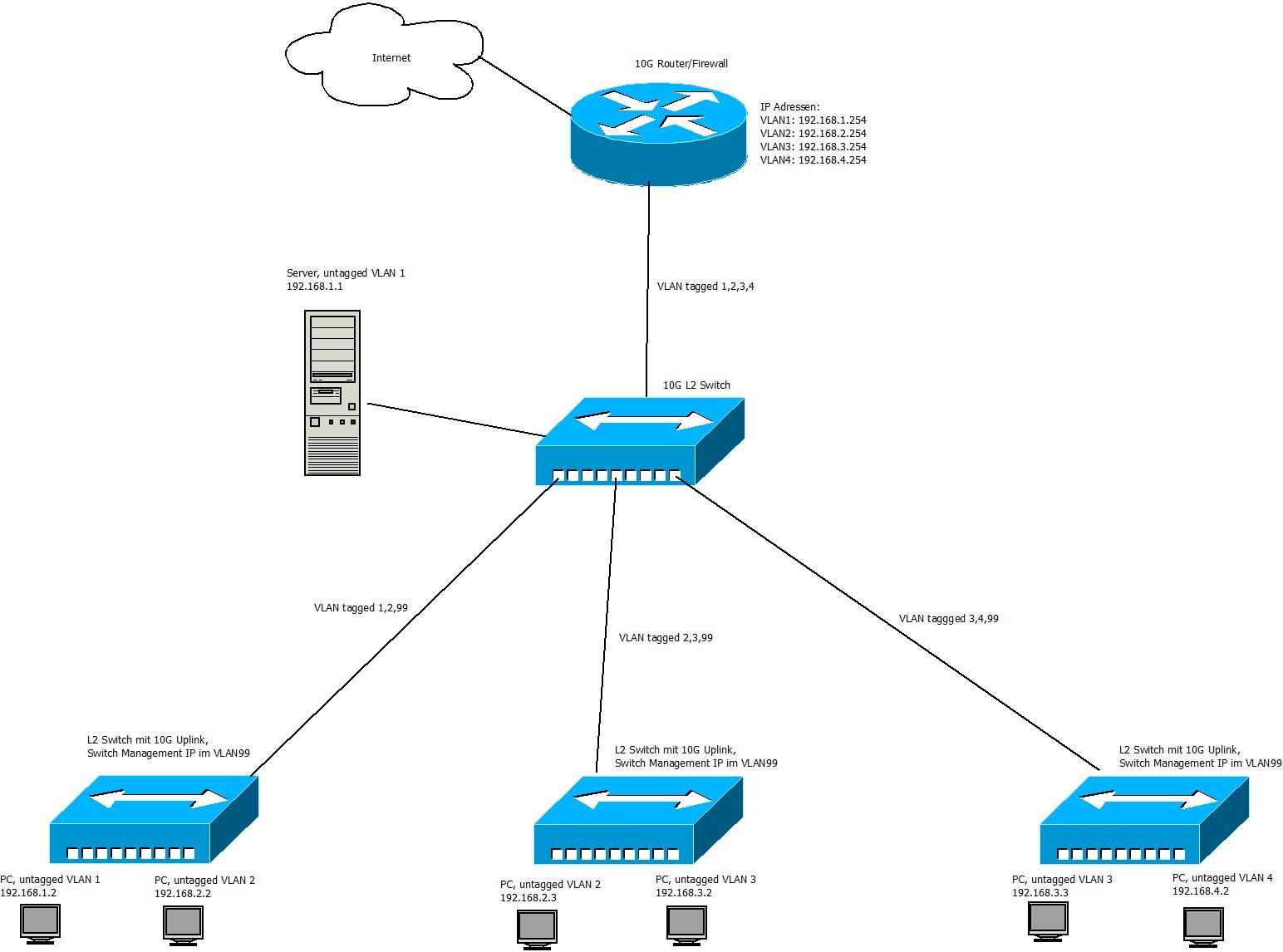

Also im Beispiel des angehangenen Bildes: es gibt mehrere VLANs die über einfache Layer2 Switche portbasiert zugewiesen werden (Abteilungen). Es gibt einen Server (192.168.1.1) welcher im VLAN1 hängt worauf die PCs die ebenfalls im VLAN1 sind logischerweise so schon zugriff haben.

Jetzt möchte ich aber z.B. mit dem PC im VLAN2 dessen IP Adresse die 192.168.2.2 ist, ebenfalls auf die 192.168.1.1 zugreifen, aber nur auf port 9443 TCP. Da der Router auch als Gateway für alle VLANs dient kann ich das im Router wunderbar eintragen dass dieser eine PC auf den Server kommt - funktioniert auch wunderbar.

Oder der PC im VLAN4 (192.168.4.2) darf auf eine Ordnerfreigabe auf den PC im VLAN3 (192.168.3.2) zugreifen, also SMB Port 445 TCP - auch das kann man über den Router machen und funktioniert.

Aber damit geht der Datenstrom erstmal durch den 10G Main Switch, der schickt es weiter zum Router, der Router schickt es zurück an den Main Switch und von da an in das entsprechende Netzwerk.

Irgendwann hat man soviele Routen im Router eingetragen dass ich mir vorstellen könnte, dass die Anbindung und auch die Routingleistung des Routers das nicht mehr schafft - das sieht in meinen Augen nicht so richtig aus das konstrukt.

Schöner wäre es, wenn der Main Switch dieses Regelbasierte Routing übernehmen kann.

Die Frage ist jetzt: Gibt es solche Switche, wenn ja worauf muss ich da achten um diese zu finden, oder habt ihr da ggf. Empfehlungen für ein starken 10G Switch ? Einfache layer3 Switche wie ein Cisco SG350 scheint nur ganze VLANs miteinander zu verbinden - das will ich aber nicht. Es geht hier ums Granulare definieren wer wohin zugreifen darf...

Also im Beispiel des angehangenen Bildes: es gibt mehrere VLANs die über einfache Layer2 Switche portbasiert zugewiesen werden (Abteilungen). Es gibt einen Server (192.168.1.1) welcher im VLAN1 hängt worauf die PCs die ebenfalls im VLAN1 sind logischerweise so schon zugriff haben.

Jetzt möchte ich aber z.B. mit dem PC im VLAN2 dessen IP Adresse die 192.168.2.2 ist, ebenfalls auf die 192.168.1.1 zugreifen, aber nur auf port 9443 TCP. Da der Router auch als Gateway für alle VLANs dient kann ich das im Router wunderbar eintragen dass dieser eine PC auf den Server kommt - funktioniert auch wunderbar.

Oder der PC im VLAN4 (192.168.4.2) darf auf eine Ordnerfreigabe auf den PC im VLAN3 (192.168.3.2) zugreifen, also SMB Port 445 TCP - auch das kann man über den Router machen und funktioniert.

Aber damit geht der Datenstrom erstmal durch den 10G Main Switch, der schickt es weiter zum Router, der Router schickt es zurück an den Main Switch und von da an in das entsprechende Netzwerk.

Irgendwann hat man soviele Routen im Router eingetragen dass ich mir vorstellen könnte, dass die Anbindung und auch die Routingleistung des Routers das nicht mehr schafft - das sieht in meinen Augen nicht so richtig aus das konstrukt.

Schöner wäre es, wenn der Main Switch dieses Regelbasierte Routing übernehmen kann.

Die Frage ist jetzt: Gibt es solche Switche, wenn ja worauf muss ich da achten um diese zu finden, oder habt ihr da ggf. Empfehlungen für ein starken 10G Switch ? Einfache layer3 Switche wie ein Cisco SG350 scheint nur ganze VLANs miteinander zu verbinden - das will ich aber nicht. Es geht hier ums Granulare definieren wer wohin zugreifen darf...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7978885049

Url: https://administrator.de/forum/regelbasiertes-routing-mit-switch-moeglich-7978885049.html

Ausgedruckt am: 12.07.2025 um 01:07 Uhr

12 Kommentare

Neuester Kommentar

Moin,

ja, solche Switche gibt es.

Eine Lösung wäre z.B. Aruba Pensando:

arubanetworks.com/products/switches/core-and-data-center/10000-s ...

Ich denke, dass kommt bei dir dann in Frage wenn die Kosten egal sind.

Mach das ganze lieber über eine Firewall als Gateway.

Gruß

Spirit

ja, solche Switche gibt es.

Eine Lösung wäre z.B. Aruba Pensando:

arubanetworks.com/products/switches/core-and-data-center/10000-s ...

Ich denke, dass kommt bei dir dann in Frage wenn die Kosten egal sind.

Mach das ganze lieber über eine Firewall als Gateway.

Gruß

Spirit

Keine Ahnung was du für eine FW hast, dazu schreibst du ja nicht. Eine FW Lösung auf einem Switch abzubilden ist aber in Summer wohl teurer als die FW potent auszustatten.

Was für eine IPS/IDS Bandbreiten Kapazität liefert denn deine unbekannte FW?

Ich würde die FW so oder so per LACP Trunk anbinden. Alleine schon die Session Aufteilung macht sind.

Wie groß ist denn die genutzte overall Bandbreite?

Was für eine IPS/IDS Bandbreiten Kapazität liefert denn deine unbekannte FW?

Ich würde die FW so oder so per LACP Trunk anbinden. Alleine schon die Session Aufteilung macht sind.

Wie groß ist denn die genutzte overall Bandbreite?

gibt es auch Switche, wo man wie bei einem Router genau definieren kann

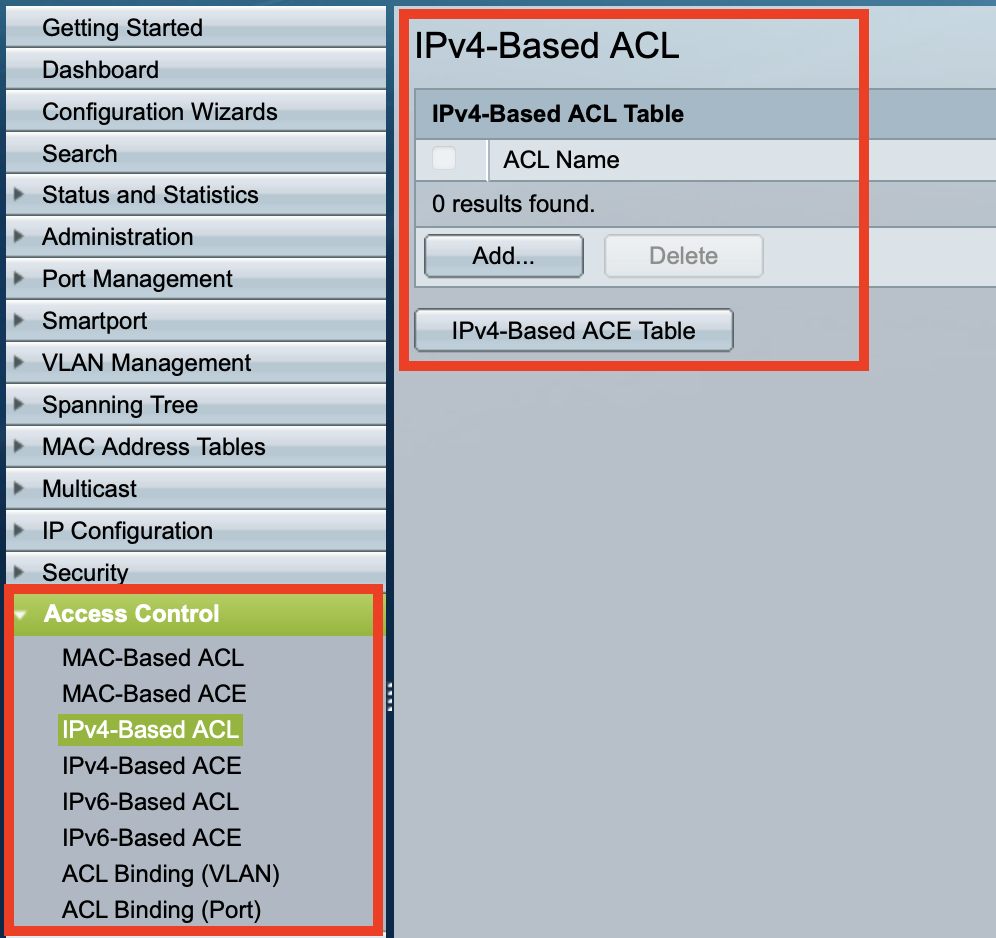

Ja gibt es natürlich. So gut wie jeder, auch einfache Consumer Modelle, supporten IP und auch Mac Accesslisten mit denen eine solche Steuerung problemlos möglich ist. Die funktionieren auch im reinen Layer 2 Mode.Z.B. hier bei einfachen Cisco Consumer Switches der SG und CBS Serie:

Einfache layer3 Switche wie ein Cisco SG350 scheint nur ganze VLANs miteinander zu verbinden

Das ist natürlich völliger Quatsch und weisst du als Netzwerk Admin auch selber. WER mit WAS verbunden werden darf definierst ja DU mit deinem ACL Regelwerk aber niemals der Switch! Vergiss diesen Unsinn also...!Zitat von @em-pie:

Moin,

solange dein CoreSwitch nur im L2 arbeitet, wirst du keine Chance haben. Ansonsten müsste dein Core routen. Dann kannst du IMHO mit ACLs arbeiten...

Moin,

solange dein CoreSwitch nur im L2 arbeitet, wirst du keine Chance haben. Ansonsten müsste dein Core routen. Dann kannst du IMHO mit ACLs arbeiten...

Das ist alles richtig. Allerdings wird er keine Policys wie bei einer Firewall damit realisieren können.

Achja, spätestens bei Rules auf Port basis funktioniert das leider nicht mehr.

@Spirit-of-Eli

Achja, spätestens bei Rules auf Port basis funktioniert das leider nicht mehr.

Hast recht. Hatte die konkreten Ports hinten runterfallen lassen. Da kommt er um Layer4 nicht herumfiltert diese ACL liste nicht nur stumpf nach Protokollen aber eben nicht nach bestimmten Ports

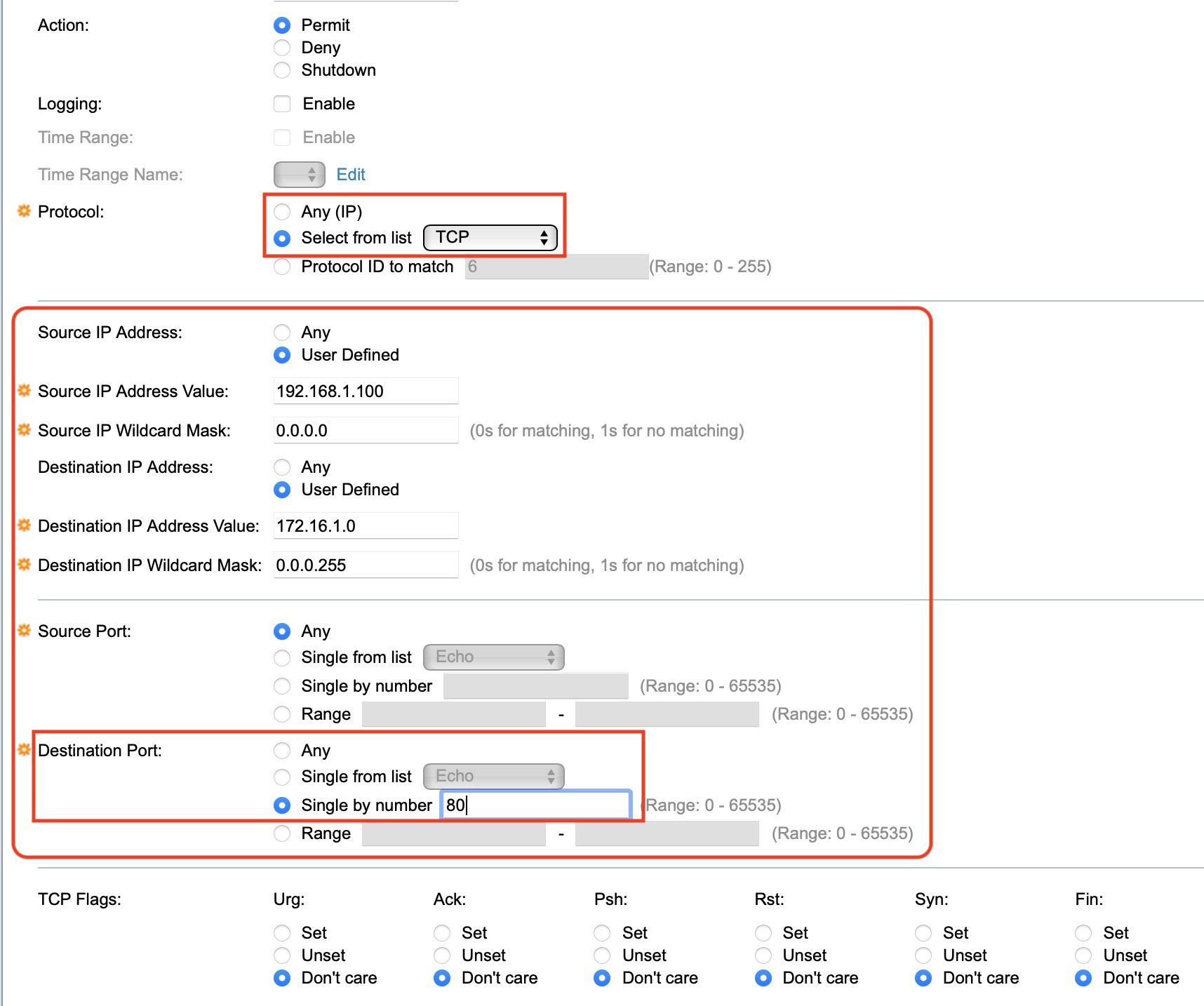

Nein, das ist natürlich Unsinn und gilt für alle Switches die IP ACLs supporten!Wenn du als Protokoll TCP oder UDP wählst kannst du natürlich auch immer Ports bzw. Dienste wählen inkl. der Flags bei TCP. Sogar andere Protokolltypen wie ICMP, ESP usw. lassen sich wählen.

Sowas weiss man aber eigentlich auch als Netzwerk Admin! 🧐

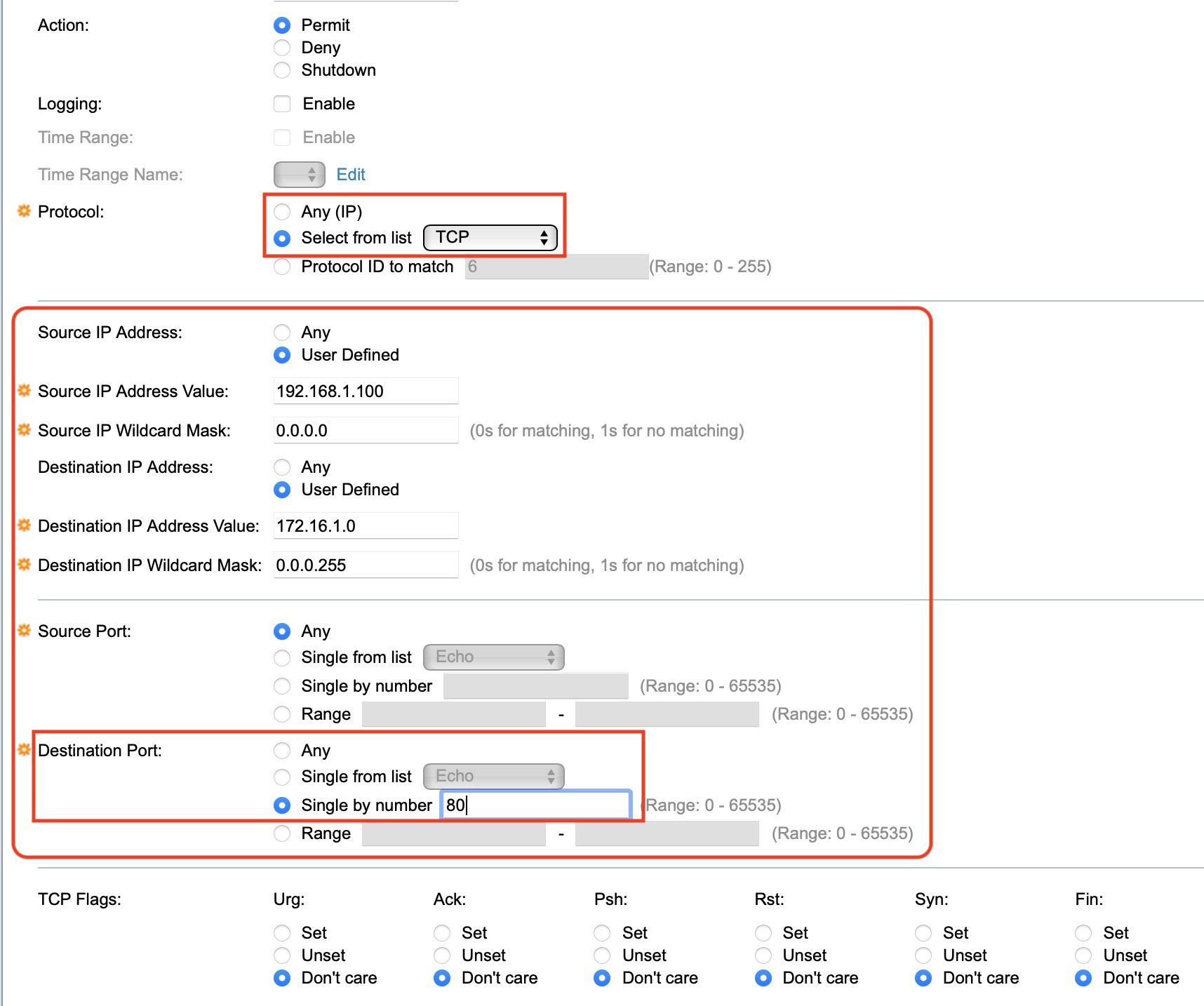

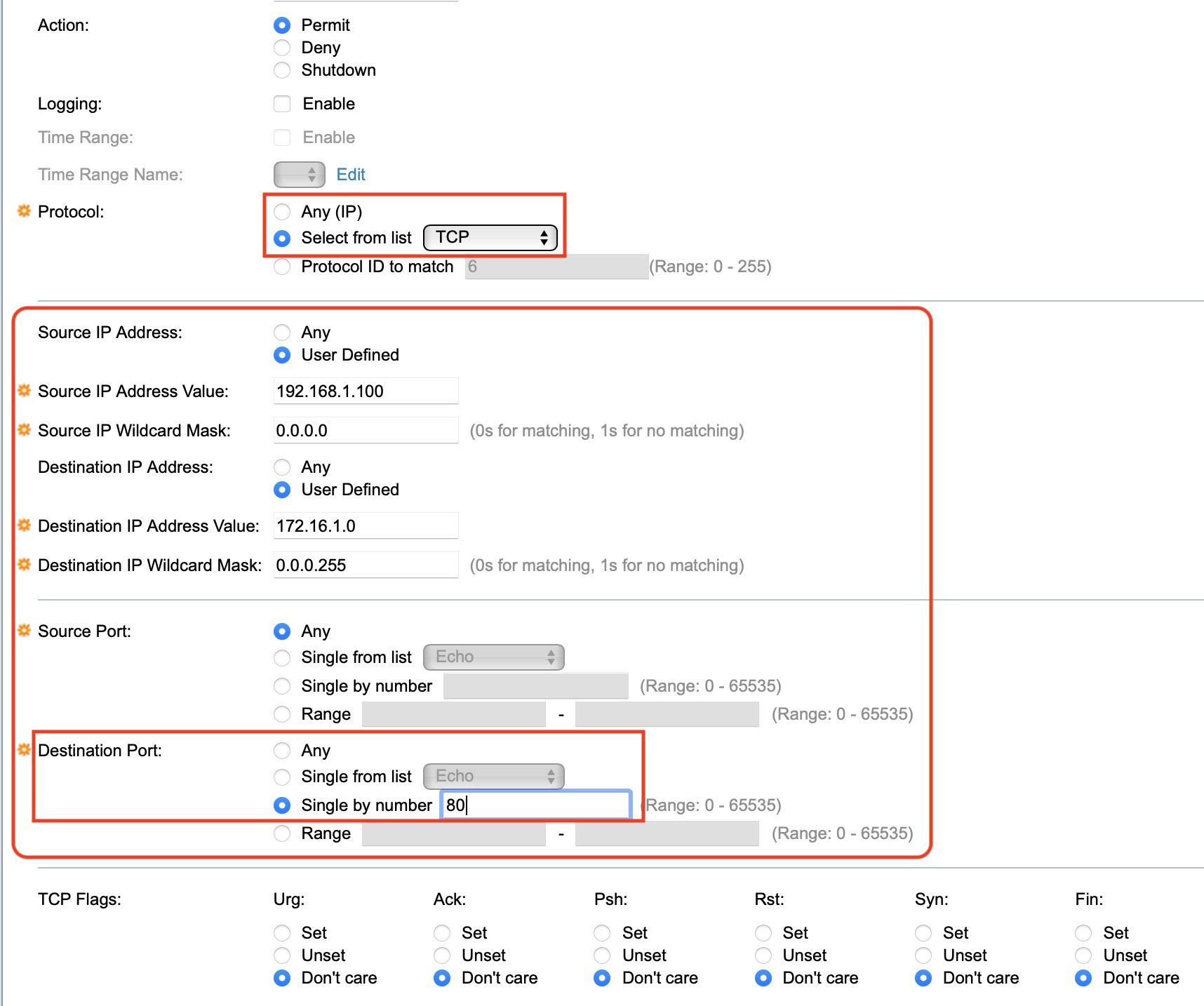

Ein Bild sagt mehr als 1000 Worte! (Blocking von HTTP, TCP 80)

Zitat von @aqui:

Wenn du als Protokoll TCP oder UDP wählst kannst du natürlich auch immer Ports bzw. Dienste wählen inkl. der Flags bei TCP. Sogar andere Protokolltypen wie ICMP, ESP usw. lassen sich wählen.

Sowas weiss man aber eigentlich auch als Netzwerk Admin! 🧐

Ein Bild sagt mehr als 1000 Worte! (Blocking von HTTP, TCP 80)

filtert diese ACL liste nicht nur stumpf nach Protokollen aber eben nicht nach bestimmten Ports

Nein, das ist natürlich Unsinn und gilt für alle Switches die IP ACLs supporten!Wenn du als Protokoll TCP oder UDP wählst kannst du natürlich auch immer Ports bzw. Dienste wählen inkl. der Flags bei TCP. Sogar andere Protokolltypen wie ICMP, ESP usw. lassen sich wählen.

Sowas weiss man aber eigentlich auch als Netzwerk Admin! 🧐

Ein Bild sagt mehr als 1000 Worte! (Blocking von HTTP, TCP 80)

Ich musste gerade ehrlich gesagt danach suchen. Ich habe noch niemanden gesehen, der ACLs auf Switche schraubt welche Port basiert sind.

Scheint ja doch zu gehen.

Das stimmt. Das ist in der Regel auch selten innerhalb des eigenen Netzwerkes und macht nur in dem Falle Sinn wenn man bestimmte Endgeräte auch lokal im eigenen L2 Netzwerk blocken will.

Häufiger sind diese ACL natürlich auf Layer 3 Switches um den Zugriff unter den VLANs wasserdicht zu regeln und dann liegen sie immer auf den VLAN IP Interfaces.

Häufiger sind diese ACL natürlich auf Layer 3 Switches um den Zugriff unter den VLANs wasserdicht zu regeln und dann liegen sie immer auf den VLAN IP Interfaces.

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!