Route von OpenVPN Server in anderes Subnet setzen

Hallo zusammen,

scheinbar stelle ich mich echt zu prasselig an oder ich verstehe es bisher einfach nicht.

Also es gibt einen Server, der per OpenVPN einen VPN-Zugriff zur Verfügung stellt. Dieser Server befindet sich im IP-Adress Bereich 10.10.30.0.

Die Verbindung vom Client zum Server ist auch kein Problem, funktioniert alles tadellos. Der Client kann den Server sehen und pingen und anders herum.

An dem Server mit der OpenVPN IP-Adresse gibt es einen weiteres VPN-Tunnel, der in das interne Netz routet. Dieses interne VPN-Netz zwischen unseren Servern hat den IP-Adressbereich 10.10.20.0.

Nun möchte ich, dass die Client, die sich mit dem OpenVPN Server verbinden auch in das Subnet 10.10.20.0 kommen können und hier verschiedene Applikationen etc. aufrufen können.

Der OpenVPN Server hat damit die folgenden IP-Adressen:

WAN IP: 192.168.2.1

OpenVPN IP: 10.10.30.1

Interne VPN IP: 10.10.20.16

Wenn ich das richtig verstehe, müsste ich in Windows doch eine Route setzen ala

route ADD 10.10.20.0 MASK 255.255.255.0 10.10.20.16

Die IP-Adresse 10.10.20.16 ist ja die Verbindung in das andere Netz. Wenn ich das so setze, dann kommt der Ping aber vom VPN-Client nicht in das 10.10.20.0 Netz. Oder muss ich neben dieser Route auch noch in den Servern, welche hinter den IP-Adressen 10.10.20.0 liegen die Route zurück setzen?

Der Client bekommt vom Server folgende Push-Informationen:

push "route 10.10.20.0 255.255.255.255"

#push "redirect-gateway"

push "dhcp-option DNS 10.10.20.10"

#push "dhcp-option WINS 172.20.0.100

Habe ich da irgendwo einen Denkfehler drin?

Danke und Grüße

Der Lord

scheinbar stelle ich mich echt zu prasselig an oder ich verstehe es bisher einfach nicht.

Also es gibt einen Server, der per OpenVPN einen VPN-Zugriff zur Verfügung stellt. Dieser Server befindet sich im IP-Adress Bereich 10.10.30.0.

Die Verbindung vom Client zum Server ist auch kein Problem, funktioniert alles tadellos. Der Client kann den Server sehen und pingen und anders herum.

An dem Server mit der OpenVPN IP-Adresse gibt es einen weiteres VPN-Tunnel, der in das interne Netz routet. Dieses interne VPN-Netz zwischen unseren Servern hat den IP-Adressbereich 10.10.20.0.

Nun möchte ich, dass die Client, die sich mit dem OpenVPN Server verbinden auch in das Subnet 10.10.20.0 kommen können und hier verschiedene Applikationen etc. aufrufen können.

Der OpenVPN Server hat damit die folgenden IP-Adressen:

WAN IP: 192.168.2.1

OpenVPN IP: 10.10.30.1

Interne VPN IP: 10.10.20.16

Wenn ich das richtig verstehe, müsste ich in Windows doch eine Route setzen ala

route ADD 10.10.20.0 MASK 255.255.255.0 10.10.20.16

Die IP-Adresse 10.10.20.16 ist ja die Verbindung in das andere Netz. Wenn ich das so setze, dann kommt der Ping aber vom VPN-Client nicht in das 10.10.20.0 Netz. Oder muss ich neben dieser Route auch noch in den Servern, welche hinter den IP-Adressen 10.10.20.0 liegen die Route zurück setzen?

Der Client bekommt vom Server folgende Push-Informationen:

push "route 10.10.20.0 255.255.255.255"

#push "redirect-gateway"

push "dhcp-option DNS 10.10.20.10"

#push "dhcp-option WINS 172.20.0.100

Habe ich da irgendwo einen Denkfehler drin?

Danke und Grüße

Der Lord

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 212026

Url: https://administrator.de/forum/route-von-openvpn-server-in-anderes-subnet-setzen-212026.html

Ausgedruckt am: 05.08.2025 um 17:08 Uhr

6 Kommentare

Neuester Kommentar

Hi Lord,

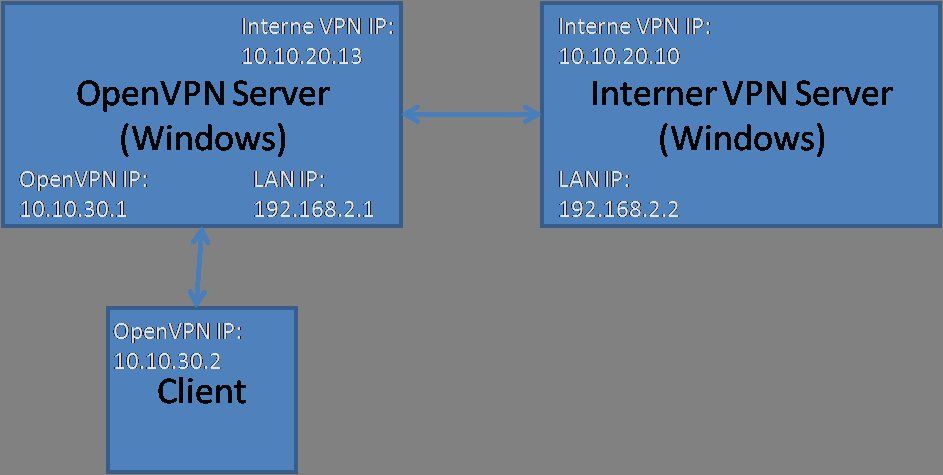

Wie wäre es mit einer kleinen Zeichnung das Netz betreffend.

Die push Informationen auf dem Server sehen so zwar OK aus, das ist aber die halbe Wahrheit.

Wenn der Server als Router fungieren soll, weil er beide Subnetze trennt, dann gehört da schon mehr zu.

Gruß orcape

Habe ich da irgendwo einen Denkfehler drin?

Um das beurteilen zu können, wäre einfach mal ganz Nett, wenn einem der Netzwerkaufbau mal etwas verdeutlicht wird.Wie wäre es mit einer kleinen Zeichnung das Netz betreffend.

Die push Informationen auf dem Server sehen so zwar OK aus, das ist aber die halbe Wahrheit.

Wenn der Server als Router fungieren soll, weil er beide Subnetze trennt, dann gehört da schon mehr zu.

Gruß orcape

Der Client bekommt vom Server folgende Push-Informationen:

push "route 10.10.20.0 255.255.255.255"

#push "redirect-gateway"

push "dhcp-option DNS 10.10.20.10"

#push "dhcp-option WINS 172.20.0.100

Habe ich da irgendwo einen Denkfehler drin?

push "route 10.10.20.0 255.255.255.255"

#push "redirect-gateway"

push "dhcp-option DNS 10.10.20.10"

#push "dhcp-option WINS 172.20.0.100

Habe ich da irgendwo einen Denkfehler drin?

ist hier nicht auch ein 255 zuviel?

push "route 10.10.20.0 255.255.255.255"

Ich vermute da soll ein /24 Netz angegeben werden und nicht /32.

Hallo Der Lord,

zu aller erst überprüfe ob auf den OpenVPN-Server und dem Windows VPN-Server der Routing- und RAS Dienst läuft. (

Dieser Dienst muss gestartet sein ! sonst funktioniert dein Vorhaben nicht.

Der Client bekommt die richtige Route ja schon mitgeteilt (push "route 10.10.20.0 255.255.255.0"). Das bleibt so.

Auf dem internen VPN-Server muss noch folgende Route gesetzt werden:

Auf den Servern im internen VPN Netz musst du auch Routen setzen die auf den internen VPN-Server zeigen.

Zuletzt müssen natürlich die Firewalls auf den Servern im internen Netz richtig konfiguriert sein. Standardmäßig lässt Windows Pings nur aus dem eigenen Subnetz zu, ebenso wie Freigaben.

damit sollte es funktionieren ... wenn ich deine Interpretation richtig verstanden habe

Grüße Uwe

zu aller erst überprüfe ob auf den OpenVPN-Server und dem Windows VPN-Server der Routing- und RAS Dienst läuft. (

net start RemoteAccess)Dieser Dienst muss gestartet sein ! sonst funktioniert dein Vorhaben nicht.

Der Client bekommt die richtige Route ja schon mitgeteilt (push "route 10.10.20.0 255.255.255.0"). Das bleibt so.

Auf dem internen VPN-Server muss noch folgende Route gesetzt werden:

route add 10.10.30.0 MASK 255.255.255.0 10.10.20.13Auf den Servern im internen VPN Netz musst du auch Routen setzen die auf den internen VPN-Server zeigen.

add route 10.10.30.0 MASK 255.255.255.0 10.10.20.10Zuletzt müssen natürlich die Firewalls auf den Servern im internen Netz richtig konfiguriert sein. Standardmäßig lässt Windows Pings nur aus dem eigenen Subnetz zu, ebenso wie Freigaben.

damit sollte es funktionieren ... wenn ich deine Interpretation richtig verstanden habe

Grüße Uwe