Router + Firewall aufbau

Hallo,

ich bin gerade dabei mein LAN zu planen und habe ein paar grundlegende Fragen. Ich habe gehofft, dass ich hier professionele Hilfe bekommen könnte.

Und zwar erzähle ich vielleicht was ich so alles zu Hause schon habe und wie das im Moment aussieht. Dann würde ich mich über Feedback und Ratschläge freuen.

Ich habe im Moment einen ZyXEL Modem, ein PfSense router und FW stationiert und einen Linksys wrt ACS1900 als AP. Es sieht ungefähr so aus.

ISP -- ZyXEL -- PfSense -- Managed Switch -- Access Point -- WLAN

Nun zu diesem Aufbau habe ich ein Paar Fragen.

- Würde es Sinn ergeben, den PfSense zu reiner FW zu machen und aus dem Access Point einen Router?

- Wenn ja, macht es dann mehr Sinn die Firewall vor hinter dem Router zu haben? Oder soll die FW tendenziell zwischen den Router und die Clients hin?

- Wie bekomme ich das am besten hin, dass ich mein Netzwerk in VLANs bestücke und die Kommunikation mit der FW kontrolliere?

Mein Gedanke ist die LAN Geräte von den WLAN Geräten zu trennen. Zusätzlich getrennte Netze zu schaffen, damit ich ein experimentieles Netzwerk schaffe an dem ich z.B. Pentesting lernen oder Gäste wegsperren kann.

Vielen Dank für eure Tipps

Viele Grüße

ich bin gerade dabei mein LAN zu planen und habe ein paar grundlegende Fragen. Ich habe gehofft, dass ich hier professionele Hilfe bekommen könnte.

Und zwar erzähle ich vielleicht was ich so alles zu Hause schon habe und wie das im Moment aussieht. Dann würde ich mich über Feedback und Ratschläge freuen.

Ich habe im Moment einen ZyXEL Modem, ein PfSense router und FW stationiert und einen Linksys wrt ACS1900 als AP. Es sieht ungefähr so aus.

ISP -- ZyXEL -- PfSense -- Managed Switch -- Access Point -- WLAN

Nun zu diesem Aufbau habe ich ein Paar Fragen.

- Würde es Sinn ergeben, den PfSense zu reiner FW zu machen und aus dem Access Point einen Router?

- Wenn ja, macht es dann mehr Sinn die Firewall vor hinter dem Router zu haben? Oder soll die FW tendenziell zwischen den Router und die Clients hin?

- Wie bekomme ich das am besten hin, dass ich mein Netzwerk in VLANs bestücke und die Kommunikation mit der FW kontrolliere?

Mein Gedanke ist die LAN Geräte von den WLAN Geräten zu trennen. Zusätzlich getrennte Netze zu schaffen, damit ich ein experimentieles Netzwerk schaffe an dem ich z.B. Pentesting lernen oder Gäste wegsperren kann.

Vielen Dank für eure Tipps

Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 427801

Url: https://administrator.de/forum/router-firewall-aufbau-427801.html

Ausgedruckt am: 13.07.2025 um 10:07 Uhr

11 Kommentare

Neuester Kommentar

Moin

Aqui hat hier ein paar prima Anleitungen die ich gerade nicht finde. Benutze mal bitte die Suche im Forum.

Sonst schau mal hier. youtube.com/watch?v=hhPGN4UJHAM

Stefan

Zitat von @zxSpectrum:

- Würde es Sinn ergeben, den PfSense zu reiner FW zu machen und aus dem Access Point einen Router?

Nein, mehr NAT = nicht besser- Würde es Sinn ergeben, den PfSense zu reiner FW zu machen und aus dem Access Point einen Router?

- Wie bekomme ich das am besten hin, dass ich mein Netzwerk in VLANs bestücke und die Kommunikation mit der FW kontrolliere?

Du lässt die Reihenfolge so wie sie ist und konfigurierst VLANs in der pfense und im Switch. Fertig. Du musst nichts umbauen.Mein Gedanke ist die LAN Geräte von den WLAN Geräten zu trennen. Zusätzlich getrennte Netze zu schaffen, damit ich ein experimentieles Netzwerk schaffe an dem ich z.B. Pentesting lernen oder Gäste wegsperren kann.

LöblichAqui hat hier ein paar prima Anleitungen die ich gerade nicht finde. Benutze mal bitte die Suche im Forum.

Sonst schau mal hier. youtube.com/watch?v=hhPGN4UJHAM

Stefan

den PfSense zu reiner FW zu machen

Firewalls sind Frauen ! Und...die pfSense IST eine reine stateful Firewall !!! Gut Router ist sie nebenebi auch noch.Kann das sein das du hier einen ziemlichen Denkfehler machst ?!

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Klare Antwort: Nein !

Das Ansinnen ist auch völliger Quatsch, denn mit dem Modem und der Firewall hast du ja schon die bestmögliche Kombination. Vermutlich kennst du selber nicht wirklich was du da betreibst...?!

Wie bekomme ich das am besten hin, dass ich mein Netzwerk in VLANs

Du hast doch einen managed Switch ? Da versteht man deine Frage jetzt nicht wirklich. Aber egal...Wie wärs mal mit etwas Lesen ???:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das Tutorial serviert dir die VLAN Lösung auf dem Silbertablett so das du nur noch abtippen musst.

Einfacher gehts also nicht. Einfach mal die Suchfunktion benutzen hier...

Mein Gedanke ist die LAN Geräte von den WLAN Geräten zu trennen. Zusätzlich getrennte Netze zu schaffen, damit ich ein experimentieles Netzwerk schaffe an dem ich z.B. Pentesting lernen oder Gäste wegsperren kann.

Das ist sehr vernünftig und auch sinnvoll.Mit dem obigen Tutorial hast du ja nun alles an der Hand um das in 10 Minuten umzusetzen !

Was die Gäste anbetrifft ist ggf. das hier auch noch lesenswert:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Jetzt musst du nur noch machen...

Was jetzt funktioniert:

Sehr gut ! Das bedeutet ja 98% des grundlegenden Setups bzw. das Netzwerk Design an sich funktioniert fehlerlos.Es liegt also einzig und allein nur noch an den den FW Regeln !

Was nicht funktioniert sind die interne FW Regeln für VLANs auf dem Access Point.

Mmmhhh..das kann dann nur an einen falschen oder fehlerhaften Regelwerk liegen das du konfiguriert hast.Denke immer daran das die Grundregeln gelten hier.

- Regeln gelten immer nur inbound also Pakete die VOM Draht IN dein Interface reingehen

- Es gilt: "First match wins !". Also beim ersten Hit in Regelwerk werden ggf. folgende Regeln nicht mehr abgearbeitet !

Die Kommunikation zwischen WLAN_Home(VLAN_10) und WLAN_Gaeste(VLAN_20) wird von der Firewall unterbunden.

Sollte ja auch so gewollt sein ! Oder...??Wenn du auf einer Firewall KEINE Regeln definierst ist im Default ALLES immer geblockt. Das ist eine Grundregel bei Firewall. Du musst also explizit erlauben was du durchlassen willst !

PfSense verwaltet die VLANS 10 und 20. DHCP, DNS, FW ist alles konfiguriert, funktioniert auch alles

Sehr gut, sollte aber auch so sein !Aber denke dran das auch der physische Port an der pfSense dranhängt und der bedient die untagged Pakete an dem Trunk Interface. In der Regel ist das das Default VLAN 1 !

Siehe Tutorial: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

warum der OpenWRT sich an den Routing ranmacht wenn es um Pakete in gleichen VLANs geht statt es an die PfSense weiterzuleiten?

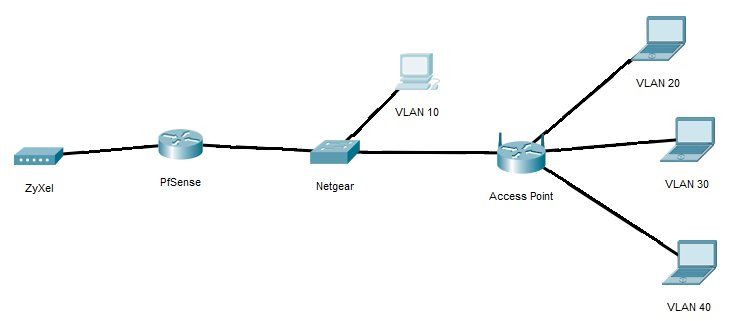

Ganz klar, da stimmt dann etwas mit dem Routing bei dir nicht ! Ggf. wäre nochmal eine kleine Topologie Zeichnung hilfreich hier damit wir alle dein Setup verstehen und es keine Missverständnisse über den Paket Flow hier gibt.(Nebenbei:

Damit die Bilder nicht alle als Block am Ende deines Posts auftauchen solltest du, nachdem du sie mit dem kleinen Kamera symbol importiert hast mit einem Klick auf das "+" dann auch an die richtige Position bringen im Text !!

Als Platzhalter taucht dann dort eine kryptische Bilddatei in eckigen Klammern auch !

Das hilft der Übersichtlichkeit und damit allen hier ungemein.

Hier ist noch eine Topologie wie das aufgebaut ist. Inkl. Firewall Regeln:

Wo denn ??Das Bild ist hier NICHT zu sehen

(Kannst du ja doch auch selber kontrollieren !!)

Zu deinen Regeln:

Block from VLAN_20 any to Access Point dst port 80,443,22 <- Diese Regel greift nicht

Logisch ! Denke mal bitte selber etwas nach !! Dein Access Point wird ja vermutlich mit seiner Management IP im gleichen VLAN liegen ?! Wenn dem so ist, dann muss das Paket doch gar nicht durch die Firewall sondern der Client erreicht es ja auf dem selben Draht !!Diese Pakete "sieht" die Firewall also folglich nie und kann sie deshalb dann auch nicht "regeln".

Works as designed !

Wenn du einen MSSID Accesspoint betreibst der mehrere WLANs aufspannen kann wie z.B. hier beschieben:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dann befindet sich das Management Interface des APs in einem anderen VLAN (in der Regel 1) so das der Traffic dann aus dem Gast VLAN 20 ins VLAN 1 muss und dann über die FW. Die dann blockt.

Bei dir ist das aber nicht der Fall, da Client und AP Management ja quasi auf dem selbe Draht liegen. Lokaler Traffic passiert ja logischerweise nicht die Firewall. Weisst du auch selber...

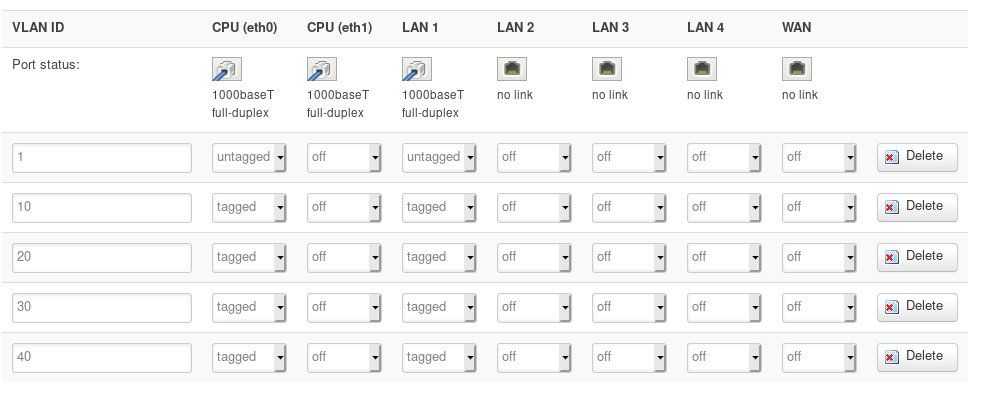

OK, das sieht schon besser aus. Wenn der OpenWRT als normaler VLAN Layer 2 Switch konfiguriert ist dann musst das so aussehen:

Sonst sieht das soweit OK aus.

Wie gesagt nur wenn der OpenWRT als Switch arbeitet und NICHT als Router !

- Ports auf die Endgeräte in VLAN 20, 30 und 40 = Untagged = Wo sind die ?? Die fehlen ?

- OpenWRT Port auf den NetGear = Tagged = Dürfte "LAN1" sein ?! Wenn LAN1 dann OK

- NetGear Port auf VLAN 10 Endgerät = Untagged

- NetGear Port auf die pfSense = Tagged für VLAN 10, 20, 30 und 40. Untagged VLAN 1

Sonst sieht das soweit OK aus.

Wie gesagt nur wenn der OpenWRT als Switch arbeitet und NICHT als Router !

Doch eine Frage hätte ich da noch.

Schaun mer mal... LAN 1 ist der Port auf den Netgear

Wie ist das jetzt gemeint ?? Der Port auf dem NetGear Switch oder der Port vom OpenWRT der zum NetGear Switch geht ?? Nach deiner Formulierung müsste man von ersterem ausgehen...?Fakt ist ja das das der Verbindungsport zw. OpenWRT und NetGear ist und der ist richtig konfiguriert. Alle VLANs tagged und das VLAN 1 untagged.

Das Pendant auf dem NetGear sollte dann ebenso eingestellt sein (PVID auf 1 und VLANs tagged)

Das ist soweit korrekt...

Der Fehler liegt vermutlich ganz woanders !

Der OpenWRT ist nur auf den LAN Ports ein Switch nicht auf dem WAN Port, da er ja primär ein Router ist !

Du kannst also nur die LAN Ports im Switching Mode einsetzen.

Was etwas verwirrend ist ist die Tatsache das nur der LAN 1 Port aktiv ist bei dir. Deshalb stellt sich die Frage WAS du genau mit dem OpenWRT Router erreichen willst ??

Soll der als reiner MSSID Access Point arbeiten ??

Das er zw. den VLANs routet macht ja wenig Sinn, denn das macht ja schon die pfSense wenn man deine Zeichnung richtig interpretiert.

Oder sind die als "Endgeräte" am OpenWRT gezeichneten Rechner VLAN 10, 20 und 30 per LAN Kabel angeschlossen ? Dann müsste ja z.B. der LAN2 Port dem VLAN10 Untagged zugewiesen sein, LAN3 VLAN20 untagged usw.

Mehrere Untagged Flags kannst du logischerweise nur auf unterschiedlichen Ports setzen, das ist klar.

Das solltest du ggf. erstmal klären damit wir verstehen was genau du erreichen willst ?