Samba Server hinter pfSense über Wireguard nicht erreichbar

Hallo,

ich habe heute in der Hetzner Cloud eine pfSense (öffentliche IPv4 und v6) installiert und mittels Wireguard Site-to-Site mit meiner FB 7590 zu Hause verbunden. Das klappt auch wunderbar.

Danach habe ich in dem Cloud-Netzwerk von Hetzner einen 2. Server aufgesetzt (10.100.0.3) und Samba installiert.

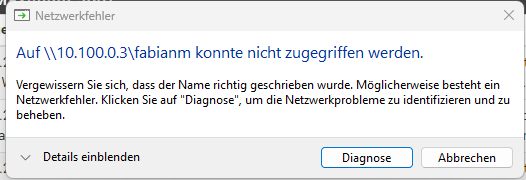

Auf diesen kann ich auch mittels der Wireguard Verbindung wunderbar zugreifen. Jedoch kann ich den Samba Share nicht als Netzlaufwerk hinzufügen auf meinem Windows PC. Als Fehler kommt immer wieder, dass der Server nicht erreichbar ist.

Hat jemand eine Idee? Muss ich in der pfSense noch irgendwas einstellen?

ich habe heute in der Hetzner Cloud eine pfSense (öffentliche IPv4 und v6) installiert und mittels Wireguard Site-to-Site mit meiner FB 7590 zu Hause verbunden. Das klappt auch wunderbar.

Danach habe ich in dem Cloud-Netzwerk von Hetzner einen 2. Server aufgesetzt (10.100.0.3) und Samba installiert.

Auf diesen kann ich auch mittels der Wireguard Verbindung wunderbar zugreifen. Jedoch kann ich den Samba Share nicht als Netzlaufwerk hinzufügen auf meinem Windows PC. Als Fehler kommt immer wieder, dass der Server nicht erreichbar ist.

Hat jemand eine Idee? Muss ich in der pfSense noch irgendwas einstellen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6381928277

Url: https://administrator.de/forum/samba-server-hinter-pfsense-ueber-wireguard-nicht-erreichbar-6381928277.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

14 Kommentare

Neuester Kommentar

und mittels Wireguard Site-to-Site mit meiner FB 7590 zu Hause verbunden.

OT: Mich würde interessieren wer da der Server (Responder) und der Client (Initiator) ist? Ich vermute FB ist der Server und die pfSense wählt sich als Client dort ein, richtig?Alle Eigenheiten des AVM / Fritzbox Wireguard Setups erklärt dieses Tutorial.

Zum Rest hat Kollege @tech-flare schon alles gesagt. Vermutlich ein FW Problem der lokalen Winblows Firewall. Bedenke das du auf ein Share in einem Fremdnetz zugreifst. Normal blockt die Windows Firewall allen Traffic der NICHT aus ihrem lokalen Netz kommt.

Das Regelwerk passt du unter "Windows Firewall mit erweiterter Sicherheit" (Eingabe im Suchfeld) an unter den dortigen Datei- und Druckerdiensten.

nein, der Server bei Hetzner ist der Server, da feste IP und die FB wählt sich als Peer in die pfsense.

Das ist sehr interessant. Ich versuche seit Wochen eine FritzBox als Client an einen Debian Server mit Wireguard zu verbinden woran ich bis dato gescheitert bin.Entsprechende Anleitungen im Internet und auch der entsprechende ct' Artikel gehen einzig und allein immer davon aus das die FB der Server (Responder) ist. Andersrum habe ich es noch nie gesehen.

Mich würde deshalb sehr deine Konfig auf beiden Seiten interessieren!! Ich möchte aber jetzt nicht deinen Thread hier kapern. Wenn du magst gerne per PM denn das Setup wäre sehr interessant für mich und ggf. auf für das hiesige Wireguard Tutorial sofern du dem zustimmst.

Zurück zu deinem Thema...

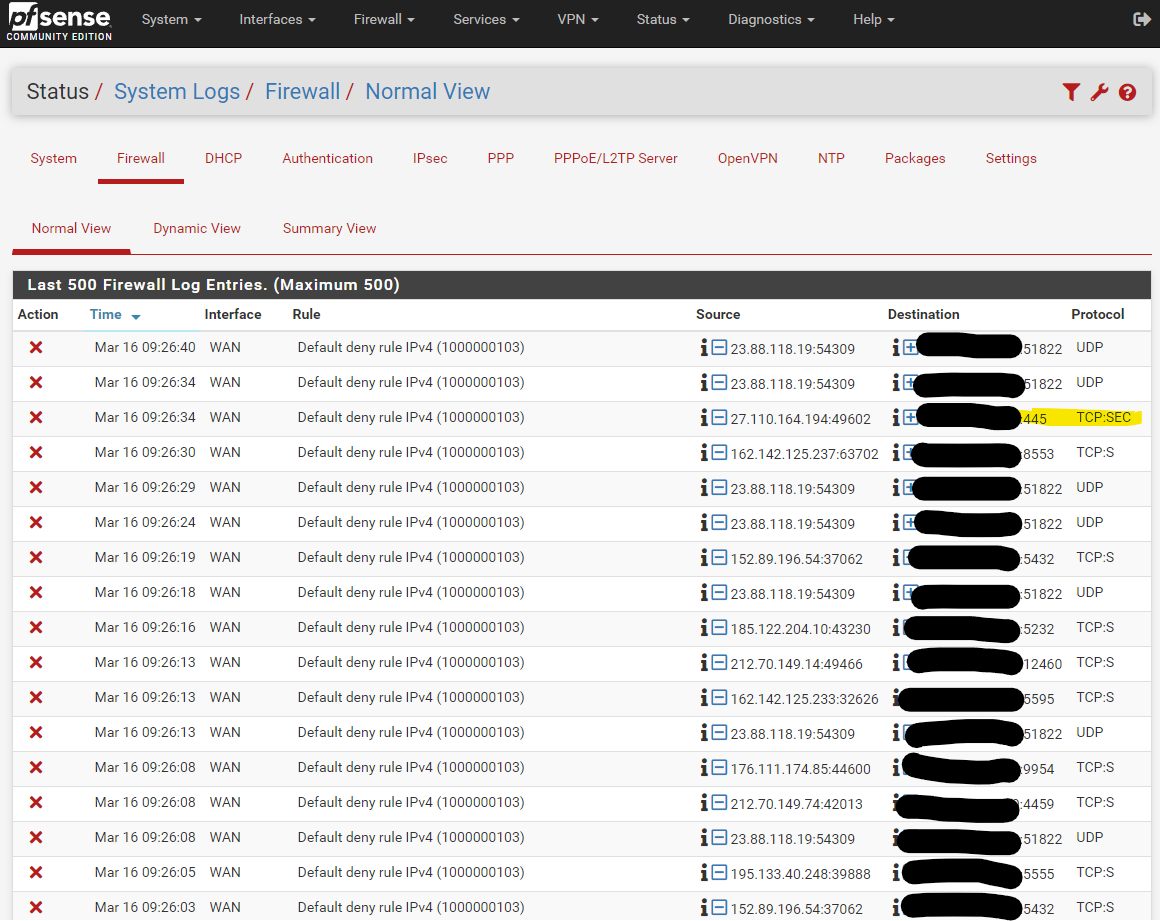

und will mich dann per Windows mit dem Share verbinden, kommt in der pfsense im Log das:

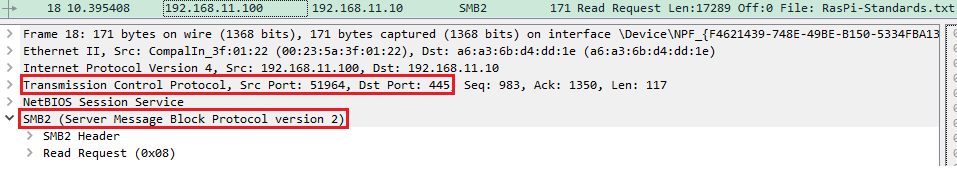

In welchem Log hast du das gesehen?? Firewall Log??Der Trace hat mit einem Zugriff auf einen SMB/CIFS Share augenscheinlich nichts zu tun! Das kannst du daran sehen das heutige SMB/CIFS Shares so gut wie ausschliesslich nur noch TCP 445 zur Clientkommunikation nutzen. Was du mit einem Paket Capture auf dem lokalen LAN Port auch sehen solltest. de.wikipedia.org/wiki/Server_Message_Block

Dein Output ist etwas sehr komisch. Er zeigt ICMP Pakete auf Port UDP 443. TCP 443 ist bekanntlich HTTPS. UDP 443 wird nirgendwo genutzt schon gar nicht von ICMP. ICMP ist bekanntlich ein eigenes IPv4 Protokoll und hat gar nichts mit UDP zu tun. In sofern passt dieser Output irgendwie gar nicht zusammen.

Eine SMB Anfrage an den Share müsste in jedem Falle TCP 445 nutzen!

Youtube von Dennis Schröder

Oha, der Gruseltyp mit gefährlichem Halbwissen. Von dem sollte man besser nichts übernehmen. Hier mal zur Info ein Wireshark Trace eines Windows 10 Professional Clients (192.168.11.100) auf einen Samba Server mit Gast Share der eine dortige Textdatei öffnet:

[public]

# Gastzugang ohne Passwort

path = /srv/samba/public/

comment = Public

read only = no

guest ok = yes

guest only = yes Funktioniert fehlerfrei auch über einen Wireguard Tunnel!

Dein oben markiert TCP 445 Zugriff kommt von einer öffentlichen IP Adresse 27.110.164.194 die von den Phillipinen kommt.

Das sieht eher nach einem Portscanner Anfriff auf deine Firewall aus wo jemand nach offenen SMB Ports sniffert. SMB wird bekanntlich niemals übers Internet übertragen, da nicht verschlüssel. Es wäre fatal und fahrlässig wenn man sowas macht.

Deine pfSense Firewall blockt den Port also zu Recht. AM WAN Port würdest deshalb du niemals SMB Traffic sehen. Dein Traffic am WAN Port kommt ja über den verschlüsselten Wireguard Tunnel mit UDP 51820 sofern du ihn nicht angepasst hast.

Wenn überhaupt könntest du also nur den entschlüsselten SMB Traffic mitcapturen der am LAN Port zu deinem Server geht oder vom Client kommt.

Ich habs gerade mal auf einem Wireguard Link mit pfSense und Debian probiert sowohl mit einem Win 10 als auch mit einem Apple MacBook getestet und rennt erwartungsgemäß fehlerlos.

Wenn du den erreichen kannst über den Wireguard Link dann muss in jedem Falle auch die SMB Verbindung klappen.

Wenn du dann im Windows Suchfeld \\10.100.0.3\sharename eingibst sollte sich der Windows Client problemlos mit dem Samba Server verbinden.

Achtung bei Gast Account Shares mit anderen Windows 10 Versionen als Pro und Home!! Siehe hier:

learn.microsoft.com/en-us/troubleshoot/windows-server/networking ...

Wenn du eine solche Version verwendest scheitert zumindestens der Samba Gast Account!

Wenn alle Stricke reissen sieh dir am Server mal an was da ankommt mit tcpdump. (apt install tcpdump)

Ein tcpdump -i <lan_interface> port 445 sollte dir dann eingehenden SMB Traffic zeigen.

Ich habe zum Testen mal nen Apache Server drauf installiert

Auf den Samba Server?Wenn du den erreichen kannst über den Wireguard Link dann muss in jedem Falle auch die SMB Verbindung klappen.

Wenn du dann im Windows Suchfeld \\10.100.0.3\sharename eingibst sollte sich der Windows Client problemlos mit dem Samba Server verbinden.

Achtung bei Gast Account Shares mit anderen Windows 10 Versionen als Pro und Home!! Siehe hier:

learn.microsoft.com/en-us/troubleshoot/windows-server/networking ...

Wenn du eine solche Version verwendest scheitert zumindestens der Samba Gast Account!

Wenn alle Stricke reissen sieh dir am Server mal an was da ankommt mit tcpdump. (apt install tcpdump)

Ein tcpdump -i <lan_interface> port 445 sollte dir dann eingehenden SMB Traffic zeigen.

Bedeutet das da vermutlich dann irgendwo noch eine Firewall im Weg ist die TCP 445 blockt wenn der Traffic gar nicht ankommt. Da wirst du dann nochmal suchen müssen...

Möglich auch das du den Samba Server an ein dediziertes Interface oder IP Netz gebunden hast. In Ermangelung aller dieser Setup Informationen kann man hier aber leider nur Kristallkugeln.

Möglich auch das du den Samba Server an ein dediziertes Interface oder IP Netz gebunden hast. In Ermangelung aller dieser Setup Informationen kann man hier aber leider nur Kristallkugeln.

leider kommt da auch nichts mit dem tcpdump...

Du musst dann natürlich auch einen Mount Versuch machen usw. um TCP 445 Traffic zu erzeugen.Hast du mal gecheckt ob du mit einem lokalen Rechner bzw. SMB Client auf den Samba Server zugreifen kannst? Damit kann man dann erstmal alle Firewall Fussfallen umgehen. Zumindestens das sollte fehlerfrei klappen. Ggf. auch mal einen Gast Share wie oben einrichten um ggf. Username und Passwort Problematiken zu umgehen.

Die Unix Dateirechte für das Share hast du alle korrekt eingestellt?

Oha...ja was für andere Standard ist muss man in der FB immer noch extra setzen. War ich jetzt im Eifer des Gefechts auch nicht drauf gekommen, sorry!

Wenn's das denn war bitte nicht vergessen deinen Thread dann als gelöst zu markieren!

Wenn's das denn war bitte nicht vergessen deinen Thread dann als gelöst zu markieren!