Server 2012 NPS Radius Authentifizierung schläft fehl

Hi,

habe eine Radius-Testumgebung mit einem Server 2012 und HP-Hardware aufgebaut und konfiguriert.

Die Kommunikation der Systeme funktioniert, allerdings wird die Client-Auth immer mit der Meldung abgelehnt, dass CHAP nicht möglich ist. Sowohl auf dem Switch, als auch im NPS ist CHAP aber konfiguriert.

Anbei mal der Auszug aus dem Eventlog:

Der Netzwerkrichtlinienserver verweigerte einem Benutzer den Zugriff.

Wenden Sie sich an den Administrator des Netzwerkrichtlinienservers, um weitere Informationen zu erhalten.

Benutzer:

Sicherheits-ID: NULL SID

Kontoname: 386077d0ce3d

Kontodomäne: DEMOLAB

Vollqualifizierter Kontoname: DEMOLAB\386077d0ce3d

Clientcomputer:

Sicherheits-ID: NULL SID

Kontoname: -

Vollqualifizierter Kontoname: -

Betriebssystemversion: -

Empfänger-ID: 00-26-f1-48-f3-bd

Anrufer-ID: 38-60-77-d0-ce-3d

NAS:

NAS-IPv4-Adresse: 192.168.20.101

NAS-IPv6-Adresse: -

NAS-ID: HP-E3500yl-24G-PoE+

NAS-Porttyp: Ethernet

NAS-Port: 3

RADIUS-Client:

Clientanzeigenname: Switch-3500

Client-IP-Adresse: 192.168.20.101

Authentifizierungsdetails:

Name der Verbindungsanforderungsrichtlinie: Sichere verkabelte Verbindungen

Netzwerkrichtlinienname: -

Authentifizierungsanbieter: Windows

Authentifizierungsserver: Srv2012Std.demolab.local

Authentifizierungstyp: MD5-CHAP

EAP-Typ: -

Kontositzungs-ID: -

Protokollierungsergebnisse: Die Kontoinformationen wurden in die lokale Protokolldatei geschrieben.

Ursachencode: 19

Ursache: Der Benutzer konnte nicht durch das Challenge-Handshake Authentication-Protokoll (CHAP) authentifiziert werden. Für dieses Benutzerkonto ist kein umkehrbar verschlüsseltes Kennwort vorhanden. Überprüfen Sie die Kennwortrichtlinie der Domäne bzw. die Kennworteinstellungen des Benutzerkontos, um sicherzustellen, dass umkehrbar verschlüsselte Kennwörter aktiviert sind.

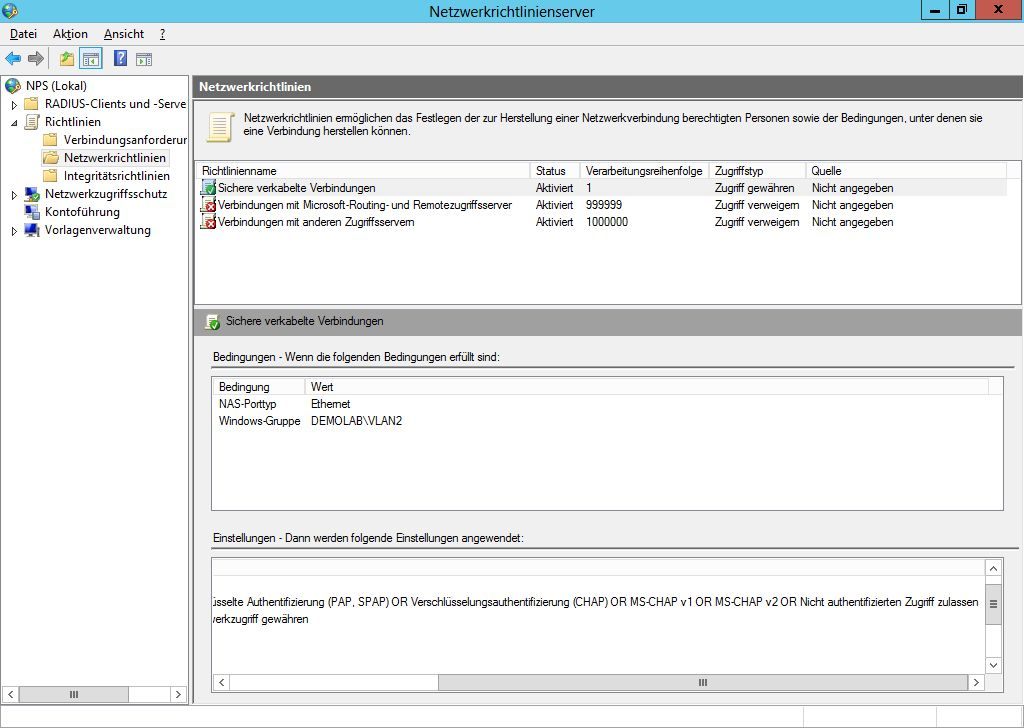

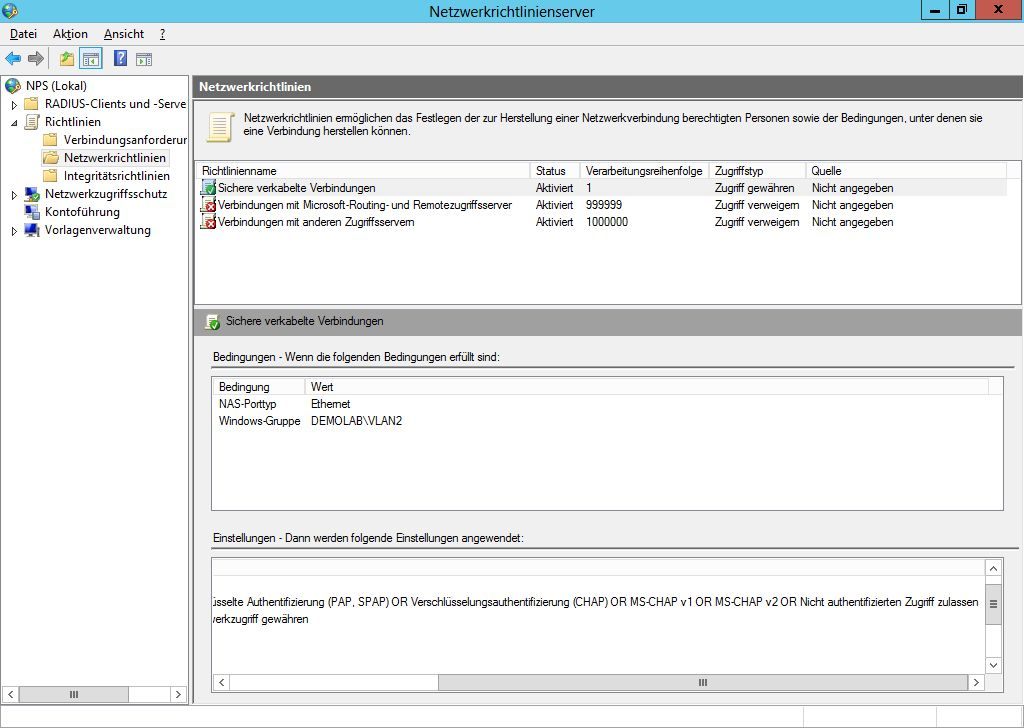

Anbei ein Screenshot vom NPS: Die Kennwort Richtlinie des DC wurde bereits deaktiviert.

Die Kennwort Richtlinie des DC wurde bereits deaktiviert.

Wer kann helfen?

habe eine Radius-Testumgebung mit einem Server 2012 und HP-Hardware aufgebaut und konfiguriert.

Die Kommunikation der Systeme funktioniert, allerdings wird die Client-Auth immer mit der Meldung abgelehnt, dass CHAP nicht möglich ist. Sowohl auf dem Switch, als auch im NPS ist CHAP aber konfiguriert.

Anbei mal der Auszug aus dem Eventlog:

Der Netzwerkrichtlinienserver verweigerte einem Benutzer den Zugriff.

Wenden Sie sich an den Administrator des Netzwerkrichtlinienservers, um weitere Informationen zu erhalten.

Benutzer:

Sicherheits-ID: NULL SID

Kontoname: 386077d0ce3d

Kontodomäne: DEMOLAB

Vollqualifizierter Kontoname: DEMOLAB\386077d0ce3d

Clientcomputer:

Sicherheits-ID: NULL SID

Kontoname: -

Vollqualifizierter Kontoname: -

Betriebssystemversion: -

Empfänger-ID: 00-26-f1-48-f3-bd

Anrufer-ID: 38-60-77-d0-ce-3d

NAS:

NAS-IPv4-Adresse: 192.168.20.101

NAS-IPv6-Adresse: -

NAS-ID: HP-E3500yl-24G-PoE+

NAS-Porttyp: Ethernet

NAS-Port: 3

RADIUS-Client:

Clientanzeigenname: Switch-3500

Client-IP-Adresse: 192.168.20.101

Authentifizierungsdetails:

Name der Verbindungsanforderungsrichtlinie: Sichere verkabelte Verbindungen

Netzwerkrichtlinienname: -

Authentifizierungsanbieter: Windows

Authentifizierungsserver: Srv2012Std.demolab.local

Authentifizierungstyp: MD5-CHAP

EAP-Typ: -

Kontositzungs-ID: -

Protokollierungsergebnisse: Die Kontoinformationen wurden in die lokale Protokolldatei geschrieben.

Ursachencode: 19

Ursache: Der Benutzer konnte nicht durch das Challenge-Handshake Authentication-Protokoll (CHAP) authentifiziert werden. Für dieses Benutzerkonto ist kein umkehrbar verschlüsseltes Kennwort vorhanden. Überprüfen Sie die Kennwortrichtlinie der Domäne bzw. die Kennworteinstellungen des Benutzerkontos, um sicherzustellen, dass umkehrbar verschlüsselte Kennwörter aktiviert sind.

Anbei ein Screenshot vom NPS:

Wer kann helfen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 212518

Url: https://administrator.de/forum/server-2012-nps-radius-authentifizierung-schlaeft-fehl-212518.html

Ausgedruckt am: 23.07.2025 um 23:07 Uhr

3 Kommentare

Neuester Kommentar

Eigentlich ist das ein "Nobrainer"....

Es gibt zig Anleitungen dazu im Internet wie z.B.:

communities.intel.com/servlet/JiveServlet/previewBody/4321-102-1 ...

Wenn man sich daran hält klappt das in der Regel fehlerlos.

Alternativ kannst du mit einem Linux Live System mal den FreeRadius austesten:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

FreeRadius hat auch eine sehr gute Wiki Seite für die HP Gurken:

wiki.freeradius.org/vendor/HP

Damit bekommt man es eigentlich auf Anhieb hin...

Es gibt zig Anleitungen dazu im Internet wie z.B.:

communities.intel.com/servlet/JiveServlet/previewBody/4321-102-1 ...

Wenn man sich daran hält klappt das in der Regel fehlerlos.

Alternativ kannst du mit einem Linux Live System mal den FreeRadius austesten:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

FreeRadius hat auch eine sehr gute Wiki Seite für die HP Gurken:

wiki.freeradius.org/vendor/HP

Damit bekommt man es eigentlich auf Anhieb hin...

Die Linux Option dient auch lediglich nur zum Querchecken das der Kinken in der NPS Konfig steckt was mit Sicherheit der Fall ist.

Der FreeRadius bietet mit der -X Option erhebliche besser Debug Möglichkeiten als der NPS was das Troubleshooten erheblich beschleunigt.

Sinnvoll in deinem Umfeld ist dann immer das Eventlog des Servers !! Dort sthet meist genau wo es kneift !

Fakt ist das auch mit den HP Procurve Billiggurken so einen Konfig wunderbar funktioniert und das unabhängig ob Winblows NPS oder FreeRadius.

Die Intelkonfig oben ist wasserdicht und funktioniert auf Anhieb.

Der FreeRadius bietet mit der -X Option erhebliche besser Debug Möglichkeiten als der NPS was das Troubleshooten erheblich beschleunigt.

Sinnvoll in deinem Umfeld ist dann immer das Eventlog des Servers !! Dort sthet meist genau wo es kneift !

Fakt ist das auch mit den HP Procurve Billiggurken so einen Konfig wunderbar funktioniert und das unabhängig ob Winblows NPS oder FreeRadius.

Die Intelkonfig oben ist wasserdicht und funktioniert auf Anhieb.