Server2019 DNS NSLookup 2x TimeOut, dann Non Authoritative answer

Hallo Spezialisten,

mir geht es hier mehr um eine Verständnisfrage als um das (ich nenne es mal Phänomen selber). Es gibt hier ja schon einige Einträge zu dem Thema aber es trifft doch keines so richtig auf meines zu. Also ich versuche mich kurz zu fassen.

Es handelt sich um eine schlichte Testumgebung die ich aus veränderter Situation neu aufbauen möchte. Die bestehende läuft mit Server 2016 und die Neue mit 2019.

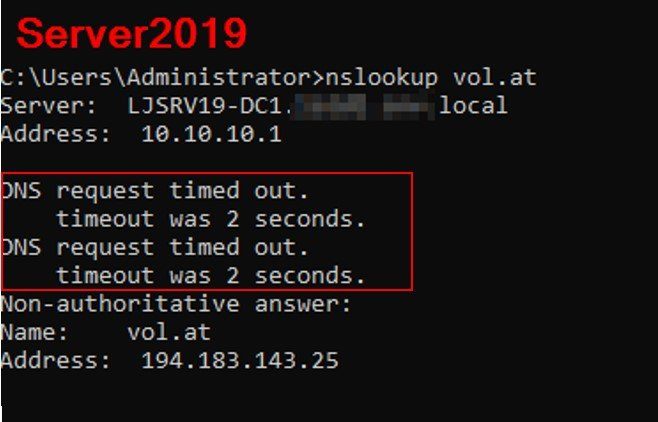

Die alte läuft soweit mal wie es sollte und ich möchte mich bei meiner Frage auf die NSlookup-problematik beschränken. Denn ich bekomme bei einer NSlookup Abfrage ins Internet 2 Timeouts bevor ich eine non-autoritative Answer bekomme. Interne Serverabfrage funktioniert ganz normal.

Ich versuche die Screens so eindeutig wie möglich mit Server2016 (alt) und Server2019 (neu) zu gestalten.

ALSO:

WICHTIG!!!! Ich habe für die Test Umgebung keinen direkten Internetzugang und fahre so über einen Parentproxy auf der Sophos UTM9. Es sollte aber keine Rolle spielen in meiner Fragestellung und dient nur zur Vervollständigung der Infos.

Die alte Testumgebung beinhaltet ca. 10 Server und unter anderem 2 DC´s 2016 mit GW an die Sophos-Firewall. >> alles auf ESXi VMware-Gäste.

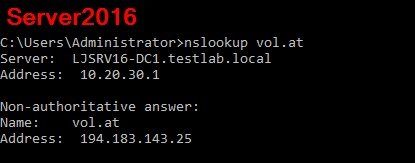

Auf dieser alten Umgebung funktioniert der Zugriff ins Internet über die Sophos und auch die NS-Lookupabfrage ist total unauffällig.

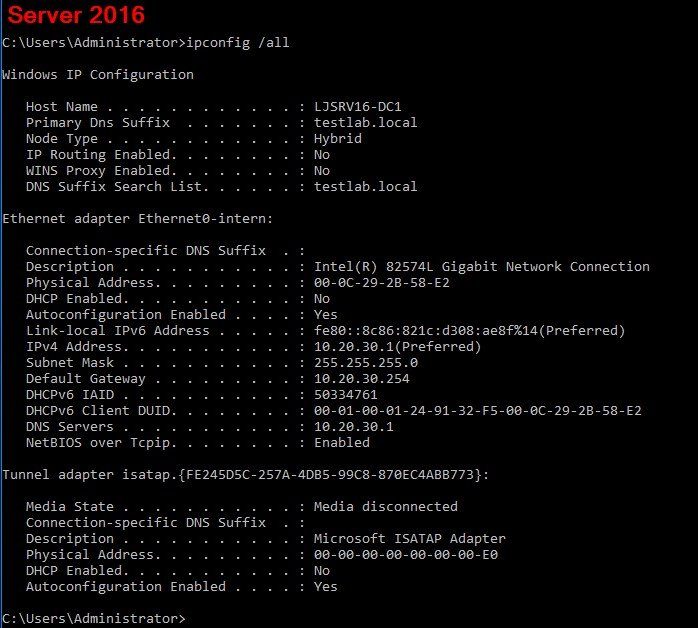

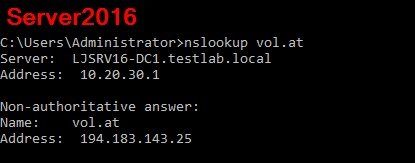

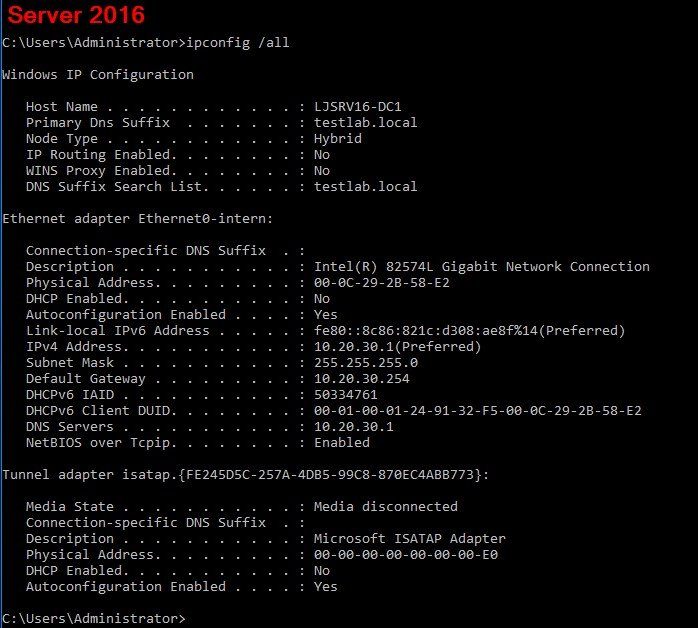

Bild NSlookup2016, Bild IPConfig 2016

Jetzt zum Vergleich die neue Umgebung:

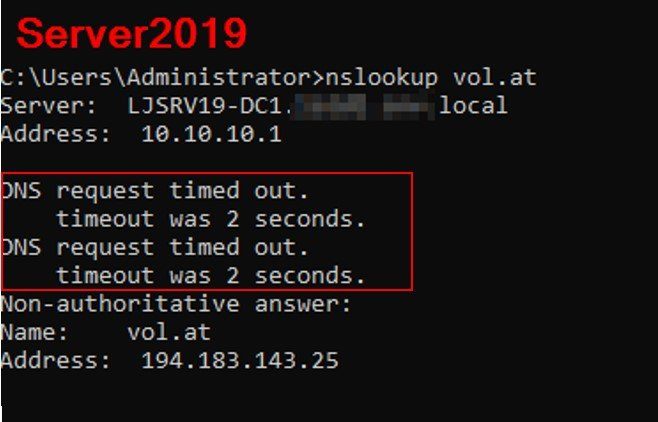

Es ist alleine die Sophos mit einem DC Windows 2019 Server konfiguriert und seit ich das AD installiert habe wirft mir das NS-Lookup 2 Timeouts vor der Auflösung voran. Vorher war das nicht der Fall. Selbst wenn ich direkt die Abfrage an die Sophos (forwarder) stelle => nslookup vol.at 10.10.10.254 kommt der Time-out.

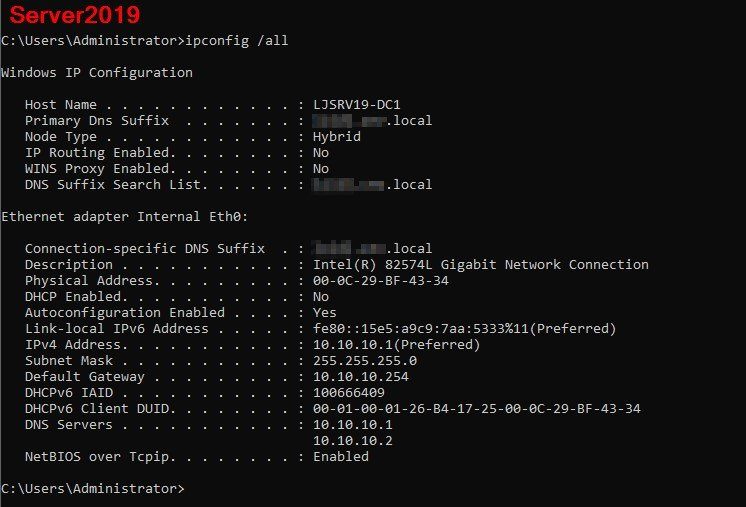

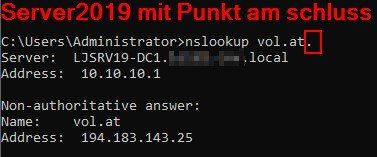

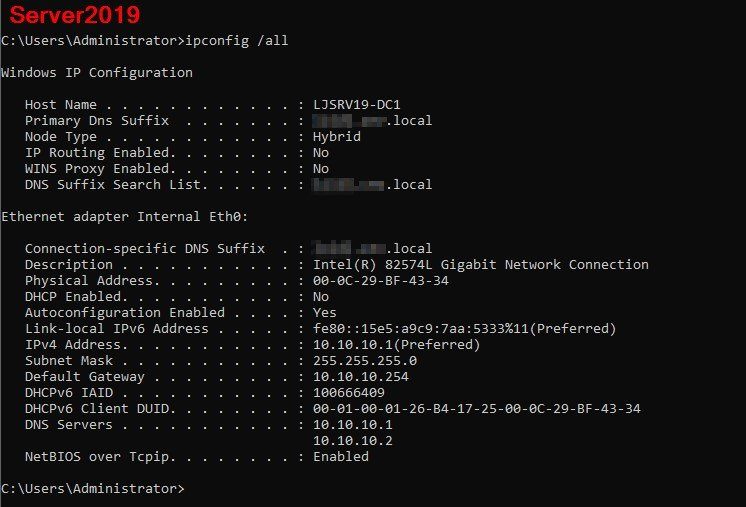

Bild nslookup 2019, Bild ipconfig 2019

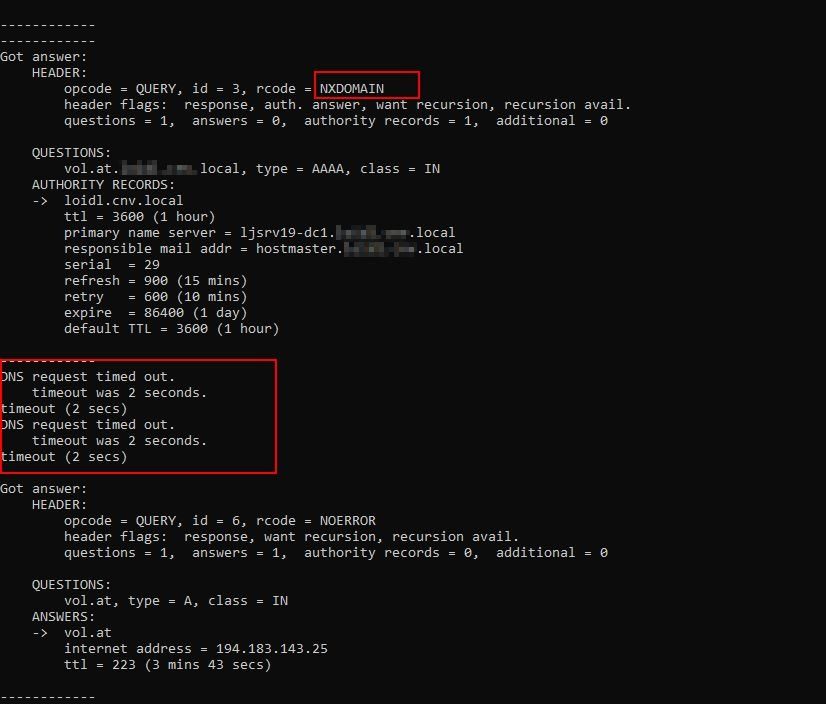

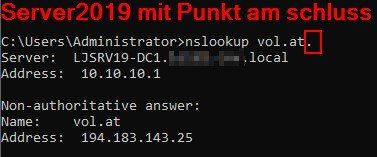

Jetzt kann ich mir das derzeit nur so erklären, dass er die Searchsuffixe anhängt und so in die Timeouts läuft bis er den NON-Authoritative Answer bekommt. Wenn ich also in der Anfrage einen Punkt am Schluss ansetze macht er es richtig. Auch mit dem -Debug Flag kann ich sehen das er die Suffixe anhängt.

Doch warum bekomme ich die Timeouts beim 2016 nicht!! Der macht das genau gleich!

Bild nslookup2019 mit Punkt

Server2019 mit -debug

C:\Users\Administrator>nslookup -debug vol.at

Got answer:

HEADER:

opcode = QUERY, id = 1, rcode = NOERROR

header flags: response, auth. answer, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

QUESTIONS:

1.10.10.10.in-addr.arpa, type = PTR, class = IN

ANSWERS:

-> 1.10.10.10.in-addr.arpa

name = LJSRV19-DC1.xxxxx.xxxxxx.local

ttl = 1200 (20 mins)

Server: LJSRV19-DC1. xxxxx.xxxxxx.local

Address: 10.10.10.1

Got answer:

HEADER:

opcode = QUERY, id = 2, rcode = NXDOMAIN

header flags: response, auth. answer, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

vol.at. xxxxx.xxxxxx.local, type = A, class = IN

AUTHORITY RECORDS:

-> xxxxx.xxxxxx.local

ttl = 3600 (1 hour)

primary name server = ljsrv19-dc1. xxxxx.xxxxxx.local

responsible mail addr = hostmaster. xxxxx.xxxxxx.local

serial = 27

refresh = 900 (15 mins)

retry = 600 (10 mins)

expire = 86400 (1 day)

default TTL = 3600 (1 hour)

Got answer:

HEADER:

opcode = QUERY, id = 3, rcode = NXDOMAIN

header flags: response, auth. answer, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

vol.at.loidl.cnv.local, type = AAAA, class = IN

AUTHORITY RECORDS:

-> xxxxx.xxxxxx.local

ttl = 3600 (1 hour)

primary name server = ljsrv19-dc1. xxxxx.xxxxxx.local

responsible mail addr = hostmaster. xxxxx.xxxxxx.local

serial = 27

refresh = 900 (15 mins)

retry = 600 (10 mins)

expire = 86400 (1 day)

default TTL = 3600 (1 hour)

DNS request timed out.

timeout was 2 seconds.

timeout (2 secs)

DNS request timed out.

timeout was 2 seconds.

timeout (2 secs)

Got answer:

HEADER:

opcode = QUERY, id = 6, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

QUESTIONS:

vol.at, type = A, class = IN

ANSWERS:

-> vol.at

internet address = 194.183.143.25

ttl = 110 (1 min 50 secs)

Non-authoritative answer:

Got answer:

HEADER:

opcode = QUERY, id = 7, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

vol.at, type = AAAA, class = IN

AUTHORITY RECORDS:

-> vol.at

ttl = 185 (3 mins 5 secs)

primary name server = ns.tele.net

responsible mail addr = domain-admin.tele.net

serial = 2020081801

refresh = 10800 (3 hours)

retry = 3600 (1 hour)

expire = 86400 (1 day)

default TTL = 86400 (1 day)

Name: vol.at

Address: 194.183.143.25

Der 2016 –Debug macht das ganz genau gleich nur zeigt der keine Time-Outs an.

Jetzt würde ich gerne wissen, warum das bei mir so ist, bei 2016 funktioniert es ganz normal und auf dem 2019 vor der AD Installation auch. Die Netzwerkadapter Einstellungen habe ich verglichen und bin mir sicher das die ident sind. Die Einstellungen am DNS habe ich auch verglichen und die Forwarder sind auch gleich eingestellt. Natürlich kann ich die Searchsuffixe jetzt auch mit einem Punkt definieren aber dann muss ich ja immer den FQDN angeben, das ist ja beim 2016 auch nicht der Fall, da klappt das ja wunderbar.

Also wenn mir hier jemand das erklären könnte wäre das schon ein Kracher. Dass es eine Eigenheit vom 2019 ist kann man ja wohl ausschließen. Bei uns auf der Produktiven Maschine bekomme ich die Time-outs nicht und das ist auch eine 2019-Mühle.

BITTE keine Workarounds posten, mir geht es hier ums Verständnis und ums dazulernen!!! Wenn ihr weitere Infos benötigt kann ich die soweit sie nicht in die Produktive Umgebung gehen gerne nachliefern. Wireshark Mitschnitt ect. kann ich auch liefern, wenn nötig und gesagt wird was ihr genau braucht.

Also dann, Danke schon mal im Vorfeld und ich hoffe das ich euch ausreichend Infos geliefert habe um meine Frage zu beantworten.

SG

Joschy

mir geht es hier mehr um eine Verständnisfrage als um das (ich nenne es mal Phänomen selber). Es gibt hier ja schon einige Einträge zu dem Thema aber es trifft doch keines so richtig auf meines zu. Also ich versuche mich kurz zu fassen.

Es handelt sich um eine schlichte Testumgebung die ich aus veränderter Situation neu aufbauen möchte. Die bestehende läuft mit Server 2016 und die Neue mit 2019.

Die alte läuft soweit mal wie es sollte und ich möchte mich bei meiner Frage auf die NSlookup-problematik beschränken. Denn ich bekomme bei einer NSlookup Abfrage ins Internet 2 Timeouts bevor ich eine non-autoritative Answer bekomme. Interne Serverabfrage funktioniert ganz normal.

Ich versuche die Screens so eindeutig wie möglich mit Server2016 (alt) und Server2019 (neu) zu gestalten.

ALSO:

WICHTIG!!!! Ich habe für die Test Umgebung keinen direkten Internetzugang und fahre so über einen Parentproxy auf der Sophos UTM9. Es sollte aber keine Rolle spielen in meiner Fragestellung und dient nur zur Vervollständigung der Infos.

Die alte Testumgebung beinhaltet ca. 10 Server und unter anderem 2 DC´s 2016 mit GW an die Sophos-Firewall. >> alles auf ESXi VMware-Gäste.

Auf dieser alten Umgebung funktioniert der Zugriff ins Internet über die Sophos und auch die NS-Lookupabfrage ist total unauffällig.

Bild NSlookup2016, Bild IPConfig 2016

Jetzt zum Vergleich die neue Umgebung:

Es ist alleine die Sophos mit einem DC Windows 2019 Server konfiguriert und seit ich das AD installiert habe wirft mir das NS-Lookup 2 Timeouts vor der Auflösung voran. Vorher war das nicht der Fall. Selbst wenn ich direkt die Abfrage an die Sophos (forwarder) stelle => nslookup vol.at 10.10.10.254 kommt der Time-out.

Bild nslookup 2019, Bild ipconfig 2019

Jetzt kann ich mir das derzeit nur so erklären, dass er die Searchsuffixe anhängt und so in die Timeouts läuft bis er den NON-Authoritative Answer bekommt. Wenn ich also in der Anfrage einen Punkt am Schluss ansetze macht er es richtig. Auch mit dem -Debug Flag kann ich sehen das er die Suffixe anhängt.

Doch warum bekomme ich die Timeouts beim 2016 nicht!! Der macht das genau gleich!

Bild nslookup2019 mit Punkt

Server2019 mit -debug

C:\Users\Administrator>nslookup -debug vol.at

Got answer:

HEADER:

opcode = QUERY, id = 1, rcode = NOERROR

header flags: response, auth. answer, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

QUESTIONS:

1.10.10.10.in-addr.arpa, type = PTR, class = IN

ANSWERS:

-> 1.10.10.10.in-addr.arpa

name = LJSRV19-DC1.xxxxx.xxxxxx.local

ttl = 1200 (20 mins)

Server: LJSRV19-DC1. xxxxx.xxxxxx.local

Address: 10.10.10.1

Got answer:

HEADER:

opcode = QUERY, id = 2, rcode = NXDOMAIN

header flags: response, auth. answer, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

vol.at. xxxxx.xxxxxx.local, type = A, class = IN

AUTHORITY RECORDS:

-> xxxxx.xxxxxx.local

ttl = 3600 (1 hour)

primary name server = ljsrv19-dc1. xxxxx.xxxxxx.local

responsible mail addr = hostmaster. xxxxx.xxxxxx.local

serial = 27

refresh = 900 (15 mins)

retry = 600 (10 mins)

expire = 86400 (1 day)

default TTL = 3600 (1 hour)

Got answer:

HEADER:

opcode = QUERY, id = 3, rcode = NXDOMAIN

header flags: response, auth. answer, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

vol.at.loidl.cnv.local, type = AAAA, class = IN

AUTHORITY RECORDS:

-> xxxxx.xxxxxx.local

ttl = 3600 (1 hour)

primary name server = ljsrv19-dc1. xxxxx.xxxxxx.local

responsible mail addr = hostmaster. xxxxx.xxxxxx.local

serial = 27

refresh = 900 (15 mins)

retry = 600 (10 mins)

expire = 86400 (1 day)

default TTL = 3600 (1 hour)

DNS request timed out.

timeout was 2 seconds.

timeout (2 secs)

DNS request timed out.

timeout was 2 seconds.

timeout (2 secs)

Got answer:

HEADER:

opcode = QUERY, id = 6, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

QUESTIONS:

vol.at, type = A, class = IN

ANSWERS:

-> vol.at

internet address = 194.183.143.25

ttl = 110 (1 min 50 secs)

Non-authoritative answer:

Got answer:

HEADER:

opcode = QUERY, id = 7, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

vol.at, type = AAAA, class = IN

AUTHORITY RECORDS:

-> vol.at

ttl = 185 (3 mins 5 secs)

primary name server = ns.tele.net

responsible mail addr = domain-admin.tele.net

serial = 2020081801

refresh = 10800 (3 hours)

retry = 3600 (1 hour)

expire = 86400 (1 day)

default TTL = 86400 (1 day)

Name: vol.at

Address: 194.183.143.25

Der 2016 –Debug macht das ganz genau gleich nur zeigt der keine Time-Outs an.

Jetzt würde ich gerne wissen, warum das bei mir so ist, bei 2016 funktioniert es ganz normal und auf dem 2019 vor der AD Installation auch. Die Netzwerkadapter Einstellungen habe ich verglichen und bin mir sicher das die ident sind. Die Einstellungen am DNS habe ich auch verglichen und die Forwarder sind auch gleich eingestellt. Natürlich kann ich die Searchsuffixe jetzt auch mit einem Punkt definieren aber dann muss ich ja immer den FQDN angeben, das ist ja beim 2016 auch nicht der Fall, da klappt das ja wunderbar.

Also wenn mir hier jemand das erklären könnte wäre das schon ein Kracher. Dass es eine Eigenheit vom 2019 ist kann man ja wohl ausschließen. Bei uns auf der Produktiven Maschine bekomme ich die Time-outs nicht und das ist auch eine 2019-Mühle.

BITTE keine Workarounds posten, mir geht es hier ums Verständnis und ums dazulernen!!! Wenn ihr weitere Infos benötigt kann ich die soweit sie nicht in die Produktive Umgebung gehen gerne nachliefern. Wireshark Mitschnitt ect. kann ich auch liefern, wenn nötig und gesagt wird was ihr genau braucht.

Also dann, Danke schon mal im Vorfeld und ich hoffe das ich euch ausreichend Infos geliefert habe um meine Frage zu beantworten.

SG

Joschy

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 598181

Url: https://administrator.de/forum/server2019-dns-nslookup-2x-timeout-dann-non-authoritative-answer-598181.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

22 Kommentare

Neuester Kommentar

Hallo BiryB

support.microsoft.com/de-de/help/909264/naming-conventions-in-ac ...

ganz unten unter Tabelle der reservierten Wörter.

support.microsoft.com/de-de/help/909264/naming-conventions-in-ac ...

ganz unten unter Tabelle der reservierten Wörter.

@BirdyB Noch vor ein paar Jahren war .local BestPractice. Und es gibt hier jede Menge Domains, die noch so enden....unsere auch. Wir haben das beschriebene Problem allerdings nicht.

Gruß Looser

P.S.: Ich würde eher bei der DNS Konfig ansetzen.

Gruß Looser

P.S.: Ich würde eher bei der DNS Konfig ansetzen.

Moin.

Evtl. hilft dir der Artikel von Nils weiter?

faq-o-matic.net/2014/02/12/wenn-und-warum-nslookup-unerwartete-e ...

Cheers,

jsysde

EDITH:

Die Timeouts bei nslookup <irgendwas.de> stammen imho daher, dass der Server zuerst per IPv6 fragt/sucht. Konfigurier deinen DNS mal auf die ausschließliche Verwendung der IPv4-Adresse und stell den prim. DNS-Eintrag der NIC => IPv4 von ::1 auf DHCP.

Evtl. hilft dir der Artikel von Nils weiter?

faq-o-matic.net/2014/02/12/wenn-und-warum-nslookup-unerwartete-e ...

Cheers,

jsysde

EDITH:

Die Timeouts bei nslookup <irgendwas.de> stammen imho daher, dass der Server zuerst per IPv6 fragt/sucht. Konfigurier deinen DNS mal auf die ausschließliche Verwendung der IPv4-Adresse und stell den prim. DNS-Eintrag der NIC => IPv4 von ::1 auf DHCP.

denn wie schon mehrfach erwähnt habe ich das Phänomen erst wenn ich das AD installiere davor war das am Server 2019 auch nicht der Fall.

Das führt mich zurück zur ersten Vermutung, dass der DNS nicht korrekt eingerichtet ist.

Ohne AD hat der Server keine DNS Rolle inne (sofern nicht separat installiert).

Das könntest Du mal nachstellen.....AD und DNS deinstallieren und mal nur die DNS-Rolle installieren. Welches Verhalten zeigt er dann?

Gruß

Looser

oder Deine Domain-Bezeichnung sorgt für das Timeout. Hier beim Naming unbedingt an die Empfehlungen halten.

Sehe ich gerade noch: Du hast damals erst den DNS installiert und danach die DNS Rolle??????

Korrekt wäre: AD Rolle installieren und bei der Installation den DNS vom Installer mit installieren lassen. Danach passen dann auch die Einstellungen normalerweise und es kommt nicht zu dem gezeigten Fehlerbild.

Sehe ich gerade noch: Du hast damals erst den DNS installiert und danach die DNS Rolle??????

Korrekt wäre: AD Rolle installieren und bei der Installation den DNS vom Installer mit installieren lassen. Danach passen dann auch die Einstellungen normalerweise und es kommt nicht zu dem gezeigten Fehlerbild.