ShrewSoft mit LAN- und WLAN-Adapter

Hallo, ich habe folgende Situation:

Der Laptop hat 2 Netzwerkschnittstellen (LAN-Firmennetz und WLAN-Adapter im Gast-Netz) und beide Adapter beziehen DHCP und haben keinen Gateway- oder DNS-Eintrag.

Der gesamte Netzwerk-Verkehr soll über den LAN-Adapter gehen, ausser das Internet und die VPN-Verbindung per ShrewSoft zum externen Netzwerk über den WLAN-Adapter.

VPN funktoniert einwandfrei, aber wenn beide Adapter (LAN und WLAN) aktiviert sind, wird der LAN-Adapter fürs VPN priorisiert und wenn ich die Metrik des WLAN-Adapters unter die des LAN-Adapters setze, wird zwar der WLAN-Adapter fürs VPN genutzt, aber die Netzlauwerke funktionieren nicht mehr.

Ich möchte keine statischen Routen hinzufügen, da es mehrere z.T. wechselnde Netzlaufwerke in verschiedenen lokalen Netzen gibt.

Es muss doch irgendwie möglich sein, dass ganze in Shrewsoft so zu konfigurieren, dass das Internet und VPN immer über den WLAN-Adapter gehen und der Rest nicht, aber was ich einstelle in ShrewSoft unter "Adapter Mode" oder "Policy" es will einfach nicht funktionieren.

Kann mir da jemand auf die Sprünge helfen?

Besten Dank.

Der Laptop hat 2 Netzwerkschnittstellen (LAN-Firmennetz und WLAN-Adapter im Gast-Netz) und beide Adapter beziehen DHCP und haben keinen Gateway- oder DNS-Eintrag.

Der gesamte Netzwerk-Verkehr soll über den LAN-Adapter gehen, ausser das Internet und die VPN-Verbindung per ShrewSoft zum externen Netzwerk über den WLAN-Adapter.

VPN funktoniert einwandfrei, aber wenn beide Adapter (LAN und WLAN) aktiviert sind, wird der LAN-Adapter fürs VPN priorisiert und wenn ich die Metrik des WLAN-Adapters unter die des LAN-Adapters setze, wird zwar der WLAN-Adapter fürs VPN genutzt, aber die Netzlauwerke funktionieren nicht mehr.

Ich möchte keine statischen Routen hinzufügen, da es mehrere z.T. wechselnde Netzlaufwerke in verschiedenen lokalen Netzen gibt.

Es muss doch irgendwie möglich sein, dass ganze in Shrewsoft so zu konfigurieren, dass das Internet und VPN immer über den WLAN-Adapter gehen und der Rest nicht, aber was ich einstelle in ShrewSoft unter "Adapter Mode" oder "Policy" es will einfach nicht funktionieren.

Kann mir da jemand auf die Sprünge helfen?

Besten Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670525

Url: https://administrator.de/forum/shrewsoft-mit-lan-und-wlan-adapter-670525.html

Ausgedruckt am: 15.07.2025 um 22:07 Uhr

27 Kommentare

Neuester Kommentar

Moin.

Du setzte das Default-GW als erstes auf den VPN-Tunnel und legst drei permanente statische Routen an welche alle privaten Netzwerke inkludiert (RFC1918) auf das LAN-GW leitet:

Wobei X.X.X.X das GW im LAN ist an dem alle lokalen Netze hängen. Private Netze die noch über den Tunnel erreicht werden sollen muss man hier natürlich ausnehmen!

Ansonsten geht es nur über diverse IPSec P2 Policies die sämtliche Internet-Bereiche zusammenfassen, die muss aber auch das GW in ihren P2 Policies aber auch sämtlich akzeptieren, verwaltungstechnische ist das aber ein Graus und würde ich definitiv abraten ...

Ich würde an eurer Stelle den Weg über eine Policy-Route gehen und den Tunnel auf dem LAN-GW etablieren und entsprechende Policy-Routes für den Client anlegen (alles außer RFC1918 für den Client über den Tunnel leiten).

Gruß gastric

Ich möchte keine statischen Routen hinzufügen, da es mehrere z.T. wechselnde Netzlaufwerke in verschiedenen lokalen Netzen gibt.

Ohne wird es nicht gehen wenn ihr keinen Router mit Policy-Routing Fähigkeit habt.Du setzte das Default-GW als erstes auf den VPN-Tunnel und legst drei permanente statische Routen an welche alle privaten Netzwerke inkludiert (RFC1918) auf das LAN-GW leitet:

route add -p 10.0.0.0 MASK 255.0.0.0 X.X.X.X

route add -p 192.168.0.0 MASK 255.255.0.0 X.X.X.X

route add -p 172.16.0.0 MASK 255.240.0.0 X.X.X.XEs muss doch irgendwie möglich sein, dass ganze in Shrewsoft so zu konfigurieren, dass das Internet und VPN immer über den WLAN-Adapter gehen und der Rest nicht

Du erwartest zu viel von einem nicht mehr gepflegten Tool von vor 12 Jahren ohne Support für aktuelle OS.Ansonsten geht es nur über diverse IPSec P2 Policies die sämtliche Internet-Bereiche zusammenfassen, die muss aber auch das GW in ihren P2 Policies aber auch sämtlich akzeptieren, verwaltungstechnische ist das aber ein Graus und würde ich definitiv abraten ...

Ich würde an eurer Stelle den Weg über eine Policy-Route gehen und den Tunnel auf dem LAN-GW etablieren und entsprechende Policy-Routes für den Client anlegen (alles außer RFC1918 für den Client über den Tunnel leiten).

Gruß gastric

und beide Adapter beziehen DHCP und haben keinen Gateway- oder DNS-Eintrag.

Nebenbei gesagt eine verwirrende und sicher auch falsche Angabe, denn diese Adapter beziehen dann über DHCP ihr Gateway und DNS.Routingtechnisch ist das dann auch falsch, denn damit existieren 2 Default Gateways auf dem Laptop. Zu mindestens Winblows (leider nennst du dein Betriebssystem nicht!

Bindungsreihenfolge ist in den Versionen 10 und 11 durch die Netzkarten Metrik ersetzt. Bei Winblows zeigt ein route print in der Eingabeaufforderung die Metrik an und welcher der primäre Adapter ist.

Zum Rest hat Kollege @151183 ja schon alles gesagt.

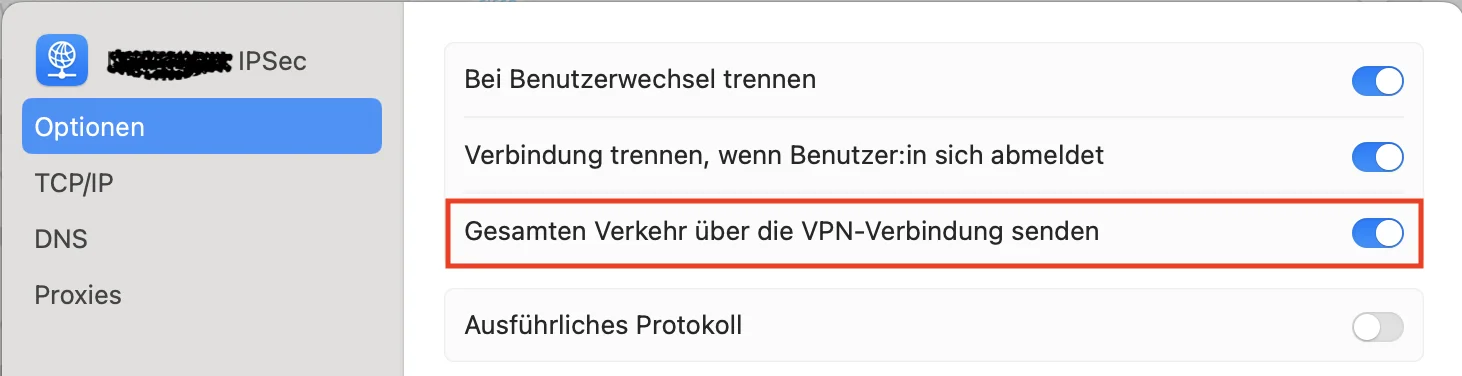

Eine Ausnahme wäre nach die in allen Endgeräten vorhandenen bordeigenen VPN Clients zu verwenden. Dort kannst du definieren das die VPN Clients einen automatischen Redirect ohne Routing Konfig machen bei aktivem Tunnel. Oder, bei Split Tunneling VPN die relevanten Routen automatisch übermittelt bekommen.

Beispiele dazu findest du u.a. hier:

L2TP VPN Server mit Mikrotik

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Sofern Winblows im Spiel ist reicht es ja vielleicht einfach für dich wenn du den WLAN Adapter priorisierst sprich da die Metrik hochsetzt. Dann "gewinnt" der immer gegen den LAN Adapter sollten beide aktiv sein.

Sofern Winblows im Spiel ist reicht es ja vielleicht einfach für dich wenn du den WLAN Adapter priorisierst sprich da die Metrik hochsetzt. Dann "gewinnt" der immer gegen den LAN Adapter sollten beide aktiv sein.

Das hat er ja schon gemacht, aber dann gehen sind Netzlaufwerke nicht mehr.

Kann ich mir aber auch nicht vorstellen, außer natürlich die sind per DNS Namen eingebunden die der DNS Server im Handel im Gastnetz nicht auflösen kann...

Gruß,

Avoton

aber dann gehen sind Netzlaufwerke nicht mehr.

Das würden sie wenn sie im gleichen Netz wie der LAN Adapter liegen und dort kein Gateway per DHCP propagiert würde. Kardinalsfehler des TOs ist das er unter Winblows mit 2 aktiven NICs und Gateways arbeitet sofern er keinen Router mit Policy Based Routing Option verwendet.

Warten wir mal sein Feedback ab...

Klar geht das musst es nur richtig machen 😉

Hat leider nur bis zum Neustart funktioniert - wieso auch immer...

Dann hast du die Routen nicht als permanente Routen (mit -p) angelegt. Alternative Login-Skript.Wie gesagt zuverlässig geht's über ne PolicyRule auf nem vernünftigen zentralen Router. Alles andere ist Frickel-Kacke.

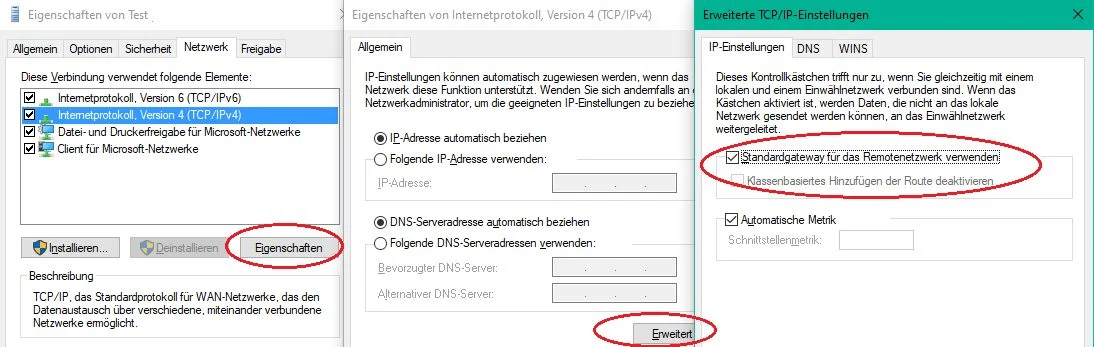

Die oben genannte Option mit dem Standard-Gateway

Was für eine Option meinst du? Das Standard Gateway kannst du nur weglassen oder hinzufügen. Viel mehr andere "Optionen" gibt es dort ja nicht und die sind bekanntermaßen bei W10 und 11 identisch, da ja mehr oder weniger eh das gleiche OS.ShrewSoft VPN geht über WLAN, aber Netzlaufwerke funktionieren nicht mehr, trotz:

Wirklich? Hast du das denn auch einmal mit einem Traceroute (tracert bei Winblows) verifiziert?!Warum gibst du nicht einfach einmal ein route print ein bei aktivem VPN Client? Dann kannst du doch genau sehen WIE die Routen gesetzt sind bzw. welche der VPN Client injiziert und WELCHEN Weg die IP Pakete für die Netzwerklaufwerke in ihren Zielnetzen nehmen.

Vermutlich liegen die Zielnetze der Netzwerklaufwerke dann in einem Pfad der ins Nirwana führt.

Wenig hilfreich wenn man nicht weiss WO deine Netzwerklaufwerke liegen.

Mit VPN wird jedenfalls das Default Gateway auf die 192.168.2.202 gelegt. (Kleinerer Metrik Wert (hier "56") = höhere Interface Priority) Dort geht dann ALLES hin was nicht per separater statischer Route woanders hin geroutet wird.

0.0.0.0 0.0.0.0 Auf Verbindung 192.168.2.202 56

Mit VPN wird jedenfalls das Default Gateway auf die 192.168.2.202 gelegt. (Kleinerer Metrik Wert (hier "56") = höhere Interface Priority) Dort geht dann ALLES hin was nicht per separater statischer Route woanders hin geroutet wird.

0.0.0.0 0.0.0.0 Auf Verbindung 192.168.2.202 56

Keine Angabe des Prefixes.😡 Gut, gehen wir also mal von einer 08/15 24 Bit Maske bei den Zielen aus.

Wie du ja auch selber siehst gibt es keine dedizierten Einträge für die Zielnetze 10.180.10.0 /24 oder 10.180.11.0 /24 deshalb greift immer die Route mit der größten Maske also hier die globale, statische 10er Route 10.0.0.0 255.0.0.0 10.180.113.254 10.180.112.220 26.

Sprich alles was 10er Zieladressen hat an dem Rechner hat geht an das Gateway 10.180.113.254. Metrik 26 ist höher als 56 des Default Gateways folglich ist also diese Route aktiv gegenüber dem Default Gateway 192.168.2.202 bei aktivem VPN.

Wie du ja auch selber siehst gibt es keine dedizierten Einträge für die Zielnetze 10.180.10.0 /24 oder 10.180.11.0 /24 deshalb greift immer die Route mit der größten Maske also hier die globale, statische 10er Route 10.0.0.0 255.0.0.0 10.180.113.254 10.180.112.220 26.

Sprich alles was 10er Zieladressen hat an dem Rechner hat geht an das Gateway 10.180.113.254. Metrik 26 ist höher als 56 des Default Gateways folglich ist also diese Route aktiv gegenüber dem Default Gateway 192.168.2.202 bei aktivem VPN.

- Kannst du dieses Gateway (10.180.113.254) pingen wenn das VPN aktiv ist?

- Ebenso die 10.180.10.17 ,.37 und .28 sowie die .11.47?

- Was sagt ein Traceroute?? (tracert) oder Pathping auf diese Adressen? WO bricht der ab? Dort ist dann auch immer der Fehler.

- Hast du die Absender IP des Client Rechners geprüft (Wireshark etc.) und ob am Ziel diese Client Absender IP in der lokalen Firewall des Servers der diese Netzlaufwerke bereitstellt erlaubt ist? Wenn das ein Windows OS ist blockt diese in der Regel den Zugriff aus Fremdnetzen. Ein Ping sollte das verifizieren sofern ICMP (Ping) dort auch erlaubt ist.

Dann sollten auch die Netzwerklaufwerke funktionieren!

Wenn nicht kann es eigentlich dann nur noch am DNS hängen sofern du die Laufwerke über einen FQDN Namen statt der nackten IP mountest. Würde dann bedeuten das der VPN Client einen anderen DNS injiziert der dann diese FQDN Namen nicht auflösen kann.

Das kannst du sehen mit einem ipconfig -all bei aktivem Client oder besser wenn du ein nslookup <fqdn> oder alternativ host <fqdn>ausführst. Scheitert das, ist es ein DNS Problem.

Alternativ kannst du das Laufwerk einmal testweise mit der nackten IP im Explorer mounten. Damit umgeht man dann evtl. vorhandene DNS Probleme.

Wenn nicht kann es eigentlich dann nur noch am DNS hängen sofern du die Laufwerke über einen FQDN Namen statt der nackten IP mountest. Würde dann bedeuten das der VPN Client einen anderen DNS injiziert der dann diese FQDN Namen nicht auflösen kann.

Das kannst du sehen mit einem ipconfig -all bei aktivem Client oder besser wenn du ein nslookup <fqdn> oder alternativ host <fqdn>ausführst. Scheitert das, ist es ein DNS Problem.

Alternativ kannst du das Laufwerk einmal testweise mit der nackten IP im Explorer mounten. Damit umgeht man dann evtl. vorhandene DNS Probleme.

Deine Eingabe der IP Adresse ist Blödsinn, denn das ist ja die IP Adresse und nicht der FQDN Name des Servers. 🙄 Du willst ja checken ob der DNS den FQDN in eine für den Client nutzbare IP auflösen kann. Eine IP in eine IP auflösen zu wollen wäre ja ziemlich sinnfrei wie du als guter Administrator sehr wahrscheinlich auch selber weist?!

Siehe dazu hier und auch hier.

oder gibt es eine Möglichkeit, das zu biegen

Ja, da kann man "biegen" indem du auf dem Rechner in der lokalen hosts oder lmhosts Datei die FQDN Namen der Laufwerke statisch definierst. Der Rechner fragt diese immer zuallererst ab und würde so dem DNS Server aus dem Wege gehen und es so auch über die FQDNs klappt wenn der DNS falsch ist oder nicht erreichbar ist.Siehe dazu hier und auch hier.

das mit dem Hosts-Eintrag hatte ich eben schon versucht, aber das will leider nicht funktionieren

Dann hast du dich vertippt oder sonst einen Fehler bei der Eingabe gemacht und das Format in der Datei NICHT eingehalten! Oder du hast die falsche Datei erwischt! Du kannst das doch immer selber mit einem nslookup <FQDN_Name> testen oder der FQDN richtig aufgelöst wird. Auch nslookup sieht immer zuerst in der hosts oder lmhosts Datei nach.

Aber du hast es ja noch lösen können! 👏

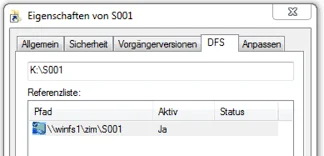

DFS = Dt. Flug Sicherung? 🤔

Bleibt ja dann nur noch deinen Thread als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?