SMB1 Proxy auf Debian 11.7 nur Leserecht

Hallo Leute

Es ist mal wieder so weit, ich benötige einen kleinen Gedankenanstoß

Aufgabenstellung: Alte Maschinenrechner mit Windows XP müssen auf ein Server 2022 Fileshare zugreifen.

SMB1 aktivieren ist am Fileserver KEINE Option!

Daher werden wir für die Anbindung der Maschinen einen SMB1 Proxy einsetzen.

Habe dazu einige Anleitungen gefunden. Unter anderem:

sysadmon.eu/smb1-proxy-fuer-unsichere-netzwerke/

andys-tech.blog/2022/03/separate-your-smbv1-only-systems-with-an ...

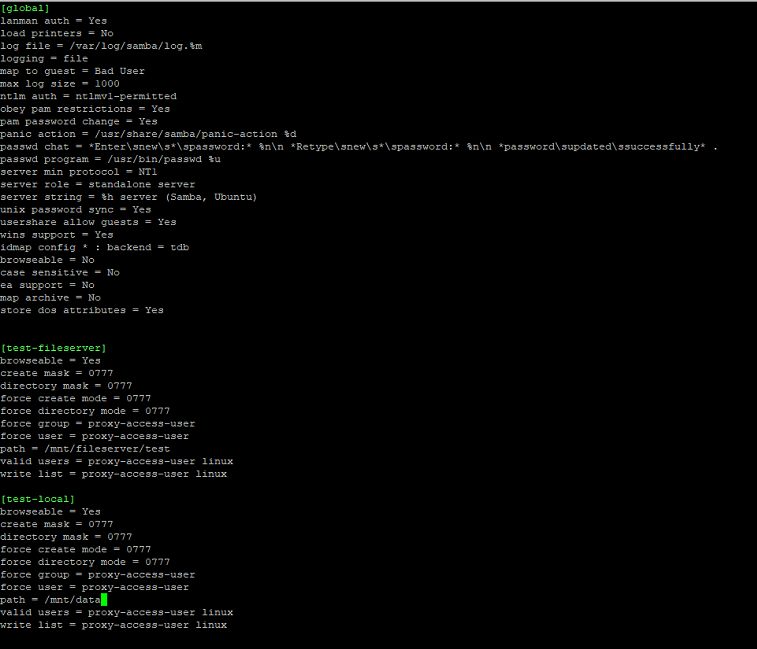

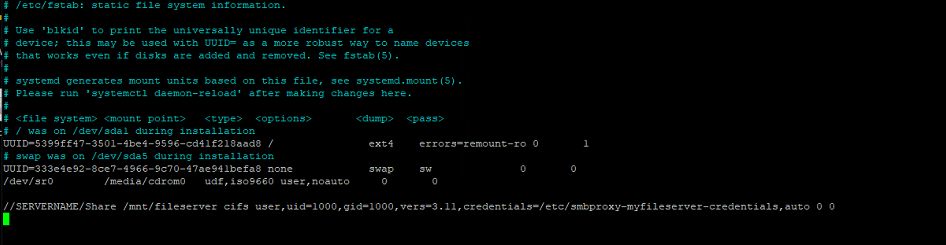

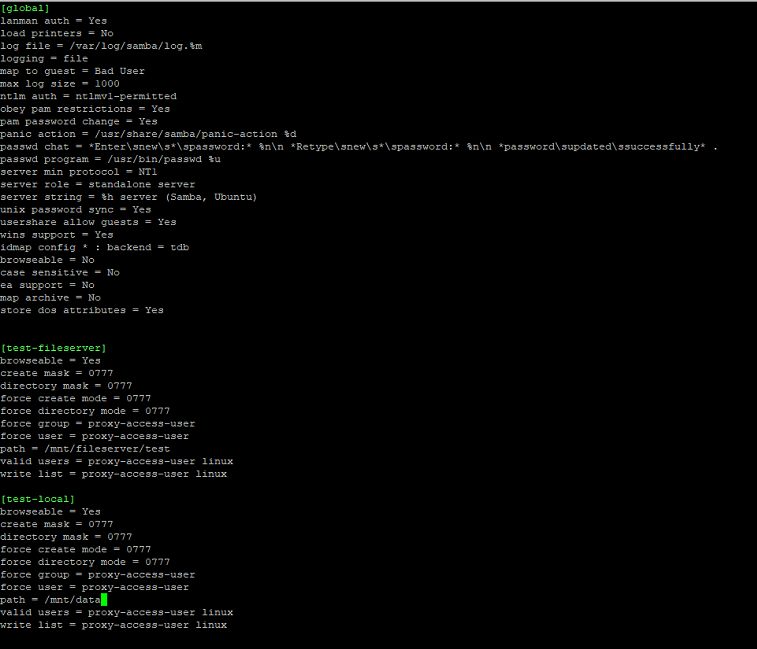

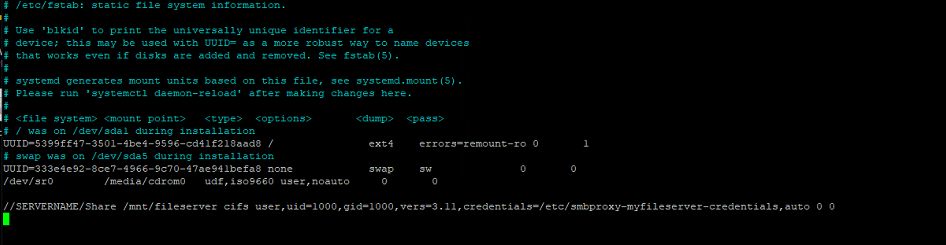

So weit so gut: Debian 11.7 runtergeladen, installiert und gemäß der Anleitungen eingerichtet.

Zugriff auf das Proxy-Share funktioniert - Leider aber nur lesend.

Vom Debian aus kann ich problemlos in das gemountete Share des 2022er Server schreiben.

Wenn ich mit den selben SMB-Einstellungen ein lokales Share am Debian erstelle, kann ich von einem SMB 1 Client aus darauf lesen und schreiben.

Auf das Proxyshare funktioniert einfach nur lesen ... warum auch immer ..

Auch mit der Brechstange mal chown und chmod auf dem SMB Mount am Debian läuft fehlerfrei durch, kann scheint aber nicht zu wirken.

Hat jemand eine Idee um den "Schreibschutz" weg zu bekommen

Danke Jonny

PS: Nachdem es sich aktuell nur mal um eine Testmaschine handelt, verzeiht mir die Namensgebungen ;)

Es ist mal wieder so weit, ich benötige einen kleinen Gedankenanstoß

Aufgabenstellung: Alte Maschinenrechner mit Windows XP müssen auf ein Server 2022 Fileshare zugreifen.

SMB1 aktivieren ist am Fileserver KEINE Option!

Daher werden wir für die Anbindung der Maschinen einen SMB1 Proxy einsetzen.

Habe dazu einige Anleitungen gefunden. Unter anderem:

sysadmon.eu/smb1-proxy-fuer-unsichere-netzwerke/

andys-tech.blog/2022/03/separate-your-smbv1-only-systems-with-an ...

So weit so gut: Debian 11.7 runtergeladen, installiert und gemäß der Anleitungen eingerichtet.

Zugriff auf das Proxy-Share funktioniert - Leider aber nur lesend.

Vom Debian aus kann ich problemlos in das gemountete Share des 2022er Server schreiben.

Wenn ich mit den selben SMB-Einstellungen ein lokales Share am Debian erstelle, kann ich von einem SMB 1 Client aus darauf lesen und schreiben.

Auf das Proxyshare funktioniert einfach nur lesen ... warum auch immer ..

Auch mit der Brechstange mal chown und chmod auf dem SMB Mount am Debian läuft fehlerfrei durch, kann scheint aber nicht zu wirken.

Hat jemand eine Idee um den "Schreibschutz" weg zu bekommen

Danke Jonny

PS: Nachdem es sich aktuell nur mal um eine Testmaschine handelt, verzeiht mir die Namensgebungen ;)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7376334509

Url: https://administrator.de/forum/smb1-proxy-auf-debian-11-7-nur-leserecht-7376334509.html

Ausgedruckt am: 03.08.2025 um 19:08 Uhr

4 Kommentare

Neuester Kommentar

Ich würde auch bei den Berechtigungen ansetzen.

Du hast ja im Prinzip drei User im Spiel. Den der das Share vom Server mountet, den User für den Client und den dafür eingerichteten SMB-User.

Jetzt braucht noch der für den Client eingerichtete Linux-User (bei Dir: "proxy-access-user")Schreibrechte an der Freigabe. Hast Du diesen Schritt beachtet?

Das hier

Aber hast Du auch einen berechtigten SMB-User für den proxy-access-user angelegt, also für den User, den der Windows-Client für den Zugriff benutzt?

wiki.ubuntuusers.de/Samba_Server/#Benutzerverwaltung

Viele Grüße, commodity

Du hast ja im Prinzip drei User im Spiel. Den der das Share vom Server mountet, den User für den Client und den dafür eingerichteten SMB-User.

Vom Debian aus kann ich problemlos in das gemountete Share des 2022er Server schreiben.

Das sieht doch so aus, als ob der mountende User Schreibrechte auf dem Server hat.Jetzt braucht noch der für den Client eingerichtete Linux-User (bei Dir: "proxy-access-user")Schreibrechte an der Freigabe. Hast Du diesen Schritt beachtet?

chown -Rv proxy-access-user:proxy-access-user /mnt/fileserverAuch mit der Brechstange mal chown und chmod auf dem SMB Mount am Debian läuft fehlerfrei durch, kann scheint aber nicht zu wirken.

klingt ja so.Aber hast Du auch einen berechtigten SMB-User für den proxy-access-user angelegt, also für den User, den der Windows-Client für den Zugriff benutzt?

wiki.ubuntuusers.de/Samba_Server/#Benutzerverwaltung

Samba hat in der Standardinstallation eine vom System getrennte Benutzerverwaltung, welche mit dem Befehl smbpasswd administriert wird...

Benutzer, die zur Datenbank von Samba hinzugefügt werden, müssen schon auf dem System als "normale" Benutzer vorhanden sein. Es ist möglich, aber nicht erforderlich, für Samba das gleiche Passwort wie das Systempasswort des Benutzers zu nehmen.

Wenn das nicht der Fall ist, greifst Du evtl. mit Deinem Windows derzeit als "Gast" auf die Freigabe zu. Daraus folgt dann (aus dem Link oben):Benutzer, die zur Datenbank von Samba hinzugefügt werden, müssen schon auf dem System als "normale" Benutzer vorhanden sein. Es ist möglich, aber nicht erforderlich, für Samba das gleiche Passwort wie das Systempasswort des Benutzers zu nehmen.

Viele Grüße, commodity