Snom Telefon über ein DhCP - DHCP Relay und Webserver im Vlan zu Autoprovisionieren

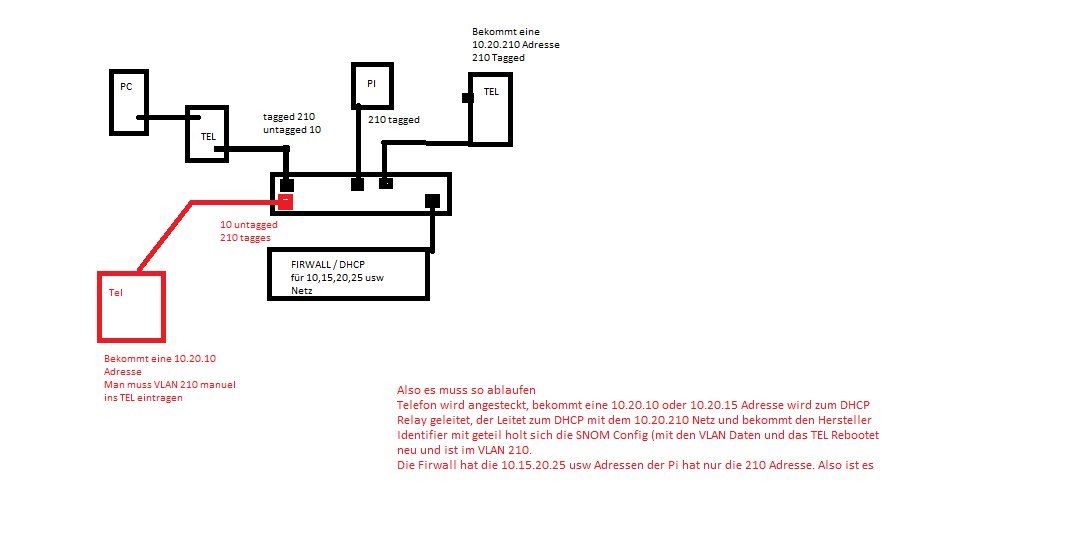

Ich möchte meine SNOM Telefone Autoprovisionieren die im Vlan 10, 15, 20, 25 sind über einen PI mit einem DHCP der im Netz 10.20.210.0 ist und über einen Webserver der die Config Dateien mit dem VLAN 210 besitzt.

Bild:

bilder-upload.eu/bild-d1ff0f-1574677610.jpg.html

bilder-upload.eu/bild-ff3794-1574680083.jpg.html so wie es sein sollte.

Der Pi ist in dem Netz 10.20.210.0. Mit dieser DHCP-Config

max-lease-time 2880;

subnet 10.20.210.0 netmask 255.255.255.0 {

range 10.20.210.50 10.20.210.254;

option routers 10.20.10.1;

option domain-name-servers 10.20.2.2;

option domain-name-servers 10.20.3.2;

option domain-name "ad.firma.com";

options broadcast-adress 10.20.210.255

}

subnet 10.20.10.0 netmask 255.255.255.0{

range 10.20.10.10 10.20.10.254;

options routers 10.20.10.1;

}

class "snomIpPhones" {

match if substring (option vendor-class-identifier, 0, 8) = "snomD765";)

option tftp-server-name "http://10.20.210.2";

option bootfile-name "IP-Phones/general-{mac}.xml";

}

Der Webserver hat die IP 10.20.210.2, Es gibt mehre VLANS 10, 15, 20, 25.

Die Telefone sind an Port wo VLAN10, VLAN15, VLAN20, VLAN25, Untagged und VLAN210 tagged ist.

Da unsere Pc am Telefon hängen und darüber die Internetverbindung bekommen.

IM VLAN 10 bekommen die PC die IP 10.20.10.xxx, Im VLAN15 Ip 10.20.15.xxx, Im VLAN20 Ip 10.20.20.xxx, Im VLAN25 Ip 10.25.15.xxx,

Das heisst schließt man ein neues Telefon an ein Port mit dem VLAN10 an, so müste er über ein DHCP-Relay an den DHCP-Server geleitet werden damit sich dann das Telefon über den Hersteller Idendifier auf den Webserver verbindet und sich die Config mit dem VLAN210 zieht und sich dann neu startet. Und somit im VLAN210 ist. So wie gewollt.

Die Firewall soll als DHCP dienen. Nun zu meiner Frage in meiner DHCPD.conf weis ich leider nicht ob die Einstellungen richtig sind.

Ob ich zuerst das Netz des DHCPs angeben soll und als VLANS die Supnetz.

Oder ob ich die Interfaces mitkonfigurieren muss oder nur die Interfaces.

iface vlan10 inet static

vlan-raw-device eth0

address 10.20.10.0

netmask 255.255.255.0

gateway 10.20.10.1

iface vlan15 inet static

vlan-raw-device eth0

address 10.20.15.0

netmask 255.255.255.0

gateway 10.20.15.1

Danke für die Hilfe.

Bild:

bilder-upload.eu/bild-d1ff0f-1574677610.jpg.html

bilder-upload.eu/bild-ff3794-1574680083.jpg.html so wie es sein sollte.

Der Pi ist in dem Netz 10.20.210.0. Mit dieser DHCP-Config

- authoritative;

max-lease-time 2880;

subnet 10.20.210.0 netmask 255.255.255.0 {

range 10.20.210.50 10.20.210.254;

option routers 10.20.10.1;

option domain-name-servers 10.20.2.2;

option domain-name-servers 10.20.3.2;

option domain-name "ad.firma.com";

options broadcast-adress 10.20.210.255

}

subnet 10.20.10.0 netmask 255.255.255.0{

range 10.20.10.10 10.20.10.254;

options routers 10.20.10.1;

}

class "snomIpPhones" {

match if substring (option vendor-class-identifier, 0, 8) = "snomD765";)

option tftp-server-name "http://10.20.210.2";

option bootfile-name "IP-Phones/general-{mac}.xml";

}

Der Webserver hat die IP 10.20.210.2, Es gibt mehre VLANS 10, 15, 20, 25.

Die Telefone sind an Port wo VLAN10, VLAN15, VLAN20, VLAN25, Untagged und VLAN210 tagged ist.

Da unsere Pc am Telefon hängen und darüber die Internetverbindung bekommen.

IM VLAN 10 bekommen die PC die IP 10.20.10.xxx, Im VLAN15 Ip 10.20.15.xxx, Im VLAN20 Ip 10.20.20.xxx, Im VLAN25 Ip 10.25.15.xxx,

Das heisst schließt man ein neues Telefon an ein Port mit dem VLAN10 an, so müste er über ein DHCP-Relay an den DHCP-Server geleitet werden damit sich dann das Telefon über den Hersteller Idendifier auf den Webserver verbindet und sich die Config mit dem VLAN210 zieht und sich dann neu startet. Und somit im VLAN210 ist. So wie gewollt.

Die Firewall soll als DHCP dienen. Nun zu meiner Frage in meiner DHCPD.conf weis ich leider nicht ob die Einstellungen richtig sind.

Ob ich zuerst das Netz des DHCPs angeben soll und als VLANS die Supnetz.

Oder ob ich die Interfaces mitkonfigurieren muss oder nur die Interfaces.

iface vlan10 inet static

vlan-raw-device eth0

address 10.20.10.0

netmask 255.255.255.0

gateway 10.20.10.1

iface vlan15 inet static

vlan-raw-device eth0

address 10.20.15.0

netmask 255.255.255.0

gateway 10.20.15.1

Danke für die Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 518946

Url: https://administrator.de/forum/snom-telefon-ueber-ein-dhcp-dhcp-relay-und-webserver-im-vlan-zu-autoprovisionieren-518946.html

Ausgedruckt am: 06.07.2025 um 11:07 Uhr

6 Kommentare

Neuester Kommentar

Erstmal vorweg:

Bitte verschone uns mit den unsäglichen externen Bilderlinks und Zwangswerbung dort !! Damit machst du dir hier keine Freunde mit sowas. Man muss zudem schon ziemliche Tomaten auf den Augen haben wenn man die Funktion zum direkten Hochladen von Bildern in den Thread hier nicht sehen kann ! Es ist der simple Klick auf das kleine Kamerasymbol am Eingabefenster !! Was man übrigens auch immer noch nachträglich mit dem "Bearbeiten" Button korrigieren kann !!!

Zurück zum Thema...

Das jeweils untagged VLAN wird dann im Telefon internen Miniswitch meist auf den Desktop PC oder Laptop durchgereicht und ist das VLAN in dem der User arbeitet. Ist im Voice Bereich ein klassisches Setup was ihr ja nach deiner Schilderung auch genau so nutzt.

Nämlich WIE letztlich der Switch konfiguriert ist !

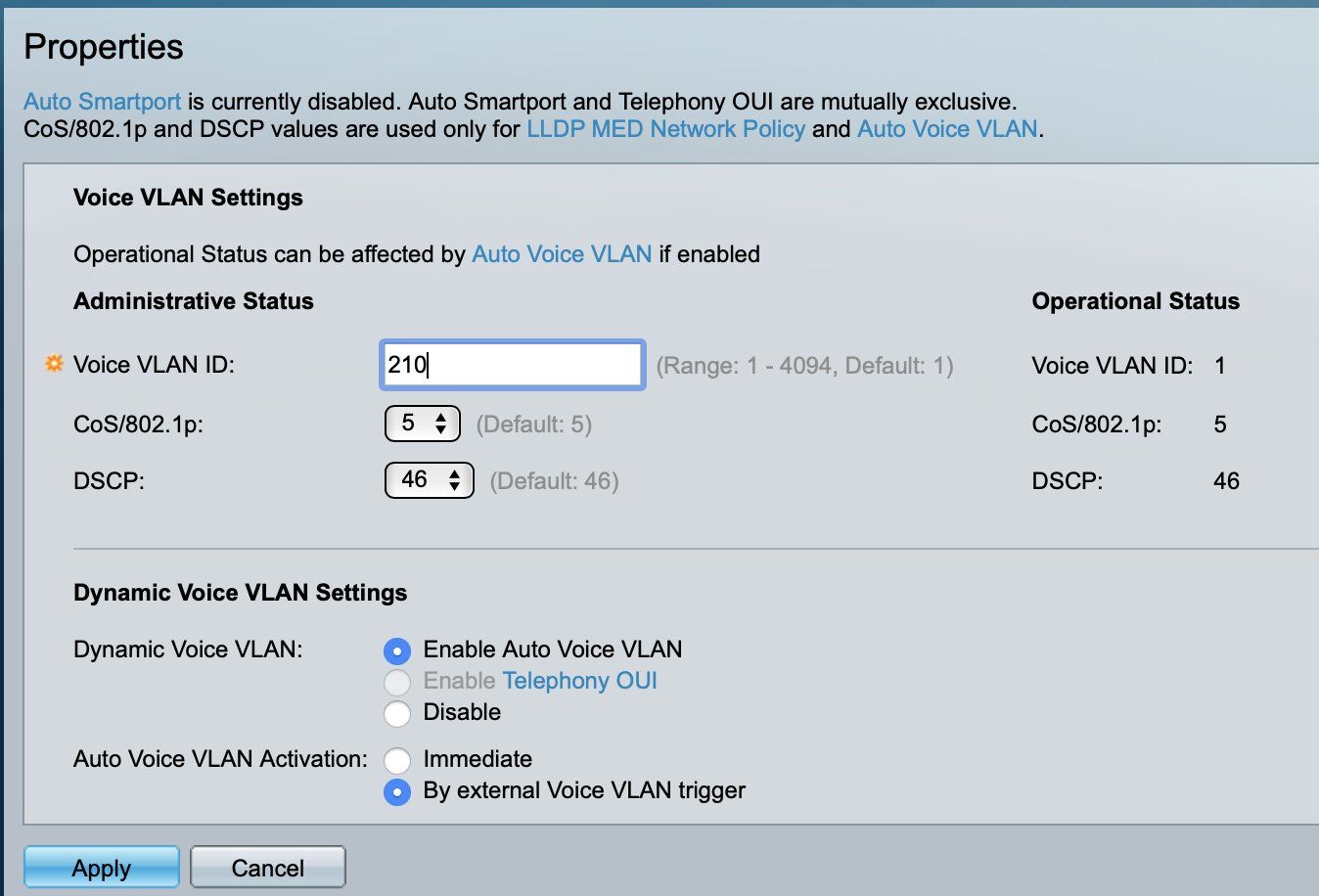

Vermutlich machst du keinerlei dynamische Voice VLAN Zuweisung mit LLDP oder 802.1x und alls statisch, ist das richtig ??

Wenn ja, muss der Switch Port im Setup so eingerichtet sein das das native VLAN (Default VLAN, untagged) an dem Port das VLAN 10 ist und gleichzeitig das VLAN 210 an dem Port Tagged definiert ist.

Wenn der Port nur rein im VLAN 10 als untagged Endgeräteport ist geht das natürlich nicht, bzw. dann kann das Telefon niemals ins Voice VLAN kommen, klar !

Die Telefonieports müssen also alle immer so eingerichtet sein das ihr jeweiliges untagged VLAN als Native VLAN am Port eingerichtet ist und das Voice VLAN 210 immer Tagged, dann klappt das so wie beschrieben !

heise.de/select/ct/2017/26/1513540412603853

Ansonsten sieht das soweit richtig aus wenn die Konfig für einen klassischen ISC DHCP Server ist unter Rasbian.

Wie es ganz genau geht und syntaktisch wasserdicht ist, kannst du HIER nachlesen:

Netzwerk Management Server mit Raspberry Pi

Die Konfig kannst du per cut and paste übernehmen und auf deine eigenen IP Belange und TFTP Erweiterungen anpassen.

Bitte verschone uns mit den unsäglichen externen Bilderlinks und Zwangswerbung dort !! Damit machst du dir hier keine Freunde mit sowas. Man muss zudem schon ziemliche Tomaten auf den Augen haben wenn man die Funktion zum direkten Hochladen von Bildern in den Thread hier nicht sehen kann ! Es ist der simple Klick auf das kleine Kamerasymbol am Eingabefenster !! Was man übrigens auch immer noch nachträglich mit dem "Bearbeiten" Button korrigieren kann !!!

Zurück zum Thema...

Autoprovisionieren die im Vlan 10, 15, 20, 25

VoIP Telefon gehören nomalerweise nur in ein einziges VLAN nämliche dem Voice VLAN !! Deine zweite Bemerkung "Port wo VLAN10, VLAN15, VLAN20, VLAN25, Untagged und VLAN210 tagged ist." lässt dann aber vermuten das dann das VLAN 210 dein Voice VLAN ist, denn vermutlich arbeiten die Telefonde dann mit einer Layer 2 Priorisierung (802.1p) die dann immer einen VLAN Tag erzwingen, da die 802.1p Priority Bits immer Teil des 802.1q VLAN Headers sind.Das jeweils untagged VLAN wird dann im Telefon internen Miniswitch meist auf den Desktop PC oder Laptop durchgereicht und ist das VLAN in dem der User arbeitet. Ist im Voice Bereich ein klassisches Setup was ihr ja nach deiner Schilderung auch genau so nutzt.

schließt man ein neues Telefon an ein Port mit dem VLAN10 an, so müste er über ein DHCP-Relay an den DHCP-Server geleitet werden damit sich dann das Telefon über den Hersteller Idendifier auf den Webserver verbindet und sich die Config mit dem VLAN210 zieht und sich dann neu startet. Und somit im VLAN210 ist.

Das kommt darauf an....Nämlich WIE letztlich der Switch konfiguriert ist !

Vermutlich machst du keinerlei dynamische Voice VLAN Zuweisung mit LLDP oder 802.1x und alls statisch, ist das richtig ??

Wenn ja, muss der Switch Port im Setup so eingerichtet sein das das native VLAN (Default VLAN, untagged) an dem Port das VLAN 10 ist und gleichzeitig das VLAN 210 an dem Port Tagged definiert ist.

Wenn der Port nur rein im VLAN 10 als untagged Endgeräteport ist geht das natürlich nicht, bzw. dann kann das Telefon niemals ins Voice VLAN kommen, klar !

Die Telefonieports müssen also alle immer so eingerichtet sein das ihr jeweiliges untagged VLAN als Native VLAN am Port eingerichtet ist und das Voice VLAN 210 immer Tagged, dann klappt das so wie beschrieben !

weis ich leider nicht ob die Einstellungen richtig sind.

Grundsätzlich sind sie richtig, aber...- Der DNS Server sollte oben global zugewiesen werden und NICHT in einem Subnetz !

- Für das Subnetz 10.20.10.0 fehlt auch der DNS Name ! Was aber eher kosmetisch ist.

# option definitions common to all supported networks... option domain-name "ad.firma.home.arpa"; option domain-name-servers 10.20.2.2, 10.20.3.2 ; default-lease-time 600; max-lease-time 7200;

heise.de/select/ct/2017/26/1513540412603853

Ansonsten sieht das soweit richtig aus wenn die Konfig für einen klassischen ISC DHCP Server ist unter Rasbian.

Wie es ganz genau geht und syntaktisch wasserdicht ist, kannst du HIER nachlesen:

Netzwerk Management Server mit Raspberry Pi

Die Konfig kannst du per cut and paste übernehmen und auf deine eigenen IP Belange und TFTP Erweiterungen anpassen.

Die DHCP Requests kommen immer nur untagged und landen dann in dem VLAN was an dem Port untagged zugewiesen ist bzw. in dem der am Telefon Switch angeschlossen PC arbeitet. Das kann ja bei dir das VLAN 10, 20 oder 30 sein.

Die Ports müssen also immer untagged Member des Desktop PC VLANs sein und gleichzeitig immer Tagged im VLAN 210 sein, denn das Voice VLAN wird ja später nachdem das Telefon die Konfig gebootet hat tagged im Voice vlan 210 sein.

Bei ein Cisco Catalyst Switch sähe die Port Konfig der Telefone z.B. so aus:

!

interface FastEthernet0/1

description Telefon VLAN 10

switchport mode trunk

switchport trunk native vlan 10

switchport trunk allowed vlan 10,210

!

interface FastEthernet0/1

description Telefon VLAN 20

switchport mode trunk

switchport trunk native vlan 20

switchport trunk allowed vlan 20,210

!

interface FastEthernet0/1

description Telefon VLAN 30

switchport mode trunk

switchport trunk native vlan 30

switchport trunk allowed vlan 30,210

!

Die Konfig erklärt sich von selbst wie du siehst.

Die Ports sind jeweils Untagged in den jeweiligen Desktop PC VLANs in die die Telefone auch ihre DHCP Requests beom Booten senden aber gleichzeitig auch tagged immer im Voice VLAN 2.

Die DHCP Requests werden dann über die entsprechenden Desktop VLANs per DHCP Relay an den DHCP Server gesendet, der antwortet mit IP, Maske und DNS und TFTP Bootserver und Image wo die Telefone sich ihr Konfig Image dann ziehen.

Dann rebooten sie und kommen mit dem tagged VLAN 210 hoch schicken da einen DHCP Request ins VLAN 210, bekommen vom DHCP eine IP usw. und registrieren sich dann an der Telefonanlage mit ihrer VLAN 210 IP.

Über ihren internen Switch schleifen sie das untagged VLAN durch auf den Desktop PC.

Eine simple und klassische VoIP Installation.

DHCP Relay hat rein gar nichts mit dem DHCP Server zu tun ! Hier darfst du nichts verwechseln !!!

DHCP Relay konfigurierst du immer auf dem L3 Switch oder Router der zwischen den VLANs routet !! Das hat mit dem DHCP Server so an sich nichts zu tun !

Als sog. DHCP Helper Adresse oder DHCP Forwarder ist auf dem Layer 3 IP Interface dann immer die Ziel IP des zentralen DHCP Servers angegeben, hier also dein RasPi mit dem ISC DHCP Server.

Relay auf einem Cisco Switch sähe so aus:

!

interface vlan 10

description L3 VLAN 10

ip address 10.10.1.0 255.255.255.0

ip-helper address 10.1.1.100

!

interface vlan 20

description L3 VLAN 20

ip address 10.20.1.0 255.255.255.0

ip-helper address 10.1.1.100

!

interface vlan 30

description L3 VLAN 30

ip address 10.30.1.0 255.255.255.0

ip-helper address 10.1.1.100

!

Wobei hier die IP 10.1.1.100 als beispiel die IP des zentralen DHCP Server ist.

Die Ports müssen also immer untagged Member des Desktop PC VLANs sein und gleichzeitig immer Tagged im VLAN 210 sein, denn das Voice VLAN wird ja später nachdem das Telefon die Konfig gebootet hat tagged im Voice vlan 210 sein.

Bei ein Cisco Catalyst Switch sähe die Port Konfig der Telefone z.B. so aus:

!

interface FastEthernet0/1

description Telefon VLAN 10

switchport mode trunk

switchport trunk native vlan 10

switchport trunk allowed vlan 10,210

!

interface FastEthernet0/1

description Telefon VLAN 20

switchport mode trunk

switchport trunk native vlan 20

switchport trunk allowed vlan 20,210

!

interface FastEthernet0/1

description Telefon VLAN 30

switchport mode trunk

switchport trunk native vlan 30

switchport trunk allowed vlan 30,210

!

Die Konfig erklärt sich von selbst wie du siehst.

Die Ports sind jeweils Untagged in den jeweiligen Desktop PC VLANs in die die Telefone auch ihre DHCP Requests beom Booten senden aber gleichzeitig auch tagged immer im Voice VLAN 2.

Die DHCP Requests werden dann über die entsprechenden Desktop VLANs per DHCP Relay an den DHCP Server gesendet, der antwortet mit IP, Maske und DNS und TFTP Bootserver und Image wo die Telefone sich ihr Konfig Image dann ziehen.

Dann rebooten sie und kommen mit dem tagged VLAN 210 hoch schicken da einen DHCP Request ins VLAN 210, bekommen vom DHCP eine IP usw. und registrieren sich dann an der Telefonanlage mit ihrer VLAN 210 IP.

Über ihren internen Switch schleifen sie das untagged VLAN durch auf den Desktop PC.

Eine simple und klassische VoIP Installation.

DHCP Relay hat rein gar nichts mit dem DHCP Server zu tun ! Hier darfst du nichts verwechseln !!!

DHCP Relay konfigurierst du immer auf dem L3 Switch oder Router der zwischen den VLANs routet !! Das hat mit dem DHCP Server so an sich nichts zu tun !

Als sog. DHCP Helper Adresse oder DHCP Forwarder ist auf dem Layer 3 IP Interface dann immer die Ziel IP des zentralen DHCP Servers angegeben, hier also dein RasPi mit dem ISC DHCP Server.

Relay auf einem Cisco Switch sähe so aus:

!

interface vlan 10

description L3 VLAN 10

ip address 10.10.1.0 255.255.255.0

ip-helper address 10.1.1.100

!

interface vlan 20

description L3 VLAN 20

ip address 10.20.1.0 255.255.255.0

ip-helper address 10.1.1.100

!

interface vlan 30

description L3 VLAN 30

ip address 10.30.1.0 255.255.255.0

ip-helper address 10.1.1.100

!

Wobei hier die IP 10.1.1.100 als beispiel die IP des zentralen DHCP Server ist.

Ich muss doch in der DHCP-Server Config keine Subnetzte eintragen, die Netzte kommen ja von der Firewall wo der DHCP konfiguriert ist

Sorry, das hättest du ja aber auch mal sagen können !! Jetzt hast du die Foren Community hier die ganzen Threads über an der Nase rumgeführt mit zentralem DHCP, DHCP Relay usw. und so den Eindruck geschaffen das DEIN aufgesetzter DHCP Server der zentrale DHCP ist ! Wenn die Firewall zentraler DHCP Server ist dann fragt sich...

- a) warum du hier dann was von DHCP Relay erzählst ? Und...

- b) warum du einen weiteren DHCP Server aufsetzt ?

Sorry aber so kommen wir nicht weiter wenn du alle naslang uns hier neue Netz Szenarien schilderst.

Das versteht doch kein Mensch mehr was da abgeht.

Ordnet man jetzt diese wirren Teile versteht man es so...

- das die FW für die VLAN Netze 10, 15, 20 und 25 den DHCP spielt aber NICHT für VLAN 210.

- Ebenso ist auf der Firewall kein DHCP Relay aktiviert im VLAN 210.

- VLAN 210 liegt rein nur als geroutetes Interface an der Firewall an.

- Dein DHCP Server serviced also rein nur das VLAN 210 IP Segment und keine anderen VLAN Netze (obwohl das in der Konfig so eingetragen ist ?!)

Dann wird das aber technisch sscheitern, denn wenn die Firewall DHCP Server spielt in den VLAN Netzen 10, 15, 20 und 25, dann werden die Telefone immer zuerst logischerweise von ihrem DHCP Server bedient. Deinen erreichen sie dann niemals mehr, denn der arbeitet dann isoliert nur noch im VLAN 210.

Das kann dann so niemals klappen....

Es funktioniert nur wenn dein DHCP Server der zentrale DHCP für die VLAN Netze 10, 15, 20, 25 und 210 ist sprich also für ALLE Netze in denen sich die Telefone befinden können !

Da musst du dein DHCP Konzept nochmal überdenken !

Sry aber im Bild sieht man doch das mein aufgesetzer DHCP nicht Zentral ist.

Ja, aber die Konfig deines DHCP Servers spricht direkt dagegen !! Dort sind doch zwei Netzwerk IP Ranges konfiguriert und das kann es nur auf einem zentralen DHCP Server geben der mehrere Scope bedient. Da soll man nun raten welche die richtige ist ! Wenn die Telefone vom DHCP von der Firwall die Ip bekommt muss es doch mögloch sein die Ip weiterzuleiten zum DHCP

Nein !Wie sollte das denn technisch deiner Meinung nach gehen oder welche Funktion sollte das deiner Meinung nach machen ??

DHCP ist sehr primitiv im Ablauf. First come first serve... Der FW DHCP Server trägt dann die Mac in seine Lease Datenbank ein und das wars für ihn. Er wartet dann auf den nächsten Kandidaten der ne IP braucht.

Vielleicht solltest du da nochmals den genauen DHCP Kommunikations Ablauf nachlesen und vor allem...verstehen !

de.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol#Ablauf ...

Das Telefon hat ja dann seine IP, versucht aber dann verzweifelt das Konfig Image zu booten. Kann es nicht, denn dein FW DHCP hat ihm ja die Ziel IP dafür (vermutlich) nicht mitgegeben. (DHCP Option 66 oder 150)

Und nun kommt es darauf an wie die Firmware der Telefone sich verhält.

Üblich ist bei 98% das es dann zu einem Boot Timeout kommt und die Telefon Firmware dann einen Reboot initiiert, der dann in einer Endlosschleife endet:

Telefon fragt wieder nach DHCP, FW DHCP sieht in seiner Datenbank das ein Lease besteht und weisst wieder die IP zu mit fehlenden DHCP BootP Optionen, Timeout...und dann beginnt das Spiel von vorne.

Zum Konfig ziehen mit Identifier kommt es so ja gar nicht erst ! Eben weil die Boot Server IP fehlt die per DHCP kommen sollte und die Firewall (vermutlich) nicht schickt.

wiki.snom.com/Features/Auto_Provisioning/DHCP/Options

Die sinnvollste Frage die einem da dann gleich in den Sinn kommt ist die WARUM du oder der Firewall Admin dann nicht die DHCP Option 66 oder 150 auf dem Firewall DHCP mitgibt und so die Telefone ihr Image booten können. Das wäre doch das Naheliegenste und ist mit 2-3 Mausklicks im Firewall Setup erledigt ?? Da kommt man eigentlich auch mit dem gesunden IT Verstand von selbst drauf.

Warum machst du/ihr das nicht ??

Bist du das hier ??:

helpdesk.snom.com/support/discussions/topics/6000060068

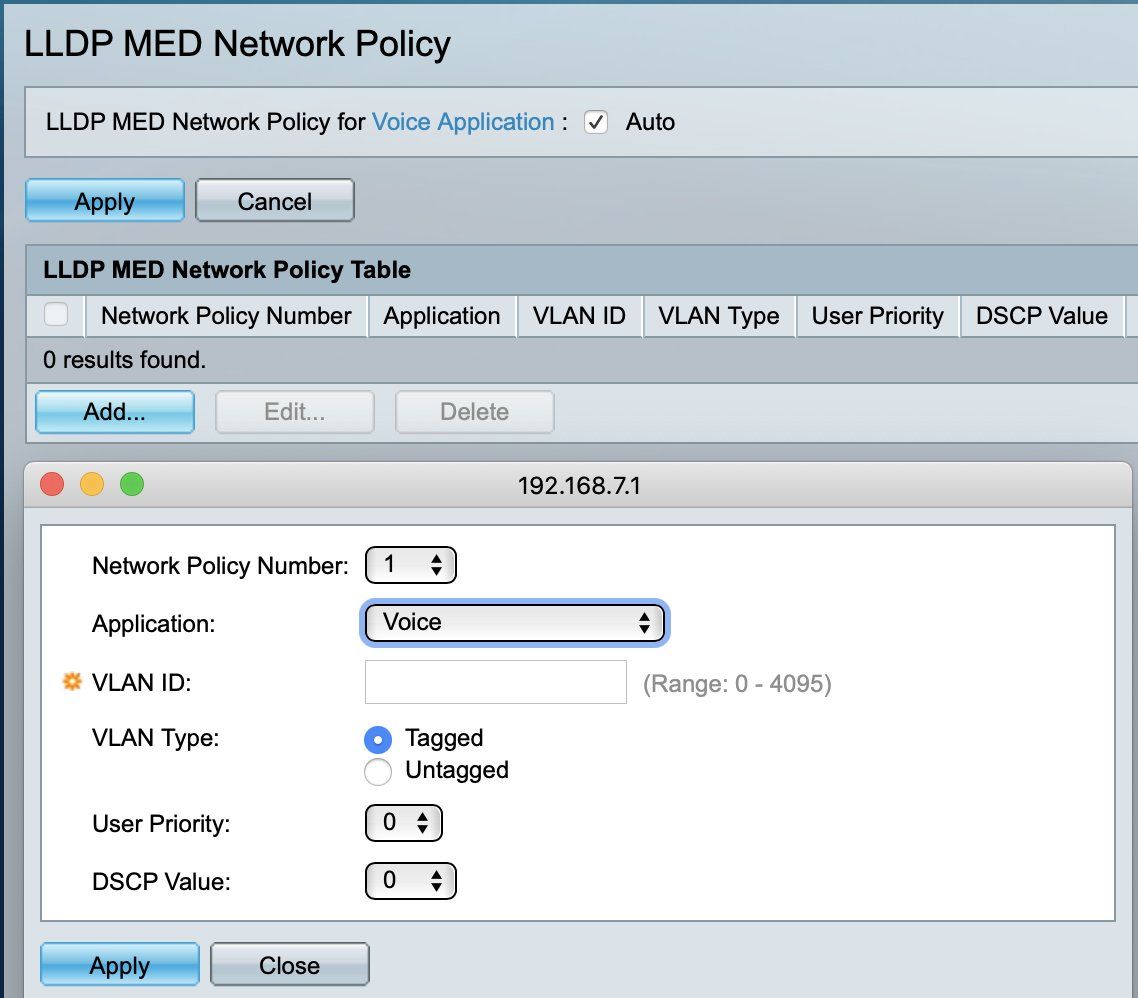

Sieht ja danach aus. Der Kollege der dort antwortet hat Recht. Normal macht man heute sowas ganz einfach mit LLDP stat mit statischer VLAN Frickelei. Bei einem typischen Cisco CLI like Switch sieht das dann so aus:

lldp med network-policy application voice tagged vlan 210 priority 5 dscp 46 ports ethe 1/1/28

lldp med network-policy application voice-signaling tagged vlan 210 priority 3 dscp 26 ports ethe 1/1/28 Bei vielen anderen Switches mit GUI geht das über einen simplen Mausklick:

DHCP Muss man natürlich trotzdem nich machen, keine Frage.