Netzinfrastruktur LTE-L3 Cisco Switch-Multivlan

Hallo zusammen,

bräuchte wieder mal Unterstützung.

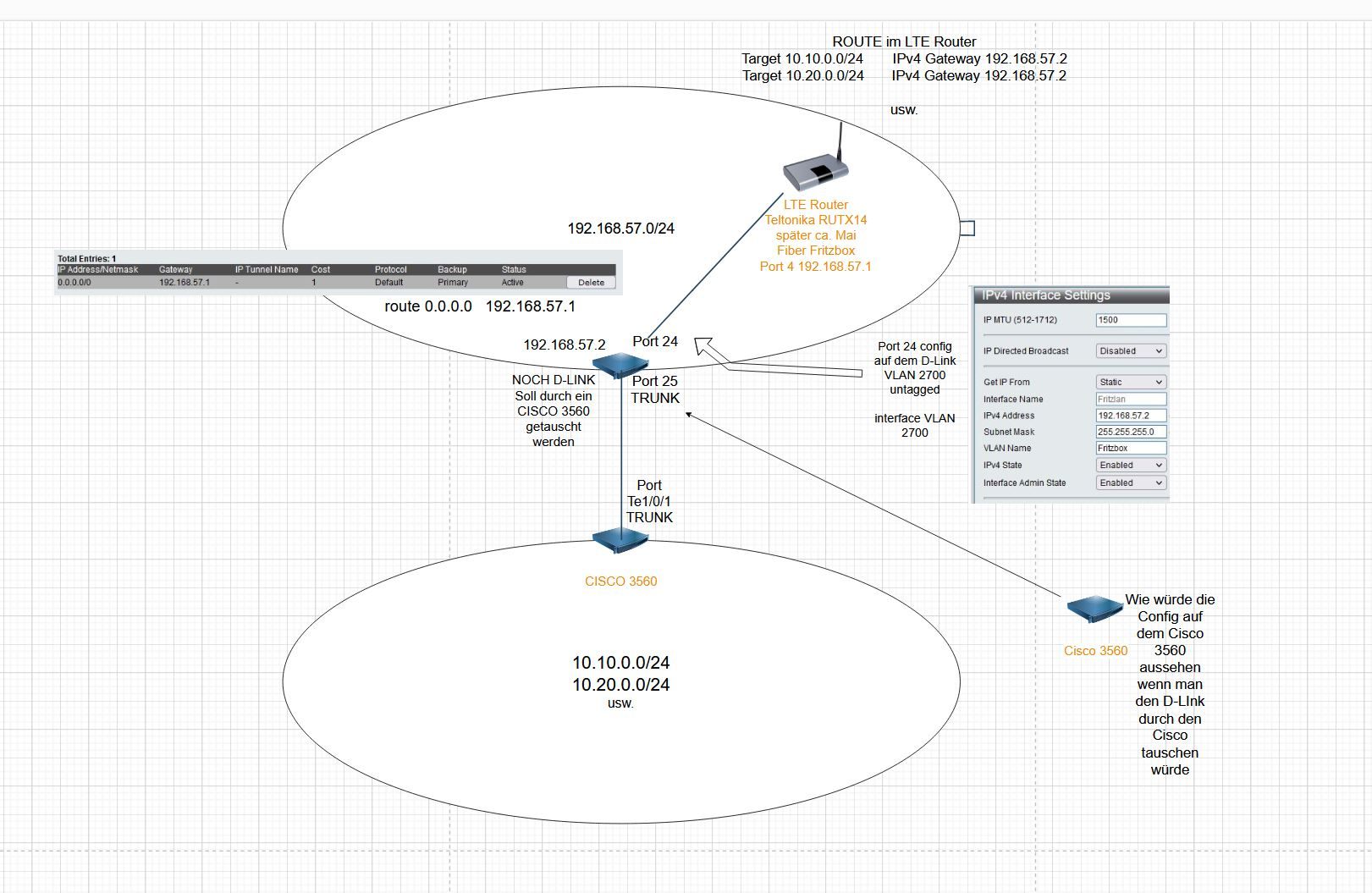

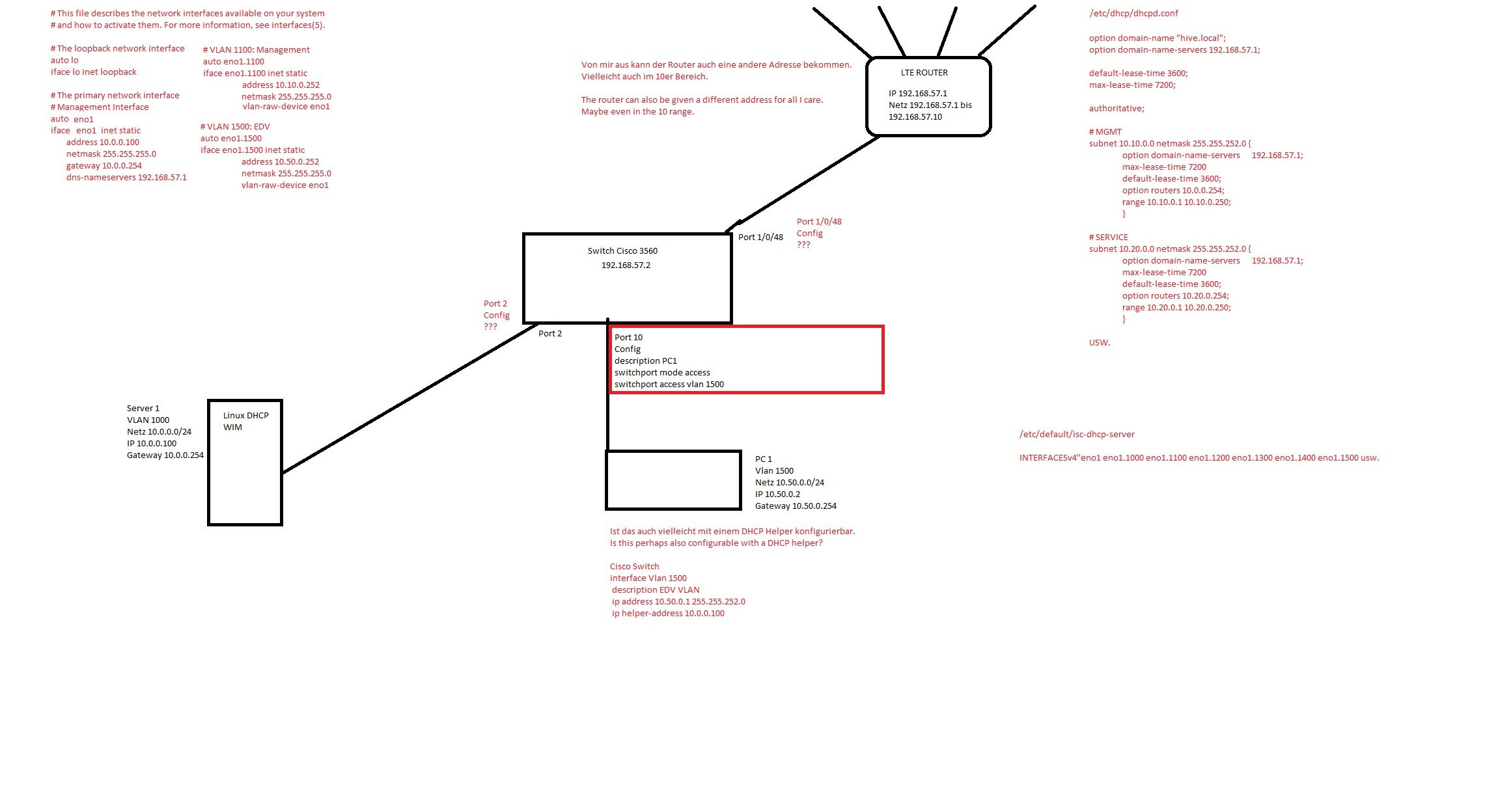

Im Moment hab ich noch ein Teltonika RUT14 LTE Router der im Netz 192.168.57.0/24 ist

Der Router hat die IP 192.168.57.1 an dem Router ist ein L3 Switch angebunden von D-Link DGS3420-28PC der die Adresse 192.168.57.2 hat.

Auf dem Switch läuft ein DHCP mit diversen VLAN

1000 = 10.0.0.0/24

1100 = 10.10.0.0/24

1200 = 10.20.0.0/24

1300 = 10.30.0.0/24

1400 = 10.40.0.0/24

1500 = 10.50.0.0/24

1600 = 10.60.0.0/24

1700 = 10.20.0.0/24

1800 = 10.30.0.0/24

1900 = 10.40.0.0/24

LTE Router 2700 = 192.168.57.2

So sind die Interfaces konfiguriert.

ipv4 Interface

MTU 1500

IP Directed Broadcast = Disabled

Get IP from = Static

Interface Name LTE

IPv4 Address 192.168.57.2

Subnet Mask 255.255.255.0

VLAN Name LTE

IPv4 State = static

Interface Admin State = enable

Routen auf dem LTE Router sind auch drin.

10.10.0.0 255.255.255.0 IPv4-Gateway = 192.168.57.2

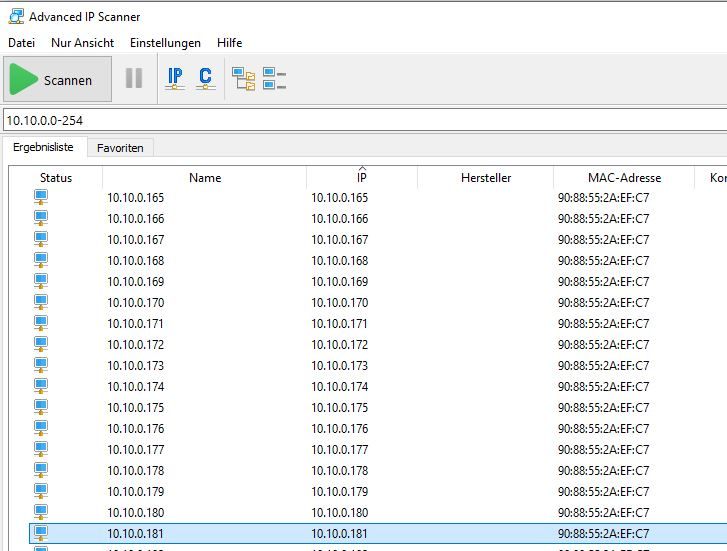

Nun möchte ich das Netz umbauen da ich schwierigkeiten habe mit Webseiten die nicht mehr richtig aufbauen.

Wenn ich den LTE Router nur an mein PC und TV hänge hab ich keine Probleme, sobald er aber an dem D-Link hängt gibt es Probleme seit kurzem.

Nun löse ich den D-Link ab und möchte ein. Vielleicht ist der mit 12 Jahre schon zu alt.

Cisco 3560CX in das Netz intregieren.

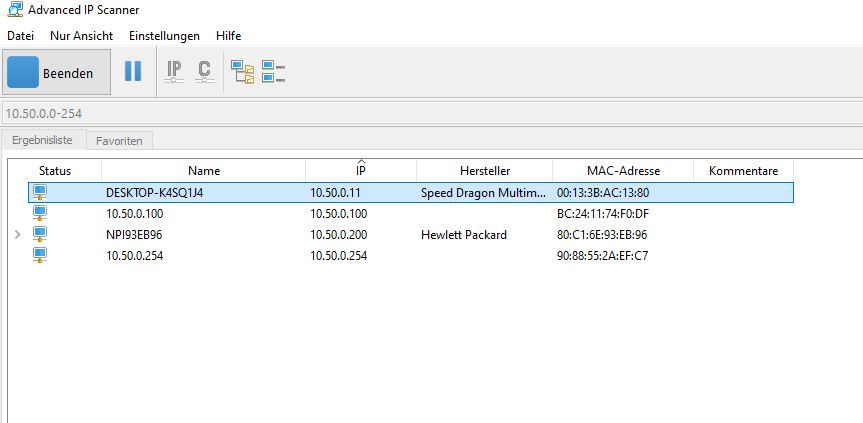

Habe mir ein DHCP Server auf Debian 12 mit WIM konfiguriert.

Siehe Bild.

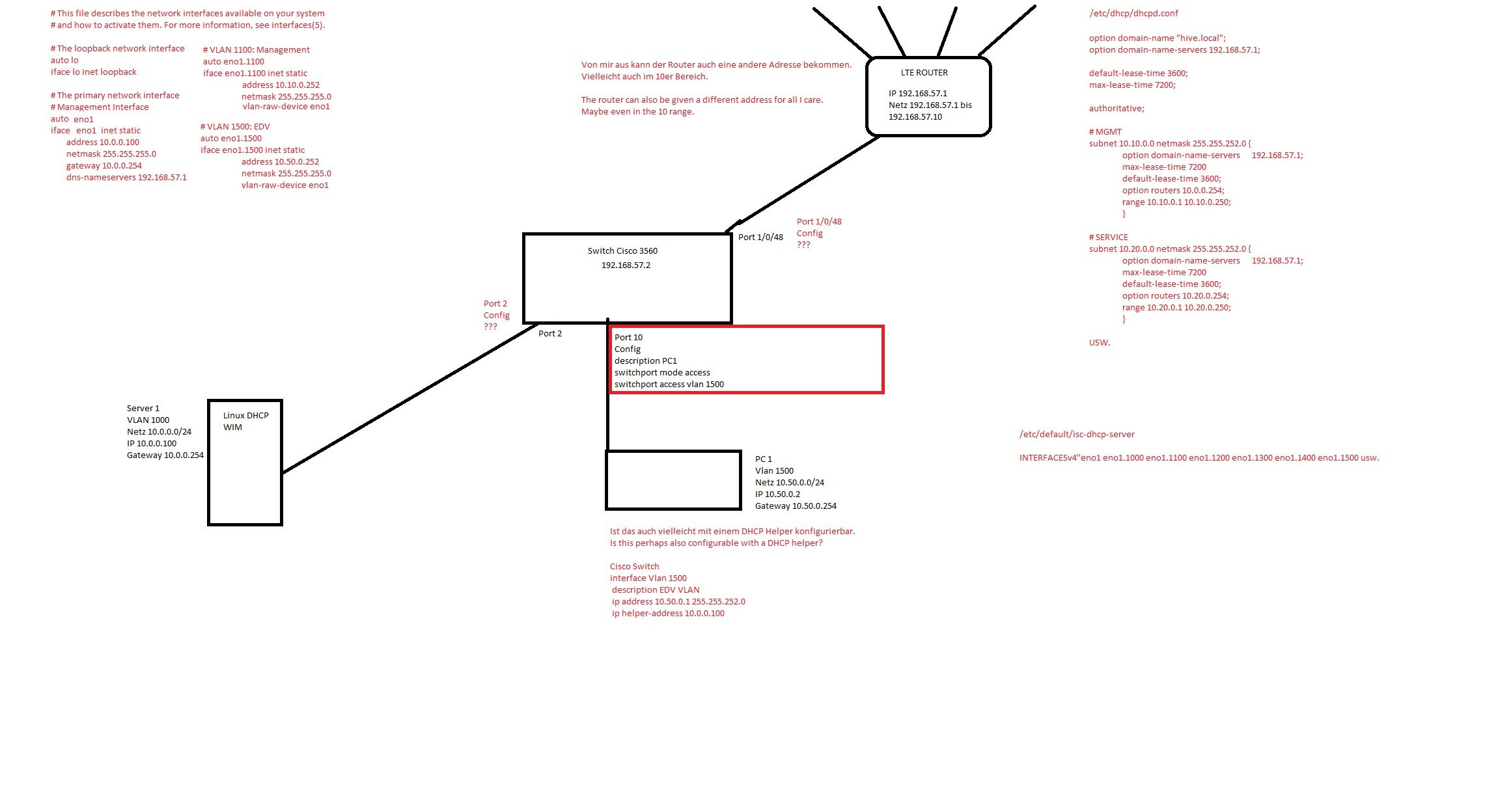

Man kann das ja auf mehre Arten konfigurieren.

Meine Frage ist ob das so korrekt konfiguriert ist.

1. Was muss ich ändern damit es einfacher geht (z.B. DHCP Helper)

2.Wie muss der Port vom Cisco Switch konfiguriert werden wenn der DHCP Server dran hängt.

Ist das ein normaler TRUNK port oder muss man da noch was mitkonfigurieren.

3. Kann ich den Router mit in das 10er Netz mitrein nehmen ohne das es Probleme gibt.

Am besten in das MGMT Netz VLAN 1000

Auf dem LTE Router ist DHCP enable man kann auch Relay nehmen.

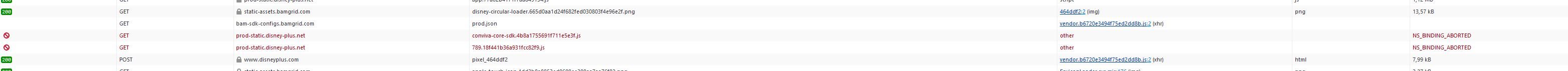

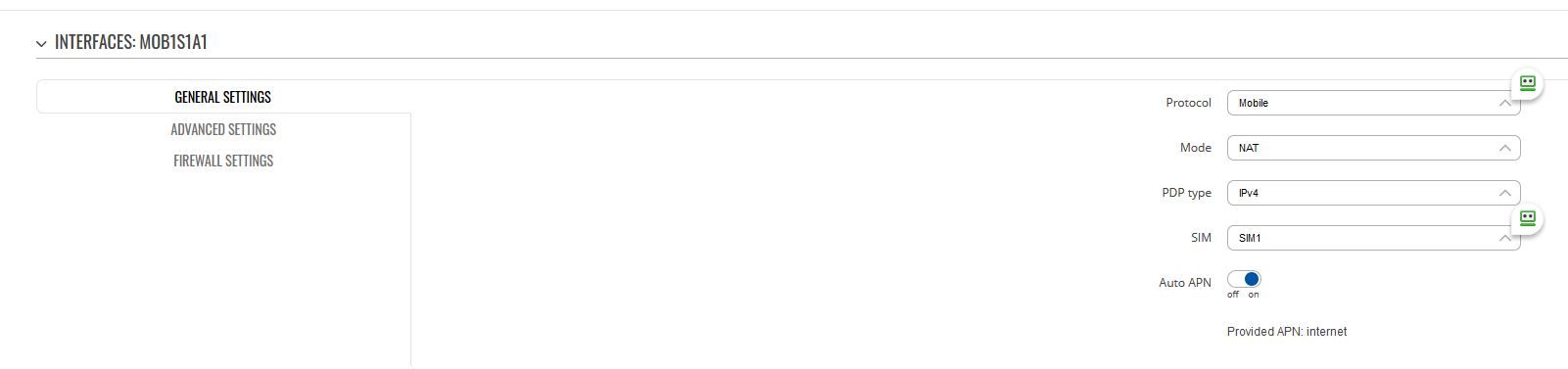

Interfaces: mob1s1a1 ist momentan als NAT eingestellt andere Möglichkeiten wäre BRIDGE oder PASSTROUGH

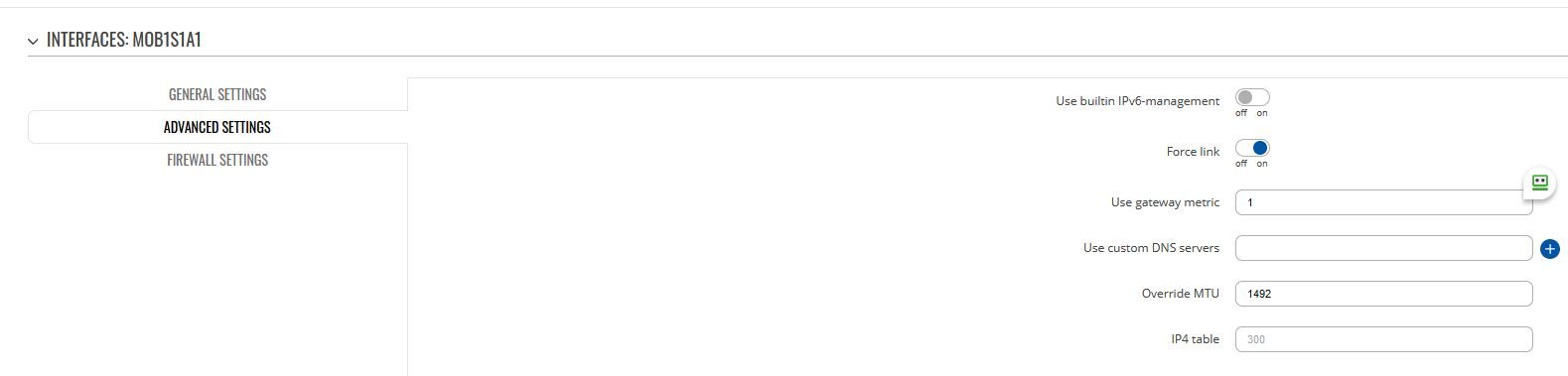

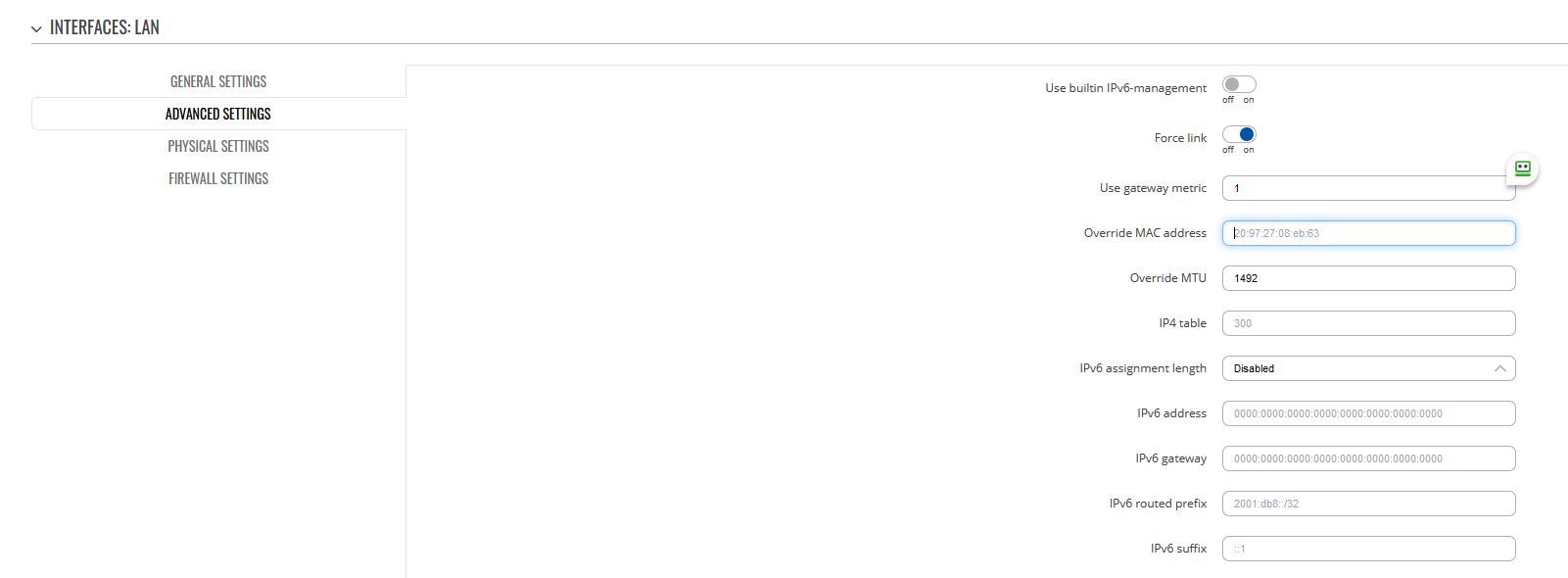

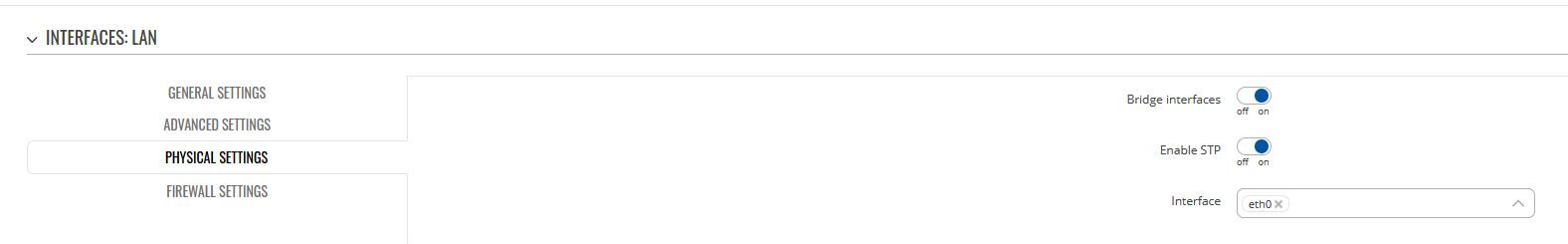

Interfaces: LAN wo der Switch dran hängt ist momentan als Bridge interfaces angehackt.

4. Wie konfiguriere ich Port 2 und 48 korrekt.

Es ist natürlich mehr angeschlossen aber ich hab es so gut es geht klein gehalten.

DHCP Server ist ein Debian 12 mit WIM GUI

LTE Router Teltonika RUTX14

Cisco 12 Port C3560CX

Möchte einfach eine Sauber Lösung.

Beste Grüße

Danke für eure Hilfe.

Forrest

bräuchte wieder mal Unterstützung.

Im Moment hab ich noch ein Teltonika RUT14 LTE Router der im Netz 192.168.57.0/24 ist

Der Router hat die IP 192.168.57.1 an dem Router ist ein L3 Switch angebunden von D-Link DGS3420-28PC der die Adresse 192.168.57.2 hat.

Auf dem Switch läuft ein DHCP mit diversen VLAN

1000 = 10.0.0.0/24

1100 = 10.10.0.0/24

1200 = 10.20.0.0/24

1300 = 10.30.0.0/24

1400 = 10.40.0.0/24

1500 = 10.50.0.0/24

1600 = 10.60.0.0/24

1700 = 10.20.0.0/24

1800 = 10.30.0.0/24

1900 = 10.40.0.0/24

LTE Router 2700 = 192.168.57.2

So sind die Interfaces konfiguriert.

ipv4 Interface

MTU 1500

IP Directed Broadcast = Disabled

Get IP from = Static

Interface Name LTE

IPv4 Address 192.168.57.2

Subnet Mask 255.255.255.0

VLAN Name LTE

IPv4 State = static

Interface Admin State = enable

Routen auf dem LTE Router sind auch drin.

10.10.0.0 255.255.255.0 IPv4-Gateway = 192.168.57.2

Nun möchte ich das Netz umbauen da ich schwierigkeiten habe mit Webseiten die nicht mehr richtig aufbauen.

Wenn ich den LTE Router nur an mein PC und TV hänge hab ich keine Probleme, sobald er aber an dem D-Link hängt gibt es Probleme seit kurzem.

Nun löse ich den D-Link ab und möchte ein. Vielleicht ist der mit 12 Jahre schon zu alt.

Cisco 3560CX in das Netz intregieren.

Habe mir ein DHCP Server auf Debian 12 mit WIM konfiguriert.

Siehe Bild.

Man kann das ja auf mehre Arten konfigurieren.

Meine Frage ist ob das so korrekt konfiguriert ist.

1. Was muss ich ändern damit es einfacher geht (z.B. DHCP Helper)

2.Wie muss der Port vom Cisco Switch konfiguriert werden wenn der DHCP Server dran hängt.

Ist das ein normaler TRUNK port oder muss man da noch was mitkonfigurieren.

3. Kann ich den Router mit in das 10er Netz mitrein nehmen ohne das es Probleme gibt.

Am besten in das MGMT Netz VLAN 1000

Auf dem LTE Router ist DHCP enable man kann auch Relay nehmen.

Interfaces: mob1s1a1 ist momentan als NAT eingestellt andere Möglichkeiten wäre BRIDGE oder PASSTROUGH

Interfaces: LAN wo der Switch dran hängt ist momentan als Bridge interfaces angehackt.

4. Wie konfiguriere ich Port 2 und 48 korrekt.

Es ist natürlich mehr angeschlossen aber ich hab es so gut es geht klein gehalten.

DHCP Server ist ein Debian 12 mit WIM GUI

LTE Router Teltonika RUTX14

Cisco 12 Port C3560CX

Möchte einfach eine Sauber Lösung.

Beste Grüße

Danke für eure Hilfe.

Forrest

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1524836014

Url: https://administrator.de/forum/netzinfrastruktur-lte-l3-cisco-switch-multivlan-1524836014.html

Ausgedruckt am: 18.07.2025 um 16:07 Uhr

25 Kommentare

Neuester Kommentar

mit Webseiten die nicht mehr richtig aufbauen.

Liegt vermutlich an der falschen MTU auf dem LTE Interface. Dort darfst du keinesfalls 1500 Byte verwenden denn dort gibt es einen PPP Header mit entsprechendem Overhead.Die Thematik ist analog zu PPPoE wie es hier beschrieben ist. Das solltest du also dringend anpassen.

Meine Frage ist ob das so korrekt konfiguriert ist.

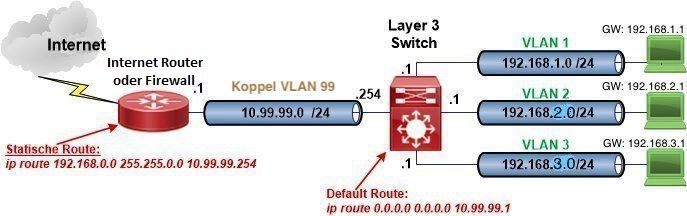

Ja, ist korrekt konfiguriert. Mit dem 3560 setzt du ein Layer 3 VLAN Konzept um, richtig?1.)

Auf den Cisco 3560er VLAN IP Interfaces wo NICHT der DHCP Server ist einfach ip helper-address <ip_dhcp_server konfigurieren. (DHCP Relay). Ein Beispiel für den DHCP Server findest du u.a. hier.

2.)

Nein, keinesfalls einen Trunk Port, denn das ist ja auch nur ein normales VLAN Segment und du musst nichts taggen. Also einen stinknormalen Access Port (switchport mode access, switchport access vlan x). Auf dem dazu korrespondierenden VLAN IP Interface lässt du einfach die o.a. Helper IP weg!

3.)

Ja, siehe o.a. "L3 Konzept" dort sind alle ToDos im Detail erklärt!

4.)

Beides stinknormale Accessports in ihren jeweiligen VLANs. Siehe Punkt 2.

Du kannst die MTU Settings auch wasserdicht mit einem Ping Check überprüfen...

blog.boll.ch/basic-stuff-mtu-groesse-mit-ping-testen/

kb.netgear.com/de/19863/Ping-Test-zur-Ermittlung-der-optimalen-M ...

Abbrüche sollte es eigentlich keine geben. Möglich aber das es auch an der LTE Feldstärke liegt das du zuwenig Link Reserve hast oder die Zelle überlastet ist?!

Die Trunk Konfig am Switch ist falsch.

Eine Trunk Konfig braucht man nur wenn man mehrere VLANs tagged überträgt was bei dir bzw. deinem L3 Konzept ja nicht der Fall ist.

Der Server hängt ja lediglich auch nur als einfaches Endgerät an einem stinknormalen ungetaggten Access Port.

Das Koppel VLAN kannst du natürlich problemlos auch in eine 10er IP umkonfigurieren. Die IP Adressierung ist ja nur Kosmetik.

blog.boll.ch/basic-stuff-mtu-groesse-mit-ping-testen/

kb.netgear.com/de/19863/Ping-Test-zur-Ermittlung-der-optimalen-M ...

Abbrüche sollte es eigentlich keine geben. Möglich aber das es auch an der LTE Feldstärke liegt das du zuwenig Link Reserve hast oder die Zelle überlastet ist?!

Die Trunk Konfig am Switch ist falsch.

Eine Trunk Konfig braucht man nur wenn man mehrere VLANs tagged überträgt was bei dir bzw. deinem L3 Konzept ja nicht der Fall ist.

Der Server hängt ja lediglich auch nur als einfaches Endgerät an einem stinknormalen ungetaggten Access Port.

Das Koppel VLAN kannst du natürlich problemlos auch in eine 10er IP umkonfigurieren. Die IP Adressierung ist ja nur Kosmetik.

Das wird sicher das Beste sein. Ein annonymisiertes show run sollte das Problem lösen.

Vielleicht nochmal grob das Grundsetup des 3650 nach der obigen Zeichnung vorab zum Vergleichen was ungefähr so aussehen sollte:

Vielleicht nochmal grob das Grundsetup des 3650 nach der obigen Zeichnung vorab zum Vergleichen was ungefähr so aussehen sollte:

service timestamps debug datetime msec localtime

service timestamps log datetime localtime show-timezone year

service password-encryption

!

hostname Cisco_3650

!

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

aaa new-model

!

ip routing

ip domain-name forrest57.home.arpa

ip name-server 192.168.57.1

ip multicast-routing

ip igmp snooping

ip igmp version 3

!

vtp mode transparent

spanning-tree mode rapid-pvst

spanning-tree vlan 1 priority 8192

spanning-tree vlan 99 priority 8192

spanning-tree vlan 1000 1priority 8192

spanning-tree vlan 1100 priority 8192

spanning-tree vlan 1500 priority 8192

!

vlan 99

name LTE-Router

!

vlan 1000

name VLAN-1000

!

vlan 1100

name VLAN-1100

!

vlan 1500

name VLAN-1500

!

!

interface GigabitEthernet0/1

description Management Port

switchport access vlan 1100

spanning-tree portfast

!

interface GigabitEthernet0/2

description VLAN-1000 Port

switchport access vlan 1000

spanning-tree portfast

!

interface GigabitEthernet0/3

description VLAN-1500 Port

switchport access vlan 1500

spanning-tree portfast

!

interface GigabitEthernet0/4

description LTE-Router VLAN

switchport access vlan 99

spanning-tree portfast

!

!

interface vlan1100

description VLAN-1100 IP Interface

ip address 10.10.0.1 255.255.255.0

!

interface vlan1000

description Management IP Interface

ip address 10.0.0.1 255.255.255.0

!

interface vlan1500

description VLAN-1900 IP Interface

ip address 10.50.0.1 255.255.255.0

!

interface vlan99

description LTE-Router IP Interface

ip address 192.168.57.2 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 192.168.57.1

!

ip classless

no ip http server

no ip http secure-server

ntp server de.pool.ntp.org

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

bekomm ich keine Verbindung mehr auf dem Switch vermutlich weil das ip default-gateway 10.10.0.254 nicht mehr geht.

Ja, richtig erkannt! Dafür musst du eine Default Route ip route 0.0.0.0 0.0.0.0 10.10.0.254 eintragen, und auf 10.10.0.254 dann eine statische Route auf alle gerouteten VLAN Netze, dann klappt es wieder! das brauch man nur wenn man ne Redundanz hat oder ?

Jein. Es ist generell eine Absicherung gegen Loops in einem Netzwerk. Sollte man also aus Sicherheitsgründen generell an lassen.Für was wäre dieser Eintrag ?

Das wäre das IP Interface bei einem Layer 3 Switch in dem entsprechenden VLAN 2700.Wenn du VLANs routen willst hängt man bei einem L3 Switch ja immer ein IP Bein in das VLAN was ja dann das Routerbein darstellt. Das Interface "vlan <vlan_id>" ist bei Cisco (und vielen anderen auch) das IP Router Interface in dem jeweiligen VLAN. Ohne VLAN IP kann ein L3 Switch das VLAN bekanntlich nicht routen.

Grundlagen zum IP Routing findest du u.a. auch hier.

Anhand meines Netzes möchte ich ja das meine Switche im VLAN 1100 liegen und 10.10.0.x/24 Adressen bekommen.

Und das VLAN1100 soll einzig nur das Management VLAN sein oder auch produktiv mit anderen Endgeräten?warum muss ich eine default route auf dem Switch ausrollen ?

Das ist richtig und brauchst du natürlich nicht wenn der Switch nur die lokalen VLANs routen soll also dein Admin Rechner 10.50.0.0/24 im VLAN 1500 auf ein Endgerät im 10.10.0.0 /24er Netz (VLAN 1100).Im D-Link das konfigurieren ist einfacher da lege ich in der GUI meine Interfaces an und leg das das VLAN drauf und geb dem Interface Vlan ein Namen und das wars.

Ist ja im Cisco nicht anderes... VLANs anlegen und IP Interfaces zuweisen, Ports in die VLANs legen, fertisch.Das Problem ist das aktivieren IP ROUTING auf dem Cisco, weil das default Gateway dann nimmer geht

Wieso ist das ein "Problem"? 🤔 Ob man das Default Gateway nun mit einem Default Gateway Kommando oder mit einer statischen Default Route angibt ist doch nun völlig Wumpe und eher ein kosmetischer Aspekt. Außerdem brauchst du, wie du schon richtig sagst, beides NICHT wenn du nur lokal routen willst.Wäre der Code korrekt.

Was für ein "Code"?? 🤔 Oder meinst du die Konfiguration? Wenn ja wäre die soweit OK.Wenn ich ip routing aktiviere müsste ich entweder im gleichen Netz vom Switch sein oder mich über Console anschließen

Nein! Solange du keine Zugangs Accesslisten konfiguriert hast kannst du per Telnet oder SSH jedes deiner o.a. VLAN IP Interfaces im Switch ansprechen, egal von welchem Netz aus und bist dann auf dem Router CLI um etwas zu ändern.Sagt einem eigentlich auch schon der gesunde Netzwerker Verstand. 😉

Routing aktivieren bedeutet nur das generell ein VLAN Routing erlaubt ist also L3 Switch Mode. Im reinen L2 Switching Mode wäre das erstens konfigtechnisch gar nicht möglich (du kannst keine multiplen IP Interface einrichten) und zweitens wären die VLANs dann wie üblich Layer 2 seitig untereinander isoliert.

Eine Kommunikation von VLANs untereinander ist bekanntlich immer nur per Routing möglich. Ob das nun ein externer Router oder einer embedded im Switch (L3 Switch) ist, spielt dabei keinerlei Rolle.

Danke für die Erklärungen.

Immer gerne!Was verstehst du unter lokal routen. ?

Alle VLANs liegen doch lokal auf dem Switch an. Also routet man auch "lokal" direkt auf dem Switch von VLAN A zu VLAN B. Lokal meinte also alles was an IP Netzen nur "lokal" direkt am Switch ist. Wenn ich aus dem Netz 10.50.0.0/24 in das Netz 10.10.0.0/24 möchte brauch ich doch ein Gateway.

Jau, das ist richtig. Aber du hast ja einen Layer 3 VLAN Switch, folglich ist also die Gateway Adresse immer die Switch IP in dem jeweiligen VLAN. Einfache Logik und steht auch so im Layer 3 VLAN Konzept....wenn man es denn einmal liest. Ja der Code oben.

Eine simple Konfig Text Datei ist kein "Code"! 🧐ist das Sicherheitstechnisch auch ok so. Ich möchte nicht aus dem 10.30.0.0/25 Vlan 1300 in das MGMT Netz 10.10.0.0/24 VLAN 1100 ?

Die Sicherheit gibst ja immer DU allein als Netzwerk Admin vor! Erstmal agiert der L3 Switch wie ein Router, also das generell ALLES erlaubt ist. (Blacklist Prinzip)Wenn du nicht möchtest das Nutzer im 10.30.0.0 /25 Netz (deine L3 Switch Konfig sagt hier aber das es ein /24er Netz ist im 1100er!! 🤔) auf das Management Netz zugreifen sollen verbietest du es dort mit einer Access Liste:

!

interface vlan1100

description Switch Management IP Netz

ip address 10.10.0.254 255.255.255.0

!

interface vlan1300

description VLAN-1300 IP Interface

ip address 10.30.0.254 255.255.255.0

ip access-group NO_MGMT in

!

ip access-list extended NO_MGMT

deny ip 10.30.0.0 0.0.0.255 10.10.0.0 0.0.0.255

permit ip 10.30.0.0 0.0.0.255 any

! wo ich das IP Routing aktiviert hatte habe ich die Verbindung zum Switch verloren

Ja, das ist auch klar und erwartbar, denn du sprichst ja eine bestimmte IP Adresse an und die Session wird gekillt beim Aktivieren des Routing. Hättest einfach wieder neu connecten sollen... und musste über die Console drauf um die default route einzupflegen.

Nöö, das ist Quatsch wenn man nur lokal routen will.Die Default Route benötigst du ausschliesslich nur dann, wenn du in externe IP Netze willst die NICHT lokal am Layer 3 Switch vorhanden sind wie z.B. Internet usw.

Im Code oben Zeilen 174 bis 177 wird die benötigt. ?

Es ist kein Code! 😡Ob du das Netzwerk benötigst oder nicht hängt davon ab WIE du den LTE Router in dein Routing Konzept einbinden willst. Du kannst ihn rein technisch gesehen in jedes beliebige IP VLAN Netz hängen. Wenn du allerdings ein separates Transfer VLAN als Koppelnetz verwenden willst benötigst du dafür auch ein separates geroutetes VLAN. (Siehe auch o.a. Layer 3 Switchkonzept!)

Ein Bild sagt mehr als 1000 Worte:

und ich konnte mich aus dem 10.50.0.0/24 Netz meinem Admin Rechner 10.50.0.5 nicht mehr drauf connecten.

War das bevor du die VLAN 1100er IP angelegt hast?? Vermutlich, auch dann hast du dir den Ast abgesägt auf dem du selber gesessen hast, denn im Switching only Mode gibt es nur ein IP vlan Interface und wenn du, wie du selber sagst, die obigen noch nicht konfiguriert hattest ist es klar...das war dann dein Ast! Ritzeratze voller Tücke in die Brücke eine Lücke... frei nach W. Busch. 🤣Aber egal...Schnee von gestern und klappt ja nun auch im L3 Routing Mode.

duden.de/rechtschreibung/widersprechen

da der Layer 3 Switch im selben Netz hängt wie der LTE Router.

Welches Netz ist das denn?? Dein L3 Switch hängt ja lokal in 10 (zehn) IP VLAN Netzen (11 mit dem Transfer Netz) die er damit auch transparent routet. Fragt sich welches von denen du mit "im selben Netz" genau meinst?! Bei 11 IP Netzen hast du ja eine reichhaltige Auswahl. 🤔Aber bei mir hat der Router eben 57.1 und der L3 Switch 57.2

Also dann doch ein separates Transfer Netz für den LTE wie in der o.a. Zeichnung?!Danke für deine Gedultd und ein schönes Wochenende.

Keine Ursache, immer gerne! 😊duden.de/rechtschreibung/Geduld

Werde heute versuchen die Config auf den Switch zu bekommen.

Das ist kinderleicht...Textdatei erstellen, "conf t" und dann einfach beim -config# Prompt rein cut and pasten... Einfacher gehts nicht. Und... um das Absägen von Ästen sicher zu vermeiden, idealerweise über den seriellen Terminalport.

Alternativ: Konfig Datei auf USB Stick kopieren, den an den Switch stecken configure replace usbflash0:meine-config.txt geht auch.

Aber Hauptsächtlich möchte ich das Switch MGMT ich 10.10.0.0/24 Netz. Egal ob Layer 3 oder Layer 2

Trotz dreimaligem Lesen habe ich diesen Satz leider nicht verstanden. 🤔hätte gern das MGMT Switch im 10.10.0.0/24 Netz

OK, das ist kein Problem. Sind das auch Catalysten??Wenn ja:

- Du erstellst dort auch das VLAN 1100

- dann gibst du den beiden Switches im interface vlan 1100 jeweils ihre IP 10.10.0.105 und 10.10.0.110

- In jedem dieser 2 Switches setzt du das Default Gateway auf die VLAN 1100er IP des Layer 3 Switches (10.10.0.254)

- Das interface vlan1 dieser 2 Switches entfernst du mit "no interface vlan1".

- Name Server stellst du auf deinen lokalen DNS Server ein und setzt die Domain (wird benötigt für den SSH Key)

- Fertisch

Diese Einstellung geht nur bedingt

WAS genau meinst du mit "bedingt"?? 🤔Das IGMP Snooping solltest du global IMMER auf allen Switches aktivieren um zu verhindern das Multicast netzwerkweit geflutet wird!!

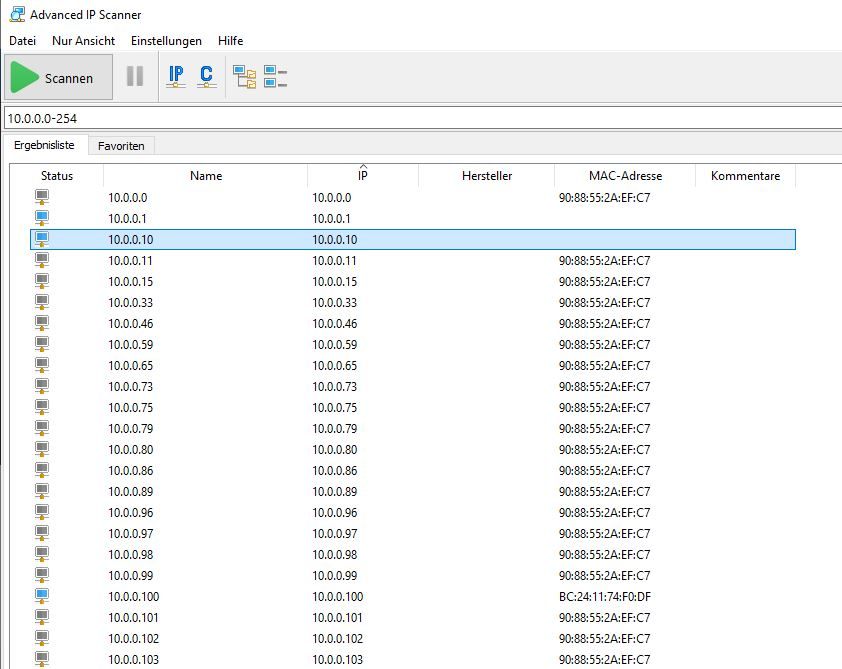

Kommen alle IP Adressen. Woran kann das liegen. ?

Hast du ggf. "Proxy ARP" aktiviert auf den vlanx IP Interfaces des L3 Switches??Gib dort nur auf dem L3 Switch einmal auf allen vlanx IP Interfaces ein no ip proxy-arp ein und scanne nochmal.

Der Layer 3 Switch hat ja mehre Ip interfaces ich komme mit jedem Gateway auf den Switch.

Das ist immer normal bei einem Router wenn du keine Einschränkungen (ACLs) konfiguriert hast.vermutich muss ich das mit einer ACL lösen.

Richtig! 👍der L3 Switch hat das IP Interface 10.10.0.254

Richtig! Das ist damit auch gleichzeitig das Default Gateway für alle anderen Switches / Endgeräte im Management Netz VLAN 1100.ich möchte aber das wie bei den anderen Switchen (L2) ich die IP für die Switche 10.10.0.105 (2. Switch) 10.10.0.110 (3. Switch)

Jau, das ist kinderleicht und geht wie oben schon beschrieben:- Du erstellst auf Switch 2 und 3 auch das VLAN 1100

- dann gibst du den beiden Switches 2 und 3 im interface vlan 1100 jeweils ihre IP 10.10.0.105 und 10.10.0.110 255.255.255.0

- Auf den Switches 2 und 3 setzt du das Default Gateway auf die VLAN 1100er IP des Layer 3 Switches (10.10.0.254)

- Das interface vlan1 entfernst du mit "no interface vlan1" auf Switch 2 und 3

- Name Server stellst du auf Switch 2 und 3 auf deinen lokalen DNS Server ein und setzt die Domain (wird benötigt für den SSH Key)

- Fertisch

ich müsste auf dem L3 das interface von 10.10.0.254 auf 10.10.0.100 setzen aber dann würde sich ja das Gateway für dieses Netz auch ändern Richtig.?

Das wäre richtig, ist aber Unsinn. Das Gateway sollte immer die erste oder letzte IP im Netz sein. Insofern belasse die .254. Ist ja eh nur kosmetisch. Ob .100 oder .254 ist ja nun völlig Wumpe!ip multicast Kommando

Vergiss das ip multicast routing! Das geht eh nur auf dem L3 Switch. Es reicht völlig wenn du IGMP Snooping aktivierst überall.Komplette Config

Sieht soweit gut und OK aus! 👍Ich kenn diesen Befehl garnicht. ip proxy-arp Wozu dient der.

cisco.com/c/de_de/support/docs/ip/dynamic-address-allocation-res ...Lesen und verstehen... 😉

Seit dem Umbau ist das Netz etwas stabiler.

Das ist in einem segmentierten IP Netz auch normal. Die ganzen Broad- und Multicasts bleiben nun in ihren jeweiligen VLAN Segmenten und werde nicht mehr überall hin geflutet. Der tiefere Sinn einer VLAN Segmentierung! 😉