Raspberry Pi Router mit VLAN

Hallo an alle,

ich bin dabei mein Heimnetzwerk zu überdenken und zu überarbeiten.

Zur Zeit habe ich einen Raspberry Pi4 als Router laufen. Dieser gibt WLAN (wlan1) mittels hostapd aus, hat einen Ethernetport (eth1). Dieses wird mittels dhcpd.conf in zwei Subnetze geteilt. Der Ethernetanschluss (eth1) wird an einem unmanaged Switch angeschlossen. Daran wiederum hängen weitere Raspberrys.

Ich würde gern mehr Verständnis für VLAN entwickeln, bzw. mir das ganze Netzwerk damit einrichten wollen. Um es vorweg zu nehmen, in dieser Hinsicht bin ich Anfänger.

Wenn ich den eth1 in sagen wir mal 4 verschiedene VLAN's splitte müsste ich ja das integrierte WLAN ebenfalls in diese 4 VLAN's splitten? Da über das WLAN zum Beispiel eine Webcam läuft würde ich solche Geräte schon irgendwie gern separieren wollen.

Einfacher wäre es wohl einen Accesspoint an den Switch anzuschließen und diesen wiederum als "gefährliches" VLAN zu deklarieren über das eth1?

Wie gesagt Fehlinterpretationen meinerseits bitte ich zu entschuldigen, aber ich bin gewillt zu lernen.

Vielen Dank für eure Antworten und Meinungen.

Viele Grüße, Tommy

ich bin dabei mein Heimnetzwerk zu überdenken und zu überarbeiten.

Zur Zeit habe ich einen Raspberry Pi4 als Router laufen. Dieser gibt WLAN (wlan1) mittels hostapd aus, hat einen Ethernetport (eth1). Dieses wird mittels dhcpd.conf in zwei Subnetze geteilt. Der Ethernetanschluss (eth1) wird an einem unmanaged Switch angeschlossen. Daran wiederum hängen weitere Raspberrys.

Ich würde gern mehr Verständnis für VLAN entwickeln, bzw. mir das ganze Netzwerk damit einrichten wollen. Um es vorweg zu nehmen, in dieser Hinsicht bin ich Anfänger.

Wenn ich den eth1 in sagen wir mal 4 verschiedene VLAN's splitte müsste ich ja das integrierte WLAN ebenfalls in diese 4 VLAN's splitten? Da über das WLAN zum Beispiel eine Webcam läuft würde ich solche Geräte schon irgendwie gern separieren wollen.

Einfacher wäre es wohl einen Accesspoint an den Switch anzuschließen und diesen wiederum als "gefährliches" VLAN zu deklarieren über das eth1?

Wie gesagt Fehlinterpretationen meinerseits bitte ich zu entschuldigen, aber ich bin gewillt zu lernen.

Vielen Dank für eure Antworten und Meinungen.

Viele Grüße, Tommy

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3926690309

Url: https://administrator.de/forum/raspberry-pi-router-mit-vlan-3926690309.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

56 Kommentare

Neuester Kommentar

Hi Tommy! Du bist schon auf dem richtigen Weg und interpretierst alles genau richtig...

Guckst du hier:

Netzwerk Management Server mit Raspberry Pi

Du kannst auch mit hostapd einen MSSID fähigen AP auf dem RasPi selber betreiben und hast dann quasi alles auf dem RasPi.

Alternative ist dann, wie du schon richtig sagst, über einen kleinen VLAN Switch einen MSSID fähigen AP anzuschliessen und es so zu lösen. Ein kleiner Mikrotik Accesspoint der das alles kann gibt es für ein Taschengeld.

Noch preiswerter und auch leistungsfähiger ist ein gebrauchter Cisco AP der dich dann auch noch im Bereich Cisco etwas schlau macht.

Das hiesige Praxisbeispiel wie du es schnell und einfach umsetzt.

Du musst nur noch "machen"... 😉

Guckst du hier:

Netzwerk Management Server mit Raspberry Pi

Du kannst auch mit hostapd einen MSSID fähigen AP auf dem RasPi selber betreiben und hast dann quasi alles auf dem RasPi.

Alternative ist dann, wie du schon richtig sagst, über einen kleinen VLAN Switch einen MSSID fähigen AP anzuschliessen und es so zu lösen. Ein kleiner Mikrotik Accesspoint der das alles kann gibt es für ein Taschengeld.

Noch preiswerter und auch leistungsfähiger ist ein gebrauchter Cisco AP der dich dann auch noch im Bereich Cisco etwas schlau macht.

Das hiesige Praxisbeispiel wie du es schnell und einfach umsetzt.

Du musst nur noch "machen"... 😉

Hallo,

eth1 in 4 VLANs

- OpenLDAP Server (für Kabel gebundene Geräte)

- OpenDNS Server (für das Internet wenn der PI Hole nicht installiert ist)

VLAN fähiger Switch(e) (als Beispiel)

WPA2 CCM oder WPA3 und FreeRadius mit Zertifikaten sichern schon richtig gut ab.

Für Dein Vorhaben solltest Du noch folgendes bedenken.

Unterstützung VLANs - AP und Switch

Unterstützung von Multi-SSIDs - AP

Alternativ kann man auch eine kleine OPNSense / pfSense Firewall aufsetzen und dann mittels

- CatpivePortal installieren und mit Vouchers arbeiten

- FreeRadius mit Zertifikatsverwaltung dort installieren

- pfBlocker-NG für Werbund und Spam installieren oder aber den PI damit verbinden

- Snort IDS dort installieren

- Squid und SquidGuard dort installieren

Auch dazu hat @aqui Anleitungen und HowTows geschrieben bei Interesse einfach mal unter seinem

Avatar hier im Forum schauen.

Dobby

eth1 in 4 VLANs

- VLAN10 - 192.168.100.0/24 - LAN - Name PCs (Eltern)

- VLAN20 - 192.168.200.0/24 - LAN - Name NAS (Schwester)

- VLAN30 - 192.168.300.0/24 - LAN - Name Drucker (Du selber)

- VLAN40 - 172.xx.20.0/24 - WLAN - SSID Familie

- VLAN50 - 172xx.30.0/24 - WLAN - SSID Gäste

- VLAN60 - 172.xx.40.0/24 - WLAN - SSID Freunde

- VLAN70 - 172.xx.50.0/24 - WLAN - SSID Freifunk

- 1 PI Hole (Raspian Image)

- 1 Security Server (Raspbian plus Pakete)

- OpenLDAP Server (für Kabel gebundene Geräte)

- OpenDNS Server (für das Internet wenn der PI Hole nicht installiert ist)

VLAN fähiger Switch(e) (als Beispiel)

- Netgear GS105v3 - 5 GB LAN Ports für ca. ~25 € - Verwaltung - Windows Programm

- Netgear GS108v3 - 8 GB LAN Ports für ca. ~35 € - Verwaltung - Web und Windows Programm

- Netgear GS108Tv3 - 8 GB LAN Ports für ca. ~65 € - Verwaltung - Web und Windows Programm

- Netgear GS110EMX - 8 GB LAN Ports und 2 Multi-GB LAN Ports - Smart managed ca.~ 200 €

Einfacher wäre es wohl einen Accesspoint an den Switch anzuschließen und diesen wiederum als

"gefährliches" VLAN zu deklarieren über das eth1?

Der muss ja nicht offenes WLAN für alle anbieten!"gefährliches" VLAN zu deklarieren über das eth1?

WPA2 CCM oder WPA3 und FreeRadius mit Zertifikaten sichern schon richtig gut ab.

Für Dein Vorhaben solltest Du noch folgendes bedenken.

Unterstützung VLANs - AP und Switch

Unterstützung von Multi-SSIDs - AP

Alternativ kann man auch eine kleine OPNSense / pfSense Firewall aufsetzen und dann mittels

- CatpivePortal installieren und mit Vouchers arbeiten

- FreeRadius mit Zertifikatsverwaltung dort installieren

- pfBlocker-NG für Werbund und Spam installieren oder aber den PI damit verbinden

- Snort IDS dort installieren

- Squid und SquidGuard dort installieren

Auch dazu hat @aqui Anleitungen und HowTows geschrieben bei Interesse einfach mal unter seinem

Avatar hier im Forum schauen.

Dobby

einfach genial.

Noch etwas genialer ist Adguard auf dem RasPi, denn das hat deutlich bessere App Blocking Möglichkeiten und kann vor allem DoT und DoH out of the Box! Ist in jedem falle mal eine Micos SD wert zum testen. github.com/AdguardTeam/AdGuardHome

heise.de/select/ct/2021/7/2101113595336903136

Hallo nochmal,

so einfach kann man das nicht sagen und dann ist es doch wieder einfach weil jeder seine Favoriten hat.

Es gibt heute mehrere Gründe für eine Switch und von wem der zu sein hat. Hier im Admin Forum kommt

noch einiges oben drauf, Exklusivverträge und Unternehmensvorschriften (Company rules)!

Von daher wird man immer andere Meinungen dazu hören und es sind doch alle zufrieden mit Ihrem

Setup Zuhause und auf der Arbeit!

Es kommt immer darauf an was Du brauchst oder benötigst!

VLANs, QoS, IGMPv1/2/3, L2 / L3, Multi-Gigabit Ports, 10 GbE Ports, Mirror Port, Multi-Radius-Auth. per Port,

VRRP, OSPF, stapelbar, mit SFP(+) Ports, Anzahl der Ports, Switching Kapazität und so weiter.

Billig:

Kein besonderen Anforderungen

Günstig:

VLANs, QoS, IGMPv3, Multi-GIG Ports, L2

Teuer:

Gesteigerte Anforderungen wie L3 Routing

Sehr teuer:

Große Funktionsvielfalt

Das ist aber nur grob denn jeder hat ein paar Switche aus jedem Segment und mit mehr

oder eben weniger Funktionen. Man kauft was man braucht und/oder bezahlen kann!

Dobby

so einfach kann man das nicht sagen und dann ist es doch wieder einfach weil jeder seine Favoriten hat.

Es gibt heute mehrere Gründe für eine Switch und von wem der zu sein hat. Hier im Admin Forum kommt

noch einiges oben drauf, Exklusivverträge und Unternehmensvorschriften (Company rules)!

Von daher wird man immer andere Meinungen dazu hören und es sind doch alle zufrieden mit Ihrem

Setup Zuhause und auf der Arbeit!

Es kommt immer darauf an was Du brauchst oder benötigst!

VLANs, QoS, IGMPv1/2/3, L2 / L3, Multi-Gigabit Ports, 10 GbE Ports, Mirror Port, Multi-Radius-Auth. per Port,

VRRP, OSPF, stapelbar, mit SFP(+) Ports, Anzahl der Ports, Switching Kapazität und so weiter.

Billig:

Kein besonderen Anforderungen

- TP-Link

- LinkSys

Günstig:

VLANs, QoS, IGMPv3, Multi-GIG Ports, L2

- HP

- QNAP

- D-Link

- Netgear

Teuer:

Gesteigerte Anforderungen wie L3 Routing

- LANCOM

- MikroTik

- Cisco (SMB/KMU)

Sehr teuer:

Große Funktionsvielfalt

- Juniper

- Ruckus

- Aruba

- Cisco (nicht SMB/KMU)

Das ist aber nur grob denn jeder hat ein paar Switche aus jedem Segment und mit mehr

oder eben weniger Funktionen. Man kauft was man braucht und/oder bezahlen kann!

Dobby

Den Umbau werde ich, wenn man darf, hier vorstellen.

Immer gerne! 😉Beim Switch machst du mit Mikrotiks nicht falsch im Heimbereich. Ganz besonders wenn du noch etwas lernen willst im Bereich von L2 und L3 Switching da die ein reichhaltiges Featureset haben was andere in der Preisrange nicht bieten.

Die Frage ist immer wieviel Ports du benötigst?

P.S.: Kollege @108012 hat oben noch einen Fehler in der Herstellernennung gemacht. Ruckus ist nicht Aruba, denn Aruba ist von HP aufgekauft und HP hat seine ProCurve Billigserie jetzt in Aruba umbenannt.

Hallo,

MikroTik hat eine sehr steile Lernkurve, aber auch Switche unterschiedlicher Größe und "Stärke"

es gibt aber ein paar Bücher zu dem MikroTik RouterOS und damit ist man dann auch nicht ganz

so alleine, gute Winterlektüre. Netgear GS110EMX für 188 € bei Amazon.de mit 8x 1 GBit/s und 2x

2,5 - 5,0 und 10 GBit/s Multi-Gig Ports ist auch nicht verkehrt.

Wohnzimmer 4 - 6

Schlafzimmer 2 - 4

Kinderzimmer 2 - 4

Küche 2

Büro 2 - 4

Flur 2 - 4

Garten 1 - 2

Dachboden 2 - 4

Garage 1 - 2

Kellerraum 1 - 2

Die Anzahl bezieht sich auf Ports also bei Doppeldosen (Netzwerk) immer die Hälfte.

Internet, Internetradio, WLAN, PCs, Switche, Audio- und Videogeräte

(SmartTV, BlueRay-Recorder, Verstärker, Receiver, SAT-TV, RaspBerry Recorder, Kabel-TV,....)

Bei maximalem Ausbau kommt man schnell auf 24 - 48 Ports bei einem Einfamilienhaus.

Egal was Du (Ihr) später macht, die Kabel die in der Wand liegen, muss man nicht nachträglich ziehen!

Auch wenn die Kabel (CAT.7) nur aus der Wand gucken, sie liegen aber und später Dose für Dose

auflegen ist einfacher als neue Kabel ziehen!!!

- PC und Netzwerk gehen immer am WE kaputt wenn die Geschäfte geschlossen sind.

Dobby

MikroTik hat eine sehr steile Lernkurve, aber auch Switche unterschiedlicher Größe und "Stärke"

es gibt aber ein paar Bücher zu dem MikroTik RouterOS und damit ist man dann auch nicht ganz

so alleine, gute Winterlektüre. Netgear GS110EMX für 188 € bei Amazon.de mit 8x 1 GBit/s und 2x

2,5 - 5,0 und 10 GBit/s Multi-Gig Ports ist auch nicht verkehrt.

Wohnzimmer 4 - 6

Schlafzimmer 2 - 4

Kinderzimmer 2 - 4

Küche 2

Büro 2 - 4

Flur 2 - 4

Garten 1 - 2

Dachboden 2 - 4

Garage 1 - 2

Kellerraum 1 - 2

Die Anzahl bezieht sich auf Ports also bei Doppeldosen (Netzwerk) immer die Hälfte.

Internet, Internetradio, WLAN, PCs, Switche, Audio- und Videogeräte

(SmartTV, BlueRay-Recorder, Verstärker, Receiver, SAT-TV, RaspBerry Recorder, Kabel-TV,....)

Bei maximalem Ausbau kommt man schnell auf 24 - 48 Ports bei einem Einfamilienhaus.

Egal was Du (Ihr) später macht, die Kabel die in der Wand liegen, muss man nicht nachträglich ziehen!

Auch wenn die Kabel (CAT.7) nur aus der Wand gucken, sie liegen aber und später Dose für Dose

auflegen ist einfacher als neue Kabel ziehen!!!

......aber ich denk mir immer "lieber haben als hätte".

- Werkzeug ist immer besser haben als brauchen, immer!- PC und Netzwerk gehen immer am WE kaputt wenn die Geschäfte geschlossen sind.

Dobby

Der CRS328-4C-20S-4S+RM hätte alles was du brauchst. Sogar 10G Ports für die Anbindung eines NAS usw.

Ansonsten alternativ beide CRS326 und CRS112-8P nehmen und über einen LACP LAG verbinden.

Ansonsten alternativ beide CRS326 und CRS112-8P nehmen und über einen LACP LAG verbinden.

Hallo,

Cisco WS-C2960G-48TC-L

Für 189 € bei IT-Planet der kostet sonst über all ca. bis ~2.500 € neu, das ist ein echtes "Schnäppchen"

oder aber einen Laden finden der den CRS328-4C-20S-4S+RM für ca. ~450 € mit bezahlen über Klarna

anbietet, gerundet ca. ~50 € pro Monat für ein Jahr und das haut dann auch nicht so auf die Haushaltskasse!

Dobby

Cisco WS-C2960G-48TC-L

Für 189 € bei IT-Planet der kostet sonst über all ca. bis ~2.500 € neu, das ist ein echtes "Schnäppchen"

oder aber einen Laden finden der den CRS328-4C-20S-4S+RM für ca. ~450 € mit bezahlen über Klarna

anbietet, gerundet ca. ~50 € pro Monat für ein Jahr und das haut dann auch nicht so auf die Haushaltskasse!

Dobby

und selbst dieser hatte ein Netzteil dabei.

OK, wenns nur ein einziges PoE Gerät ist macht ja ein 24er PoE Switch wenig Sinn bzw. ist zu teuer nur um einen einzigen Port per PoE zu versorgen. Da reicht es dann mit einem PoE Injektor zu arbeiten, der ja beim cAP ja auch so oder so immer mit dabei ist.

Keine Sorge, das hast du ganz richtig erkannt.

Der CRS328-4C-20S-4S+RM ist in der Tat für dich völlig sinnfrei, weil er statt RJ-45 Kupferports solche für SFP Ports hat. Sprich also Optiken und DAC/Twinax Kabel.

Das ist ein Switch für ein Glasfaser Core der weitere Access Switches per LWL bedient bzw. Server per DAC/Twinax usw. Für dich also irrelevant. Vermutlich ein Tippfehler oben?!

Der CRS328-4C-20S-4S+RM ist in der Tat für dich völlig sinnfrei, weil er statt RJ-45 Kupferports solche für SFP Ports hat. Sprich also Optiken und DAC/Twinax Kabel.

Das ist ein Switch für ein Glasfaser Core der weitere Access Switches per LWL bedient bzw. Server per DAC/Twinax usw. Für dich also irrelevant. Vermutlich ein Tippfehler oben?!

Wenns das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu markieren!

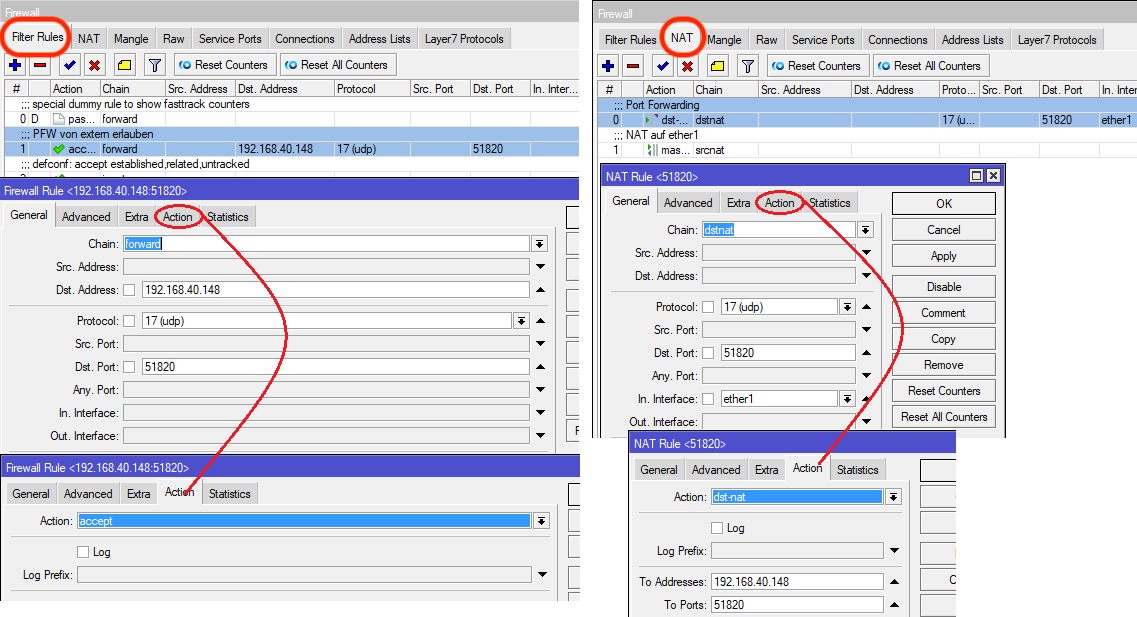

Das sollte dir helfen:

Netzwerk Management Server mit Raspberry Pi

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Alles zu Mikrotik VLANs findest du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Netzwerk Management Server mit Raspberry Pi

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Alles zu Mikrotik VLANs findest du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

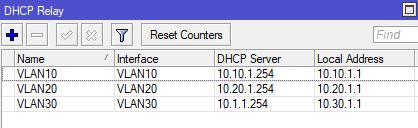

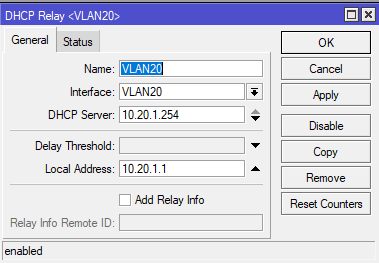

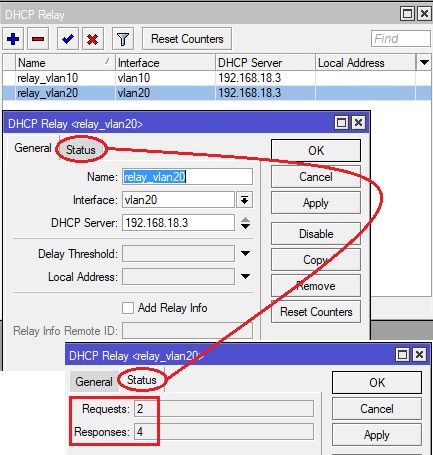

und versuche diesen mittels DHCP-Relay zu erreichen, kommen leider keine Responses zurück.

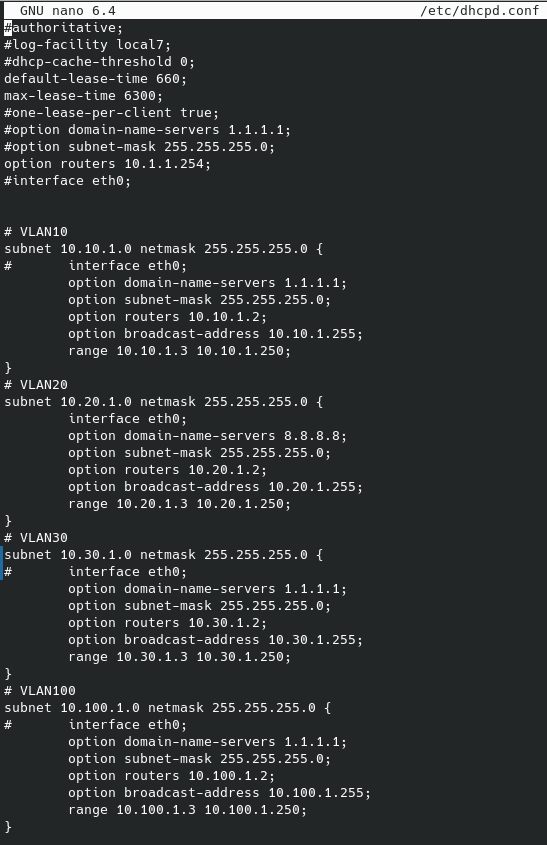

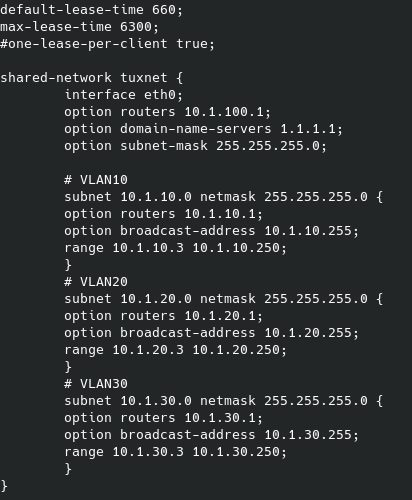

Klappt hier fehlerlos und zeigt das du einen Konfig Fehler gemacht hast. Entweder beim Einrichten des ISC-DHCP Servers oder mit der Relay Funktion. Leider lieferst du hier keinerlei Infos zu deinem Setup so das eine zielführende Hilfe schwer oder unmöglich ist ohne zu raten. Das Schema im DHCP-Server sieht so aus (static routers):

Das ist falsch, denn das sind Hostadressen aber keine Adresspools aus denen der DHCP Server Adressen an die Clients verteilen kann.Wie man es richtig und funktionsfähig konfiguriert wird dir hier im Detail erklärt:

Netzwerk Management Server mit Raspberry Pi

Um dein Mikrotik Setup zu kontrollieren wären WinBox Screenshots oder die exportierte Konfig (export mit Auszug DHCP Relay) hilfreich!

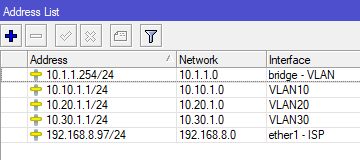

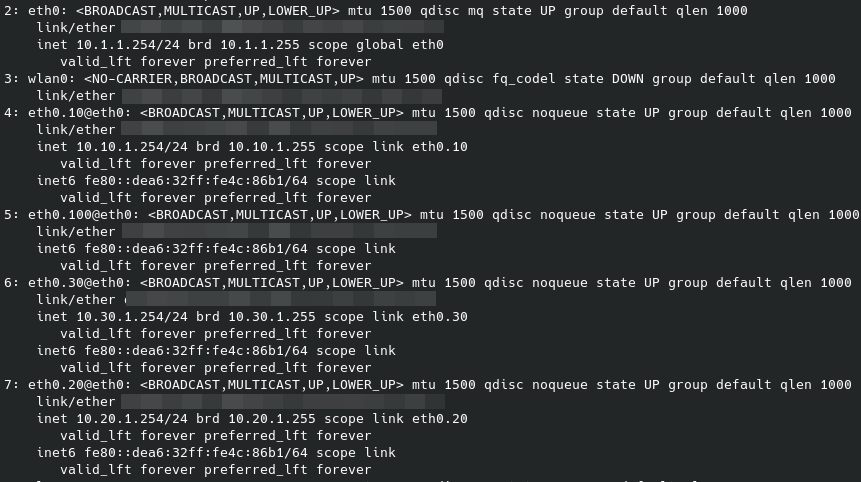

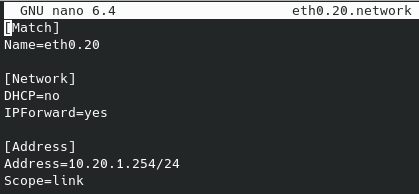

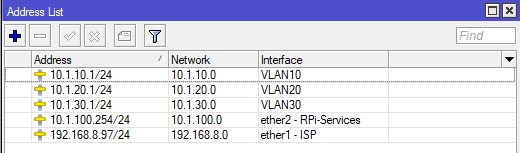

inklusive lokaler IP 10.10.1.254, 10.20.1.254, 10.30.1.254.

Was soll das sein mit "lokaler". Ist Unsinn, denn im Relay wird lediglich die DHCP Server IP angegeben?!wiki.mikrotik.com/wiki/Manual:IP/DHCP_Relay

die anderen sind analog mit 10.10.X.X, 10.30.X.X

Benutzt du wirklich 16 Bit Prefixes?? Das ist ziemlich unsinnig, denn 24 Bit Prefixes reichen allemal. Goldenen Regel ist so oder so nie mehr als 150 Clients pro Layer 2 Broadcast Domain (VLAN)Besser dann die VLAN ID immer ins 3te Byte "kodieren!

ich habe es mit einer Nummerierung im Bildnamen versucht, aber leider funktionierte das nicht.

Du solltest dringenst einmal die FAQs lesen!!Formatierungen in den Beiträgen

Klicke auf das "+" an der Stelle im Text wo das Bild hin soll! Das positioniert dann genau DAS Bild was du haben willst an die entsprechende Position im Text. So hast du jedes Bild auch im richtigen Kontext! FAQs lesen hilft also wirklich man muss es nur tun.

Das ist nun wahrlich so einfach das auch ein blutiger Laie das hinbekommt...!

Tip: Kann man auch noch nachträglich manchen mit dem "Bearbeiten" Button und hilft allen hier...

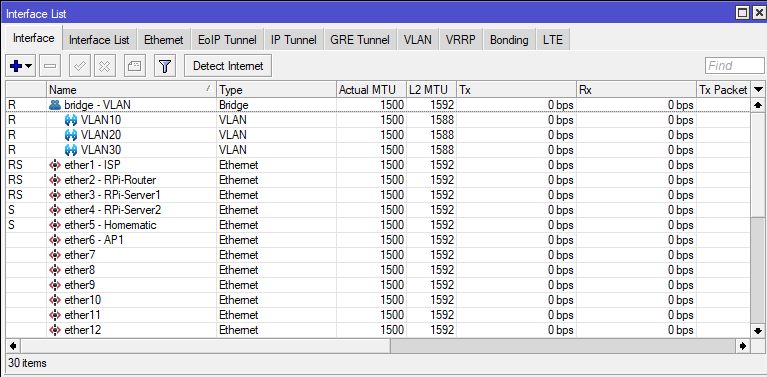

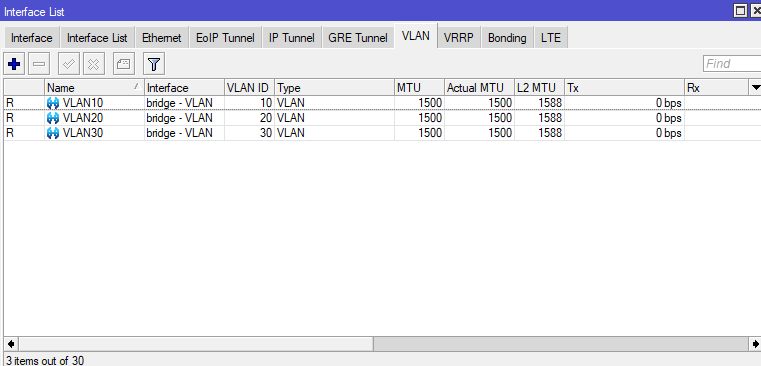

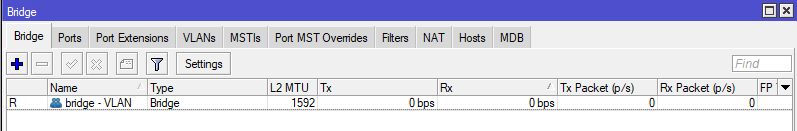

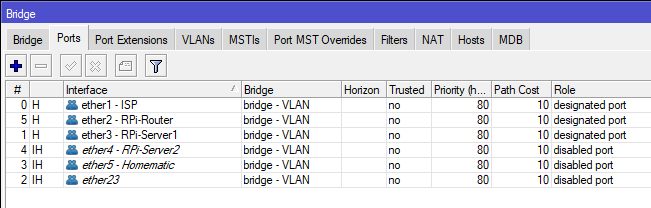

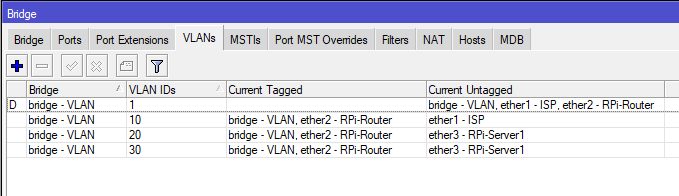

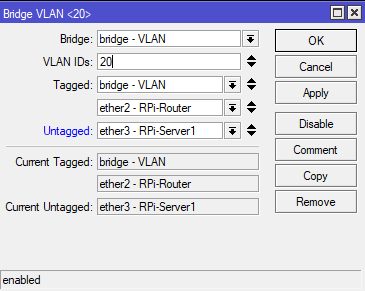

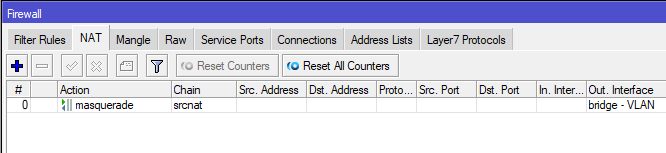

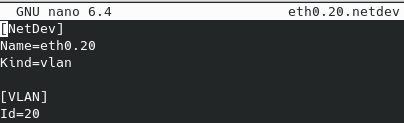

Die Konfig ist soweit korrekt. Orientiert sich ja auch am klassischen Mikrotik VLAN Tutorial wo eh alles im Detail beschrieben ist.

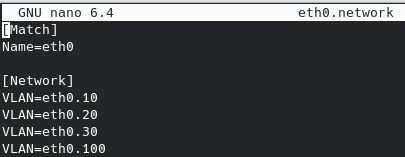

Was völlig unverständlich und auch völlig überflüssig ist, ist die VLAN Konfig des RasPis. Das ist völlig unsinnig wenn du einen Layer 3 Switch betreibst der den RasPi mit einem einzigen Netzzugang in einem deiner VLANs betreibst. Genau das ist ja der tiefere Sinn eines Layer 3, routingfähigen VLAN Switches.

Da solltest du nochmals die Sinnhaftigkeit dringenst überdenken.

Nochwas: Nur noch Dummies benutzen heute Google DNS. Jeder IT Laie weiss heutzutage das die Profile deiner Internetnutzung erstellen und diese weltweit an Dritte vermarkten. Kein Mensch dem seine Datensicherheit etwas wert ist nutzt diesen DNS.

Sinnvoll ist immer den deines Providers zu verwenden oder die Mikrotik VLAN IP zu nhemen, denn im Default arbeitet der Mikrotik als DNS Cache und bedient alle VLAN Segmente automatisch mit DNS. Siehe Tutorial. Auch Tutorials lesen hilft wirklich wenn man es mal macht! 😉

Wenn es denn unbedingt externe DNS Server sein müssen bei dir dann nimm wenigstens welche die den Datenschutz beachten:

privacy-handbuch.de/handbuch_93d.htm

heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

Das ist noch ein Relikt aus meiner blutigen Anfängerzeit

Längst überfällig das mal gründlich zu entmotten im modernen CIDR Zeiten... 😉So, hab es noch in die richtige Reihenfolge gebracht.

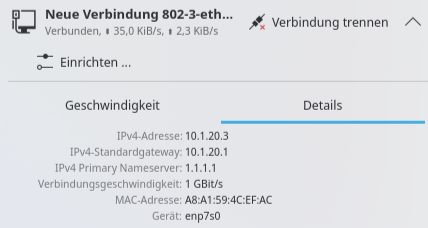

👍 Wie gesagt..., FAQs "richtig" lesen hilft!ein Interface "eth0" angebe fragt mein Rechner sogar eine IP am DHCP-Server an.

So sollte es ja auch sein!! Works as designed!Jedoch nimmt er die immer 10.1.10.x Adresse anstatt der 10.1.20.x

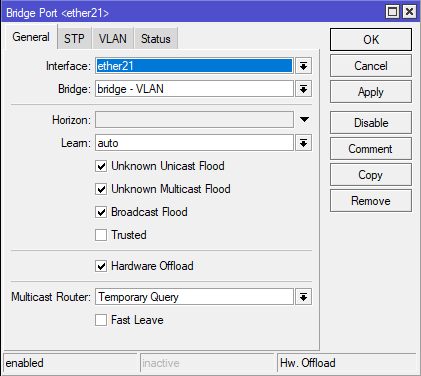

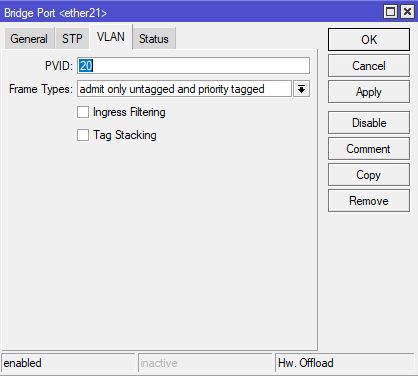

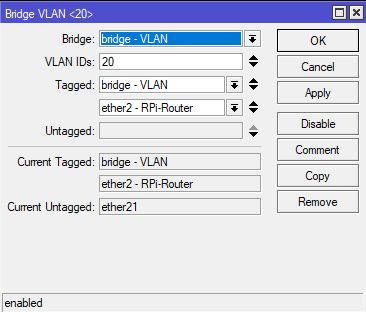

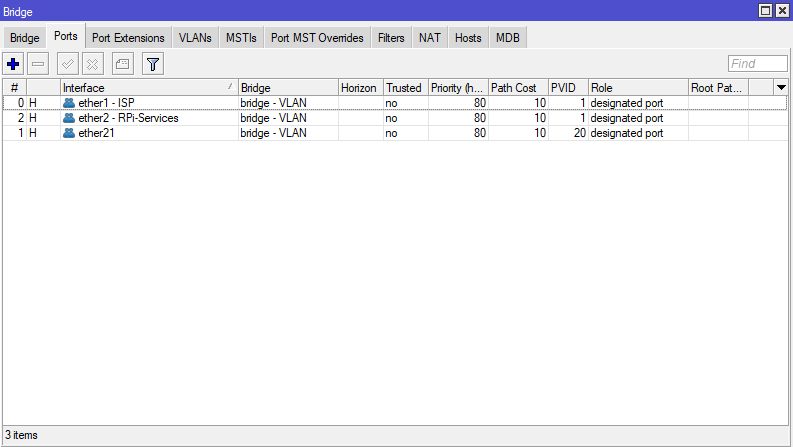

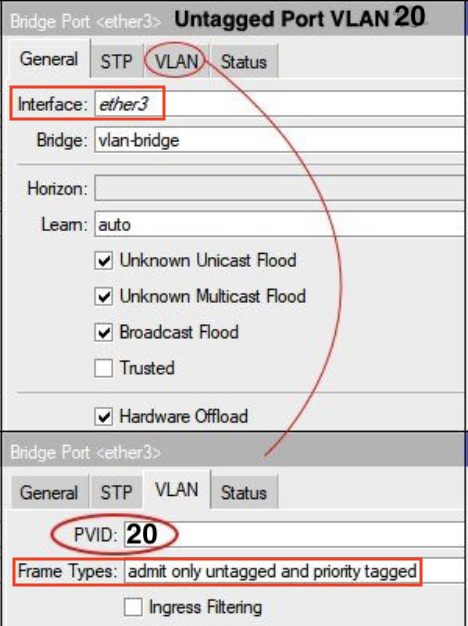

Bedeutet ja dann ganz eindeutig das der Port untagged dem falschen VLAN zugeordnet wurde und du dort fälschlicherweise die PVID 10 statt der PVID 20 am VLAN Bridgeport definiert hast!Ein Beispiel für VLAN Bridgeport ether 3:

Die UNtagged Endgeräte Ports müssen/dürfen NICHT in der VLAN Bridgeport Zuweisung eingetragen werden! Das regelt einzig und allein die PVID Zuweisung direkt am Port. Auch das beschreibt das o.a. Tutorial mehrfach! Man muss es, wie bereits gesagt, nur mal gaaanz in Ruhe lesen und verstehen. 😉

Tip noch zur ISC-DHCP Server Konfig oben:

Du musst nicht extra immer umständlich den global definierten DNS Server in der jeweiligen Subnetz Konfig wiederholen! Wenn du den weglässt wird automatisch der oben global definierte genommen.

Explizit angeben musst du den nur im Subnetz wenn dieser vom global definierten abweicht.

Idealerweise gibt man noch einen globalen, internen Domain Namen wie z.B. option domain-name "localtux.home.arpa"; an. (Achtung die TLD .local ist intern Tabu!) Diese sollte mit der des MT (unter IP --> DNS) identisch sein!

Erleichtert die zentrale DHCP Konfig und macht sie übersichtlicher... 😉

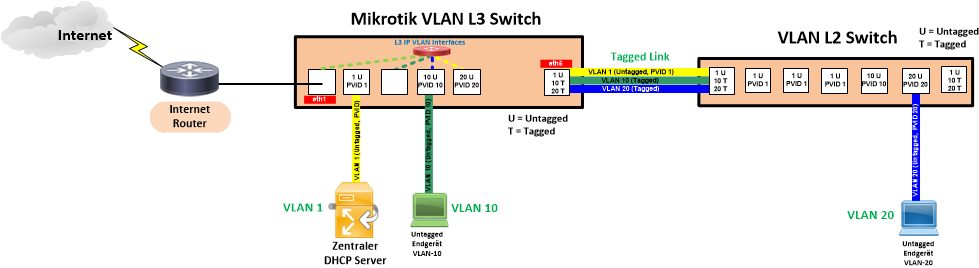

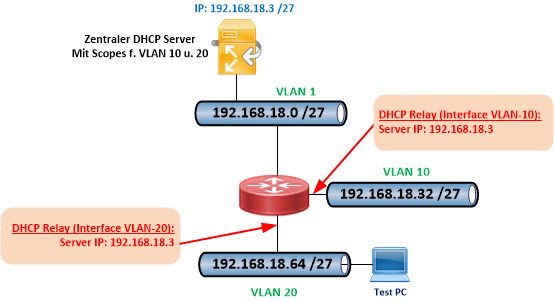

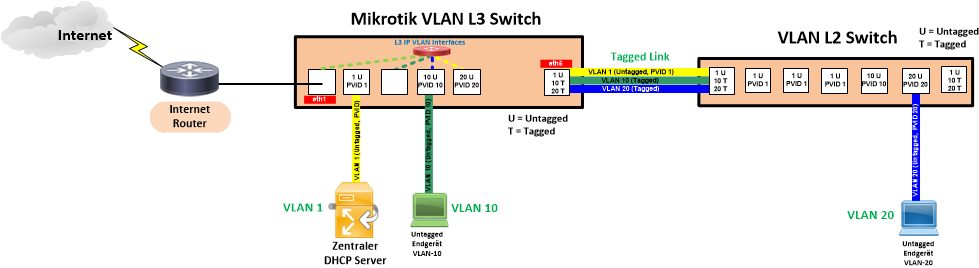

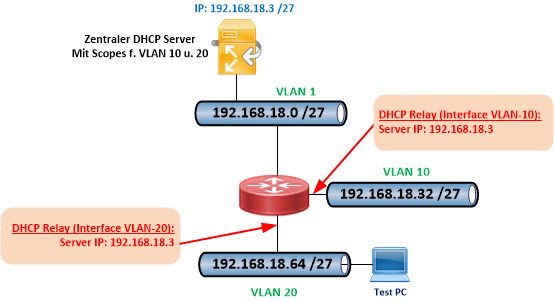

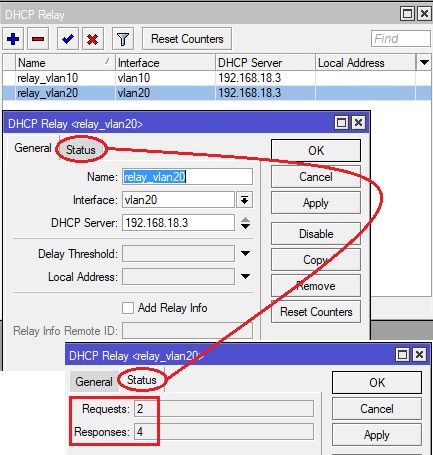

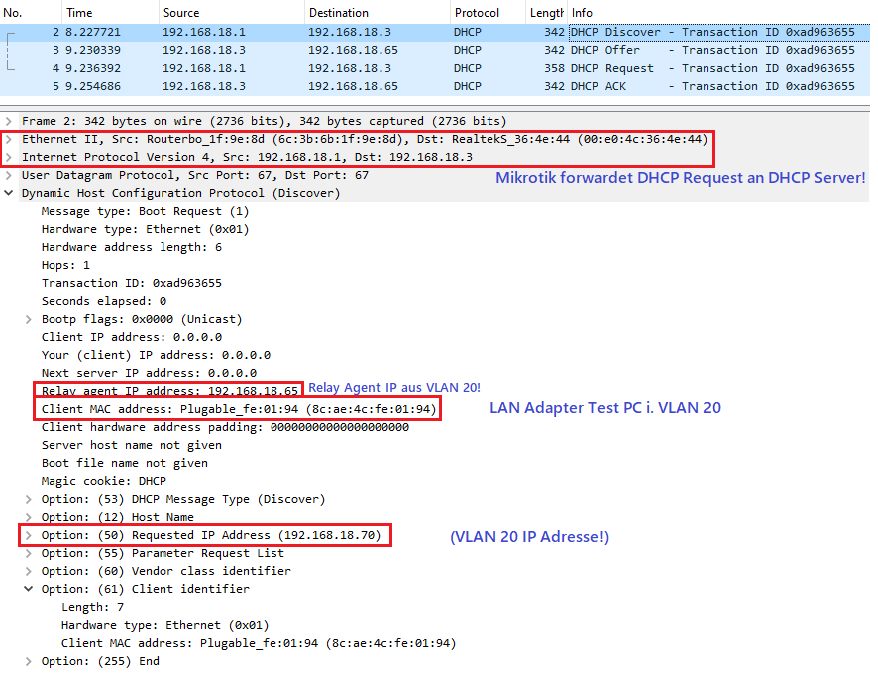

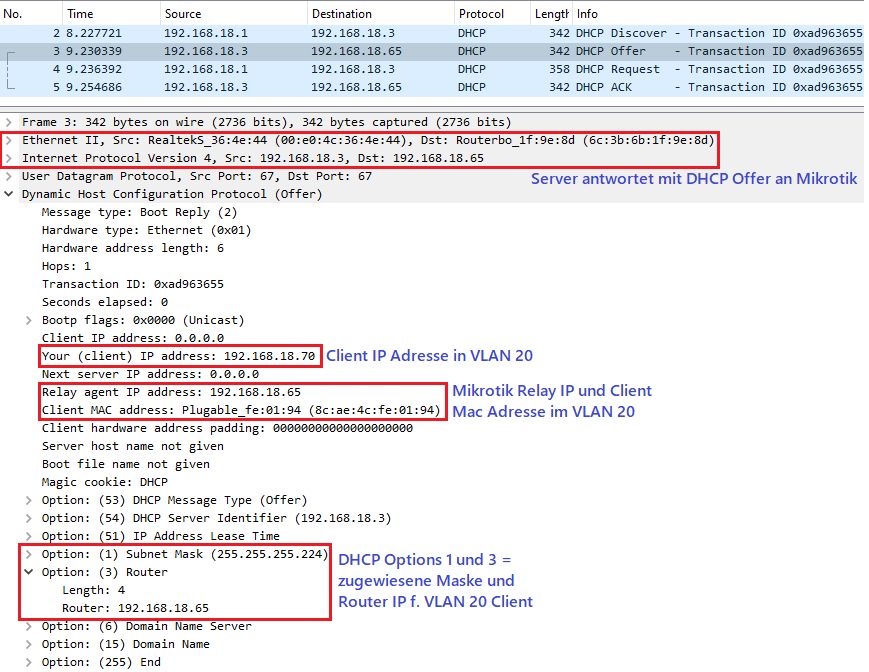

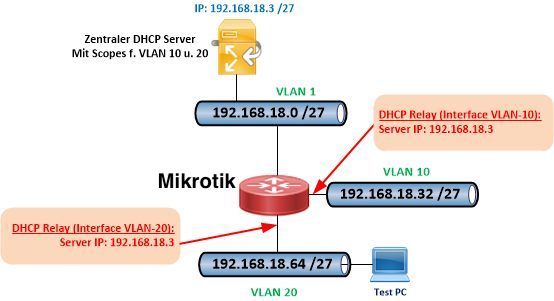

Hier siehst du mal ein Beispiel Setup mit DHCP Relay. (Sorry für die "krummen" IP Netze, ist aber ja eh nur kosmetisch.) 😉

VLAN-1 = 192.168.18.0 /27 (Mikrotik VLAN-1 IP: 192.168.18.1 /27)

In VLAN 1 vergibt der Mikrotik aktuell selber Adressen per DHCP hier im Setup.

VLAN 10 und 20 werden vom zentralen DHCP Server versorgt!

Soll der zentrale DHCP Server auch in VLAN 1 IP Adressen vergeben dann löscht man den DHCP Server des Mikrotik im VLAN 1 und trägt zusätzlich das Subnetz VLAN 1 in den zentralen DHCP Server ein bzw. entkommentiert die u.a. Zeilen für den VLAN-1 Pool!

Achtung: In beiden Fällen muss kein Relay auf dem Mikrotik für das VLAN-1 IP Interface definiert werden!! (Logisch, wenn hier entweder der Server oder der MT selber als DHCP werkelt.)

VLAN-10 = 192.168.18.32 /27 (Mikrotik VLAN-10 IP: 192.168.18.33 /27)

VLAN-20 = 192.168.18.64 /27 (Mikrotik VLAN-20 IP: 192.168.18.65 /27)

Zentraler DHCP Server in VLAN-1 mit IP = 192.168.18.3

(In welchen VLAN Ports man die Endgeräte steckt spielt keine Rolle sofern sie richtig zugewiesen sind. Wer keinen zusätzlichen L2 Switch am MT betreibt denkt sich den einfach weg!)

(In welchen VLAN Ports man die Endgeräte steckt spielt keine Rolle sofern sie richtig zugewiesen sind. Wer keinen zusätzlichen L2 Switch am MT betreibt denkt sich den einfach weg!)

Works as designed! 👍 😉

Fragen:

Nun bist DU wieder dran...!

Nun bist DU wieder dran...!

Inhaltsverzeichnis

VLAN-1 = 192.168.18.0 /27 (Mikrotik VLAN-1 IP: 192.168.18.1 /27)

In VLAN 1 vergibt der Mikrotik aktuell selber Adressen per DHCP hier im Setup.

VLAN 10 und 20 werden vom zentralen DHCP Server versorgt!

Soll der zentrale DHCP Server auch in VLAN 1 IP Adressen vergeben dann löscht man den DHCP Server des Mikrotik im VLAN 1 und trägt zusätzlich das Subnetz VLAN 1 in den zentralen DHCP Server ein bzw. entkommentiert die u.a. Zeilen für den VLAN-1 Pool!

Achtung: In beiden Fällen muss kein Relay auf dem Mikrotik für das VLAN-1 IP Interface definiert werden!! (Logisch, wenn hier entweder der Server oder der MT selber als DHCP werkelt.)

VLAN-10 = 192.168.18.32 /27 (Mikrotik VLAN-10 IP: 192.168.18.33 /27)

VLAN-20 = 192.168.18.64 /27 (Mikrotik VLAN-20 IP: 192.168.18.65 /27)

Zentraler DHCP Server in VLAN-1 mit IP = 192.168.18.3

root@server:/etc# cat default/isc-dhcp-server

# Defaults for isc-dhcp-server (sourced by /etc/init.d/isc-dhcp-server)

# Path to dhcpd's config file (default: /etc/dhcp/dhcpd.conf).

#DHCPDv4_CONF=/etc/dhcp/dhcpd.conf

#DHCPDv6_CONF=/etc/dhcp/dhcpd6.conf

# Path to dhcpd's PID file (default: /var/run/dhcpd.pid).

#DHCPDv4_PID=/var/run/dhcpd.pid

#DHCPDv6_PID=/var/run/dhcpd6.pid

# Additional options to start dhcpd with.

# Don't use options -cf or -pf here; use DHCPD_CONF/ DHCPD_PID instead

#OPTIONS=""

# On what interfaces should the DHCP server (dhcpd) serve DHCP requests?

# Separate multiple interfaces with spaces, e.g. "eth0 eth1".

INTERFACESv4="eth1"

#INTERFACESv6="" root@server:/etc# cat /etc/dhcp/dhcpd.conf

option domain-name "localtux.home.arpa";

option domain-name-servers 9.9.9.9;

default-lease-time 600;

max-lease-time 7200;

ddns-update-style none;

authoritative;

# DHCP server to understand the network topology.

subnet 192.168.18.0 netmask 255.255.255.224 {

}

subnet 192.168.18.32 netmask 255.255.255.224 {

}

subnet 192.168.18.64 netmask 255.255.255.224 {

}

# This is a very basic subnet declaration.

# VLAN 1 subnet

#subnet 192.168.18.0 netmask 255.255.255.224 {

# range 192.168.18.10 192.168.18.20;

# option ntp-servers 194.25.134.196;

# option broadcast-address 192.168.18.31;

# option routers 192.168.18.1;

#}

# VLAN 10 subnet

subnet 192.168.18.32 netmask 255.255.255.224 {

range 192.168.18.40 192.168.18.50;

option ntp-servers 194.25.134.196;

option broadcast-address 192.168.18.63;

option routers 192.168.18.33;

}

# VLAN 20 subnet

subnet 192.168.18.64 netmask 255.255.255.224 {

range 192.168.18.70 192.168.18.80;

option ntp-servers 194.25.134.196;

option broadcast-address 192.168.18.95;

option routers 192.168.18.65;

} root@server:/etc# dhcp-lease-list

To get manufacturer names please download http://standards.ieee.org/regauth/oui/oui.txt to /usr/local/etc/oui.txt

Reading leases from /var/lib/dhcp/dhcpd.leases

MAC IP hostname valid until manufacturer

===============================================================================================

8c:ae:4c:fe:01:94 192.168.18.70 Laptop 2022-10-08 12:43:38 -NA- Fragen:

- Wieso hast du parallel noch einen "RasPi" Router an eth2 wenn dein Mikrotik als L3 (routender) Switch konfiguriert ist. Eigentlich Unsinn und auch gefährlich. (Backdoor Route und Gefahr asymetrisches Routing!)

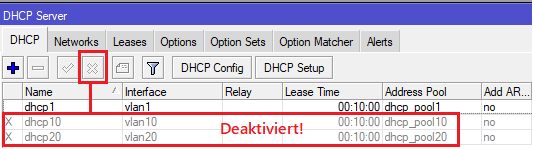

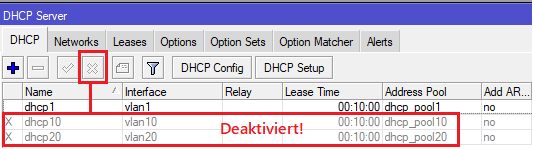

- Achtung: Achte darauf das du bei deiner Frickele nicht beide DHCP Server aktiv hast (Mikrotik, ISC Server) und das die auf einem Segment gegeneinander arbeiten. Wenn du mit dem zentralen Server arbeitest solltest du IMMER die lokalen Mikrotik DHCP Server deaktivieren!

Naja ich hatte damals einen hostapd mit WLAN und LAN laufen,

Ahhhso. Pass aber auf das die "Hinterlassenschaften" dir da keinen Streich spielen...! ich gehe davon aus, dass es somit keinen weiteren DHCP-Server gibt im Netzwerk.

Das ist korrekt!Tip:

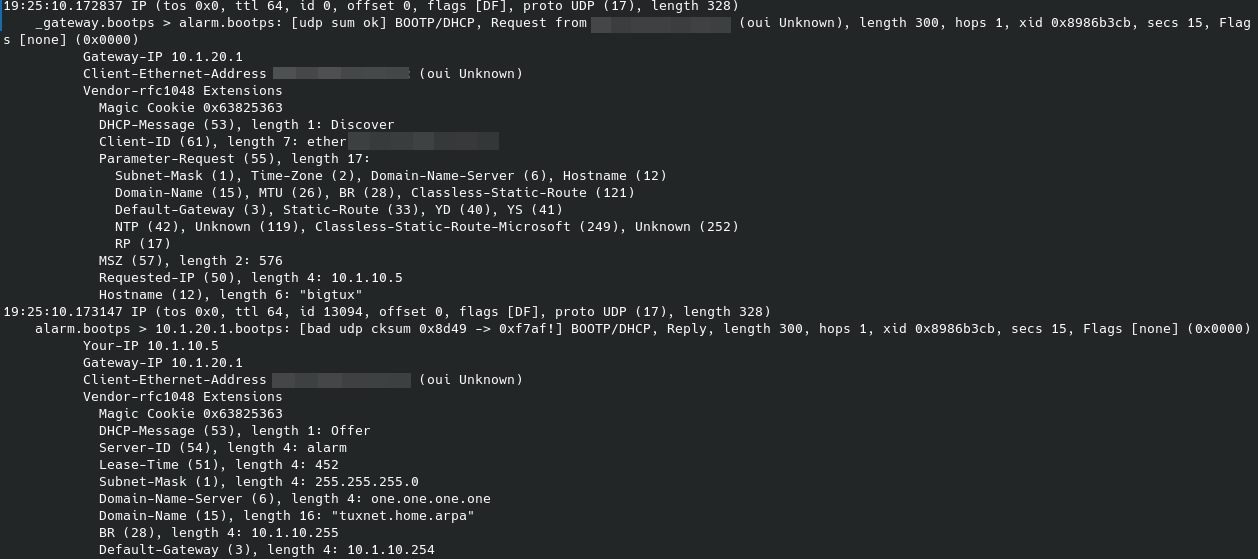

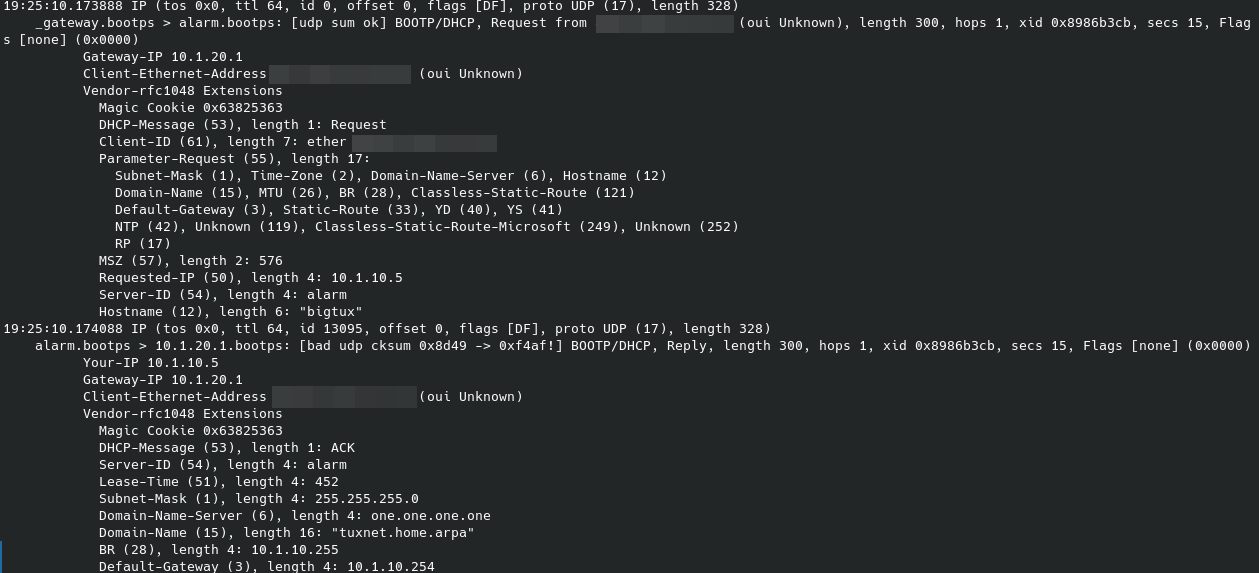

Hast du tcpdump auf dem RasPi? Ansonsten mal mit apt install tcpdump dazuinstallieren.

Dann gibst du mal ein tcpdump -i eth0 port 67 or 68 ein und siehst dir mal genau an WAS da DHCP seitig beim RasPi an eth0 ankommt. Ein zusätzliches "-vv" macht es noch etwas detailierter. (Siehe auch [https://danielmiessler.com/study/tcpdump/ hier)

Wenn dein Port ether21

- ein Memberport der VLAN Bridge ist und

- dessen PVID auf 20 steht und

- auch DHCP Relay am VLAN20 IP Interface des Mikrotik aktiviert ist mit der RasPi IP als Ziel

Der RasPi muss dazu logischerweise sein Default Gateway auf die lokale Mikrotik IP eingestellt haben in seinem VLAN (wo auch immer der RasPi ist?!) Check das mit ip r !

Sofern du auch noch das WLAN Interface parallel aktiv hast, kann es sein das eine Default Route mit besserer Metrik da aktiv ist und das Kupferinterface nicht routen kann! Prüfe das!

Sollte das der Fall sein, kannst du beim RasPi eine Datei mit Namen dhcpcd.exit-hook im /etc Verzeichnis erstellen mit folgendem Inhalt:

# adding the persistent route from the example above:

/usr/sbin/ip route add 10.1.0.0/16 via 192.168.20.1 dev eth0 nicht sicher ob so eine Veröffentlichung im Netz schädlich sein kann?

Nein, da droht keine Gefahr HW Adressen sind ja nur im lokalen Netz sichtbar und nicht im Internet.dann fällt mir zumindest "oui Unknown" und "bad udp cksum" auf.

"oui unknown" bedeutet das er die HW Mac nicht zuordnen kann und ist nur kosmetisch und nix Böses.Führe dazu ein wget https:/ /standards-oui.ieee.org/oui/oui.txt auf dem RasPi aus und kopiere oder verschiebe die runterdeladene oui.txt Textdatei nach /usr/local/etc/ dann erscheint das nicht mehr.

Das "bad checksum" ist deutlich schlimmer. Das ist ein kaputtes Paket!! Kann das sein das du hier mit einem .1q VLAN Tag sendest??

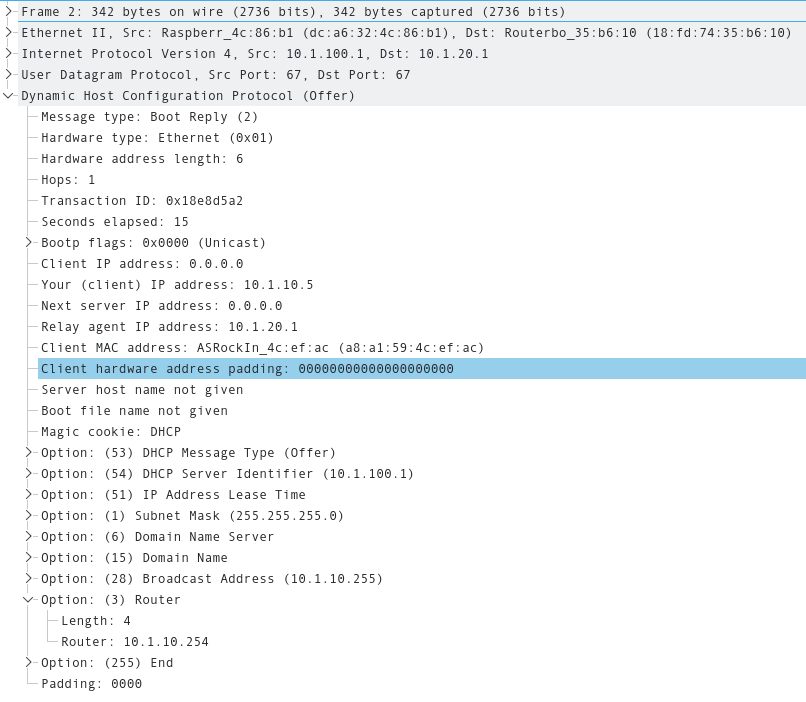

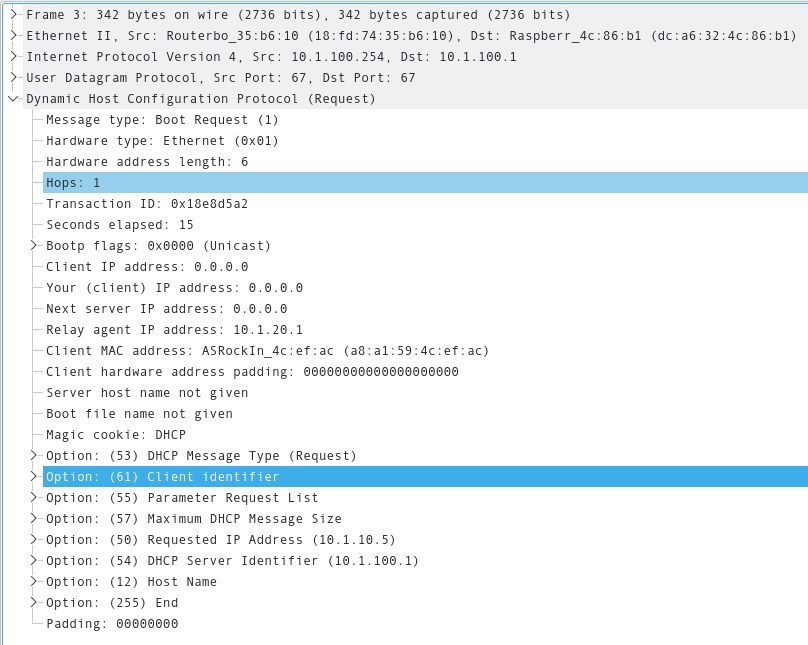

Hier einmal ein Beispiel wie es richtig aussehen sollte und auch tut wenn man alles richtig macht.

Es ist deutlich übersichtlicher wenn du die tcpdump Daten in eine .pcap Datei laufen lässt und dir diese dann schön übersichtlich mit dem Wireshark ansiehst!! Sorry, das hätte ich oben anmerken sollen damit der Kopf nicht so raucht... 😉

Das sieht dann so aus: tcpdump -i eth0 -s 65535 -w dhcp.pcap port 67 or 68

Die Datei kannst du dann per USB Stick oder GUI am Laufen hast.

Und das kommt dann dabei raus...

Works as designed 👍

And now back to you...!! 😊

Sorry, da komm ich gerade nicht mehr hinterher.

Was meinst du?? Die oui Geschichte oder die Bad checksum ??Vielleicht solltest du dir mal eine neue oder 2te SD für den RasPi flashen und einmal mit einem sauberen System alles neu aufsetzen?!

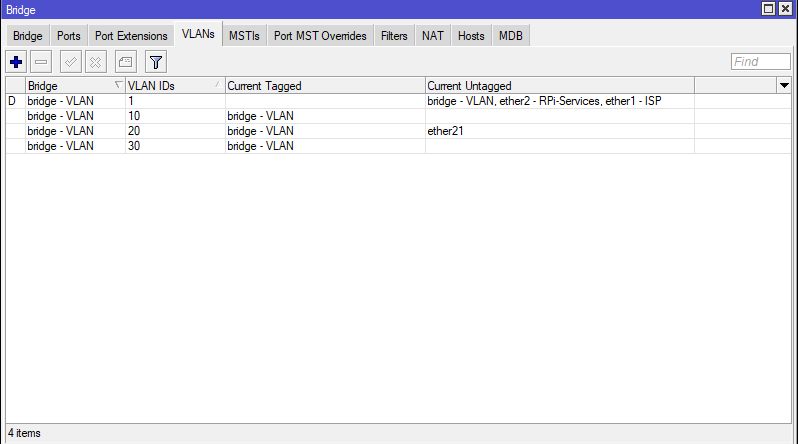

Du hast außerdem noch immer einen bösen Kardinalsfehler im VLAN Setup der Bridge!

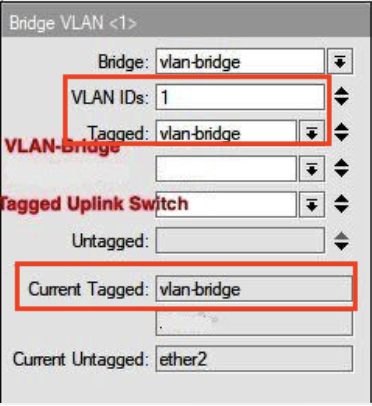

⚠️ Das VLAN 1 darf niemals UNtagged Member der Bridge sein sondern tagged!! (Bridge / VLAN Screenshot)

Um das zu korrigieren musst du das VLAN Filtering temorär im Bridge Setup deaktivieren und das VLAN 1 neu anlegen und dann mit der VLAN ID 1 tagged an die Bridge binden (Tutorial lesen!)

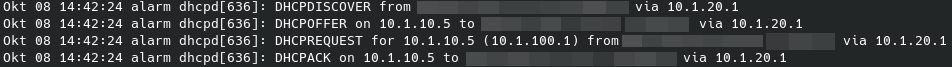

In deinen DHCP Traces ist auffällig das der Server beim Offer die Option 54 auf eine völlig wirre IP setzt (.100.1 !) die in deiner Adressierung gar nicht vorkommt. Hier stimmt also auch schonmal was nicht mit dem DHCP Server bzw. dessen IP Adressierung.

Die Requested IP Adress stimmt auch nicht, kein VLAN 20. Also irgendwas ist da völlig falsch in deinem DHCP Server Setup (dhcpd.conf Datei)!!!

Du solltest ggf. das aktuelle Setup hier nochmal posten. Wenn, dann bitte nur die relevanten Zeilen um den Thread hier nicht vollzumüllen wie du es leider auch mit dem unsäglichen und eigentlich überflüssigen Zitieren ganzer Antwortsthreads hier tust. Verwirrt nur als das es weiterhilft... 🧐

Nur nochmal dumm nachgefragt:

Kann es sein das du mit systemctl restart isc-dhcp-server vergessen hast den DHCP Server nach Änderung der /etc/dhcp/dhcpd.conf Datei neu zu starten um die Änderungen zu aktivieren?!

Der Fehler liegt de facto im DHCP Server Setup.

Schon passiert, da ich sowas von die Nase voll hatte.

👏👍😉 ich nutze ArchLinux, kein Debian-basiertes System.

Sorry....Ich vermute immer noch einen Fehler in der DHCP Server Konfig.

WICHTIG:

Dort gibt es am Anfang eine Section mit dem Kommentarzeilen:

No service will be given on this subnet, but declaring it helps the

DHCP server to understand the network topology.

Hier MUSST du zwingend ALLE IP Netze global vorab deklarieren auch das eth0 IP Netz oder sofern du mehrere NICs hast auch die. Und auch wenn du z.B. auf dem eth0 oder anderen ethx keine Adressen vergibst!!

Da muss dann bei dir sowas stehen wie:

# No service will be given on this subnet, but declaring it helps the

# DHCP server to understand the network topology.

subnet 10.1.10.0 netmask 255.255.255.0 {

}

subnet 10.1.20.0 netmask 255.255.255.0 {

}

subnet 10.1.30.0 netmask 255.255.255.0 {

}

subnet 10.1.100.0 netmask 255.255.255.0 {

} Ansonsten einmal die aktuelle MT Konfig mit "export" hier posten und die dhcpd.conf Datei.

Hier nochmals das sauber und fehlerlos funktionierende Setup, diesmal auch mit vollständig deaktiviertem DHCP Server auf dem Mikrotik.

Zur Erinnerung...

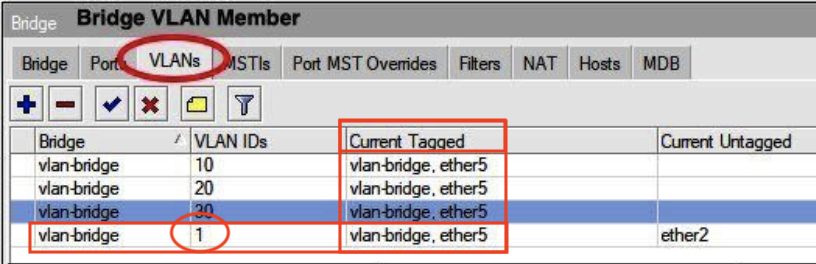

In allen 3 VLANs wurden Clients getestet und das sowohl über den an Port eth5 angeschlossenen VLAN Switch als auch an den direkten VLAN Ports ether2 bis ether4 !

Überall klappt die IP Adressvergabe fehlerfrei und im richtigen VLAN.

Mehr Silbertablett geht nun nicht mehr...

Zur Erinnerung...

# dhcpd.conf

#

# Sample configuration file for ISC dhcpd

#

# option definitions common to all supported networks...

#option domain-name "example.org";

#option domain-name-servers ns1.example.org, ns2.example.org;

option domain-name "localtux.home.arpa";

option domain-name-servers 172.16.77.254;

default-lease-time 600;

max-lease-time 7200;

# The ddns-updates-style parameter controls whether or not the server will

# attempt to do a DNS update when a lease is confirmed. We default to the

# behavior of the version 2 packages ('none', since DHCP v2 didn't

# have support for DDNS.)

ddns-update-style none;

# If this DHCP server is the official DHCP server for the local

# network, the authoritative directive should be uncommented.

authoritative;

# Use this to send dhcp log messages to a different log file (you also

# have to hack syslog.conf to complete the redirection).

#log-facility local7;

# No service will be given on this subnet, but declaring it helps the

# DHCP server to understand the network topology.

# Active interface MUST be configured even with no pool!!!

subnet 192.168.18.0 netmask 255.255.255.224 {

}

subnet 192.168.18.32 netmask 255.255.255.224 {

}

subnet 192.168.18.64 netmask 255.255.255.224 {

}

# This is a very basic subnet declaration.

# eth1 (VLAN 1) subnet

subnet 192.168.18.0 netmask 255.255.255.224 {

range 192.168.18.10 192.168.18.20;

option ntp-servers 194.25.134.196;

option broadcast-address 192.168.18.31;

option routers 192.168.18.1;

}

# VLAN 10 subnet

subnet 192.168.18.32 netmask 255.255.255.224 {

range 192.168.18.40 192.168.18.50;

option ntp-servers 194.25.134.196;

option broadcast-address 192.168.18.63;

option routers 192.168.18.33;

}

# VLAN 20 subnet

subnet 192.168.18.64 netmask 255.255.255.224 {

range 192.168.18.70 192.168.18.80;

option ntp-servers 194.25.134.196;

option broadcast-address 192.168.18.95;

option routers 192.168.18.65;

}

# # On what interfaces should the DHCP server (dhcpd) serve DHCP requests?

# Separate multiple interfaces with spaces, e.g. "eth0 eth1".

INTERFACESv4="eth1"

#INTERFACESv6="" # oct/11/2022 09:49:20 by RouterOS 7.5

#

/interface bridge

comment="VLAN Bridge" igmp-snooping=yes name=\

vlan-bridge vlan-filtering=yes

/interface ethernet

set [ find default-name=ether1 ] comment="Internet Port"

set [ find default-name=ether5 ] comment="Switch Uplink"

/interface vlan

add interface=vlan-bridge name=vlan1 vlan-id=1

add interface=vlan-bridge name=vlan10 vlan-id=10

add interface=vlan-bridge name=vlan20 vlan-id=20

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface list member

add comment="WAN/Internet List" interface=ether1 list=WAN

add comment="Local LAN List" interface=vlan1 list=LAN

add interface=vlan10 list=LAN

add interface=vlan20 list=LAN

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface bridge port

add bridge=vlan-bridge comment="VLAN1 Port" frame-types=\

admit-only-untagged-and-priority-tagged interface=ether2

add bridge=vlan-bridge comment="VLAN10 Port" frame-types=\

admit-only-untagged-and-priority-tagged interface=ether3 pvid=10

add bridge=vlan-bridge comment="VLAN20 Port" frame-types=\

admit-only-untagged-and-priority-tagged interface=ether4 pvid=20

add bridge=vlan-bridge comment="Trunk Port VLAN Switch" interface=ether5

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge vlan-ids=1

add bridge=vlan-bridge tagged=vlan-bridge,ether5 vlan-ids=10

add bridge=vlan-bridge tagged=vlan-bridge,ether5 vlan-ids=20

/ip address

add address=192.168.18.1/27 comment="IP VLAN1" interface=vlan1 network=192.168.18.0

add address=192.168.18.33/27 comment="IP VLAN10" interface=vlan10 network=192.168.18.32

add address=192.168.18.65/27 comment="IP VLAN20" interface=vlan20 network=192.168.18.64

/ip dhcp-client

add comment=defconf interface=ether1

/ip dhcp-relay

add dhcp-server=192.168.18.3 disabled=no interface=vlan10 name=relay_vlan10

add dhcp-server=192.168.18.3 disabled=no interface=vlan20 name=relay_vlan20

/ip dns

set allow-remote-requests=yes

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name="Mikrotik"

/system ntp client

set enabled=yes

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN In allen 3 VLANs wurden Clients getestet und das sowohl über den an Port eth5 angeschlossenen VLAN Switch als auch an den direkten VLAN Ports ether2 bis ether4 !

Überall klappt die IP Adressvergabe fehlerfrei und im richtigen VLAN.

root@dhcpsrv:~# dhcp-lease-list

Reading leases from /var/lib/dhcp/dhcpd.leases

MAC IP hostname valid until manufacturer

===============================================================================================

00:23:5a:12:ab:78 192.168.18.20 Laptop 2022-10-11 07:48:31 COMPAL INFORMATION (KUNSHAN) CO., LTD.

00:e0:4c:36:00:e1 192.168.18.71 Windows10 2022-10-11 07:57:46 REALTEK SEMICONDUCTOR CORP.

8c:ae:4c:de:01:84 192.168.18.40 MacbookPro 2022-10-11 07:55:40 Plugable Technologies

c8:54:4a:bc:98:33 192.168.18.10 GS1200-5 2022-10-11 07:54:21 Zyxel Communications Corporation

Da hilft dir ja auch, wie immer, ein Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Oder...wenn du mit MSSIDs arbeiten willst:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Oder gleich die Königsklasse mit dynamischen VLANs. 😉

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Ich kauf schon mal nen Kasten Bier...

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Oder...wenn du mit MSSIDs arbeiten willst:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Oder gleich die Königsklasse mit dynamischen VLANs. 😉

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Ich kauf schon mal nen Kasten Bier...

Noch nie gehört.

Wie peinlich...lernt jeder Netzwerker in der Netzwerk Grundschule. de.wikipedia.org/wiki/IEEE_802.1X

und die angeschlossenen Clients beziehen ebenfalls eine Adresse aus dem entsprechenden Bereich.

Standardverhalten was man nicht extra in einem Administrator Forum beschreiben muss. Nächstes Thema also RADIUS-Server lernen

@colinardo 's Tutorial ist dein bester Freund:Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Oder auch der Thread von @Visucius

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

und versuchen AdGuard auf dem Raspi zu installieren

Wieso "versuchen" ist doch ne Lachnummer...heise.de/hintergrund/Werbeblocker-Mit-Pi-hole-AdGuard-Home-und-e ...

heise.de/ratgeber/DNS-Filter-als-Adblocker-einrichten-AdGuard-Ho ...

heise.de/select/ct/2022/20/2219513081512668787

usw.usw.

Nur habe ich nun Webserver auf verschiedenen Raspberrys die ich ansteuern müsste.

Dann benötigst du einen Reverse Web Proxy wie den von dir genannten Nginx!Mikrotik hat auch eine Proxy Funktion an Bord ob die das aber auch leistet was dein Setup erfordert musst du dem Handbuch entnehmen.

wiki.mikrotik.com/wiki/Manual:IP/Proxy

Es gibt ebenso einen entsprechenden Tread im Forum der das Thema anreisst (die Suchfunktion lässt grüßen

Mikrotik Reverse Proxy

2 grobe Kardinalsfehler sind bzw. waren in der Konfig.

(Leider hat der TO seine hier vor diesem Thread zuvor gepostete Konfig zwischenzeitlich wieder gelöscht)

Der Schlimmste ist das du eine IP Adresse auf das Bridge Interface selber gelegt hast. Das ist in einem Mikrotik VLAN Setup ein absolutes NoGo und der Grund warum deine Updates auf aktuellere Firmwares scheitern.

Das Mikrotik Tutorial weist mehrfach explizit und in rot auf diesen Umstand hin und leider wird er immer und immer wieder falsch gemacht mit dann diesen fatalen Fehlerbildern.

Du hast es versäumt VOR dem Aktivieren des VLAN Filterings in der Bridge auch das VLAN 1 Interface statisch anzulegen und es in den Bridge VLANs tagged auf das Bridge Interface zu legen.

Dann hast du statt die VLAN 1 IP auf das VLAN 1 Interface zu legen, wie du es komischerweise für alle anderen VLANs richtig gemacht hast, diese stattdessen falsch auf das Bridge Interface selber gelegt entgegen aller Konfig Vorgaben von Mikrotik.

Da muss man sich dann nicht wirklich groß wundern das es zu solchem Fehlverhalten führt.

Diesen Fehler solltest du für einen stabilen Betrieb dringenst korrigieren. Siehe MT VLAN Tutorial.

Der 2te Fehler ist das du im WLAN CapsMan Setup kein Local Forwarding verwendest. Damit wird aller WLAN Traffic unnützerweise von allen APs zentral zum CapsMan getunnel und erst da auf die LAN Infrastruktur ausgekoppelt. WLAN Tunneling ist Steinzeit und macht man aufgrund der massiven Performanceverluste und sehr eingeschränkten Skalierbarkeit der Bandbreite deshalb schon lange nicht mehr. Hier solltest du besser auf Local Forwarding wechseln wo der AP Traffic direkt am AP auf die LAN Infrastruktur ausgekoppelt wird. (Siehe Zu Datapath Konfig auch HIER).

Der Rest ist soweit OK.

(Leider hat der TO seine hier vor diesem Thread zuvor gepostete Konfig zwischenzeitlich wieder gelöscht)

Der Schlimmste ist das du eine IP Adresse auf das Bridge Interface selber gelegt hast. Das ist in einem Mikrotik VLAN Setup ein absolutes NoGo und der Grund warum deine Updates auf aktuellere Firmwares scheitern.

Das Mikrotik Tutorial weist mehrfach explizit und in rot auf diesen Umstand hin und leider wird er immer und immer wieder falsch gemacht mit dann diesen fatalen Fehlerbildern.

Du hast es versäumt VOR dem Aktivieren des VLAN Filterings in der Bridge auch das VLAN 1 Interface statisch anzulegen und es in den Bridge VLANs tagged auf das Bridge Interface zu legen.

Dann hast du statt die VLAN 1 IP auf das VLAN 1 Interface zu legen, wie du es komischerweise für alle anderen VLANs richtig gemacht hast, diese stattdessen falsch auf das Bridge Interface selber gelegt entgegen aller Konfig Vorgaben von Mikrotik.

Da muss man sich dann nicht wirklich groß wundern das es zu solchem Fehlverhalten führt.

Diesen Fehler solltest du für einen stabilen Betrieb dringenst korrigieren. Siehe MT VLAN Tutorial.

Der 2te Fehler ist das du im WLAN CapsMan Setup kein Local Forwarding verwendest. Damit wird aller WLAN Traffic unnützerweise von allen APs zentral zum CapsMan getunnel und erst da auf die LAN Infrastruktur ausgekoppelt. WLAN Tunneling ist Steinzeit und macht man aufgrund der massiven Performanceverluste und sehr eingeschränkten Skalierbarkeit der Bandbreite deshalb schon lange nicht mehr. Hier solltest du besser auf Local Forwarding wechseln wo der AP Traffic direkt am AP auf die LAN Infrastruktur ausgekoppelt wird. (Siehe Zu Datapath Konfig auch HIER).

Der Rest ist soweit OK.