Sophos UTM VPN zu FritzBox Subnetz hinter Fritzbox

Hallo zusammen,

ich habe eine Site to Site VPN Verbindung von einer Sophos UTM zu eine Fritzbox. Diese funktioniert auch ohne Probleme. An der Fritzbox hängt eine OPNSense mit einem eigenen Subnetz. Auf das Netzt der OPNSense kann ich leider per VPN nicht zugreifen. Kann mir vielleicht jemand helfen?

Danke im vorraus!

ich habe eine Site to Site VPN Verbindung von einer Sophos UTM zu eine Fritzbox. Diese funktioniert auch ohne Probleme. An der Fritzbox hängt eine OPNSense mit einem eigenen Subnetz. Auf das Netzt der OPNSense kann ich leider per VPN nicht zugreifen. Kann mir vielleicht jemand helfen?

Danke im vorraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1513390809

Url: https://administrator.de/forum/sophos-utm-vpn-zu-fritzbox-subnetz-hinter-fritzbox-1513390809.html

Ausgedruckt am: 06.08.2025 um 02:08 Uhr

13 Kommentare

Neuester Kommentar

Auf der Fritte zu allererst eine statische Route für das Netz der OPNSense anlegen die auf die OPNSense als Gateway zeigt. Wenn die OPNSense mit Ihrem WAN-Port am Netz der FB hängt dann auf der OPNSense sicherstellen das das SRCNAT (Masquerading) am WAN Port deaktiviert ist, da man ansonsten durch das SRCNAT am WAN Port-Forwarding für den Zugriff auf einzelne Stationen benötigen würde. Dann das VPN-Profil der Fritte manuell anpassen. Dazu die Konfiguration der Box in eine Datei exportieren, daraus das VPN Profil raus kopieren und die accesslist um das Netz erweitern das hinter der OPNSense liegt

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/229_Mit-FRITZ ...

Die Config dann erneut in die Box importieren.

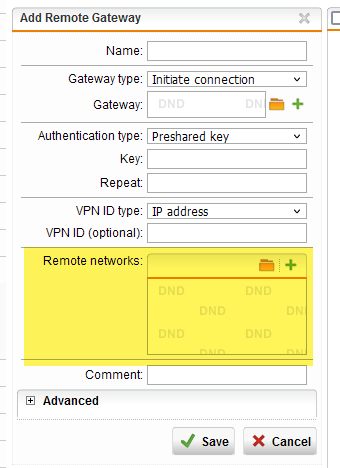

Auf der UTM dann sicherstellen das das zusätzliche Remote-Netz in den Phase2 Policies hinterlegt ist.

Und natürlich muss die Firewall in der OPNSense den Traffic aus dem fremden Subnetz auch erlauben.

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/229_Mit-FRITZ ...

Die Config dann erneut in die Box importieren.

Auf der UTM dann sicherstellen das das zusätzliche Remote-Netz in den Phase2 Policies hinterlegt ist.

Und natürlich muss die Firewall in der OPNSense den Traffic aus dem fremden Subnetz auch erlauben.

Zitat von @saschawi82:

Hallo zusammen,

ich habe eine Site to Site VPN Verbindung von einer Sophos UTM zu eine Fritzbox. Diese funktioniert auch ohne Probleme. An der Fritzbox hängt eine OPNSense mit einem eigenen Subnetz. Auf das Netzt der OPNSense kann ich leider per VPN nicht zugreifen. Kann mir vielleicht jemand helfen?

Hallo zusammen,

ich habe eine Site to Site VPN Verbindung von einer Sophos UTM zu eine Fritzbox. Diese funktioniert auch ohne Probleme. An der Fritzbox hängt eine OPNSense mit einem eigenen Subnetz. Auf das Netzt der OPNSense kann ich leider per VPN nicht zugreifen. Kann mir vielleicht jemand helfen?

Moin,

Du mußt die entsprechenden statische Routen in der Fritzbox, in der Sophos und auch in der OPNSense eintragen. Und dafür sorgen, daß die Netze der opnsense auch in den Tunnel geroutet werden.

lks

Zitat von @saschawi82:

Bei der UTM muss ich dann unter dem Remote Gateway das OPNSense Netz noch eintragen? Sonst kann ich das nirgendwo machen.

Das muss in die Remote-Netze des GW Eintrags der VPN Verbindung (Phase2 Policies)Bei der UTM muss ich dann unter dem Remote Gateway das OPNSense Netz noch eintragen? Sonst kann ich das nirgendwo machen.

Des weiteren musst du natürlich auch sicherstellen das die Clients hinter der OPNSense auch Traffic aus dem fremden Subnetz annehmen denn per Default blockiert die Windows-Firewall bspw. ICMP oder SMB Anfragen aus fremden Subnetzen!

Zitat von @saschawi82:

Leider bekomme ich das nicht hin. Auf der Fritzbox der UTM und der OPNSense sind die jeweiligen Routen eingetragen.

Fritzbox 192.168.178.0/24 statische Route auf 192.168.100.0/24 --> 192.168.178.5 (WAN der OPNSense)

OK korrekt.Leider bekomme ich das nicht hin. Auf der Fritzbox der UTM und der OPNSense sind die jeweiligen Routen eingetragen.

Fritzbox 192.168.178.0/24 statische Route auf 192.168.100.0/24 --> 192.168.178.5 (WAN der OPNSense)

UTM 192.168.0.0/24 statische Route 192.168.100.0/24 auf 192.168.178.5 (WAN OPNSense)

Blödsinn! Die VPN Policies werden auf der UTM automatisch als Routen zur Fritzbox eingetragen und somit kennt diese eine Route zum Netz der OPNSense.Remote Netz 192.168.100.0/24 ist im Gateway ist eingetragen.

OK.OPNSENSE WAN 192.168.178.5 Lokal 192.168.100.0/24 statische Route 192.168.0.0/24 auf 192.168.178.1

Blödsinn. Die OPNSense hat die Fritte als Default GW und leitet somit eh alle Anfragen an Netze die es nicht selbst kennt an die Fritte und diese kennt wiederum das Netz der UTM welches durch die Policy durch den Tunnel geht.Leider bekomme ich das nicht hin

Dann ist deine Accesslist auf der Fritte falschZitat von @saschawi82:

In der Accesslist steht folgendes:

accesslist = "permit ip any 192.168.0.0 255.255.255.0",

"permit ip any 192.168.100.0 255.255.255.0";

In der Accesslist steht folgendes:

accesslist = "permit ip any 192.168.0.0 255.255.255.0",

"permit ip any 192.168.100.0 255.255.255.0";

Falsch. Hier gehören nur die Remote-Netze rein nicht die für die Fritte lokal über die Route erreichbaren. Das erstere Eintrag ja erlaubt schon den Zugriff vom UTM Netz auf alles andere.

Ja. Wenn du der Remote-Seite auch sämtliche SAs erlauben willst.

Willst du das weiter einschränken was die Remote-Seite an SAs erstellen darf dann sähe das so aus um nur den Zugriff auf das Fritzbox-Netz und das OPNSense Netz zu erlauben

Willst du das weiter einschränken was die Remote-Seite an SAs erstellen darf dann sähe das so aus um nur den Zugriff auf das Fritzbox-Netz und das OPNSense Netz zu erlauben

accesslist = "permit ip 192.168.100.0 255.255.255.0 192.168.0.0 255.255.255.0",

"permit ip 192.168.178.0 255.255.255.0 192.168.0.0 255.255.255.0";

Steht ja auch alles haarklein auf der oben zitierten AVM Lösungsseite:

avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

Wenn man es nicht für nötig erachtet diese Tips wenigstens einmal zu lesen und zu verstehen muss man sich ja nicht wundern das es schiefgeht...

Statt mit 2 SA Einträgen könnte man es auch etwas intelligender machen mit einem und einer größeren Subnetzmaske die beide Netze inkludieren würde. Dafür ist allerdings das Subnetting mit .100.0 /24 und .178.0 /24 zu unintellligent gewählt.

Aber mit 2 separaten klappt es ja auch. Der folgende Thread beschreibt diese Thematik und die Lösung bei einer FB:

PFSense mit Fritzboxen verbinden

avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

Wenn man es nicht für nötig erachtet diese Tips wenigstens einmal zu lesen und zu verstehen muss man sich ja nicht wundern das es schiefgeht...

Statt mit 2 SA Einträgen könnte man es auch etwas intelligender machen mit einem und einer größeren Subnetzmaske die beide Netze inkludieren würde. Dafür ist allerdings das Subnetting mit .100.0 /24 und .178.0 /24 zu unintellligent gewählt.

Aber mit 2 separaten klappt es ja auch. Der folgende Thread beschreibt diese Thematik und die Lösung bei einer FB:

PFSense mit Fritzboxen verbinden

Wenn's das denn nun war bitte nicht vergessen den Thread dann auch als erledigt zu setzen:

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?