Sophos XGS WAF Exchange Umkehrauthentifizierung

Hallo zusammen,

meine Frage richtet sich an die UTM zu XGS Umsteiger.

Ich habe meinen Exchange Server mit der Sophos UTM veröffentlicht und als zusätzlichen Zugriffschutz für Outlook Anywhere die Sophos Umkehrauthentifizierung genutzt. D.h. damit konnten sich nur User via Outlook Anywhere anmelden, die ich in eine dafür vorgesehene AD-Gruppe gepackt habe.

Nun möchte ich bei der Sophos XGS das gleiche erreichen. Scheinbar gab es aber an der WAF Änderungen, die das nicht mehr für Outlook Anywhere zulassen. Für OWA und EAS funktioniert es nämlich weiterhin.

Ich habe mich an diese Anleitungen gehalten bzw. so wie es bei der UTM konfiguriert war:

support.sophos.com/support/s/article/KBA-000001049?language=en_U ... und

frankysweb.de/sophos-xg-exchange-2016-und-sfos-16-05-webserver-p ...

Egal ob über RPC oder Mapi, ich erhalte bei eingeschalteter Authentifizierung (ohne Authentifizierung klappt es):

z.b. RPC:

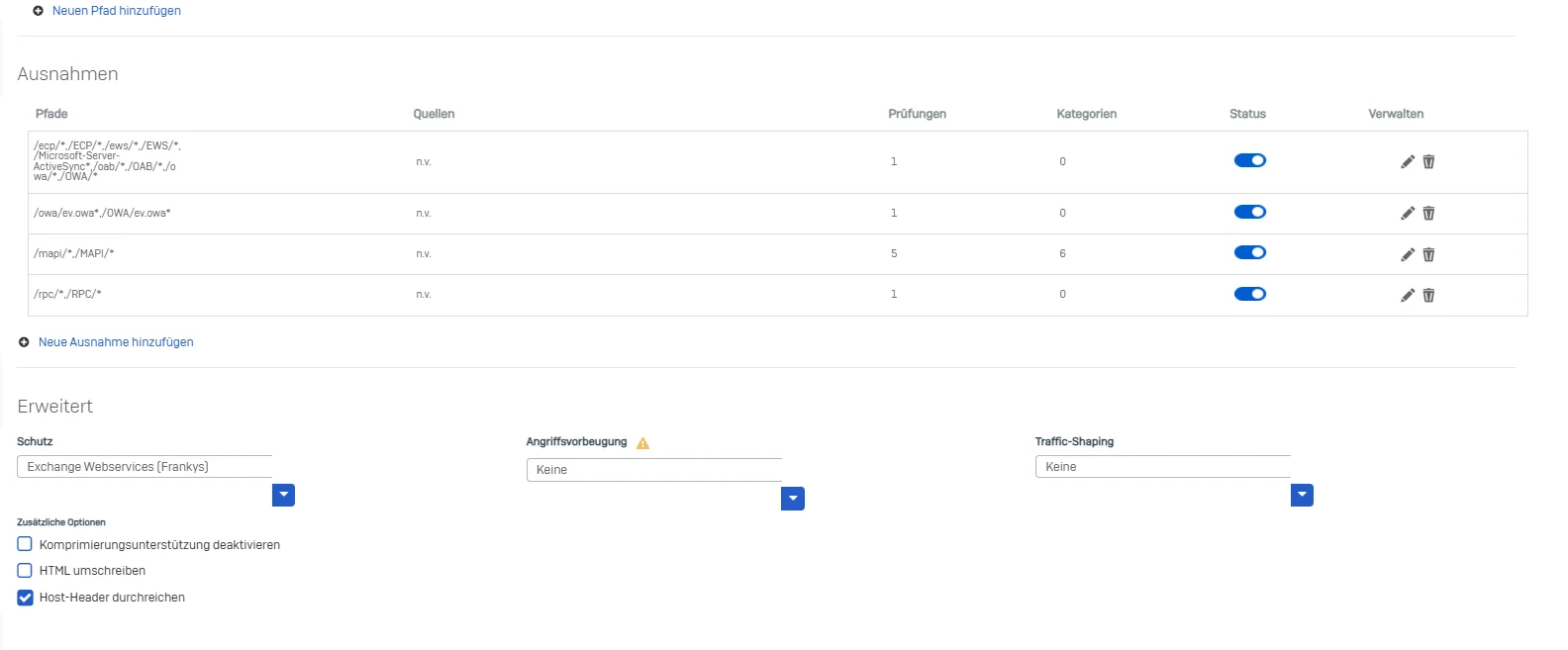

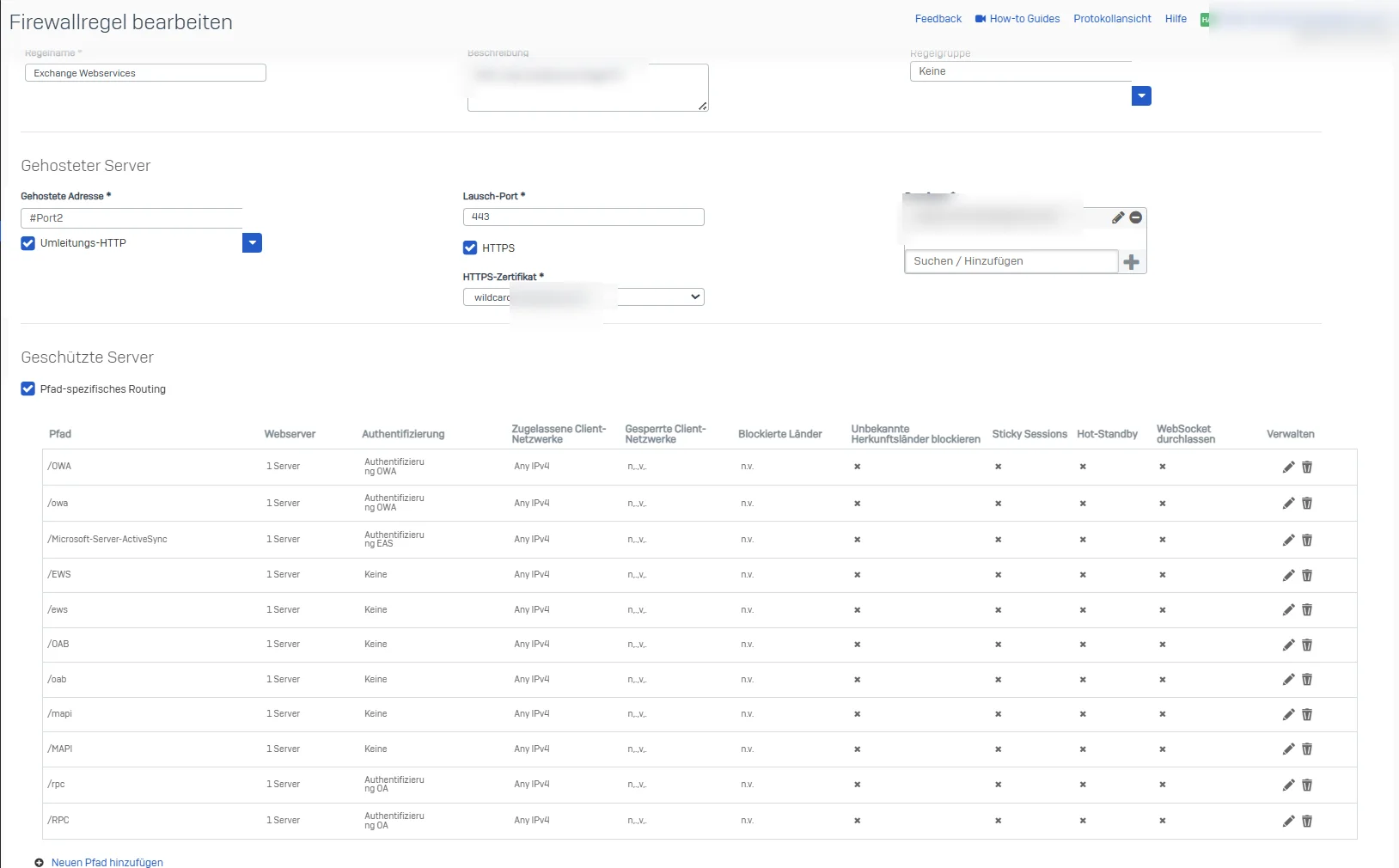

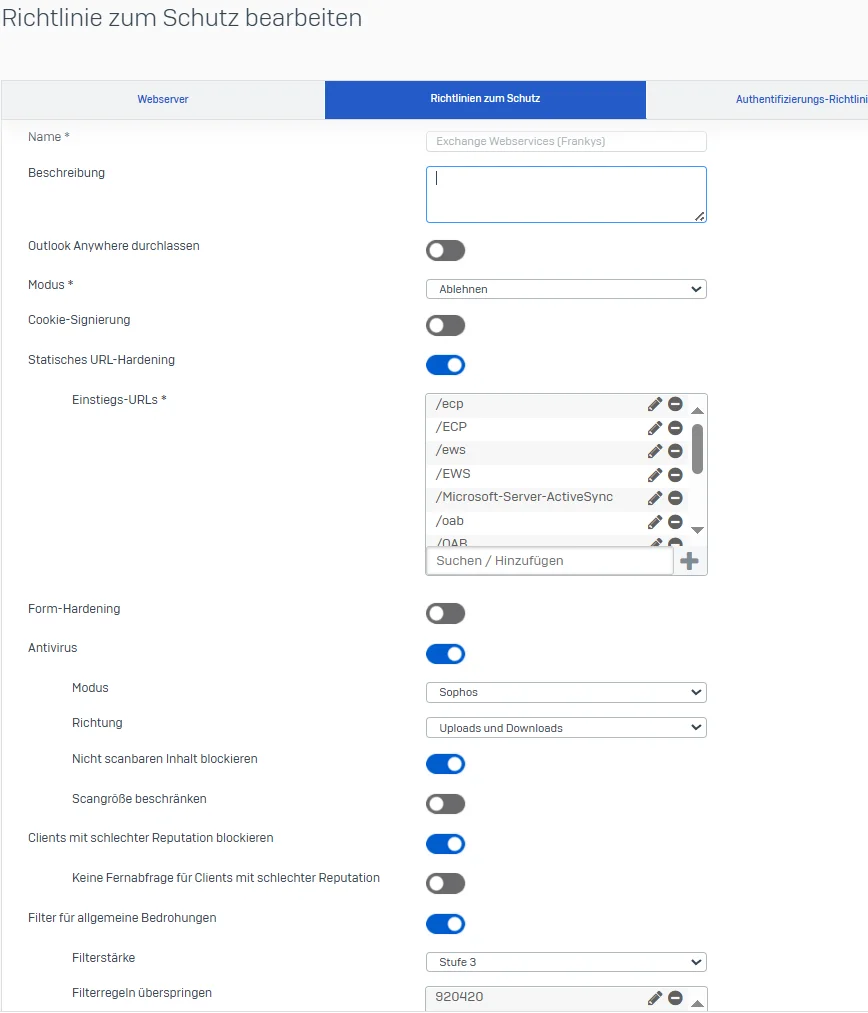

WAF

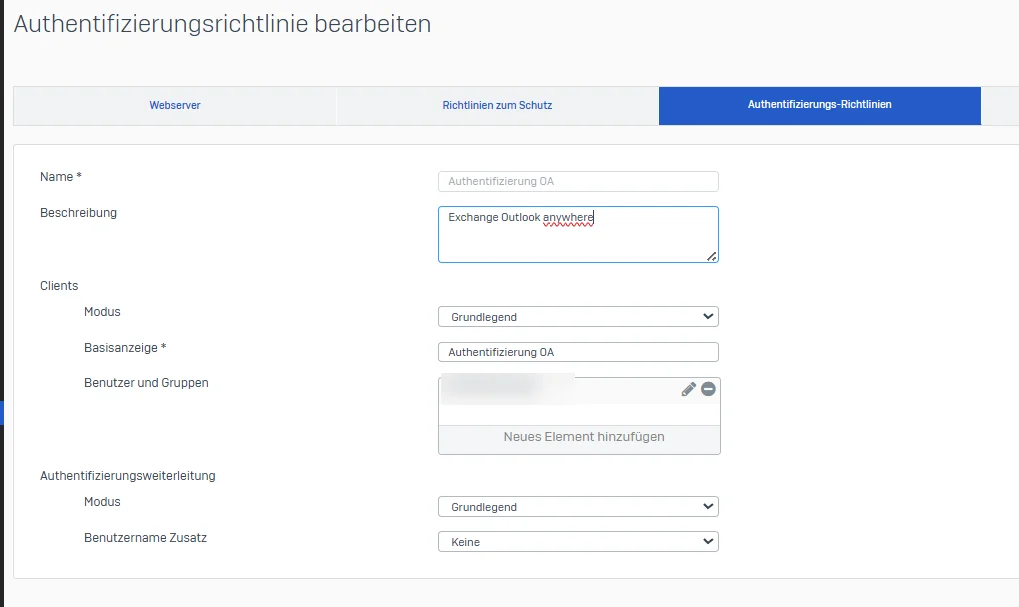

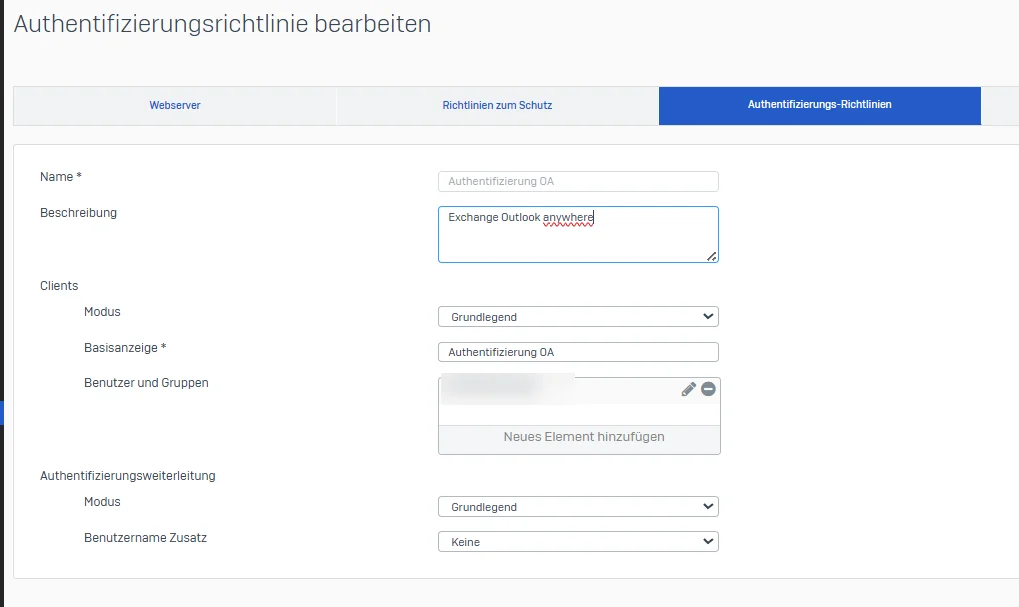

Authentifizierungs-Richtlinie

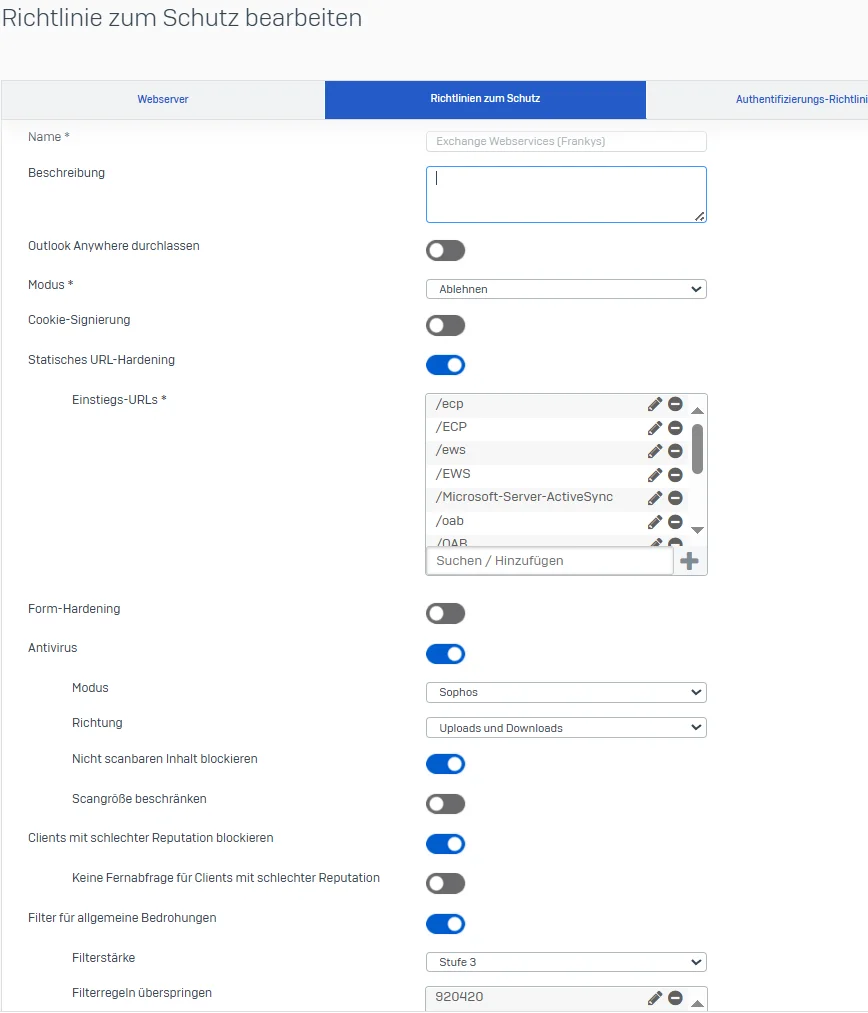

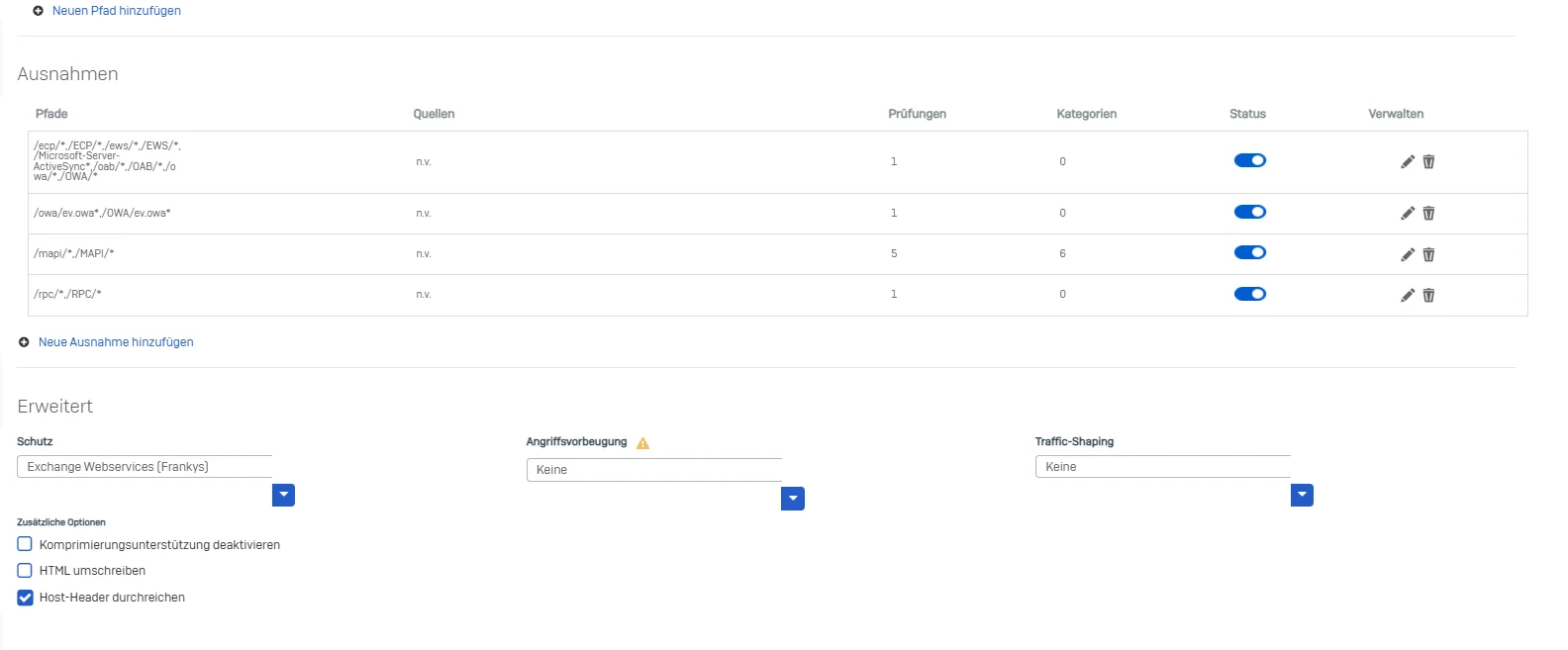

Richtlinie zum Schutz

Nutzt das noch jemand?

meine Frage richtet sich an die UTM zu XGS Umsteiger.

Ich habe meinen Exchange Server mit der Sophos UTM veröffentlicht und als zusätzlichen Zugriffschutz für Outlook Anywhere die Sophos Umkehrauthentifizierung genutzt. D.h. damit konnten sich nur User via Outlook Anywhere anmelden, die ich in eine dafür vorgesehene AD-Gruppe gepackt habe.

Nun möchte ich bei der Sophos XGS das gleiche erreichen. Scheinbar gab es aber an der WAF Änderungen, die das nicht mehr für Outlook Anywhere zulassen. Für OWA und EAS funktioniert es nämlich weiterhin.

Ich habe mich an diese Anleitungen gehalten bzw. so wie es bei der UTM konfiguriert war:

support.sophos.com/support/s/article/KBA-000001049?language=en_U ... und

frankysweb.de/sophos-xg-exchange-2016-und-sfos-16-05-webserver-p ...

Egal ob über RPC oder Mapi, ich erhalte bei eingeschalteter Authentifizierung (ohne Authentifizierung klappt es):

z.b. RPC:

[Fri Mar 28 13:55:31.875361 2025] [auth_basic:error] [pid 31439:tid 140116110563072] [client xxx.xxx.xxx.xxx:xxxxx] AH01614: client used wrong authentication scheme: /rpc/rpcproxy.dllWAF

Authentifizierungs-Richtlinie

Richtlinie zum Schutz

Nutzt das noch jemand?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672583

Url: https://administrator.de/forum/sophos-xgs-waf-exchange-umkehrauthentifizierung-672583.html

Ausgedruckt am: 16.07.2025 um 08:07 Uhr

9 Kommentare

Neuester Kommentar

Servus,

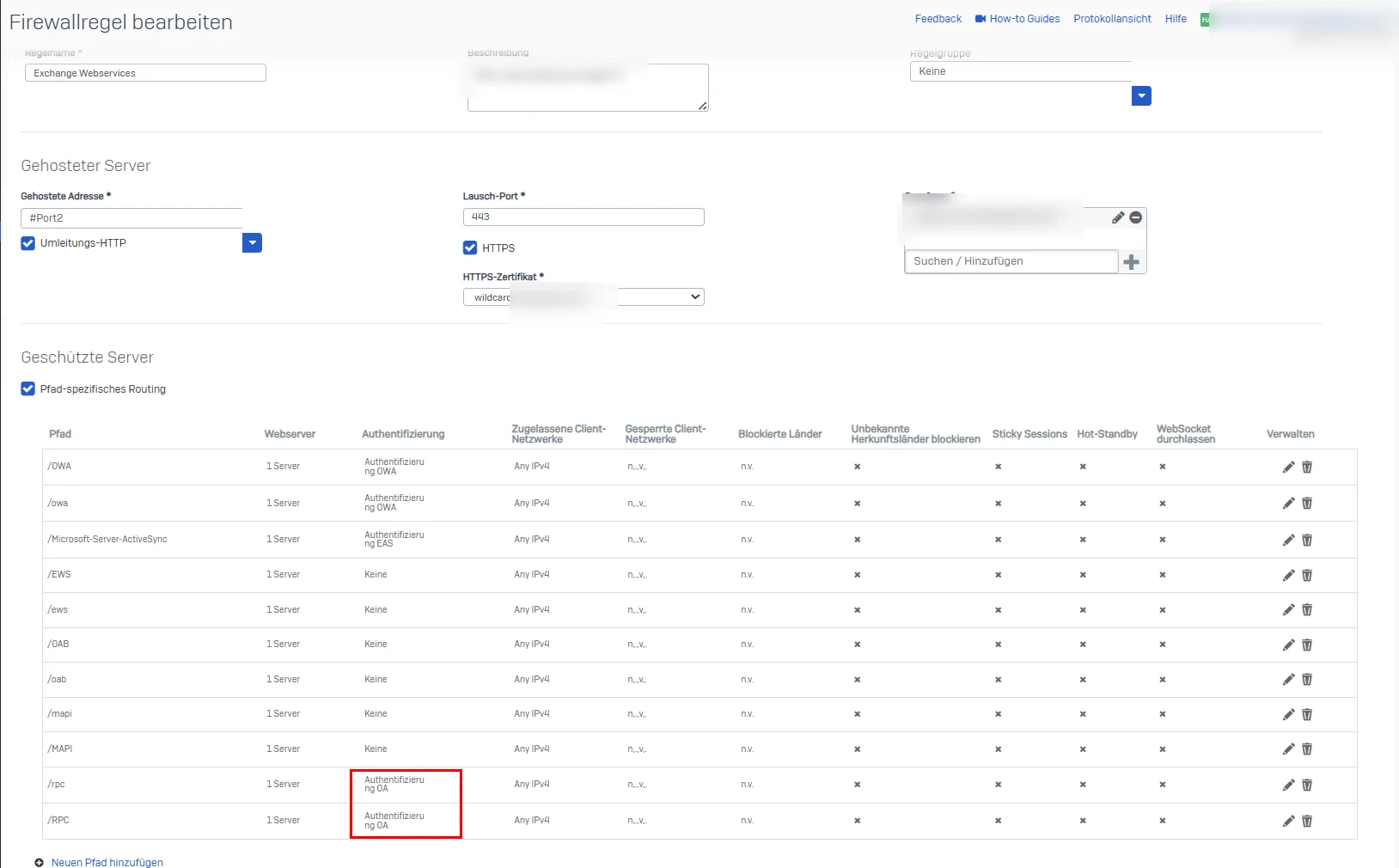

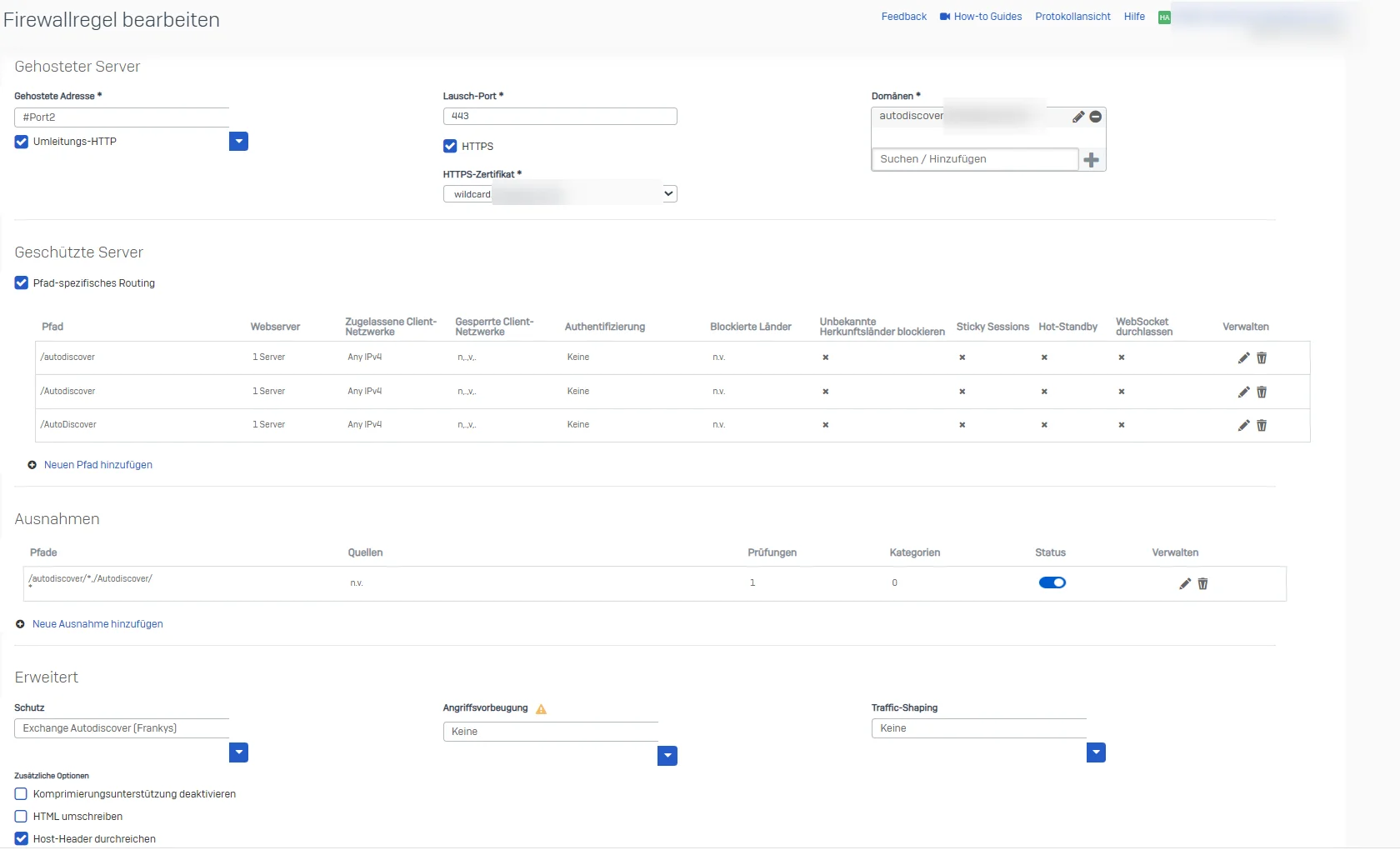

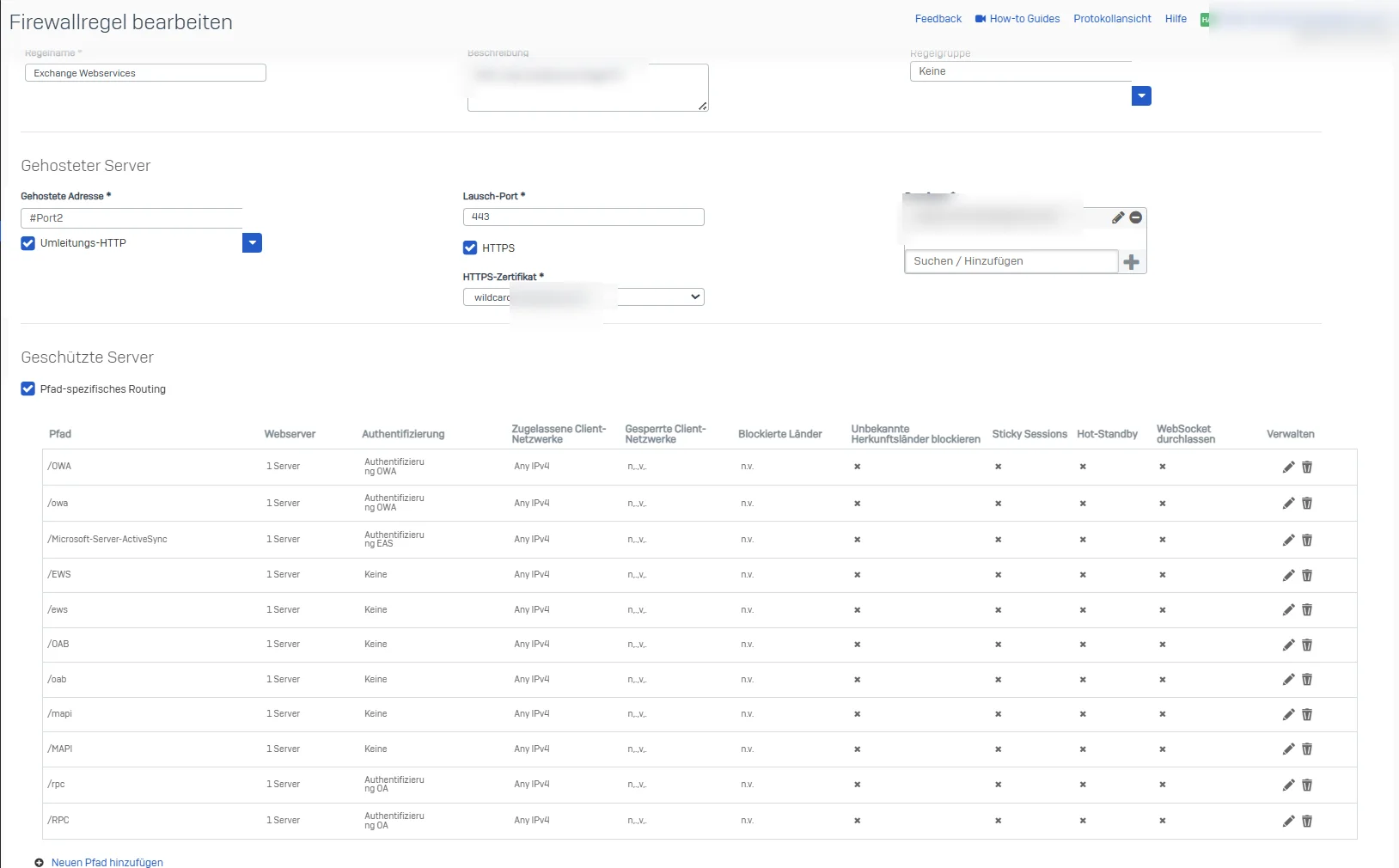

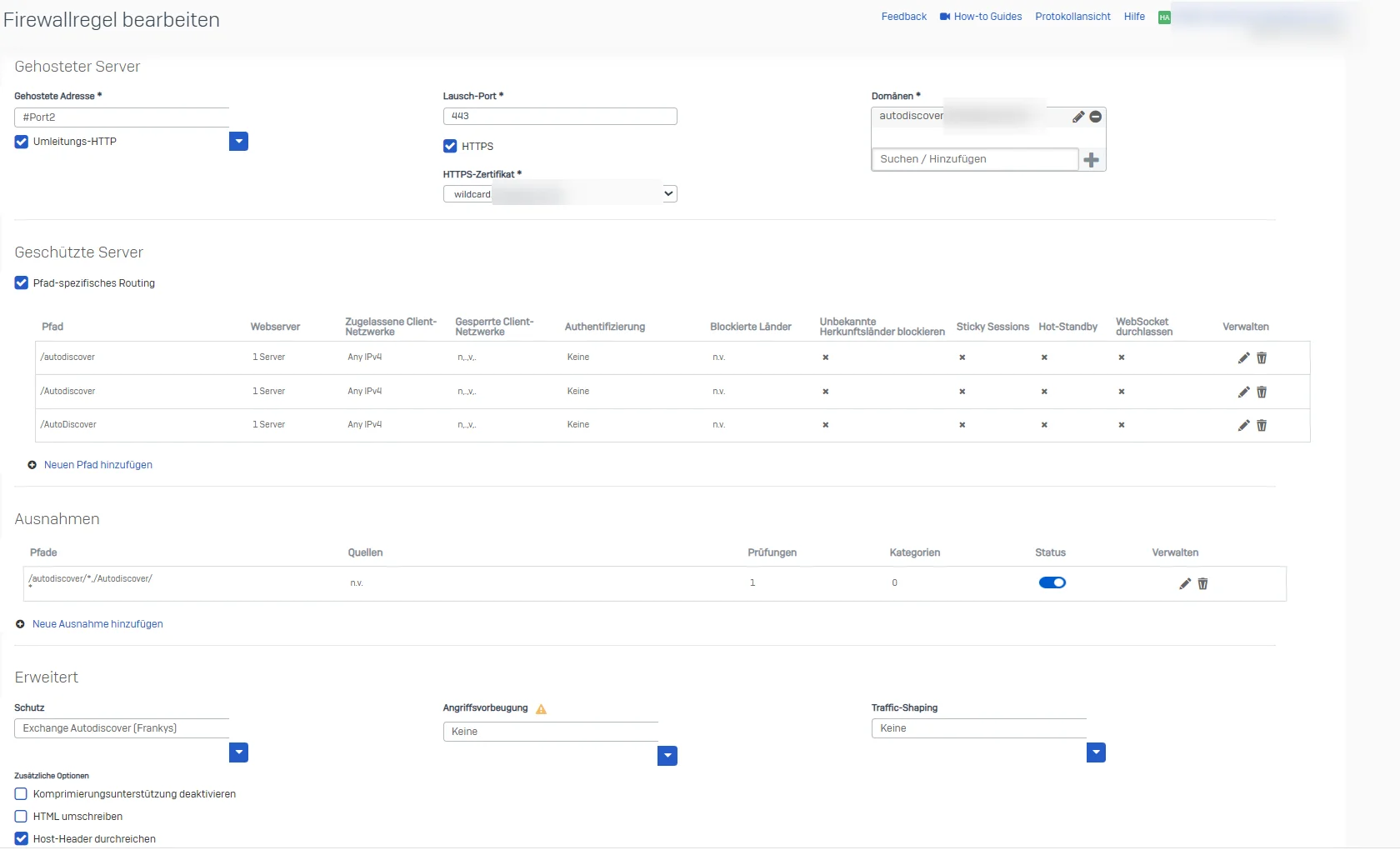

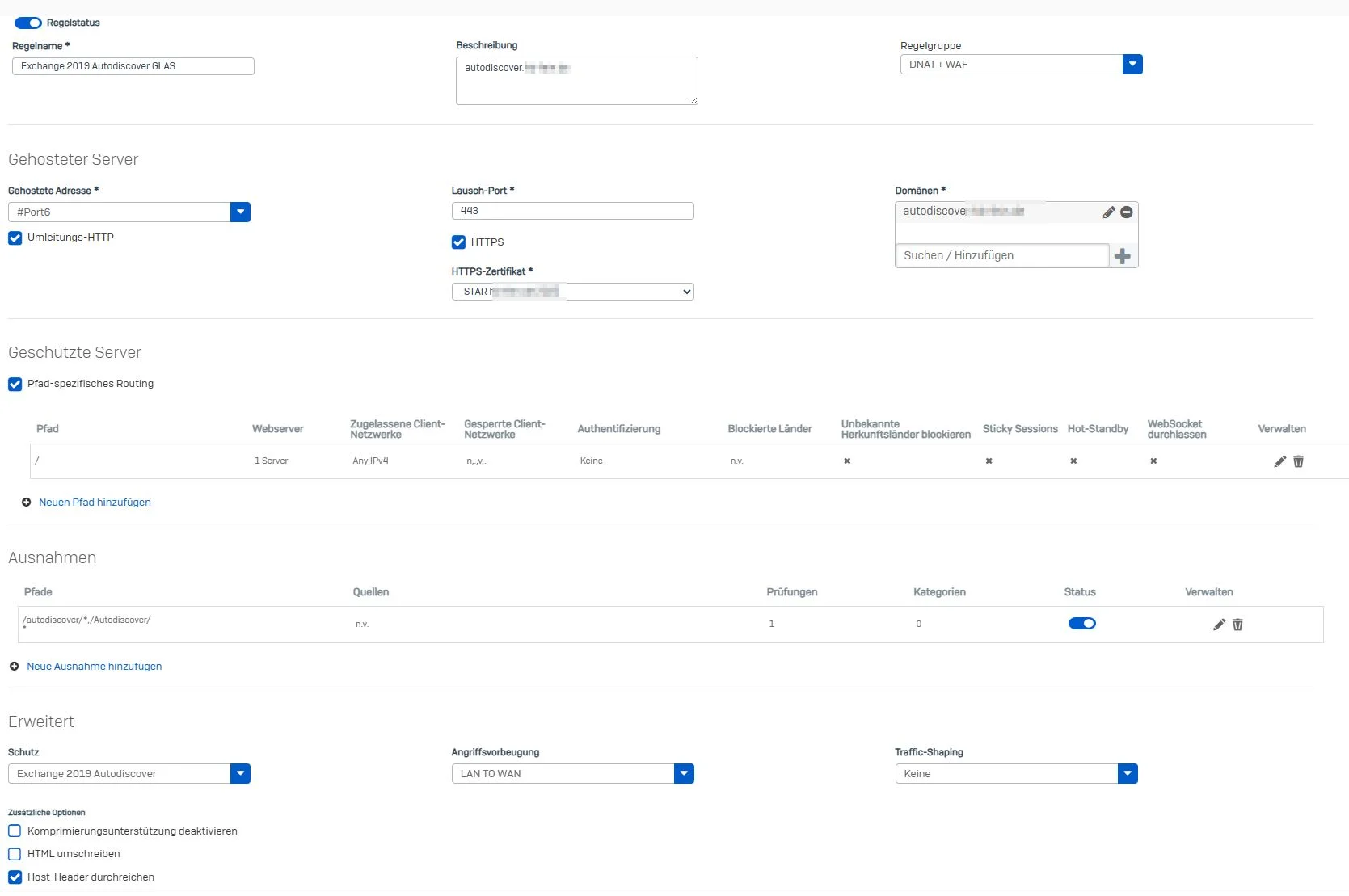

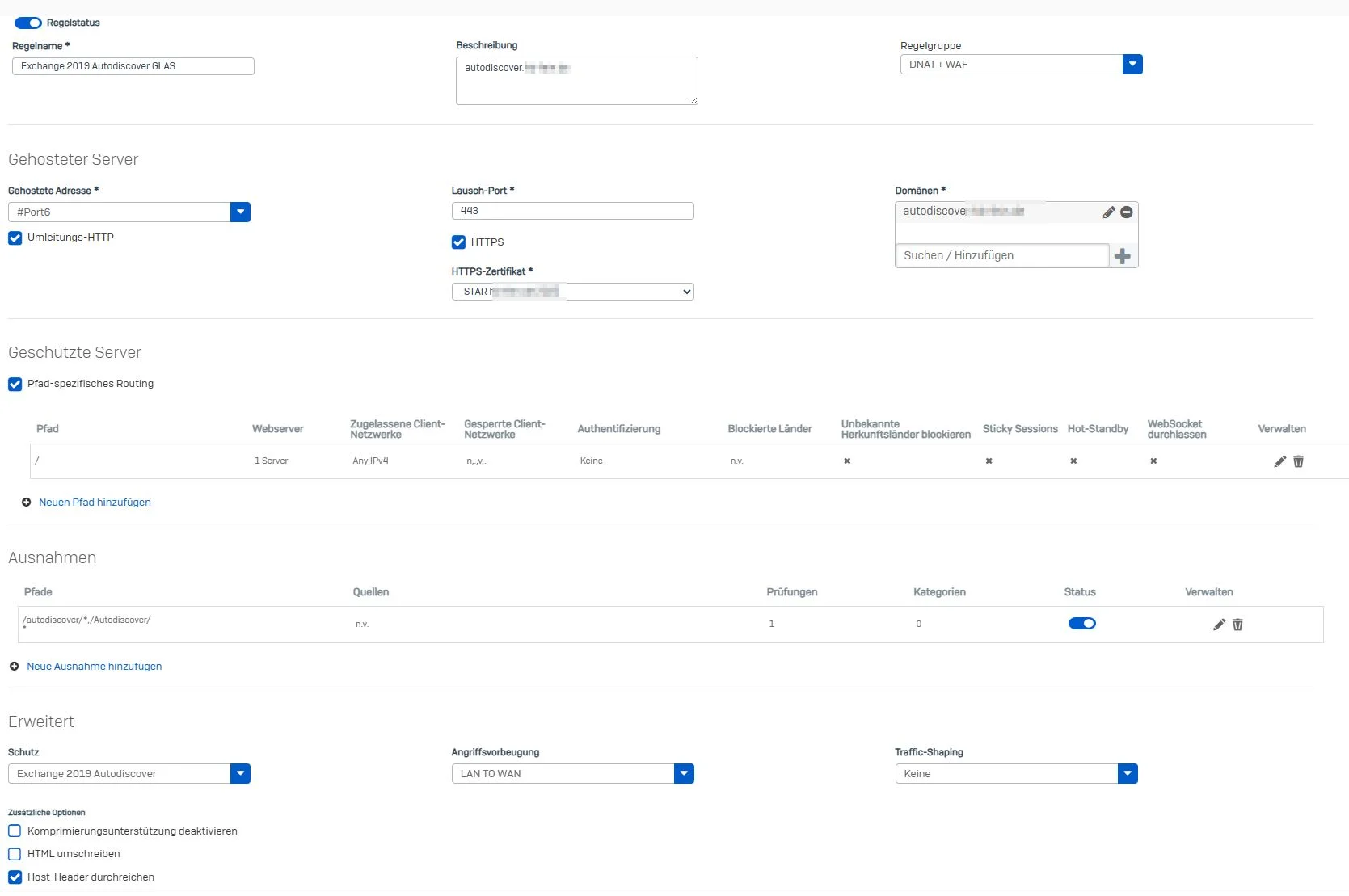

bei uns sieht das so aus:

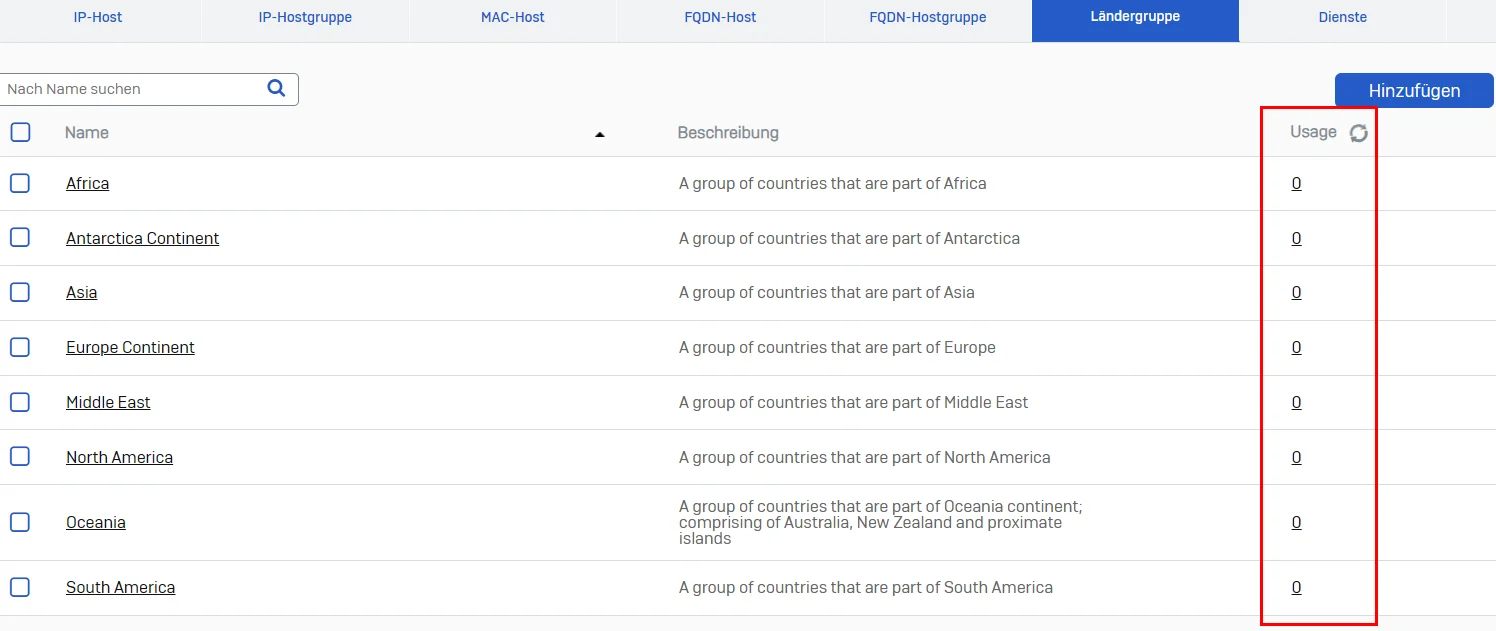

Vielleicht noch was mit "Unbekannte Herkunftsländer blockieren" oder gar geoblocking.

Ich kann mich noch dunkel erinnern das die Vorlage von Franky damals vor CU20 getaugt hat, dannach muss ich das Template auf das von Sophos für Exchange 2019 ändern weil irgendwas nicht mehr geklappt hat aber was kann ich nicht mehr sagen.

Noch was, ich sehe gerade bei der Auswahl der Templates in der Firewallregel gibt es extra eine für "Exchange Outlook Anywhere"..

PS: ich schalte die Berechtigung dafür per ps oder gui und benutze 2 WAF Regeln die für Outlook Anywhere (on/off) funktionieren. Evtl. stimmt mit deiner OU irgendwas nicht mehr und du suchst an der xgs.

bei uns sieht das so aus:

Vielleicht noch was mit "Unbekannte Herkunftsländer blockieren" oder gar geoblocking.

Ich kann mich noch dunkel erinnern das die Vorlage von Franky damals vor CU20 getaugt hat, dannach muss ich das Template auf das von Sophos für Exchange 2019 ändern weil irgendwas nicht mehr geklappt hat aber was kann ich nicht mehr sagen.

Noch was, ich sehe gerade bei der Auswahl der Templates in der Firewallregel gibt es extra eine für "Exchange Outlook Anywhere"..

PS: ich schalte die Berechtigung dafür per ps oder gui und benutze 2 WAF Regeln die für Outlook Anywhere (on/off) funktionieren. Evtl. stimmt mit deiner OU irgendwas nicht mehr und du suchst an der xgs.

Moin,

Abgesehen davon fällt mir noch Extended Protection ein: frankysweb.de/windows-extended-protection-und-exchange-server/

Gruß,

Dani

Der Verbindungstest funktioniert ohne Umkehrauthentifizierung, bis auf dass es meine selbst signierten Zertifikate anmeckert.

ist das eine Spielwiese oder warum ein Self-Signed-Zertifikat?Abgesehen davon fällt mir noch Extended Protection ein: frankysweb.de/windows-extended-protection-und-exchange-server/

Gibt es denn eine Alternative Lösung?

Gehts dir um die WAF Funktion oder/und Pre-Authentification?Gruß,

Dani

Moin,

Als WAF kommen bei uns verschiedene Hersteller zum Einsatz. Aktuell F5 und Checkpoint. Sind aber dran Services auf Myra Security und Prophaze umziehen.

Gruß

Dani

Veröffentlicht den garkeiner mehr Exchange Onprem?

doch. Aber die wenigsten (sehr) sicher... Mir gehts eigentlich um beides WAF und Pre-Auth als weitere Schutzschicht.

Für Pre-Auth nutzen wir Microsoft AD FS in Verbindung mit Microsoft WAP. Letzteres steht bekanntlich in der DMZ.Als WAF kommen bei uns verschiedene Hersteller zum Einsatz. Aktuell F5 und Checkpoint. Sind aber dran Services auf Myra Security und Prophaze umziehen.

Gruß

Dani

Hallo zusammen,

@user217: hast du wirklich exchange 2019 über sophos WAF am Rennen? Die Templates bei Sophos sind doch nur für 2016? Wir haben auch einen 2019er bei dem outlook anywhere dann nicht will, Sophos verweist darauf, dass es nur mit 2013(!) supportet ist. Wenn das bei dir läuft, wäre es sehr nett, wenn du deine WAF Einstellungen zeigen oder als Template bereitstellen könntest.

Grüße

@user217: hast du wirklich exchange 2019 über sophos WAF am Rennen? Die Templates bei Sophos sind doch nur für 2016? Wir haben auch einen 2019er bei dem outlook anywhere dann nicht will, Sophos verweist darauf, dass es nur mit 2013(!) supportet ist. Wenn das bei dir läuft, wäre es sehr nett, wenn du deine WAF Einstellungen zeigen oder als Template bereitstellen könntest.

Grüße