Spanning Tree, ERPS - Switche mit je zwei Trunks

Hallo,

ich habe ein Netzwerk mit mehreren Switchen konfiguriert. Jetzt möchte ich das Ganze mit Spanning Tree oder ERPS absichern.

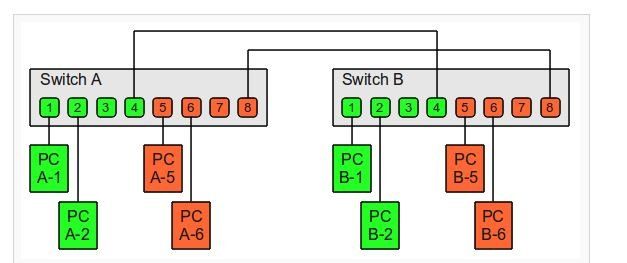

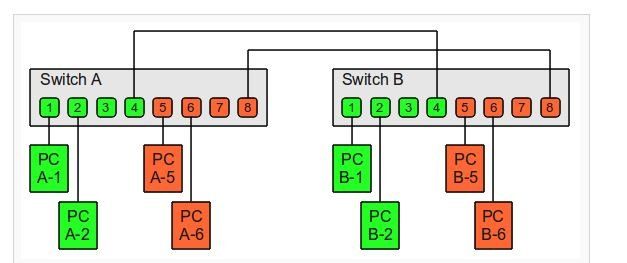

Besonderheit an meinem Netz ist, dass jeder Switch mit zwei Patchkabeln verbunden ist. Siehe Screenshot

Über

Kabel 1 läuft VLAN 1 (Accessport)

Kabel 2 läuft VLAN 2,3,4,5 (Trunk)

Diese Konstellation erstreckt sich über das ganze Netzwerk.

Gibt es eine Möglichkeit das Spanning Tree einzurichten trotz doppelter Layer 2 Verbindung?

ich habe ein Netzwerk mit mehreren Switchen konfiguriert. Jetzt möchte ich das Ganze mit Spanning Tree oder ERPS absichern.

Besonderheit an meinem Netz ist, dass jeder Switch mit zwei Patchkabeln verbunden ist. Siehe Screenshot

Über

Kabel 1 läuft VLAN 1 (Accessport)

Kabel 2 läuft VLAN 2,3,4,5 (Trunk)

Diese Konstellation erstreckt sich über das ganze Netzwerk.

Gibt es eine Möglichkeit das Spanning Tree einzurichten trotz doppelter Layer 2 Verbindung?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 336137

Url: https://administrator.de/forum/spanning-tree-erps-switche-mit-je-zwei-trunks-336137.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

9 Kommentare

Neuester Kommentar

Moin,

was für einen Sinn macht es, für VLAN 1 einen extra phys. Link nehmen? Viel sinnvoller wäre einen LAG mit beiden Links zu bilden und darüber dann alle VLANs getagged zu fahren. Bringt mehr Bandbreite und zusätzlich noch Redundanz.

lg,

Slainte

was für einen Sinn macht es, für VLAN 1 einen extra phys. Link nehmen? Viel sinnvoller wäre einen LAG mit beiden Links zu bilden und darüber dann alle VLANs getagged zu fahren. Bringt mehr Bandbreite und zusätzlich noch Redundanz.

Gibt es eine Möglichkeit das Spanning Tree einzurichten trotz doppelter Layer 2 Verbindung?

Ohne genau Kenntnis der eingesetzten Hardware lässt sich das nicht beantworten. Falls die Switche MSTP untersützen sollte es funktionieren.lg,

Slainte

dass jeder Switch mit zwei Patchkabeln verbunden ist

Und warum konfigurierst du hier keinen LAG ?? Link Aggreagtion also das Bündeln der beiden Links wäre hier doch das einzig Sinnvollste !! Kollege SlainteMhath hat hier absolut recht !Du verdoppelst die Bandbreite zw. den Switches und hast gleichzeitig eine wirksame Loop Protection da ein LAG das per Default macht.

Warum also so eine sinnfreie Steinzeit Konfig wie deine ??

VLAN 1 separat zu stecken ist auch völliger Blödsinn !! Was sollte der tiefere Sinn so eines sinnfreien Konstrukts sein ?

VLAN 1 ist das Default VLAN was IMMER auch auf einem 802.1q tagged Uplink übertragen wird !

Fazit:

Kabel 1 = VLAN 1,2,3,4,5 (Tagged Uplink)

Kabel 2 = VLAN 1,2,3,4,5 (Tagged Uplink)

und über beide Kabel eine 802.3ad Link Aggreagtion mit LACP bilden.

In der Regel nennt man DAS einen Trunk in der Netzwerkwelt.

Nur bei Cisco heisst ein tagged Uplink Trunk und ein LAG heisst dort Ether Channel.

Nur mal um die Nomenklatur zu klären

Erstmal die VLAN´s sind fiktiv. VLAN 1 wird logischerweise nicht für meine Dienste verwendet. Also um das ganze übersichtlicher zu machen nehmen wir 100,200,300,....

Aehm, was!? Ok, ich nehm mir mal noch nen Kaffee, vieleicht versteh ich das dann. O.oMeine Konfiguration ist auch keine sinnfreie Steinzeitkonfig

Nein, aber trotzdem sinnfrei Da ich leider dazu gezwungen bin VLAN 100 (ehemals 1) aufgrund Datenschutzbestimmungen physikalisch zu trennen

Du hast aber keine phys. Trennung! Physikalische Trennung würde bedeuten, dass die Daten auf extra Leitungen über extra Switche laufen! Ob bei deiner Konstellation die Daten über zwei separate Links, oder getagged über eine LAG laufen macht (datenschutzrechtlich) keinen Unterschied.MSTP können die Switche vom Hersteller EdgeCore. Wüsste nur nicht wie ich da ran gehen kann wegen der beiden Links

Ein STP-Tree pro Link?Am liebsten wäre mir ERPS aber ich weiß nicht ob man das doppelt konfigurieren kann.

Total abwegiger Gedanke: Hast du schon mal einen Block in die Doku deiner Switche geworfen? Oder mit dem Hersteller Support kommuniziert?Da ich leider dazu gezwungen bin VLAN 100 (ehemals 1) aufgrund Datenschutzbestimmungen physikalisch zu trennen kann ich natürlich auch dein LAG konfigurieren.

Ja, aber das sagen wir doch die ganze Zeit das du einen LAG konfigurieren sollst !!Es ist doch (sorry) Quatsch was du da sagst. Dein VLAN 100 bleibt doch auch vollkommen getrennt. Es ist doch technisch vollkommen unerheblich ob du das als tagged Link über einen LAG schiebst oder mit einer extra Strippe nebenbei.

Technisch beitet dir der LAG erhebliche Vorteile und was die Hauptsache ist du bleibst Spanning Tree mäßig sauber.

Das Thema Spanning Tree kann man dir sowieso nicht beantworten, da du keinerlei Angaben machst WELCHE Art von Spanning Tree du auf deinem Switch benutzt ?

STP, RSTP, MSTP, PVST, PVSTP+, PVRSTP, PVRSTP+

Alle diese verschiedenen STP Protokoll haben sehr unterschiedliche Verhaltensweisen und sind auch teils inkompatibel.

Die o.a. Ausgangsfrage kann man deshalb nicht umfassend beantworten.

Du solltest aber nochmal in dich gehen und dir das Design Überlegen, denn wenn du schon ein gesichertes Netz als VLAN auf einem Switch mit anderen auslegst, dann kannst du es ja wohl auch als Tagged Uplink übertragen. Eine extra Strippe macht das nicht sicherer...im Gegenteil.

Wärest du wirklich konsequent gehört zur extra Strippe auch noch extra (getrennte) Hardware für das Netz.

Aber wie du schon sagts fehlen uns die Hintergrundinfos aber vermutlich ist es auch besser die nicht zu wissen denn so wie es hier aussieht sieht es nach Frickelei aus und Frickeln ist kein Datenschutz..

Die Spanning Tree Hintergrund Infos fehlen aber auch...

mit welchem Spanning Tree Protokoll das mit meiner Konstellation grundlegend funktionieren könnte.

Da du dein VLAN 1 (oder 100) ja vollkommen separat behandelst über separate Links brauchst du hierfür auch eine eigene, getrennte STP Topologie, klar.Dann kannst du hier nur mit einem Spanning Tree arbeiten der mehrere Instanzen supportet also PVSTP (Per VLAN Spanning Tree) oder minimal MSTP.

Dein separates VLAN muss in einer eigenen STP Instanz laufen. Bei MSTP setzt man es dann in eine eigene Instance und lässt die Restvlans in einer 2ten Instance laufen.

Bei PVSTP reicht es dann pro VLAN STP zu aktivieren.

Du brauchst also mindestens eine Switchhardware die minimal MSTP supportet oder eben PVSTP oder PVSTP+ wobei Letzteres (die + Variante) exklusiv Cisco ist.