Subnetz über Reverse Tunnel nicht erreichbar

Hallo zusammen,

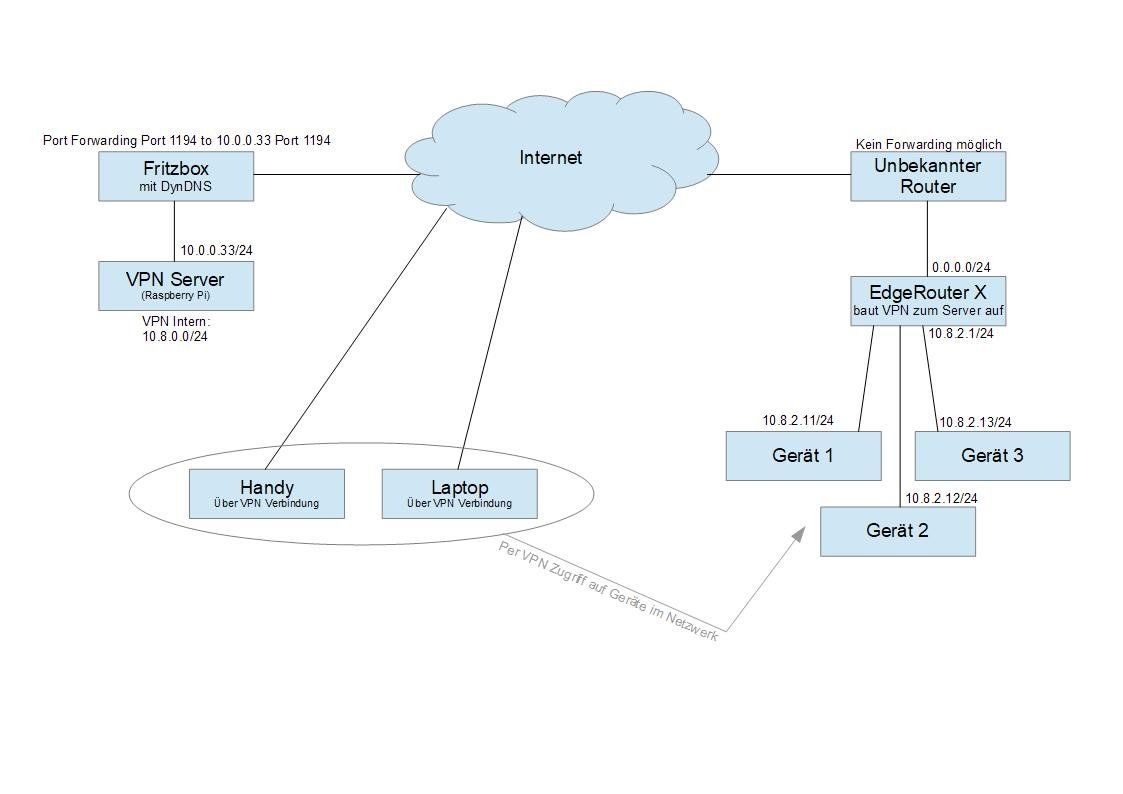

ich verbaue aktuell immer wieder technische Geräte in Locations, die über Netzwerk steuerbar sind. Zudem kommt dazu immer noch ein EdgeRouter X von Ubiquiti um Fremden Clienten aus dem Weg zu gehen.

Jetzt würde ich mir gerne einen VPN Tunnel auf den EdgeRouter bauen, bin jedoch schon so weit, dass ich weiß, dass der Router kein VPN Server sein kann, weil ich jedes mal in einer Location Ports freigeben müsste. Deshalb habe ich Zuhause jetzt erstmal testweise einen Raspberry Pi als OpenVPN Server.

Ich habe bisher auch schon eine Verbindung zu dem Router über VPN und kann diesen pingen, jedoch nicht die Geräte hinterm Router, die mir ja am wichtigsten sind.

Vielleicht kann mir jemand sagen, was ich falsch mache?

Location:

Router 192.168.1.1/24

Tunnel kriegt die IP 10.8.0.11

VPN Server:

IP im Heimnetz 10.0.0.33

DHCP für Clienten 10.8.0.0/24

Heimnetz Fritzbox:

10.0.0.1/24

Also ich kriege über mein Handy (VPN-Client) den Edge angesprochen über seine VPN IP 10.8.0.11 jedoch kriege ich keinen Zugriff auf die Geräte dahinter bzw. auch nicht auf dem Edge seiner Lokalen Adresse 192.168.1.1.

Im Pi habe ich folgende Route noch hinzugefügt:

route add -net 192.168.1.0 netmask 255.255.255.0 gw 10.8.0.11 dev tun0

Was mache ich falsch oder habe ich einen denkfehler?

Mein Denken war, mit dem VPN Client (Handy) bin ich ja schon auf dem PI und im/am Router, also setze ich noch eine Route, zu dem IP Bereich mit dem Router als Gateway.

Also jedesmal, wenn ich auf ein Gerät, z.B. 192.168.1.45, zugreifen will, schickt der Pi mich über der Tunnel an den Edgerouter und dann wäre ich ja fast am Ziel.

Wäre über Tipps und Tricks sehr dankbar!

LG Jason

ich verbaue aktuell immer wieder technische Geräte in Locations, die über Netzwerk steuerbar sind. Zudem kommt dazu immer noch ein EdgeRouter X von Ubiquiti um Fremden Clienten aus dem Weg zu gehen.

Jetzt würde ich mir gerne einen VPN Tunnel auf den EdgeRouter bauen, bin jedoch schon so weit, dass ich weiß, dass der Router kein VPN Server sein kann, weil ich jedes mal in einer Location Ports freigeben müsste. Deshalb habe ich Zuhause jetzt erstmal testweise einen Raspberry Pi als OpenVPN Server.

Ich habe bisher auch schon eine Verbindung zu dem Router über VPN und kann diesen pingen, jedoch nicht die Geräte hinterm Router, die mir ja am wichtigsten sind.

Vielleicht kann mir jemand sagen, was ich falsch mache?

Location:

Router 192.168.1.1/24

Tunnel kriegt die IP 10.8.0.11

VPN Server:

IP im Heimnetz 10.0.0.33

DHCP für Clienten 10.8.0.0/24

Heimnetz Fritzbox:

10.0.0.1/24

Also ich kriege über mein Handy (VPN-Client) den Edge angesprochen über seine VPN IP 10.8.0.11 jedoch kriege ich keinen Zugriff auf die Geräte dahinter bzw. auch nicht auf dem Edge seiner Lokalen Adresse 192.168.1.1.

Im Pi habe ich folgende Route noch hinzugefügt:

route add -net 192.168.1.0 netmask 255.255.255.0 gw 10.8.0.11 dev tun0

Was mache ich falsch oder habe ich einen denkfehler?

Mein Denken war, mit dem VPN Client (Handy) bin ich ja schon auf dem PI und im/am Router, also setze ich noch eine Route, zu dem IP Bereich mit dem Router als Gateway.

Also jedesmal, wenn ich auf ein Gerät, z.B. 192.168.1.45, zugreifen will, schickt der Pi mich über der Tunnel an den Edgerouter und dann wäre ich ja fast am Ziel.

Wäre über Tipps und Tricks sehr dankbar!

LG Jason

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 610261

Url: https://administrator.de/forum/subnetz-ueber-reverse-tunnel-nicht-erreichbar-610261.html

Ausgedruckt am: 02.08.2025 um 10:08 Uhr

5 Kommentare

Neuester Kommentar

jedoch nicht die Geräte hinterm Router, die mir ja am wichtigsten sind.

route add am Client ist natürlich Blödsinn... Wie immer vermutlich das "push route..." Kommando vergessen in der OVPN Server Konfig was das lokale LAN als Route an die OVPN Clients sendet.

Tutorial lesen, dort ist alles haarklein beschrieben:

Merkzettel: VPN Installation mit OpenVPN

Ohne das du deine OVPN Server Konfig hier mal postest können wir so oder so nur im freien Fall raten oder die Kristallkugel befragen wo der Fehler ist.

Im o.a. Tutorial findest du aber eine wasserdichte und saubere OVPN Server Konfig (und auch Client) wie es auszusehen hat.

Oder alternativ statt deiner Gruselgurke einen "richtigen" Router verwenden der problemlos auch als VPN Server agiert:

Clientverbindung OpenVPN Mikrotik

Scheitern am IPsec VPN mit MikroTik

Bzw. mit einer Firewall:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Das war auch genau DAS was negativ auffällt in der oben geposteten Konfig Datei und grundfalsch ist.

Kardinalsfehler 1:

Du hast parallel einen Gateway Redirect und ein Split Tunneling ("push route...") aktiviert in der OVPN Konfig was natürlich völliger Blödsinn ist, denn es geht nur entweder oder.

Siehe dazu auch das hiesige OVPN Tutorial:

Merkzettel: VPN Installation mit OpenVPN

Im Kapitel Server Konfiguration !!

Du wurdest oben auch extra darauf hingewiesen !

Kardinalsfehler 2:

Google DNS heute noch zu verwenden machen nichtmal mehr Dummies. Jeder weiss ja mittlerweile das Google damit dein Internet Verhalten damit ausspäht und dieses Profil mit Dritten weltweit vermarktet. Wem als Datensicherheit etwas wert ist unterlässt diesen Unsinn. Oder nimmt eine datenschutzfreundliche_Alternative.

Mal abgesehen davon DNS Requests sinnlos um den halben Erdball zu schicken. Das verlängert unnötig Antwortszeiten. Das DNS Pushing macht nur Sinn wenn man einen internen DNS Server betreibt (z.B. Windows AD mit DNS). Ohne sowas kann man das DNS Pushing komplett weglassen, denn dann nutzt der Server sinnvollerweise seinen lokal konfigurierten DNS was in der Regel der Internet Router ist.

In der Beziehung hast du nun mit der Löschung dieser unnötigen und falschen Parameter in der Server Konfig final intuitiv alles richtig gemacht !

Tutorials lesen hilft hier also wenn man schon mit der Nase draufgestossen wird.

Wenn's das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Kardinalsfehler 1:

Du hast parallel einen Gateway Redirect und ein Split Tunneling ("push route...") aktiviert in der OVPN Konfig was natürlich völliger Blödsinn ist, denn es geht nur entweder oder.

Siehe dazu auch das hiesige OVPN Tutorial:

Merkzettel: VPN Installation mit OpenVPN

Im Kapitel Server Konfiguration !!

Du wurdest oben auch extra darauf hingewiesen !

Kardinalsfehler 2:

Google DNS heute noch zu verwenden machen nichtmal mehr Dummies. Jeder weiss ja mittlerweile das Google damit dein Internet Verhalten damit ausspäht und dieses Profil mit Dritten weltweit vermarktet. Wem als Datensicherheit etwas wert ist unterlässt diesen Unsinn. Oder nimmt eine datenschutzfreundliche_Alternative.

Mal abgesehen davon DNS Requests sinnlos um den halben Erdball zu schicken. Das verlängert unnötig Antwortszeiten. Das DNS Pushing macht nur Sinn wenn man einen internen DNS Server betreibt (z.B. Windows AD mit DNS). Ohne sowas kann man das DNS Pushing komplett weglassen, denn dann nutzt der Server sinnvollerweise seinen lokal konfigurierten DNS was in der Regel der Internet Router ist.

In der Beziehung hast du nun mit der Löschung dieser unnötigen und falschen Parameter in der Server Konfig final intuitiv alles richtig gemacht !

Tutorials lesen hilft hier also wenn man schon mit der Nase draufgestossen wird.

Wenn's das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !