Suche linuxbasiertes Firewall-OS

Guten Tag,

die letzten Wochen habe ich einige Betriebssysteme testen können, leider bin ich immer wieder auf immense Bugs oder Einschränkungen getroffen. Die Suche nach einer ordentlichen Lösung ist scheinbar schwieriger als anfangs erwartet. Hier mal die Anforderungen:

- typische Firewall (Portweiterleitung, etc...)

- erweiterte NAT-Konfiguration ( SNAT Masqerading, SNAT auf virtuelle IP, DNAT auf virtuelle oder externe IP)

- Gruppierung von Netzen, Clients, Ports und Protokollen

- Policy-Routing

- Unterstützung von ESP und AH

- Traffic-Shaping und QoS

- typische Netzwerkeinstellungen (DNS, DHCP und NTP-Server)

- VPN (IPSEC und OpenVPN, ambesten mit AES-NI)

- allgemeiner Shell-Zugriff (am besten per SSH)

- Backup (am besten automatisierbar)

- Multi-WAN und HA-Support

- einfache Bedienung (möglichst alle obengenannten Sachen sollten in einer Oberfläche konfigurierbar sein)

Derzeit wird ein normales Debian mit Webmin verwendet, da aber das bisherige Gateway ersetzt werden soll, suche ich nach einer alternativen Software-Lösung.

Meine bisherigen Erfahrungen:

OPNsense - läuft stabil und schöne Oberfläche... aber... hat scheinbar einen komischen Bug, wenn man versucht eine SSH-Verbindung über die WAN herzustellen, dann sendet er die Pakete nicht direkt an den Client sondern an sein Standard-Gateway. Desweiteren ist die Menü-Führung wenig intuitiv. Manche Menü´s wirken überladen und sind vollgestoppft mit Informationen, teilweise kam es mir so vor das man manche relevante Einstellungen permanent auf anderen Seite suchen musste, was extrem nervt.

Pfsense - SSH über WAN wunderbar möglich, läuft soweit auch ganz gut. Aber wie schon bei OPNsense grausige Menü-Führung und Bedienung. Ich habe etliche Stunden versucht ein ordentliches DNAT zu erzeugen, bei dem es mir einfach nicht gelang mit einer diversen IP einen Client im LAN mit einer anderen IP anzusprechen. Problem war meistens, das der Client dann nicht mehr mit seiner LAN-IP antwortete. Was ziemlich blöd ist, dieses bidirektionale DNAT lies sich auch irgendwie nicht abstellen. Vielleicht weiß da einer mehr?

IPFire - Läuft stabil, einfache Menüführung, hervorragendes Monitoring aber leider nur x86. Desweiteren kann man viele Leistungsmerkmale der Linux-Firewall garnicht in der Oberfläche darstellen, weil dies scheinbar nie vorgesehen war. War bis dahin eigentlich mein Favorit.

ClearOS Community - Sehr übersichtlich... aber... nur 10 User in der Community und ein ziemlich windiges Lizenz-Modell. Ist mir teilweise auch zu übersichtlich und abgespeckt gewesen. Jeden Mist musste man über den Market erst installieren. Bis auf das MULTI-WAN, waren die meisten Funktionen sehr eingeschränt.

Also, nun zur eigentlichen Frage:

Kennt jemand Alternativen zu den obengenannten Derivaten die meine Anforderungen ordentlich abdecken? Oder, kann man das auch mit den genannten abdecken und ich sehe einfach nicht die Funktionen?

Danke im Voraus.

Gruß

die letzten Wochen habe ich einige Betriebssysteme testen können, leider bin ich immer wieder auf immense Bugs oder Einschränkungen getroffen. Die Suche nach einer ordentlichen Lösung ist scheinbar schwieriger als anfangs erwartet. Hier mal die Anforderungen:

- typische Firewall (Portweiterleitung, etc...)

- erweiterte NAT-Konfiguration ( SNAT Masqerading, SNAT auf virtuelle IP, DNAT auf virtuelle oder externe IP)

- Gruppierung von Netzen, Clients, Ports und Protokollen

- Policy-Routing

- Unterstützung von ESP und AH

- Traffic-Shaping und QoS

- typische Netzwerkeinstellungen (DNS, DHCP und NTP-Server)

- VPN (IPSEC und OpenVPN, ambesten mit AES-NI)

- allgemeiner Shell-Zugriff (am besten per SSH)

- Backup (am besten automatisierbar)

- Multi-WAN und HA-Support

- einfache Bedienung (möglichst alle obengenannten Sachen sollten in einer Oberfläche konfigurierbar sein)

Derzeit wird ein normales Debian mit Webmin verwendet, da aber das bisherige Gateway ersetzt werden soll, suche ich nach einer alternativen Software-Lösung.

Meine bisherigen Erfahrungen:

OPNsense - läuft stabil und schöne Oberfläche... aber... hat scheinbar einen komischen Bug, wenn man versucht eine SSH-Verbindung über die WAN herzustellen, dann sendet er die Pakete nicht direkt an den Client sondern an sein Standard-Gateway. Desweiteren ist die Menü-Führung wenig intuitiv. Manche Menü´s wirken überladen und sind vollgestoppft mit Informationen, teilweise kam es mir so vor das man manche relevante Einstellungen permanent auf anderen Seite suchen musste, was extrem nervt.

Pfsense - SSH über WAN wunderbar möglich, läuft soweit auch ganz gut. Aber wie schon bei OPNsense grausige Menü-Führung und Bedienung. Ich habe etliche Stunden versucht ein ordentliches DNAT zu erzeugen, bei dem es mir einfach nicht gelang mit einer diversen IP einen Client im LAN mit einer anderen IP anzusprechen. Problem war meistens, das der Client dann nicht mehr mit seiner LAN-IP antwortete. Was ziemlich blöd ist, dieses bidirektionale DNAT lies sich auch irgendwie nicht abstellen. Vielleicht weiß da einer mehr?

IPFire - Läuft stabil, einfache Menüführung, hervorragendes Monitoring aber leider nur x86. Desweiteren kann man viele Leistungsmerkmale der Linux-Firewall garnicht in der Oberfläche darstellen, weil dies scheinbar nie vorgesehen war. War bis dahin eigentlich mein Favorit.

ClearOS Community - Sehr übersichtlich... aber... nur 10 User in der Community und ein ziemlich windiges Lizenz-Modell. Ist mir teilweise auch zu übersichtlich und abgespeckt gewesen. Jeden Mist musste man über den Market erst installieren. Bis auf das MULTI-WAN, waren die meisten Funktionen sehr eingeschränt.

Also, nun zur eigentlichen Frage:

Kennt jemand Alternativen zu den obengenannten Derivaten die meine Anforderungen ordentlich abdecken? Oder, kann man das auch mit den genannten abdecken und ich sehe einfach nicht die Funktionen?

Danke im Voraus.

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 279777

Url: https://administrator.de/forum/suche-linuxbasiertes-firewall-os-279777.html

Ausgedruckt am: 13.07.2025 um 01:07 Uhr

16 Kommentare

Neuester Kommentar

Zitat von @Fenris14:

Naja ich dachte eher für Lau... ich meine OPNsense oder PFsense haben ja nicht die schlechtesten Ansätze, leider an

einigen Ecken unfertig. Das Geld will ich lieber in ordentliche Hardware investieren, anstatt in teuere Software, die im Endeffekt

nichts weiter macht außer ein Frontend für iptables bereitzustellen.

Naja ich dachte eher für Lau... ich meine OPNsense oder PFsense haben ja nicht die schlechtesten Ansätze, leider an

einigen Ecken unfertig. Das Geld will ich lieber in ordentliche Hardware investieren, anstatt in teuere Software, die im Endeffekt

nichts weiter macht außer ein Frontend für iptables bereitzustellen.

wie gesagt, dann musst du damit leben. wobei die Softwarentwicklung da schon etwas mehr macht und meist hast du damit einhergehend auch gut assemblierte SW.

Zitat von @Fenris14:

Von der Firewall-Bedienung her wie Webmin nur mit einer ordentlichen Gruppierung und Umsetzung der VPN-Verwaltung... das

würde ich mir wünschen.

Was mich halt stört ist, das teilweise einfache Firewall-Optionen in den Oberflächen der meisten Distributionen nicht

abgebildet werden. Somit muss man dann meisten wieder in die Shell.

Von der Firewall-Bedienung her wie Webmin nur mit einer ordentlichen Gruppierung und Umsetzung der VPN-Verwaltung... das

würde ich mir wünschen.

Was mich halt stört ist, das teilweise einfache Firewall-Optionen in den Oberflächen der meisten Distributionen nicht

abgebildet werden. Somit muss man dann meisten wieder in die Shell.

Wie gesagt, Hopp oder Topp und das ist dann auch der Preis für die Lizenz - nebenbei auch noch die eine oder andere Supporttätigkeit, die du eben dann nicht erbringen musst und in Summe sind die Lizenzen dann auch nicht mehr so teuer.

Aber wie schon bei OPNsense grausige Menü-Führung und Bedienung.

Das ist wohl rein persönlich bedingt. M.E. kann man eine Menüführung nicht viel übersichtlicher machen....Ich habe etliche Stunden versucht ein ordentliches DNAT zu erzeugen

Mmmhhh...wenn man weiss was man macht dann dauert das real ca. 30 Sekunden. War hier mit ca. 5 Mausklicks im Handumdrehen erledigt.Dieser Punkt ist ca. 0.000x% der Kunktionalität und kannst du wohl nicht wirklich Ernst meinen ?!

Problem war meistens, das der Client dann nicht mehr mit seiner LAN-IP antwortete

Ist hier im Live Betrieb mit der 2.2.2 und 2.2.3 noch niemals aufgetreten. Vermutlich ein Fehler in deiner Konfig ?!dieses bidirektionale DNAT lies sich auch irgendwie nicht abstellen.

Doch, kann man in den Advanced Interface Settings deaktivieren. Ist auch so oder so im Default außer auf dem WAN Port nirgendwo aktiviert.In deiner obigen Liste fehlt noch die Endian Firewall:

endian.com/community/overview/

Moin,

wenn dir das alles nicht passt, denn geh doch plain auf die Kommandzeile, hindert dich ja keiner daran es direkt mit IPTables abzufackeln, dann hast du alle Möglichkeiten die dir die Firewall bietet.

Und jetzt sag nicht, das dir das dann auch wieder zu umständlich ist Konzepte muss man sich halt manchmal durch erlesen erarbeiten, das ist überall so.

Konzepte muss man sich halt manchmal durch erlesen erarbeiten, das ist überall so.

Gruß jodel32

wenn dir das alles nicht passt, denn geh doch plain auf die Kommandzeile, hindert dich ja keiner daran es direkt mit IPTables abzufackeln, dann hast du alle Möglichkeiten die dir die Firewall bietet.

Und jetzt sag nicht, das dir das dann auch wieder zu umständlich ist

Gruß jodel32

Probleme begründen sich hauptsächlich darauf das ich die Oberfläche weder von OPNsense noch von Pfsense so richtig verstehe.

Mal ganz ehrlich wenn du diese einfache Logik und Syntax nicht verstehst, dann hast du aber ein generelles Problem !Alle Firewall GUIs sind mehr oder minder so ausgelegt und wenn man ehrlich ist dann ist deine Einstellung auch nicht wirklich nachvollziehbar.

Jeder Netzwerker der nur minimal was von inbound und outbound Paket Flows versteht kann sich das ohne größere Probleme intuitiv erschliessen.

Und für den der es nicht kann gibt es entsprechende Literatur dazu die einem das in ruhiger Minute auf der Couch beipuhlt:

amazon.de/Pfsense-Definitive-Christopher-M-Buechler/dp/097903428 ...

Sorry, aber deine Einstellung ist schon recht speziell dazu...

doc.pfsense.org/index.php/Outbound_NAT

DNAT ist ja Destination NAT also die Ziel IP soll umgesetzt werden. Am WAN Port passiert das erstmal schon per Default wenn du es nicht deaktiviert hast. Hier muss dann erstmal gar nichts zusätzlich konfiguriert werden.

Anders sieht es aus wenn du das DNAT nur speziell für ein einzelnes IP Pärchen machen willst oder einen einzelnen Host. Dann machst du das über eine FW Rule und Policy Filtering in den Advanced Options der FW Regel. Das war damit gemeint.

Funktioniert hier im Test auf einer ALIX pfSense mit 2.2.3 fehlerlos.

Was genau willst du denn erreichen ? Vielleicht sollten wir das erstmal explizit vorher klären ?

Wie Aqui verlinkt hat, Stichwort Outbound NAT, findest du in der Firewall Section...

denn per Default wird alles was aus dem LAN kommt am WAN geNATet, also brauchst du dort eine Außnahme für deinen Client.

denn per Default wird alles was aus dem LAN kommt am WAN geNATet, also brauchst du dort eine Außnahme für deinen Client.

Hallo zusammen,

fenris14 ich weiß jetzt fast nicht wie ich es ausdrücken soll und wie ich anfangen soll,

ich lehne mich jetzt einfach mal etwas weiter aus dem Fenster und sage es einfach frei

heraus, zumindest so wie es sich für mich darstellt.

Ich weiß wirklich nicht wie alt Du bist, aber wenn es Dir peinlich ist das Du nicht so viel

von diesen Sachen verstehst und noch etwas jünger bist dann macht das hier niemandem

etwas aus, nur wenn Du meinst das Du hier so tun musst als wenn Du richtig dicke Ahnung

von der Materie hast und dann merkt man in wirklich jedem Satz das dort nicht viel Substanz

hinter ist, ist dass das wirkliche Problem und man blamiert sich noch viel mehr und die Hilfe ist

dann auch nicht mehr dahingehend das was sie für Dich hätte sein können. Denk mal bitte darüber

nach und frag einfach heraus was Dich interessiert.

auf FreeBSD basieren und aufbauen? Linux ist nicht BSD weder NetBSD, noch OpenBSD bzw.

FreeBSD! Ok?

von pfSense und nicht mehr und nicht weniger.

ok, nicht jeder will mit der 0815 PC Engines APU "abrauschen", obwohl sie gut ist.

"Show Stopper" hat und des weiteren das es überhaupt eine Community Version davon gibt.

Ihr Geld wert und verpetzt Dich dann auch noch hinterrücks, oder?

und wo bitte ist das im Einsatz, privat oder in einem Betrieb?

basiert auf CentOS das schon gehärtet daher kommt. Eventuell wäre noch LEAF eine Möglichkeit.

Linux basierend:

fli4l

IPCop

IPFire

Openwall (GNU/Linux)

ZeroShell

SmoothWall

Sophos UTM

Untangle UTM

Endian Firewall

BSD basierende Firewalls:

mOnOwall (EoL)

pfSense

OPNSense

OpenBSD & pf (ohne GUI)

Router Projekte Linux oder BSD)

Linux oder BSD)

BSD:

OpenBSD & OpenBGPD

OpenBSD & Quagga

Vyatta

Linux:

DD-WRT

OpenWRT

Tomato

RouterOS

Da ist genug Software vorhanden und woher sollen wir wissen was Du

für gut befindest und was Dir liegt und was Du intuitiv oder toll findest?

Installiere Dir einfach alles nach und nach in eine VM auf Deinem PC und dann

kauf Dir einfach eine Dual Port oder Quad Port NIC damit auch genug Ports zur

Verfügung stehen, die NIC kann man später in der Firewall weiter verwenden.

bzw. einer DMZ stehen und geht ab wie Sau!

und die Leistung von pfSense gibt es nicht! Nicht in einem der oben genannten Systeme.

Konfiguration in einem Webinterface sowie einem CLI vorzunehmen und diese Betriebssysteme

bringen eben gleich Ihr eigenes CLI mit, was ist daran jetzt so schlimm?

Es liegt einfach daran das Du eventuell nicht nur das simple Basic Setup brauchst oder möchtest

sondern ans Eingemachte gehen möchtest, das aber ist meist nicht im Webinterface zu finden.

Gruß

Dobby

fenris14 ich weiß jetzt fast nicht wie ich es ausdrücken soll und wie ich anfangen soll,

ich lehne mich jetzt einfach mal etwas weiter aus dem Fenster und sage es einfach frei

heraus, zumindest so wie es sich für mich darstellt.

Ich weiß wirklich nicht wie alt Du bist, aber wenn es Dir peinlich ist das Du nicht so viel

von diesen Sachen verstehst und noch etwas jünger bist dann macht das hier niemandem

etwas aus, nur wenn Du meinst das Du hier so tun musst als wenn Du richtig dicke Ahnung

von der Materie hast und dann merkt man in wirklich jedem Satz das dort nicht viel Substanz

hinter ist, ist dass das wirkliche Problem und man blamiert sich noch viel mehr und die Hilfe ist

dann auch nicht mehr dahingehend das was sie für Dich hätte sein können. Denk mal bitte darüber

nach und frag einfach heraus was Dich interessiert.

Suche linuxbasiertes Firewall-OS

ok das mag sei nur erzähl mal bitte warum Du dann auf pfSense und OPNSense kommst dieauf FreeBSD basieren und aufbauen? Linux ist nicht BSD weder NetBSD, noch OpenBSD bzw.

FreeBSD! Ok?

Naja ich dachte eher für Lau... ich meine OPNsense oder PFsense haben ja nicht die schlechtesten

Ansätze, leider an einigen Ecken unfertig.

Also ich denke pfSense ist weder unfertig noch Linux basierend. und OPNSense ist ein ForkAnsätze, leider an einigen Ecken unfertig.

von pfSense und nicht mehr und nicht weniger.

Das Geld will ich lieber in ordentliche Hardware investieren, anstatt in teuere Software,

die im Endeffekt nichts weiter macht außer ein Frontend für iptables bereitzustellen.

pf (Packet Filter) ist kein billiger IPTables Abklatsch. Ok das mit der Hardware ist schondie im Endeffekt nichts weiter macht außer ein Frontend für iptables bereitzustellen.

ok, nicht jeder will mit der 0815 PC Engines APU "abrauschen", obwohl sie gut ist.

ClearOS Community - Sehr übersichtlich... aber... nur 10 User in der Community und ein ziemlich

windiges Lizenz-Modell.

Ich persönlich sehe in ClearOS einen echten "Shooting Star" der das Zeug zu einem richtigenwindiges Lizenz-Modell.

"Show Stopper" hat und des weiteren das es überhaupt eine Community Version davon gibt.

Ist mir teilweise auch zu übersichtlich und abgespeckt gewesen.

Zu übersichtlich! Wie geht das denn? Wir spielen hier nicht "fang die Maus!"Jeden Mist musste man über den Market erst installieren. Bis auf das MULTI-WAN,

waren die meisten Funktionen sehr eingeschränt.

Hmmm, und jede MickyMaus APP aus dem APP Shop für 3 € - 5 € ist natürlich dickewaren die meisten Funktionen sehr eingeschränt.

Ihr Geld wert und verpetzt Dich dann auch noch hinterrücks, oder?

Kennt jemand Alternativen zu den obengenannten Derivaten die meine Anforderungen ordentlich

abdecken?

Mehrere.abdecken?

Oder, kann man das auch mit den genannten abdecken und ich sehe einfach nicht

die Funktionen?

Würde ich eher sagen wollen.die Funktionen?

Derzeit wird ein normales Debian mit Webmin verwendet,

Nicht gehärtet, nicht gerade bekannt dafür alles "up to date" zu halten,und wo bitte ist das im Einsatz, privat oder in einem Betrieb?

da aber das bisherige Gateway ersetzt werden soll, suche ich nach einer alternativen Software-Lösung.

Eine richtige Gateway-Lösung wäre hier wirklich nur ClearOS (früher ClarkOS), so wie ich das sehe, diebasiert auf CentOS das schon gehärtet daher kommt. Eventuell wäre noch LEAF eine Möglichkeit.

Linux basierend:

fli4l

IPCop

IPFire

Openwall (GNU/Linux)

ZeroShell

SmoothWall

Sophos UTM

Untangle UTM

Endian Firewall

BSD basierende Firewalls:

mOnOwall (EoL)

pfSense

OPNSense

OpenBSD & pf (ohne GUI)

Router Projekte

BSD:

OpenBSD & OpenBGPD

OpenBSD & Quagga

Vyatta

Linux:

DD-WRT

OpenWRT

Tomato

RouterOS

Da ist genug Software vorhanden und woher sollen wir wissen was Du

für gut befindest und was Dir liegt und was Du intuitiv oder toll findest?

Installiere Dir einfach alles nach und nach in eine VM auf Deinem PC und dann

kauf Dir einfach eine Dual Port oder Quad Port NIC damit auch genug Ports zur

Verfügung stehen, die NIC kann man später in der Firewall weiter verwenden.

Von der Firewall-Bedienung her wie Webmin nur mit einer ordentlichen Gruppierung

und Umsetzung der VPN-Verwaltung... das würde ich mir wünschen.

Schau Dir mal CentOS und SoftEtherVPN an, das kann auch als VPN Server in derund Umsetzung der VPN-Verwaltung... das würde ich mir wünschen.

bzw. einer DMZ stehen und geht ab wie Sau!

Schon alleine die zich Verweise auf andere Konfigurations-Seiten... einfach nervig.

Ich weiß nicht ganz genau ob Du das jetzt verstehst, aber die Oberfläche einer AVM FBund die Leistung von pfSense gibt es nicht! Nicht in einem der oben genannten Systeme.

Was mich halt stört ist, das teilweise einfache Firewall-Optionen in den Oberflächen der

meisten Distributionen nicht abgebildet werden. Somit muss man dann meisten wieder in die Shell.

Auf sehr vielen Routern und Firewall sowie Switchen gibt es fast immer die Möglichkeit diemeisten Distributionen nicht abgebildet werden. Somit muss man dann meisten wieder in die Shell.

Konfiguration in einem Webinterface sowie einem CLI vorzunehmen und diese Betriebssysteme

bringen eben gleich Ihr eigenes CLI mit, was ist daran jetzt so schlimm?

Es liegt einfach daran das Du eventuell nicht nur das simple Basic Setup brauchst oder möchtest

sondern ans Eingemachte gehen möchtest, das aber ist meist nicht im Webinterface zu finden.

Gruß

Dobby

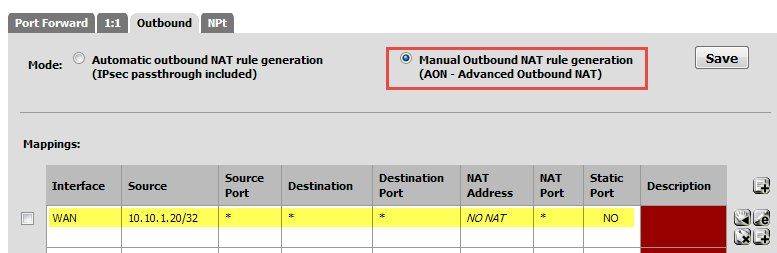

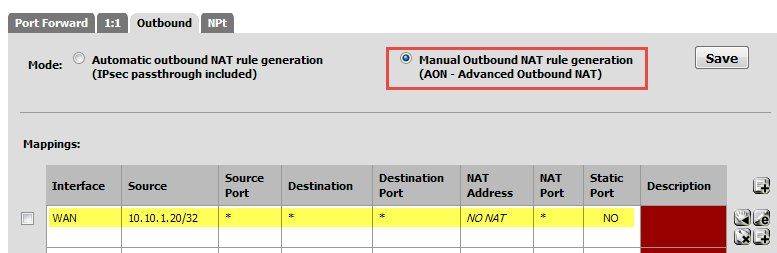

Nun, da du vermutlich unter Firewall > NAT > Outbound auf Automatisch gestellt hast wird auch alles was am WAN wieder rausgeht geNATet. Um das zu umgehen musst du auf "Manual Outbound" stellen und deinen Host für den kein NAT gemacht werden soll eine Ausnahme erstellen:

Achtung : Wie immer first match wins !

Achtung : Wie immer first match wins !

Zitat von @Fenris14:

Edit: Ok... wenn ich über die WAN-Schnittstelle ping funktioniert es wie gewünscht. Funktioniert das auf dem selben Weg auch wenn ich aus dem LAN nach außen pinge?

Klar, wenn man für einen Client definiert das für ihn kein SRC-NAT gemacht werden soll dann gehen seine Pakete mit seiner LAN IP raus. Dir sollte dann aber schon klar sein auf der WAN Seite eine entsprechende Route existieren muss damit die Pakete auch wieder zum Client zurück fließen können.Edit: Ok... wenn ich über die WAN-Schnittstelle ping funktioniert es wie gewünscht. Funktioniert das auf dem selben Weg auch wenn ich aus dem LAN nach außen pinge?

Das sind simpelste Routing-Grundlagen und Firewallunabhängig immer gleich ...Diese solltest du dir zuerst aneignen bevor du mit zig Firewalls hantierst. Denn ohne diese Grundlagen kommst du mit keiner Firewall sehr weit.