Umbau Heimnetz PFSense VLAN VoIP VPN

Hallo an alle,

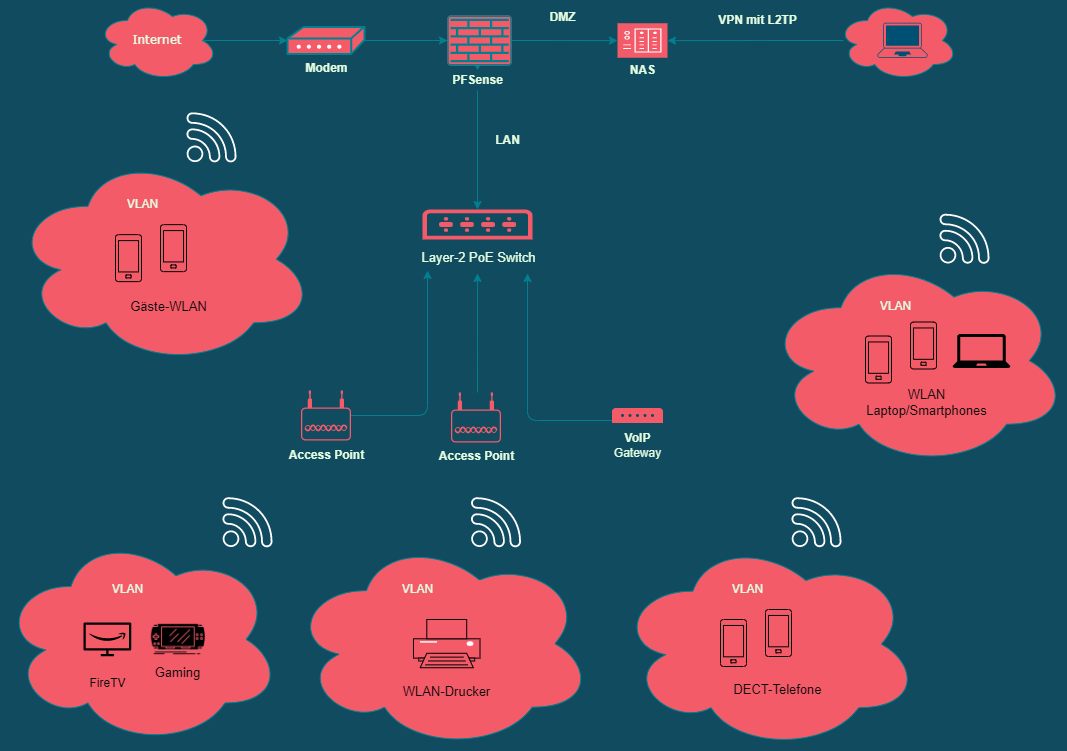

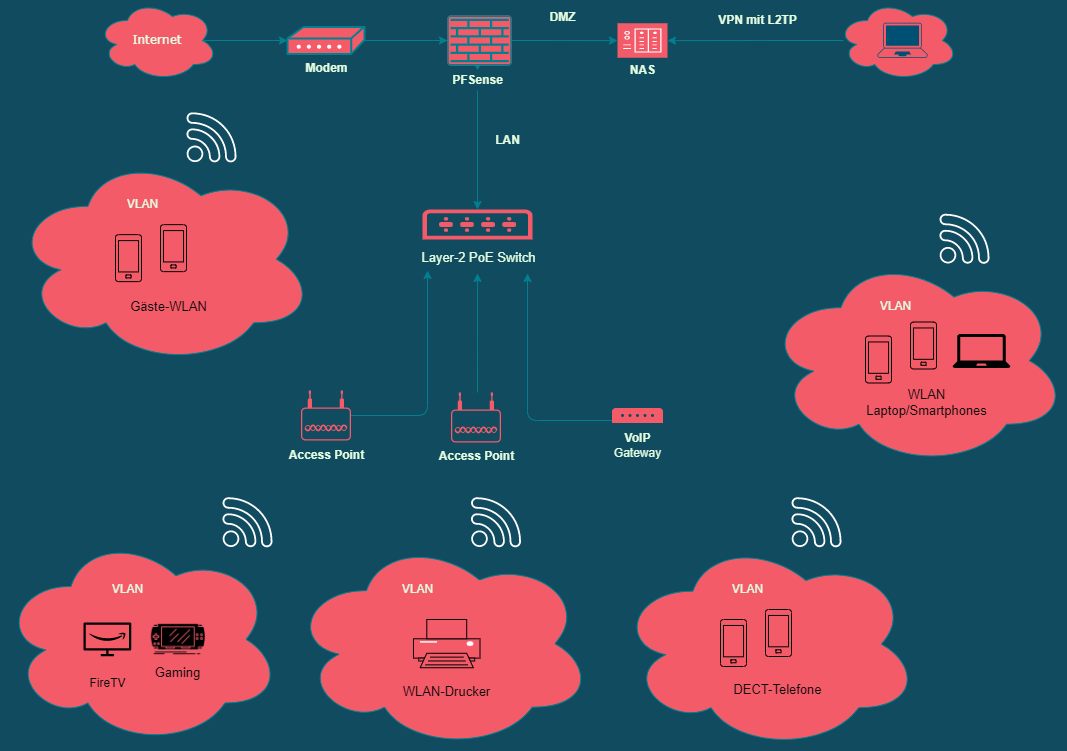

ich möchte mein Netzwerk welches aktuell ausschließlich über die Fritzbox 7590 geregelt wird ausbauen. Um mehr Sicherheit und vor allem Kontrolle über das Netzwerk zu haben, möchte ich dieses in verschiedene VLANs segmentieren. Aktuell gibt es eine Synology DS920+ welche in Zukunft von innen und von außen (VPN) erreichbar sein soll. Weiterhin ist es nötig ein Gäste-WLAN mit CaptivePortal (für die zukünftige Ferienwohnung) zu implementieren.

Geplante Hardware:

- Draytek Vigor 167

- Zyxel GS1900-8HP

- Netgate 1100 oder 2100

- 2x Access Point entweder Zyxel NWA210AX / Zyxel NWA1123-AC PRO / Edimax Pro CAP1750 / Unifi AC Pro (Controller könnte per Docker auf der Synology laufen)

Zu der Netgate vorab schon eine Verständnisfrage: Der Netgate 1100 (1 LAN-Port) und der Netgate 2100 (4 LAN-Ports). Ich habe nun schon oft gesehen, das jeweils eine physische Schnittstelle an der Firewall pro Netzwerk-Segment verwendet wurde, anstelle es per Tagged-Uplink zu verbinden. Was ist nun die korrekte Vorgehensweise? Ich würde nun den Port1 (LAN) der Netgate an den Switch und Port2 (DMZ) an die NAS legen und die VLANs per Tagged-Uplink weiterleiten. Den Port3 würde ich für die VPN-Verbindung nehmen. Passt das so, oder habe ich dort eventuell einen Denkfehler?

In Bezug auf die geplante Hardware nehme ich gerne auch weitere Kaufempfehlungen an. Den Switch habe ich gewählt, da dieser IGMPv3 unterstützt (falls nochmal eine IPTV-Box zum Einsatz kommen sollte) ansonsten hätte ich auf einen Cisco SG250 gesetzt.

Folgende VLANs:

VLAN1 Management

VLAN10 WLAN-Clients (Laptop / Mobiltelefone)

VLAN20 WLAN-Kinder

VLAN30 Multimedia (FireTV Stick / Gaming-Konsole)

VLAN40 Drucker

VLAN50 WLAN-Gast

VLAN60 VoIP (Fritzbox im IP-Client Modus)

IP-Adressbereiche:

192.168.1.x/24 (Modem / Switch / APs / Firewall)

192.168.10.x/24 (WLAN-Clients)

192.168.20.x/24 (WLAN-Kinder)

192.168.30.x/24 (Multimedia)

192.168.40.x/24 (Drucker)

192.168.50.x/24 (WLAN-Gast)

192.168.60.x/24 (VoIP)

10.0.0.0/8 (VPN)

Sind die Adressbereiche so richtig?

Um die Sicherheit/Privatsphäre weiter zu erhöhen würde ich gerne gerade im WLAN-Netz der Kinder einen alternativen DNS-Dienst (nextDNS / Quad9 DNS / pfBlockerNG) verwenden.

Siehe robpeck.com/2020/08/creating-a-safe-kids-network-with-pfsense-un ...

Hat damit jemand Erfahrungen mit nextDNS oder kann mir eine Empfehlung geben?

Vorab schon einmal vielen Dank an alle im Voraus.

MFG BigAndyT

ich möchte mein Netzwerk welches aktuell ausschließlich über die Fritzbox 7590 geregelt wird ausbauen. Um mehr Sicherheit und vor allem Kontrolle über das Netzwerk zu haben, möchte ich dieses in verschiedene VLANs segmentieren. Aktuell gibt es eine Synology DS920+ welche in Zukunft von innen und von außen (VPN) erreichbar sein soll. Weiterhin ist es nötig ein Gäste-WLAN mit CaptivePortal (für die zukünftige Ferienwohnung) zu implementieren.

Geplante Hardware:

- Draytek Vigor 167

- Zyxel GS1900-8HP

- Netgate 1100 oder 2100

- 2x Access Point entweder Zyxel NWA210AX / Zyxel NWA1123-AC PRO / Edimax Pro CAP1750 / Unifi AC Pro (Controller könnte per Docker auf der Synology laufen)

Zu der Netgate vorab schon eine Verständnisfrage: Der Netgate 1100 (1 LAN-Port) und der Netgate 2100 (4 LAN-Ports). Ich habe nun schon oft gesehen, das jeweils eine physische Schnittstelle an der Firewall pro Netzwerk-Segment verwendet wurde, anstelle es per Tagged-Uplink zu verbinden. Was ist nun die korrekte Vorgehensweise? Ich würde nun den Port1 (LAN) der Netgate an den Switch und Port2 (DMZ) an die NAS legen und die VLANs per Tagged-Uplink weiterleiten. Den Port3 würde ich für die VPN-Verbindung nehmen. Passt das so, oder habe ich dort eventuell einen Denkfehler?

In Bezug auf die geplante Hardware nehme ich gerne auch weitere Kaufempfehlungen an. Den Switch habe ich gewählt, da dieser IGMPv3 unterstützt (falls nochmal eine IPTV-Box zum Einsatz kommen sollte) ansonsten hätte ich auf einen Cisco SG250 gesetzt.

Folgende VLANs:

VLAN1 Management

VLAN10 WLAN-Clients (Laptop / Mobiltelefone)

VLAN20 WLAN-Kinder

VLAN30 Multimedia (FireTV Stick / Gaming-Konsole)

VLAN40 Drucker

VLAN50 WLAN-Gast

VLAN60 VoIP (Fritzbox im IP-Client Modus)

IP-Adressbereiche:

192.168.1.x/24 (Modem / Switch / APs / Firewall)

192.168.10.x/24 (WLAN-Clients)

192.168.20.x/24 (WLAN-Kinder)

192.168.30.x/24 (Multimedia)

192.168.40.x/24 (Drucker)

192.168.50.x/24 (WLAN-Gast)

192.168.60.x/24 (VoIP)

10.0.0.0/8 (VPN)

Sind die Adressbereiche so richtig?

Um die Sicherheit/Privatsphäre weiter zu erhöhen würde ich gerne gerade im WLAN-Netz der Kinder einen alternativen DNS-Dienst (nextDNS / Quad9 DNS / pfBlockerNG) verwenden.

Siehe robpeck.com/2020/08/creating-a-safe-kids-network-with-pfsense-un ...

Hat damit jemand Erfahrungen mit nextDNS oder kann mir eine Empfehlung geben?

Vorab schon einmal vielen Dank an alle im Voraus.

MFG BigAndyT

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1946864311

Url: https://administrator.de/forum/umbau-heimnetz-pfsense-vlan-voip-vpn-1946864311.html

Ausgedruckt am: 18.07.2025 um 21:07 Uhr

15 Kommentare

Neuester Kommentar

Hi.

Sehr guter Ansatz und durchdacht!

Die Unifi sind auf jeden Fall keine schlechte Wahl, weil günstig und leistungsstark und würde diese den Zyxel immer vorziehen.

Der Rest passt soweit (siehe unten).

Die Hardware wird die paar Netze mit den Clients (wahrscheinlich < 100) locker verschnupfen. Interessant könnten auch APU oder IPU Systeme sein. Diese sind etwas kostengünstiger und PFSense läuft astrein darauf.

Passt schon, auch wenn Zyxel keinen guten Ruf hat. Dem Gerät würde ich den Internet Zugang auf jeden Fall entziehen.

Prinzipiell sind diese absolut frei wählbar. Besser wäre jedoch immer für eine private Umgebung etwas "ausgefallenere" Subnetze zu definieren. Denn wenn mal jemand auf ein VPN einer Firma zugreifen will sind die obigen Subnetze oft auch gern genommene Kandidaten. Das führt dann zu Problemen.

Einfach den gewünschten DNS Server via DHCP an die Clients in dem Netzwerk verteilen.

Adguard Home ist hier auch besonders für die "Kleinen" empfehlenswert.

Mit dem Paket PFBlockerNG lassen sich auch einige Dinge machen, wie Werbung blockieren und eben auch auf Schnittstellen Ebene bestimmte Inhalte aussperren.

Gruß

Marc

Zitat von @BigAndyT:

Hallo an alle,

ich möchte mein Netzwerk welches aktuell ausschließlich über die Fritzbox 7590 geregelt wird ausbauen. Um mehr Sicherheit und vor allem Kontrolle über das Netzwerk zu haben, möchte ich dieses in verschiedene VLANs segmentieren. Aktuell gibt es eine Synology DS920+ welche in Zukunft von innen und von außen (VPN) erreichbar sein soll. Weiterhin ist es nötig ein Gäste-WLAN mit CaptivePortal (für die zukünftige Ferienwohnung) zu implementieren.

Hallo an alle,

ich möchte mein Netzwerk welches aktuell ausschließlich über die Fritzbox 7590 geregelt wird ausbauen. Um mehr Sicherheit und vor allem Kontrolle über das Netzwerk zu haben, möchte ich dieses in verschiedene VLANs segmentieren. Aktuell gibt es eine Synology DS920+ welche in Zukunft von innen und von außen (VPN) erreichbar sein soll. Weiterhin ist es nötig ein Gäste-WLAN mit CaptivePortal (für die zukünftige Ferienwohnung) zu implementieren.

Sehr guter Ansatz und durchdacht!

Geplante Hardware:

- Draytek Vigor 167

- Zyxel GS1900-8HP

- Netgate 1100 oder 2100

- 2x Access Point entweder Zyxel NWA210AX / Zyxel NWA1123-AC PRO / Edimax Pro CAP1750 / Unifi AC Pro (Controller könnte per Docker auf der Synology laufen)

- Draytek Vigor 167

- Zyxel GS1900-8HP

- Netgate 1100 oder 2100

- 2x Access Point entweder Zyxel NWA210AX / Zyxel NWA1123-AC PRO / Edimax Pro CAP1750 / Unifi AC Pro (Controller könnte per Docker auf der Synology laufen)

Die Unifi sind auf jeden Fall keine schlechte Wahl, weil günstig und leistungsstark und würde diese den Zyxel immer vorziehen.

Der Rest passt soweit (siehe unten).

Zu der Netgate vorab schon eine Verständnisfrage: Der Netgate 1100 (1 LAN-Port) und der Netgate 2100 (4 LAN-Ports). Ich habe nun schon oft gesehen, das jeweils eine physische Schnittstelle an der Firewall pro Netzwerk-Segment verwendet wurde, anstelle es per Tagged-Uplink zu verbinden. Was ist nun die korrekte Vorgehensweise? Ich würde nun den Port1 (LAN) der Netgate an den Switch und Port2 (DMZ) an die NAS legen und die VLANs per Tagged-Uplink weiterleiten. Den Port3 würde ich für die VPN-Verbindung nehmen. Passt das so, oder habe ich dort eventuell einen Denkfehler?

Die Hardware wird die paar Netze mit den Clients (wahrscheinlich < 100) locker verschnupfen. Interessant könnten auch APU oder IPU Systeme sein. Diese sind etwas kostengünstiger und PFSense läuft astrein darauf.

In Bezug auf die geplante Hardware nehme ich gerne auch weitere Kaufempfehlungen an. Den Switch habe ich gewählt, da dieser IGMPv3 unterstützt (falls nochmal eine IPTV-Box zum Einsatz kommen sollte) ansonsten hätte ich auf einen Cisco SG250 gesetzt.

Passt schon, auch wenn Zyxel keinen guten Ruf hat. Dem Gerät würde ich den Internet Zugang auf jeden Fall entziehen.

Sind die Adressbereiche so richtig?

Prinzipiell sind diese absolut frei wählbar. Besser wäre jedoch immer für eine private Umgebung etwas "ausgefallenere" Subnetze zu definieren. Denn wenn mal jemand auf ein VPN einer Firma zugreifen will sind die obigen Subnetze oft auch gern genommene Kandidaten. Das führt dann zu Problemen.

Um die Sicherheit/Privatsphäre weiter zu erhöhen würde ich gerne gerade im WLAN-Netz der Kinder einen alternativen DNS-Dienst (nextDNS / Quad9 DNS / pfBlockerNG) verwenden.

Einfach den gewünschten DNS Server via DHCP an die Clients in dem Netzwerk verteilen.

Adguard Home ist hier auch besonders für die "Kleinen" empfehlenswert.

Mit dem Paket PFBlockerNG lassen sich auch einige Dinge machen, wie Werbung blockieren und eben auch auf Schnittstellen Ebene bestimmte Inhalte aussperren.

Gruß

Marc

ansonsten hätte ich auf einen Cisco SG250 gesetzt.

Wieso "ansonsten" ?? Der kann doch auch IGMPv3 !cisco.com/c/en/us/products/collateral/switches/250-series-smart- ...

Sind die Adressbereiche so richtig?

Nicht der vom VPN. Einen 8er Prefix zu verwenden ist Unsinn. Du willst ja sicher keinen 16.777.214 VPN Clients bedienen, oder ? Nutze dort auch eine sinnvolle 24er oder 25er Maske !Und Augen auf beim VPN Adressdesign !

gerade im WLAN-Netz der Kinder einen alternativen DNS-Dienst

Wurde oben ja zu recht schon gesagt und hatten wir hier gerade. Suchfunktion lässt grüßen. Internetzugang für Kinder - Programm zum Filtern gesucht

10 Euro Raspberry Pi Zero mit Adguard Home drauf.

github.com/AdguardTeam/AdGuardHome

Hat einen sehr guten Schutz mit Safe Browsing und blockt alle Po.. und Gewaltseiten. Zudem blockt es auch gefährlich Apps und macht das Netzwerk werbe- und malwarefrei. Besser gehts nicht !

heise.de/ratgeber/DNS-Filter-als-Adblocker-einrichten-AdGuard-Ho ...

Was deine Anbindung der lokalen LANs angeht zieht man normalerweise nicht für jedes Netzsegment auch eine separate Strippe zur Firewall. Fällt für dich eh flach bei der Anzahl deiner Netzwerk Segmente.

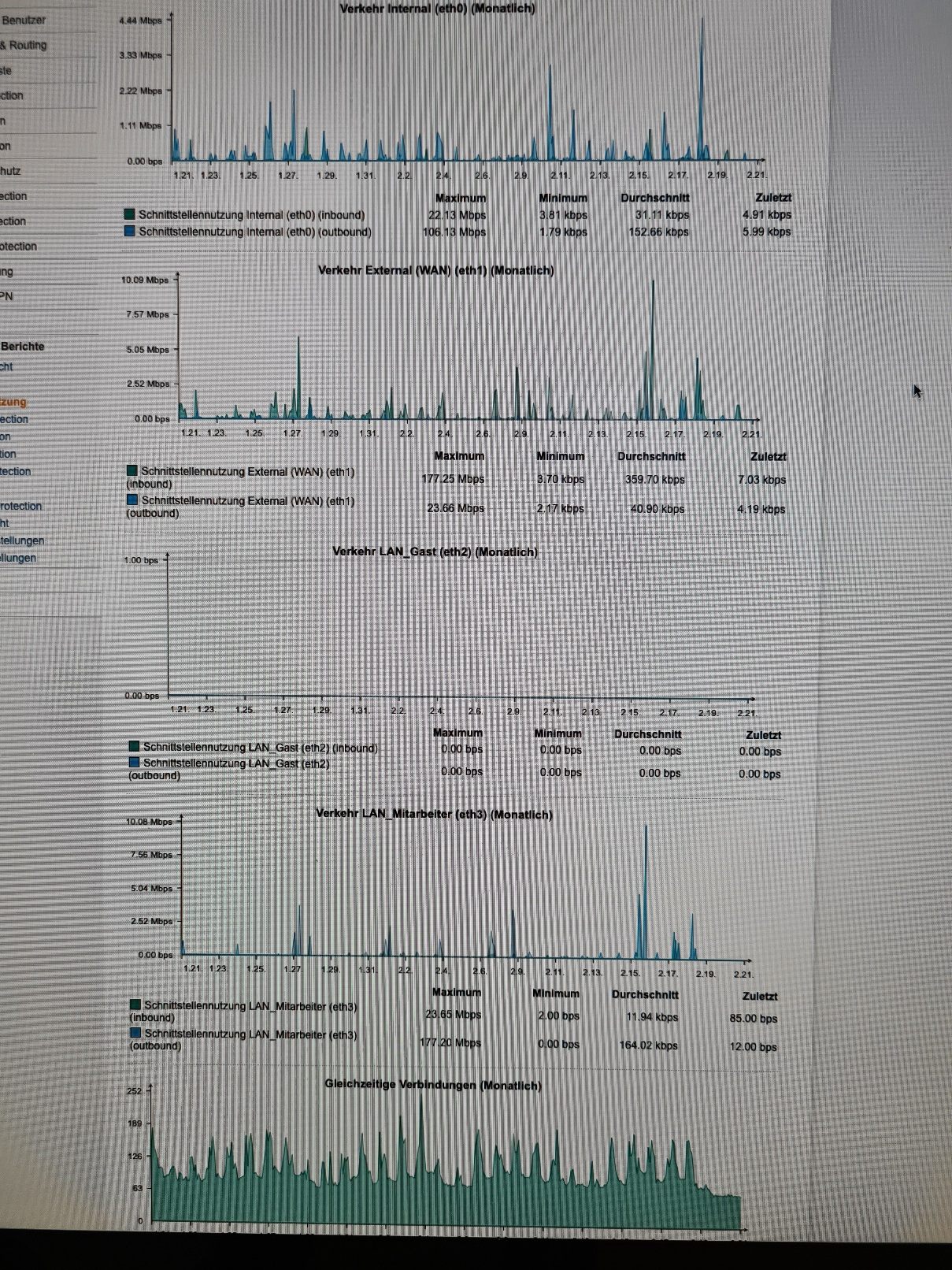

Eine pauschale Antwort ohne weitere Info gibt es nicht, denn es hängt von den lokalen Traffic Volumia der VLANs untereinander ab und dazu kommt von dir keine Info.

Wenn du genügend Interfaces hast bündelst du idealerweise 2 davon als LACP LAG zur Lastverteilung und Failover und lässt deine lokalen Netzsegmente darüber als Trunk drüberlaufen.

Link Aggregation (LAG) im Netzwerk

Kann hier noch jemand ein Statement abgeben?

Wenn sich hier sonst keiner dazu meldet, probiere ich mal mein Glück: Wenn der Router (ebenfalls) die vLANs verwaltet, dann kann das auch mit POE und der Lastverteilung zusammenhängen. Mit nur einem Uplink besteht das Risiko eines Flaschenhalses. In einem früheren Setup versorgte mein Router das Wifi in so einem Setup neben vLAN auch mit POE und die LAN-Verbindungen liefen dann über den Switch (der selber nur POE-in bot). In dem erwähnten Setup war so auch die inter-vLAN-Performance höher weil die Router-CPU das flotter umsetzte.Zyxel NWA210AX / Zyxel NWA1123-AC PRO / Edimax Pro CAP1750 / Unifi AC Pro

Ich würde -neu- jetzt keine APs mit Wifi5/Wave1 kaufen. Die Technik darin ist doch schon rund 7 Jahre alt?! Bei Unifi bekommste doch - für relativ wenig Geld - Wifi6 und bei Zyxel würde ich eher in der HD-Branch schauen (Wifi5/Wave2). Setze selber den NWA1123HD (inkl. Beamforming) ein und bin mit dem sehr zufrieden. Allerdings als "Einzelgerät" ohne Controller! Mit dem Cloud-Controller habe ich keine Erfahrung. Bedenke bei den Modellen bzw. deren Abstrahl-Pattern das Thema "Wand-/Deckenmontage"! Den AC-Pros sagte man nach, dass diese von Decke profitieren.10 Euro Raspberry Pi Zero mit Adguard Home drauf.

Ach echt?! Wo bekommt man den denn?!Der TE müsste ja mit dem Klammerbeutel gepudert sein, wenn er ne Syno (dockerfähig mit 2xRJ45) besitzt und dann Adguard und Konsorten mit nem Raspi über 2,4 Ghz Wifi einbindet.

Danke! Nur der vollständigkeithalber:

11 EUR Raspi only (> ausverkauft)

inkl Speicherkarte 21 EUR

zzgl. 6 EUR Versand

Aber wie gesagt würde ich - schon wegen der Latenzen - ungern jede DNS-Anfrage über 2,4 Ghz-Wifi laufen lassen. Von der Stabilität mal ganz abgesehen.

Aber das kann natürlich jeder handhaben, wie er möchte.

11 EUR Raspi only (> ausverkauft)

inkl Speicherkarte 21 EUR

zzgl. 6 EUR Versand

Aber wie gesagt würde ich - schon wegen der Latenzen - ungern jede DNS-Anfrage über 2,4 Ghz-Wifi laufen lassen. Von der Stabilität mal ganz abgesehen.

Aber das kann natürlich jeder handhaben, wie er möchte.

WLAN war auch nicht gemeint !

amazon.de/SODIAL-Micro-Ethernet-Adapter-Tablet/dp/B00H3CSLV8/ref ...

amazon.de/SODIAL-Micro-Ethernet-Adapter-Tablet/dp/B00H3CSLV8/ref ...

Ahja, "Heimnetz" mit Mitarbeiter… von wieviel "Haushaltshilfen" reden wir?

dass jedes Netzsegment einen eigenen Uplink hat.

Das ist nicht nur irreführend, das ist auch netztechnischer Quatsch !Stell dir einen Admin mit 20 VLANs vor. Muss man sicher nicht weiter beleuchten sowas.

Nein, WLAN und Gast WLAN sind auch VLANs des lokalen Trunk Uplinks ggf. mit den 2 LACP LAG Ports.

Wenn es das denn nun war nicht vergessen deinen Thread dann auch als erledigt zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?