Unklarheiten bei Netzwerkerstellung mit VLAN (Cisco, Netgear, Ubiquiti)

Unklarheiten bei Netzwerkerstellung mit VLAN (Vodafone, Cisco, Netgear, Ubiquiti)

Hallo,

ich komme mit meinem ausgedachten Setup noch nicht ganz klar und würde euch deshalb gerne einmal um Hilfe bitten.

Ich möchte bei mir Zuhause das Netzwerk segmentieren, aus verschiedenen Gründen; IoT-Geräte, Gäste die ins WLAN wollen, Homeoffice und private Gräte. Dazu habe ich nach langem hin und her zwei Switche,

Cisco SG350-10 10-Port und Netgear GS324T-100, besorgt. Einer der alles kann hätte es auch getan (der Cisco ist ein Layer-3 Switch), aber durch falsche Kaufentscheidungen und verpasste Rücksendefristen

(der Netgear war zuerst da und ist nur ein Layer-2 Switch) habe ich jetzt beide am Hals. Zwei Access Points von Ubiquti sollen die VLANs dann für kabellose Geräte erreichbar machen. Angeschlossen ist das

ganze an eine Fritzbox 6660 Cable und wird an einem 1 Gigabit Kabelanschluss von Kabel Deutschland betrieben.

Den Netzwerkaufbau hatte ich mir wie folgt gedacht:

Internet ==> Fritzbox 6660 Cable (192.168.178.1) ==> Cisco SG350-10 10-Port (192.168.178.20) => Netgear GS324T-100 (192.168.178.21) ==> Diverse clients über WLAN mit Hilfe der Ubiquiti APs, einmal AC Pro (192.168.178.22)

und einmal Lite (192.168.178.23) und LAN (Patchfeld was zu einzelnen Räumen im Haus geht)

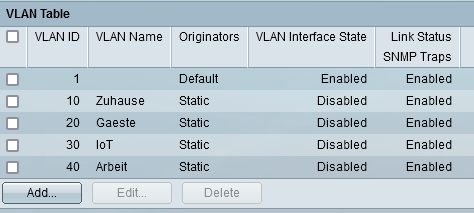

Ich würde mein "Heimnetz" in 4 Subnetze aufzuteilen wollen, so wie unten zu sehen.

VLAN 10 (Private Geräte) - 192.168.10.0/24

VLAN 20 (Gästegeräte) - 192.168.20.0/24

VLAN 30 (IoT Geräte) - 192.168.30.0/24

VLAN 40 (Arbeitsgeräte) - 192.168.40.0/24

Diese VLANs müsste ich natürlich in beiden Switches und in der Konsole für die APs konfigurieren. Im Idealfall können die Geräte aus den entsprechenden VLANs nicht miteinander kommunzieren, einzige Ausnahme wäre eventuell,

dass ich die IoT-Geräte (VLAN 30) mit meinem Handy (VLAN 10) steuern kann ohne dass sie Zugriff auf eben dieses haben.

Ist so ein Setup möglich ?

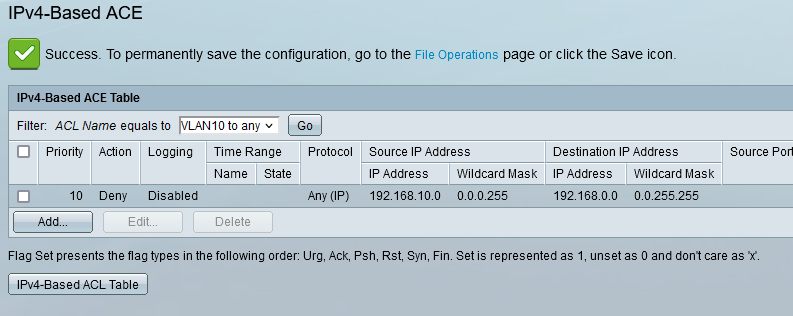

Was ich bisher gemacht habe, mit Hilfe der anderen Posts aus unter anderem diesen Beitrag (Verständnissproblem Routing mit SG300-28);

Auf dem Cisco Switch:

1. VLAN 10 erstellt

2. Port 2 als "Untagged" zugewiesen

3. IPv4 Interface mit 192.168.10.1 255.255.255.0 zugewiesen

4. IPv4 Static Routes mit 0.0.0.0/0 192.168.178.1 erstellt

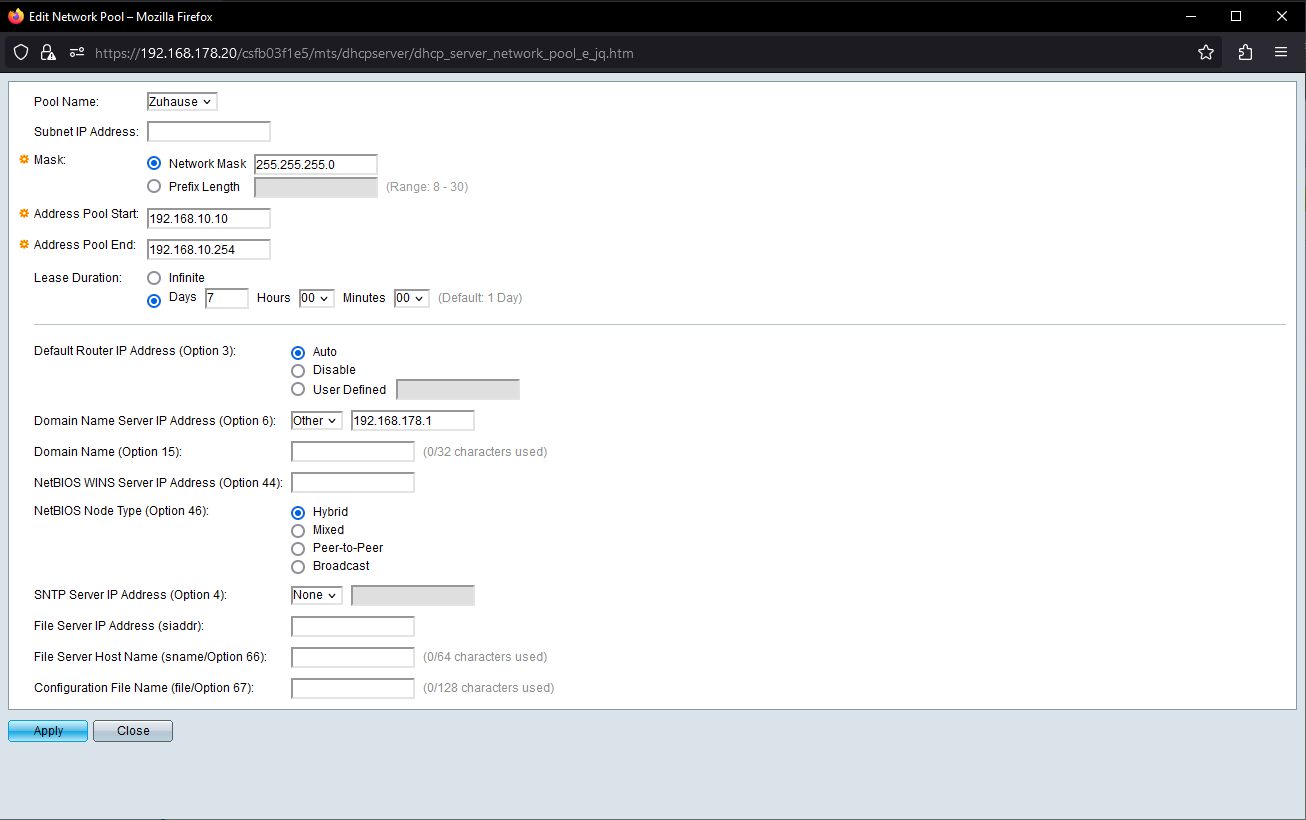

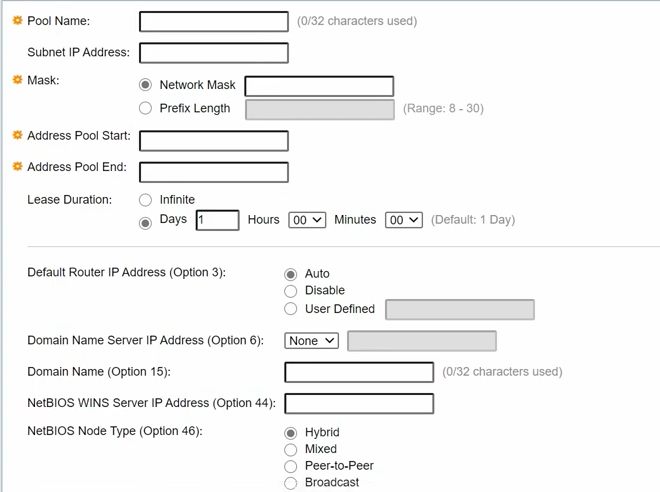

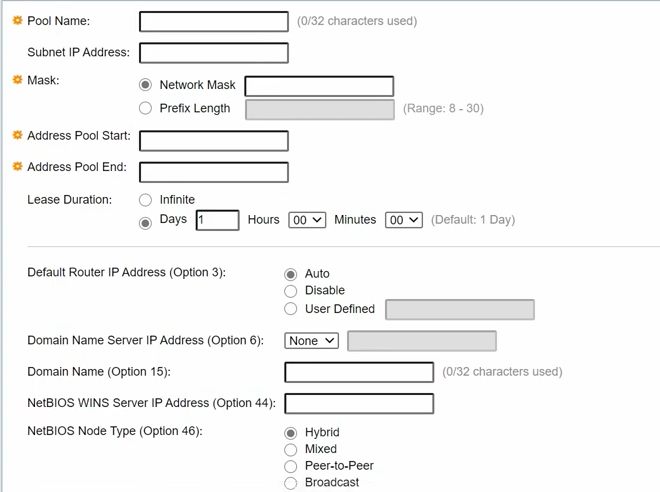

5. Unter DHCP einen Network Pool erstellt mit 255.255.255.0 als Netzwerkmaske und dem Bereich 192.168.10.10 - 192.168.10.254

Auf der Fritzbox:

- Unter IPv4 Routen eine neue Route angelegt die wie folgt aussieht Netzwerk: 192.168.0.0 Subnetzmaske: 255.255.0.0 Gateway: 192.168.178.20

Wenn ich jetzt einen Laptop an den Cisco-Switch anschließe bekommt er die IP 192.168.10.10 und kann den Gateway und die Fritzbox anpingen, zusätzlich dazu 8.8.8.8. Wenn ich aber ins Internet will, kommt die Meldung dass ich nicht mit dem Internet verbunden bin. Wenn ich unter Netzwerk-Einstellungen gucke, sehe ich alle Infos aber keinen DNS, wenn ich diesen von Hand eintrage komme ich ins Internet.

Ich habe nach mehreren Anläufen diesmal nur ein VLAN erstellt und wollte erstmal gucken, ob ich das zum Laufen kriege. In vorherigen Versuchen hatte ich mehrere VLANs konfiguriert, diese konnten sich auch anpingen nachdem ich da immer nur bis Schritt 3 gekommen bin. Mir ist klar, dass ich die Einstellungen auf dem Netgear und den APs auch noch durchführen muss, damit das alles klappt.

Fragen habe ich dazu trotzdem einige;

Wie kann ich den DNS zentral (auf dem Cisco Switch oder vielleicht der Fritzbox?) einstellen, so dass ich es nicht manuell auf jedem Gerät machen müsste? Damit dieses Setup funktioniert, ist es richtig dass ich auf dem Cisco und dem Netgear alle Ports die für Geräte sind auf Access stelle und alle die für mehrere VLANs, also AP und Verbindung der Switches auf Trunk stellen muss? Ich habe in einigen Beiträgen und Zeichnungen immer ein "Koppel"-VLAN gesehen jedoch erschließt sich mir nicht ganz ob das ein eigenes VLAN ist und wie ich das mit dem Router und dem Switch verbinde..? Wie schaffe ich es, dass Geräte die sich im Gäste-VLAN anmelden nur auf den APs eine IP bekommen und diese nicht weitergetragen werden an meine Switche oder den Router?

Ich hoffe mein Vorhaben klingt nicht absurd und ich bin bisher nicht komplett auf dem Holzweg. Ich würde mich über Hilfe sehr freuen.

Danke

Hallo,

ich komme mit meinem ausgedachten Setup noch nicht ganz klar und würde euch deshalb gerne einmal um Hilfe bitten.

Ich möchte bei mir Zuhause das Netzwerk segmentieren, aus verschiedenen Gründen; IoT-Geräte, Gäste die ins WLAN wollen, Homeoffice und private Gräte. Dazu habe ich nach langem hin und her zwei Switche,

Cisco SG350-10 10-Port und Netgear GS324T-100, besorgt. Einer der alles kann hätte es auch getan (der Cisco ist ein Layer-3 Switch), aber durch falsche Kaufentscheidungen und verpasste Rücksendefristen

(der Netgear war zuerst da und ist nur ein Layer-2 Switch) habe ich jetzt beide am Hals. Zwei Access Points von Ubiquti sollen die VLANs dann für kabellose Geräte erreichbar machen. Angeschlossen ist das

ganze an eine Fritzbox 6660 Cable und wird an einem 1 Gigabit Kabelanschluss von Kabel Deutschland betrieben.

Den Netzwerkaufbau hatte ich mir wie folgt gedacht:

Internet ==> Fritzbox 6660 Cable (192.168.178.1) ==> Cisco SG350-10 10-Port (192.168.178.20) => Netgear GS324T-100 (192.168.178.21) ==> Diverse clients über WLAN mit Hilfe der Ubiquiti APs, einmal AC Pro (192.168.178.22)

und einmal Lite (192.168.178.23) und LAN (Patchfeld was zu einzelnen Räumen im Haus geht)

Ich würde mein "Heimnetz" in 4 Subnetze aufzuteilen wollen, so wie unten zu sehen.

VLAN 10 (Private Geräte) - 192.168.10.0/24

VLAN 20 (Gästegeräte) - 192.168.20.0/24

VLAN 30 (IoT Geräte) - 192.168.30.0/24

VLAN 40 (Arbeitsgeräte) - 192.168.40.0/24

Diese VLANs müsste ich natürlich in beiden Switches und in der Konsole für die APs konfigurieren. Im Idealfall können die Geräte aus den entsprechenden VLANs nicht miteinander kommunzieren, einzige Ausnahme wäre eventuell,

dass ich die IoT-Geräte (VLAN 30) mit meinem Handy (VLAN 10) steuern kann ohne dass sie Zugriff auf eben dieses haben.

Ist so ein Setup möglich ?

Was ich bisher gemacht habe, mit Hilfe der anderen Posts aus unter anderem diesen Beitrag (Verständnissproblem Routing mit SG300-28);

Auf dem Cisco Switch:

1. VLAN 10 erstellt

2. Port 2 als "Untagged" zugewiesen

3. IPv4 Interface mit 192.168.10.1 255.255.255.0 zugewiesen

4. IPv4 Static Routes mit 0.0.0.0/0 192.168.178.1 erstellt

5. Unter DHCP einen Network Pool erstellt mit 255.255.255.0 als Netzwerkmaske und dem Bereich 192.168.10.10 - 192.168.10.254

Auf der Fritzbox:

- Unter IPv4 Routen eine neue Route angelegt die wie folgt aussieht Netzwerk: 192.168.0.0 Subnetzmaske: 255.255.0.0 Gateway: 192.168.178.20

Wenn ich jetzt einen Laptop an den Cisco-Switch anschließe bekommt er die IP 192.168.10.10 und kann den Gateway und die Fritzbox anpingen, zusätzlich dazu 8.8.8.8. Wenn ich aber ins Internet will, kommt die Meldung dass ich nicht mit dem Internet verbunden bin. Wenn ich unter Netzwerk-Einstellungen gucke, sehe ich alle Infos aber keinen DNS, wenn ich diesen von Hand eintrage komme ich ins Internet.

Ich habe nach mehreren Anläufen diesmal nur ein VLAN erstellt und wollte erstmal gucken, ob ich das zum Laufen kriege. In vorherigen Versuchen hatte ich mehrere VLANs konfiguriert, diese konnten sich auch anpingen nachdem ich da immer nur bis Schritt 3 gekommen bin. Mir ist klar, dass ich die Einstellungen auf dem Netgear und den APs auch noch durchführen muss, damit das alles klappt.

Fragen habe ich dazu trotzdem einige;

Wie kann ich den DNS zentral (auf dem Cisco Switch oder vielleicht der Fritzbox?) einstellen, so dass ich es nicht manuell auf jedem Gerät machen müsste? Damit dieses Setup funktioniert, ist es richtig dass ich auf dem Cisco und dem Netgear alle Ports die für Geräte sind auf Access stelle und alle die für mehrere VLANs, also AP und Verbindung der Switches auf Trunk stellen muss? Ich habe in einigen Beiträgen und Zeichnungen immer ein "Koppel"-VLAN gesehen jedoch erschließt sich mir nicht ganz ob das ein eigenes VLAN ist und wie ich das mit dem Router und dem Switch verbinde..? Wie schaffe ich es, dass Geräte die sich im Gäste-VLAN anmelden nur auf den APs eine IP bekommen und diese nicht weitergetragen werden an meine Switche oder den Router?

Ich hoffe mein Vorhaben klingt nicht absurd und ich bin bisher nicht komplett auf dem Holzweg. Ich würde mich über Hilfe sehr freuen.

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6668786328

Url: https://administrator.de/forum/unklarheiten-bei-netzwerkerstellung-mit-vlan-cisco-netgear-ubiquiti-6668786328.html

Ausgedruckt am: 07.07.2025 um 10:07 Uhr

29 Kommentare

Neuester Kommentar

Hi,

zunächst einmal zu deiner DNS-Frage:

Normalerweise solltest du das in der Eingabemaske konfigurieren können, in der du auch die DHCP-Optionen und -Parameter konfigurierst - die Maske sollte in etwa so aussehen:

Zu deiner nächsten Frage:

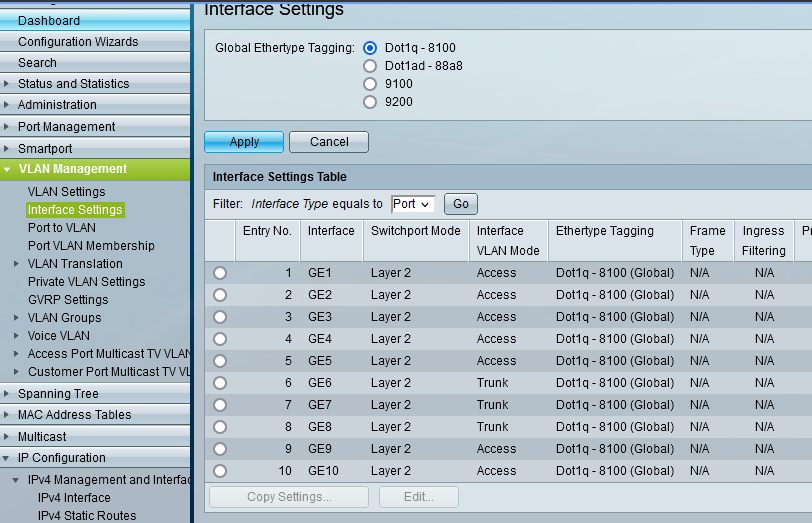

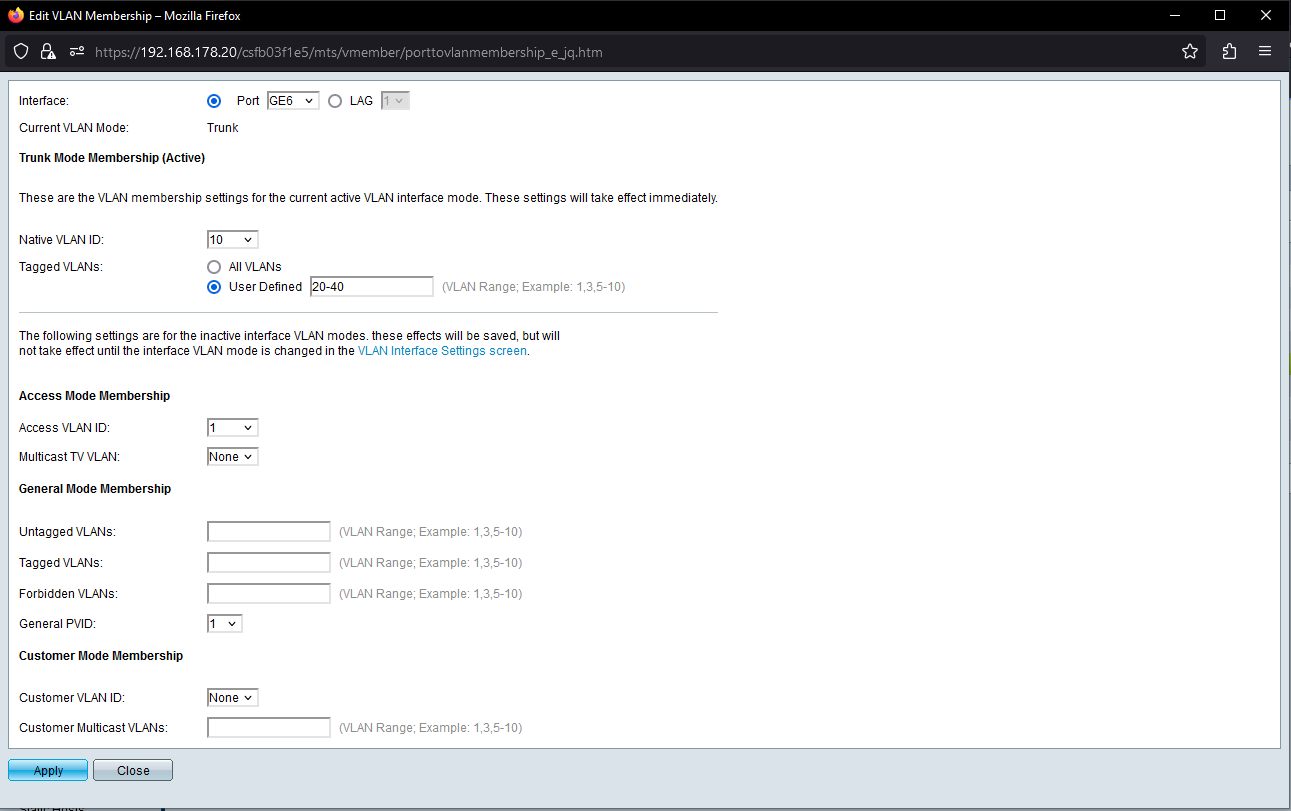

Die VLAN Konfiguration:

- Von Switch zu Switch solltest du die VLANs als "tagged" übergeben.

Der Modus "Trunk" ist dabei schon korrekt.

- Die entsprechenden VLANs müssten auch an den AP Ports als tagged VLAN anlegen.

Ich würde empfehlen in deinem Home-Setup lediglich das Management-VLAN (da wo deine Geräte - außer dem Cisco IP Adressen drin haben) als untagged bzw. native VLAN zu übergeben.

Alle anderen VLANs als tagged.

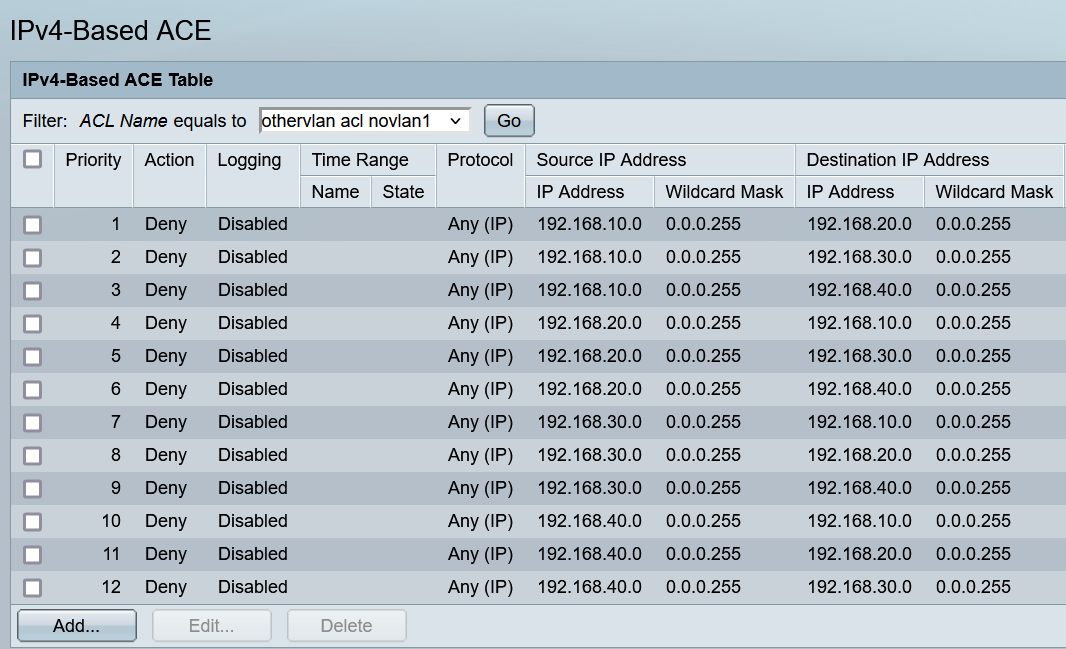

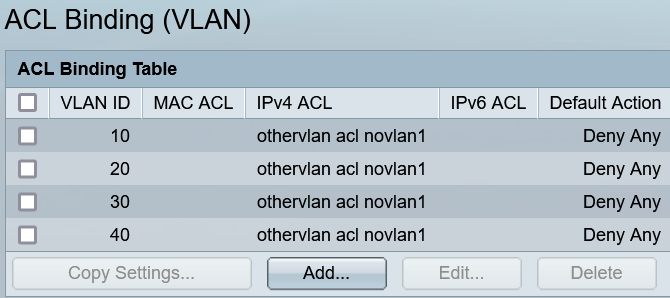

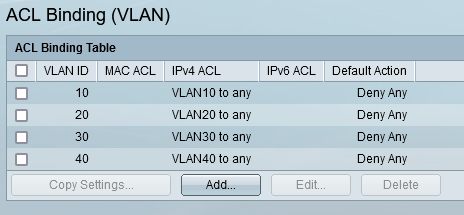

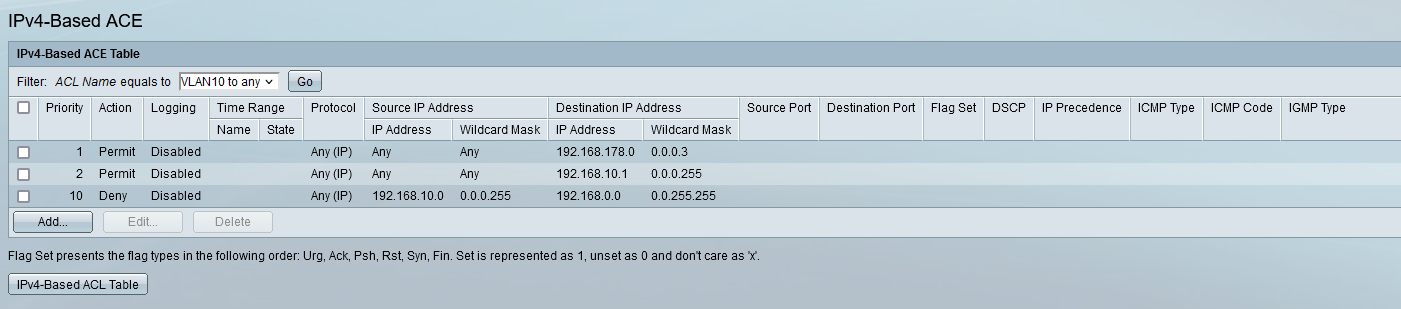

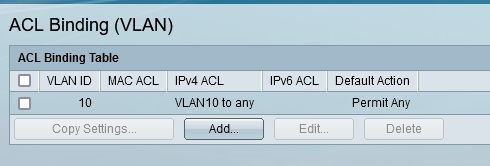

Die Zugriffssteuerung der VLANs untereinander (z.B. von 10 auf 40) kannst du über ACLs steuern.

Hierzu gibt es auch einen Beitrag:

ACLs bei Cisco SG350

Edit: Es gibt auch eine klasse Anleitung von unserem guten @aqui:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hier hast du jede Menge deiner VLAN-Themen bereits behandelt.

VG,

Florian

zunächst einmal zu deiner DNS-Frage:

Normalerweise solltest du das in der Eingabemaske konfigurieren können, in der du auch die DHCP-Optionen und -Parameter konfigurierst - die Maske sollte in etwa so aussehen:

Zu deiner nächsten Frage:

Die VLAN Konfiguration:

- Von Switch zu Switch solltest du die VLANs als "tagged" übergeben.

Der Modus "Trunk" ist dabei schon korrekt.

- Die entsprechenden VLANs müssten auch an den AP Ports als tagged VLAN anlegen.

Ich würde empfehlen in deinem Home-Setup lediglich das Management-VLAN (da wo deine Geräte - außer dem Cisco IP Adressen drin haben) als untagged bzw. native VLAN zu übergeben.

Alle anderen VLANs als tagged.

Die Zugriffssteuerung der VLANs untereinander (z.B. von 10 auf 40) kannst du über ACLs steuern.

Hierzu gibt es auch einen Beitrag:

ACLs bei Cisco SG350

Edit: Es gibt auch eine klasse Anleitung von unserem guten @aqui:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hier hast du jede Menge deiner VLAN-Themen bereits behandelt.

VG,

Florian

Vieleicht noch ein best Practise Tip zur Adressierung:

Die "Enden" des Hostadressbereiches sollte man immer vom DHCP Pool ausnehmen. Ganz besonders die Adressen .1 und .254 (bei einem 24er Prefix). Diese nutzt man in der Regel immer als Router bzw. Gateway Adressen. Adressen "mittendrin" für Gateways zu verwenden, wie bei dir die .20, birgt immer die Gefahr der Überschneidung mit einem Pool und sollte man möglichst vermeiden.

Die "Enden" des Hostadressbereiches sollte man immer vom DHCP Pool ausnehmen. Ganz besonders die Adressen .1 und .254 (bei einem 24er Prefix). Diese nutzt man in der Regel immer als Router bzw. Gateway Adressen. Adressen "mittendrin" für Gateways zu verwenden, wie bei dir die .20, birgt immer die Gefahr der Überschneidung mit einem Pool und sollte man möglichst vermeiden.

werde ich mich mal an die ACLs machen

Bedenke das ACLs nicht stateful sind. Du musst also ggf. immer auch den Rückweg beachten.Die Adresse die "mittendrin" ist und auf (192.168.178).20 endet ist die vom Switch

Sofern sie per DHCP gezogen wurde nicht. Wenn du sie statisch vergeben hast, dann überschneidet sie sich mit deinem Pool und wird früher oder später zu Problemen führen.Das heißt ich muss die Routen auch nochmal von Any zurück zu dem entsprechenden VLAN machen

Nein, das war damit nicht gemeint und ust auch falsch. Es geht um die Rückroute und das Regelwerk am dortigen Inbound Interface.Deine o.a. Regel othervlan acl no vlan1 ist auch völlig falsch, denn die Source IP kann ja niemals unterschiedlich sein sondern immer nur aus dem IP Netz kommen welches am L3 Interface an dem die Regel greifen soll anliegt!

Ist das z.B. das VLAN 20 mit dem IP Netz 192.168.20.0 /24 können Absender IPs aus diesem VLAN immer nur aus diesem Netz kommen. Deine Angaben dort mit Absender Adressen aus völlig anderen IP Netzen ist also völlig unsinnig. Diese Adressen können dort ja niemals auftauchen. Mal abgeshen da sie dann auch niemals geroutet werden können.

Deine damit völlig falsche 12 zeilige Regel kann man also auf einen simplen Einzeiler reduzieren

DENY IP Source: 192.168.20.0 /24 Destination: 192.168.0.0 /18

Blockt dir allen Traffic vom .20.0er Netz in die Zielnetze .0.0 bis .64.0

Denke also nicht immer so kompliziert! Keep it simple stupid!!

Ich habe die IP statisch in meiner Fritzbox und in dem Switch vergeben.

Ja was denn nun?? Beides geht nicht bzw. ist technisch unsinnig.Wenn du dem Switch eine statische IP gibst, dann nutzt er logischerweise kein DHCP mehr.

Oder meinst du mit der etwas verdrehten Ausdrucksweise nur das du eine feste DHCP IP Reservierung auf die Mac Adresse des Switches gemacht hast? Das wäre dann ok.

Idealerweise ändert man die IP noch auf die .2 so kannst du dir die Management Infrastruktur immer einfacher und leichter merken wenn die Infrastruktur Adressen zusammenliegen. .1 = Router, .2 = Switch, dahinter ab .3 Endgeräte.

es wäre einfacher eine Regel zu machen die man allen zuweisen kann

Vergiss das, das ist laienhafte Frickelei und Unsinn und wird dir irgendwann auf die Füße fallen. Mache IP technisch saubere Regeln!Kannst du das bitte vielleicht noch mal genauer erläutern?

Gerät in VLAN 10 mit der IP .10.100 passiert das Regelwerk am VLAN 10 Interface und kommuniziert mit Gerät .30.100 in VLAN 30.Das Gerät in VLAN sendet Antwortpakete zurück ins VLAN 10. Wenn du jetzt eine Blocking Regel am VLAN 30 hast das Traffic ins VLAN 10 blockt beleiben die Antwortpakete für den Host .10.100 dort hängen. In solchen Konstellationen musst du also beide Wege betrachten.

Groschen gefallen?!

sorgt das nicht auch dafür dass der Router unter 192.168.178.1 auch nicht mehr erreicht werden kann?

Nein! Wie kommst du darauf? Und...liest du auch was man dir schreibt??Die Destination Subnetzmaske mit einem /18er Prefix (255.255.192.0) blockt, wie bereits oben geschrieben, nur die IP Netze 192.168.0.0 bis 192.168.64.0.

Dein FritzBox IP Netz liegt ja, wenn man Zahlen lesen kann, nicht in diesem Bereich, oder?!

Hab sie im Switch statisch gesetzt, dass wollte ich damit sagen

Das ist OK, aber dann darfst du logischerweise niemals eine IP aus dem Pool verwenden, denn woher soll der DHCP Server wissen das du "heimlich" schon eine IP aus seinem Pool statisch vergeben hast? Da ist IP Adresschaos dann vorprogrammiert...Deshalb der best Practice Vorschlag immer einen Bereich z.B. .1 bis .10 am Anfang einer Adressrange für statische IPs aus dem DHCP Pool auszusparen.

Solche simplen IP Adress Banalitäten lernt man aber auch in der IP Adressgrundschule erste Klasse! 😉

Die Geräte die ihre IP aus dem Networkpool (192.168.X.X usw.) vom Switch bekommen tauchen aber nicht im Router auf oder?

Nein, wie sollten sie?? Mal etwas nachdenken... Dein Switch ist ja selber ein Router (arbeitet im Layer 3 Mode) und DHCP ist rein eine Layer 2 Anwendung die logischerweise dann auch nicht über Routing Grenzen (dein Switch) funktioniert. Für deine VLANs ist der L3 Switch ja DHCP Server versteht man dich richtig vom Setup.Man kann in so einem Setup auch mit einem einzigen zentralen DHCP Server arbeiten und der "DHCP Relay" Funktion auf dem Switch. Allerdings supportet der DHCP Server auf der FritzBox dieses Feature nicht!

Fazit:

Denk dran wenn du jetzt .1 bis .3 statisch nutzt das du den DHCP Pool erst danach anfangen lässt. Lass ihn ab .10 beginnen dann hast du ggf. etwas mehr Luft wenn du weitere statische IPs vergeben willst.

Aber ich wollte jetzt erstmal den Netgear anschließen,

Das ist auch genau richtig so. Erstmal so wenig Fußfallen aufstellen wie möglich. Erst wenn alles sauber klappt kann man die Schotten mit den ACLs langsam dichtmachen. Im VLAN1 ist der Port auf Trunk und Tagged gesetzt

Das ist FALSCH.Auf dem Cisco ist auf einem Trunk im Default die Port PVID immer 1. Sprich ungetaggter Traffic an dem Port wird immer ins VLAN 1 geforwardet. Das ist in fast allen Switches immer Default und das solltest du auch immer so belassen wenn du es nicht aus anderen Gründen ändern musst.

Folglich darf die andere Seite das VLAN 1 ebenfalls nicht taggen sonst gibt es logischerweise keine Kommunikation im VLAN 1.

Also auch hier: Trunk PVID VLAN immer 1 und den Rest 10 bis 40 tagged! Einfache Logik und muss auf beiden Seiten immer gleich sein. Siehe auch VLAN Schnellschulung.

die sollen dann halt die VLANs von einander abschirmen

Oben stehts ja wie es geht. Bedenke immer die Grundregeln beim Erstellen der ACLs:- Regeln gelten immer inbound also vom Netzwerkdraht in den Switch rein

- Es gilt: "First match wins!" Sprich nach dem ersten positiven Hit wird der Rest der ACL nicht mehr abgearbeitet. Reihenfolge zählt also in den ACLs!

Beispiel am VLAN 1 mit dem Roboter oben und unter Annahme das alle deine VLANs im 192.168er RFC Bereich liegen. Handy hat die .205, Roboter die .144.

PERMIT IP Source: host 192.168.1.205 Destination: host 192.168.30.144

DENY IP Source: 192.168.1.0 0.0.0.255 Destination: 192.168.0.0 0.0.255.255

PERMIT IP Source: 192.168.1.0 Destination: any

Eigentlich ganz einfach!

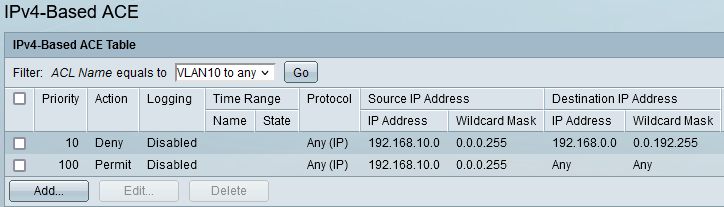

Deine Wildcard Maske 0.0.192.255 ist doch völliger Quatsch! So eine Wildcard Maske existiert doch logisch gar nicht!

Eine Wildcard Maske ist immer das bitinverse einer Subnetzmaske! Ein bisschen rechnen im Binärsystem sollte man schon können als Netzwerker.

Korrigiere das auf 0.0.255.255 dann klappt das auch!

Eine Wildcard Maske ist immer das bitinverse einer Subnetzmaske! Ein bisschen rechnen im Binärsystem sollte man schon können als Netzwerker.

Korrigiere das auf 0.0.255.255 dann klappt das auch!

Du meinst also die Hostadressen .1 bis .3 im .178er Netz, richtig?

Eine /30er Maske (255.255.255.252, Wildcard: 0.0.0.3) würde alles von .0 bis .3 blockieren oder durchlassen.

Eine /29er Maske (255.255.255.248, Wildcard: 0.0.0.7) würde alles von .0 bis .7 blockieren oder durchlassen.

Usw. usw. Einfache Binärlogik und du kannst das dann mal mit deinen eigenen o.a. Wildcard Maske oben vergleichen.

Deine dortige Wildcard ist ja eine 18 Bit Wildcard Maske und würde damit alles von 192.168.128.1 bis 192.168.191.254 blockieren (oder durchlassen)!!

Guckst du dazu auch hier:

en.wikipedia.org/wiki/Wildcard_mask

Sieh dir einfach das inverse Bitmuster zu den normalen Masken an:

de.wikipedia.org/wiki/Netzmaske

Wenn du Probleme mit dem Ausrechnen hast nutze besser einen Subnetz Rechner der dir auch Wildcard Masken anzeigt.

Oder meintest du jetzt die IP Netze .1 bis .3 also 192.168.1.0 /24 bis 192.168.3.0 /24?

Eine /30er Maske (255.255.255.252, Wildcard: 0.0.0.3) würde alles von .0 bis .3 blockieren oder durchlassen.

Eine /29er Maske (255.255.255.248, Wildcard: 0.0.0.7) würde alles von .0 bis .7 blockieren oder durchlassen.

Usw. usw. Einfache Binärlogik und du kannst das dann mal mit deinen eigenen o.a. Wildcard Maske oben vergleichen.

Deine dortige Wildcard ist ja eine 18 Bit Wildcard Maske und würde damit alles von 192.168.128.1 bis 192.168.191.254 blockieren (oder durchlassen)!!

Guckst du dazu auch hier:

en.wikipedia.org/wiki/Wildcard_mask

Sieh dir einfach das inverse Bitmuster zu den normalen Masken an:

de.wikipedia.org/wiki/Netzmaske

Wenn du Probleme mit dem Ausrechnen hast nutze besser einen Subnetz Rechner der dir auch Wildcard Masken anzeigt.

Oder meintest du jetzt die IP Netze .1 bis .3 also 192.168.1.0 /24 bis 192.168.3.0 /24?

dass das alles funktioniert bevor ich mich nochmal an die ACLs wage.

Das wäre, wie oben schon mehrgfach gesagt, immer der richtige Weg! da es mir regelmäßig den Zugang komplett ausknipst.

Deshalb richtet der pfiffige Netzwerker sich auch immer ein kleines Test VLAN ein mit 2 Ports und einem PC um dort in aller Ruhe seine ACL Logik zu testen. da das Interface (192.168.10.1), der DHCP(192.168.178.2), DNS (192.168.178.1) usw. auch alle damit abgedreht werden.

Da hast du Recht. Deshalb macht man sich auch immer vorher in Ruhe mal auf einem Blatt Papier Gedanken was durch darf und was nicht.Ein permit ip 192.168.178.0 0.0.0.3 und ein permit ip host 192.168.10.1 VOR dieser Regel hätte dich vor dem "Abdrehen" bewahrt!

"First Hit" gilt egal ob Permit oder Deny.

Ist ja aber kein Hinderungsgrund für die ACL oder wo ist da jetzt dein Problem?

Wenn du das Beispiel von oben nimmst z.B. mit dem Host 192.168.10.1 matcht das sobald ein Paket diese Regel erfüllt, das Paket wird dahin geforwardet und gut iss.

Wozu muss dann noch der Rest weiter abgearbeitet werden? Wäre ja überflüssig!

Ist ja aber kein Hinderungsgrund für die ACL oder wo ist da jetzt dein Problem?

Wenn du das Beispiel von oben nimmst z.B. mit dem Host 192.168.10.1 matcht das sobald ein Paket diese Regel erfüllt, das Paket wird dahin geforwardet und gut iss.

Wozu muss dann noch der Rest weiter abgearbeitet werden? Wäre ja überflüssig!

Das ist auch logisch, denn das bestimmt ob die ACLs generell systemweit im Whitelisting Mode (alles per Default verboten, sprich "Default Action Deny Any") oder im Blacklisting Mode arbeiten (alles per Default erlaubt und was man nicht will muss explizit verboten werden.

Je nachdem welchen Mode du verwendest unterscheidet sich dann logischerweise das Regelwerk der ACLs deutlich.

Sagt einem aber eigentlich auch schon der gesunde IT Verstand! 😉

Je nachdem welchen Mode du verwendest unterscheidet sich dann logischerweise das Regelwerk der ACLs deutlich.

Sagt einem aber eigentlich auch schon der gesunde IT Verstand! 😉