Unterbrechungen bei Mikrotik WLAN

Hallo zusammen,

euch erstmal ein schönes und gesundes neues Jahr!

Ich hoffe einer kann mir helfen und meine Beschreibung ist ausreichend.

Das Problem sind WLAN-Aussetzer im Downstream auf verschiedenen Clients in einem WLAN, das mit 2 Mikrotik hap AC2 und einem hap lite aufgebaut ist (alle derzeit auf v6.49.2).

Grundkonfiguration: FritzBox i.W. als "DSL-Modem", gefolgt von einem CRS125 und den drei haps. Konfiguriert ist das alles gemäß Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik, was auch soweit gut funktioniert.

Erste Probleme sind mit Echo Dots (Gen 2, 3 und 4) aufgefallen, die immer mal wieder (Abstand 30 min bis 2h) Aussetzer für mehrere Sekunden haben. Gelegentlich gibt es auch komplette Abbrüche.

Weiter ging es mit Problemen beim Home-Schooling auf iPads.

Bis hierher dachte ich an "normale" WLAN-Aussetzer, konnte aber in den Mikrotik-Logs nichts finden.

Mit meinem Notebook hatte ich dann bei Teams Unterbrechungen in Empfangsrichtung, d.h. die Kollegen konnten mich sehen und hören, ich hatte aber weder Ton noch Bild, Teams meldete Verbindungsunterbrechungen.

Bei einem Webinar habe ich dann den WLAN-Status von Windows beobachtet, auch bei Aussetzern wurde mir die WLAN-Verbindung durchgehend mit >> 50MBit, z.T. >100 MBit angezeigt.

Im LAN-Betrieb gibt es keinerlei derartige Probleme

Für mich sieht es so aus als ob irgendein Mikrotik-Gerät (der CRS oder die haps gleichermaßen) immer wieder Pakete in Empfangsrichtung schlucken?

Hat jemand eine Idee, wie ich das weiter eingrenzen oder gar wie ich es beheben könnte?

Viele Grüße!

euch erstmal ein schönes und gesundes neues Jahr!

Ich hoffe einer kann mir helfen und meine Beschreibung ist ausreichend.

Das Problem sind WLAN-Aussetzer im Downstream auf verschiedenen Clients in einem WLAN, das mit 2 Mikrotik hap AC2 und einem hap lite aufgebaut ist (alle derzeit auf v6.49.2).

Grundkonfiguration: FritzBox i.W. als "DSL-Modem", gefolgt von einem CRS125 und den drei haps. Konfiguriert ist das alles gemäß Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik, was auch soweit gut funktioniert.

Erste Probleme sind mit Echo Dots (Gen 2, 3 und 4) aufgefallen, die immer mal wieder (Abstand 30 min bis 2h) Aussetzer für mehrere Sekunden haben. Gelegentlich gibt es auch komplette Abbrüche.

Weiter ging es mit Problemen beim Home-Schooling auf iPads.

Bis hierher dachte ich an "normale" WLAN-Aussetzer, konnte aber in den Mikrotik-Logs nichts finden.

Mit meinem Notebook hatte ich dann bei Teams Unterbrechungen in Empfangsrichtung, d.h. die Kollegen konnten mich sehen und hören, ich hatte aber weder Ton noch Bild, Teams meldete Verbindungsunterbrechungen.

Bei einem Webinar habe ich dann den WLAN-Status von Windows beobachtet, auch bei Aussetzern wurde mir die WLAN-Verbindung durchgehend mit >> 50MBit, z.T. >100 MBit angezeigt.

Im LAN-Betrieb gibt es keinerlei derartige Probleme

Für mich sieht es so aus als ob irgendein Mikrotik-Gerät (der CRS oder die haps gleichermaßen) immer wieder Pakete in Empfangsrichtung schlucken?

Hat jemand eine Idee, wie ich das weiter eingrenzen oder gar wie ich es beheben könnte?

Viele Grüße!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1678573895

Url: https://administrator.de/forum/unterbrechungen-bei-mikrotik-wlan-1678573895.html

Ausgedruckt am: 19.07.2025 um 05:07 Uhr

46 Kommentare

Neuester Kommentar

Fragen über Fragen run sich hier als erstes auf.

Bei Mikrotik hier bitte als erstes immer die Plaintext-Config der beteiligten Geräte posten damit wir Fehlkonfigurationen auch definitiv ausschließen können!

Also bitte etwas mehr harte Fakten dann lässt sich gezielter helfen. Danke.

G. H.

Bei Mikrotik hier bitte als erstes immer die Plaintext-Config der beteiligten Geräte posten damit wir Fehlkonfigurationen auch definitiv ausschließen können!

export hide-sensitive- Welche Frequenz und welche Kanalbreite würde konfiguriert? 5GHz /2GHz

- Wurden bei 5GHz DFS Kanäle belegt? Stichwort Radar-Erkennung (hierbei kann es zu Ausfällen kommen wenn der MIkrotik Radarsignale erkennt)

- Wurde der Mindest-Kanalabstand eingehalten?

- Wie sieht die Kanalbelegung insgesamt aus?

- Wurden die Kanäle fest eingetragen oder wählen sich die die MIkrotik automatisch aus (schlecht)?

- Befinden sich andere Störquellen in der Nähe (Babyphones /DECT /Bluetooth/Mikrowelle/etc.)?

- Wurde die Config per Capsman konfiguriert oder separat für die APs?

Also bitte etwas mehr harte Fakten dann lässt sich gezielter helfen. Danke.

G. H.

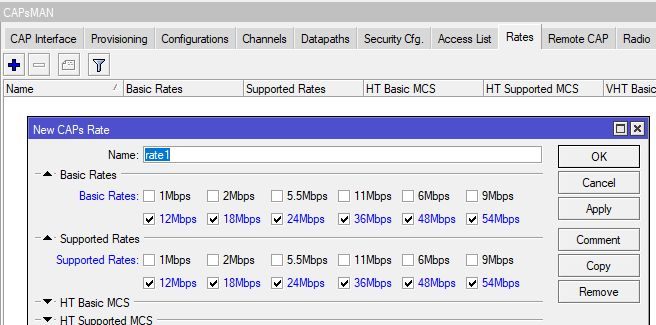

Bei mehreren abgesetzten cAPs sollte man auch das Beaconing der untersten Datenraten, sprich die unter 12Mbit immer deaktivieren !

Das führt zu einem erheblich besseren Roaming und stabilerem WLAN Verhalten bei Duals Radio APs.

divdyn.com/disable-lower-legacy-data-rates/

Ansonsten gilt das oben Gesagte. Ohne detailierte Infos ist eine zielführende Hilfe nicht einfach.

Das führt zu einem erheblich besseren Roaming und stabilerem WLAN Verhalten bei Duals Radio APs.

divdyn.com/disable-lower-legacy-data-rates/

Ansonsten gilt das oben Gesagte. Ohne detailierte Infos ist eine zielführende Hilfe nicht einfach.

Ich nehme an, wir reden über ein Reihenhaus? Wegen der jeweiligen Etagenfläche?

Das 5er bitte mit 80 Mhz und ac only fahren und auf dfs-freien Kanälen arbeiten.

Der Punkt ist, dass die Signalstärke für die Clients der Köder ist und da überstrahlt das 2,4er fast immer das 5er wenn die Clients frei wechseln können. Das verringert die Bandbreite enorm (s. 50 Mbit), erhöht das Störpotenzial auf den wichtigen Endgeräten wie Laptop und erhöht die Schnittstellen zwischen denen die Geräte wechseln (3 APs x 2 Netze), inkl. Radius-Meldungen.

Gleiche SSID, dürfen springen, habe ich jetzt abgeschaltet,

Ehrlich gesagt, hätte ich eher das 2,4er deaktiviert, bzw. umbenannt, damit dort nur Geräte reinkommen, die kein 5er können (Drucker, Lautsprecher, …)Das 5er bitte mit 80 Mhz und ac only fahren und auf dfs-freien Kanälen arbeiten.

Der Punkt ist, dass die Signalstärke für die Clients der Köder ist und da überstrahlt das 2,4er fast immer das 5er wenn die Clients frei wechseln können. Das verringert die Bandbreite enorm (s. 50 Mbit), erhöht das Störpotenzial auf den wichtigen Endgeräten wie Laptop und erhöht die Schnittstellen zwischen denen die Geräte wechseln (3 APs x 2 Netze), inkl. Radius-Meldungen.

Da sollte die Verbindung auch stabiler sein, da geringere Dämpfung.

Stabilität hängt niemals von der Dämpfung ab sondern immer von der Bandbreite und Störungssicherheit. Und die ist nun mal im 5 Ghz Band erheblich besser als im vollkommen überfüllten und auch durch andere Dienste wie Babyfone, Bluetooth usw. gestörten 2,4 Ghz Band.Sie ist deshalb auch immer eine Frage der Ausleuchtung. Wenn du die APs so anordnest das in den Bereichen deiner WLAN Clients immer eine RSSID (Feldstärke) von mindestens -80 dbm herrscht. Am besten ist es wenn sie nicht groß unter -75 dbm (plus/minus) fällt dann hast du keinerlei Probleme.

Ein WLAN Scanner hilft dabei das zu messen:

nirsoft.net/utils/wifi_information_view.html

Wenn's das denn war bitte dann nicht vergessen den Thread auch zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Du verstehst die Problematik (noch) nicht!

Ich decke z.B. im Büro 90 qm mit einem(!) AP und ausschließlich 5 Ghz ab, liege irgendwo bei -65 dbm und > 400 Mbit/s Bandbreite (real!) an nem 5 Jahre alten MacBook. Und da sind auf ca. 8 m Distanz noch 2 Ziegelwände dazwischen. Kann es sein, dass die HAP ACs recht ungünstig positioniert sind? Vor allem zu niedrig? Metall? Stahlbeton? Wasserleitungen?!

OK, das war etwas zu einfach, da hast Du recht. Aber auf nur 5GHz kann ich nicht ausweichen, weil ich viele nur 2,4 GHz Geräte habe.

Es geht darum "Last" von den 2,4er Kanälen wegzunehmen! Wifi ist ein gesharedes Medium! Wenn bei -70 dbm am Client vielleicht noch 10 Mbit/s Bandbreite übrig bleiben, teilen sich das dann "alle" 2,4er an dem AP. Da ist Streaming ein sehr undankbare Anwendung und wenig hiflreich, wenn dann noch potenzielle 5Ghz-Geräte mitmischen (müssen).systematisch durchs Haus gelaufen und habe die genutzen Kanäle

Das sind unterirdische Werte. Die Differenz zwischen Deinem Messwert und dem Fremdnetz wäre ja der nutzbare "Bereich" - und der muss ja auch noch "rausgerechnet" werden von der sparsamen Mikrotik-HW.Ich decke z.B. im Büro 90 qm mit einem(!) AP und ausschließlich 5 Ghz ab, liege irgendwo bei -65 dbm und > 400 Mbit/s Bandbreite (real!) an nem 5 Jahre alten MacBook. Und da sind auf ca. 8 m Distanz noch 2 Ziegelwände dazwischen. Kann es sein, dass die HAP ACs recht ungünstig positioniert sind? Vor allem zu niedrig? Metall? Stahlbeton? Wasserleitungen?!

(Zwangs-)verlagern der 5GHz-fähigen Geräte auf die 5GHz: Neue SSID für 5GHz-only, löschen der "alten" SSID auf den betroffenen Clients.

Sehr schön. Damit umgehst Du:

Eine Vermutung von mir war, dass die Geräte zwischen 2,4 und 5 GHz wechseln und dabei Probleme bekommen.

Müssten die Verbindungsprobleme sich nicht in Sende- und Empfangsrichtung bemerkbar machen?

Das dürfte von Sende(r)stärke und Antennenkonfiguration abhängen. MMn. muss das nicht unbedingt "parallel" auftretenWenn es Bandbreitenprobleme sind, die zum Verlust von Paketen führen tauchen sie nicht im Log auf?

Gute Frage. Bei Unifi werden Retrys/Wiederholraten angezeigt. Bei MT kann ich das nicht beurteilen.Was zeigt Windows an, verfügbare Brutto-Rate? Hier hatte ich ja auch Probleme in Empfangsrichtung bei >> 50 MBit/s (i.d.R. >100)

Windows dürfte - wie MacOS auch - gestufte, ausgehandelte "Standardwerte" anzeigen. @aqui kann das besser erklären.Rx Rate

Das dürfte der "reale Datenstrom" sein, den kannst Du Dir ja auch an WAN und LAN-Ports zeigen lassen. Der kann natürlich kleiner sein als Deine "12 Mbit": a) wegen overhead und b) weil nicht die gesamte möglichen Bandbreite genutzt wird.weil ich viele nur 2,4 GHz Geräte habe.

Dort ist dann eine sinnvolle und korrekte (statische !) Kanalwahl essentiell und Parametrisierung wichtig:Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

So aus der Ferne bin ich dann erstmal im Rahmen der Konfiguration (fast) am Ende. "Mehr", "andere" und/oder versetzen der APs und andere Antennen wären natürlich immer Optionen

Guck Dir aber mal die gesetzlichen Limits der dbm(s) an (Achtung: logarithmische Steigerung!):

wireless-lan-test.de/uebersicht-zur-wlan-sendeleistung.html

wiki.freifunk-franken.de/w/WLAN_Frequenzen

Das könnte noch etwas Luft sein (gerade weil Du nur 38/46 getestet hast), je nach Ländereinstellung, max-dbm und dem hinterlegten Antennen-gain in der Konfiguration. 30 dbm schafft der Mikrotik eh nicht aber bis zu 26/27 dbm könnten lt. Datenblatt klappen. Dabei ist zu berücksichtigen, dass der hinterlegte "Gain" in der Mikrotik-config die Abstrahlleistung wenn ich richtig erinnere - reduziert!

a) Ja, AVM und Asus aus dem Heimsektor haben erfahrungsgemäß recht "starke" Abstrahlleistung. Im Homesektor bekommen die ja auch recht gute Noten, sind dann aber eben in der Netzwerk-Funktion beschränkter. Gerade AVM nutzt die gesetzlcihen Vorgaben mMn. perfekt aus.

b) Mikrotik hat halt nen recht betagten Wifi-Standard. Wifi5/Wave1 feiert nächstes Jahr 10-jähriges. Aber das wird hier im Forum ja eher als Nichtigkeit abgetan – vor allem im Verhältnis zum pösen "Controller-Zwang" , bzw. dann halt auch auf den Preis geschoben.

, bzw. dann halt auch auf den Preis geschoben.

Dazu muss aber auch gesagt sein, dass Deine diversen 2,4er Clients von Wave2, wifi6 und dem aktuellen wifi6e kaum profitieren würden. An 2,4 sind die letzten 10 Jahre ja eher spurlos verstrichen.

Viel Erfolg!

Guck Dir aber mal die gesetzlichen Limits der dbm(s) an (Achtung: logarithmische Steigerung!):

wireless-lan-test.de/uebersicht-zur-wlan-sendeleistung.html

wiki.freifunk-franken.de/w/WLAN_Frequenzen

Das könnte noch etwas Luft sein (gerade weil Du nur 38/46 getestet hast), je nach Ländereinstellung, max-dbm und dem hinterlegten Antennen-gain in der Konfiguration. 30 dbm schafft der Mikrotik eh nicht aber bis zu 26/27 dbm könnten lt. Datenblatt klappen. Dabei ist zu berücksichtigen, dass der hinterlegte "Gain" in der Mikrotik-config die Abstrahlleistung wenn ich richtig erinnere - reduziert!

a) Ja, AVM und Asus aus dem Heimsektor haben erfahrungsgemäß recht "starke" Abstrahlleistung. Im Homesektor bekommen die ja auch recht gute Noten, sind dann aber eben in der Netzwerk-Funktion beschränkter. Gerade AVM nutzt die gesetzlcihen Vorgaben mMn. perfekt aus.

b) Mikrotik hat halt nen recht betagten Wifi-Standard. Wifi5/Wave1 feiert nächstes Jahr 10-jähriges. Aber das wird hier im Forum ja eher als Nichtigkeit abgetan – vor allem im Verhältnis zum pösen "Controller-Zwang"

Dazu muss aber auch gesagt sein, dass Deine diversen 2,4er Clients von Wave2, wifi6 und dem aktuellen wifi6e kaum profitieren würden. An 2,4 sind die letzten 10 Jahre ja eher spurlos verstrichen.

Viel Erfolg!

Die Kanäle sind statisch gewählt, überlappen sich nicht und sind auch nicht im DFS-Spektrum (1, 9, 13, 38, 46)

Die Frage ist natürlich WO du das gemessen hast ?? Sinnigerweise misst man das immer da wo sich natürlich auch das Gros der Clients aufhält, denn dort darf es ja nicht zu den Überschneidungen mit den Nachbarnetzen kommen.Wenn du am AP Standort selber misst wäre das also sinnfrei. Denn wenn dort beispielsweise der Kanal 9 frei ist aber eben dort wo die Clients sich aufhalten nicht, dann ist klar was passiert. Es zählt also die Client Situation die man misst. RSSID Wert dort sollte nicht unter -75 dbm sacken um sicheres WLAN zu gewährleisten. Bei -80 dbm fangen in der Regel die Aussetzer an in einer ungestörten Umgebung.

AVM und Asus aus dem Heimsektor haben erfahrungsgemäß recht "starke" Abstrahlleistung.

Was die reine HF anbetrifft ist das so einen falsche Aussage, denn die müssen sich wie alle an die EU Richtlinie halten, die besagt max. 100 mW effektive Strahlungsleistung (EIRP) bei 2,4 GHz. Im 5 GHz Band zwischen 5,150 GHz und 5,350 GHz max. 200 mW (EIRP) und im Bereich zwischen 5,470 GHz und 5,725 GHz max. 1 W (EIRP).Wichtig ist dann immer das WIE. Billigheimer nutzen in der Regel Platinen Antennen mit einem sehr schlechten Wirkungsgrad die 30% der HF in Wärme auf der Epoxyd Platine verbraten. Kein MIMO, keinen Antennen Diversity und zirkulare Abstrahlung solcher Antennen sorgt dann für den Rest. Andere nutzen Antenne auf Keramik Substrat mit völlig anderen Werten. Das ist das was letztlich den Unterschied macht.

Dabei ist es erstmal völlig unerheblich welchen Standard ein AP und auch der Client nutzt und welchen nicht, weil man mit schlechten HF Voraussetzungen niemals an die technischen Maximalwerte dieses Standards kommt. Was nützt auch ein .ax Standard wenn der Client nur .a oder .ac kann ?? Man sollte also nicht Äpfel und Birnen verwechseln...

Die Messungen zeigen über das Haus und die Zeit verteilt 0-10 dB höhere Feldstärke des AVMs als des ac2s daneben.

😁 Es kann nicht sein, was nicht sein darf!(ich weiß, max. Sendeleistung...)

Das würde ich ja eher sportlich sehen Da komme ich hier zwar wieder ins Fegefeuer aber ich denke nicht, dass Du - inhouse - diesbezüglich päpstlicher als der Papst sein musst. Wenn aktuell schon nach 2 Zwischenwänden "Schicht im Schacht" ist, bleibt bis zum Wetterradar wohl noch etwas "Luft".

Kannst ja mal bei denen hier nachfragen, ob die wegen der Zusatzantennen die Leistung an der Fritze reduzieren 😂

frixtender.de

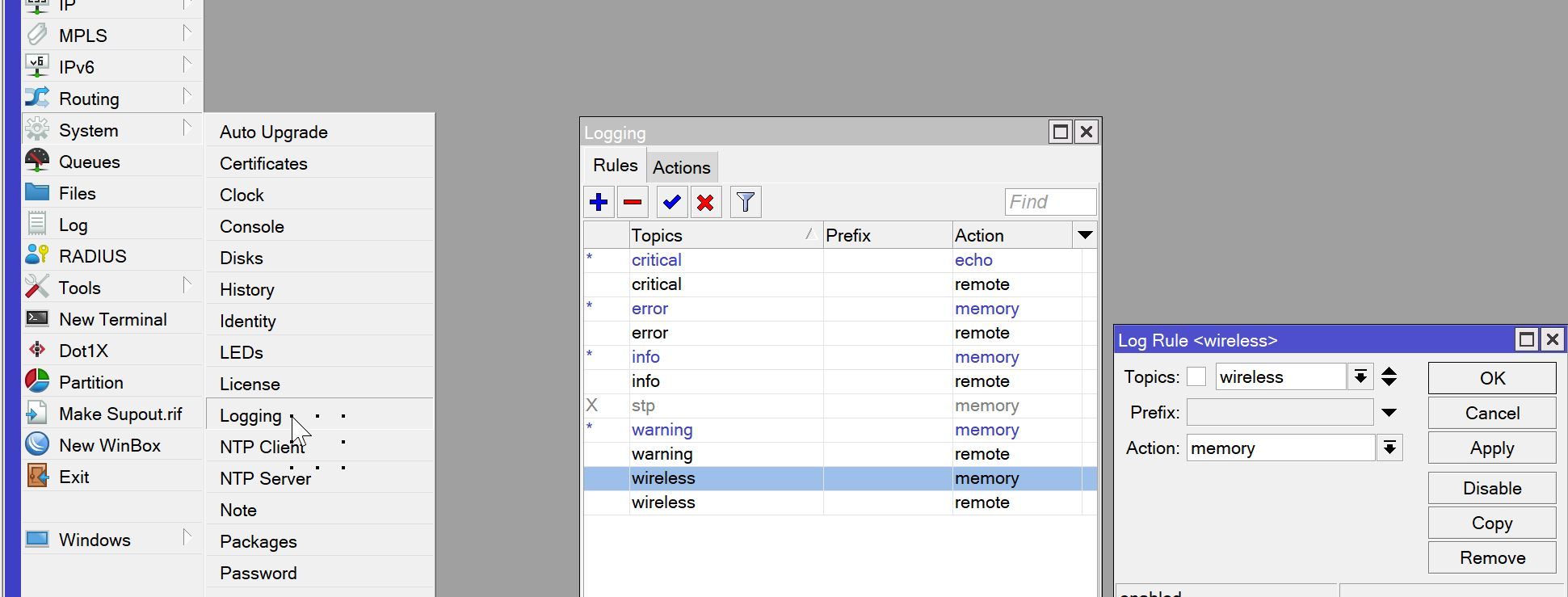

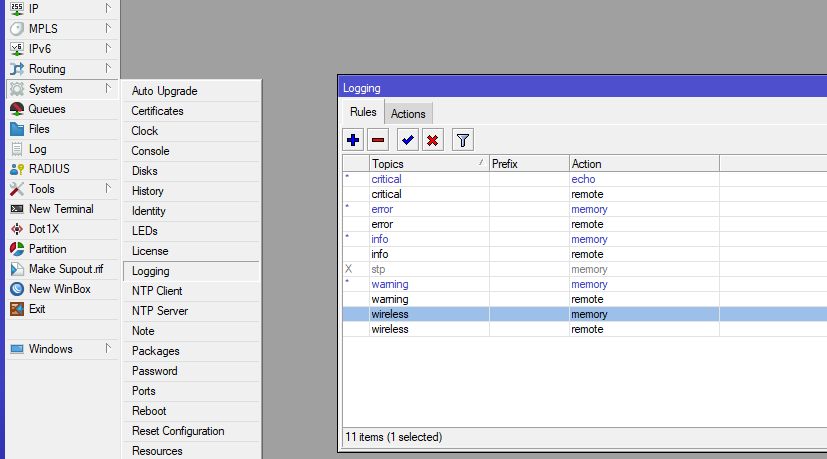

Das Group Key Update im Security Profile ist nicht konfiguriert da wundert das ehrlich gesagt nicht, denn das ist unkonfiguriert viel zu kurz und das bringt Clients nach Ablauf des Zeitraums und Update dazu kurz zu "stottern".

Minimum 1h.

Die Mikrotik Default-Werte sind der kleinste gemeinsame Nenner für jede Umgebung aber keinesfalls als Optimum anzusehen.

Aber generell ist WiFi bei Mikrotiks eher eine suboptimale Wahl, die hinken da meilenweit hinter aktueller Hardware und vor allem Software-Support bezüglich Roaming-Standards hinterher.

Für PtP Verbindungen würde ich dazu durchaus greifen, ja, für aktuelles Home-Wifi bringen die nur technisch veraltete Standardkost von vor ein paar Jahren.

Die haben zu wenig Manpower/Expertise für die WiFi Entwicklung vor allem im Software-Bereich.

Wobei die hAPs im AP-Modus das auch nicht konfiguriert haben.

Per Default ist das WiFi ja auch nicht optimiert ...Daran sollte es also nicht liegen? - Aber ich probiere es gerne aus, vielleicht ist das Verhalten im CAPsMAN-Modus ja anders.

Bei Verwendung von CAPsMAN sollte man Erfahrungsgemäß so gut wie fast jeden Parameter mit einem festen Wert vordefinieren.Die Mikrotik Default-Werte sind der kleinste gemeinsame Nenner für jede Umgebung aber keinesfalls als Optimum anzusehen.

Aber generell ist WiFi bei Mikrotiks eher eine suboptimale Wahl, die hinken da meilenweit hinter aktueller Hardware und vor allem Software-Support bezüglich Roaming-Standards hinterher.

Für PtP Verbindungen würde ich dazu durchaus greifen, ja, für aktuelles Home-Wifi bringen die nur technisch veraltete Standardkost von vor ein paar Jahren.

Die haben zu wenig Manpower/Expertise für die WiFi Entwicklung vor allem im Software-Bereich.

Auch sehenswert zu dem Thema:

youtube.com/watch?v=JRbAqie1_AM

youtube.com/watch?v=JRbAqie1_AM

Habe jetzt leider keinen CRS326 zum gegentesten

Den willst Du nicht. Damit verschiebst Du das Problem eigentlich nur ein wenig "nach oben".Die CRS waren Switche, sind Switche und werden auch immer Switche bleiben. Willst Du Dir darbüer keine Gedanken machen müssen, wechselst Du zur Routerboard RB Line oder betreibe sie als Switche/SwitchOS.

Allerdings kannst Du dem CRS noch ein wenig unter die Arme greifen mit hw-offload und ggfs. fast forward:

help.mikrotik.com/docs/display/ROS/L3+Hardware+Offloading

Hängt aber immer von Prozessormodell und ganz gezielt dem Anwendungsfall ab. Sobald das aber über die CPU läuft oder auf diese zurückfällt wirds wirklich langsam. Und da reden wir beim CRS326 (800 Mhz) von 150 bis 500 Mbit/s je nach Fall. Weils gerade so schön passt:

Mikrotik, Switch, hw3 offload, Rule Redirect to CPU=275#comment-5124170584

Der Thread jährte sich vor 2 Tagen und Du kannst noch nicht sagen, wo eigentlich die Pakete verloren gehen? Das ist mMn. das Grundübel.

Ja, der CRS ist - wenn schlecht konfiguriert - eher schwachbrüstig. Aber ne 100/40er Internetverbindung wird er immer noch bedienen können. Da müsste ja nicht mal Firewall/NAT drauf laufen!? Zudem haste doch 2 x Quadcore hap ac2 im Netz, die hätten doch deutlich mehr Power, da brauchst doch nicht mit so ner frickligen rb750 Plastelinbüchse anfangen?

Ich würde vielleicht alle Konfigurationen sichern, die Geräte mit netinstall neu betanken, dann im bridgemode testweise ganz „plain“ betreiben. Und wenn Usemanager, vlan usw. wieder nötig sind, würde ich das evtl. auf die haps verteilen.

Ja, der CRS ist - wenn schlecht konfiguriert - eher schwachbrüstig. Aber ne 100/40er Internetverbindung wird er immer noch bedienen können. Da müsste ja nicht mal Firewall/NAT drauf laufen!? Zudem haste doch 2 x Quadcore hap ac2 im Netz, die hätten doch deutlich mehr Power, da brauchst doch nicht mit so ner frickligen rb750 Plastelinbüchse anfangen?

Ich würde vielleicht alle Konfigurationen sichern, die Geräte mit netinstall neu betanken, dann im bridgemode testweise ganz „plain“ betreiben. Und wenn Usemanager, vlan usw. wieder nötig sind, würde ich das evtl. auf die haps verteilen.

Prinzipiell könntest Du den CRS125 nach dem Reset ja auch mit SwitchOS austesten. Bleibst Du aber bei RouterOS und möchtest weiterhin vLANs nutzen, dann schau Dir ggfs. mal das folgende Video an:

youtu.be/swXS4sO8smE

youtu.be/swXS4sO8smE