Virus Antwortet auf E-Mails an Kunden (Kein Anti-Virus schlägt an!)

Hallo zusammen,

das Problem, um welches es hier geht, besteht schon einige Zeit. Ich habe damals einen Beitrag erstellt, da über den Firmen-Server auf E-Mails geantwortet wurde. Diese Mails tauchten nicht in den gesendet Ordner auf.

Der Link zum alten Thread: Exchange Server 2016 antwortet auf alte E-Mails mit Spam

Mittlerweile sind wir zu Exchange Online gewechselt, haben dieses Problem aber weiterhin. Der Virus antwortet weiterhin auf E-Mails und sendet diese an Kunden. Nun nicht mehr über unseren Server, sondern über andere Domains. E-Mails werden nur in sehr großen zeitlichen Abständen versendet. Daher kann nicht direkt geprüft werden, ob der Virus beseitigt wurde.

Ich denke, dass der Virus auf mehreren Rechnern in unserem Netzwerk liegt, nur leider hat bisher kein Antivirusprogramm einen Treffer auf den Computern gelandet. Ich habe bisher mit Kaspersky, Malwarebytes, und GData getestet.

Bevor ich jetzt mein Wochenende opfere um wirklich jeden Rechner im Netzwerk neu aufzusetzen, möchte ich noch einmal um Hilfe bitten.

Vielleicht kennt jemand den Namen des Virus oder eine Möglichkeit diesen zu finden.

Leider kann man das Problem nicht auf einen Nutzer beschränken, da von mehreren Konten gesendet wird.

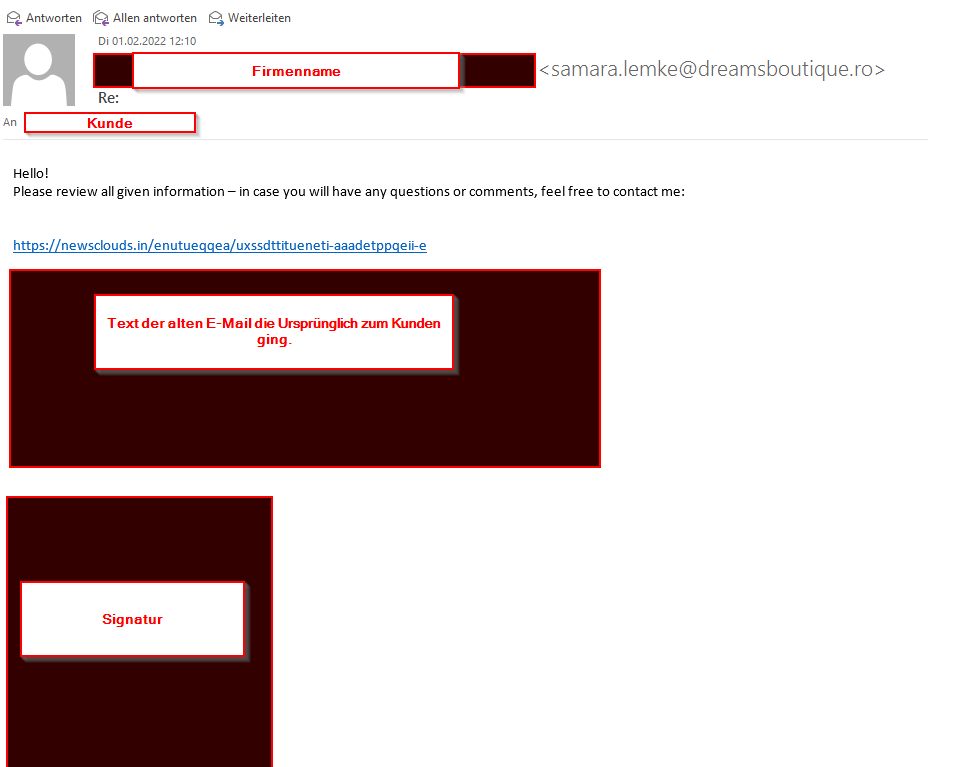

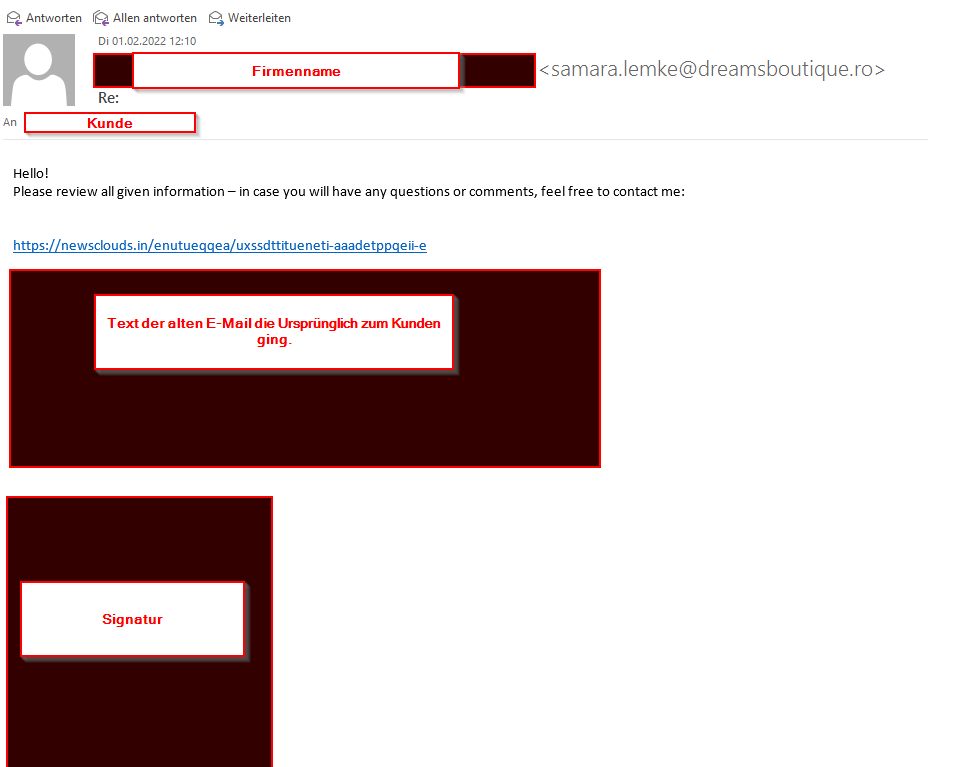

Ich habe noch einen Screenshot angefügt, indem man eine E-Mail an den Kunden sehen kann. Vertrauliche Daten wurden geschwärzt.

Vielen Dank.

Mit freundlichen Grüßen,

Seitek

das Problem, um welches es hier geht, besteht schon einige Zeit. Ich habe damals einen Beitrag erstellt, da über den Firmen-Server auf E-Mails geantwortet wurde. Diese Mails tauchten nicht in den gesendet Ordner auf.

Der Link zum alten Thread: Exchange Server 2016 antwortet auf alte E-Mails mit Spam

Mittlerweile sind wir zu Exchange Online gewechselt, haben dieses Problem aber weiterhin. Der Virus antwortet weiterhin auf E-Mails und sendet diese an Kunden. Nun nicht mehr über unseren Server, sondern über andere Domains. E-Mails werden nur in sehr großen zeitlichen Abständen versendet. Daher kann nicht direkt geprüft werden, ob der Virus beseitigt wurde.

Ich denke, dass der Virus auf mehreren Rechnern in unserem Netzwerk liegt, nur leider hat bisher kein Antivirusprogramm einen Treffer auf den Computern gelandet. Ich habe bisher mit Kaspersky, Malwarebytes, und GData getestet.

Bevor ich jetzt mein Wochenende opfere um wirklich jeden Rechner im Netzwerk neu aufzusetzen, möchte ich noch einmal um Hilfe bitten.

Vielleicht kennt jemand den Namen des Virus oder eine Möglichkeit diesen zu finden.

Leider kann man das Problem nicht auf einen Nutzer beschränken, da von mehreren Konten gesendet wird.

Ich habe noch einen Screenshot angefügt, indem man eine E-Mail an den Kunden sehen kann. Vertrauliche Daten wurden geschwärzt.

Vielen Dank.

Mit freundlichen Grüßen,

Seitek

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2280181741

Url: https://administrator.de/forum/virus-antwortet-auf-e-mails-an-kunden-kein-anti-virus-schlaegt-an-2280181741.html

Ausgedruckt am: 19.07.2025 um 01:07 Uhr

32 Kommentare

Neuester Kommentar

Servus,

Hast du die Rechner offline oder online gescannt? Ich würde diese mal offline scannen. Ansonsten kannst du davon ausgehen das die Angreifer die Mailkommunikation mit dem Kunden haben oder mit eine Zeit lang mit geschnitten haben.

Ist eine normale Spammail wie sie häufig ankommt und versendet wird. Ist diese Mail bei dir oder bei dem Kunden aufgeschlagen?

Grüße

Niklas

Hast du die Rechner offline oder online gescannt? Ich würde diese mal offline scannen. Ansonsten kannst du davon ausgehen das die Angreifer die Mailkommunikation mit dem Kunden haben oder mit eine Zeit lang mit geschnitten haben.

Ist eine normale Spammail wie sie häufig ankommt und versendet wird. Ist diese Mail bei dir oder bei dem Kunden aufgeschlagen?

Grüße

Niklas

Hi,

@Vision2015 hatte dir damals doch jede Menge Hilfestellung gegeben.

Auf die hast du leider nie geantwortet, dein Thema ist immer noch offen.

Seine Hinweise gelten fast alle auch für Exchange online, vor allem: Prüfe deine SMTP Logs wer diese Mails tatsächlich schickt.

Abgesehen davon: Du hast seit Anfang November(!) das Problem dass du deinen KUNDEN Phishingmails schickst und überlegst "dein Wochenende" wäre es nicht wert zu opfern? Das sollte dir doch die Kundenbeziehung wert sein.

Gruß

Drohnald

@Vision2015 hatte dir damals doch jede Menge Hilfestellung gegeben.

Auf die hast du leider nie geantwortet, dein Thema ist immer noch offen.

Seine Hinweise gelten fast alle auch für Exchange online, vor allem: Prüfe deine SMTP Logs wer diese Mails tatsächlich schickt.

Abgesehen davon: Du hast seit Anfang November(!) das Problem dass du deinen KUNDEN Phishingmails schickst und überlegst "dein Wochenende" wäre es nicht wert zu opfern? Das sollte dir doch die Kundenbeziehung wert sein.

Gruß

Drohnald

Hallo,

lese ich das richtig? Ihr seid zu „Exchange Online“ gewechselt weil Ihr einen vermeintlichen Virus nicht deinstallieren wolltet und wundert euch, dass das nichts gebracht hat?

Nicht wirklich…?!?

Ich vermute übrigens, dass das eher Backscatter o.Ä. sind.

Ansonsten: Wenn das Ding so lange aktiv ist, wie Du behauptest:

- überall auf der grünen Wiese anfangen. Sprich: Jeden Rechner neu installieren.

- Die (geprüften) Dokumente und Datenbanken migrieren.

- Gleiches gilt für Drucker, NAS usw.

- Alle Kennwörter, insbesondere die von den von euch genutzten Online-Diensten über eine sichere Konsole ändern.

Gruß,

Jörg

lese ich das richtig? Ihr seid zu „Exchange Online“ gewechselt weil Ihr einen vermeintlichen Virus nicht deinstallieren wolltet und wundert euch, dass das nichts gebracht hat?

Nicht wirklich…?!?

Ich vermute übrigens, dass das eher Backscatter o.Ä. sind.

Ansonsten: Wenn das Ding so lange aktiv ist, wie Du behauptest:

- überall auf der grünen Wiese anfangen. Sprich: Jeden Rechner neu installieren.

- Die (geprüften) Dokumente und Datenbanken migrieren.

- Gleiches gilt für Drucker, NAS usw.

- Alle Kennwörter, insbesondere die von den von euch genutzten Online-Diensten über eine sichere Konsole ändern.

Gruß,

Jörg

Ich kann das nicht ganz herauslesen ob dich Kunden informiert haben das euer Server solchen Spam versenden oder ob du nur auf eurem Server diesen Spam siehst.

Wenn euch der Kunde Informiert hat dann schaue dir mal ein solches Mail an (Quelltext) ob dieses von deinem Server kommt. (IP im Quelltext)

Der Quelltext ist auch ein Ansatz wo man Intern Suchen kann.

Da du die Clients schon abgesucht hast, schaue mal ob du einem deiner Server ein Relay erlaubt hast. Bzw.: Ob hier ein "Gast" Serverdienste, Raid Informations Mail oder auch USV Infos zum Senden missbraucht. (Auch JAVA Lücken)

Ein Webserver (Intern / Extern) kann auch befallen sein.

Ich hoffe diese Tipps bringen dich weiter.

Wenn euch der Kunde Informiert hat dann schaue dir mal ein solches Mail an (Quelltext) ob dieses von deinem Server kommt. (IP im Quelltext)

Der Quelltext ist auch ein Ansatz wo man Intern Suchen kann.

Da du die Clients schon abgesucht hast, schaue mal ob du einem deiner Server ein Relay erlaubt hast. Bzw.: Ob hier ein "Gast" Serverdienste, Raid Informations Mail oder auch USV Infos zum Senden missbraucht. (Auch JAVA Lücken)

Ein Webserver (Intern / Extern) kann auch befallen sein.

Ich hoffe diese Tipps bringen dich weiter.

Hallo,

Das was du benötigst ist nicht der Quelltext, sondern der Header der Mail so wie sie beim Kunden angekommen ist.

Der Header enthält die IP Adressen, ggf. den Namen und die Uhrzeit von allen Stationen die beim Mailtransport involviert waren.

Hilfreich sind auch noch die Header der originalen Mail.

Mit den Informationen solltest du mit der Fehlerfindung weiter kommen.

Gruß

CH

Das was du benötigst ist nicht der Quelltext, sondern der Header der Mail so wie sie beim Kunden angekommen ist.

Der Header enthält die IP Adressen, ggf. den Namen und die Uhrzeit von allen Stationen die beim Mailtransport involviert waren.

Hilfreich sind auch noch die Header der originalen Mail.

Mit den Informationen solltest du mit der Fehlerfindung weiter kommen.

Gruß

CH

Moin,

Abgesehen davon, daß Du die Header der Spam-Mails überprüfen soltest, von welchem Server die tatsächich versendet werden:

Wenn ich das Probem so lange schon hätte, hätt eich schon jeden Client und Server plattgemacht und frisch aufgesetzt. Das wird auch das sinnvollste sein, wenn Du sicherstellen willst, daß bei Euch im Haus alles sauber ist.

lks

Abgesehen davon, daß Du die Header der Spam-Mails überprüfen soltest, von welchem Server die tatsächich versendet werden:

Wenn ich das Probem so lange schon hätte, hätt eich schon jeden Client und Server plattgemacht und frisch aufgesetzt. Das wird auch das sinnvollste sein, wenn Du sicherstellen willst, daß bei Euch im Haus alles sauber ist.

lks

Mahlzeit,

eure gut gemeinten Ratschläge sind sicherlich toll für einen Admin.

@Seitek wird alles sein, aber sicher kein Admin. Er hat auf keinen Vorschlag in dem anderen Beitrag irgendetwas sinnvolles geantwortet, noch diese umgesetzt.

Der Tipp, alles platt und neu zu machen, ist immer gut.

Ich würde aber bei den Verantwortlichen anfangen und diese austauschen.

PS: Den Header einer Mail zu lesen, um herauszubekommen, ob sie über eigene Mailserver versendet wurde, ist schon echt die hohe Kunst. Gibt es dazu keine Youtube-Tutorials?

eure gut gemeinten Ratschläge sind sicherlich toll für einen Admin.

@Seitek wird alles sein, aber sicher kein Admin. Er hat auf keinen Vorschlag in dem anderen Beitrag irgendetwas sinnvolles geantwortet, noch diese umgesetzt.

Der Tipp, alles platt und neu zu machen, ist immer gut.

Ich würde aber bei den Verantwortlichen anfangen und diese austauschen.

PS: Den Header einer Mail zu lesen, um herauszubekommen, ob sie über eigene Mailserver versendet wurde, ist schon echt die hohe Kunst. Gibt es dazu keine Youtube-Tutorials?

Zitat von @goscho:

PS: Den Header einer Mail zu lesen, um herauszubekommen, ob sie über eigene Mailserver versendet wurde, ist schon echt die hohe Kunst. Gibt es dazu keine Youtube-Tutorials?

PS: Den Header einer Mail zu lesen, um herauszubekommen, ob sie über eigene Mailserver versendet wurde, ist schon echt die hohe Kunst. Gibt es dazu keine Youtube-Tutorials?

Hier bitte auf dem Silbertablett.

lks

Hallo,

Ich. Deshalb schrieb' ich ja „eine Art Backscatter“. Die Adressen und Inhalte stehen irgendwo in einer Datenbank und da stehen sie für immer…

Gruß,

Jörg

Ich. Deshalb schrieb' ich ja „eine Art Backscatter“. Die Adressen und Inhalte stehen irgendwo in einer Datenbank und da stehen sie für immer…

Gruß,

Jörg

Zitat von @117471:

Hallo,

Ich. Deshalb schrieb' ich ja „eine Art Backscatter“. Die Adressen und Inhalte stehen irgendwo in einer Datenbank und da stehen sie für immer…

Hallo,

Ich. Deshalb schrieb' ich ja „eine Art Backscatter“. Die Adressen und Inhalte stehen irgendwo in einer Datenbank und da stehen sie für immer…

Du hast die İronietags überlesen.

lks

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Zitat von @Vertax:

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Man klaut einfach ganz viele Mails aus einem Client hängt Spam an diese und schickt sie mit einer falschen Absenderadresse (die Envelope-Adresse ist unabhängig von der Absenderadresse, die in der Mail steht).

Da muß am Echange-Online gar nichts gehackt werden.

lks

Zitat von @Lochkartenstanzer:

Man klaut einfach ganz viele Mails aus einem Client hängt Spam an diese und schickt sie mit einer falschen Absenderadresse (die Envelope-Adresse ist unabhängig von der Absenderadresse, die in der Mail steht).

Da muß am Echange-Online gar nichts gehackt werden.

lks

Zitat von @Vertax:

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Man klaut einfach ganz viele Mails aus einem Client hängt Spam an diese und schickt sie mit einer falschen Absenderadresse (die Envelope-Adresse ist unabhängig von der Absenderadresse, die in der Mail steht).

Da muß am Echange-Online gar nichts gehackt werden.

lks

Schon klar, aber wie kann ich erfolgreich eine Mail mit gefälschtem Absender raushauen wenn ich in meinem Exchange den SPF-Ordentlich gesetzt habe. Dieser gibt ja schließlich die Mail-Server meiner Domäne an von der meine Mails herkommen dürfen.

Zitat von @Vertax:

Schon klar, aber wie kann ich erfolgreich eine Mail mit gefälschtem Absender raushauen wenn ich in meinem Exchange den SPF-Ordentlich gesetzt habe. Dieser gibt ja schließlich die Mail-Server meiner Domäne an von der meine Mails herkommen dürfen.

Zitat von @Lochkartenstanzer:

Man klaut einfach ganz viele Mails aus einem Client hängt Spam an diese und schickt sie mit einer falschen Absenderadresse (die Envelope-Adresse ist unabhängig von der Absenderadresse, die in der Mail steht).

Da muß am Echange-Online gar nichts gehackt werden.

lks

Zitat von @Vertax:

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Man klaut einfach ganz viele Mails aus einem Client hängt Spam an diese und schickt sie mit einer falschen Absenderadresse (die Envelope-Adresse ist unabhängig von der Absenderadresse, die in der Mail steht).

Da muß am Echange-Online gar nichts gehackt werden.

lks

Schon klar, aber wie kann ich erfolgreich eine Mail mit gefälschtem Absender raushauen wenn ich in meinem Exchange den SPF-Ordentlich gesetzt habe. Dieser gibt ja schließlich die Mail-Server meiner Domäne an von der meine Mails herkommen dürfen.

Er schickt das überhaupt nicht von Deiner Domain.

lks

Hallo,

letztendlich entscheidet der empfangende Server, ob und wie er SPF, DKIM usw. interpretiert.

Gruß,

Jörg

letztendlich entscheidet der empfangende Server, ob und wie er SPF, DKIM usw. interpretiert.

Gruß,

Jörg

Zitat von @Lochkartenstanzer:

Er schickt das überhaupt nicht von Deiner Domain.

lks

Zitat von @Vertax:

Schon klar, aber wie kann ich erfolgreich eine Mail mit gefälschtem Absender raushauen wenn ich in meinem Exchange den SPF-Ordentlich gesetzt habe. Dieser gibt ja schließlich die Mail-Server meiner Domäne an von der meine Mails herkommen dürfen.

Zitat von @Lochkartenstanzer:

Man klaut einfach ganz viele Mails aus einem Client hängt Spam an diese und schickt sie mit einer falschen Absenderadresse (die Envelope-Adresse ist unabhängig von der Absenderadresse, die in der Mail steht).

Da muß am Echange-Online gar nichts gehackt werden.

lks

Zitat von @Vertax:

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Mal ne Kurze Frage dazu, der TO hat ja geschrieben das er nach O365 - Exchange Online migriert ist.

In den neuen Tennants ist das setzen des SPF-Records doch vorgegeben, ansonsten wird die Domain-Validierung doch als Not-Healthy angezeigt. Ich geh jetzt einfach mal davon aus das der Record vermutlich vergessen wurde zu setzen.

Oder gibt es noch Angriffsvektoren wie ich Mail-Spoofing betreiben kann und den SPF-Record aushebeln kann?

Man klaut einfach ganz viele Mails aus einem Client hängt Spam an diese und schickt sie mit einer falschen Absenderadresse (die Envelope-Adresse ist unabhängig von der Absenderadresse, die in der Mail steht).

Da muß am Echange-Online gar nichts gehackt werden.

lks

Schon klar, aber wie kann ich erfolgreich eine Mail mit gefälschtem Absender raushauen wenn ich in meinem Exchange den SPF-Ordentlich gesetzt habe. Dieser gibt ja schließlich die Mail-Server meiner Domäne an von der meine Mails herkommen dürfen.

Er schickt das überhaupt nicht von Deiner Domain.

lks

Nochmal: Schon klar

Zitat von @117471:

Hallo,

letztendlich entscheidet der empfangende Server, ob und wie er SPF, DKIM usw. interpretiert.

Gruß,

Jörg

Hallo,

letztendlich entscheidet der empfangende Server, ob und wie er SPF, DKIM usw. interpretiert.

Gruß,

Jörg

Danke, das war der Punkt der in meinem Kopf unklar war. Ich bin davon ausgegangen das SPF und DKIM mittlerweile sauber standardisiert wurde, das scheint aber noch nicht der Fall zu sein:

Im Januar 2021 veröffentlichte die Zeitschrift c’t einen Test der Verbreitung und

Umsetzungsqualität von DKIM bei 37 deutschen Webhosting-Anbietern mit dem Resultat,

dass nur 16 davon DKIM anbieten und es nur bei 6 fehlerfrei konfiguriert war (keine falschen

Absenderdomains mit DKIM signiert).[5] Einige der Anbieter korrigierten ihre DKIM-

Umsetzung umgehend bereits vor Veröffentlichung der Ausgabe.[5]

Umsetzungsqualität von DKIM bei 37 deutschen Webhosting-Anbietern mit dem Resultat,

dass nur 16 davon DKIM anbieten und es nur bei 6 fehlerfrei konfiguriert war (keine falschen

Absenderdomains mit DKIM signiert).[5] Einige der Anbieter korrigierten ihre DKIM-

Umsetzung umgehend bereits vor Veröffentlichung der Ausgabe.[5]

Ändert aber nicht unbedingt meine Meinung das über das saubere setzen von SPF / DKIM im DNS genau solche Spoofing Attacke stark verringert werden und auf jeden fall gesetzt gehören. (Sofern keine Begründeter Sonderfall vorliegt, wovon ich hier mal nicht ausgehe)

SPF usw. sind sauber spezifiziert (mehr oder weniger) - nur was bringts wenn der SERVER es nicht unterstützt. Was meinst du denn wieviele uralt-sendmail installationen noch irgendwo rumstehen weil die vor 15 Jahren mal aufgesetzt wurden und seid dem einfach laufen...

Und wenn mein Server eben alles annimmt - dann bringt es dir gar nix ob du als SENDER zwar alles toll umgesetzt hast aber irgendwer in deinem Namen schickt. Meinen Server würde nur interessieren: Ich bekomme was via smtp, ein postfach dazu existiert (und sei es nen catch-all) - gib her, ich legs ab...

Das ist genauso wie bei https - wenn du zwar alle tollen zertifikate hast wird mein browser auch nich meckern wenn ich dem einfach sage "mir egal, öffne trotzdem" und irgendwo im DNS deine Web-URL mit ner anderem IP verkünpft wurde. Denn in beiden Fällen ist DEIN Server nie beteiligt...

ps.: du darfst zwar deine Meinung haben - aber das ändert nix an der Realität das eben oft genug nur der mitarbeiter das "irgendwann mal" nebenbei macht und der sowas weder kennt noch macht... oder schlicht und einfach die ZEIT dafür nie hat.

Und wenn mein Server eben alles annimmt - dann bringt es dir gar nix ob du als SENDER zwar alles toll umgesetzt hast aber irgendwer in deinem Namen schickt. Meinen Server würde nur interessieren: Ich bekomme was via smtp, ein postfach dazu existiert (und sei es nen catch-all) - gib her, ich legs ab...

Das ist genauso wie bei https - wenn du zwar alle tollen zertifikate hast wird mein browser auch nich meckern wenn ich dem einfach sage "mir egal, öffne trotzdem" und irgendwo im DNS deine Web-URL mit ner anderem IP verkünpft wurde. Denn in beiden Fällen ist DEIN Server nie beteiligt...

ps.: du darfst zwar deine Meinung haben - aber das ändert nix an der Realität das eben oft genug nur der mitarbeiter das "irgendwann mal" nebenbei macht und der sowas weder kennt noch macht... oder schlicht und einfach die ZEIT dafür nie hat.

Ganz einfach:

Wenn dein SPF richtig konfiguriert ist kannst du nichts weiter tun.

Wenn Dein Kunde so eine Email erhält und der Absender ist nicht Dein Mail Server, musst du dem Kunden mitteilen, dass "sein" Mail Server nicht richtig konfiguriert und anfällig gegen Angriffe ist. Fertig.

Mit deiner DMARC Einstellung kannst du dem Mail Server (dem des Kunden) sagen was er machen soll, wenn er so eine Email bekommt. z.B. durchlassen, gleich ablehnen, oder jemanden zur weiteren Prüfung warnen z.B. eine Abuse Postfach Adresse.

Wenn dein SPF richtig konfiguriert ist kannst du nichts weiter tun.

Wenn Dein Kunde so eine Email erhält und der Absender ist nicht Dein Mail Server, musst du dem Kunden mitteilen, dass "sein" Mail Server nicht richtig konfiguriert und anfällig gegen Angriffe ist. Fertig.

Mit deiner DMARC Einstellung kannst du dem Mail Server (dem des Kunden) sagen was er machen soll, wenn er so eine Email bekommt. z.B. durchlassen, gleich ablehnen, oder jemanden zur weiteren Prüfung warnen z.B. eine Abuse Postfach Adresse.

Das was ich dir auch nahelegen würde, Check mal die Sicherheit deines Mailservers.

z.B.: mxtoolbox.com/diagnostic.aspx

Weitere Info welchen Patchstand hat der Mailserver?

Alle Updates und SPs einspielen, denn momentan habe einige die Angewohnheit schlecht gepatchte Mailserver für Ihre Dinge zu missbrauchen.

z.B.: mxtoolbox.com/diagnostic.aspx

Weitere Info welchen Patchstand hat der Mailserver?

Alle Updates und SPs einspielen, denn momentan habe einige die Angewohnheit schlecht gepatchte Mailserver für Ihre Dinge zu missbrauchen.

Moin

Zitat von @schicksal:

Weitere Info welchen Patchstand hat der Mailserver?

Alle Updates und SPs einspielen, denn momentan habe einige die Angewohnheit schlecht gepatchte Mailserver für Ihre Dinge zu missbrauchen.

Wenn du diesen Thread richtig gelesen hättest, wüsstest du, dass der TO mittlerweile bei Exchange Online gelandet ist.Weitere Info welchen Patchstand hat der Mailserver?

Alle Updates und SPs einspielen, denn momentan habe einige die Angewohnheit schlecht gepatchte Mailserver für Ihre Dinge zu missbrauchen.

Zitat von @goscho:

Moin

Moin

Zitat von @schicksal:

Weitere Info welchen Patchstand hat der Mailserver?

Alle Updates und SPs einspielen, denn momentan habe einige die Angewohnheit schlecht gepatchte Mailserver für Ihre Dinge zu missbrauchen.

Wenn du diesen Thread richtig gelesen hättest, wüsstest du, dass der TO mittlerweile bei Exchange Online gelandet ist.Weitere Info welchen Patchstand hat der Mailserver?

Alle Updates und SPs einspielen, denn momentan habe einige die Angewohnheit schlecht gepatchte Mailserver für Ihre Dinge zu missbrauchen.

Aber der Thread ist doch "TLDR"

lks

Zitat von @Lochkartenstanzer:

Aber der Thread ist doch "TLDR"

lks

Zitat von @goscho:

Moin

Moin

Zitat von @schicksal:

Weitere Info welchen Patchstand hat der Mailserver?

Alle Updates und SPs einspielen, denn momentan habe einige die Angewohnheit schlecht gepatchte Mailserver für Ihre Dinge zu missbrauchen.

Wenn du diesen Thread richtig gelesen hättest, wüsstest du, dass der TO mittlerweile bei Exchange Online gelandet ist.Weitere Info welchen Patchstand hat der Mailserver?

Alle Updates und SPs einspielen, denn momentan habe einige die Angewohnheit schlecht gepatchte Mailserver für Ihre Dinge zu missbrauchen.

Aber der Thread ist doch "TLDR"

lks

neee.... das nennt man Forums Backscatter....

Frank