VLAN konfigurieren - Frage zu Tagged und Untagged

Guten Abend Forengemeinde,

ich bräuchte von euch bitte mal einen kleinen Denkanstoß bzw. eine kurze Erklärung, gerne auch einen Verweis auf eine Seite zum Thema VLAN, da mir einige Fragen noch unklar sind.

Prinzipiell ist meine Frage; Wann setze ich tagged und wann setze ich untagged?

Szenario ist folgendes:

Ein Switch von Marke XY.

Es gibt ein Default VLAN 1, welches standardmäßig existiert. (Wenn ich mich nicht irre).

Jetzt richte ich ein VLAN 10 ein, welches nur eine Ethernetverbindung, an den Ports 5 bis 10 , ermöglicht.

Wenn ich nicht ganz daneben liege, ist es Port basiert oder?

Heißt das im Umkehrschluss, dass jedes Gerät, welches sich an den Ports 5 bis 10 anschließst, dass eine Ethernetverbindung ermöglich wird?

Grundsätzlich zu dieser Frage ist meine Frage, wann setze ich die Ports tagged und wann untagged?

Momentan stehe ich wie der Ochs vor dem Berg und kann mir die Frage nicht erklären, wann ich tagged und untagged setze.

Wenn ich nicht komplett falsch daneben liege; Der Tag sorgt dafür, dass der Switch weiß an welchen Switch das Paket weitergeleitet werden muss?

Ich bringe wahrscheinlich einiges durcheinander, daher wäre ich froh, wenn mir jemand kurz die Verwirrung entwirren kann.

LG

AS

ich bräuchte von euch bitte mal einen kleinen Denkanstoß bzw. eine kurze Erklärung, gerne auch einen Verweis auf eine Seite zum Thema VLAN, da mir einige Fragen noch unklar sind.

Prinzipiell ist meine Frage; Wann setze ich tagged und wann setze ich untagged?

Szenario ist folgendes:

Ein Switch von Marke XY.

Es gibt ein Default VLAN 1, welches standardmäßig existiert. (Wenn ich mich nicht irre).

Jetzt richte ich ein VLAN 10 ein, welches nur eine Ethernetverbindung, an den Ports 5 bis 10 , ermöglicht.

Wenn ich nicht ganz daneben liege, ist es Port basiert oder?

Heißt das im Umkehrschluss, dass jedes Gerät, welches sich an den Ports 5 bis 10 anschließst, dass eine Ethernetverbindung ermöglich wird?

Grundsätzlich zu dieser Frage ist meine Frage, wann setze ich die Ports tagged und wann untagged?

Momentan stehe ich wie der Ochs vor dem Berg und kann mir die Frage nicht erklären, wann ich tagged und untagged setze.

Wenn ich nicht komplett falsch daneben liege; Der Tag sorgt dafür, dass der Switch weiß an welchen Switch das Paket weitergeleitet werden muss?

Ich bringe wahrscheinlich einiges durcheinander, daher wäre ich froh, wenn mir jemand kurz die Verwirrung entwirren kann.

LG

AS

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 601575

Url: https://administrator.de/forum/vlan-konfigurieren-frage-zu-tagged-und-untagged-601575.html

Ausgedruckt am: 21.07.2025 um 06:07 Uhr

12 Kommentare

Neuester Kommentar

Moin,

schlag nach bei aqui...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Gruß

Uwe

schlag nach bei aqui...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Gruß

Uwe

Zitat von @transocean:

schlag nach bei aqui...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Und wenn @aqui dir nicht weiterhilft, dann lies nochmal hier: thomas-krenn.com/de/wiki/VLAN_Grundlagenschlag nach bei aqui...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mit VLANs trennt man den Switch auf mehrere Switche auf.

Wenn Du port 5+10 ins VLAN10 stellst, hast du zwei Switche gebaut:

1. Switch: Port 1,2,3,4,6,7,8,9

2. Switch: Port 5,10

Beide Switche sehen sich untereinander nicht. Also auch die daran angeschlossenen PCs sehen sich nicht untereinander, nur die, die im gleichen VLAN hängen.

Du hast also zwei komplett voneinander unabhängige Netzwerke.

Bedenke, dass eine Fritzbox nur auf Switch 1 oder Switch 2 angeschlossen sein kann, also nur in VLAN 1 oder VLAN10.

Wenn du die Fritzboxmit (mit ihren 4 möglichen Ausgängen) in beide VLANs rein steckst, damit beide Netzwerke Internet bekommen würden, hast du die zwei VLANs über den Switch in der Fritzbox miteinander verbunden und alles verhält sich wieder so, als ob keine zwei Netzwerke existieren würden. Dann wäre der Sinn vom VLAN futsch.

Also benötigst du dann einen Router, der zwei Schnittstellen hat, eine Schnittstelle an VLAN1 stecken, die andere an VLAN10. Der Router sorgt dafür, dass beide Netzwerke Internet abbekommen, aber es trotzdem zwei getrennte Netzwerke bleiben bzw nur nach Wunsch bestimmte Protokolle zwischen den zwei VLANs ausgetauscht werden können.

Jetzt gibt es auch Router und andere Geräte, die zwei oder mehrere Schnittstellen über ein einziges Netzwerkkabel verwalten können. VLAN1 und VLAN10 gehen über das selbe Kabel. Intern verwaltet das Gerät dann sogenannte "virtuelle Schnittstellen". Damit es weiss welches ankommende Netzwerkpaket zu welchem VLAN gehört, werden im Paket die Tags mit gesendet. Damit weiss das Gerät zu welcher virtuellen Schnittstelle es gehört ohne sie durcheinander zu bringen. Dieser Tag ist also eine Erkennungsmarke, z.B. ich bin für VLAN10, mehr nicht.

Auch dem Switch kann man an einem Anschluss mehrere VLANs zuordnen.

Nun laufen über ein Kabel mehrere VLANs, jedes Paket hat einen Tag mit seiner VLAN Nummer. Aber ein Paket kommt trotzdem ohne diesem Tag an (untagged). Man muss also dem Switch und dem Gerät zuordnen, zu welchem VLAN dieses Paket gehören soll, wenn gar kein Tag mit gesendet wird. Meinetwegen ins VLAN 1.

Drucker z.B. können mit VLANs überhaupt nichts anfangen und senden alle Netzwerkpakete ohne VLAN Tags. In diesem Fall würde des Switch entscheiden: Drucker, ich schiebe Deine Pakete ins VLAN 1. Weil VLAN1 an diesem Anschluss als untagged VLAN definiert ist.

Nachdem alle Endgeräte einfacher zu handhaben sind, wenn keine VLAN Einstellungen gemacht werden (sie brauchen ja nur ein LAN), werden grundsätzlich alle Switch Anschlüsse für Endgeräte als untagged VLAN eingestellt. Tagged VLAN benötigt man nur für Geräte, die in mehrere Netze kommunizieren müssen z.B. der Router.

Wenn Du port 5+10 ins VLAN10 stellst, hast du zwei Switche gebaut:

1. Switch: Port 1,2,3,4,6,7,8,9

2. Switch: Port 5,10

Beide Switche sehen sich untereinander nicht. Also auch die daran angeschlossenen PCs sehen sich nicht untereinander, nur die, die im gleichen VLAN hängen.

Du hast also zwei komplett voneinander unabhängige Netzwerke.

Bedenke, dass eine Fritzbox nur auf Switch 1 oder Switch 2 angeschlossen sein kann, also nur in VLAN 1 oder VLAN10.

Wenn du die Fritzboxmit (mit ihren 4 möglichen Ausgängen) in beide VLANs rein steckst, damit beide Netzwerke Internet bekommen würden, hast du die zwei VLANs über den Switch in der Fritzbox miteinander verbunden und alles verhält sich wieder so, als ob keine zwei Netzwerke existieren würden. Dann wäre der Sinn vom VLAN futsch.

Also benötigst du dann einen Router, der zwei Schnittstellen hat, eine Schnittstelle an VLAN1 stecken, die andere an VLAN10. Der Router sorgt dafür, dass beide Netzwerke Internet abbekommen, aber es trotzdem zwei getrennte Netzwerke bleiben bzw nur nach Wunsch bestimmte Protokolle zwischen den zwei VLANs ausgetauscht werden können.

Jetzt gibt es auch Router und andere Geräte, die zwei oder mehrere Schnittstellen über ein einziges Netzwerkkabel verwalten können. VLAN1 und VLAN10 gehen über das selbe Kabel. Intern verwaltet das Gerät dann sogenannte "virtuelle Schnittstellen". Damit es weiss welches ankommende Netzwerkpaket zu welchem VLAN gehört, werden im Paket die Tags mit gesendet. Damit weiss das Gerät zu welcher virtuellen Schnittstelle es gehört ohne sie durcheinander zu bringen. Dieser Tag ist also eine Erkennungsmarke, z.B. ich bin für VLAN10, mehr nicht.

Auch dem Switch kann man an einem Anschluss mehrere VLANs zuordnen.

Nun laufen über ein Kabel mehrere VLANs, jedes Paket hat einen Tag mit seiner VLAN Nummer. Aber ein Paket kommt trotzdem ohne diesem Tag an (untagged). Man muss also dem Switch und dem Gerät zuordnen, zu welchem VLAN dieses Paket gehören soll, wenn gar kein Tag mit gesendet wird. Meinetwegen ins VLAN 1.

Drucker z.B. können mit VLANs überhaupt nichts anfangen und senden alle Netzwerkpakete ohne VLAN Tags. In diesem Fall würde des Switch entscheiden: Drucker, ich schiebe Deine Pakete ins VLAN 1. Weil VLAN1 an diesem Anschluss als untagged VLAN definiert ist.

Nachdem alle Endgeräte einfacher zu handhaben sind, wenn keine VLAN Einstellungen gemacht werden (sie brauchen ja nur ein LAN), werden grundsätzlich alle Switch Anschlüsse für Endgeräte als untagged VLAN eingestellt. Tagged VLAN benötigt man nur für Geräte, die in mehrere Netze kommunizieren müssen z.B. der Router.

Moin,

Du kannst auch beide Netze über eine Fritte laufen lassen, dazu benötigst du aber die Gastnetz Funktion der Fritte und hast dann keine Möglichkeit das die Netze miteinander kommunizieren können! So habe ich ein LAN mit einem separierten GAST LAN und Gast-WLAN umgesetzt weil der Eigentümer kein Geld für einen vernünftigen Router ausgeben wollte.

Alternativ natürlich ein Routing fähiger Switch...

Bedenke, dass eine Fritzbox nur auf Switch 1 oder Switch 2 angeschlossen sein kann, also nur in VLAN 1 oder VLAN10.

Du kannst auch beide Netze über eine Fritte laufen lassen, dazu benötigst du aber die Gastnetz Funktion der Fritte und hast dann keine Möglichkeit das die Netze miteinander kommunizieren können! So habe ich ein LAN mit einem separierten GAST LAN und Gast-WLAN umgesetzt weil der Eigentümer kein Geld für einen vernünftigen Router ausgeben wollte.

Alternativ natürlich ein Routing fähiger Switch...

Zitat von @AbstrackterSystemimperator:

Momentan stehe ich wie der Ochs vor dem Berg und kann mir die Frage nicht erklären, wann ich tagged und untagged setze.

Momentan stehe ich wie der Ochs vor dem Berg und kann mir die Frage nicht erklären, wann ich tagged und untagged setze.

Moin,

Das ist relativ einfach, Faustregel:

untagged immer dann, wenn nur ein (IP-)Netz oder ein einzelnes Endgerät an dem Port hängt.

tagged immmer dann, wenn da mehrere Netze oder Endgeräte dranhängen, die in veschiedenen IP-Netzen sein müssen, als da sind Switche, Router, Server mit mehreren konfigurierten VLANS.

lks

Prinzipiell ist meine Frage; Wann setze ich tagged und wann setze ich untagged?

Die VLAN Schnellschulung sollte dir das eigentlich umfassend erklären:Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Für etwas mehr Details solltest du einen Blick ins hiesige VLAN Tutorial riskieren:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wichtig ist bei Switches die kein Auto PVID können noch das PVID Setting am Port:

Warum gibt es PVID bei VLANs?

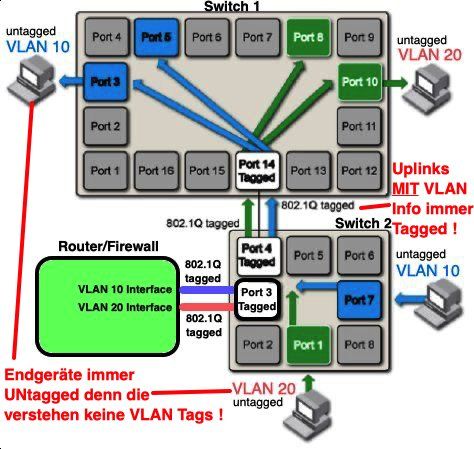

Ein Bild sagt manchmal mehr als 1000 Worte und entspricht dem was der Kollege LKS oben schon gesagt hat:

Mit dem Rüstzeug solltest du nun aber genau wissen wann man einen Port auf Tagged und wann man ihn auf UNtagged setzt ?!

Hi,

ich habe einen Switch von Cisco.

Da ich Hobby-Admin bin, habe ich mir die Sache mit "tagged" und "untagged" mit folgender Faustregel gemerkt:

Grundsätzlich:

Jedem Port kann (bei Cisco) zugewiesen werden, ob er „Trunk“-Port oder „Access“-Port sein soll.

„Trunk-Ports“ können „tagged“, „untagged“ und „excluded“ sein.

„Trunk“-Ports verbinden „firewall und switch“ oder „switch und switch“.

Sie müssen dann im default-VLAN (Standard: VLAN1) „untagged“ sein.

Gleichzeit sind diese Port auch immer Mitglieder in den anderen VLANs (VLAN 10, 20, 30, 40) – hier sind sie dann „tagged“.

Faustregel:

Uplink-Ports sind „Trunk“ und Mitglied im default-VLAN (Standard: VLAN1). Hier sind sie "unttaged" und nie "tagged". Diese Ports müssen zudem gleichzeitig "tagged" Mitglied in den angelegten VLANs (z.B. 10, 20, 30 usw.) sein.

... ist sicherlich nicht der Weisheit letzter Schluss, aber so kann ich es mir ganz gut einprägen.

ich habe einen Switch von Cisco.

Da ich Hobby-Admin bin, habe ich mir die Sache mit "tagged" und "untagged" mit folgender Faustregel gemerkt:

Grundsätzlich:

Jedem Port kann (bei Cisco) zugewiesen werden, ob er „Trunk“-Port oder „Access“-Port sein soll.

„Trunk-Ports“ können „tagged“, „untagged“ und „excluded“ sein.

„Trunk“-Ports verbinden „firewall und switch“ oder „switch und switch“.

Sie müssen dann im default-VLAN (Standard: VLAN1) „untagged“ sein.

Gleichzeit sind diese Port auch immer Mitglieder in den anderen VLANs (VLAN 10, 20, 30, 40) – hier sind sie dann „tagged“.

Faustregel:

Uplink-Ports sind „Trunk“ und Mitglied im default-VLAN (Standard: VLAN1). Hier sind sie "unttaged" und nie "tagged". Diese Ports müssen zudem gleichzeitig "tagged" Mitglied in den angelegten VLANs (z.B. 10, 20, 30 usw.) sein.

... ist sicherlich nicht der Weisheit letzter Schluss, aber so kann ich es mir ganz gut einprägen.

Moin zusammen!

@aqui kurze Frage zu deinem Bild.

Unten links steht, Clients immer UNtaged zu setzen. Das immer ist in diesem Fall ja sicher auch relativ? Hatten PC's (Clients), auf denen musste eine VM laufen und der Host sowie die VM, hatten durch VLan-Aktivierung im Treiber jeder sein eigenes, virtuelles Netz.

@aqui kurze Frage zu deinem Bild.

Unten links steht, Clients immer UNtaged zu setzen. Das immer ist in diesem Fall ja sicher auch relativ? Hatten PC's (Clients), auf denen musste eine VM laufen und der Host sowie die VM, hatten durch VLan-Aktivierung im Treiber jeder sein eigenes, virtuelles Netz.

Zitat von @incisor2k:

Moin zusammen!

@aqui kurze Frage zu deinem Bild.

Unten links steht, Clients immer UNtaged zu setzen. Das immer ist in diesem Fall ja sicher auch relativ? Hatten PC's (Clients), auf denen musste eine VM laufen und der Host sowie die VM, hatten durch VLan-Aktivierung im Treiber jeder sein eigenes, virtuelles Netz.

Moin zusammen!

@aqui kurze Frage zu deinem Bild.

Unten links steht, Clients immer UNtaged zu setzen. Das immer ist in diesem Fall ja sicher auch relativ? Hatten PC's (Clients), auf denen musste eine VM laufen und der Host sowie die VM, hatten durch VLan-Aktivierung im Treiber jeder sein eigenes, virtuelles Netz.

Das ist dann kein einfacher Client, sondern eine Switch-to-Swich-Verbindung zum den virtuellen Switch auf dem Hypervisor!

lks

Unten links steht, Clients immer UNtaged zu setzen. Das immer ist in diesem Fall ja sicher auch relativ?

Ja, das hast du natürlich Recht.Diese Pauschalaussage gilt für einen klassischen Client also "normalen" PC Arbeitsplatz wie Winblows, Mac oder Linux sowie Drucker und andere einfache Endgeräte.

Server oder Hypervisoren wie HyperV oder ESXi können eine Ausnahme sein , denn sie haben intern ja immer einen sog. vSwitch (virtual Switch) mit dem man in der Regel auch mit VLANs arbeitet und an dem dort unterschiedliche VMs werkeln die häufig in unterschiedlichen IP Segmenten (VLANs) aktiv sein sollen.

Genau genommen hat man dann dort also auch eine Switch zu Switch Verbindung und dann gilt ggf. wieder Tagging.

Du hast also in der Tat Recht was das Thema Virtualisierung anbetrifft. Kollege @Lochkarte hat es ja auch schon treffend gesagt.