VLAN - Management contra Default

Hallo in die Runde,

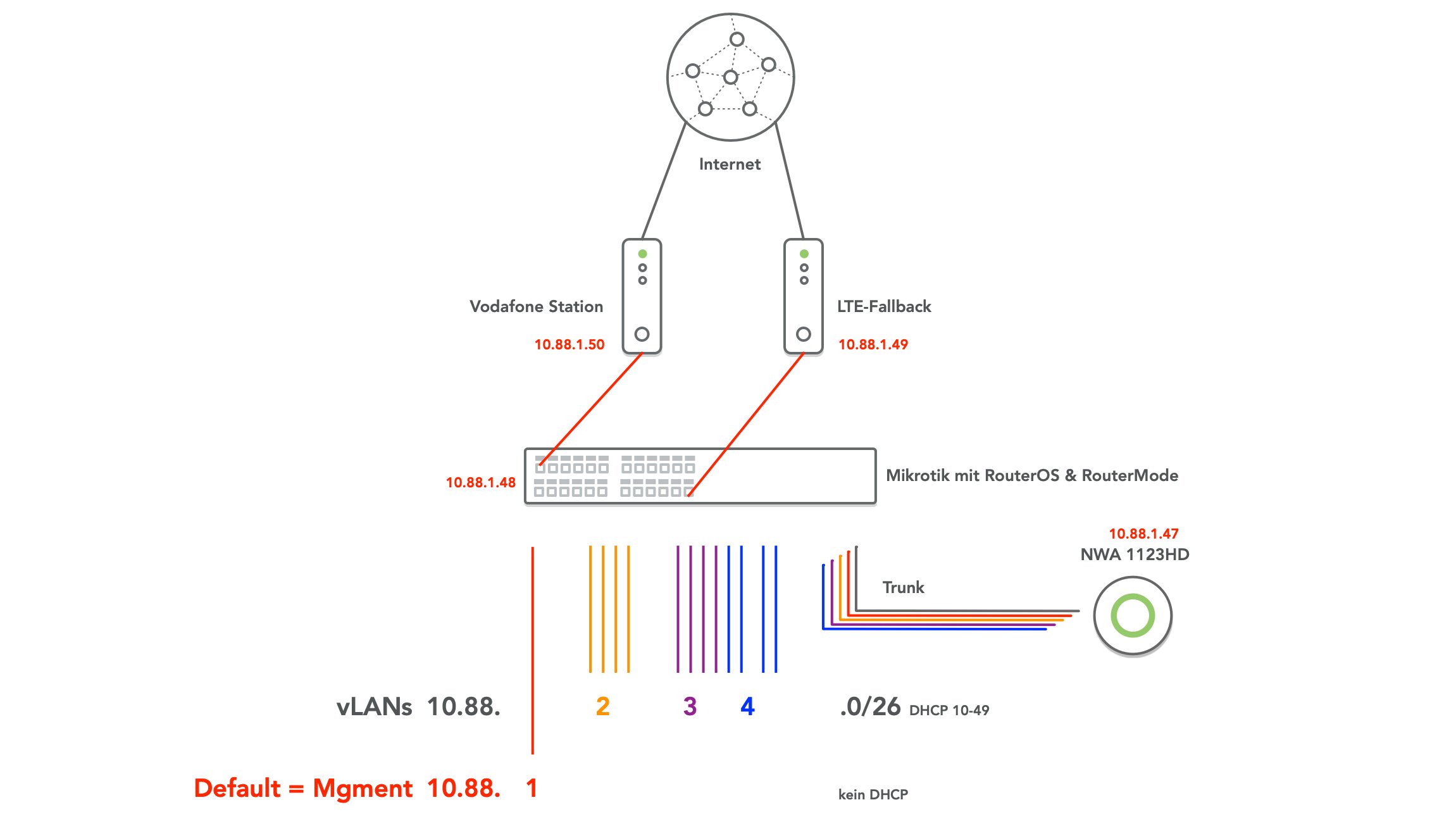

ich möchte mir gerade eine conf.-vorlage für Mikrotik erstellen, stehe aber ein wenig auf dem Schlauch bzgl. der vLAN-Verwendung. Und wann, wenn nicht Freitags kann ich so ne Frage hier einstellen

Default vLAN ID1:

Klar, ist das "originäre" Netzwerk, das Underlaying sozusagen, wenn weder Ports noch Tags definiert wurden und Geräte angeschlossen werden. Einige lassen dafür den DHCP weg und deaktivieren das soweit möglich auf den Ports ... aus Sicherheitsgründen. Management-vLAN bekommt dabei eine eigene ID (gerne die 99).

Andere wiederum nutzen ausgerechnet die ID1 aber als Management-vLAN für die Verwaltung der Netzwerkgeräte?!

Wenn das aber aus Sicherheitsgründen womöglich unattraktiv ist, wird nicht evtl. genau anders herum ein Schuh draus und ich packe die "Gäste" in vLAN 1 und das Management z.B. auf 99?

Irgendwie fände ich es charmant, wenn die Fritze vor dem Mikrotik (der die vLANs aufspannt) ebenso im Management-vLAN wäre. Ist das grundsätzlich ein Problem? DHCP wäre ja in dem Fall aus.

Vielen Dank im Voraus.

ich möchte mir gerade eine conf.-vorlage für Mikrotik erstellen, stehe aber ein wenig auf dem Schlauch bzgl. der vLAN-Verwendung. Und wann, wenn nicht Freitags kann ich so ne Frage hier einstellen

Default vLAN ID1:

Klar, ist das "originäre" Netzwerk, das Underlaying sozusagen, wenn weder Ports noch Tags definiert wurden und Geräte angeschlossen werden. Einige lassen dafür den DHCP weg und deaktivieren das soweit möglich auf den Ports ... aus Sicherheitsgründen. Management-vLAN bekommt dabei eine eigene ID (gerne die 99).

Andere wiederum nutzen ausgerechnet die ID1 aber als Management-vLAN für die Verwaltung der Netzwerkgeräte?!

Wenn das aber aus Sicherheitsgründen womöglich unattraktiv ist, wird nicht evtl. genau anders herum ein Schuh draus und ich packe die "Gäste" in vLAN 1 und das Management z.B. auf 99?

Irgendwie fände ich es charmant, wenn die Fritze vor dem Mikrotik (der die vLANs aufspannt) ebenso im Management-vLAN wäre. Ist das grundsätzlich ein Problem? DHCP wäre ja in dem Fall aus.

Vielen Dank im Voraus.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1630248771

Url: https://administrator.de/forum/vlan-management-contra-default-1630248771.html

Ausgedruckt am: 21.07.2025 um 14:07 Uhr

9 Kommentare

Neuester Kommentar

ebenso im Management-vLAN wäre.

Willst du wirklich das dann der gesamte Uplink Traffic und ggf. Port Forwardings der FB im Management Netz landen ??Sorry, aber charmant ist was anderes... Aber ist ja auch Freitag ! 🐟

Es macht Security technisch schon Sinn es nicht ins Default VLAN zu legen. Bedeutet dann aber das man auch immer die PVID anpassen muss auf Ports. Sinvoll und sicherer als 1 allemal.

Die 1 ist hier im Forum nur deshalb vorherrschend um es VLAN Anfängern nicht allzu schwer zu machen. Denen noch die Funktion bzw. Pros und Cons von PVID Settings zu erklären würde oft den Rahmen sprengen. Netzwerk Admins wissen es ja so oder so.. 😉

Moin,

ich würde aus "bestenfalls" ein schlimmstenfalls machen.

Bestenfalls ist er in seiner eigenen Welt gefangen, da im Default VLAN kein DHCP-Server irgendwelche IPs verteilt.

Wenn obendrein für das VLAN noch DHCP-Snooping aktiv ist, kann der pöhse pursche selbst auch keinen DHCP-Server mitbringen.

Da das VLAN 1 am Core Switch/ der zentralen Firewall selbst zudem auch keine IP bekäme, kann er über deine bekannten Gateways auch erstmal nicht raus.

DHCP-Snooping am Cisco-Switch

nwlab.net/know-how/Cisco/dhcp-snooping.html

Wenn ich also etwas übersehe und jemand schließt ein "fremdes" Gerät an nem aktiven freien Port bekommt er "bestenfalls" ne Internetverbindung. Zumindest stelle ich mir das so vor?!

ich würde aus "bestenfalls" ein schlimmstenfalls machen.

Bestenfalls ist er in seiner eigenen Welt gefangen, da im Default VLAN kein DHCP-Server irgendwelche IPs verteilt.

Wenn obendrein für das VLAN noch DHCP-Snooping aktiv ist, kann der pöhse pursche selbst auch keinen DHCP-Server mitbringen.

Da das VLAN 1 am Core Switch/ der zentralen Firewall selbst zudem auch keine IP bekäme, kann er über deine bekannten Gateways auch erstmal nicht raus.

DHCP-Snooping am Cisco-Switch

nwlab.net/know-how/Cisco/dhcp-snooping.html

Nicht falsch verstehen.

Ich habe unterstellt, dass du in diesem VLAN keinen DHCP-Server bereitstellst.

Wenn du einen DHCP-Server außerhalb des VLANs hast und für das VLAN einen DHCP-Relay aktivierst, oder die Firewall selbst in dem VLAN 1 aktiv ist und einen DHCP-Scope bereitstellen kann, ist ja alles gut

Ich habe unterstellt, dass du in diesem VLAN keinen DHCP-Server bereitstellst.

Wenn du einen DHCP-Server außerhalb des VLANs hast und für das VLAN einen DHCP-Relay aktivierst, oder die Firewall selbst in dem VLAN 1 aktiv ist und einen DHCP-Scope bereitstellen kann, ist ja alles gut

Und...wenn man auf den eigentlich überflüssigen Kaskaden Router verzichtet und mit einem NUR Modem ersetzt, stellt sich das Problem gar nicht erst.

Man könnte das mit dem Gastnetz PVID1 schon machen, dann aber wie Kollege @em-pie schon richtig sagt NUR mit einem Captive Portal, sprich "Gummizellen VLAN" davor.

Man könnte das mit dem Gastnetz PVID1 schon machen, dann aber wie Kollege @em-pie schon richtig sagt NUR mit einem Captive Portal, sprich "Gummizellen VLAN" davor.

Wenn's das denn war bitte dann nicht vergessen den Thread auch zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?